広報の馬場です。2024年10月10日から11日に開催された「情報セキュリティワークショップ in 越後湯沢」の車座会議に当社セキュリティリサーチャーの辻伸弘(以下、辻)が、2022年に続き今回も登壇したため、その取材を兼ねて参加しました。

情報セキュリティワークショップ in 越後湯沢は、毎年5月開催「サイバー犯罪に関する白浜シンポジウム」の弟分にあたるイベントとして 1998 年に始まり、今回で 25回目となるそうです。道後、熱海、九州で開催されるシンポジウムと並ぶセキュリティ温泉兄弟、そして地域SECUNITY(セキュリティ・コミュニティ)の1つとして活動しているイベントです。

今回の開催テーマは、「情報セキュリティと社会的責任~絶え間なく続く脅威にどう向き合い、なにを守るのか~」でした。情報セキュリティへの関心が高まる今、専門家としての社会的責任を再考することをテーマとして、2日間、産官学からさまざまな講師による登壇が行われました。

今回の車座会議は7つ設けられており、イベントとしても力を入れているのかなと感じました。辻が登壇した車座1は、ポッドキャスト「セキュリティのアレ」※のメンバー3名に加え、警視庁サイバーセキュリティ対策本部から人材育成と調査研究の担当の方が講師として登壇し、警視庁ならではの情報や課題にも触れながら議論が行われました。

今回のブログでは、警視庁とコラボ車座が実現した出張版セキュリティのアレ「警視庁とアレ」について、その内容を3回に分けてご紹介します。

※ポッドキャスト「セキュリティのアレ」とは、IIJ 根岸征史氏、piyokango 氏、当社辻の3名がパーソナリティを務める、日本初のサイバーセキュリティ専門ポッドキャスト番組です。2011年2月から配信をスタートし、番組配信を通じてセキュリティインシデントや攻撃手法の最新情報、セキュリティ関連の時事情報、新しいセキュリティ技術などを分かりやすく紹介しています。

警視庁とのコラボ車座!出張版セキュリティのアレ「警視庁とアレ」

冒頭、辻から「どうですかね?この感じの並び。何かを想像させるような感じしないですか?謝罪会見みたいな..」から始まった車座「警視庁とアレ」。開始早々、座長が謝罪させられそうになっている雰囲気に会場から笑いがあり、会場が温まったところで乾杯、車座が開始しました。

メンバー紹介

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘

コンピュータの弱点を洗い出し修正方法を助言するペネトレーションなどに10年以上従事。攻撃視点への関心から国内外問わずセキュリティ情勢の調査、ハニーポットの運用、ネットワーク監視などを利用したリサーチ活動などを行う。

X(旧Twitter):@ntsuji

Blog:https://csirt.ninja/

セキュリティインコ

piyokango 氏(読み方:ぴよかんご)

インシデントや脆弱性をはじめとしたさまざまなセキュリティ事象のファクトをひたすらに追い求めるセキュリティインコ。セキュリティ情報の発信活動を10年以上継続中。

X(旧Twitter):@piyokango

Blog(備忘録): https://piyolog.hatenadiary.jp/

株式会社インターネットイニシアティブ セキュリティ本部 セキュリティ情報統括室長

根岸 征史 氏

IIJ グループのセキュリティインシデント対応チームに所属し、主にセキュリティ情報の収集、分析、対応にあたっている。2007年より SANS トレーニングコースのインストラクター、2012年より OWASP Japan Advisory Board、および WASForum Hardening Project 実行委員を務める。

X(旧Twitter):@MasafumiNegishi

警視庁1号 氏

警視庁 サイバーセキュリティ対策本部 人材育成担当管理官

警視庁2号 氏

警視庁 サイバーセキュリティ対策本部 主査

車座のアジェンダ

辻:今日は、警視庁の方とセキュリティのアレの3人で、車座ならではの話ができればと思っています。「警視庁アドバイザーの取組み紹介」、「人材育成」、「リーク情報取り扱い方」、「通称:めぐる情勢」この4つについてお話をしていきます。

僕は2022年から警視庁のアドバイザーをしていますが、その取組みについて具体的に何をしているのか、その裏話についてもせっかくなのでご紹介しようと思っています。その後、人材育成についての悩み、最近のランサムウェアでも見られるリーク情報はどのように扱うのが良いのか。これは法執行機関の立場の方と僕たち専門家という立場でお話をしていければと思います。最後は「通称:めぐる情勢」です。これは後々何が“めぐる情勢”なのか説明するので、ここでは割愛します。

2期連続で就任!警視庁サイバーセキュリティアドバイザーの取組み内容とは

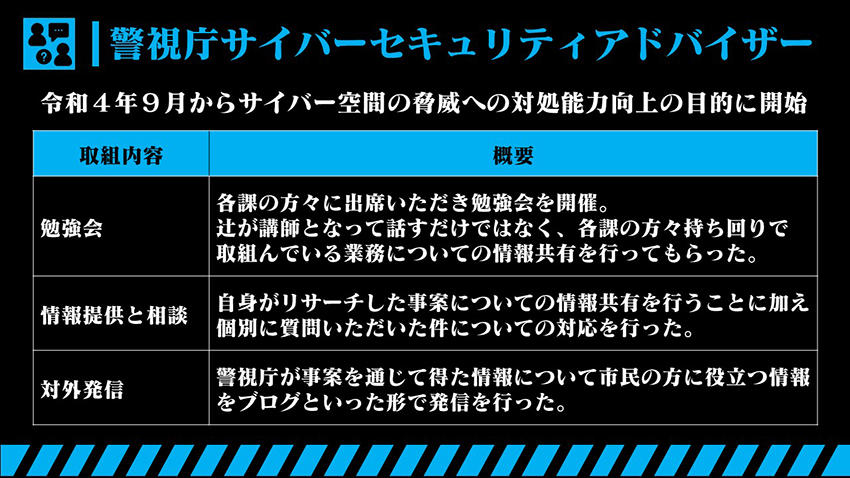

辻:先日、警視庁サイバーセキュリティアドバイザーの再委嘱を受け、また新たに2年間アドバイザーをするんですが、これまでの2年間どんな取組みをしてきたのかを紹介したいと思います。

よく、警察のアドバイザーって何をするんですか?と聞かれるんですよ。各都道府県警でアドバイザーの委嘱が行われていますが、取組みの内容は様々だと思います。今回は、警視庁サイバーセキュリティアドバイザーとして行っている取組みのお話になります。

サイバー空間の脅威への対処能力向上を目的とした3つの取組み

辻:基本的には、図でご紹介した3つの内容を取組んでいます。

1つ目は勉強会。月に1回程度開催しています。専門家の話を聴くだけの一方通行のものが多いと聞いたので、せっかくなら変化球みたいなものにしようかと。組織って大きくなればなるほど、隣の人が何をしてるか分からへんことってありますよね。縦割りになりがちなので各課の方に参加してもらい、各課持ち回りで話をしていただいています。例えば、突入する時の話やどういった研究をしているかといった話をしていただき、できる限り横のつながりを作ることを意識しました。あとは、同じツールを使っているけど、どういう使い方しているのかといった、業務についての情報交換を活発にして、人と人をつなぎたいというものがあったので、僕だけが発信する形にはしませんでした。

2つ目は情報提供と相談。僕が調査したもので、法執行機関の方に知っておいていただいた方が良いことについて解説しています。例えば、とある組織が侵害を受けそうだ、といったことを伝えて、その組織に連絡してもらうなどです。脆弱性が発見されて、日本ではあまり使われていなそうと思いながらも、調べたら実は使っている組織があって、これ連絡した方がいいですよ、ということを個別に対応していました。

3つ目は対外発信。2024年の夏頃から始めて、1つドキュメントを公開することができました。警視庁だからこそ持っている情報で、あまり表に出てこないものを警視庁発という形で何かしら対外発信することができないか、ということで取組みました。

piyokango 氏:ちなみに勉強会で盛り上がったトピックは何かあるんです?参加者は警察の方になると思うんですが、どんな内容で盛り上がるのか興味あるんですけど。例えば、どっと笑いが起きたものがあれば教えていただきたいです。

辻:どっと笑いはあんまり起きないんですよ。皆さん真面目な方が多くて、発言をしてもらう空気を作るのも大変だったり...。盛り上がったネタで言うと、反社会勢力のところに突入していくような話とか。技術的に盛り上がったのは、フォレンジックツールを複数部隊が使っていて、どのツールを使っているのか、効率の良い使い方とか、業務上の情報交換が一番僕の中で良かったなと思うし、盛り上がった回かな。

piyokango 氏:意外とその辺りの情報のやり取りがなかったりするんですね。

辻:一人一人はつながっていると思うんですけど、組織的な交流はあまり無いのかなという気はしますね。

警視庁2号氏:補足させていただくと、どうも警視庁の方は堅い人が多くて公式な会議になるとなかなか喋れないんですけど、辻さんと一緒に話をすると喋りやすくなるのか、最初は堅かったんですけど、時間はかかりましたが最近ではだんだんと柔らかくなっていると思っています。

辻:最初はもうほんまに誰やねんコイツみたいな、よそ者感があったんですが最近は皆さんお話してくれようになりましたね。

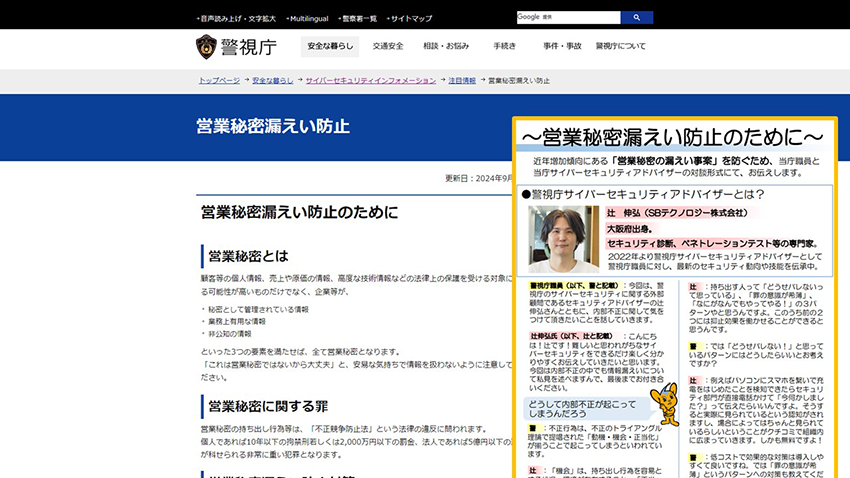

ピーポくんも登場!近年増加傾向にある「営業秘密の漏えい事案」防止に向けた取組み

辻:警視庁アドバイザーの取組み3つ目で紹介した、対外発信で公開したドキュメントが「営業秘密漏えい防止」です。営業秘密を持ち出して転職先で使ってしまう事件が度々起きています。そこで、良く見落としがちなポイントを警視庁の方に教えていただいて、僕と警視庁の方との対談形式でやり取りする様子をドキュメントにしました。初めはピーポ君と会話しちゃおうかとも思ったのですが、実際の警視庁の方と対談という形で説得力を持たせつつ、入門編ということで関西弁を取り入れてもらって柔らかい表現にしました。

身近に潜む内部不正の脅威、警視庁への相談件数も年々増加傾向

辻:営業秘密漏えい防止に絡めて、ここからは内部不正に関して掘り下げていきます。最近もソースコードを不正に持ち出した人の判決が出ていましたね。もし皆さんの会社の情報が持ち出された時、自分たちは大丈夫かという意識で聞いていただければと思います。

根岸氏:結構どこの組織にでも当てはまるというか、その可能性がある話ですよね。

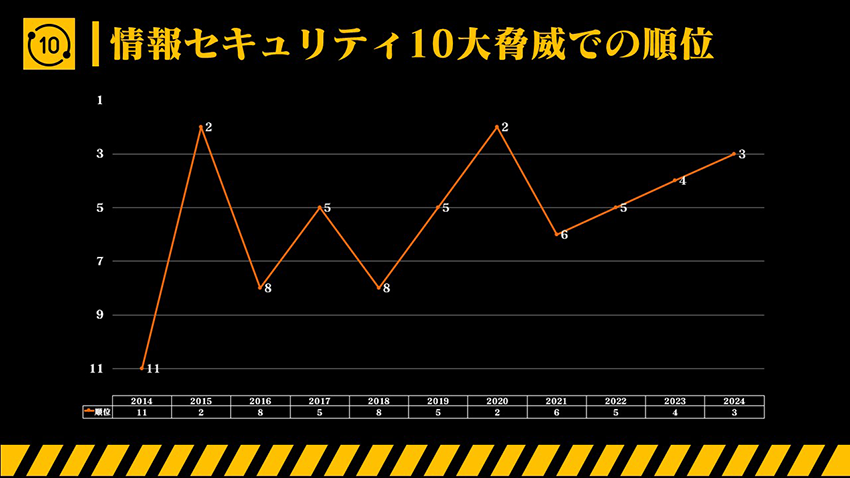

IPA情報セキュリティ10大脅威で10年連続選出の「内部不正」

警視庁1号氏:ご存知の方も多いと思いますが、情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」で「内部不正」が10年連続選出されている上、2015年の第2位を皮切りに順位が年々上がっております。しかし、警視庁に寄せられる事件相談は、体感では4, 5年前の3倍から4倍に増加していると思います。

参考までに、2014年に比べて2015年が大きく躍進して2位になっているのは、2014年のベネッセの情報漏洩に起因するものであると考えられます。注目を浴びることがあるとポンと順位が上がるというのが実態で、社会の動きに連動していますという話になります。

それから、2019年から2020年のスパイクは、ブロードリンクのハードディスクの転売問題が大きな問題になったことに起因すると思います。やはり何かしら事件があると跳ね上がるというのが実態というところであります。

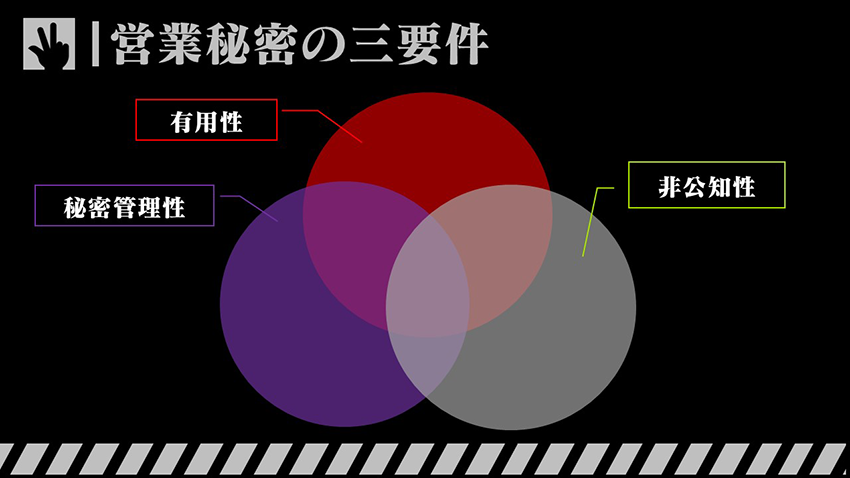

営業秘密持ち出しでも逆転無罪になることも?営業秘密の三要件とは

警視庁2号氏:この資料は私のチームが辻さんと協力して作成しました。前提として、あくまで我々は刑事事件の観点です。刑事事件で営業秘密が持ち出された場合の対応ですので、民事とは若干異なる点があることはご了解ください。

よくあるパターンですが、「会社の情報が流出した、内部不正だ」と営業秘密の持ち出しだからと言って警察に相談に来られる方がいらっしゃいますが、営業秘密とはなんですかと質問すると、答えられない方がすごく多いです。そもそも営業秘密は何かというと、三要件がございまして3つの要件を全てクリアしないと営業秘密の持ち出しに当たらないということになります。

1点目が「有用性」です。これは事業活動に有用だということで、比較的分かりやすいかと思います。2点目が「非公知性」で公になっていないものという意味です。公になっているものは当然秘密にはなりませんよ、ということでこれも分かりやすいかと思います。3点目の「秘密管理性」が問題になるケースが多いため、少し踏み込んで解説します。

この秘密管理性がある状態には2つの観点が必要と考えられており、1つ目は秘密を管理する意思を企業が持っていること。企業は、客観的に見て秘密を管理しようとしていることが証明されないと、秘密管理性が認められません。2つ目が認識可能性と言いまして、従業員がこれは秘密だということがハッキリ分かる状態になっていること。この2点がないと企業は秘密を管理していないと判断されるケースが多いです。

実際に札幌高裁で令和5年7月6日、地裁では有罪となりましたが、高裁で無罪になっています。

※参考:営業情報取得で逆転無罪 札幌高裁「秘密に該当せず」, 産経新聞, 2023-07-06, 産経電子版

他にも大阪地裁での民事のお話になりますが、ソースコードが流出しています。判決文を読む限りソースコードの持ち出し自体はあったのですが、「会社が社員にソースコードの持ち出しを認めていると判断できる状態」と判示され、いくら訴えたところで民事では負けてしまいます。

※参考:令和6年7月30日判決言渡 同日原本受領 裁判所書記官 令和2年(ワ)第1539号 不正競争防止法違反行為差止等請求事件 口頭弁論終結の日 令和6年5月23日

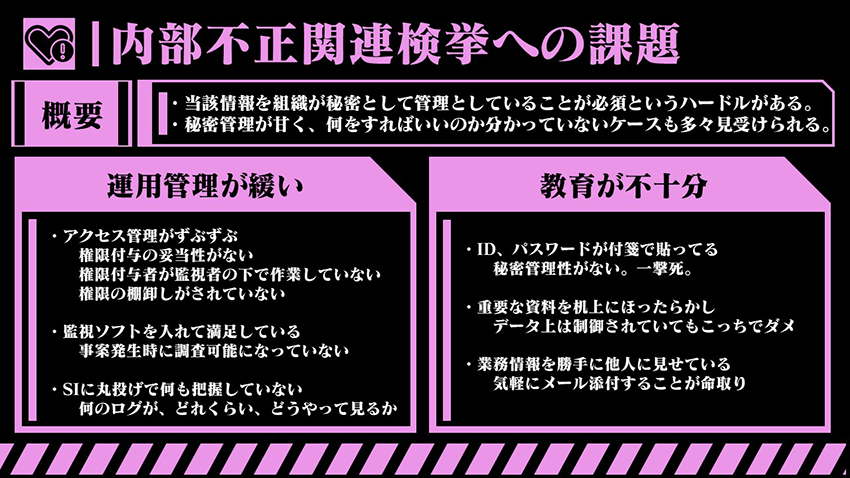

コロナ禍のリモートワークで片っ端からアクセス権を付けてしまう事例も...運用管理の甘さと不十分な社内教育 内部不正関連の課題

警視庁2号氏:秘密管理性に問題があるケースのうち、皆さんに意識してほしいものは、大きく2点あります。

1点目が、運用管理が緩いということ。これは企業が機密として管理する意識が欠けているとみなされます。

アクセス管理が甘い

どの会社も ID、パスワードは管理していると思います。当然、ID、パスワードでアクセス権を付けていますので、相談に来られた場合「いや、うちはちゃんとしていますよ」と皆さんおっしゃるんです。ただ、中身を見てみると、アクセス権の管理が甘い。

- ①権限付与の妥当性がない

- どういうことかと言うと、本来アクセス権を付けるにあたり、例えば私がアクセス権を付けたいと言ったら、私の上司にアクセス権について確認を取ります。さらに、そのデータを持っている部署の上司に確認を取るはずです。そして、それが承認されたらシステム部に言ってアクセス権を付けてもらうのが、通常のアクセス権付与の流れだと思います。ただ、実際にはシステム部に直接依頼して付けてもらうパターンがあります。そうなると、例えば、×××本部の〇〇本部長、本部長だから全部のアクセス権を付けておこう、となっていては、アクセス権限を管理する意思があるとは思えません。

- ②権限付与者が監視者の下で作業していない

- アクセス権限の付与者が別の監視者のもとで仕事をしていれば良いですが、実は全く監視されていないというパターンがあります。例えば、システム部のみがアクセス権を変更できる運用のはずが、情報を保有している部署の上司がアクセス権を付けられる形になっていて、結局、社員が勝手に権限を付けられる状況です。

このような場合、上司に頼まれてアクセス権をつけてしまうイメージがあると思いますが、昔の部下に頼まれて付けてしまうケースも考えられます。 - ③権限の棚卸しがされていない

- 例えば、3年間で3回部署を変わった場合、前の所属のアクセス権を付けっぱなしということが起こり得ます。最初は引き継ぎのために残すのですが、その後、棚卸しをしないと不要なアクセス権がそのままになってしまいます。この場合、4つの部署を移動した社員に所属した全ての部署のアクセス権が付けっぱなしになってしまいますので、定期的にアクセス権の棚卸をしないと、秘密を管理する意思がないと受け取られますので、ご注意いただきたいです。

監視ソフト入れて満足している

次にセキュリティの監視ソフトを入れているというパターンですが、入れただけで満足してしまっている組織が結構あります。本来、ログの保存期間や上限を適切に設定しなければいけないのですが、デフォルトのままにしているケースです。いざ、事案が発生しその対処などで必要になったときに、客観的なログが残っていない可能性がありますので、監視ソフトを入れただけで安心せず、適切な設定をお願いしたいです。

あと、操作履歴を動画やスクリーンショットで撮影するソフトについては、テキストベースの大事なログが削減されないよう、適切な設定をする必要があります。画質を良くするとログの容量を圧迫してしまいますので、個人的には、その機能を差し置いてでもテキストベースの詳細なログを優先してほしいと私は思います。

SI に頼りきりとなり何も把握できていない

アウトソーシングを否定するわけでは決してないですが、相談に来た時にシステム関係はアウトソーシングしているというケースがあります。ただ、内部不正が発覚するのって、データが盗られてから次の日ではなく、何か月か後に発覚することがあります。ログの保存期間はどんどん過ぎていってしまうので、アウトソーシングそのものはいいと思いますが、抽出手続きの期間やその方法などは事前にご確認いただきたいなと思います。以上が秘密管理性においての運用管理の部分となります。

2点目は、従業員にどういう教育を行っていたか、ということです。

ID、パスワードを付箋で貼っている

ID とパスワードは当然、各々が管理する必要があります。パスワードが設定されていても付箋などで誰しもが分かる状態になっていると、アクセスコントロールが形骸化していることになり、管理しているとは言えない状況になってしまいます。

重要な資料を机上に放置

データ上の管理だけではなく、すべての情報を管理する必要がありますので、重要な資料を紙で机の上に放置することは非常に危険ですので、クリアデスクを心がけてください。

業務情報を勝手に他人に見せている

自分が正当なアクセス権を持っていても、他人に見せる場合は注意が必要です。部下から「仕事で必要なんです。ちょっと見せてもらっていいですか」と言われても妥当性をよく検討する必要があります。

ファイルのやりとりをメールで行っている方も多いと思いますが、メールでの情報共有よりもサーバ経由でログが残るようにした方が、最後に誰が責任を取るのかを明示できるので良いと考えます。サーバ経由であれば、アクセス権の新規付与について検討や承認が必要となり、業務上必要かの判断がしやすくなると思います。

以上が、内部不正についての現状の課題となります。

辻:結構ハードル高く感じました。実際できてない組織が多いんじゃないですか?自分たちはできているのかなと僕も考えさせられました。

(つづく)