これまで、「情報セキュリティワークショップ in 越後湯沢 2024」の車座でディスカッションされた内容をご紹介してきました。第1回は、「警視庁サイバーセキュリティアドバイザーの取組み紹介」と「内部不正」について、第2回は、「人材育成」と「リーク情報取り扱い方」について。

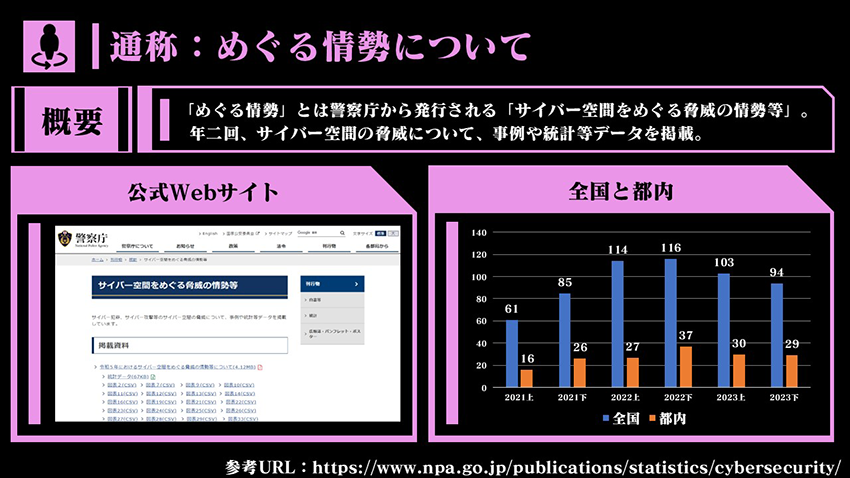

最後となる第3回は、警察庁が各都道府県のデータを集計して年に2回公開している「サイバー空間をめぐる脅威の情勢等」と、警察へスムースに相談するためにはどのように情報をまとめたらよいかについて議論されました。今回は、「サイバー空間をめぐる脅威の情勢等」の警視庁に絞ったデータでディスカッションが行われたため、車座の内容を要約した形でご紹介します。

“めぐる情勢”に占める東京都の割合は全国の3分の1にのぼる

この車座での最後の話題として、「サイバー空間をめぐる脅威の情勢等(以下、めぐる情勢)」についてディスカッションが行われました。めぐる情勢とは、サイバー犯罪、サイバー攻撃などのサイバー空間の脅威について、事例や統計などデータを掲載しているドキュメントのことで、警察庁から上半期(半年分)と(そこに下半期を加えた)1年分の年2回公開されています。

このドキュメントに掲載されている情報は、各都道府県の警察から報告されたものが基となっています。車座では、このドキュメントの令和5年(2023年)1年分内にある「ランサムウェア被害の情勢等」に焦点が当てられました。

今回は警視庁の方が参加されていることから、その中に含まれる東京都における被害の情勢にフォーカスした形で議論が行われました。被害件数において、東京都は全国の3分の1に当たり最も高い割合を占めるとのことです。

ランサムウェアはばらまき型とネットワーク侵入型どちらが多いのか

めぐる情勢は、日本全体のサイバー攻撃や犯罪の状況を捉える上で、具体的で非常に参考になる情報ではあるものの、特定のグラフのみを見ただけでは分からない部分や、生まれる疑問などがあるという意見を皮切りに議論が始まりました。

例えばランサムウェアと一口に言っても、不特定多数にメール添付などで送られるいわゆるばらまきのタイプと、ある程度標的を絞ってその組織内ネットワークに侵入してくるタイプがあります。こちらについては、ほぼネットワークに侵入してくるタイプのものであるとのことでした。これは単純にばらまきのタイプよりもネットワークに侵入してくるタイプが多いということではなく、被害規模の大きいものだけが警察へ届けられており、実際の数とは乖離がある可能性を考慮する必要があるといった意見がありました。

仮にそうだとすると、被害が小さく身代金も少額であるものについては、被害の届出や相談はおろか公表すらされず、反社会勢力に金銭が渡っている可能性があるのではないか、ということになります。それは社会全体としても避けていかなければならないですし、どちらのタイプのランサムウェアだけを気を付ければ良いというわけではない、といった意見がありました。

復旧時間・費用に対しての規模は?

では、そんなランサムウェアの被害に遭った場合を想定した対策。言い換えれば、金銭の支払いを行わずとも可能な限り短い時間で復旧に漕ぎ着けるためにはどうすればいいのか、という話題に移りました。

その対策はバックアップとなるのですが、一口に「対策はバックアップです」と単純には言えない状況であることが議論の中で分かってきます。復旧時間について、組織や被害の規模に相関がみられるかという疑問が出ましたが、実際はフルバックアップや差分バックアップを頻繁に取り、それを攻撃者の手の及ばないよう安全に保存していた組織については、組織や被害の規模に関係なく、およそ一週間程度で復旧できるケースが多いとのこと。

バッドケースとしては、前述との逆でバックアップの頻度が空きすぎている、侵入された際にバックアップも被害に遭ってしまう構成・運用になっているといったものでした。

こちらについては、バックアップの多くは障害に備えて取っているケースが多く、早期復旧のために常時ネットワークに接続されており、ランサムウェアの感染を想定できていないことから他のシステムと同様に侵害を受けてしまうのではないか、という意見が出ました。それに対し、侵入されるとバックアップも同時に侵害される。もっと言うと、攻撃者は私たちの退路を断ち金銭を得るために、まずバックアップを侵害しようとしてくることをもっと伝えていこうという意見も出ました。

加えて、バックアップをしっかり取っていてもすぐに復旧できるわけではありませんし、急な出来事に人間は即座に対応できないものです。したがって、どういった手順でどのくらい時間がかかるのかといったことを知り、慣れておくために日頃からバックアップからの復旧訓練を行うことが大切であると強調されました。これらを迅速に行うことは、結果的に被害額を抑えることにつながります。そのため、「きちんとした」バックアップが明暗を分ける重要性の高いものであることが浮き彫りになりました。

一方で、グローバルで見たときにはバックアップがしっかりと取られていても身代金の支払いを行うケースが約半数あるという、セキュリティ企業の英 Sophos(ソフォス)の調査レポート「ランサムウェアの現状 2024年版」の紹介がありました。これはバックアップがあったとしても、事業継続の観点から完全には戻せない可能性や、復旧時間を短縮するということが理由になっているそうです。ある海外の事例では、バックアップがあるからと身代金の支払いを断った後、バックアップが完全に取れていないことが発覚し、結局復旧に数ヶ月要したそうです。

身代金の支払いは推奨されることではありませんし、それを回避するための備えはしておくべきです。しかし、完璧な対策がない以上、何を優先するのかという経営上の判断においては、身代金支払いの選択肢があることも考慮し、自分たちの身に起きたら誰がどういった判断をするのか事前に決めておくべきではないか、といった意見がありました。

侵入経路は VPN が何故多い?不明とは?

次に、話題は侵入経路へと移りました。

ランサムウェアの侵入経路にはメールやリモートデスクトップ、VPN 機器とさまざまあるのですが、議論では「不明」というものに焦点が当てられました。どういった理由で「不明」となるのか。

守る側の人間としては、再発防止のために原因を究明するのは当然だと考えます。そうしないと、同じ方法で再び侵入を許してしまう可能性を排除できないからです。しかし、そのような理屈が優先されるとは限らないケースもあるようです。事業継続を最優先するため、原因究明よりもシステムの復旧が優先されるケースがあり、すべての端末をクリーンインストールし、最新版にアップデートで対処するといったお話がありました。これでは ID やパスワードといった認証情報が盗まれてしまっているケースにおいては対処したことにならず、再侵入を許してしまいます。その他にも、設定やアップデートを行ってしまったことでログが残っておらず調べようがない、というものもあるそうです。調査の糸口を自ら捨ててしまうことは非常に勿体ないため、日頃からシステムを導入いただいているベンダーの方と協調し、どのようなログをどれくらいの期間保存しているのかなど把握しておくべきといった議論がなされました。

警察へ相談するときの情報のまとめ方

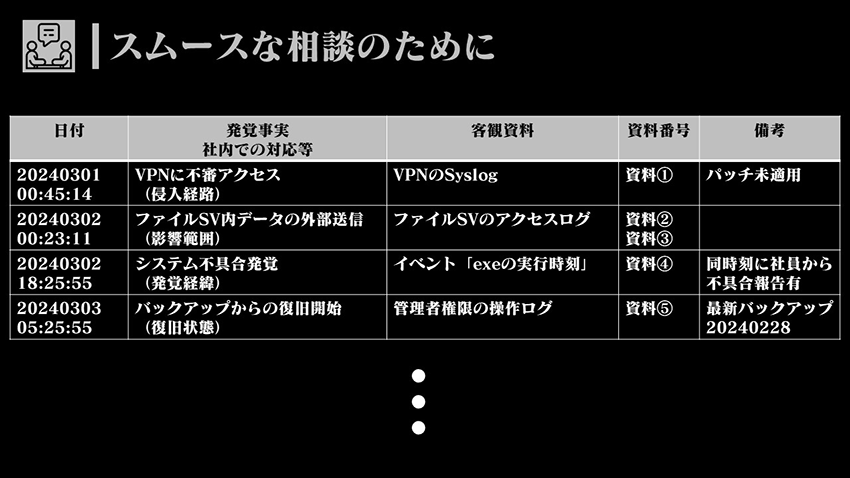

議論の最後では、警視庁の方から「スムースな相談のために」というタイトルで、警察に相談する際にどのように情報をまとめておいてほしいという提案がなされました。

項目としては画像の通りですが「日付」「発覚事実・社内での対応内容」「客観資料」「資料番号」「備考」という構成になっています。こうした形式で詳細な日時を入れたタイムラインを作成し、特定の日時に起きたことや行ったこと、それを裏付けるさまざまなログ、そして、それを参照するための資料番号といったポインタを列挙していくというものです。

この形式の資料は、非常に分かりやすく、かなり実践的で大切なものであり、警察への相談だけではなく、すべてのインシデント対応で役に立つものであるとコメントがありました。また、こうしたものをインシデント時だけではなく、事前に自分たちが作るとすればきちんと埋めることはできるのか、そのための備えはあるかといったことも考え、机上で行ってみることも重要だともコメントがありました。

車座は大いに盛り上がり、さまざまな立場からの意見が交換されました。

最後に辻から「最後までご参加いただいた方々ありがとうございました。何かこれという1つの答えを出すわけではありませんし、そんな答えはないかもしれませんが、参加者の方々が各々自分事として考えるきっかけになり、それぞれの所属組織に持って帰って展開していただければ幸いです。」という言葉で締めくくられました。

まとめ

「情報セキュリティワークショップ in 越後湯沢 2024」の車座、出張版セキュリティのアレ「警視庁とアレ」を3回に分けてご紹介してきました。今回は、ポッドキャスト「セキュリティのアレ」のメンバー3名に加え、辻が警視庁サイバーセキュリティアドバイザーをしていることから、警視庁の方2名にも登壇いただきました。

警視庁独自の情報や課題、また法執行機関としての観点は、他ではなかなか聞くことのできないお話ばかりでした。例えば、多くの組織で課題になっていると思われるサイバー人材の育成や採用の話では、警察という特殊な環境ではあるものの民間と同じような課題を抱えていていることや、意外なアンケート結果は聞いていて勉強になりました。また内部不正について、営業秘密を守るためには、三要件を全てクリアすることや、運用管理・教育まで徹底する必要があることについても個人的にとても勉強になりました。

クロージングでは辻から「さまざまなところで官民連携や情報共有が大事と言われているが、その前に相互理解が必要ではないか。サイバー攻撃から組織やそこで扱う情報を守っていくために、情報セキュリティの専門家だけで守れる時代は終わった。自分が正しいと思うことを相手にぶつけるだけではなく、相手がどういうことに課題を感じ悩んでいるのか寄り添い、そして理解してもらう、そういった事が大事なのではないか。」と話がありました。

さまざまなステークホルダー(顧客や社員、官公庁、業界団体、教育機関、研究機関、報道機関、一般の生活者など)と円滑なコミュニケーションを図るために、相互理解は不可欠です。私たちは、情報セキュリティの専門家としてステークホルダーの声に耳を傾け、常に変化を意識して改善を続けることで、信頼関係の構築やより良いコミュニケーションができるのではないかと思います。これは企業が提供するサービスや啓発活動ひとつとっても同じだと思います。私は技術者ではありませんが、人に情報を伝えることが仕事である広報担当者としても改めて意識したいと感じました。