セキュリティアナリストがあなたのセキュリティ機器を

24時間365日監視する SOC サービス

MSS について今すぐ知る

近年、「知名度があり攻撃のターゲットとなるような大企業」を直接攻撃するのではなく、子会社や関連会社、取引先企業などを標的もしくは踏み台にしてターゲットの大企業を狙うサプライチェーン攻撃が増えています。サイバー攻撃に対する脅威は、事業規模・業種・業態に関係なく攻撃の対象となるリスクがあります。特にグループ会社を持つ企業の場合、子会社や関連会社を経由して親会社が攻撃されるケースも増えています。

本ブログでは、サプライチェーン攻撃とは何なのか、有効な対策などをご紹介します。

サプライチェーン攻撃とは?

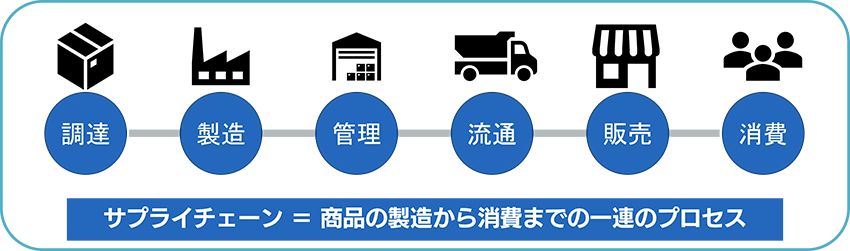

そもそも「サプライチェーン」とは何なのでしょうか。それは、原料や部品の調達から、製造、在庫管理、流通、販売、そして商品が消費者に渡るまでの一連の流れのことです。この一連の共有連鎖がしっかりとつながることで、消費者に商品が届けられます。

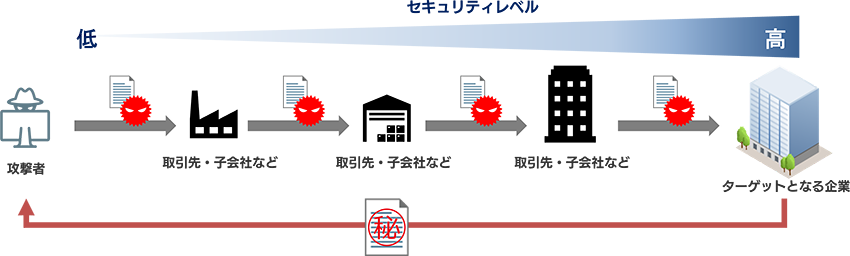

「サプライチェーン攻撃」とは、攻撃者がターゲット企業に直接攻撃するのではなく、子会社や関連企業、取引先などにサイバー攻撃を行い、そこを踏み台にして本来のターゲット企業に攻撃を行う手法です。一方で、子会社や関連会社にサイバー攻撃を仕掛けて機密情報を搾取したり、グループ企業のビジネスに影響を与えたりする手法もあります。

サプライチェーン攻撃は複数の企業が関わるため、攻撃にあってから感染発覚までのタイムラグが大きくなり、発覚するまでの間に感染が広がるリスクもあります。気が付いた時には大規模感染を引き起こしているかもしれません。

ターゲットになりやすい企業とは

セキュリティ対策のレベルは企業ごとに異なります。近年の目まぐるしいサイバー攻撃の激化やデジタル化の発展に応じて、ターゲットとなりうる大企業や行政機関では臨機応変なセキュリティ対策が難しくなっています。たとえ自社のセキュリティ対策を万全にしたとしても、関連している子会社や関連会社、取引先などにセキュリティリスクがあれば、それら企業が踏み台となり、自社のシステムも攻撃を受けたり、情報を盗まれたりする可能性があります。

被害が増加しているサプライチェーン攻撃

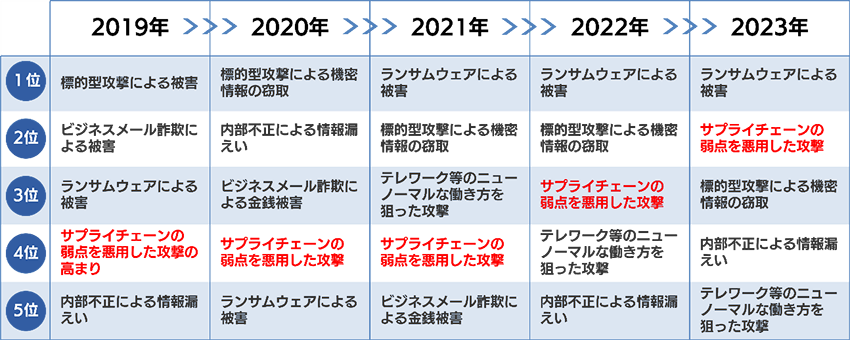

サプライチェーン攻撃のリスクは数年前から高まっています。IPA(独立行政法人情報処理推進機構)が作成している「情報セキュリティ10大脅威」では、2019年に初めて4位にランクインし、2023年には2位にランクアップしました。

サプライチェーン攻撃の種類・手口

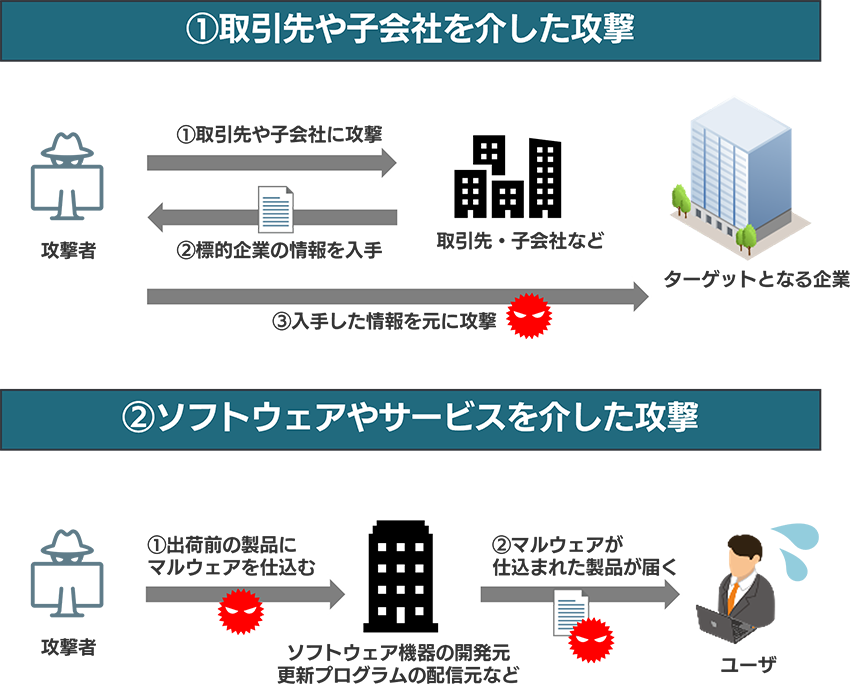

攻撃の種類としては主に2通りあると言われています。②のソフトウェアやサービスを介した攻撃を2つに分けて3通りとするものもあります。

①取引先や子会社などを介した攻撃(ビジネスサプライチェーン攻撃)

ターゲット企業を直接攻撃せず、子会社や取引先企業などを攻撃してから踏み台にして攻撃します。子会社や取引先企業はターゲット企業に比べてセキュリティが弱く、攻撃者にとって攻撃しやすいターゲットです。侵害した子会社や取引先のアカウントになりすまして、ターゲット企業に侵入します。

例:取引先などになりすましてウイルス付きのメールを送信

②ソフトウェアやサービスを介した攻撃

ソフトウェアやプログラム製品の提供元に対して不正アクセスを行い、ソフトウェアの提供時やアップデートのプロセスにおいてマルウェアを仕込む攻撃で、「ソフトウェアサプライチェーン攻撃」とも呼ばれます。また、サービスを介する攻撃は業務のアウトソース会社(マネージドサービスプロバイダー : MSP)が利用するソフトウェアにウイルスを仕込み、アウトソース先の複数の企業に対してウイルスを感染させます。こちらは、サービスサプライチェーン攻撃とも呼ばれます。どちらも企業の利用するソフトウェアやサービスから攻撃の被害に遭います。

例:2017年にランサムウェアの「WannaCry」が、Windows の脆弱性を悪用し、世界150か国以上、30万台のパソコンに感染

セキュリティアナリストがあなたのセキュリティ機器を

24時間365日監視する SOC サービス

MSS について今すぐ知る

国内・海外におけるサプライチェーン攻撃の被害事例

サプライチェーンの弱点を悪用した攻撃の一部をご紹介します。

サプライチェーン攻撃リスクの世界的な増加

米 Sonatype 社による、OSS(オープンソースソフトウェア)のサプライチェーンセキュリティを調べた「2021 State of the Software Supply Chain Report」の調査結果によると OSS をターゲットとしたサプライチェーン攻撃が急増しており、2021年は前年比650%増(1万2,000件超)になったと報告しています。

また、クラウドの運用を含む技術者300人のうち36%が情報漏えいや侵害などの問題を経験しています。さらに83%が企業においてクラウドの設定ミスに関連する重大なデータ侵害に対して脆弱性があることを懸念しています。

【出典】

※2021 State of the Software Supply Chain Report(sonatype)

※The State of Cloud Security 2021(sonatype)

国内事例①:子会社経由の侵害により顧客データと従業員データが外部に流出

2023年7月、国内で映像配信を行っている企業が取引先と従業員の個人情報の漏えいを公表しました。最初に子会社が侵害に遭い、子会社のネットワークから親会社へアクセスし、最終的に個人情報1,400件超が漏えいしたという典型的なサプライチェーン攻撃でした。

国内事例②:子会社や海外拠点を狙った攻撃

2021年4月、国内外に多数拠点を持つ日本の光学機器メーカーの米子会社がランサムウェア攻撃を受けました。これにより約300GB の財務や顧客情報等が窃取され、ダークウェブ上に盗まれた情報が公開されていることが判明しました。この事件は「アストロチーム」と名乗るサイバー犯罪グループが犯行声明を出しています。

海外事例①:サードパーティー請負業者からの被害

2023年6月、米国の大手エネルギーサービス企業が、Akira と名乗るランサムウェア攻撃の被害に遭ったと公表しました。調査結果によると、攻撃者グループは事前に侵害されたサードパーティー請負業者のアカウントを使用して、VPN 接続を通じてエネルギーサービス企業に侵入しました。侵入者はその後も内部で侵害活動を継続し、最終的に76万ファイル、690GB のデータが盗まれました。

海外事例②:サプライチェーンを標的としたランサムウェア攻撃

2021年7月、法人向けに PC の IT 管理ツールを提供している米 IT 企業がランサムウェア攻撃を受けました。当管理ツール利用顧客はツールを使ってさらに多くのユーザーにサービスを提供しています。そのツールにランサムウェアが仕掛けられ、被害を受けた利用顧客は約1,500社、要求された身代金は7,000万ドルと言われています。

セキュリティアナリストがあなたのセキュリティ機器を

24時間365日監視する SOC サービス

MSS について今すぐ知る

サプライチェーン攻撃への対策

「サプライチェーン攻撃」が世界的に増えている中、事例にもあるとおりサプライチェーンを標的とした「ランサムウェア攻撃」も増えています。また、DX(デジタルトランスフォーメーション)やテレワークの普及に伴いクラウドサービスの利用が増加した一方で、セキュリティリスクの検討やセキュリティ対策を考慮しておらず、その脆弱部分を攻撃されるリスクもあります。

このような脅威からサプライチェーンを守るために有効な対策が企業間の連携強化と「ゼロトラスト」によるセキュリティ対策です。

サプライチェーン攻撃対策1 企業間の連携

サプライチェーン攻撃は自社でコントロールできない他社のセキュリティ対策が必要になるため、企業間の連携が重要になります。サプライチェーン攻撃の増加を受けて、経済産業省では2023年3月に「サイバーセキュリティ経営ガイドライン Ver3.0」を改訂しています。内容は、サプライチェーン攻撃対策として、リスクに対する役割・責任範囲を明確にし、サプライチェーン全体で適切な方策をとることが記述されています。

取引先を含めた連携としては、企業をまたいだセキュリティ対策のアセスメントやセキュリティ認証の取得、企業間のセキュリティ対策の要求と順守などが考えられます。

サプライチェーン攻撃対策2 ゼロトラストセキュリティ

自社でできる対策としては、ゼロトラストセキュリティが大事になります。ゼロトラストとは、社内外のネットワーク環境を区別せず、守るべき情報資産にアクセスするものは「全て信頼しない」を前提とし、安全性を検証することで情報資産への脅威を防ぐというセキュリティの考え方です。具体的には、 ID(認証)を中心としたセキュリティ対策になります。ここでいう ID はログインに加えて、アクセスしているのが本人であることを確認するために、セッションごとにリスクベースでその状態を評価することを含みます。ID の状態に応じて適宜 MFA(多要素認証)で再認証を促したり、リスクが高い場合はユーザーアカウントをブロックしたりすることを指します。

ゼロトラストではサイバー攻撃への対策強化や侵入後の対策も網羅されているため、サプライチェーンを構成する関連企業にも有効な対策と言えます。そして、ゼロトラストを実現するためのセキュリティ対策として、主に4つのソリューションがポイントとなります。

-

クラウドセキュリティ

- 保護すべき情報を整理、ID と職責を紐付けたアクセス権限の管理

- リスクベースのユーザー状態に応じた ID の状態監視

-

ネットワークセキュリティ

- クラウドを含め、誰をどこにアクセスさせるかを制御

- ID のセキュリティと紐付けて ID の状態に応じたアクセス制御

-

エンドポイントセキュリティ

- 侵入後のセキュリティ対策と早期対処のための EDR 導入

- マルウェア検知や、不正なプログラム実行防止、デバイス隔離など

-

セキュリティ監視

- クラウド、ネットワーク、エンドポイントに対して24時間365日体制で監視を行い、インシデント発生時には即座に対応

当社(以下、SBT)では、これらのセキュリティ対策に対応できるさまざまな製品と24時間365日セキュリティアナリストが対応するセキュリティ監視サービス(MSS)を提供しています。お客様環境に合わせて、サプライチェーンに起因するサイバー攻撃へのセキュリティ対策をご提案します。

-

クラウドセキュリティ

- MSS for Microsoft 365

ID だけでなくゼロトラストで必要な多くのセキュリティ対策を含む Microsoft 365 E5 に対するセキュリティ監視サービス

- MSS for Microsoft 365

-

ネットワークセキュリティ

- MSS for Secure Gateway

クラウド型 Web ゲートウェイサービス

- MSS for Secure Gateway

-

エンドポイントセキュリティ

- MSS for EDR

さまざまな EDR 製品に対応したセキュリティ監視サービス

- MSS for EDR

セキュリティアナリストがあなたのセキュリティ機器を

24時間365日監視する SOC サービス

MSS について今すぐ知る

まとめ

本ブログでは、サプライチェーン攻撃についてご紹介しました。

グループ会社を持つ企業の場合、国内外含む子会社、連結子会社、関連会社など複数で構成されているかと思います。親会社だけでなく、グループ全体でのセキュリティ対策を検討している、今のグループ全体のセキュリティ対策に不安があるといったお悩みなど、セキュリティ全般に関することなら何でも SBT にお任せください。

SBT では自治体情報セキュリティを含め、官公庁、自治体、製造業、金融、建設業などこれまで25業種以上もの幅広い業種の企業様にセキュリティソリューションを導入いただいています。高度な専門知識を持ったセキュリティ専門アナリストも多数在籍し、24時間365日、夜間、早朝、休日も絶え間なくお客様のセキュリティ監視を実施しています。

また、NIST(National Institute of Standards and Technology)が定める CSF(Cyber Security Framework)に対応した幅広いセキュリティサービスを展開しています。セキュリティコンサルティング、セキュリティインテグレーション、インシデントレスポンス、マネージドセキュリティサービス(MSS)などさまざまなサービスラインアップもありますので、ぜひお気軽にご相談ください。

関連ページ

24時間365日セキュリティ監視を行う、SOC サービス「マネージドセキュリティサービス」資料請求お問い合わせはこちら |