セキュリティ分野におけるお客様の課題解決や、最先端のセキュリティ製品を利用したサービスの企画を担当しております、大塚です。新型コロナウイルス(COVID-19)の世界的流行によって、テレワークが多くの組織や従業員にとって当たり前になってきました。また、2回目の緊急事態宣言が発令される地域も増える中、自宅やホテルなどでテレワーク(リモートワーク)を行う従業員がますます増えています。

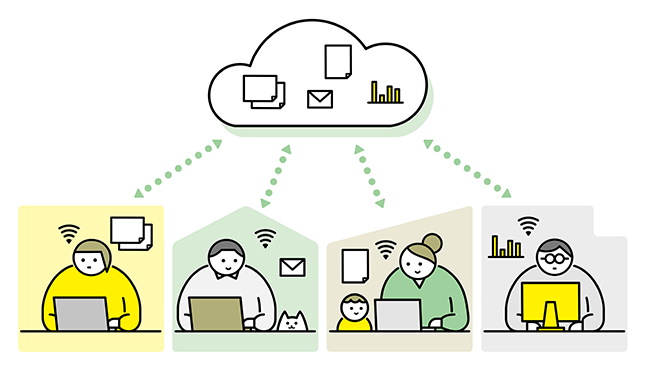

テレワークでは、多くの従業員がさまざまな場所からクラウドを通じて企業のネットワークにアクセスします。それに伴い、直接管理できないインフラ環境下でのセキュリティ対策としてエンドポイントセキュリティの見直しが必要な企業も多く、EDR に対する関心が高まっています。本ブログでは、テレワークにおける重大なセキュリティリスクと、EDR についてご紹介します。

目次

政府などから次々と発表される、テレワークにおけるセキュリティ注意喚起

テレワークにおけるセキュリティの重要性や情報漏えいの危険性は、今になって注意喚起が始まった訳ではありません。平成30年4月に総務省が発行した「テレワークセキュリティガイドライン」では、「ルール」、「人」、「技術」の3点がセキュリティにおいて重要である、と提唱されています。「ルール」とは、オフィスと異なる環境で仕事をする際にセキュリティを確保するためのルール設定です。しかし、ルールを定めても「人」がそれを守らなければ、効果が発揮されません。そのために補完的な対策として「技術」が必要で、脅威に対して「認証」、「検知」、「制御」、「防御」のセキュリティを強化するなど、適切に対策を講じておく必要がある、とされています。

新型コロナウイルス(COVID-19)の世界的流行後にも、さまざまな機関から注意喚起が発表され、企業や組織の対応が求められています。たとえば、2020年4月には日本ネットワークセキュリティ協会(JNSA)が「緊急事態宣言解除後のセキュリティ・チェックリスト」 を発表、2020年6月には、内閣サイバーセキュリティセンター(NISC)が「テレワーク等への継続的な取組に際してセキュリティ上留意すべき点についての留意事項(注意喚起)」 を発表しています。これらの発表では、情報セキュリティリスクの再評価や、持ち出した端末を利用して組織内ネットワークにアクセスする際の注意事項、遠隔会議システムの利用状況やコロナ禍が継続した場合の業務見直しとセキュリティ対策などについて提起されています。

※ 総務省:テレワークセキュリティガイドライン第4版

※ 内閣サイバーセキュリティセンター(NISC):テレワーク等への継続的な取組に際してセキュリティ上留意すべき点について

※ 日本ネットワークセキュリティ協会(JNSA):緊急事態宣言解除後のセキュリティ・チェックリスト

侵入を前提としたエンドポイントセキュリティ「EDR」の監視サービスはこちら

数あるリスクの中で、特に気を付けるべき「マルウェア感染」

テレワークにおけるリスクは、従業員が組織の IT 管理者の目の届きにくい環境でインターネットサービスを利用したり、メールを開いたり、添付ファイルを展開したりすることなどが挙げられます。他にも、ホームルーターに不備があった場合は悪意を持った第三者が不正侵入したり、訪問者を不正サイトへ誘導してマルウェア感染を試みるなどの可能性が考えられます。また、従業員による端末・記憶媒体の紛失や機器のアップデート不足が起きると、システムの脆弱性が悪用されてしまう危険性もあります。

このように数あるリスクの中で、特に気を付けるべきものは「マルウェア感染」です。たとえば、メール等の添付ファイルを開いたことによるマルウェア感染では、従業員の ID/パスワードが窃取され、攻撃者がそれを利用して企業の VPN を経由して、社内のネットワークに侵入してしまいます。マルウェアには、侵入したあと潜在期間を経てからゆっくりと動き出し、マルウェアの指示サーバー(C2サーバー)と交信しながら、情報を盗み出すためにより高い権限を得て幅広いシステムに横移動を行うものもあり、対策が必要です。

侵入を前提としたエンドポイントセキュリティ「EDR」の監視サービスはこちら

従来型のアンチウイルスでは不十分。EDR が重要な理由とは

テレワークに必要不可欠なマルウェア対策ですが、2017年頃から、ウイルス対策ソフトに見つかならないように実行ファイルを利用しない「ファイルレス型マルウェア(ステルス型マルウェア)」が広く使われるようになっています。マルウェア対策では一般的にアンチウイルスが最低限の対策であると言えますが、従来型のシグネチャベースの対策では 「ファイルレス型マルウェア」 を防ぐことが難しく、十分な対策とは言えません。

そこで注目されているのが、EDR(Endpoint Detection and Response)です。アンチウイルスは、犯人(攻撃者)が侵入しようとする場所を見張り、犯人にマッチした情報があった場合に捕まえるというイメージですが、EDR はシステムのあらゆる箇所を監視し、異常が見つかった場合に対策を施して犯行を阻止するというイメージです。これは従来、セキュリティアナリストが人の目で監視して行う領域でしたが、膨大なデータをリアルタイムで分析することが非常に困難なため、EDR 対策が注目されるようになってきました。

もちろん、セキュリティルールの徹底や従業員への啓蒙活動は必要不可欠ですが、それでも企業端末や BYOD で使われている個人端末がマルウェアやウイルスに不正侵入されてしまう可能性があることを前提に考えると、EDR はテレワークを実施する上で大きな存在価値を示す対策であると言えます。

侵入を前提としたエンドポイントセキュリティ「EDR」の監視サービスはこちら

運用難易度の高い EDR を、安全に運用するには?

EDR 製品は、エンドポイントからさまざまな情報(ログ)収集してサイバー攻撃を検知します。EDR の導入後は、それらの情報から潜在的な脅威を探したり、過去に起きたインシデントを解析する必要がありますが、高いスキルが必要です。EDR はその運用難易度が高さから、初心者向けではなくプライベート SOC チームやインシデントレスポンスチーム向けのソリューションであるとも言えます。

当社では、Trend Micro Apex One、Microsoft Defender for Endpoint、Cybereason などさまざまな EDR 製品に対してマネージドセキュリティサービスをご提供しています。当社セキュリティ専門アナリストが影響度によって不審な端末の認証の拒否や感染端末の隔離など必要な対処を実施し、恒久対策までご提案します。当社では、EDR 以外にもさまざまなマネージドセキュリティサービスをご提供しておりますので、テレワークに伴い新しいセキュリティ対策を導入し業務負荷が増えた管理者様にもおすすめです。セキュリティに関してお困りのことがございましたら、どうぞお気軽に当社までご相談ください。