SBTブログチームのアヤベです。

企業や組織のセキュリティに携わる多くの方がご存じの「ゼロトラスト」という概念。テレワークの普及によって、その必要性や考え方は近年浸透しつつありますが、言葉の普及が先行し、実際にはどこから何を始めたら良いかお悩みの方も多いのではないでしょうか。

2023年3月に開催され、当社が登壇した「ITmedia Security Week 2023 春」では、今一度「ゼロトラスト」について解説し、「ゼロトラスト」実現における Microsoft 365 E5 の優位性、およびセキュリティ製品の導入や監視に関する課題と解決法について講演しました。この記事では、講演内容の一部をご紹介します。

Microsoft 365 E5 を利活用「MSS for Microsoft 365」詳細はこちら

Microsoft Sentinel の利活用を支援「MSS for Microsoft Sentinel」詳細はこちら

昨今のセキュリティ事情

コロナ禍の影響によるリモートワーク普及に伴い、さまざまな場所からいつでも情報資産にアクセスできるようになったことで、働いている方の利便性が向上しました。一方、セキュリティ面では対策すべきポイントが増加しており、十分な対策を行わなければリスクを回避することができません。

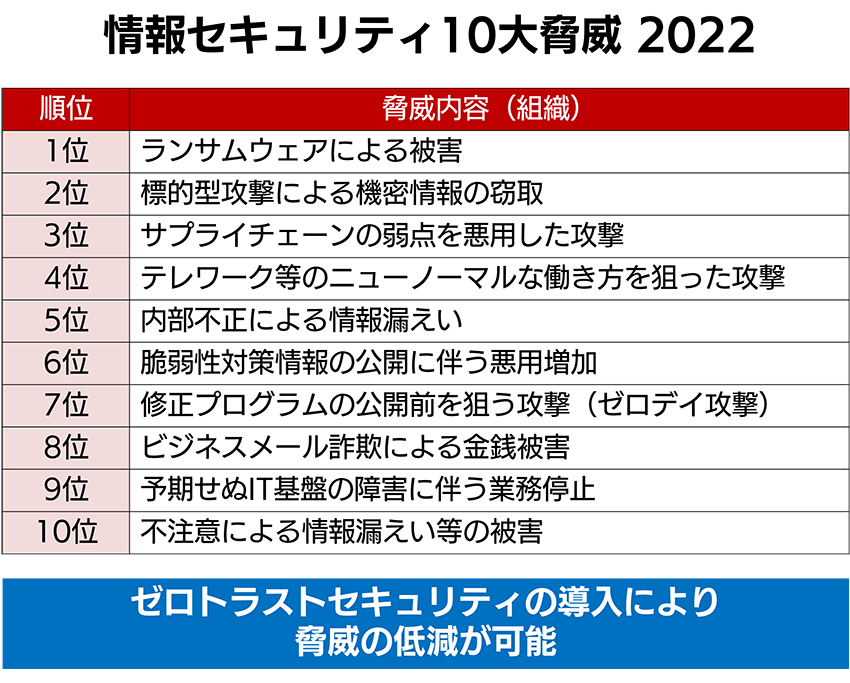

情報セキュリティ10大脅威 2022

IPA 発表の「情報システム10大脅威 2022」では、社会的に影響が大きかったと考えられる情報セキュリティの事案から「ランサムウェアによる被害」や「標的型攻撃による機密情報の窃取」「サプライチェーンの弱点を悪用した攻撃」「テレワーク等のニューノーマルな働き方を狙った攻撃」などがランクインしています。

このような脅威に対して「ゼロトラストモデル」という概念を導入できれば、広範囲にわたる脅威の低減が可能になると考えています。

Microsoft 365 E5 を利活用「MSS for Microsoft 365」詳細はこちら

Microsoft Sentinel の利活用を支援「MSS for Microsoft Sentinel」詳細はこちら

面で見るセキュリティとは?

ゼロトラストモデルの基本的な考え方

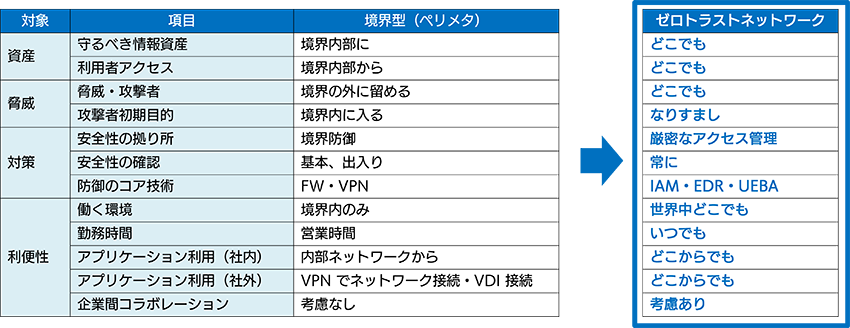

ゼロトラストモデルの基本的な考え方と、従来の境界型(ぺリメタ)を比較すると、ゼロトラストの概念は従来のものとは全く異なることが分かります。

境界型とゼロトラストのセキュリティモデルの違いは、簡単に表現すると「信用する領域」があるかどうかです。境界型は「社内」を信用する領域とし、「社外」を信用しない領域として、主に外部からの侵入を防ぐ対策が取られてきました。しかし、ゼロトラストでは境界という概念が無く、社内・社外に違いはなく、一律にセキュリティ対策を行う必要があるという考え方になります。

その背景として、働き方の変化やクラウドサービスの普及により、社内のシステムだけでなく、社外のサービスに保管された情報にいつでもどこからでもアクセスできるようになってきていることが挙げられます。また、昨今サイバー攻撃の種類が多種多様かつ巧妙化してきており、従来型の対策では対応しきれなくなってきているということもあります。

ゼロトラストを実現するためには、下図の「ゼロトラストネットワーク」に示したポイントを面で対策していく必要があります。

<ゼロトラストモデルの基本的な考え方>

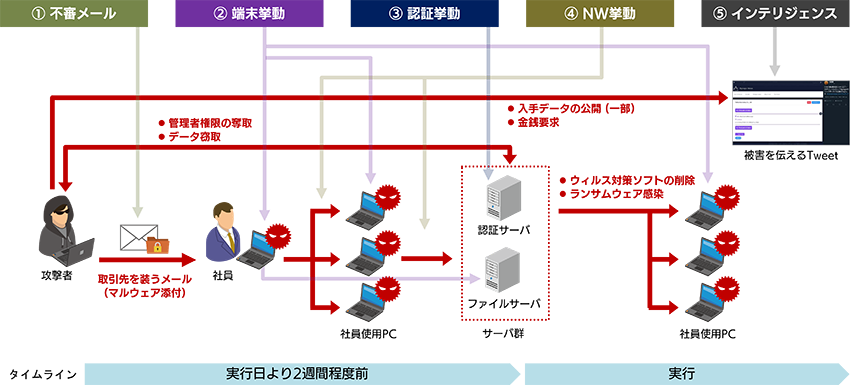

インシデント被害事例から見る気付き

攻撃事例を基に、なぜ面で対策を行うべきかをご説明します。例えば、攻撃者がマルウェアを内包した添付ファイルをメールで送り、受け取った従業員がメールを開いてしまったとします。その場合、下図に示す1,不審メール、2.端末挙動、3,認証挙動、4,NW 挙動、5,インテリジェンス といった、脅威に対する気付きのポイントがあります。1つの攻撃に対して、複数の気付きのポイントがありますが、単一のセキュリティ製品ではカバーしきれません。そこで、複数のセキュリティ製品を導入して対策をしていくことがゼロトラストの実現には必要だと言えます。

<インシデント被害事例から見る気付きポイント>

1つの解 Microsoft 365 E5

Forrester Research が提唱したゼロトラストを実現するための7つの要件があり、ゼロトラストの実現にはこれらを満たしていく必要があります。とはいえ、一遍に導入しようとすると頓挫するケースがあります。そのため、対策の優先順位をつけ、段階的に導入していくというケースも多くありますが、セキュリティ製品が要件を満たすものであるかの確認や、導入コスト、導入後の監視/運用など多くのことを考慮しなければなりません。そこで1つの解としては、パッケージソリューション「Microsoft 365 E5」の導入です。Microsoft 365 E5 とMicrosoft Sentinel を併用すれば、7つの内5つの要件を満たすことができます。

<ゼロトラストモデルに求める7つの要件>

●₌Microsoft 365 E5、Microsoft Sentinel の併用により満たせる要件

- ネットワークセキュリティ

- デバイスセキュリティ ●

- アイデンティティセキュリティ ●

- ワークロードセキュリティ

- データセキュリティ ●

- 可視化・分析 ●

- 自動化 ●

Microsoft 365 E5 を利活用「MSS for Microsoft 365」詳細はこちら

Microsoft Sentinel の利活用を支援「MSS for Microsoft Sentinel」詳細はこちら

面で捉えるセキュリティ監視

Microsoft 365 E5 に限らず、セキュリティ製品は導入して終わりではありません。セキュリティ製品が抑制対応を行ってくれるアラートもありますが、中にはユーザー側で調査や分析が必要なアラートやログもあり、運用の部分が重要になってきます。優秀な製品がアラートを出しても、アラートを見ていなかったり、迅速に調査できない、また分析が不十分であるとセキュリティのリスクは低減できません。当社にご相談いただくお客様の多くは、製品導入を行った後のセキュリティ監視に不安をお持ちです。

セキュリティ監視サービスを提供している当社は、セキュリティリスクを低減するためのポイントは「分析力」「体制」「迅速性」だと考えています。特に「体制」は重要です。最新の攻撃手法を把握したうえでの分析が必要なため、セキュリティの豊富な知見を持った人材の確保が必要になります。また、24時間365日の監視体制はまだ早いとお考えの企業様もいらっしゃるかもしれませんが、休日や夜間の手薄な時ほど監視して守る必要があります。

自社で体制を構築することが難しい場合、外部のサービスを活用することも選択肢の一つです。ただ、全て外部のサービスを活用するわけではなく、自社で既にあるヘルプデスクやシステム運用チームなどの体制で監視をしながら、専門性の高い範囲のみ外部のサービスを活用することで、コストを抑えながらセキュリティのナレッジを自社にためることができます。まずは自社で体制が構築できるのかどうかを把握することが重要です。

また、前述の事例で示した通り、さまざまな気付きのポイントがあるため、導入したセキュリティ製品を1つ1つの点ではなく面で監視し、相関分析できることも重要です。

当社のセキュリティ監視サービス「マネージドセキュリティサービス(MSS)」はゼロトラストの7つの要件に対応しており、さまざまなセキュリティ製品の監視・相関分析を行っているため、面でのセキュリティ監視が可能です。自社でのセキュリティ監視にお困りの企業様は、ぜひご相談ください。

さいごに

ここまで講演内容の一部をご紹介しましたが、いかがでしたか。講演の全容にご興味のある方は、近日中に配信予定のオンデマンド動画をご覧いただければと思います。配信情報は、当社セミナーページでお知らせしますので、ご期待ください。