第1回は piyokango さんによる「変化」のお話し、第2回は根岸さんによる「脆弱性対応」、そして最後となる第3回は、辻さんから「ランサムウェア」のこれまでの活動と最近の変化について。特に、ランサムウェアの身代金支払い額や被害組織の規模の変化、攻撃者側の分業・専業化が進んでいることなどについて議論が行われました。そして、今意識するべき対策としてなぜ初期侵入対策が必要なのか紹介しました。

ランサムのこれまで

辻さん:ランサムを観察・調査・分析している中で、最近忘れがちじゃないですかと感じるものについて提案と議論をしていこうと思っています。

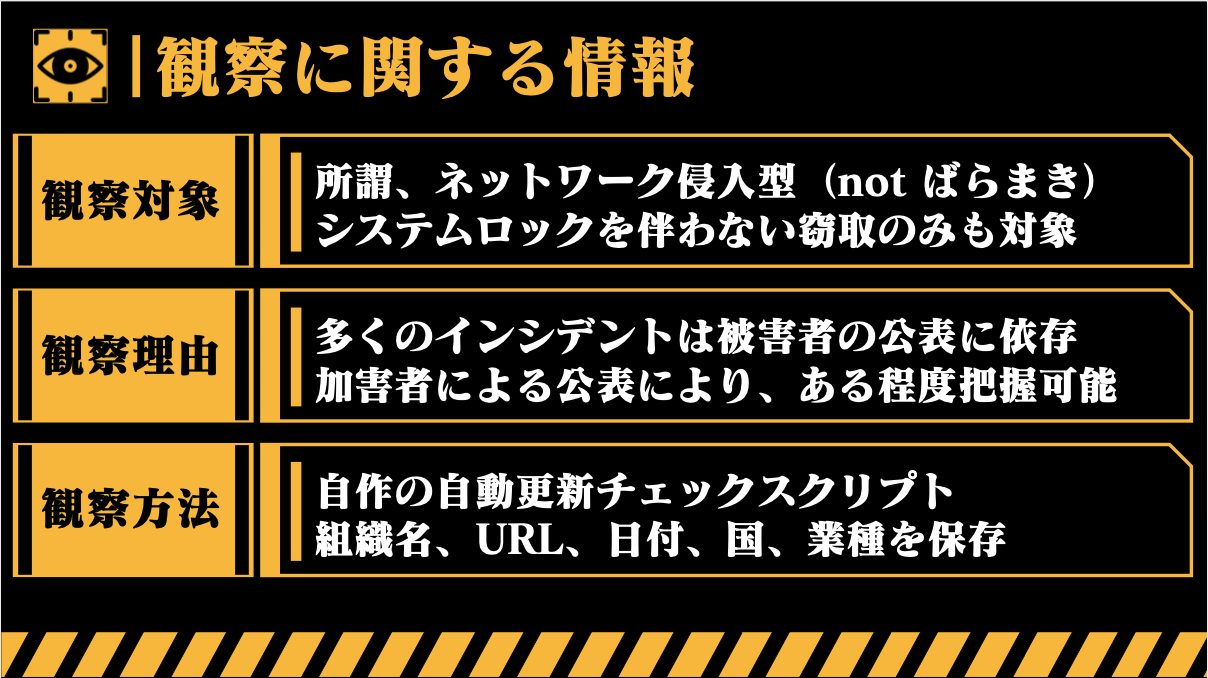

観察に関する情報

観察の対象は、いわゆる二重脅迫と言われるもので、ネットワークに侵入して情報を盗む、ファイルを暗号化させて脅迫する2つの二重脅迫をするリークを伴うランサムグループ(一部、情報窃取のみのグループも含む)を観察しています。これまで、ネットワーク侵入型の二重脅迫を行うランサムは被害者が公表しなければ情報が出てきませんでしたが、ランサムの犯人が支払いに応じなかった被害者から盗んだ情報をリークすることにより把握できるのではないか、というモチベーションで調べ始めました。観察方法は、いろんな自動のチェックスクリプトを作って、組織名、URL、日付、国、業種を分析するために取得しています。

観察対象は、今まで見てきて既に停止済みのものと、今見ている現在活動中のものがあります。例えば活動中のものでは「LockBit」とか、最近停止したものだと「CONTI」とかですね。

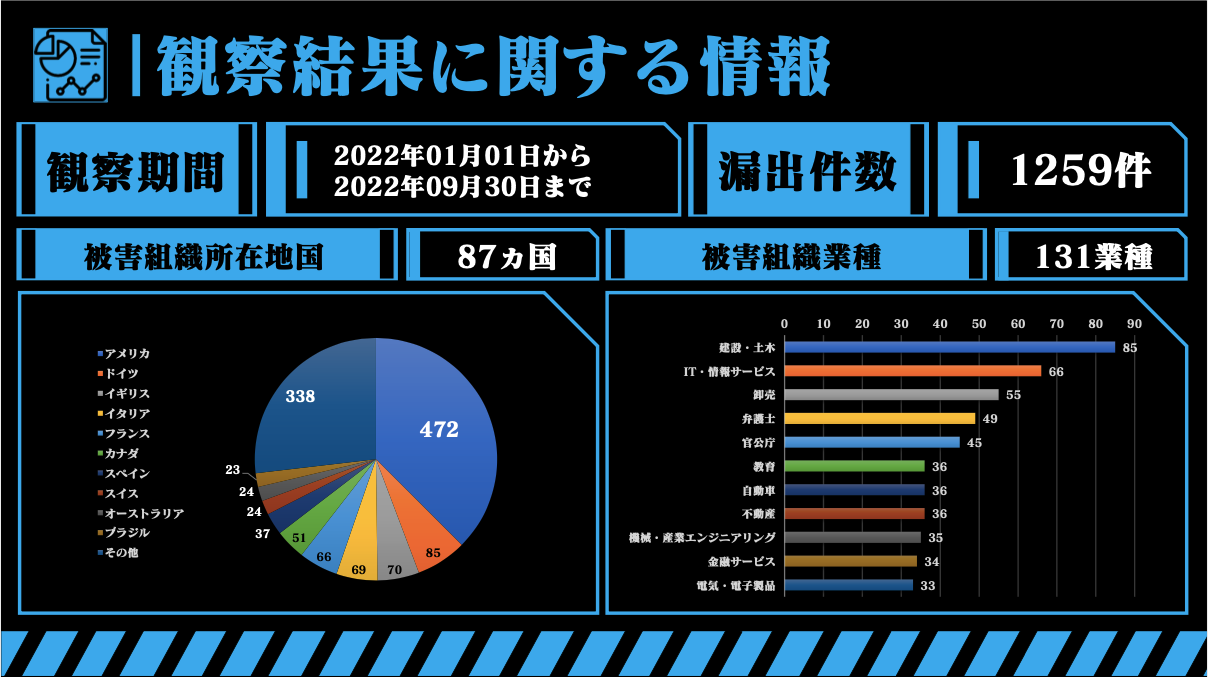

観察結果に関する情報

被害組織の所在地国は、断トツでアメリカが多く、そのあとヨーロッパ諸国が続きます。最近、事情が変わりつつあるんですが、恐らく身代金を保険金で払う、犯人からするとお金をせしめやすいところが狙われているように感じます。因みに、日本は「その他」の338件のうちの13件で、世界的に見たら18位。多いか少ないか微妙なところですが、被害が無いわけではないです。

業種別に見ると「建設・土木」が頭2つくらい抜けて見えますが全体でみると約7%未満で、2位以下も団子状態になっているので、特定の業種が狙われているというわけではなく、どんな業種が狙われてもおかしくない状態と言えます。ただ1点注意が必要なのは、このデータはリークベースでお金を支払っていたらここに載ってこないため、ここに載っているのはお金を支払わなかった人たちということです。事業規模別に見ても結構バラバラで、2,3人でつくった弁護士事務所もあるので、あまり規模の大小が被害組織に大きく影響していないように、このグラフからは読み取れます。

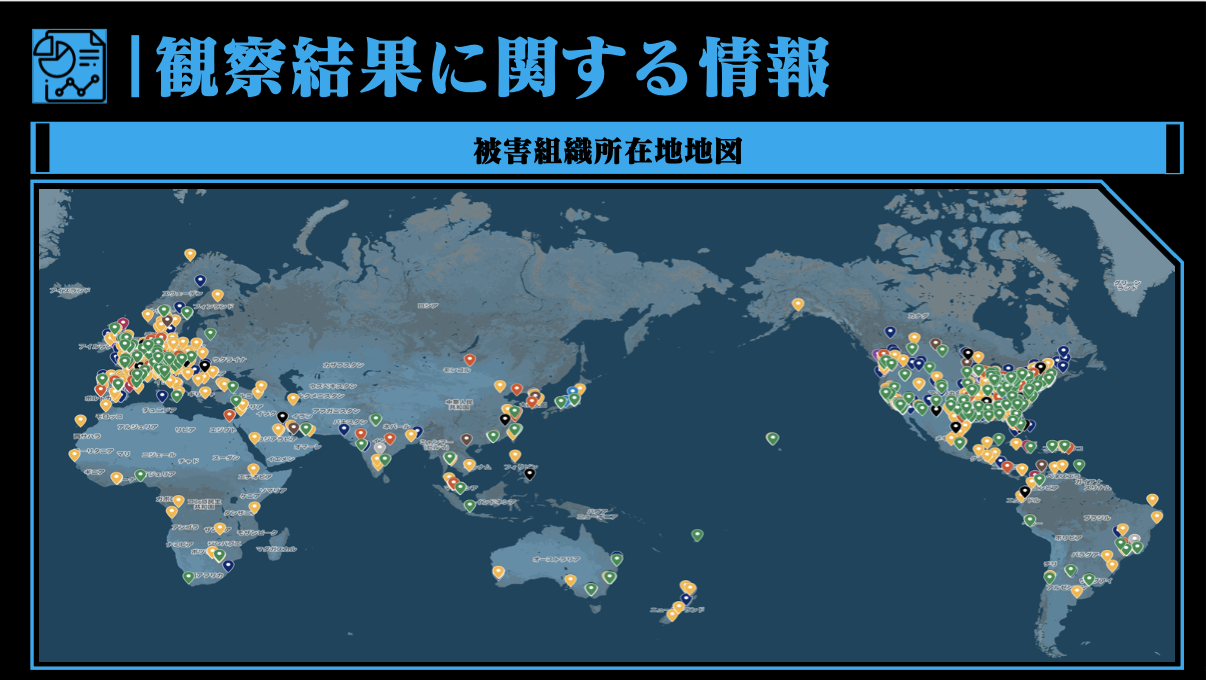

被害組織の所在地

被害組織の所在地を世界地図にひとつずつプロットしていますが、ロシアにピンが立っていないんですよね。これを見て「攻撃者はロシアだ」と言う方もいらっしゃいますが、RaaS のシステムを間借りする形で実行犯がたくさんいるので、必ずしもロシア人が攻撃者とは言い切れません。最近、「Netwalker」というランサムグループのアフィリエイトだったカナダ人が、逮捕後カナダで7年、身柄引き渡しを受けたアメリカで20年の禁固刑を言い渡されたなんてニュースも出ていたので、ロシアが悪いと決めつけるのは早計かなと思います。

ランサムの今

2020年4月から本腰を入れて集計していますが、長く観察していると観察対象に変化が起こってきたりします。その変化を紹介します。最近、一番アクティブと言っても良い「LockBit」が、「3.0」にバージョンアップして「AFFILIATE RULES」という自分達のランサムウェアに感染するのを手伝ってくれる、いわゆる実行犯を募集しているんですが、ここに書かれているルールを見ると今までになかったことがいくつか書いてありました。一つは、Windows だけがターゲットとして暗号化されるわけではなくて、Linux にも対応しているランサムウェアが増えています。あとは仮想環境ですね。「ESXi」をターゲットにすることもできるというのを売り文句にアフィリエイトを募る、いわゆるリクルーティングをするのがスタンダードになってきています。

それから、コロニアルパイプラインを例に国が対処に本腰を上げたこともあり、逮捕者がたくさん出ました。派手にはやるができる限り目をつけられたくないとワガママな事を思っていて、“重要インフラと命に関わるところには攻撃するな”というルールを敷いたランサムグループがいくつかあります。それを更に細かく、病院など命に関わる所や、電気・ガス・水道などの重要インフラに対して、“暗号化はしてはいけないが、情報を盗むことによる脅迫はOK”とし、今までターゲットから外されがちだった組織も狙われる可能性があり、業務を止めなければOKとルールを出しているものがありました。

根岸さん:もし情報を盗むだけだったらランサムウェアという言葉が正しいのかも分からないね。単なる脅迫ですよね。

辻さん:「ウェア」を使っていないですからね。

根岸さん:そういうものも、こういう動きの中で一般化して、他も追従してくる可能性もあるかもしれないよね。

辻さん:今観察しているランサムグループの「snatch」は、そもそもランサムウェアを使わずに盗んだ情報だけで脅迫するパターンですね。

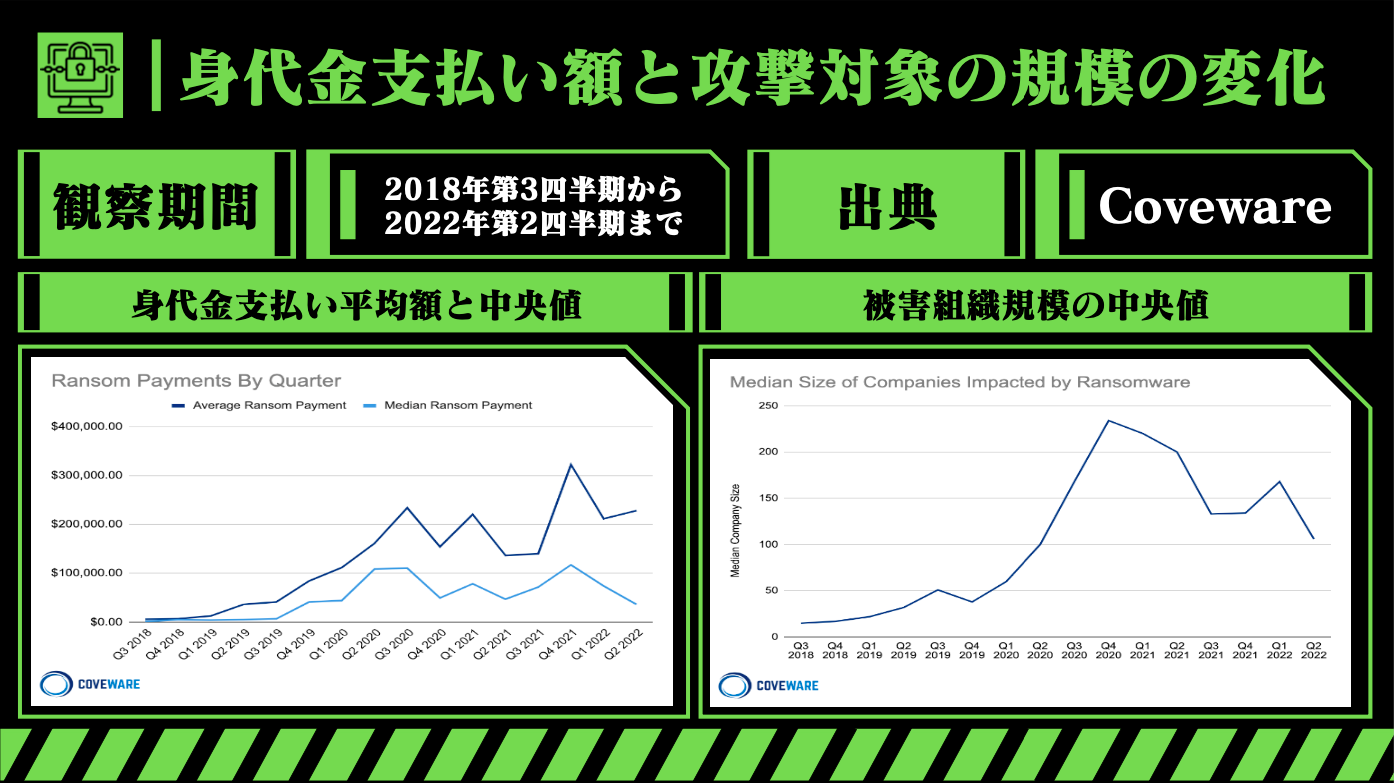

身代金支払い額と攻撃対象の規模の変化

変化の兆候の他に、僕がよく見ているランサムウェアの対策・対応や身代金の交渉などを手がける「Coveware(コーブウェア)」という会社の四半期に一度ブログで公表している集計結果(2018年の第3四半期から2022年の第2四半期まで)で、「身代金支払い平均額と中央値」と「被害組織規模の中央値」を紹介します。

身代金の平均金額だけでみると、今回は日本円で約3,000万円強、その前の第1四半期と比較すると増加しています。理由が書かれていて、いくつかの組織の高額支払いによって平均値が引き上げられているので、あまり信頼できる数値ではないとブログにも書かれていました。

中央値を見てみると、51%減少していて日本円にすると約500万円程度になっていました。このぐらいの金額であれば払えてしまいそうな額ですよね。

根岸さん:いいところ突いてくるよね。500万円なら払っちゃった方が早いかなって。

piyokango さん:そうですね。何億って言われるとちょっと手が届かないですけど。絶妙な金額ですよね。

辻さん:それで暗号が解かれるなら考えるかもしれないですよね。2017年ごろに暴れていた「SAMSAM」という、ランサムウェアを感染させるだけの侵入型のグループがいたんですが、そこが身代金として病院に要求した金額に近いんですよね。払ってくれそうな金額の相場感が、ここ3年くらいで出来上がっているのかなと、これを見ていて感じました。

「被害組織規模の中央値」を見てみると、今は100人強が中央値になっていて、2020年第4四半期頃は「Maze」や「NetWalker」、 「CONTI」が登場した頃で、第1次ランサムブームの頃は「250人」に迫る勢いだったんですが、もう半分以下に下がってきています。何が言いたいのかというと、ターゲットの小粒化が進んでいるのではないか、と考えています。

組織規模もそうですし、身代金を払ってもらわないとランサムやり損みたいな側面があるので、だいたいこれくらいの金額で払ってもらう。そうすると、さっきの業種の話も加えて考えたら、どこの組織に攻撃がきてもおかしくないと思っています。

恐怖を煽るつもりは全くないんですが、僕の見ている範囲ではそういう変化が起きています。テレビを見ていると、名だたる有名組織ばかりが被害を受けているように見えて、「ウチはそんなの来ないですよ」とおっしゃる方がいらっしゃいますが、実際はそうではないですし、プレスリリースを出していないのでランサムの被害にあったのを知らなかった企業が被害に遭っているという例もたくさんあります。自分達の方に近づいてきていると言っても嘘にならないかな、というのが今の変化としてあると思います。

根岸さん:実際プレーヤーも増えていて、大規模なところだけを狙うグループもあるかもしれないけど、小さいところを狙うようなケースも増えて参入障壁が下がっているから、そういうのも反映しているよね。被害を受ける側も、大手は2,3年被害が続けばさすがに対策も進んでくるけど、もしかしたら手が回っていないような所に狙いがシフトしているとかね。多分、いろんな複雑な事情が入ってこういう結果だと思うので、一つの要因だけじゃないと思うけど、結果的にそうなっているとすると、次は自社にもくる可能性があるという現実味は、以前より増してきている気がします。

辻さん:シンクタンクのレポートで、南半球の攻撃実績が増えてきているっていうレポートが出ていますね。僕の見ている範囲だとブラジルとオーストラリア、ニュージーランドのあたりが以前から結構多い。多分、入れるところに入ってやろうっていうのが増えているんでしょうね。

根岸さん:アクターによっても違うしね。

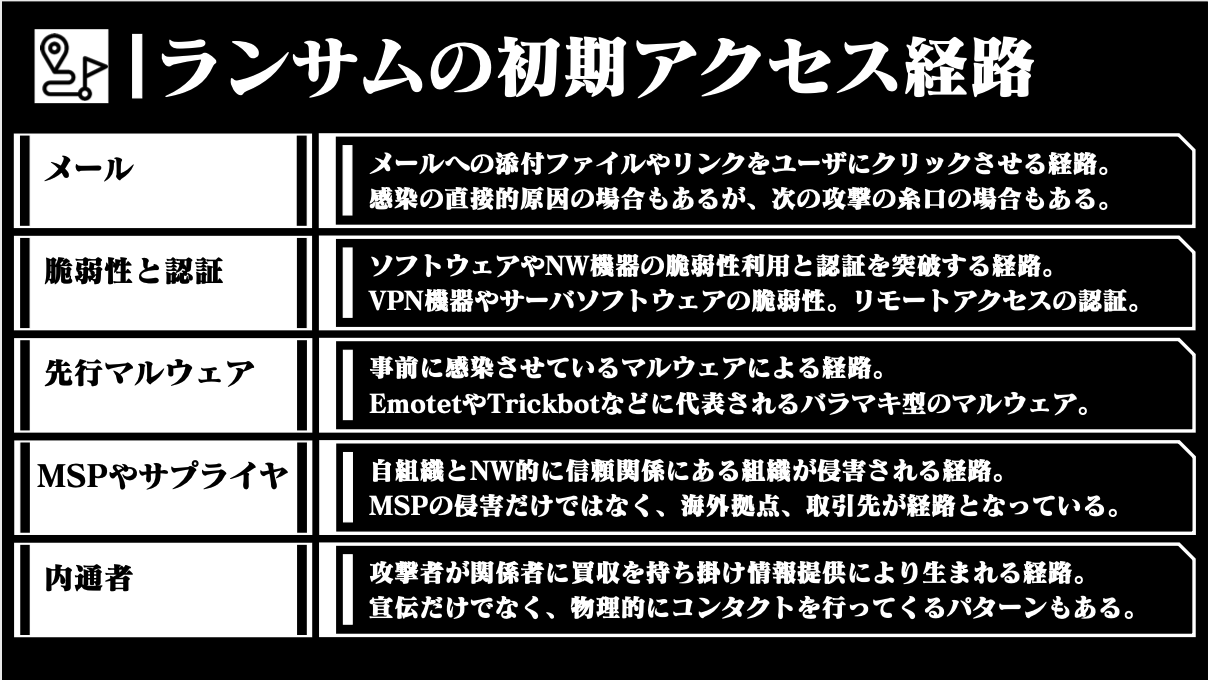

ランサムの初期アクセス経路

辻さん:ランサムウェアがどうやって入ってくるのか。だいたいこんな感じではないかというのをまとめました。

piyokango さんが触れましたが「先行マルウェア」というものがあります。海外だと「precursor malware(プリカーサーマルウェア)」と言われていて、要は先遣部隊っていうことですね。Emotet に感染して違うものを呼び込んできて、その一つがランサムだったみたいなケースですね。ランサムウェアは、みなさんがよく知っているこのような経路を通じて入ってきます。脆弱性の悪用や認証を突破して中に入り、ランサムウェアを展開するとか情報を盗むとかいろんなことをするわけなんですが、攻撃者が全部一人でやっているケースもあるかもしれませんが、必ずしもそうではないというのが僕の課題意識としてあります。

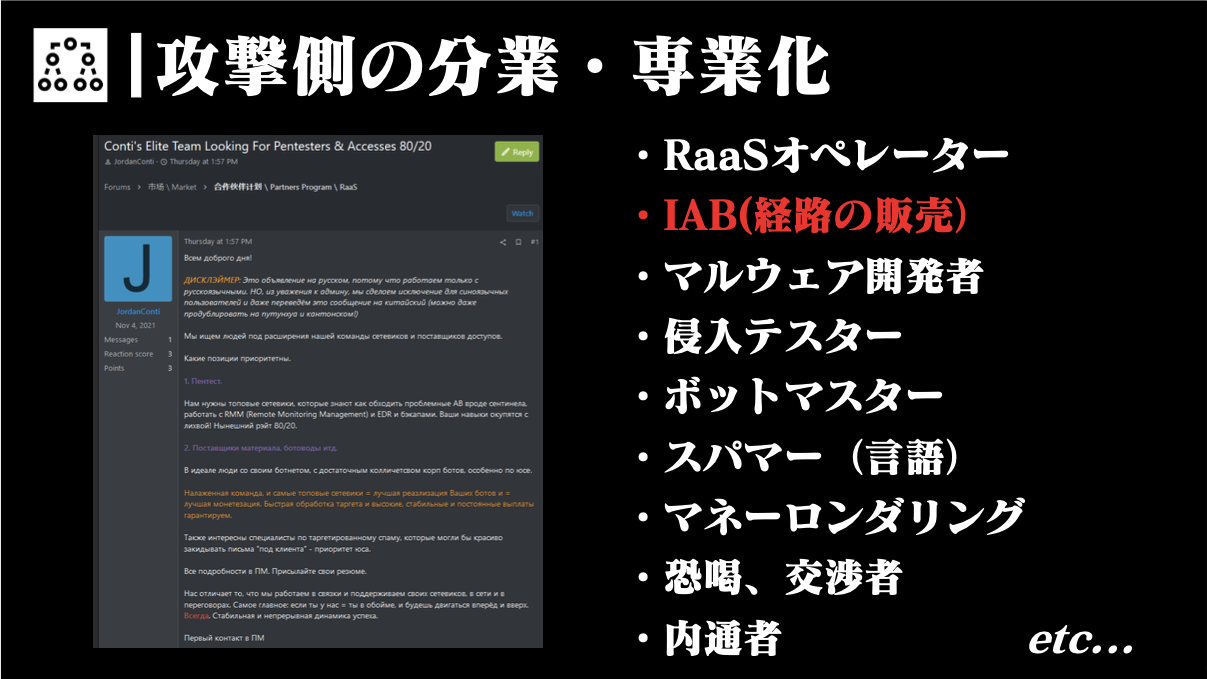

攻撃側の分業・専業化

お金という繋がりで一つの目的を達成する形で、攻撃者側も分業化と専業化が進んでいます。この中でいちばん気になっているのは、「IAB(Initial Access Broker, イニシャルアクセスブローカー)」と言われる、侵入できる方法・経路を売る存在です。ランサムに感染させる最終的な目的を遂行する存在ではなく、侵入経路を常に探し、認証の甘いリモートデスクトップ(RDP)をずっとスキャンして回っていたり、脆弱性を悪用して認証情報を盗み出したりして、突破できたところのリストを作って売る事を目的としています。例えば、未だに悪用されている Fortinet 社製品の2018年の脆弱性などです。他にも、脆弱性を試した後にパスワードを売るケースや、先行マルウェアに感染させてネットワークのアクセス経路を売るなどですね。これらは全部まとめて IAB と呼ばれています。

ランサムが盛り上がってきたので、それらを売ってくれる人のニーズも増えていて、かなり人数が増えてきているんじゃないか、というのが問題意識としてあります。どのようにして売られているのかですが、RDP の ID やパスワードを販売しているサイトでは個人の PC と思われるものだと$7程度で、組織名が名指しでフォーラムに出ているものだと日本円で数十万円くらいがおおよその相場かなと思います。

根岸さん:最近の海外の攻撃事例でも、IAB で購入したと思われるアクセス経路を使って、組織の中に侵入した事例がちょこちょこ報告されていますね。

辻さん:犯人が自ら言っていたりすることもありますね。

もう一つ、「Genesis Market」という有名なマーケットを紹介します。そこには、“マルウェア感染している端末を売ります”という「Bots」という項目があって、皆さんもよく知っている SNS やショッピングサイト、BtoC 向けのサイト等のアイコンが載っていますが、感染端末にこれらのサービスの認証が含まれています、というものになります。これが多ければ多いほど、高く売れます。攻撃者にとっては使い勝手が良いサイトで自分が狙いたいサービスの名前で検索ができたりするので。例えば、VPN の認証情報を持っていそうなもので調べて買う、というケースが出てきています。

根岸さん:専用の拡張機能があって、それを使うと簡単になりすましができる。そういうマーケットが実際に存在していて、かなり活発に売り買いされているというのが現実の脅威としてありますよね。

辻さん:そこで僕が思っているのは、攻撃者同士が分業体制を敷いていて、実被害という意味での目的を持たない攻撃者が増えていることを認識してもらいたいと思っています。攻撃者の繋がりが論じられずに、Emotet 対策や、ランサムウェア対策、脆弱性対策と言うのではなく、これらは全部繋がっているという意識を持った方が良いと思います。個別に〇〇対策とした方が分かりやすさはありますが、自分達は何ができていなくて何をしなければならないのか、全体像がボケてしまっているのではないか、という気がしています。

初期侵入の攻撃者は、侵入してからその先に何かしようとしているわけではなく、認証情報が売れれば良いだけの話なので、もしかすると、侵入先の価値すら分かっていない可能性もあるかもしれないですね。価値を見出すのはその後の攻撃者なんですよね。なので、侵害を受けてから実際に被害を受けるまで数ヶ月あるケースもあります。

最近でも2018年の Fortinet 社の脆弱性でパスワードが抜かれたものが使われたケースも未だにあるわけじゃないですか。海外の事例でも、乗っ取られてから仮想通貨のマイニングを仕掛けられた後、5ヶ月後に「LockBit」がきたケースもあるんですよ。ここで見つけられないことがいかに残念な結果を生んでしまうかということを、もう少し意識した方が良いんじゃないかと思います。

根岸さん:これは最初と後半のランサムはアクターが違うということなんだよね。

辻さん:気が付けなかったことが重症化を招いたという感じがするなと思います。そこで皆さんに提案なんですが、バランスの取り方が難しいと思うんですが、ここ数年「侵入前提」って言いすぎてしまったんじゃないか。100%防げないということは事実としてあるので仕方がないけど、それはそんなに簡単に諦めちゃダメなんじゃないかと思っていて。「侵入前提」と「侵入されても良い」は違うので、逆に初期侵入対策に立ち返ってみてはどうでしょうか。

根岸さん:ちょっと反省しているわけね(笑)。確かにこれはありますよね。境界防御の限界と言われて、入ってくる前提で出口対策や内部の対策をどうこうとか言いすぎた感はありますよね。その結果、入られて当たり前の雰囲気が出ちゃったりとか、そもそもちゃんと対策することが疎かになったりしているんじゃないかと。もしかしたら、そういう風潮があるかもしれないよね。

辻さん:例えば「手洗いもうがいもせずノーガードなのに風邪薬だけ買います、みたいな生活マジでやめてー」という感じですね。

根岸さん:なるほど(笑)その例えわかりやすいね。

辻さん:初期侵入対策については、先ほど根岸さんが取り上げてくれていた CISA の「日常的に悪用される Top15の脆弱性」でも紹介がありましたが、Log4Shell などなど「まだ使われているんだ」と感じるものも多いと思うので、そこは疎かにせずにそれを防ぐことと、それをできる限り「やられているんじゃないか」という風に見つける術に一旦立ち返らないと、全部 EDR 頼みみたいになって大変なことになっちゃうと思うので。

根岸さん:入ってから中の対策って若干負け戦に感じるよね。

辻さん:EDR は必要だし優秀だと思うんですけど、そこだけに任せたらいけないかなと思うんです。

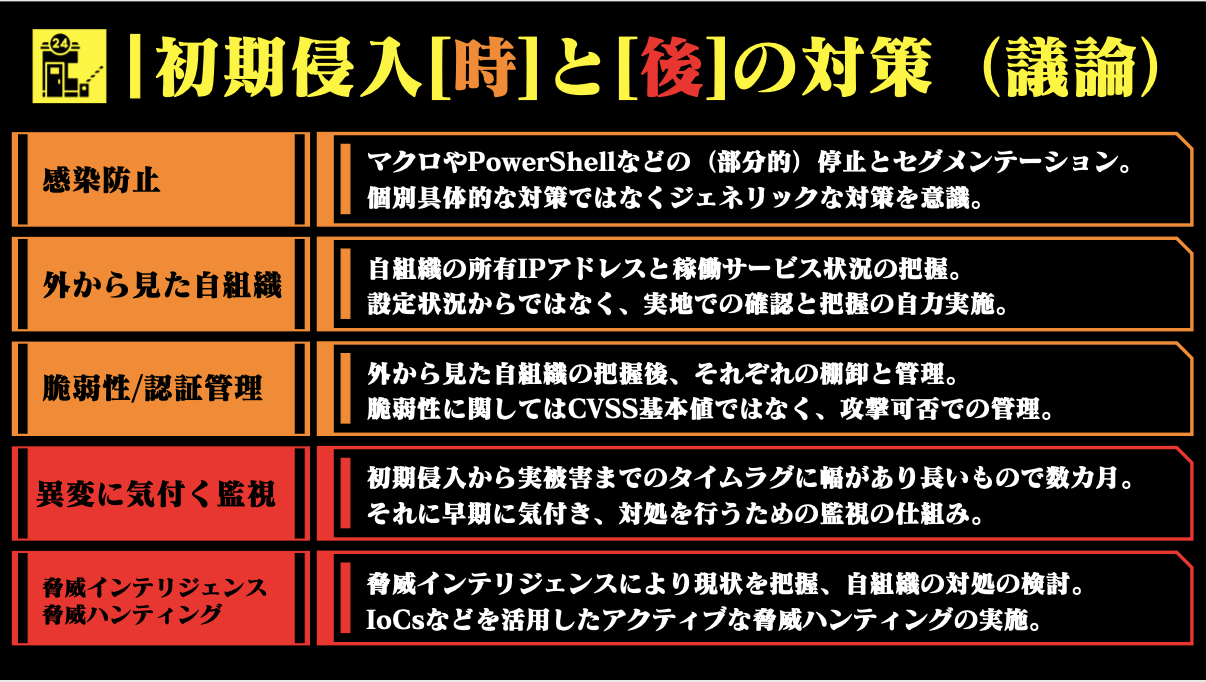

初期侵入[時]と[後]の対策

辻さん:「感染防止」の話は piyokango さん、「脆弱性」の話は根岸さんがしてくれたので、僕からはこの中から推したいというか、一歩進んで多くの組織にできるようになって欲しいと思っているポイントは「外から見た自組織」ですね。

ファイヤーウォールやアクセス制御の設定、多要素認証、ID ・パスワードの管理をどうこうしているという点は、自分達を内側から見ているだけでしかなくて。外から見た攻撃者視点で一度ポートスキャンを自組織の IP アドレスにしてみるとか、それをしてみると知らなかったものが本当になかった?って思うんですよ。例えば、テスト用にあげたものが上げっぱなしになってたり、昨日まで動いていなかったサービスが稼働していたりするケースもあるかもしれないですし、設定状況は「仕様書通りに設定が行われています」ということではなく、外から見てどうかという CISA の文書にあったような自分達の資産を把握することにもつながる一歩なんじゃないかと思うんですよね。

そこから更にできるようになったら、バージョンがどうだったかとか、その先に脆弱性はあるのかないのか、というところにコマを進めれば良いのですが、ここまでにできていない部分が多いですし、自分達にはできないとサジを投げてしまってベンダーに頼もうとなったら高額だったりして、本末転倒なことになるんですよね。調べることにお金かけたのに、対策に使うお金が無くなったとなると、ちょっと違うのではないかと。外から見てどうかは、お金があれば外から経路的に調べてもらうっていう手段もあるんじゃないかと思いますが、「Nmap」使えるようになる、ということを進めてもらえれば良いのかなと。ある程度ハードルはありますが、そろそろ自分達でできることを増やしていかないと、外頼みっていうのはあまりよろしくないと思うんですよね。

根岸さん:さっきの脆弱性の議論のところでも同じことを言ったんだけれども、ベースラインとして把握できていることを前提にその先のことに向かっているので、それがないと対策漏れとかアクセス制御の不備に全然気が付けなくて、やることはやったんだけど、漏れてた方でやられちゃったというと、すごくもったいない。

辻さん:最初の一歩かなと思っています。

根岸さん:今日、3人バラバラに話してきたけど全体がつながっている、脅威・脆弱性・個別のランサムという話でしたが、そのランサムにつながるところでは前段で話した議論がそのまま当てはまっていて、ここでもオーバーラップする部分が結構あると思うんだけれども。別々の切り口で課題を考えてみたら、結局似たようなところにたどり着くみたいなところはあって、そこに注力できるとより効果的。ぜひこれをきっかけに、あまり考えたことなかったなという方も、もしかしたらいらっしゃると思うので、そういう方にはぜひ意識してもらえると良いですよね。

辻さん:今まで続けてきたことが正しかったのか、見直すべきポイントが何か気が付くきっかけになれば良いなと思っています。

まとめ

ナイトセッション「帰ってきた!セキュリティのアレin越後湯沢」の内容をじっくりご紹介しましたがいかがでしょうか。今回、piyokango さんから“脅威”について、根岸さんから“脆弱性”について、辻さんから“ランサム”について議論してきました。それぞれ別のテーマではありますが、ランサムウェアの対策をするにも脆弱性の対応をしないと侵入されてしまいますし、変化に対応できていないと思ってもみなかった攻撃を受けてしまうことがあるため、3人のお話は実は重なっていたことが最後になって分かりました。

今年の情報セキュリティワークショップのテーマは、「今こそ見直す、サイバー攻撃被害の情報共有とリスク対策」でした。クロージングで辻さんから「攻撃者は、分業体制を敷いて“お金”という分かりやすいモチベーションでつながっている。僕らは、安全を確保するために繋がっている。」と話があり、我々守る側としても、情報セキュリティワークショップのような場でさまざまな方との情報交換が行われることにより、サイバー攻撃へ備えを更に進めていけると良いと思いました。

サイバーセキュリティに無縁の方からすると、あまり関係のない遠い話のように感じてしまう側面もあるかもしれません。今の時代、仕事をするにも人と連絡を取るにもインターネットを使わない生活はあり得ないのではないかと思います。組織だけでなく個人もサイバー攻撃の被害にあう可能性や、知らず知らずのうちに加害者になってしまうことがある時代。まずは自分には関係ないと思わず、積極的に知って対策を行うことで、結果みんなが安全を確保できると良いと思いましたし、私自身も改めてその一部であることを認識することができました。

まだ、越後湯沢での情報セキュリティワークショップに参加されたことのない方は、機会があれば参加してみてはいかがでしょうか。

関連ページ

出張版「セキュリティのアレ」〜情報セキュリティワークショップin越後湯沢2022 ナイトセッション参加レポート part.1〜

|