広報の馬場です。10月7日〜8日開催「情報セキュリティワークショップin越後湯沢2022」のナイトセッションに、弊社セキュリティリサーチャーの辻伸弘が登壇したため、その取材を兼ねて参加しました。

今回23回目となる越後湯沢での情報セキュリティワークショップは、国内でも歴史のある情報セキュリティイベントの一つです。本ワークショップは「今こそ見直す、サイバー攻撃被害の情報共有とリスク対策」と題し、サイバー攻撃の被害が拡大する中、どのように社会全体で協調して立ち向かうか、必要な情報共有とリスク対策はどうあるべきなのかをテーマに、各専門分野の第一人者による登壇や、各ベンダーによるセッションが行われました。3年ぶりに現地開催された今回は、感染症対策のため通常より人数を制限してのチケット販売だったそうです。その中で、ナイトセッションのチケットは更に入手が難しく、あっという間に売り切れてしまったそうです(筆者は第2回目のチケット販売時刻と同時にゲットしたため、何とか参加する事ができました)。

今回のブログでは、聞きたくても聞けなかった方が多かったであろうナイトセッション「帰ってきた!セキュリティのアレ in 越後湯沢」の内容を、3回に分けてじっくりご紹介したいと思います。

2年ぶり!「帰ってきた!セキュリティのアレ in越後湯沢」

ポッドキャスト「セキュリティのアレ」※1の出張版として、「帰ってきた!セキュリティのアレ in越後湯沢」と題し、3人が気になっているセキュリティのお話について、一人ひとネタずつ話していき、議論を深めていく形式で行われました。因みに、「セキュリティのアレ」として3人で越後湯沢に登壇するのは2年ぶりとなります(前回の2020年は、コロナ禍のためオンライン開催でした)。

※1 ポッドキャスト「セキュリティのアレ」とは

弊社プリンシパルセキュリティリサーチャーの辻伸弘、セキュリティリサーチャーのpiyokango氏、IIJ セキュリティ本部セキュリティ情報統括室長の根岸征史氏の3名がパーソナリティを務める、日本初のサイバーセキュリティ専門ポッドキャスト番組です。2012年2月から配信をスタートし、番組配信を通じてセキュリティインシデントや攻撃手法の最新情報、セキュリティ関連の時事情報、新しいセキュリティ技術などをわかりやすく紹介しています。

ポッドキャスト「セキュリティのアレ」: https://tsujileaks.com/

メンバー紹介

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘(写真左)

これまでセキュリティの診断・侵入テストなどに10年以上携わり、現在は国内外のセキュリティに関わるさまざまな事件・事故に関する調査を行う。「喉元過ぎれば熱さ忘れる」にならないよう、結局何が大事だったのかをできるだけ分かりやすく伝える仕事をしている。

Twitter: @ntsuji

Blog: https://csirt.ninja/

セキュリティインコ兼協力研究インコ

piyokango 氏(読み方:ぴよかんご)(写真左上)

セキュリティ関連の事象について追いかけつつ、自分の興味が赴くままに調査やまとめを10年以上行う。最近では、NICT 公式の協力研究インコとしても活動中。

Twitter: @piyokango

Blog(備忘録): https://piyolog.hatenadiary.jp/

株式会社インターネットイニシアティブ セキュリティ本部 セキュリティ情報統括室長

根岸 征史 氏(写真右)

外資系ベンダーなどで、ネットワーク構築、セキュリティ監査、セキュリティコンサルティングなどに従事。2003年 IIJ Technology に入社、セキュリティサービスの責任者として、セキュリティ診断など数多くの案件を担当。現在は IIJ のセキュリティインシデント対応チームに所属し、主にセキュリティ情報の収集、分析、対応にあたっている。2007年より SANS トレーニングコースのインストラクター、2012年より OWASP Japan Advisory Board のメンバーでもある。

Twitter: @MasafumiNegishi

変化から得られる「気付き」と「脅威予報」のアイデア

今、確認されている攻撃手法などの「変化」に対して、組織のセキュリティ担当者はどのようにキャッチアップしていったら良いかをテーマに、piyokango さんが課題を提案しました。組織のセキュリティ担当者が、常に最新の脅威情報を追いかけ続けていくのは厳しく、できるだけ疲労困憊せずに何かしらの方法で、自組織における脅威情報を予測・予報ができないか議論が行われました。

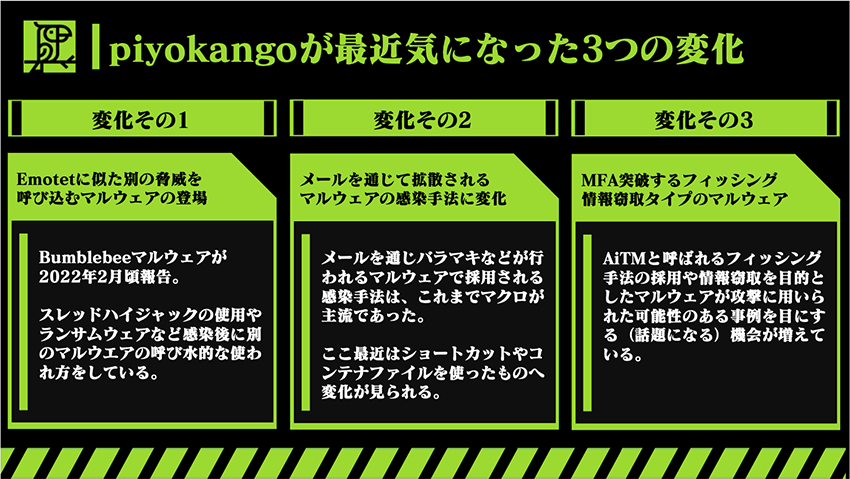

最近気になった「3つの変化」

piyokango さん:こうした変化を追いかけていくのは非常に重要ですが、今日問題提起したいのは、こうした最新のさまざまな脅威情報のキャッチアップに、正直しんどい・キツいと感じている人は多いのではないか、ということです。しかし、日々新しい脅威が生まれている状況の中、こういった最新の脅威情報のキャッチアップをやっていく上で重要な要素は何か、振り返ってみました。

キャッチアップのために必要な諸々と疲労困憊回避のための課題

脅威に関係する直接的な内容:脅威の詳細(IoC,TTP)や対象(影響範囲)、帰属分析

脅威情報というと、IoC(Indicator of Compromise、IPアドレスやマルウェアのハッシュ値)や、TTP(Tactics, Techniques, and Procedures、攻撃者の戦術・技術・手順といった振る舞い)、影響範囲、最近では「これは誰がやったのか」という帰属分析が行われています。どのような人物が攻撃の背景に関わっているのかが注目されるようになり、新聞でも目にする機会が増えてきました。

因果関係やその経緯:国際政治(地政学)、業界動向・業種業態の事情、クロノロジーや過去(既知)の事例

情報をキャッチアップしていく上で、その背景にある情勢や関係者の動き、事情など(例えば国際政治や、業界動向、業種・業態の事情)を把握していないと、分からないこともあります。しんどいと思うのは、過去どういった既知の事例があったのか、しっかり自分の中で集約・整理しておくことですね。過去のケースと似ているか、どういった経緯でこのインシデントが起きているか、などの整理をしておく必要があります。

「最新」が指す範囲:マクロ(全世界)とミクロ(自分)の違い、保護対象の詳細

最新がどこを指しているのか、レポートでは世界全体で発生している脅威の傾向が書かれていますが、日本ではどうか。また、業界、自組織に当てはめてみたら多かれ少なかれ違いが出てくるのではないでしょうか。こういったところを見ていくのもキャッチアップには必要な情報です。

根岸 征史さん(以下、根岸さん):いわゆる背景情報というか、自分たちの国・業種・業態ではないところで起きていることが自分たちにどう関係するか、認識にギャップがあるよね。そこは全然バラバラではなく地続きの情報で、海外で起きていることが日本に来るかもしれないし、別の業種のことが自分たちに関係するかもしれない。そこのギャップを埋めるのが難しくて、キャッチアップが大変という話をしているけれど、そもそも自分たちには関係ないと思ってしまっているんじゃないかと思っていて。関係がある前提で見ているから必要だと思えるけど、その前提がないと、そもそも必要なのか分からないよね。

辻 伸弘(以下、辻さん):日本から見て、海外で流行っている・観測されているマルウェアで、日本は関係ないと思っていても、急に日本語に対応してきたら日本にとっては最新になるわけですよ。その辺を過去から追いかけていないと結構しんどいですよね。

根岸さん:ギャップがあると、ますますキャッチアップが難しくなるよね。無関係だと思っていたら、いきなり関係してくるわけですよ。それは注意が必要かなという気がするよね。

変化が起きる前の「キッカケ」とは

piyokango さん:冒頭の3つの変化に対して、その手前となるきっかけがなんだったか目を向けてみたいと思います。

変化1のキッカケ:Emotet に似た別の脅威を呼び込むマルウェアの登場→Emotet に対するテイクダウンや沈静化

変化その1で、Emotet に似た別の脅威を呼び込むマルウェアが登場したと紹介しましたが、振り返ってみると Emotet 自身がテイクダウン(司法機関等によって強制的に活動を停止させられること)や、Emotet のバラマキは現時点で国内含め世界でも7月から鎮静化しているんですよね(講演時現在)。動きとして不安定で、何故なのかはっきりしたことはわからないですが、例えばランサムウェアを使用する攻撃者から見て、このようなマルウェアを呼び水に使用するニーズは変わらないので、Emotet の穴を埋める、似たような動きをする新しいマルウェアが登場するなどですね。

変化2のキッカケ:メールを通じて拡散されるマルウェアの感染手法に変化→MOTW 有効時のマクロブロック規定方針発表

変化その2では、マクロを通じた感染手法に変化があったと紹介しましたが、よくよく思い返すと、マイクロソフトが今年2月インターネットから取得したファイルに対してマクロを規定で遮断するという大きな方針を発表しました。以前から実施したらどうかと発信している方は多くいましたが、影響範囲として、業務上大きな影響があるんじゃないかと言う方もおられて、確か今年7月に少し混乱がありましたよね。攻撃者から見ると、マクロ経由で攻撃を成功させることが以前よりも難しくなった、という変化がありました。これらを受けて、「それ以外に何かないか?」という模索が起きているのだろうと思われます。実際に、セキュリティベンダーが報告している資料でも、マクロの実行制限をなんとか回避しようと、先ほど紹介したような ISO などのコンテナファイルを使った手法が入れ替わる形で増えていることが報告されており、実際に変化が起きていることが分かります※2。

※2 2022年11月9日に公開された Microsoft 製品の脆弱性を修正する2022年11月セキュリティ更新プログラムにおいて、「Windows Mark Of The Web セキュリティ機能のバイパスの脆弱性(CVE-2022-41091)」の修正が行われ、ISO などのコンテナファイルによる制限回避に対処されました。

変化3のキッカケ:MFA 突破するフィッシング 情報窃取タイプのマルウェア→多要素認証を用いた認証方式の浸透

多要素認証を全く使っていらっしゃらない方は、ほぼ居ないだろうなというほどに何かしらの多要素認証を使っている方が増えたと思っていて。例えば銀行でオンラインでの利用をする際は標準仕様ですよね。こうしたことから、もしかしたら多要素認証を使っていれば安全だという認識が広まったのかなと思います。当然、攻撃者はそれを迂回するやり方を考えていて、これらを突破するフィッシングや、そもそも ID・パスワードを盗らずとも認証できるような情報窃取のマルウェアが増えてきています。

piyokango さん:これらのきっかけが何かしらあったのではないかと、仮説として立ててみました。

根岸さん:ここで挙げた3つの例以外でも、攻撃側が防御側の対策を迂回するような新たな対処法を考えて、それに対して対応して、ってその繰り返しだよね。

piyokango さん:いたちごっこですよね。

辻さん:多要素認証が浸透したのが顕著かなと思っていて。AiTM (Adversary-in-The-Middle)という、Cookie を利用した認証というよりは認可を取ってしまって、アクセスできるようにしてしまう状態の攻撃があるじゃないですか。多要素認証を突破するようなフィッシングは、昨日今日できたわけではなくて以前からありましたよね。それが、Google や Microsoft のクラウドサービスに向けて使われ始めた事が大きな変化ですね。

根岸さん:クラウドサービスの利用が普及して、企業での利用も進んでいるから、攻撃側としてはそこを狙えば効果が高いよね。

辻さん:攻撃者にとって美味しいですよね。メールが使えて機密情報も見られるので。

根岸さん:我々も反省点というか過信しすぎたというか。例えばクラウドサービスを使っていて、「これは多要素認証があるから、仮にフィッシングでIDやパスワードが盗られたとしてもアカウントの乗っ取りはできませんよ」とか、「これが入っていれば大丈夫ですよ」と、過去の事件から多要素認証を入れていれば安心と言い過ぎた面があるよね。

実際に、対策・運用している人たちも利用者も大丈夫と思ってしまっているんじゃないかな。そうすると、AiTM や多要素認証を回避するようなソーシャルエンジニアリングを使った事例が最近いくつか海外で報告されているけれども、そういうものに対する感度が鈍ってしまうよね。“ウチは関係ない。大丈夫”って。

辻さん:対策を勧めるにも、言い方に気をつけないといけないですよね。「こういう攻撃を受けた」、「この攻撃は多要素認証が入っていれば止められたのに」が、いつしか「多要素認証を入れていればオール OK」になってしまっているのは良くないですよね。

根岸さん:今は、それすら突破する攻撃は当たり前に出ていて、じゃあ自分たちは「それに対してどうか」を途中で思考停止しちゃだめで。まだまだずっと続いているわけじゃない?それを忘れてしまうと危ないなと思いますね。

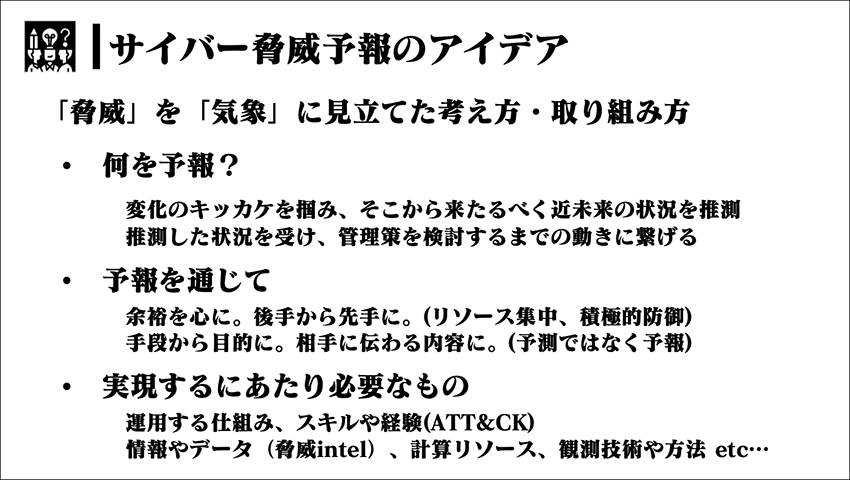

piyokango さん:結局、対策してもそれを回避するとか上回るやり方も変化として出てきていますよね。恐らく今後も続くのではないかなと、これまでの経緯を見ていて思うところであって。こういったところに着目した取り組みができないかと考え、「サイバー脅威予報のアイデア」を出してみました。

サイバー脅威も天気予報のように、予測して相手に伝えることができないか考えてみよう

piyokango さん:できないだろう、と言われればそれまでですが、「脅威予報」ができないか考えています。「予報」というと、天気予報が真っ先にイメージに浮かびますが、あれを上手く脅威情報に対して見立てて、考えたり取り組んだりすることができないか、というのを前から考えています。

気象予報から学ぶべきポイントは、単純に予測のやり方以外にも、手元にある非常にまずい情報に対して、伝えるべき相手にどういう風に伝わると期待されるアクションを起こしてもらえるのか、学ぶべきポイントがあるかなと思っていて。例えば、色を使って表現してみるなどさまざまあると思いますが、脅威予報として表現できないか。予報と言っても「明日の午前中はフィッシング詐欺がはやるでしょう」とかは想定していないですが(笑)。

先ほど事例で挙げた脅威や、きっかけをしっかり踏まえた上で、どういうことが起きるのか、起きたことに対してどういう対策をとるべきなのか、という所に落とし込めるような、考え方・取り組み方ができないか、これをアイデアとして出させていただきました。

根岸さん:天気予報はアナロジーとしては分かりやすいし、明日は傘がいるのか・いらないのか、どういう服装が良いのかとか、アクションに結びつくようなことを、サイバーの領域においても「脅威予報」ができると、とても良いと思う。

じゃあどうする?の部分がすごく難しいのと、天気予報は精度がとても向上していて、過去の膨大な蓄積もあって、なおかつその通りにやってみたら良かった、という体験が積み重なっていると思う。天気予報と同じようにやるには、それが必要なのかな。

実際に予報ができたとしても、先手を打って取り組んだ結果、実際に攻撃を止められたとか、先んじてうまく行ったという体験が積み重なってこないと。今の対策で十分だと思っている組織にいくら予報で伝えても、予算取りして対策で先手を打ちましょうというのが果たして通るかというと、今の状況だとまだ大きなギャップがあるよね。今は事例ベースで、「こういう攻撃が他社に来て被害が起きているので、うちもすぐに取り組みましょう」は分かりやすい。だけど、予報としてはそこから先に行きたいんだよね?

piyokango さん:もう一歩先に行きたいですね。周りの情報を見ていくと、先ほど事例というお話がありましたが、事例をもう少し分解する形で、手口なんかは共通の認識とできるように、だいぶ整理は進んできていると思うんですよね。MITRE ATT&CK もその一例。そういった先人の知恵のように、これまでの情報や事例、インシデント、経験、スキルなどが溜まっていけば、今後どう変化していくか変化の流れが見えてくるのではないでしょうか。

根岸さん:分析の手法やフレームワークのベースとなる事例はだいぶ積み重なってきているけれども、そこから更にそれを分解や組み合わせるなりして、「脅威予報」に結びつけることがまだ足りていない、というかそういう意識でやった方が良いんじゃないのということね。

piyokango さん:今は、おそらく目先のことで必死な状態にいろんな方がなっている状態かとは思いますけれども。

辻さん:「目先のこと」に絡む部分ですが、今世の中でキャッチーなキーワードで、「〇〇対策セミナー」とかってよく見かけると思うんですよ。例えば「Emotet 対策」だとして、Emotet って細かく分けていくと、メールで来ます、マクロです、最近だと ISO とか。でも同じ手法を使うマルウェアって Emotet 以外にもいっぱいあって、IcedID とか Bumblebee とかもそうですけど、共通の部分を見て、自分たちはどこを抑えているのか、逆にどこを抑えようと頑張っているのか、一歩引いて見た方がいいんじゃないか、という気はしますね。その結果、予報をしているわけではないけど、他のものが来ても大丈夫だったという状態は、ある程度確保できるのかなという気がします。

根岸さん:全体として、piyokango さんが見ている先のことはわかるけど、まだ遠いよね。そこのギャップをどうやって埋めていくか。

piyokango さん:階段が何段あるのかも、まだぼんやりとしか見えていないですね。

根岸さん:専門家という立場の人もいれば、一般企業や官公庁などの組織の中でこういった取り組みをしている人たちもいると思うけど、そこにも多少ギャップがあって。自分たちとしてどこまでやれば良いのかとか、あるいは専門家の力を借りるところはどこなのかとか。極論を言えば、全員が予報できた方が良いけど、実際は予報士とか専門家がやっているわけじゃない?じゃあ、役割分担として予報を出す専門家がいて、公的機関が出したらみんなが参考にするという話になるのかとか。

恐らく、天気予報もかなり複雑だと思うけど、セキュリティにおける環境が業種・業態・国によっていろんな条件があって、多分全部違うと思う。天気で言えば地点による違いみたいな感じで、セキュリティも変動する要因がたくさんあって複雑な気がするのね。そうすると、それぞれに合った予報が必要な気がする。だとすると、日本全体としての天気予報は難しくて、組織ごとに現在の状況を把握できるような人が、仕組みなどのやり方を積み重ねていって、次にこんなことが起きるだろう、というのを自分たちで予報をしないといけない。それはすごく大変なようでいて、実は一番近道なのかもしれないね。

辻さん:予報そのものも大事な課題だと思いますけど、伝え方の話かなと思いながら聞いていたんですよね。僕らであれば、伝える先は各組織の方々だと思いますが、その方々は自分たちの地域の(自組織内に向けた)予報をしないといけない。例えば、風邪を引かないように上着を着ていって欲しいと思うなら、社内の人に向けて伝える方法はどうしたら良いか。「降水確率が〜」とか「〇〇前線が〜」と言っても分からない人たちにどう伝えるのか、というのも大事なポイントかなと。

僕たちが天気予報見る時って、傘が必要なのかどうかが分かれば良いですよね。単純化・抽象化して、丸めすぎちゃいけないかもしれないですけど、動機付けや、「とりあえずこれをしてくれ」、逆に「これだけはしないでくれ」という、まるめ方を考えた伝え方が大事だなと聞いていて思いました。

根岸さん:そういう意味では、まだ専門家が出す情報に対して、理解する側に知識やスキルなどの負担が結構かかっていて、天気予報ほど分かりやすくはないよね。先の予報をすることも大事だけど、現状に対する伝え方の問題も含まれているかもね。

辻さん:結局、良い予報をしたとしても、結果みんなずぶ濡れになってしまってしまうかもしれない。

根岸さん:アイデアとしては面白いけど、なかなか難しいこと言うね(笑)。

辻さん:経験がものを言うみたいなところもあるなと。

根岸さん:でもそれで片付けちゃったら経験値を積むまで我慢するしかないよねぇ。そこはなんとかしないといけないね。

辻さん:蓄積って探せば結構いろんなところにあると思うんですよ。フレームワークとか。その使い方なんじゃないかと言う気がしますね。

関連ページ

脆弱性対応に見る現在の課題と対策〜情報セキュリティワークショップin越後湯沢2022 ナイトセッション参加レポート part.2〜

|