こんにちは。SBT ブログチームの神田です。

サイバー攻撃が進行する前に排除して被害を最小化

24時間365日アナリストによる EDR のセキュリティ監視

MSS for EDR の紹介資料を無料で送ってもらう

2021年9月29日に実施された対談ウェビナーのレポートをお届けします。

数多くのサイバー攻撃の現場を支援してきた、トレンドマイクロ社と当社のインシデントレスポンスを専門とするメンバーが、実際にあったサイバー攻撃における現場の被害状況や問題、昨今の現状についてお伝えしたウェビナーです。

どの企業にも起こりうる、他人事としては考えられない有用な情報です。ぜひご覧ください。

出席者

-

トレンドマイクロ株式会社

インシデントレスポンスチーム

日本Region代表 田中 啓介 氏 -

トレンドマイクロ株式会社

インシデントレスポンスチーム

日本Regionテックリード 山重 徹 氏 -

SBテクノロジー株式会社

法人公共事業統括 法人第1本部

セキュリティサービス部

マネージャー

伏見 修一 -

SBテクノロジー株式会社

法人公共事業統括 法人第1本部

セキュリティサービス部

シニアプロダクトマネージャー

久保 祐人

目次

コンピュータセキュリティインシデントとは

JPCERTコーディネーションセンターのホームページ内「インシデントとは」によると、コンピュータセキュリティインシデントとは、「情報および制御システムの運用におけるセキュリティ上の問題として捉えられる事象」となります。インシデントの例として、情報流出、フィッシングサイト、不正侵入、マルウエア感染、Web サイト改ざん、DoS(DDoS) 攻撃などさまざまな事象があります。

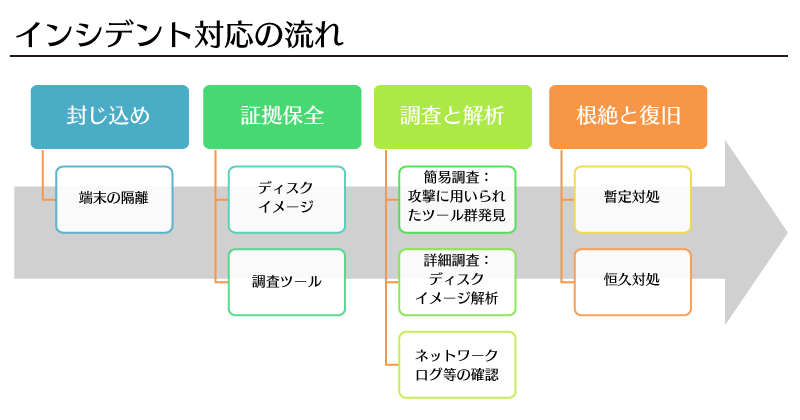

トレンドマイクロ社と当社が行っているインシデントレスポンスとは、インシデント対応のことで、インシデントが発生した後の被害を最小限に留めるための「事後」対応になります。

昨今のインシデント状況

最近の特徴として、業種業態、企業規模などは無関係で、狙いは情報と金銭の搾取にあります。ランサムウェアによって搾取した情報を暴露サイトに載せて、暗号化したものに対して身代金を支払わなければ公開する、と脅迫するものです。

「当社への相談の6割はランサムウェアによるものです。ランサムウェアは発露したことがわかりやすく、サーバーが感染すると業務が止まり、公表せざるを得ません。攻撃者は特定の脆弱性をもっている UTM 機器のユーザーを狙ったり、あるタイミングで入手した ID・パスワードが使えるかを試したりしてきます。また、大会社本体でなく、関係会社や海外で攻撃を受けたというケースも多く見られます」(トレンドマイクロ社・田中啓介氏)

EDR のセキュリティ監視サービス「MSS for EDR」詳細はこちらサイバー攻撃の被害現場ではこんなことが起っている

実際の被害事例について2つの事例をご紹介します。

事例1:ランサムウェア

ある企業の大規模被害例です。社内オンプレミスサーバーのほとんどが暗号化され、端末にも不審な動きが確認されました。影響範囲が大きいと判断し、全社的な初動対応を実施後に調査を開始しました。

原因、影響範囲ともに不明なため、調査方針は、原因調査とともに影響範囲を特定し、並行して復旧に向けての計画を立案しました。ですので社内は一定期間、インターネットアクセスを全面停止し、業務自体も最小限で行わざるを得ませんでした。

「調査の結果、起点となっている端末にたどり着き、1ヵ月前のメール着弾が起因であることを突き止めました。そこから横展開され、100台程度への侵害が確認されました。そして感染端末から、外部への C&C 通信(攻撃者が使う攻撃サーバーとの外部通信)と AD の管理者権限奪取の履歴が確認されました。

恒久対策として OS の最新パッチの適用、アンチウイルスのシグネチャ更新、全端末に EDR 製品を導入、外部 MSS サービスにて EDR のセキュリティの常時運用を開始しました」(当社・伏見修一)

事例2:PYSA

ランサムウェア PYSA(ファイサ) 感染による複数サーバー及び端末の暗号化が行われ、業務停止せざるを得なかった例をご紹介します。 攻撃の起点はクラウドに移転途中だった業務で使用するファイルサーバーを、誤って公開設定していたことでした。リモートデスクトップに対して総当り攻撃をされ、侵入されました。

セキュリティ製品は導入済みでしたが、攻撃者はそれをアンインストールして検知を免れたり、検知の回避策を取りながら感染を広げていったのが特徴的です。また、複数の攻撃者が同時に入っていました。

調査ツールを使い、ディスクイメージをフォレンジックして、攻撃者の侵入の痕跡を辿り、その過程でパターンファイルに反映されていないウイルスや不正ツールを特定して、パターンファイルに反映して駆除していきました。

「ある程度の範囲の環境が安全になって業務に戻していく際、環境が安全であるかを確認するときに EDR 製品を使ってもらい監視しました。またネットワーク型の IDS を入れて外部との通信を監視して、残存している脅威がないか確認をしました。これを2~3週間続けて安全を確認して『安全宣言』を出し、通常業務に戻っていただきました」(トレンドマイクロ社・田中啓介氏)

EDR のセキュリティ監視サービス「MSS for EDR」詳細はこちらインシデント相談状況 2021年の概況

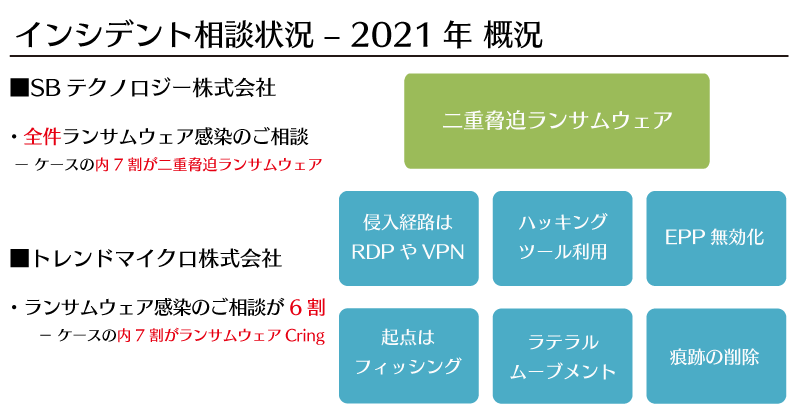

「2021年にインシデントレスポンスでご相談いただくのはすべてランサムウェアです。うち7割が二重脅迫ランサムウェアになっています」(当社・伏見修一)

「当社もご相談の6割がランサムウェアです。そのうちの7割がランサムウェア Cring です」(トレンドマイクロ社・田中啓介氏)

ランサムウェアが流行していることを裏づける両者の発言ですが、増えている二重脅迫ランサムウェアについてご説明します。

ランサムウェアはパソコン内の重要なファイルを暗号化し、身代金を要求してきます。このように業務を止めてしまう攻撃を一重脅迫とします。それに加え、攻撃者がデータを搾取し、そのデータを世の中に公開されたくなければ身代金を支払え、と要求します。これが業務だけでなくデータの公開が加わり、二重脅迫というわけです。

ランサムウェアの侵入経路で、忘れてはならないのが人の心の隙間に入ってくるということです。例えばフィッショングメールはトリガーとして決して少なくありません。運用の関係で一時的に開けたポートの閉め忘れやサーバーを誤って公開設定した、などヒューマンエラーも少なくありません。

技術だけでなく、人の心がけ、意識も大切なのです。

有効なセキュリティ対策とは

- 現状を正しく把握する

- 防御、制御、各種管理の状態

- ルール、規定、組織の状態

- 有事の際の行動指針

- 不足点ヘの対処を具体化する

- 防御力の向上

- 検知力の向上

- 復旧力の向上

現状を正しく把握することが大切です。どこまでできているのか、できていないのか、を洗い出せるフリーツールが公開されていますから、それらを使ってもいいでしょう。現状の把握が正しくできていないと、セキュリティインシデントの対応も遅れてしまいます。

「対策を具体化する場合は、プラスオンを考えましょう。例えば EDR がないウイルスバスターであっても、挙動の監視機能、機械学習などは無料でアドオンできるものもあります。そういったものを使えているか、見直すことも大切だと思います」(トレンドマイクロ社・田中啓介氏)

現状把握ができていないことが、セキュリティインシデントにつながっていきます。現状の把握をしっかりと行っていただくことと不足分の対処、いまお持ちの機能が最大限使えているのかも、見直していただきたいと思います。

EDR のセキュリティ監視サービス「MSS for EDR」詳細はこちら質疑応答

Q1.ゼロトラスト環境を目指すべきでしようか?

「目指すべきかどうか、といえば、目指すべきです。ただ、ゼロトラストという言葉自体の意味をきちんと把握して、自社にどこからどこまでが必要かを考えた上で行う必要があります」(当社・伏見修一)

「これをすればゼロトラスト環境になります、というものはありません。簡単に実現しようとすると、大切なものを失いかねないので注意が必要です。細分化して現状との差分を導き出して、やるべきかどうかを検討しましょう。自組織になじむかを細分化して考えることが大切です」(トレンドマイクロ社・田中啓介氏)

Q2.防御力強化のための適切な導入順序はありますか?

「まずは端末防御が重要だと思います。端末防御の強化、EDR の導入、エンドポイントへの適切なパッチ適用ですね。もう1点はクラウド利用が進んでいますので、ID の管理強化も重要です。漏れた段階で総当り攻撃が想定されますので、エンドポイント、ID の管理はとても重要です」(当社・伏見修一)

「有名なセキュリティ製品を入れるのではなく、できるところから始めてください。セキュリティ対策製品を入れているのなら、挙動監視などパターン対応ではない機能を有効化しましょう。いまは ID・パスワードを抜き取られるケースが多いので、そこを複雑化させるアカウントポリシーの検討も有効です。ぜひやっていただきたいのは、攻撃者が横展開するときに使われるプロトコルやポート、それらが運用上使用しないのであれば閉鎖しましょう。まずできるところからです。

エンドポイントと ID が重要ですが、それらを適切に運用管理して、はじめて防御力は高まります」(トレンドマイクロ社・山重徹氏)

まとめ

ウェビナーレポート、いかがでしたでしょうか。何か気になる点や、自社に当てはまる点があるようでしたら、お気軽にお問い合せください。

関連ページ

EDR のセキュリティ監視サービス「MSS for EDR」資料請求・お問い合わせはこちら

|