こんにちは、SBT ブログチームの佐藤です。

今日は2018年7月20日(金)に福岡の博多で開催された、『クラウド時代の最新セキュリティ対策セミナー』の当社セッションのセミナーレポートをご紹介します。

本セミナーでは、今もっとも注目されているクラウドサービスを安心・安全に利用するための CASB をはじめ、外出先からの Web アクセスを制御するクラウド型 Web プロキシサービス、セキュリティ専門アナリストによる24時間体制の運用監視サービスについてご紹介しました。

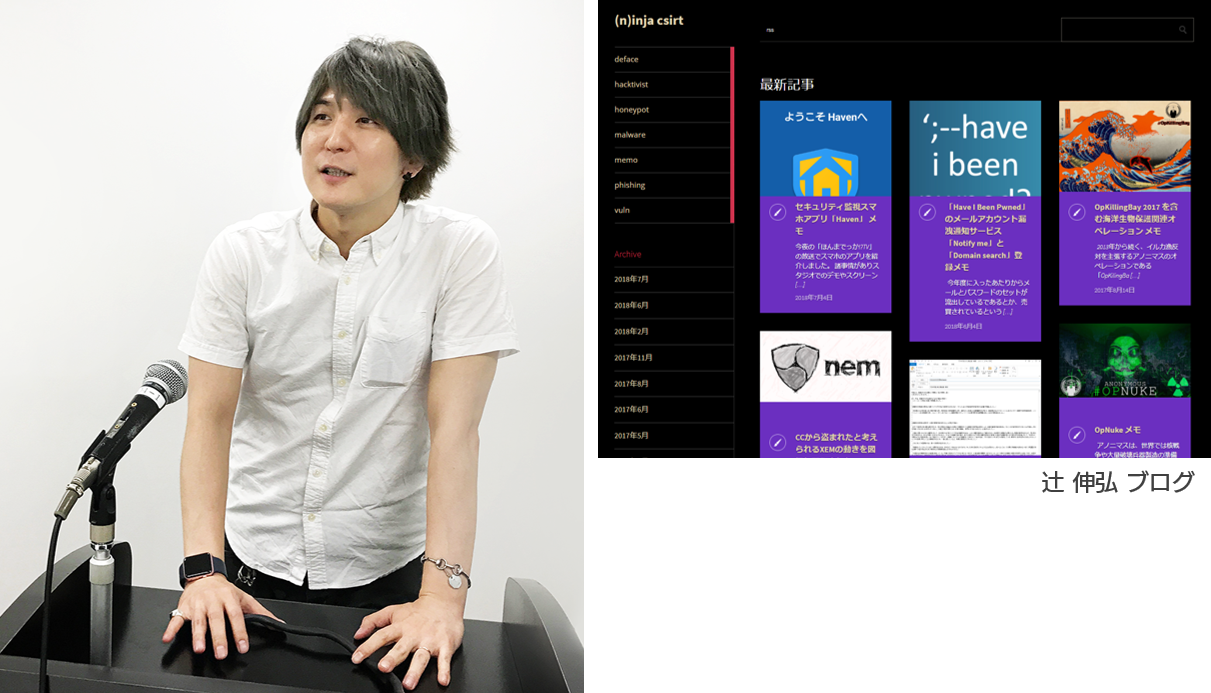

当社セッションでは、技術統括 セキュリティソリューション本部 プリンシパルセキュリティリサーチャーの 辻 伸弘 が、「リサーチャーからの提案」と題し、セキュリティ事件・事故で得られた事実・教訓、その解決策をお話しました。

ご来場いただきました皆さま、本当にありがとうございました。

東京から参加したメンバーは、美味しいラーメンも福岡空港で食べられて大満足でした♪

ここからセッションレポートのご紹介です。

セキュリティに関するリサーチを仕事にしている辻は、自宅に攻撃を検知するためのハニーポットを運用し続け、常に新たな攻撃の予兆がないかを調べております。また、辻が個人的に日々情報を追いかけ、調査した事件や事故は、個人の活動として自身のブログに公開しています。

辻はまず、身代金要求型ウイルスの一種 WannaCry に実際に感染する流れをデモするとともに、感染と発症の条件を説明しながら「そんなに騒ぐほどのものではないのではないか」と話しました。WannaCry への事前対策としては、脆弱性の修正・ウイルス対策・NW 構成の把握・バックアップなどの基礎的なセキュリティ対策が考えられることから、「騒ぎ過ぎず、基本をしっかりおこなうことが大事」だと提案します。

また、感染した場合の事後対策として、バックアップと金銭の支払いという2つのポイントを説明しました。 まず1つはバックアップ。バックアップを戻す手順が確立されているのか、マニュアルは最新なのか、バックアップのソフトウェアがバージョンアップされても操作がちゃんとできる状態になっているのかなど、ただバックアップを取っていても、元の状態に戻すことができなければ意味がないため、バックアップの訓練を行っておくことが重要なポイントとなります。そしてもう1つのポイントは、金銭の支払い。支払いを推奨しているわけではないが、最悪のケースを考えておく必要があります。誰がその決定をするのか、また元の状態に戻す費用と支払う費用の見合いを考え、金銭を支払うことについても、あらかじめ考慮し準備しておくことが重要だと言います。

次に、ある機関や海外企業への標的型攻撃の例をあげて説明をしました。標的型攻撃は個人情報だけではなく、建物の設計図や財務情報などの情報も全てが対象になっていると言います。「攻撃を受けたときは、できれば情報公開を行っていただきたい。公開をすることで同じ被害を受ける人を減らすことができるはずです」と提案しました。

セッションの最後は、昨年発生した当社が不正アクセスを受けたというセキュリティインシデントについて証言しました。 最終的に第三者機関から情報流出をした痕跡は無かったとの調査結果が出ましたが、その時に当社の関係者はどのような動きをしたのかについて説明しました。

辻は、経営層、広報、営業担当、システム部、普段は全く異なる仕事を行っている組織の間を取り持つ立場でした。事故直後、多くの関係者が集められた一室に着いた辻がまず切り出した質問は、「原因を作った人とその上司は手を挙げてくれませんか?」と話しました。その後、手を挙げた関係者に向かって、「大丈夫です。あなただけの問題ではありません。私たちは仲間同士。敵は外にいます」と伝えました。責めても何も良いことはありません。その一言から、さらに組織の信頼関係が深くなり迅速な対応を行うことができたと話しました。また、こういった事象の対応には経営層の理解も重要だと話しました。

最後に、「セキュリティはみんなのもの」であり、システムだけで守れるものではない。「セキュリティは皆さんに絶対に関係あります。人だからこそ、組織だからこそ解決できるものがあると考えています」とセッションを締めくくりました。