Linux カーネルに、システムにログイン可能な一般ユーザーが権限昇格を行える脆弱性(CVE-2016-5195)の攻撃方法が発見されました。

この脆弱性は Linux カーネルのメモリサブシステム内の copy-on-write 機能(COW)の実装に問題があることから競合状態が発生し、ローカルの一般ユーザー権限にて、読み取り専用メモリへの書き込みが可能となります。*

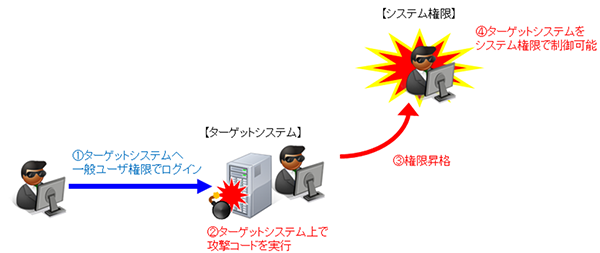

そのため、一般ユーザー権限を取得した攻撃者がこの脆弱性利用した後、権限昇格を行い管理者権限を取得し、結果としてシステムを掌握することが可能です。

今回、攻撃を成立させるためのコードが容易に入手可能であり、攻撃が容易であること、また既にこの脆弱性を利用した攻撃活動が確認されていることから、この脆弱性(CVE-2016-5195)の再現性について検証を行いました。

Linux Kernel 2.6.22 および、それ以降の以下のバージョンが影響を受けます。

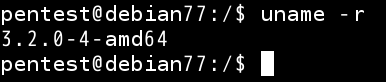

現在利用されているシステムのカーネルバージョンは、以下のコマンドを実行することにより確認が可能です。

uname -r

(実行例)

この脆弱性を修正するバージョンのカーネルがリリースされています。

また、各ベンダーからリリースされている当該脆弱性が修正されたカーネルバージョンにアップデートしていただくことを推奨いたします。

なお、この脆弱性を利用するためには、システムにログインできることが前提条件となります。

そのため、運用上カーネルのアップデートを実施できない場合は、システムに登録されているユーザーのパスワードを強固にしていただくこと、またシステムへのアクセス可能なユーザ、及び経路を必要最低限に制限していただくことにより、攻撃を受ける可能性を低減することが可能です。

しかしながら、正規のユーザーによりこの脆弱性を利用された場合は、上記の対策は回避策とはなりません。したがって、根本的に問題を解決していただくためには、カーネルのバージョンアップを実施いただくこととなりますのでアップデートを即時実施できない場合はアップデートのスケジューリングを行うことを推奨いたします。

CVE-2016-5195

JVNVU#91983575 Linux カーネルのメモリサブシステムに実装されている copy-on-write 機構に競合状態が発生する脆弱性

Vulnerability Note VU#243144 - Linux kernel memory subsystem copy on write mechanism contains a race condition vulnerability

Linux Kernel

ChangeLog-4.8.3

ChangeLog-4.7.9

ChangeLog-4.4.26

Linux ディストリビューション

CVE-2016-5195 (Debian)

CVE-2016-5195 in Ubuntu

CVE-2016-5195 - Red Hat Customer Portal

CVE-2016-5195 | SUSE

ALAS-2016-757 (Amazon Linux)

脆弱性の存在するターゲットに一般ユーザーでログイン後、攻撃者が作成した細工されたコードを実行することにより権限昇格を行い、結果、管理者権限(root)を奪取するというものです。これにより、ターゲットで全権の操作が可能となります。

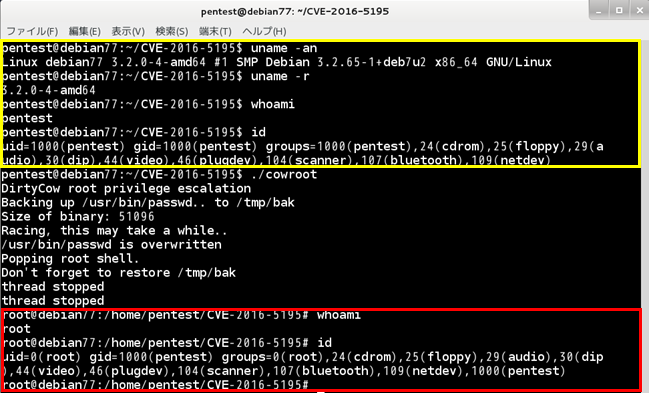

Debian 7.8 + Kernel 3.2.0-4-amd64

下図は、ターゲットシステム(Debian)の画面です。黄線で囲まれている部分は、細工されたコードを実行する前のカーネル情報および、一般ユーザーを示す ID 情報が表示されています。

一方、赤線で囲まれている部分は、細工されたコードを実行した後の状態で、管理者ユーザー(root)の ID 情報が表示されています。これにより、ターゲットシステムで権限昇格を行うことに成功しました。

2016年10月25日 : 初版公開

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、安部、菅 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |