Internet Systems Consortium (以下、ISC)の BIND に、リモートよりサービス拒否攻撃が可能な脆弱性(CVE-2016-2776)の攻撃コードが発見されました。この脆弱性は、細工された DNS クエリを受信した際に buffer.c でアサーションエラーが起きることに起因し、結果サービス拒否状態を引き起こすことが可能です。

この脆弱性を利用した攻撃が成立した場合、リモートから BIND を停止させることが可能です。

本レポート作成(2016年10月6日)時点において、既に ISC より脆弱性が修正されたバージョンがリリースされております(2016年9月27日)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ攻撃が容易であること、また既にこの脆弱性を利用した攻撃により、実際に DNS サービスが停止した被害報告が出ていることから、今回この脆弱性(CVE-2016-2776)の再現性について検証を行いました。

本レポート作成(2016年10月6日)時点において、ISC より、この脆弱性を修正するバージョンがリリースされています。当該脆弱性が修正されたバージョンへとアップグレードしていただくことを推奨いたします。

なお、BIND 9.8.x よりも前のバージョンはサポートが終了しています。該当するバージョンを利用されている場合、本脆弱性を修正するためには、バージョン 9.9.9-P3、または、9.10.4-P3 へとアップグレードしていただく必要があります。

CVE-2016-2776

DNS サーバ BIND の脆弱性対策について(CVE-2016-2776)

ISC BIND 9 サービス運用妨害の脆弱性 (CVE-2016-2776) に関する注意喚起

今ターゲットシステムに対して、攻撃者が細工した DNS クエリを送信することにより、ターゲットシステム上で動作している BIND を停止させます。

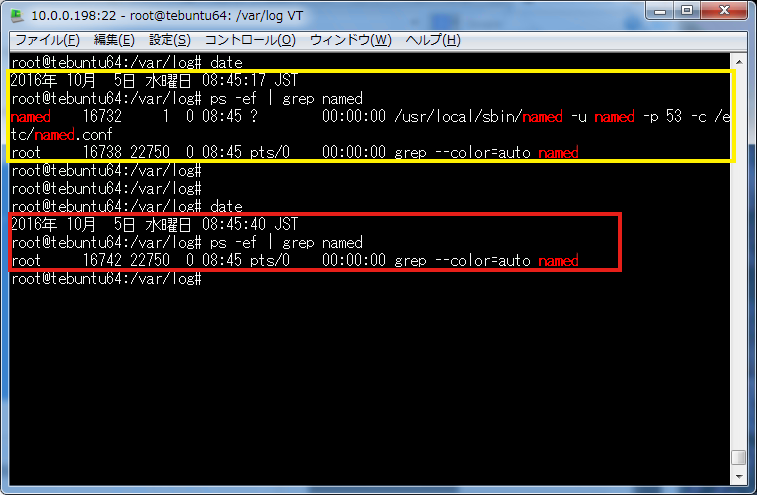

Ubuntu 16.04 + BIND 9.9.9-P2

下図のターミナル画面はターゲットシステム(Linux)の画面です。黄線で囲まれた部分は、攻撃者により細工された DNS クエリを送信される前の動作している BIND の情報です。プロセス一覧に BIND(プロセス名 named)が動作していることが確認できます。

一方で、赤線で囲まれている部分は、攻撃者により細工された DNS クエリを送信された後の BIND の情報です。プロセス一覧から BIND のプロセスである named が消えたことが確認できます。

これにより、ターゲットシステムの BIND が停止したと判断できます。

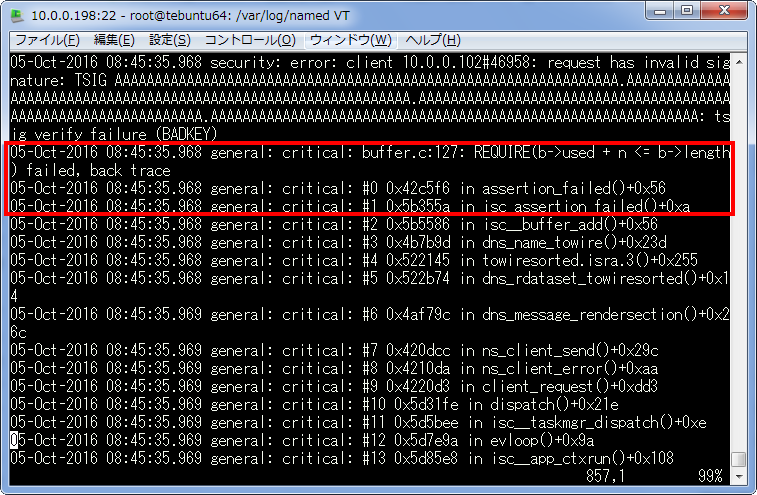

この脆弱性による攻撃を受けた場合、BIND のログに以下ようなの情報が記述されます。

2016年10月6日 : 初版公開

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、安部、菅 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |