SBテクノロジー プリンシパルセキュリティリサーチャーの辻です。僕は、これまでセキュリティの診断・侵入テストなどに10年以上携わり、その後、国内外のセキュリティに関わるさまざまな事件・事故に関する調査を行ってきました。最近の活動は、さまざまなベンダーが出しているレポートを見て情勢を分析したものを分かりやすく文章や図に起こし、講演や X(旧 Twitter)などで発表・発信するほか、公的機関においての今後のセキュリティに関する取り組みなどのアドバイスを、経済産業省、総務省、警視庁に対しても行っています。

また、ランサム攻撃についてもよく調べています。その攻撃手法は主にネットワーク侵入型ですが、どういう手順で侵入されるのかを、悪用される脆弱性も含めて調べることが多くなっています。

そんな僕の日々の活動をもとに、本ブログでは、サイバー攻撃の対象となりうる組織の攻撃対象領域(アタックサーフェス)を把握したうえで、セキュリティを強化する『アタックサーフェスマネジメント(以下、ASM)』の重要性ついてご紹介したいと思います。

ブログは前編・後編の二部構成です。ぜひ、どちらもご覧ください。

ランサム攻撃の仕組みと現状

まず、最近のサイバー攻撃についてですが、僕が知る限り、全体的な攻撃の手法や傾向は過去から見てもそこまで大きく変わったという印象はありません。ただし、サイバー攻撃は分業化が進んできています。ランサム攻撃を例に、攻撃に至るまでの仕組みと現状について整理してみましょう。

まず、RaaS(Ransomware as a Service)というランサムウェアをサービスとして提供するビジネスモデルが存在します。ランサムウェアの開発や保守、被害者と身代金の交渉をするためのポータルの提供など、サービサーの役割を担う「RaaS オペレーター(胴元)」がいて、「アフェリエイト(実行犯)」にランサム攻撃を行うプラットフォームを提供しているという構図です。このような仕組みもあり、アフェリエイトの数は年々増加しています。侵入後、侵害範囲拡大や情報窃取、ランサムウェア感染などを行うにはアフェリエイトにとって比較的高いスキルが必要となります。一方、その前段階となる、攻撃対象の侵入口を探すことは、高いスキルを持つ攻撃者にとって面倒で非効率なため、代わりにその役割を担う「イニシャルアクセスブローカー(侵入口の売人)」も出てきました。侵入口を探すことは比較的低いスキルで可能なため、イニシャルアクセスブローカーへの参入障壁は低く、その結果、攻撃者の増加を招いている現状があります。

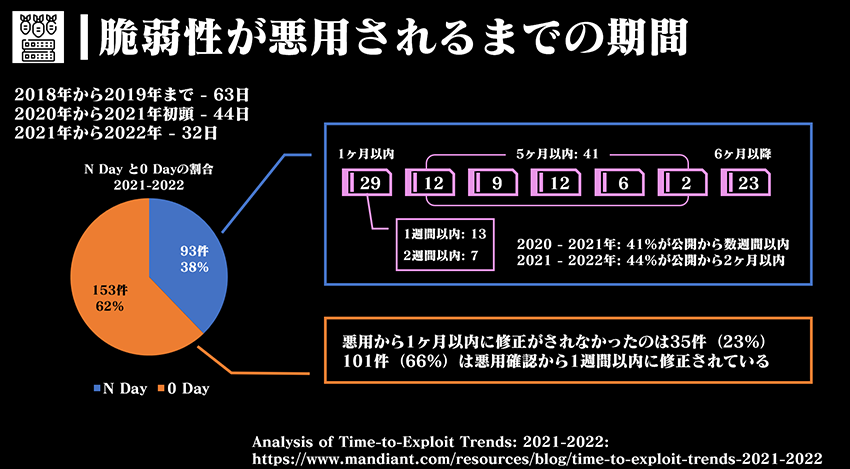

また、セキュリティパッチが出てから脆弱性が悪用されるまでの日数は、年々短くなってきています。ただ、期間は短くなっているものの、ゼロデイ攻撃を除けば、まだ対応できる期間的余地はありますし、ゼロデイ攻撃に対してもベンダーによるセキュリティパッチの修正時間は縮まってきているため、優先順位を付けた適切な範囲への効率的な ASM が、自組織を守る大事なポイントになってきます。

アタックサーフェスの日本と米国における定義の違い

では、ASM とは何か。今回は日本と米国で比較していきます。

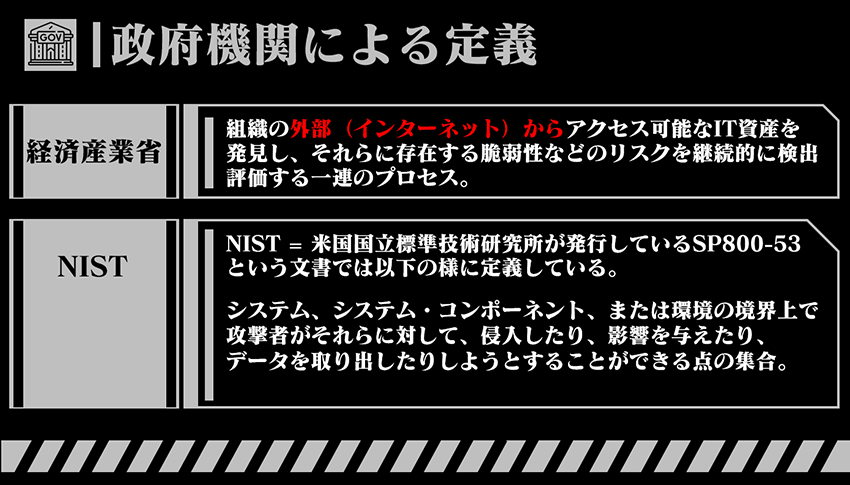

まず日本では、経済産業省が掲げる『ASM(Attack Surface Management)導入ガイダンス~外部から把握できる情報を用いて自組織の IT 資産を発見し管理する~』の中で、「組織の外部(インターネット)からアクセス可能な IT 資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス」と掲げられています。つまり、さまざまな対策が必要な中で、まず一番にやるべきものとして、インターネットからアクセスできる IT 資産の管理をしましょう、となっています。

一方、米国では、米国立標準技術研究所(NIST)が『NIST SP800-53』(「米国連邦情報システムのセキュリティおよびプライバシー管理の管理策」)というガイドラインを出しています。これは米国の政府機関がセキュリティ対策を実施する際に利用することを前提としてまとめられたものです。このガイドラインの中で ASM は、システムやソフトウェア、環境の境界線上で攻撃者がそれらに対して侵入したり影響を与えたり、データを取り出したりすることができることと定義付けています。“環境の境界線上”という部分の解釈は、例えば、LAN と LAN の境界もあれば、本店と支店とのリアルな境界もあり、つまりインターネットに限定している日本に対し、米国はインターネットに限定していない、という部分で定義の違いがいあります。

アタックサーフェスマネジメントとして改めて定義された理由

ASM を紐解いていくと、実は基本的に「資産管理」「脆弱性管理」の二つのことを言っていることが分かります。ASM=「資産管理」と「脆弱性管理」、と言い換えればシンプルに分かりやすいかもしれません。僕自身、少なくとも2016年から「資産管理」と「脆弱性管理」について訴えているので、新しくは感じません。皆さんも既に知っているし、実施していると思われるでしょう。

しかし、その二つのサイクルを回してマネジメントをするということを、ASM という言葉として、今改めて定義付けたのです。

米国のサイバーセキュリティ・インフラセキュリティ庁である CISA(Cybersecurity & Infrastructure Security Agency)が2022~2023年にかけて出した「BOD(Binding Operational Directive=拘束力のある運用指令)」、つまり連邦情報および情報システムを保護することを目的とした強制的な指示、というものがあります。その中で、2022年10月公開の「23-01」では、簡単に言うと、7日間ごとにきちんと資産を可視化し、加えて14日間ごとに脆弱性有無の確認をするよう指示されています。また、2023年6月に公開された「23-02」では、Web や SSH などの管理インターフェースへのアクセス制御をきちんと行うよう指示されています。

では、なぜ今改めて ASM の必要性を説く文書がリリースされてきているのでしょうか。それは、当たり前のこととして認識はされているものの、結局のところ ASM をちゃんとできていない組織が多く、そのことが原因で被害が後を絶たないからです。日本においても同様です。組織でも ASM の重要性をより理解し、認識する必要があります。重要性を認識することで初めて「課題」として感じるのですが、そもそもまだ「課題」としては捉えられていないと考えているので、ASM という名前を付けて、浸透させたいのではないでしょうか。

後編では、ASM の押さえるべき大事なポイントやインシデントの事例などをご紹介します。

関連ページ |