未来に繋ぐセキュリティ情報発信

Microsoft Windows 製品の SMBv1(サーバー メッセージ ブロック 1.0)サーバーに、リモートより任意のコードが実行可能な脆弱性(MS17-010)及び、その脆弱性を利用する攻撃コードが発見されました。

本脆弱性は、SMBv1サーバーが特定のリクエストを処理する際の不具合に起因する脆弱性で、この脆弱性を利用した攻撃が成立した場合、リモートから Windows の SYSTEM 権限で任意のコードを実行される危険性があります。

また、本脆弱性は、「Shadow Brokers」と名乗るグループによって公開された、米国家安全保障局(NSA)が使用したとする攻撃コードの中の一つである「EternalBlue」が悪用する脆弱性で、本脆弱性が存在するターゲットに対して同コードを使用し、ターゲットを「DOUBLEPULSAR」と呼ばれるリモートから任意のコードが実行可能なバックドアに感染させる攻撃を観測したとの報告もあります。

本レポート作成(2017年5月8日)時点において、ベンダーより脆弱性を解決する更新プログラムがリリースされております(2017年3月15日付)。しかしながら、攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(MS17-010)の再現性について検証を行いました。

Microsoft 社より、この脆弱性を修正する更新プログラムがリリースされています。当該脆弱性を修正する更新プログラムを適用していただくことを推奨いたします。

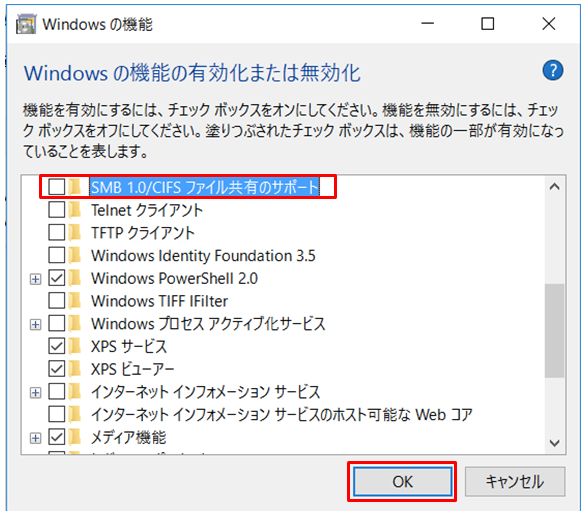

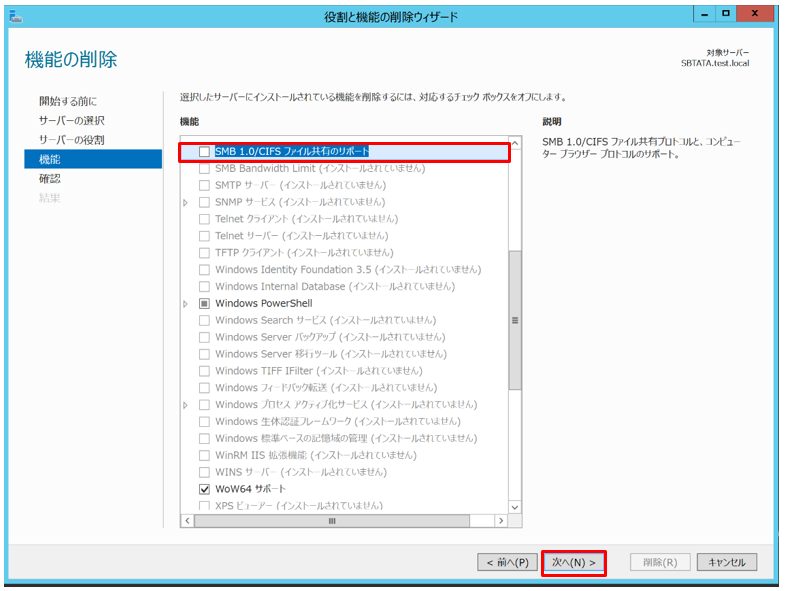

ただちに更新プログラムを適用することが困難である場合、Microsoft 社より更新プログラムを適用しない場合の回避策として、SMB サーバーにて SMBv1を無効にする方法が提案されています。なお、SMBv1を無効にすることにより、SMBv1以外の SMB バージョンをサポートしていない機器と、ファイル共有等の SMB を使用した通信ができなくなる可能性があるため、同回避策を使用する場合には代替の通信方法を検討する必要があります。

SMB サーバーにて SMBv1を無効にする手順は以下の通りです。

詳細は以下 Microsoft 社の Web サイトをご確認ください。

How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows and Windows Server

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"

SMB1 -Type DWORD -Value 0 -Force

Set-SmbServerConfiguration -EnableSMB1Protocol $false

マイクロソフト セキュリティ情報 MS17-010 - 緊急

Protecting customers and evaluating risk

DoublePulsar Global Implants: On the rise?

How to enable and disable SMBv1, SMBv2, and SMBv3 in Windows and

Windows Server

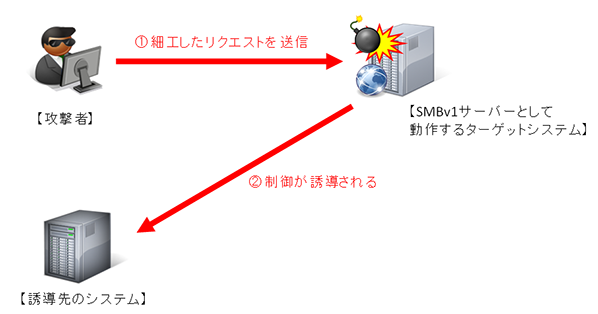

攻撃者は、SMBv1サーバーとして動作するターゲットシステムへ細工したリクエストを送信することにより、ターゲットシステムの脆弱性を利用して任意のコードを実行させます。

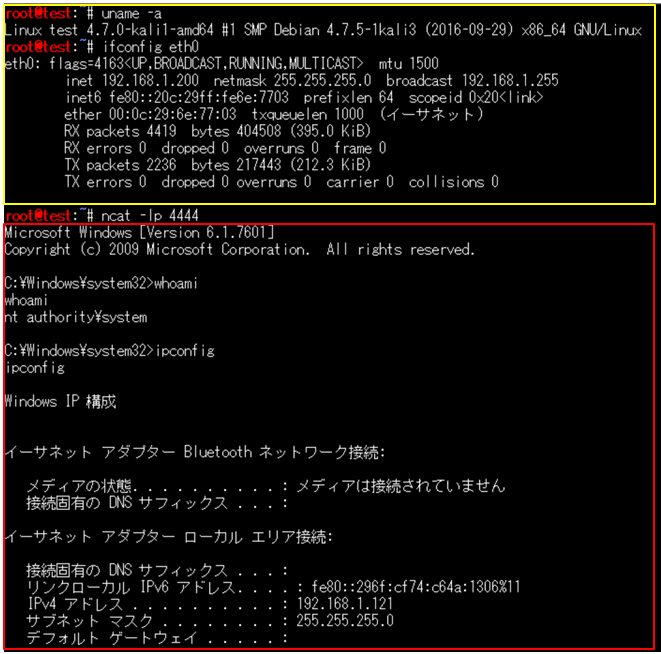

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバー、ポートへコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートから Windows の SYSTEM 権限でターゲットシステムが操作可能となります。

*誘導先のシステムは Linux です。

Windows 7 Professional SP1 日本語版

下図は、誘導先のコンピュータ(Linux)の画面です。黄線で囲まれた部分は、誘導先のホストの情報です。一方で、赤線で囲まれている部分は、ターゲットシステム(Windows7)において、ユーザーの情報、IP アドレスの情報を表示するコマンドを実行した結果が表示されています。これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2017年5月8日 : 初版公開

脆弱性調査レポートのメール配信を開始しました!

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

「脆弱性調査レポート メール」の配信登録はこちら

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、安部、菅 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |