みなさま、こんにちは。坂西です。

本ブログでは、Microsoft Entra の Security Service Edge(MS SSE)ソリューションとして提供されている"Global Secure Access"の機能をご紹介します。

この記事は3部構成になっています。

前回の第1部では概要編をお伝えしました。

今回は第2部となります。第2部では、Microsoft Entra Internet Access(EIA)の機能詳細をご紹介します。

Global Secure Access の概要を確認したい場合は、第1部のブログ記事をご確認ください。

目次は、以下の通りです。

Microsoft Entra Intemet Access(EIA)の機能一覧

本章では、EIA の機能を一覧にまとめました。現在は、下記機能が Public Preview となっています。

EIA の機能を使用することで、Microsoft 365 アプリの通信を EIA 経由としたり、条件付きアクセスを使用して EIA を経由する通信とそれ以外の通信に対して異なるアクセス制御を適用したりすることができます。

これにより、ネットワークへのアクセスを細かく制御することが可能になります。

左右にスクロールしてご覧ください。

| 機能 | 機能概要 | 備考 |

|---|---|---|

| Microsoft 365 トラフィック転送(トラフィックのプロファイル管理) | SharePoint Online、Exchange Online、Microsoft 365 アプリの通信を EIA 経由とする | 2024年3月時点ではテナントで各1つの設定であり、特定のユーザーにのみ割り当てることはできない |

| 条件付きアクセスによる認証制御 | EIA を経由した通信 / 経由していない通信に対して、条件付きアクセスによる認証制御を適用する 例)EIA を経由した通信は多要素認証を要求する、EIA を経由しない通信はブロックする など |

|

| テナント制限によるデータ流出の防止 | 外部 ID による外部テナントへのアクセスをブロックする | |

| 送信元 IP の復元 | ログの送信元 IP を Microsoft 環境の IP ではなく、エンドポイントの IP で記録する | |

| ログ・ログ転送 | Global Secure Access Client(クライアント端末側にインストールするツール)および Entra 管理センターでログを確認する ※ Microsoft Sentinel やその他製品との SIEM 連携も可能 |

※ EIA / EPA 共通 |

| インターネットトラフィック転送 | インターネット向け通信(HTTP / HTTPS)を EIA 経由とする | 東京 / 大阪ポイントオブプレゼンス追加で、日本利用でも円滑なトラフィック転送が可能 |

| Web コンテンツフィルター | Web サイトの FQDN / カテゴリに基づいてインターネットアクセス制御を実装する |

Microsoft Entra Intemet Access(EIA)機能詳細

検証で利用した機能の詳細をご紹介します。

Microsoft 365 トラフィック転送(トラフィックのプロファイル管理)

Microsoft 365 トラフィック転送では、特定の Microsoft 365 サービスの通信を Global Secure Access 経由に転送することができます。

転送プロファイルを有効化することにより、通信単位でトラフィックポリシーでの制御や、条件付きアクセスによる認証制御を実施することが可能です。

※ 転送プロファイルは現時点で1つのみです。今後ユーザー/グループ割り当てが追加されていきます。

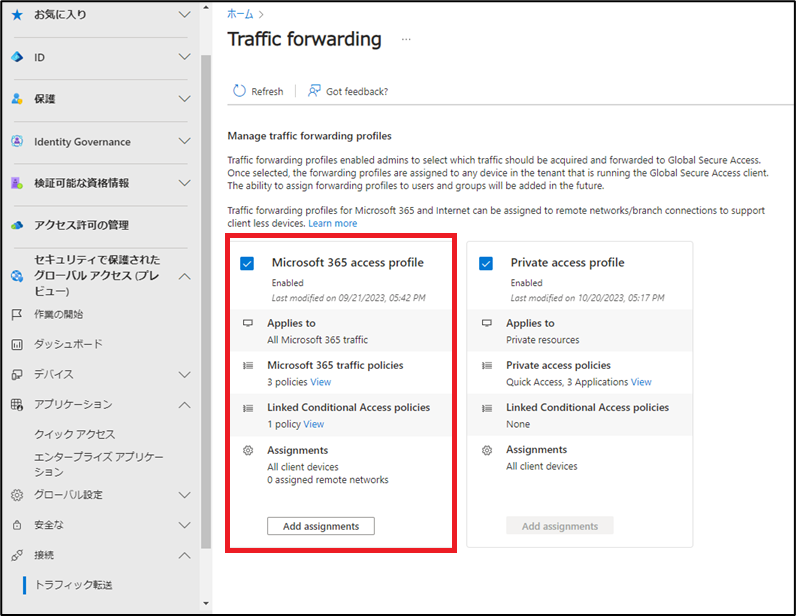

転送プロファイルは Microsoft Entra 管理センターから構成できます。

Microsoft Entra 管理センターから[セキュリティで保護されたグローバルアクセス(プレビュー)]-[接続]-[トラフィック転送]の順にクリックします。

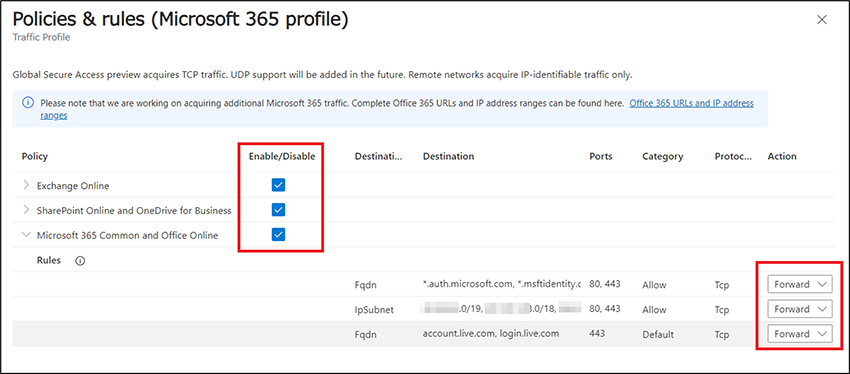

選択できる Microsoft 365 トラフィックのポリシーは現時点で3つのみで、SharePoint Online and OneDrvice for Business、Exchange Online、Microsoft 365 Common and Office Online となっています。

FQDN もしくは IP サブネット / ポート番号でトラフィックを SWG へフォワーディングを行うことができます。

Action は Forward か Bypass を選ぶことができ、通信のブロックはできません。

インターネットトラフィック転送(トラフィックのプロファイル管理)

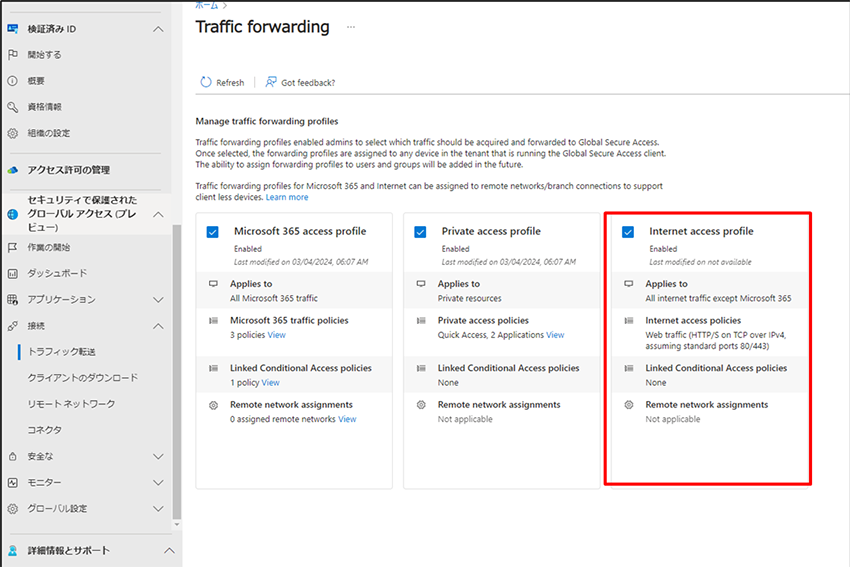

また、インターネットトラフィック転送プロファイルも搭載されました。

こちらを有効化すると Microsoft 関連以外のネットワーク通信(HTTP、HTTPS)についても、Global Secure Access 経由で転送することが可能になります。

条件付きアクセスによる認証制御

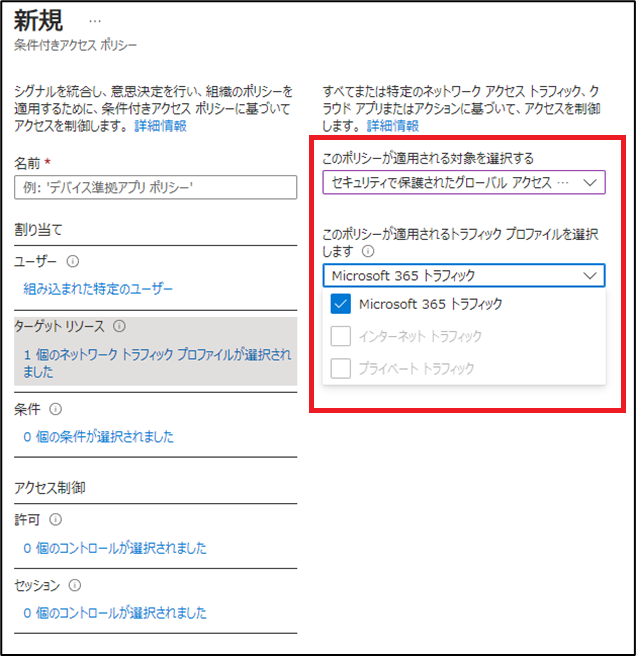

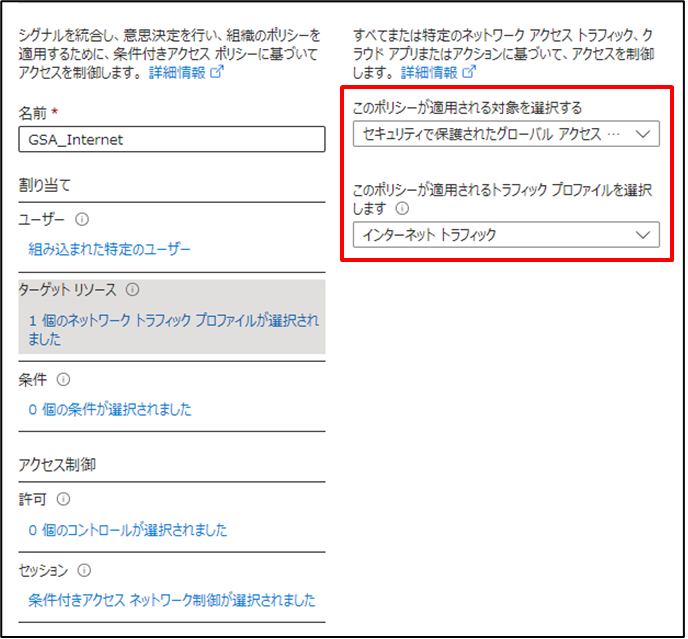

事前に Microsoft 365 トラフィック転送プロファイルを有効化することで、Microsoft Entra ID で作成した条件付きアクセスポリシーにてトラフィック転送プロファイルをターゲットリソースとして選択することができます。

これにより、「EIA 経由の通信である場合」という条件を使用して、条件付きアクセスポリシーを作成することが可能です。

例えば、EIA 経由以外の通信であればブロック、といった強固なポリシーを作成することが可能です。

EIA 経由の通信に条件付きアクセスを適用する場合は、条件付きアクセスポリシー上で、ターゲットリソースとして[セキュリティで保護されたグローバルアクセス(プレビュー)]を選択する必要があります。

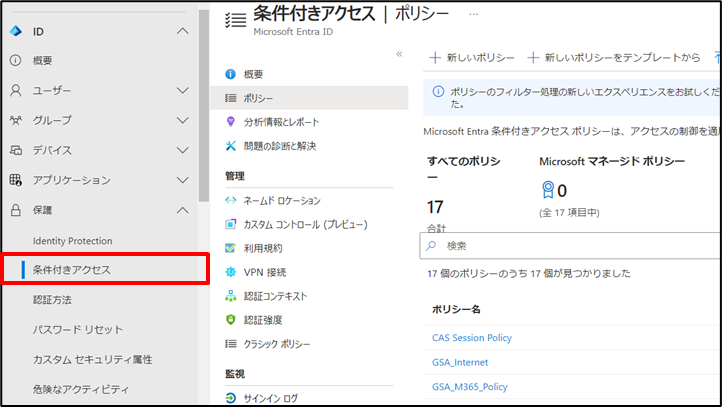

条件付きアクセスポリシーを新規作成する画面にて、[セキュリティ]–[条件付きアクセス]–[新しいポリシー]をクリックします。

[ターゲットリソース]の項目にて、[このポリシーが適用される対象を選択する]–[セキュリティで保護されたグローバルアクセス(プレビュー)]が選択できます。

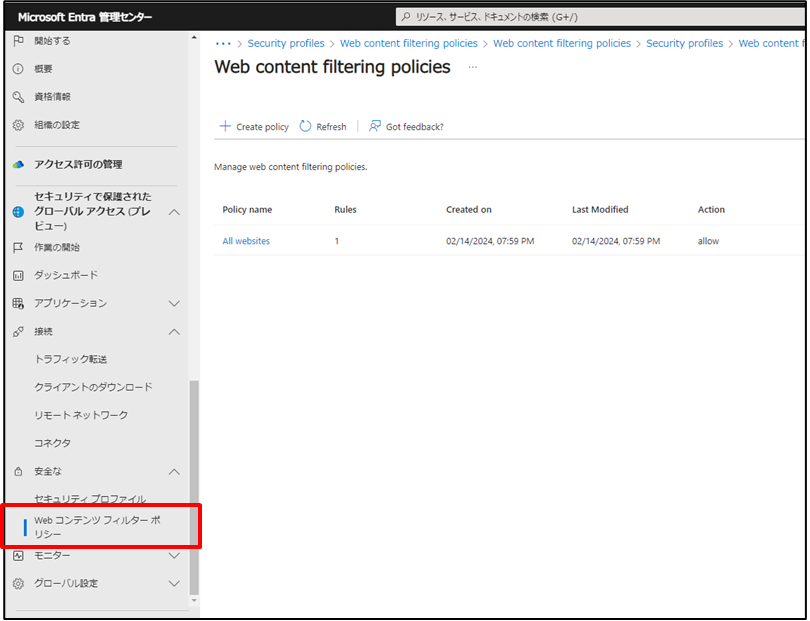

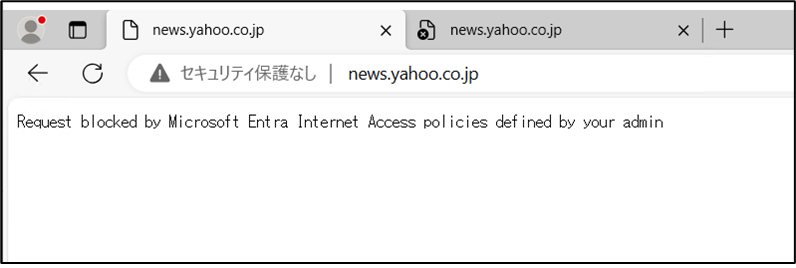

Web コンテンツフィルター

インターネットトラフィック転送プロファイルを有効化することで、Web コンテンツフィルターを実施することが可能になります。

これにより、インターネット通信のアクセス制御を実装することが可能です。

Web コンテンツフィルターは、以下3段階の対応を実施することで適用可能になります。

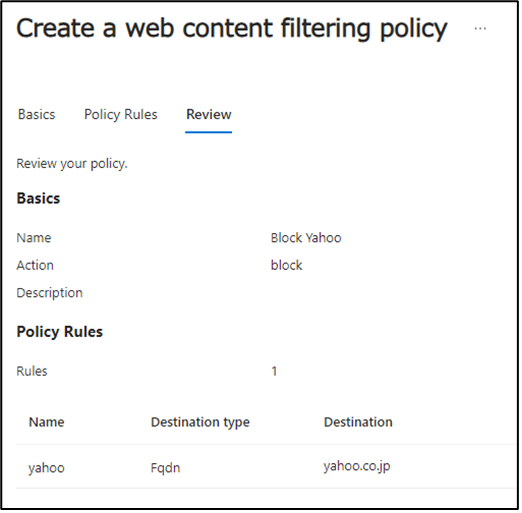

1)Web コンテンツフィルターポリシーを作成する。

(カテゴリや宛先 FQDN を指定して許可・拒否を指定)

Entra 管理センターから構成できます。

[セキュリティで保護されたグローバルアクセス(プレビュー)]-[安全な]-[Web コンテンツフィルターポリシー]

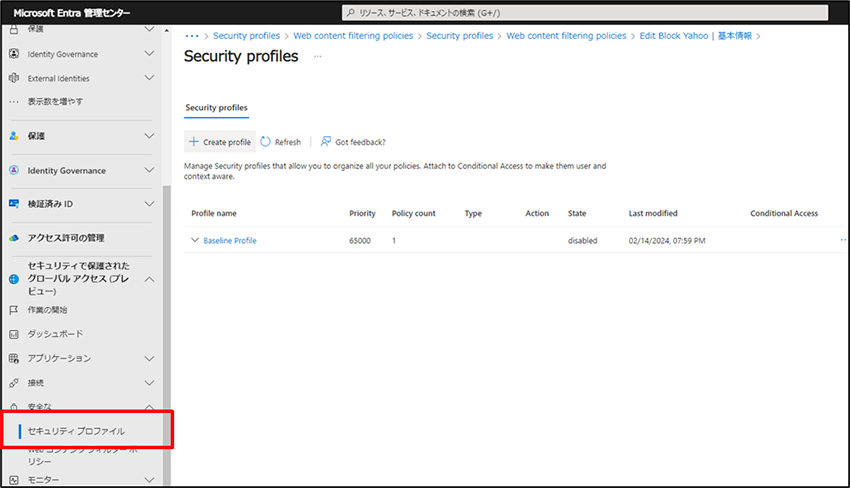

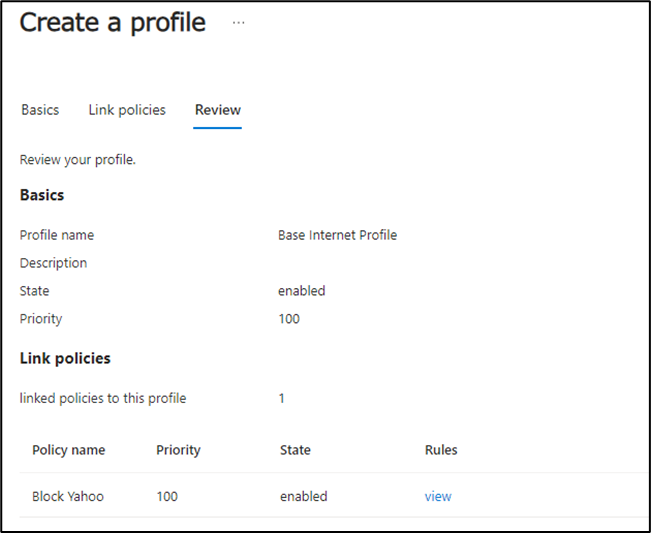

2)セキュリティプロファイルを作成する。

(手順1で作成した Web コンテンツフィルターポリシーを適用すること)

Entra 管理センターから構成できます。

[セキュリティで保護されたグローバルアクセス(プレビュー)]-[安全な]-[セキュリティプロファイル]

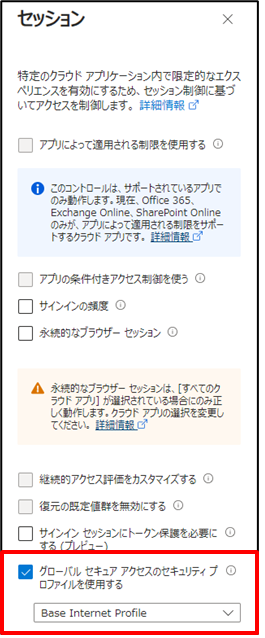

3)条件付きアクセスポリシーで手順 2にて作成したセキュリティプロファイルを適用する。

Entra 管理センターの条件付きアクセスポリシー新規作成画面から実施が可能です。

Web コンテンツフィルターを適用することで、ポリシーに基づいて HTTP や HTTPS 通信をブロックすることが可能です。

Global Secure Access Client のインストール

Microsoft Entra Internet Access / Private Access を利用するためには、Global Secure Access Client をインストールする必要があります。

クライアントは Microsoft Entra 管理センターの[セキュリティで保護されたグローバルアクセス(プレビュー)]–[デバイス]–[クライアント]からダウンロード可能です。

Global Secure Access Client をインストールするには、次のシステム要件があります。

- Windows 10/11

- Microsoft Entra Join または Microsoft Entra Hybird Join されていること

- インストールにはローカル管理者権限が必要

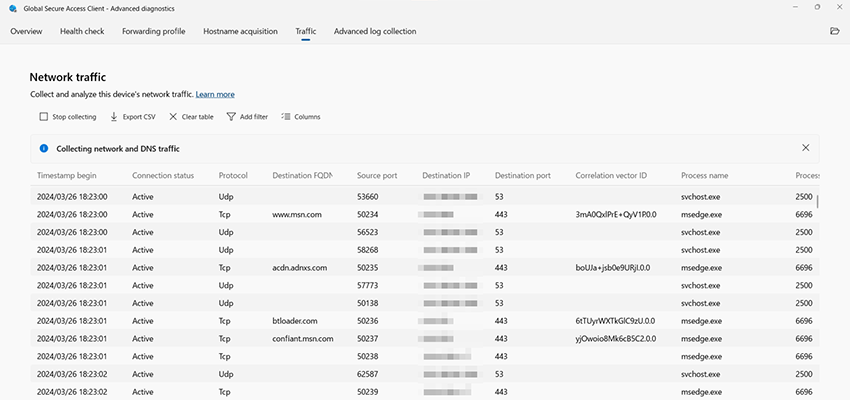

また、Global Secure Access Client 上でログを確認することが可能です。

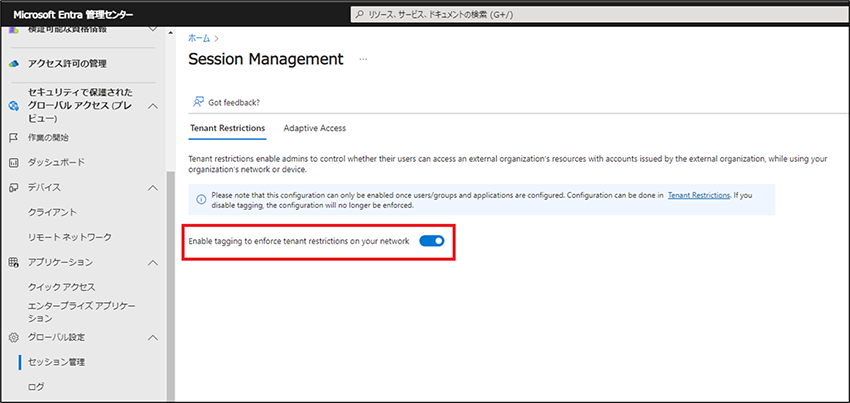

テナント制限によるデータ流出の防止

テナント制限は、ユーザーが外部テナントへのアクセスを実施する際に制御を行うことが可能となる機能です。

有効化すると、外部テナントの ID を使用したテナントへのアクセスは拒否されます。

テナント制限の有効化は Entra 管理センターから構成することが可能です。

Global Secure Access を有効化して利用していると テナントの制限を利用することが可能になります。

[セキュリティで保護されたグローバルアクセス(プレビュー)]–[グローバル設定]–[テナント制限]

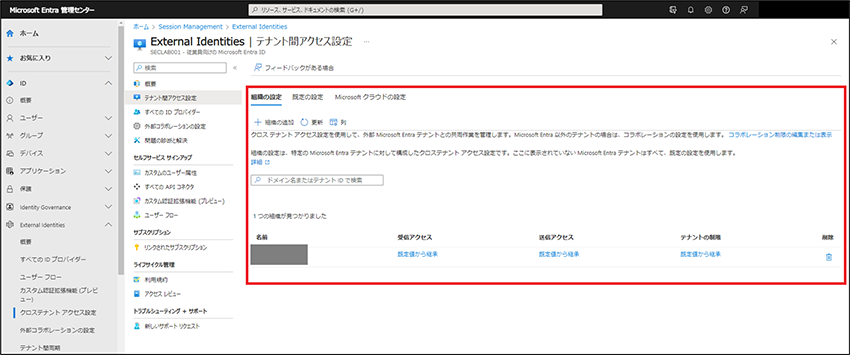

テナント制限の詳細設定は、Microsoft Entra ID の[External Identities]で設定が可能です。

別テナントへ接続した場合の既定の設定や、テナント間でアクセス設定を行う場合は、接続先のテナントごとに行うことも可能となっています。

[External Identities]–[クロステナントアクセス設定]–[テナント間アクセス設定]

今回のブログでは、テナント制限設定の詳細については記載しておりません。

詳細は、こちらの Microsoft Learn(テナント制限 v2 を設定する)をご覧ください。

送信元 IP の復元

Global Secure Access でのトラフィック経由でリソースにアクセスした場合、リソースのエンドポイントからは、エンドユーザーのソース IP アドレス ではなく、Microsoft のトラフィック転送元となるグローバル IP アドレスが送信元 IP アドレスとして記録されます。

ソース IP アドレス復元機能を使用することで、Microsoft Entra から見える送信元グローバル IP アドレスを実際のソース IP アドレスとすることができます。

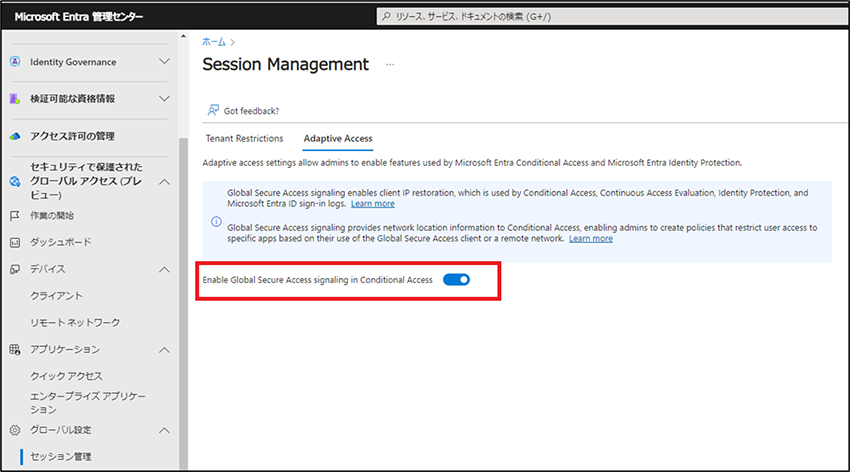

ソース IP アドレスの復元は Entra 管理センターから構成が可能です。

[セキュリティで保護されたグローバルアクセス(プレビュー)]–[グローバル設定]–[アダプティブアクセス]

ログ・ログ転送

Global Secure Access を経由した通信のログや Microsoft Entra ID の監査ログなどを閲覧・転送できる機能です。

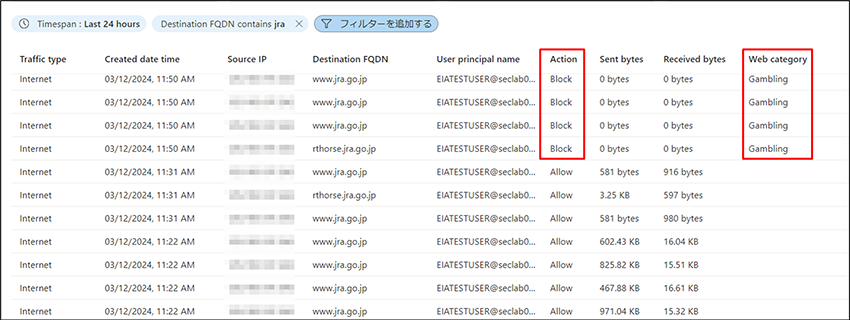

現時点ではトラフィックログのみ確認が可能となっています。

トラフィックログは、インターネットトラフィック転送有効化、Web コンテンツフィルターを適用していると Web カテゴリや Web コンテンツフィルターでのブロック結果も確認することが可能になります。

各種ログについては、Log Analytics への転送やストレージアカウントへの保存、Azure Monitor、Splunk などの他のツールへ結合が可能です。

※ 現時点では SharePoint Online のみとなります。

まとめ

いかがでしたでしょうか。今回は MS SSE の機能である、Microsoft Entra Internet Access(EIA)の機能詳細をご紹介しました。

EIA を利用することにより、インターネットリソースへのアクセスを安全にし、かつ効率的に管理することができます。

次回は、Microsoft Entra Private Access(EPA)の機能詳細をご紹介できたらと思います。

ぜひ次回もご覧ください。

SBテクノロジーでは、Microsoft 365 E5 導入支援に関するご提案が可能ですので、お気軽にお問い合わせください。

最後まで読んでいただきありがとうございました。