Joomla! に、リモートより任意のコードが実行可能であると報告された脆弱性(CVE-2015-8562)の攻撃コードが発見されました。 この脆弱性は、Joomla! にリモートから入力される PHP オブジェクトの検証処理に欠陥があり、PHP オブジェクトインジェクション攻撃を行うことが可能です。このため、リモートから任意の PHP コードを実行することが可能とされていました。

当初(2015年12月15日)、Joomla! の公式サイトではJoomla! の脆弱性としてこの脆弱性の修正版であるバージョン 3.4.6 をリリースしました。その後、2015年12月21日に、この脆弱性の根本的な原因は、PHP の脆弱性(CVE-2015-6835)であると発表し、さらなる修正版のバージョン 3.4.7 をリリースしました。

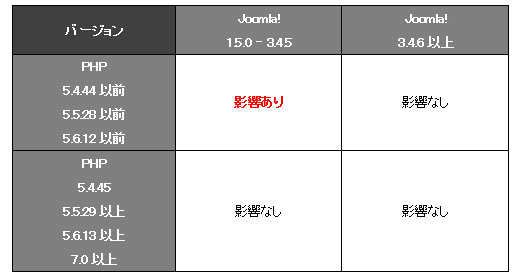

この PHP の脆弱性(CVE-2015-6835)は、PHP によるセッションデシリアライズ処理において、解放後のメモリ参照が起こるという問題です。このため、バージョン 3.4.5 以前の Joomla! が動作するシステムにインストールされている PHP のバージョンが、脆弱性(CVE-2015-6835)の影響を受けるバージョンである場合は、攻撃による影響を受ける危険性があります。 この脆弱性を利用した攻撃が成立した場合、リモートから PHP が動作するWebサーバーの実行権限を奪取される危険性があります。

本レポート作成(2015年12月25日)時点において、既に Joomla! よりこの脆弱性が修正されたバージョンがリリースされております(2015年12月15日)。また、PHP についても脆弱性が修正されたバージョンがリリースされております(2015年9月3日)。 しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(CVE-2015-8562)の再現性について検証を行いました。

本レポート作成(2015年12月25日)時点において、Joomla! より、この脆弱性を修正するバージョンがリリースされています。当該脆弱性が修正されたバージョンへとアップグレードしていただくことを推奨いたします。

また、根本的には PHP の脆弱性が起因している問題であるため、PHP も最新版へとアップデートしていただくことを推奨いたします。

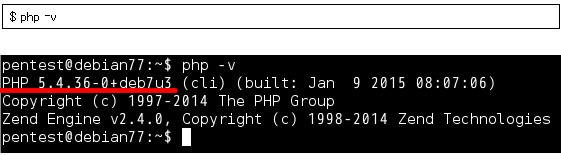

ターミナル上で以下のコマンドを実行することにより、インストールされている PHP のバージョンを確認することが可能です。

CVE-2015-8562

Joomla! における PHP オブジェクトインジェクション攻撃を実行される脆弱性

Joomla! 3.4.7 Released(リリースノート)

Joomla! の「ゼロデイコード実行脆弱性」はPHPの既知の脆弱性が原因)(徳丸浩の日記)

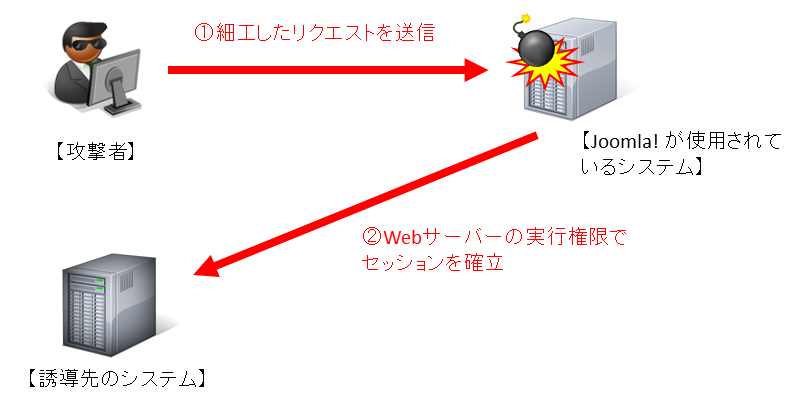

攻撃者は、ターゲットシステムで動作する Joomla! へ細工した HTTP リクエストを送信することにより、PHP の脆弱性を利用して任意のコードを実行させます。 今回の検証に用いたコードは、ターゲットシステム上から特定のサーバー、ポートにコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートからターゲットシステムが操作可能となります。

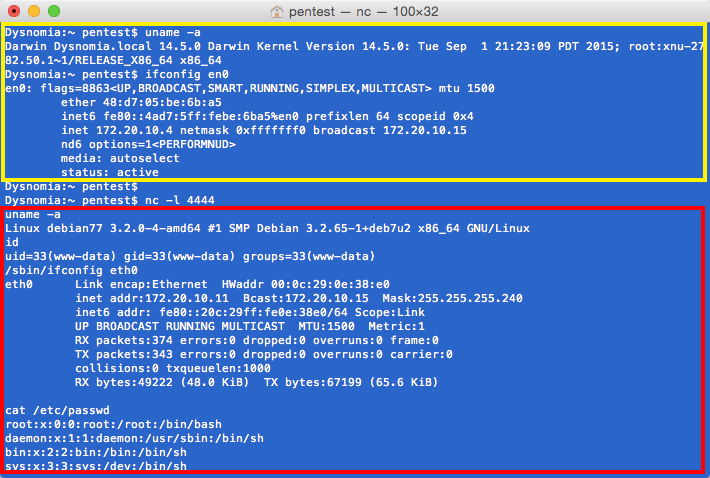

下図は、誘導先のコンピュータ(Mac OSX)の画面です。黄線で囲まれた部分は、誘導先のホストの情報です。 一方で、赤線で囲まれている部分は、ターゲットシステムにおいて、ホスト名、ユーザーの情報、IP アドレスの情報を表示するコマンドを実行した結果が表示されています。

これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2015年12月25日 : 初版公開

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 皆口 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |