こんにちは。Microsoft 365 のデバイスセキュリティ関連の導入を担当している藤田です。

本記事では Microsoft のエンドポイントセキュリティ製品である、Microsoft Defender for Endpoint の機能をご紹介します。

Microsoft Defender for Endpoint (以降、MDE) は、エンドポイント (パソコンやサーバーなど利用者の端末) がサイバー攻撃を受けた場合の被害を最小限に抑えることを目的とした総合的なエンドポイント保護製品です。

MDE を代表する機能としては様々ありますが、今回はその中でもライブ応答と呼ばれる機能にフォーカスして紹介します。

ライブ応答を利用することで、管理者は管理画面から MDE にオンボードされているデバイスに対して、情報収集を行ったりスクリプトを実行したりすることが可能です。

ライブ応答機能では、リモートシェル接続を使用して MDE にオンボードされているデバイスに Web の管理画面からアクセスすることができます。

これにより、脅威を検知しアラートが上がっているデバイスに対して、遠隔から即座に対応アクションを実施することが可能です。

例えば以下のようなタスクを実行することができます。

ライブ応答で実施可能なタスク例 (公開情報より引用)

今回は上記のタスクの中から、PowerShell スクリプトの実行とスクリプトで出力されるファイルのダウンロードを実施します。

続けてライブ応答を利用するための事前準備を紹介します。

MDE の初期設定やデバイスのオンボードなどは実施済みの環境が前提です。

今回紹介している環境では、GPO でオンボードしたデバイスを利用していますが、ライブ応答を利用することにおいてオンボード方法の違いによる影響はありません。デバイスが MDE にオンボードされていて、MDE と通信ができていればライブ応答機能は利用できます。

上記前提条件が満たせている場合は、対象デバイスがサポートされている OS を実行しているかの確認と、MDE 上でライブ応答機能を有効化する必要があります。

今回紹介する検証環境では Windows 10 を利用するため、以下が執筆時 (2023/9) 時点での Windows10 のサポートバージョンです。

その他の OS として macOS や Linux 、Windows Server もサポートされていますが、最新情報は定期的に更新されているため、公開情報を参照してください。

それではライブ応答を使ってみましょう。

今回は PowerShell スクリプト (ps1 ファイル) をライブラリへアップロードし、スクリプトファイルの実行までをライブ応答機能を使って実施する方法を紹介します。

簡単な流れとしては以下の順番となります。

上記の流れの場合、ライブラリと呼ばれる領域にアップロードし、端末に配置することなくスクリプトファイルを実行させることができます。

この手法を利用することで、例えば問題が起きてしまったデバイスに対して調査用のスクリプトや、修復用のスクリプトをライブラリから実行させ、デバイスの状態を正常に戻すためのアクションを実施することが可能です。

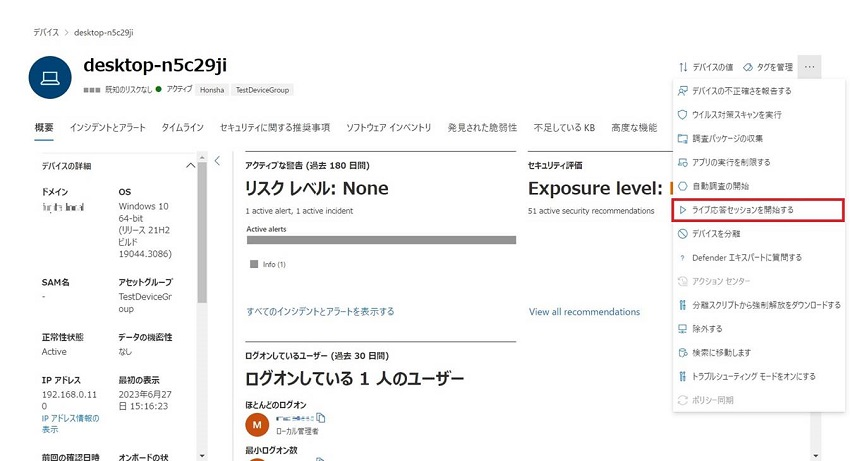

Defender ポータルへアクセスし、デバイスのインベントリから接続したいデバイスを選択します。

右上のメニューから「ライブ応答セッションを開始する」を選択します。

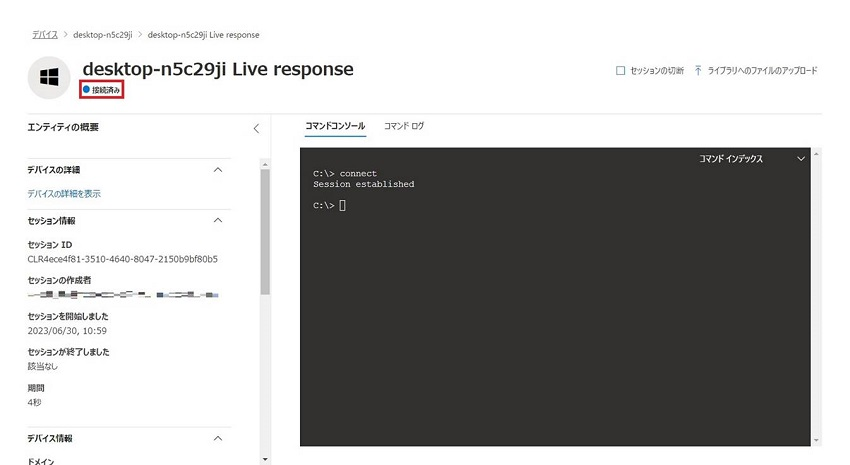

ライブ応答セッションが開始されると以下のようなコンソール画面に遷移します。「接続済み」になっていれば問題ありません。

続いて今回実行する ps1 ファイルの準備を行います。ライブ応答の機能には、ファイルを配置できるライブラリという機能があります。

このライブラリ領域に実行したいファイルを配置する必要がありますので手順を紹介します。

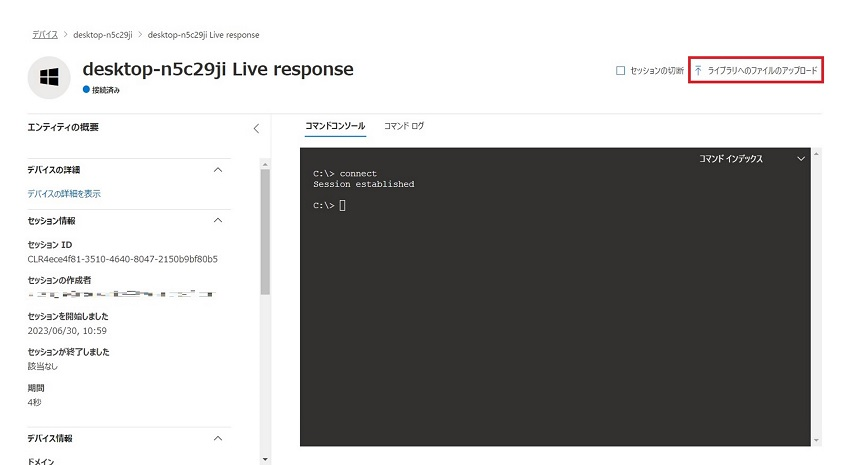

コンソール画面の右上にある「ライブラリへのファイルのアップロード」をクリックします。

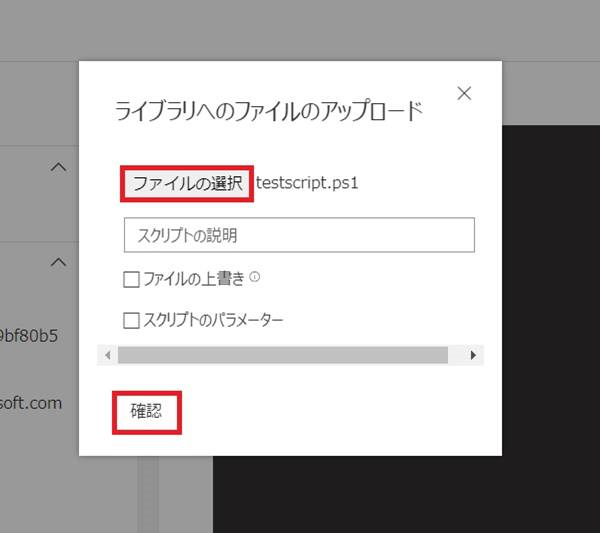

ローカル PC からアップロードするファイルを選択し、「確認」をクリックし、アップロードを行います。

今回アップロードしたスクリプトはコンピューター情報の中から OS 名称と OS バージョンを取得するスクリプトになっています。

スクリプトの記載内容

これでアップロードは完了です。

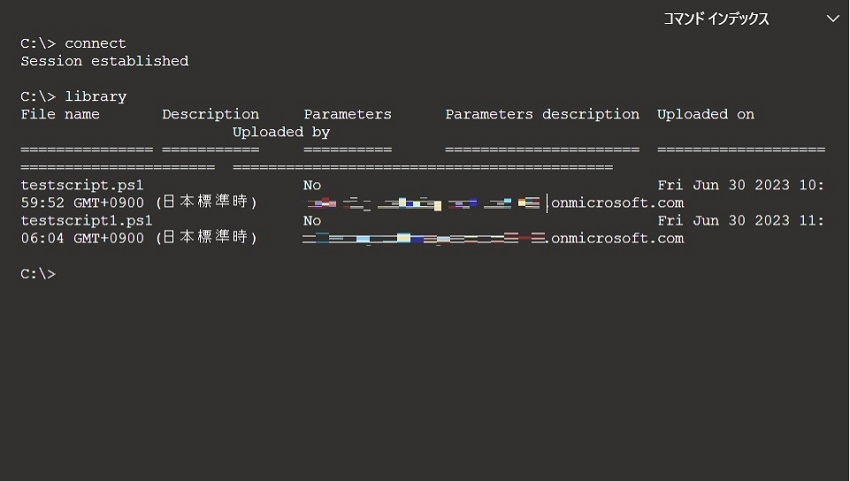

アップロードしたファイルは、コンソールにて “library” コマンドを実行することで確認することも可能です。

続いて、ライブラリにアップロードしたスクリプトを実行します。

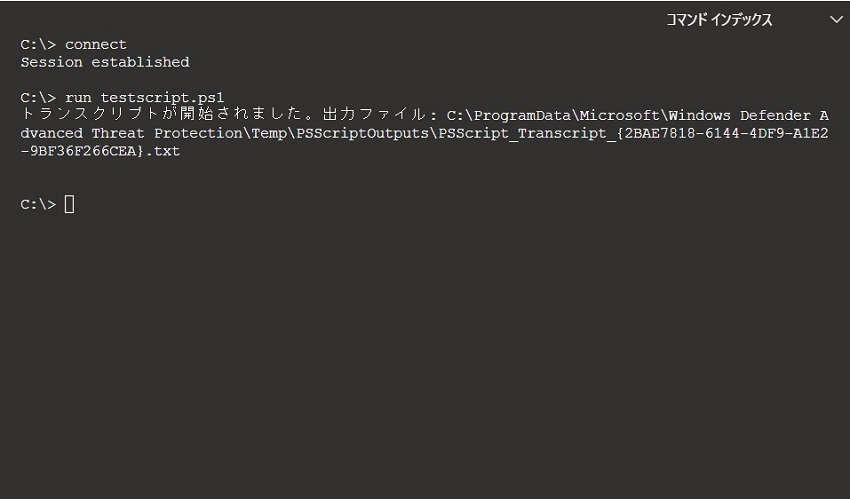

実行コマンド

以下の実行例では 2 の手順でアップロードした ”testscript.ps1” を実行しています。

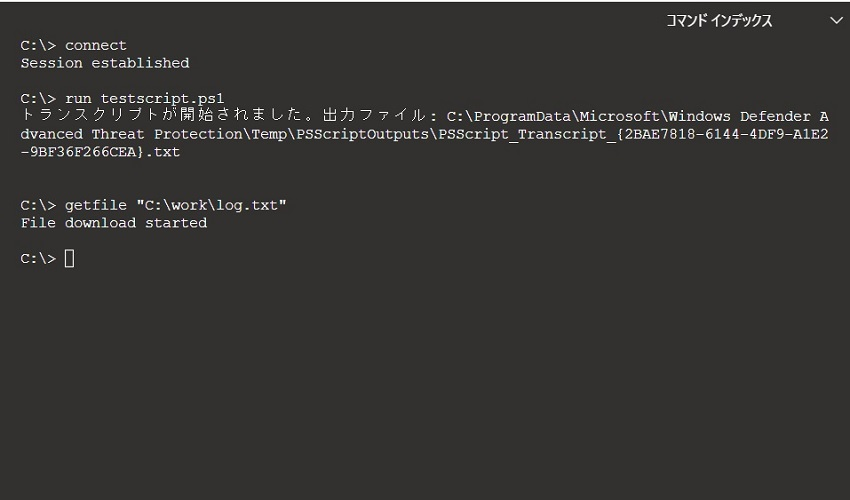

ライブ応答の ”getfile” コマンドを使うことで任意のファイルや、スクリプトで出力したファイルを取得することが可能です。

実行コマンド

以下の実行例では、work フォルダの中にログが出力されるスクリプトを実行しているので、

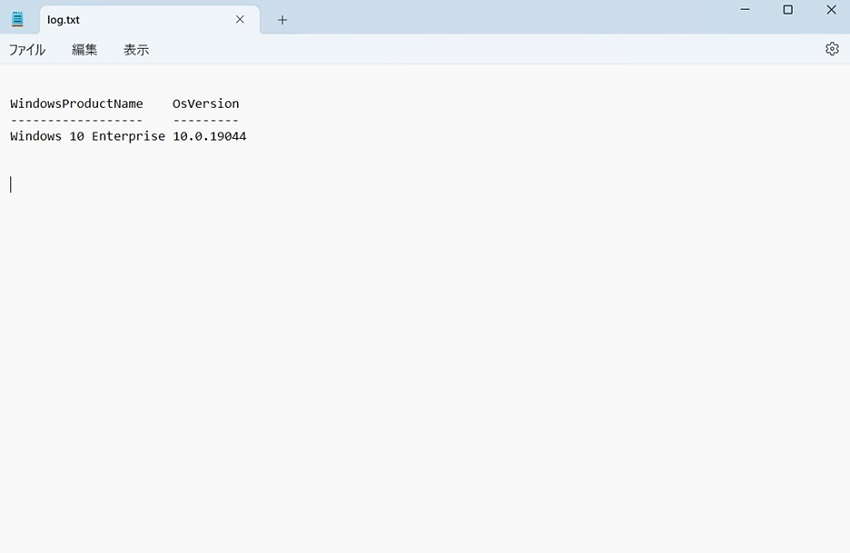

work フォルダ内に出力された実行結果 (log.txt) を取得しています。

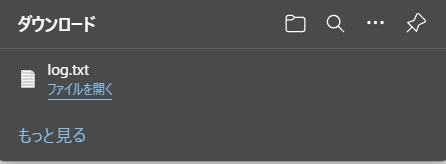

少し待つと、操作しているブラウザでダウンロードが実行され、取得完了です。

ファイルを開くと、OS 名称とバージョンが取得できていることがわかります。

スクリプトのアップロードから実行までの流れは以上です。

今回はスクリプト実行をメインに紹介しましたが、ライブ応答では用意されているコマンドも様々ありますので、

詳細は公開情報をご確認ください。

今回は MDE の中でもライブ応答に着目して紹介しました。

ライブ応答を利用することで、遠隔でデバイスの調査作業や対応アクションを実行することが可能となり、オンサイト対応やデバイスの所有者からPCを預かる必要がありません。インターネットに接続されている状態であれば対応を開始できるため、管理者の負担も軽減することができます。

また、MDE では管理者側で特定のデバイスをネットワークから分離することが可能です。すべての通信ができなくなるのではなく、MDE との通信は維持することができるので、侵害された可能性のあるデバイスをネットワークから分離しながら MDE の調査機能やライブ応答を使ってデバイスの状態を調査することができます。

単純なデータを取得するスクリプトを配布してみましたが、使い方によっては調査のために一部設定を変更するスクリプトを配布するなど、様々なアプローチをとることができるのも、このライブ応答機能のメリットだと言えるでしょう。

MDE には他にも様々な機能がありますので、またの機会に紹介させていただければと思います!

いかがだったでしょうか。

今回ご紹介したライブ応答機能から興味をもっていただいて、MDE の導入を検討していただくなど何かしらのきっかけになれましたら幸いです。

弊社では Intune なども絡めた MDE の導入や、例えば使ってみたいけどセキュリティの知見があまりなくどんな機能を使ってみたらよいのかわからない、PoC などミニマムな環境から始めてみたいといったご要望がある場合は「ゼロトラストセキュリティ スターターパック」でのご支援も可能ですので、お気軽にお問合せください。

関連ページ侵入後の攻撃を検知する Microsoft の EDR - Microsoft Defender for Endpointゼロトラストセキュリティを素早く実現 - ゼロトラストセキュリティ スターターパック |