こんにちは。

ヘルプデスクの田村です。

今回は、Microsoft Endpoint Configuration Manager (以降 MECM) のクラウド拡張機能であるクラウド管理ゲートウェイ (以降 CMG) を構成してみたいと思います。

CMG を構成することで、既存の MECM クライアントを、インターネット上 (社外や自宅など) でもオンプレミス同様に管理することが可能です。

最新の MECM バージョンでは Azure サービスの構成方法が以前と異なる点もあるため、その変更点も踏まえてご紹介できればと思います。

クラウド管理ゲートウェイ (CMG) は、インターネット経由で Configuration Manager クライアントを管理するための機能です。 CMG は Azure のクラウド サービスとして展開します。

そのため、オンプレミスのインフラを追加することなく、インターネット上のクライアントなど、社内ネットワークにないクライアントを管理できます。

また、オンプレミスのサーバーをインターネットに公開する必要もありません。

既存のオンプレ環境で既に MECM によるクライアント管理を実施しており、VPN 接続を行うことなく社外の端末も同様に管理したいといった場合に、追加で大きな投資をすることなく実現させることが可能となります。

( Azure 上のリソースを維持する必要があるため、その分のコストは発生します。)

CMG を利用するための要件は以下の通りです。

[CMG の主な利用要件]

・ CMG をホストするための Azure サブスクリプション

・ 上記サブスクリプションの所有者アカウント

・ Azure AD グローバル管理者アカウント

・ MECM バージョン 2010 以上

・ CMG 接続ポイントをホストするためのオンプレミスの MECM サイトサーバー

[その他の前提条件]

・ オンプレミスのサイトサーバーが HTTPS もしくは拡張 HTTP で構成されていること

・ CMG サーバー認証証明書 (サードパーティー、もしくは ADCS より発行)

・ クライアント証明書 (Azure AD 参加もしくは Hybrid Azure AD 参加端末の場合は不要)

その他の細かい要件などは、以下をご参照ください。

[Configuration Managerで CMG を計画する]なお今回の検証では、クライアント認証には拡張 HTTP を構成したサイトより発行されるサイトトークンを使用します。

クライアント認証の構成方法については以下をご参照ください。

CMG 構成にあたって、いくつか事前に対応すべき事項があります。以下の通り順を追って説明します。

Azure 上に構成する CMG のデプロイ名はグローバルで一意である必要があるため、作成を予定しているデプロイ名が一意であるかを確認します。

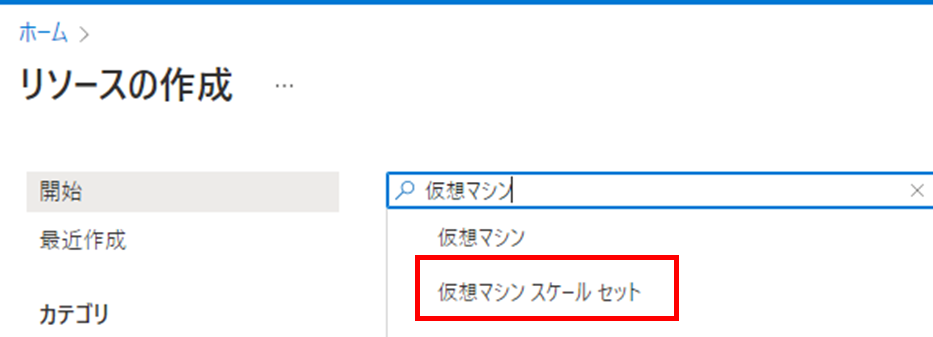

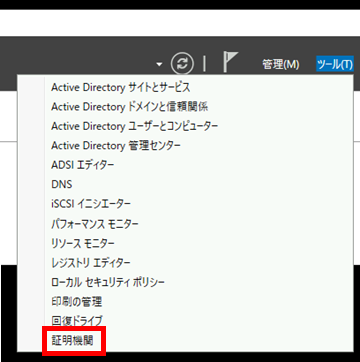

Azure ポータルにサインインし、「リソースの作成」をクリックします。

「仮想マシンスケールセット」を検索して選択します。

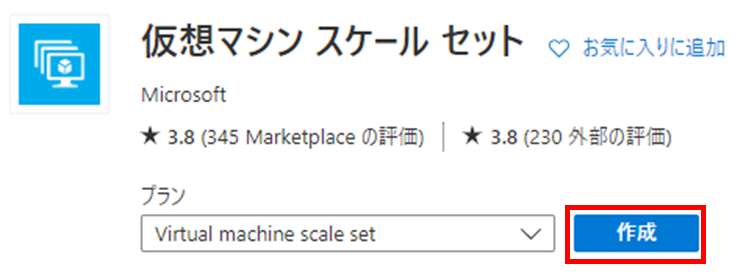

[作成] をクリックします。

[仮想マシンスケールセットの名前] に作成する予定のデプロイ名を入力し、チェックマークがつくことを確認します。

同様に、Azure ストレージアカウントでも一意の名前が使用できるかを確認しておきます。

詳細については以下ご参照ください。

オンプレの MECM サイトサーバーが CMG と接続するにはサーバー証明書が必要になります。

証明書は第三者機関発行のものか、ADCS で発行した PKI 証明書を使用する方法があります。今回は後者の方法で実施したいと思います。

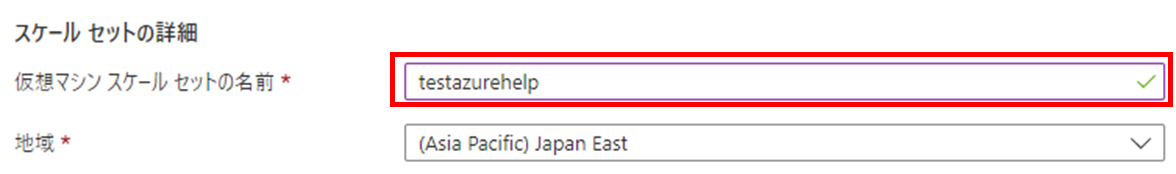

オンプレの ADCS サーバーにログインし、サーバーマネージャより [ツール] – [証明機関] をクリックします。

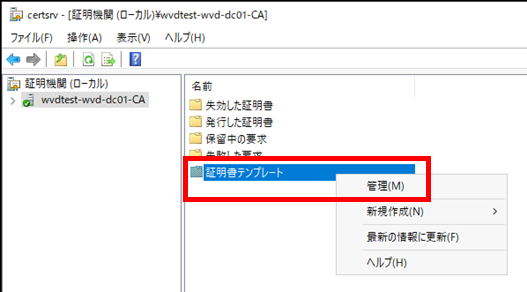

[証明書テンプレート] を右クリックし、 [管理] をクリックします。

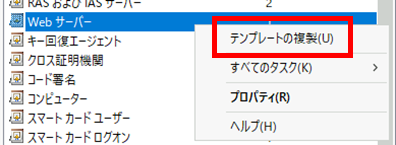

「Web サーバー」を右クリックし、[テンプレートの複製] をクリックします。

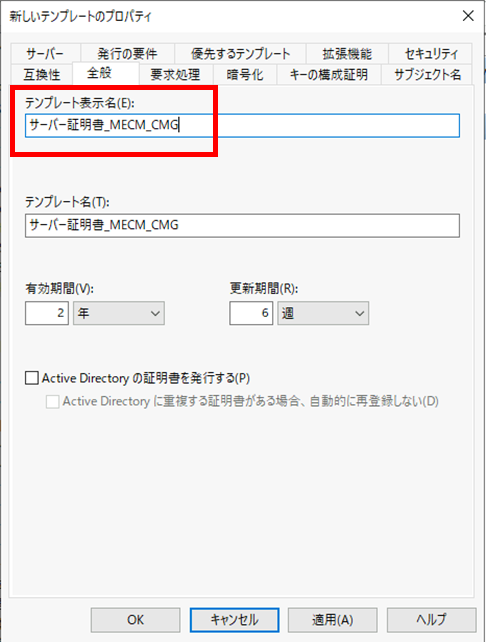

「全般」タブで表示名を入力します。

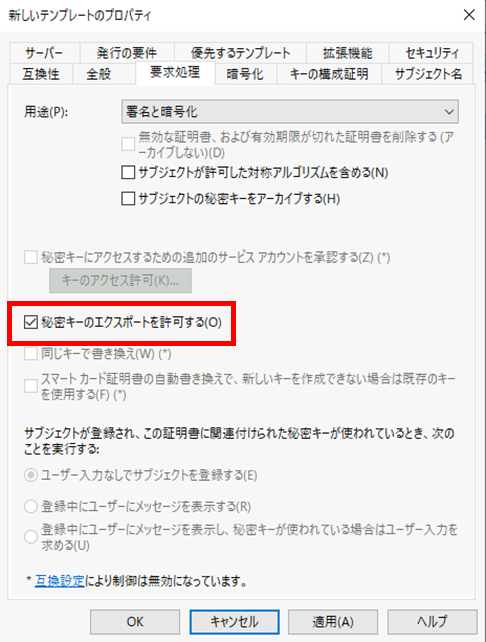

「要求処理」タブの「秘密キーのエクスポートを許可する」にチェックを入れます。

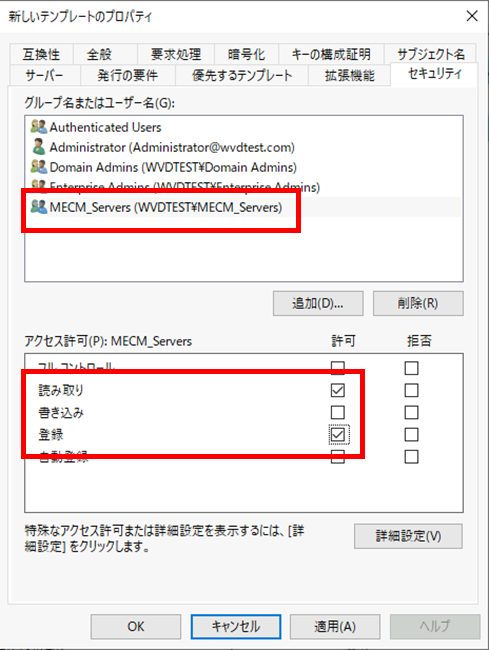

「セキュリティ」タブで MECM サーバーを含むセキュリティグループを追加し、「読み取り」「登録」にチェックを入れます。

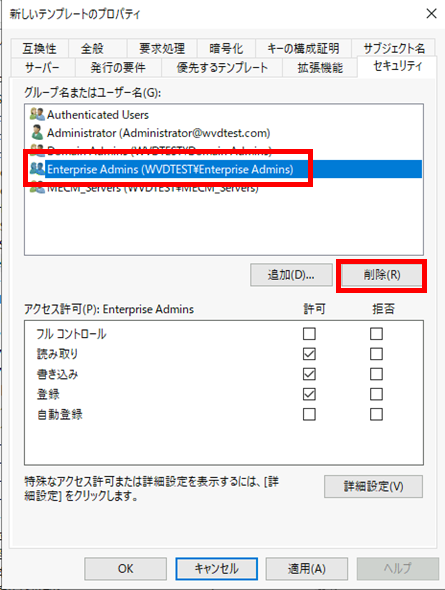

Enterprise Admins を削除します。

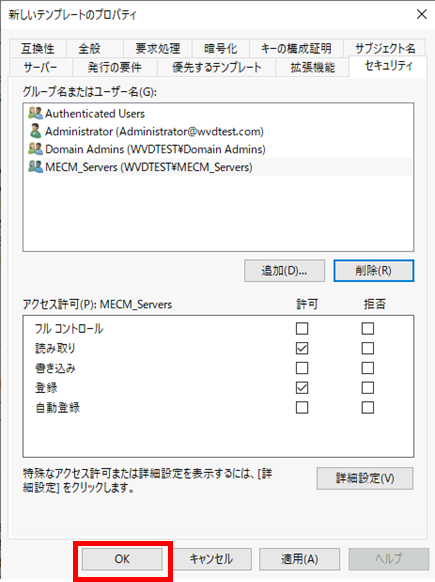

[OK] をクリックして画面を閉じます。

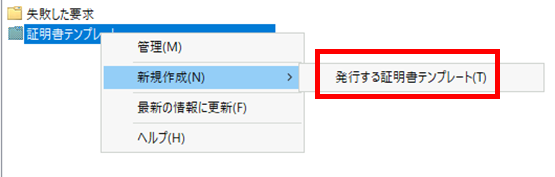

[証明書テンプレート] – [新規作成] – [発行する証明書テンプレート]をクリックします。

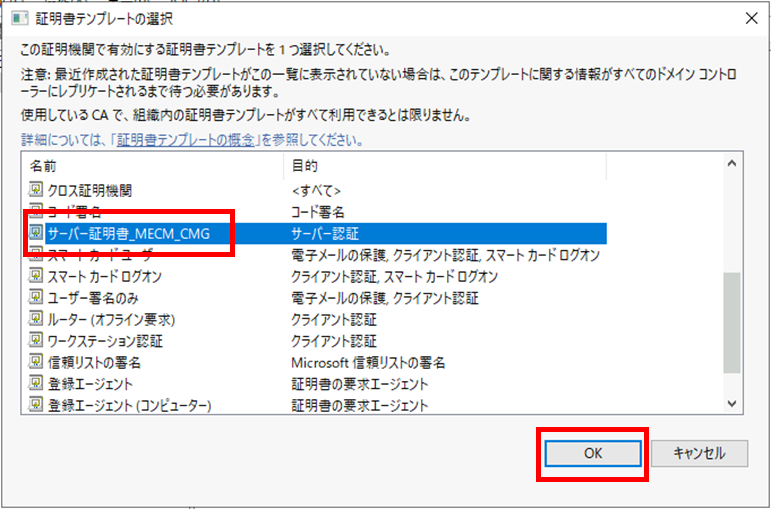

先ほど作成したテンプレートを選択し、[OK] をクリックします。

先ほど発行した証明書を、オンプレの MECM サイトサーバー (プライマリサイト) に登録します。

(登録する前に一度サーバーを再起動しておきます。)

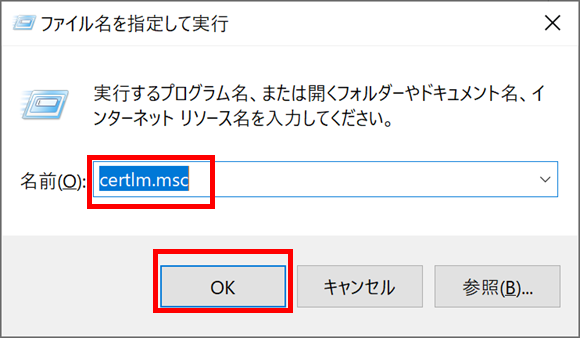

サイトサーバーにログイン後、「ファイル名を指定して実行」より、「certlm.msc」と入力し、[OK] をクリックして証明書コンソールを起動します。

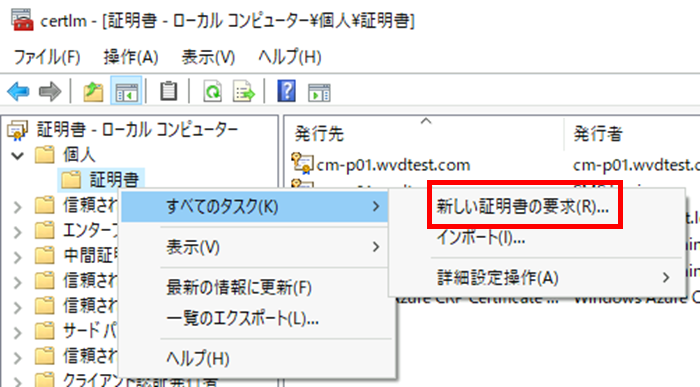

[個人] – [証明書] を右クリックし、 [すべてのタスク] より [新しい証明書の要求] をクリックします。

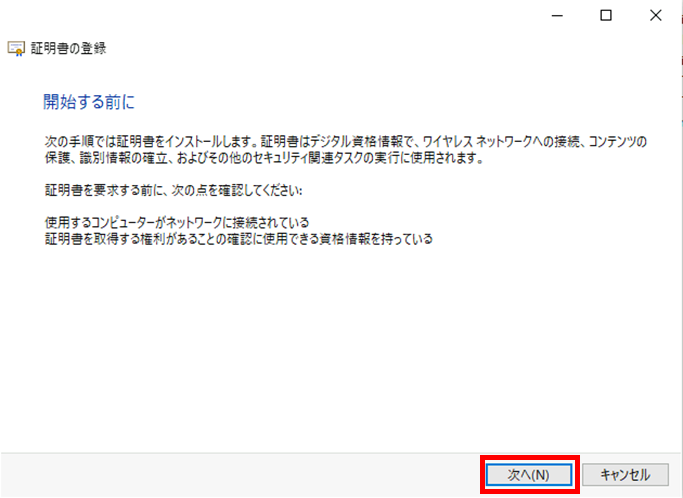

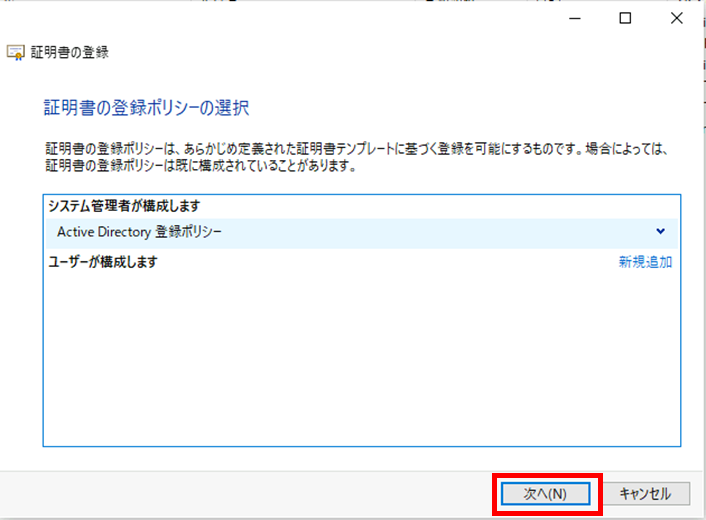

[次へ] をクリックします。

[次へ] をクリックします。

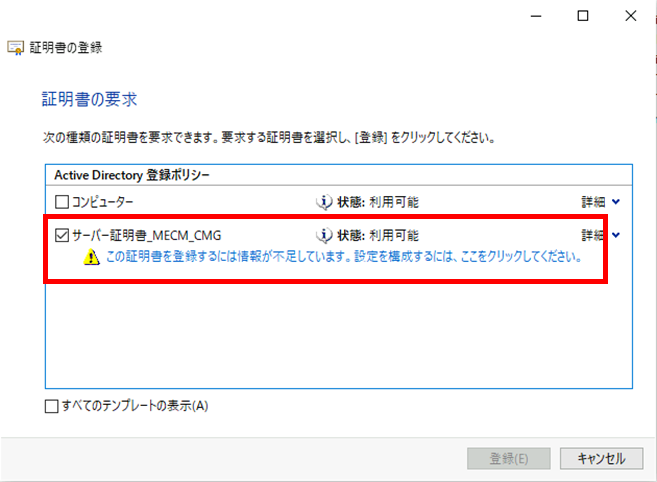

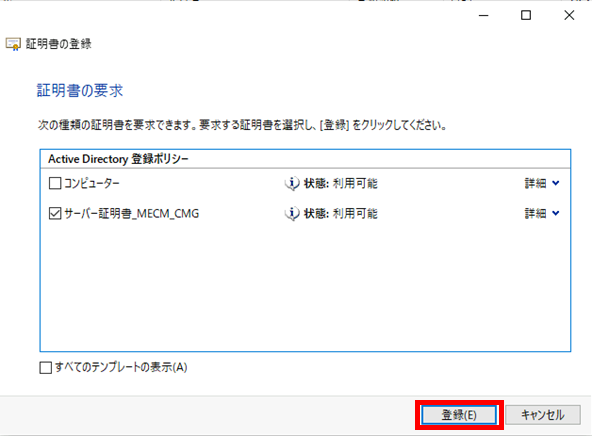

先ほど発行した証明書にチェックを入れ、リンクをクリックします。

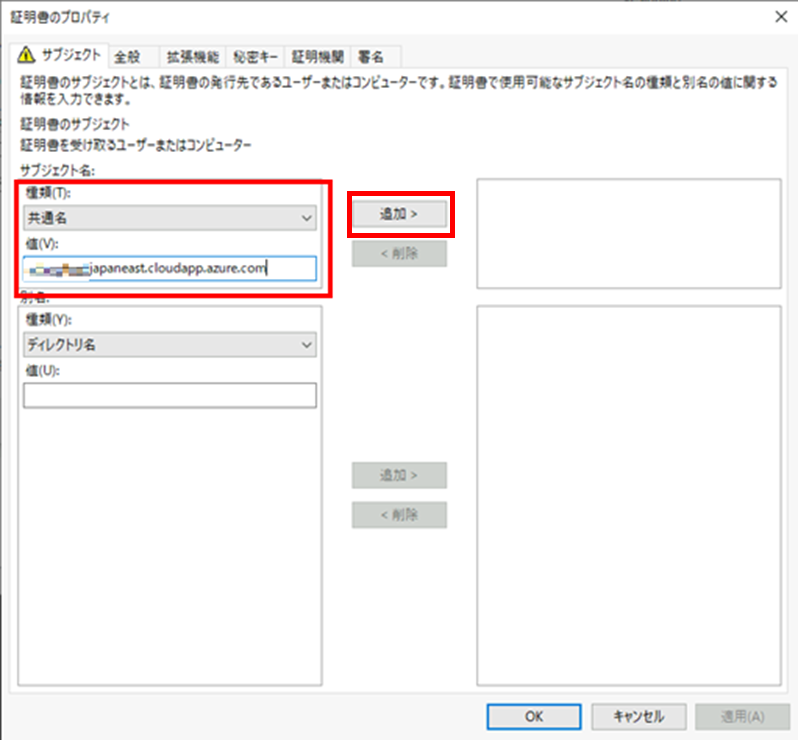

以下のように選択、入力し、[追加] をクリックします。

種類:共通名

値:[CMG のデプロイ名].[リージョン名].cloudapp.azure.com

※ [CMG のデプロイ名] とは、「CMG の デプロイ 名が一意であることを確認する」の手順で確認したデプロイ名です。

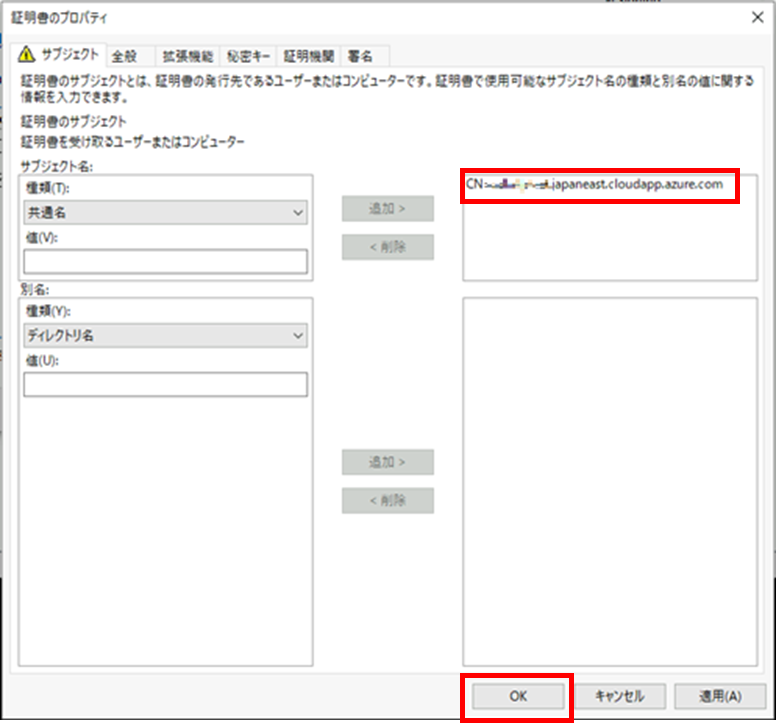

共通名が表示されていることを確認して、[OK] をクリックします。

[登録] をクリックします。

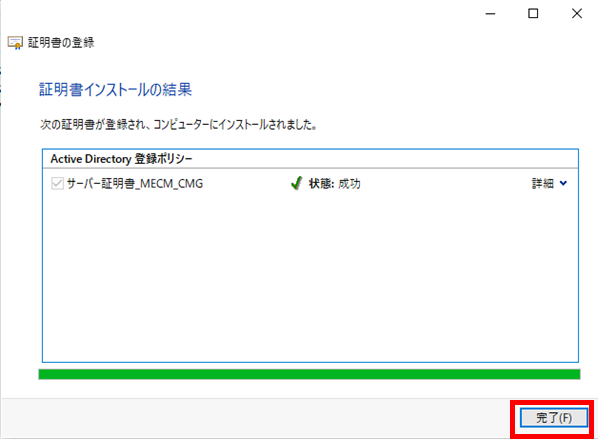

[完了] をクリックします。

なお、後ほど CMG 有効化の際に使用するので、上記で登録した証明書を PFX 形式で保存しておきます。

(エクスポートウィザードで「はい、秘密キーをエクスポートします」を選択して、パスワードを設定して保存します。)

以上で、証明書の発行および登録が完了しました。

CMG を構成するために、 Configuration Manager サイトを Azure AD と統合します。

ここでは、MECM 側で以下の項目を実施します。

・ Web (サーバー) アプリの登録

・ ネイティブ (クライアント) アプリの登録

必要に応じて、以下も実施します。

・ Azure リソース プロバイダーを構成する

詳細手順については下記ご参照ください。

[CMG のAzure Active Directoryを構成する]以上で、CMG を構成するための準備が完了しました。

次の章より、実際に MECM サイトサーバー側から CMG を有効化する手順をご紹介します。

Azure サービスの構成が完了したら、オンプレの MECM サイトサーバー側で CMG を有効化します。

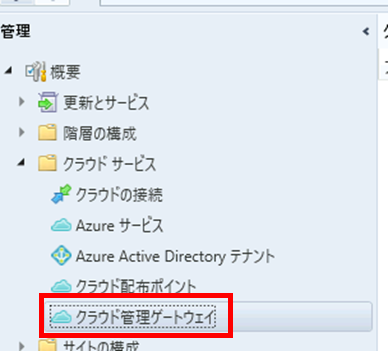

MECM 管理コンソールより、[管理] - [クラウド サービス] - [クラウド管理ゲートウェイ]に移動します。

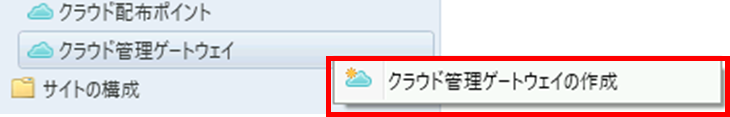

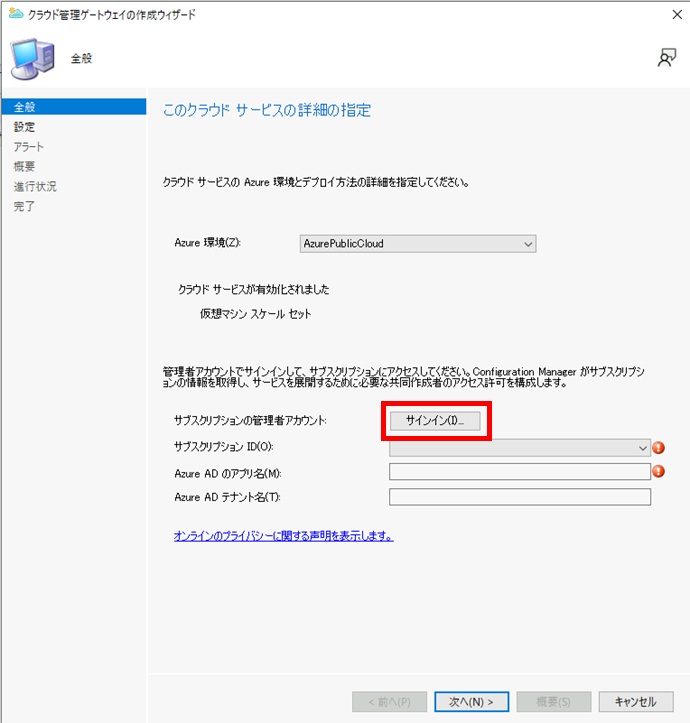

クラウド管理ゲートウェイを右クリックし、[クラウド管理ゲートウェイの作成] をクリックします。

ウィザードが表示されたら、 [サインイン] をクリックします。

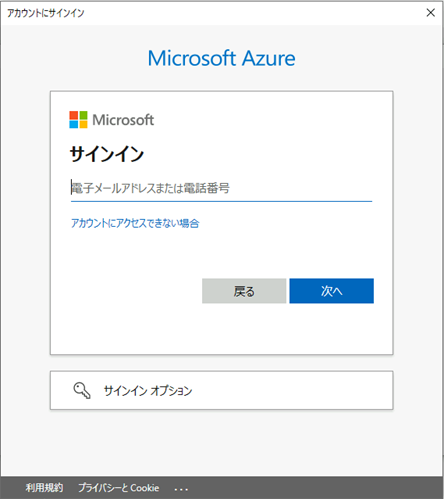

Azure の認証画面が表示されたら、Azure サブスクリプション所有者アカウントを使用して認証します。

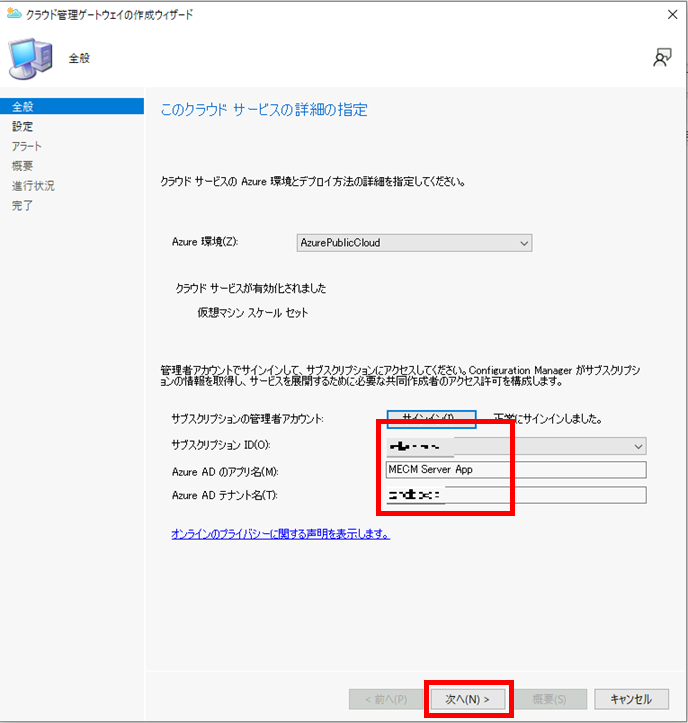

認証後、サブスクリプション ID 、Azure AD アプリ名、Azure AD テナント名が入力されたことを確認し、[次へ] をクリックします。

(「Azure AD のアプリ名」は「Configuration Manager サイトを Azure AD と統合する」の手順で作成したサーバーアプリ名になります。)

<補足>

MECM 2111 以前は、デプロイ方法として「クラウド サービス (クラシック)」か「仮想マシン スケール セット」を選択できましたが、MECM 2203 より「仮想マシン スケール セット」のデプロイのみに変更されています。

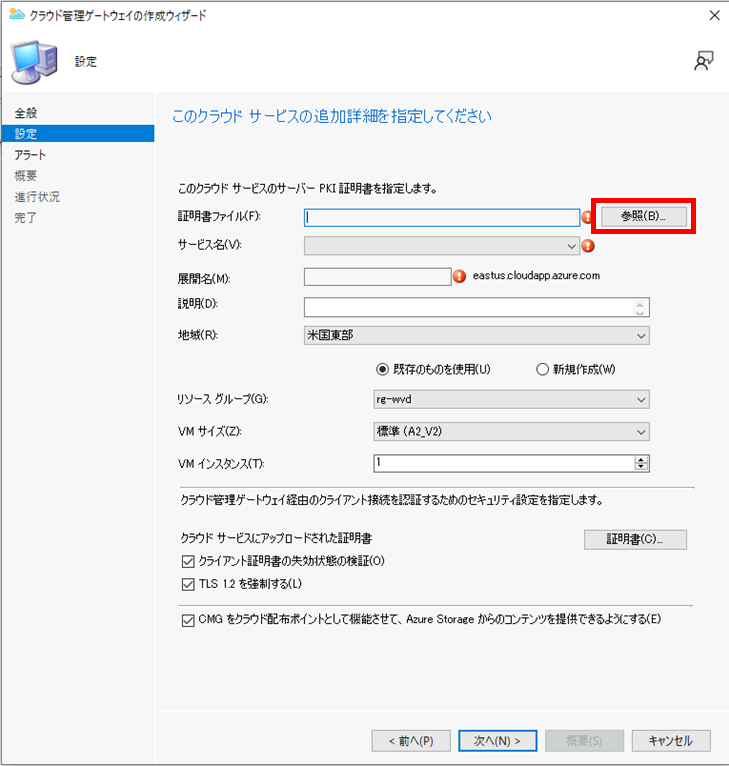

サーバー証明書を選択するため、[参照] をクリックします。

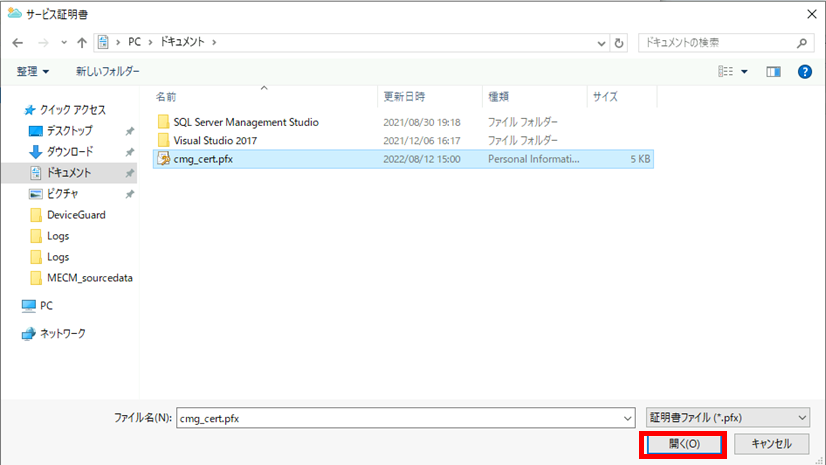

先ほどエクスポートしておいた証明書を選択し、[開く] をクリックします。

証明書エクスポート時に設定したパスワードを入力し、[OK] をクリックします。

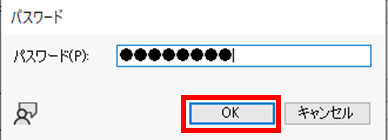

デプロイ名やリソースグループ名が反映されたことを確認し、その他はデフォルトのまま[次へ] をクリックします。

※ 今回は拡張 HTTP サイトでの検証のため、クライアント証明書のインポートはスキップします。

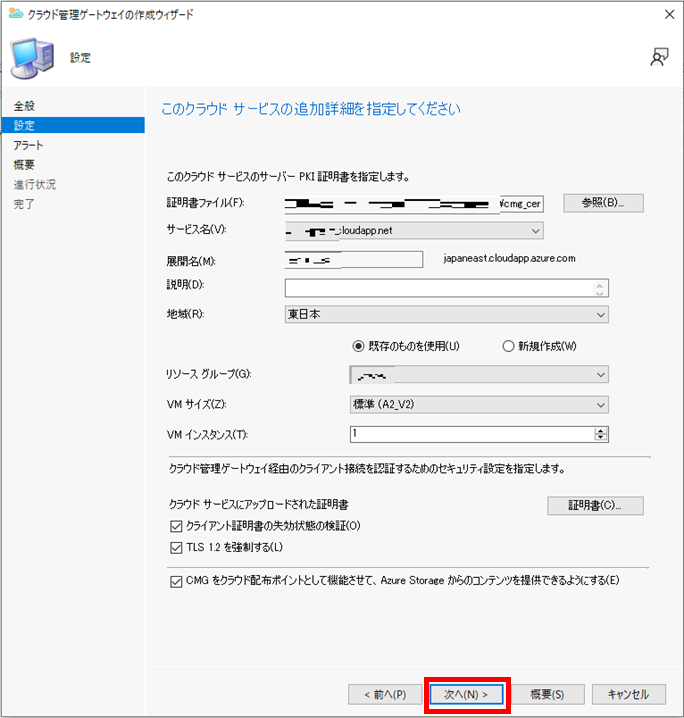

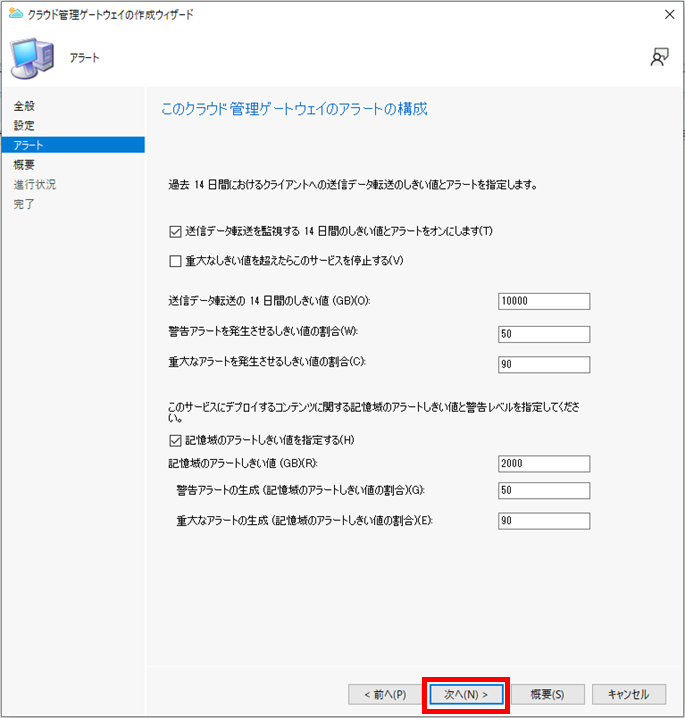

何も変更せず、[次へ] をクリックします。

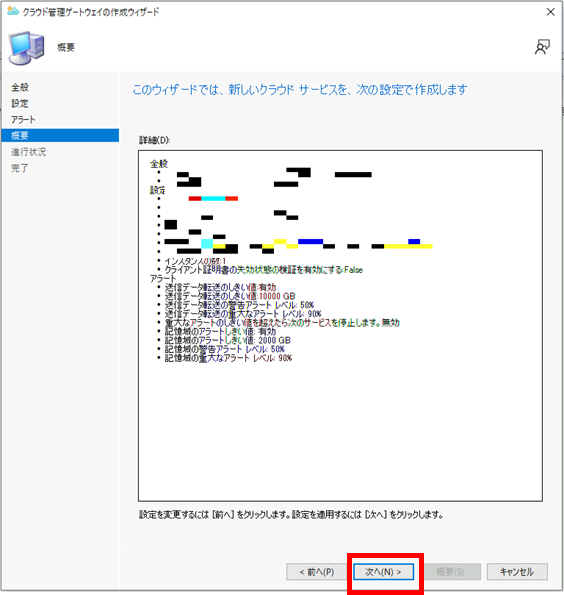

[次へ] をクリックします。

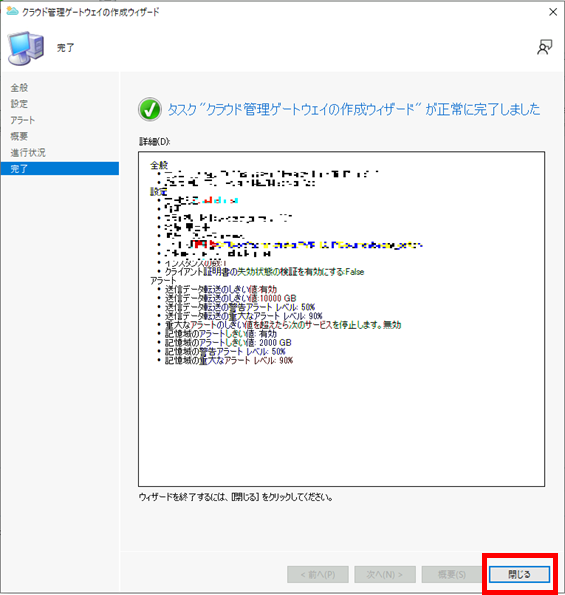

完了したら、[閉じる] をクリックしてウィザードを終了します。

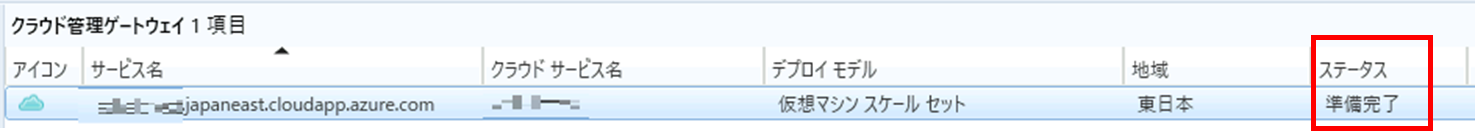

時間をおいてクラウド管理ゲートウェイに項目が追加され、準備完了となることを確認します。

(完了まで数十分ほどかかる場合があります)

以上で、CMG の有効化は完了です。

続いて、サイトサーバーにCMG 接続ポイントの役割をインストールします。

CMG 接続ポイントは、オンプレのサイトサーバーと Azure 上の CMG サービスとの橋渡しをする役割となります。

詳細手順は以下をご参照ください。

[CMG 接続ポイントを追加する]最後に、オンプレのサイトサーバーの管理ポイントとソフトウェアの更新ポイントが、Azure 上の CMG からのトラフィックを受け入れるように構成します。

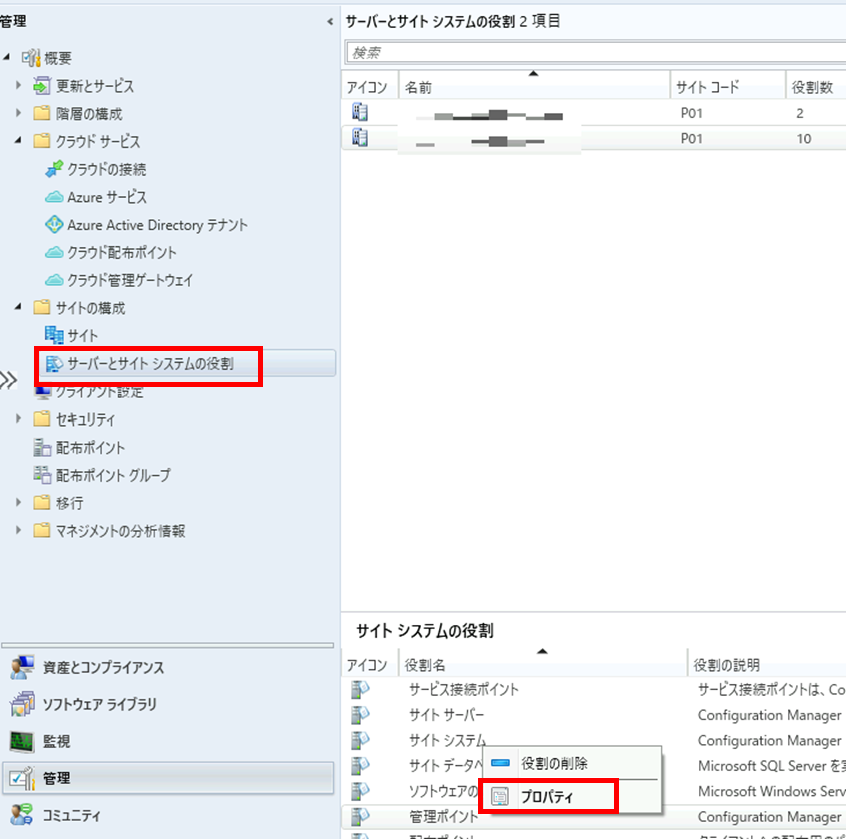

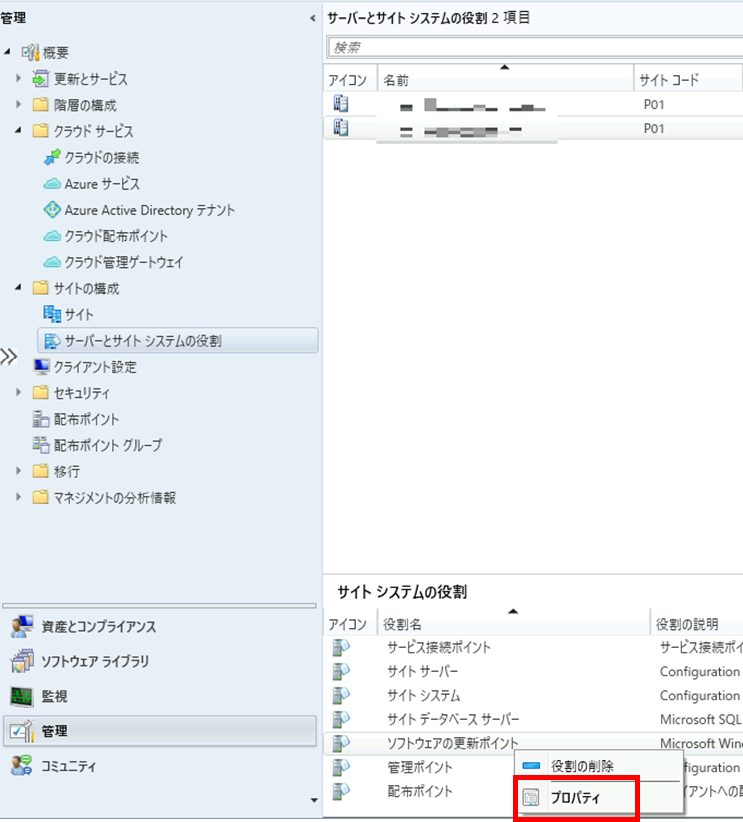

[管理] - [サイトの構成] - [サーバーとサイト システムの役割] に移動します。

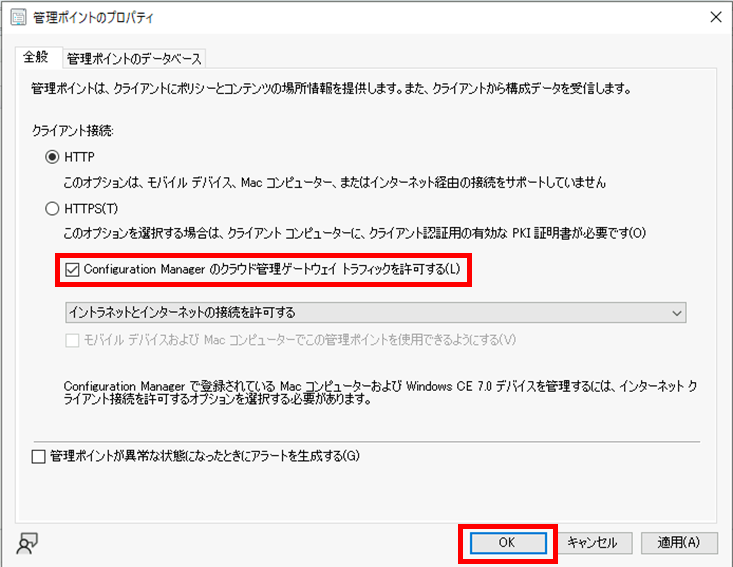

サイト サーバーを選択し、下部のウィンドウで [管理ポイント] を右クリックし、[プロパティ] をクリックします。

[管理ポイントのプロパティ] で、 [Configuration Manager クラウド管理ゲートウェイ トラフィックを許可する] ボックスをオンにし、 [ OK] をクリックします。

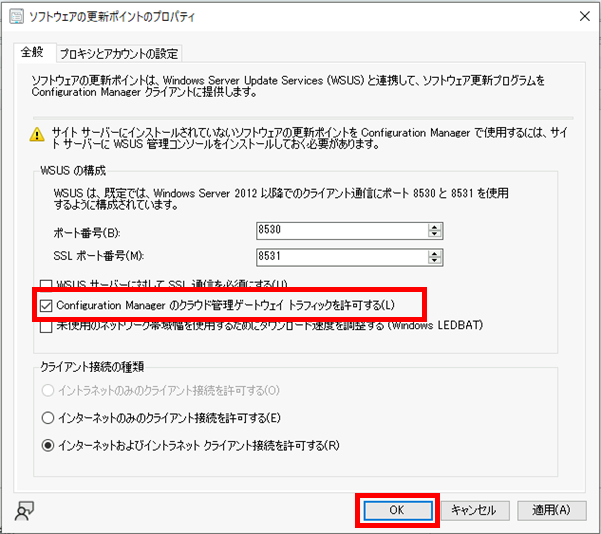

同様に、[ソフトウェアの更新ポイント] を右クリックし、[プロパティ] をクリックします。

[ソフトウェアの更新ポイントのプロパティ] で、[Configuration Manager クラウド管理ゲートウェイ トラフィックを許可する] ボックスをオンにし、 [OK] をクリックします。

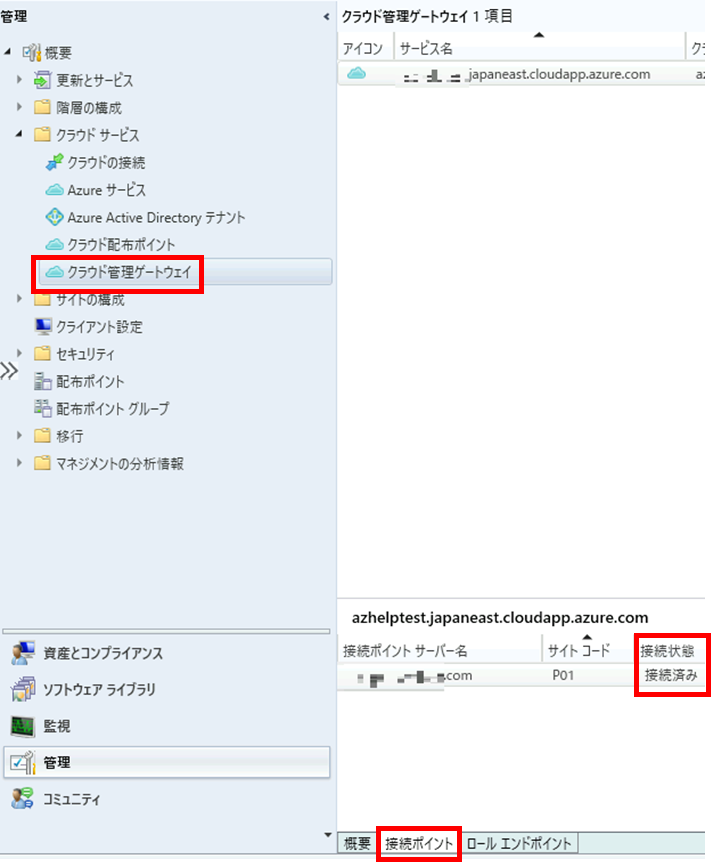

設定完了後、オンプレのサイトサーバーと CMG の接続の正常性を確認します。

[管理] - [クラウド サービス] - [クラウド管理ゲートウェイ] に移動し、[接続ポイント] タブより「接続状態」が "接続済み" となっていれば OK です。

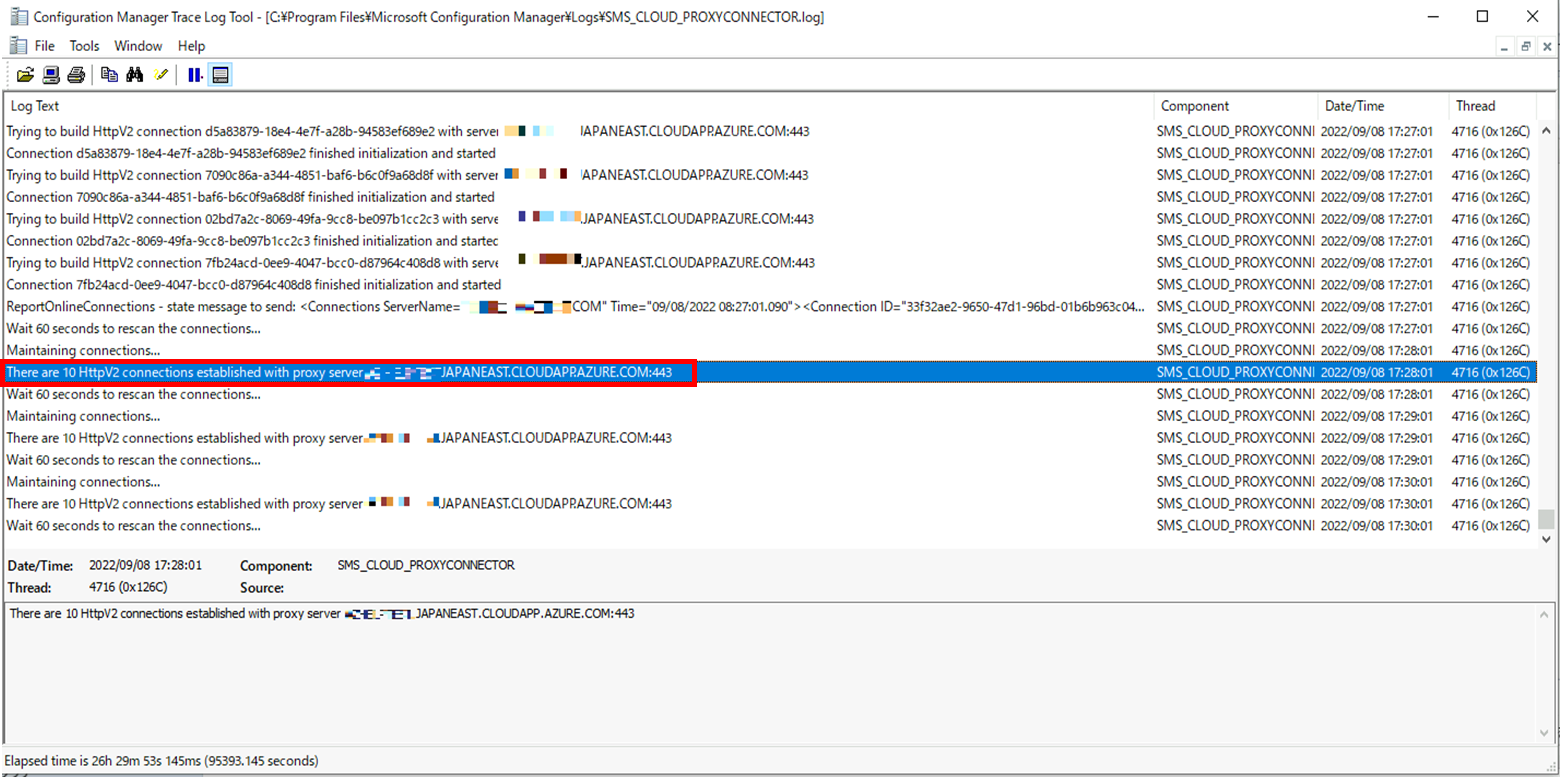

サイトサーバーの以下のログでも接続の正常性を確認できます。

[MECMインストールフォルダ]\Logs\SMS_Cloud_ProxyConnector.log

以上で、CMG の有効化、およびサイトサーバーの設定は完了です。

今回は CMG 構成編ということで、 CMG の機能を有効化するところまでをご紹介しました。

どちらかというと事前準備 (証明書や Azure サービスの構成) のご紹介が中心となってしまいましたが、次回は、クライアントの構成からアプリケーションや更新プログラムの配信等、インターネット上の端末をオンプレ同様に管理できることを、実動作を踏まえてご紹介できればと思います。

テレワークが普及して久しいですが、インターネット上のクライアント管理は多くのシステム管理者にとっていまだに課題となっていることが多いと感じます。

今回ご紹介した CMG や、Intune との共同管理など、MECM で実装されているクラウド拡張機能を活用し、それらのデバイス管理に役立つ情報を提供できれば幸いです。

最後までお読みいただき、ありがとうございました。

関連ページ

「Enterprise Mobility + Security 導入支援サービス」はこちら |