こんにちは。ヘルプデスクの織田です。

前回のブログでは、Intune に登録された macOS デバイスへのアプリ配布について、お話させていただきました。

前回のブログ:Intune で macOS デバイスを管理する (アプリ配布編)

今回は、Intune を利用して macOS デバイスに対して、どのようなセキュリティ対策が適用できるかを考えていきたいと思います。

macOS デバイスは、セキュリティに強いといった一説を聞いたことがある方もいらっしゃるかもしれません。

その一説の真偽および根拠について、私は考えたことがありませんでした。

そこで、macOS デバイスには、OS 標準でどういったセキュリティ機能が実装されているかを調査しました。

まず、アプリケーションの保護およびマルウェア対策について、3つのキーテクノロジーをもとにご説明いたします。

GatekeeperMac App Store に登録されていないアプリケーションのインストールを防ぎ、パソコンをマルウェア感染から守るセキュリティ対策です。

公証「macOS Catalina」より、Mac App Store 以外で配布されるアプリも Apple の「審査」が必要となり、この審査こそが「公証」となります。

「公証」を受けていないインターネットからダウンロードしたアプリは、Gatekeeper の検疫にひっかかり、起動が阻止されます。

パターンに基づいて、マルウェアの検出およびブロックを行うウイルス対策機能です。

なお、OS アップデートとは別に、XProtect のパターン情報の自動更新が実行されるようになっており、最新の脅威に対応します。

上記の機能を軸として、3つのセキュリティ層を構成し、不正なアプリケーションのインストール、およびマルウェアから保護を実現していることになります。

1. マルウェアの起動と実行の防止 : App Store、または公証と組み合わせた Gatekeeper

2. お客様のシステムでのマルウェア実行をブロック : Gatekeeper 、公証、および XProtect

3. 実行されたマルウェアへの対処 : XProtect

参考サイト:macOS でのマルウェアからの保護

次に、デバイスおよびデータの保護に関するキーテクノロジーである「FileVault」をご説明いたします。

FileVaultmacOS デバイスには、「FileVault」と呼ばれる暗号化機能が標準で実装されており、XTS-AES 128 暗号化方式と 256 ビットのキーを用いて、起動ディスク上の情報を暗号化し、不正アクセスを阻止することを実現します。

「FileVault」が有効化されていると、SSD やハードディスクを抜いて、データを取り出そうとしても、パスワードを入力しなければデータにアクセスできないので、紛失・盗難対策になるといえます。

他にも沢山のセキュリティ対策が実装されていますが、長くなってしまうため、一旦ここまでとします。

macOS デバイスのセキュリティ対策の詳細な情報は、Apple 社が公開している以下のサイトをご確認いただければと思います。

参考サイト:macOS_のセキュリティ – IT 担当者向けの概要

ここまで、macOS デバイスに標準搭載されているセキュリティ機能の一部を説明してきました。

これらのセキュリティもあくまでも有効化されている状態で意味を成すものです。

また、紹介した標準機能の制御以外にも、更新プログラムの適用を強制化したい、USBなどのリムーバブルメディアの接続を禁止したい、クラウドサービスへのアップロードを禁止したい等、セキュリティポリシーに準じたデバイス制御が必要になってくると考えられます。

それらの要件を実現するためのツールとして、Intune のようなモバイルデバイス管理 (MDM) 製品が存在します。

次は、Intune で実現できるセキュリティ対策を紹介させていただきます。

ここまで、macOS における3つの脅威と OS 標準のセキュリティ機能について考えてきました。

前述した通り、これらの設定も有効化になっていないと意味はありません。

そして、そこで活躍するのが Intune です。

Intune では、「構成プロファイル」、または 「エンドポイントセキュリティ」という機能を利用して、Intune に登録されたデバイスに各種設定の強制化を実現することができます。

機能別に実現できること、およびお勧めの設定を紹介していきます。

はじめに「構成プロファイル」について、説明していきます。

構成プロファイルは、Microsoft Endpoint Manager 管理センター (以降、MEM 管理センター) の「デバイス」 - 「構成プロファイル」から設定することができます。

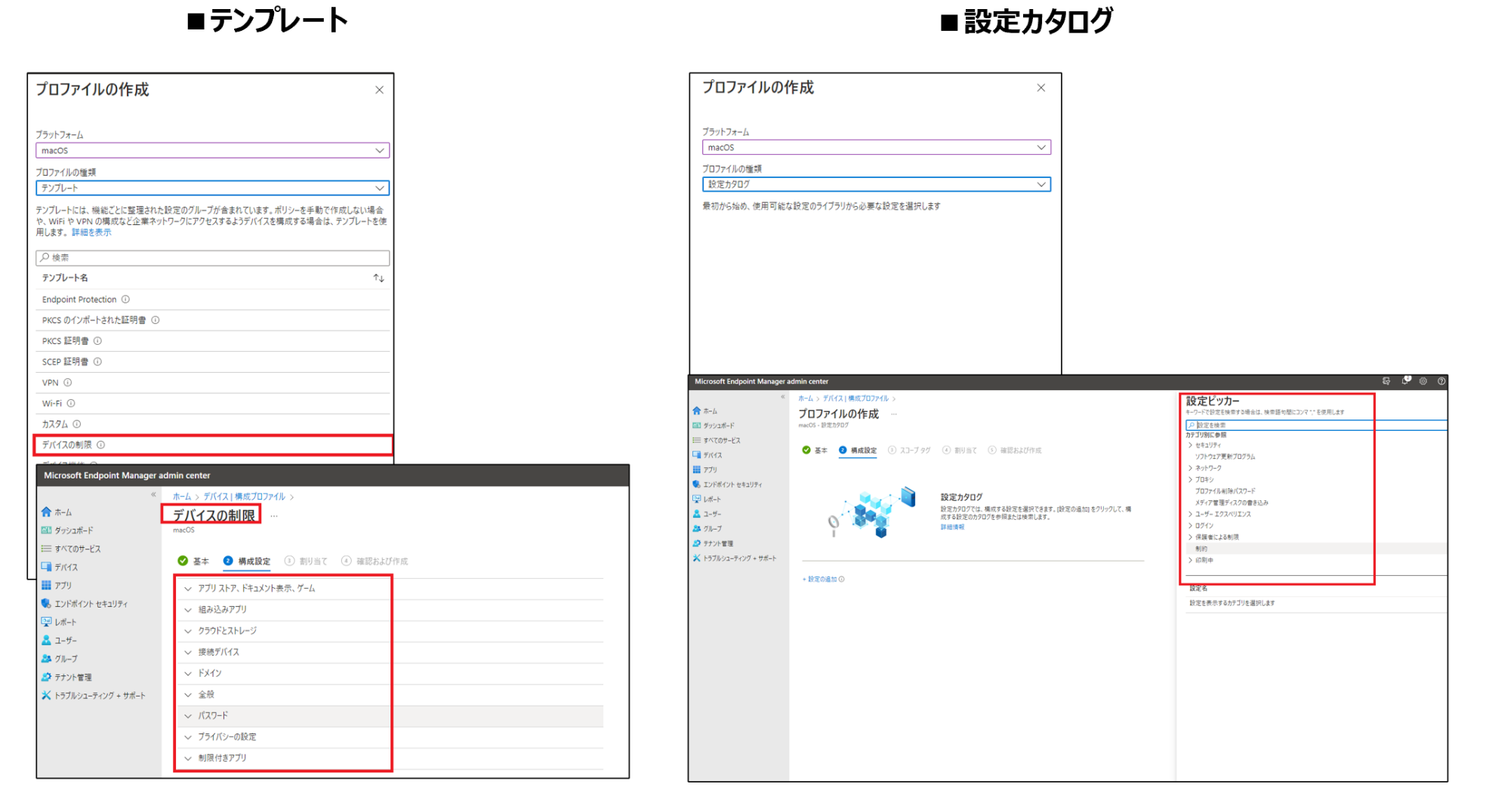

作成できるプロファイルの種類としては、「設定カタログ」と 「テンプレート」 が存在します。

「テンプレート」は、機能ごとにグループ化されており、機能ごとに構成プロファイルを設定します。

「設定カタログ」は、すべての設定をひとつにまとめたものとなり、「テンプレート」より後にリリースされた設定メニューです。

設定内容は基本的には同じなので、どちらか一方にしか存在しない特定の構成プロファイル以外はどちらで設定しても問題ございません。

新たに Intune を利用した macOS のデバイス制御を検討している方は、後からリリースされた「設定カタログ」の方が設定の自由度が高いので、こちらを選択するほうがよろしいかと存じます。

次に実際にどういう設定が存在するかを説明していきます。

設定は数え切れないほど存在するので、どんな設定があるかは MEM 管理センターから確認いただくことをお勧めします。

今回は、設定の一部を簡単に紹介していきたいと思います。

なお、macOS の構成プロファイル設定の一部は、監視モードとして登録されたデバイスとして登録した macOS デバイスのみに適用できるプロファイルも存在しますので、ご認識いただければと思います。

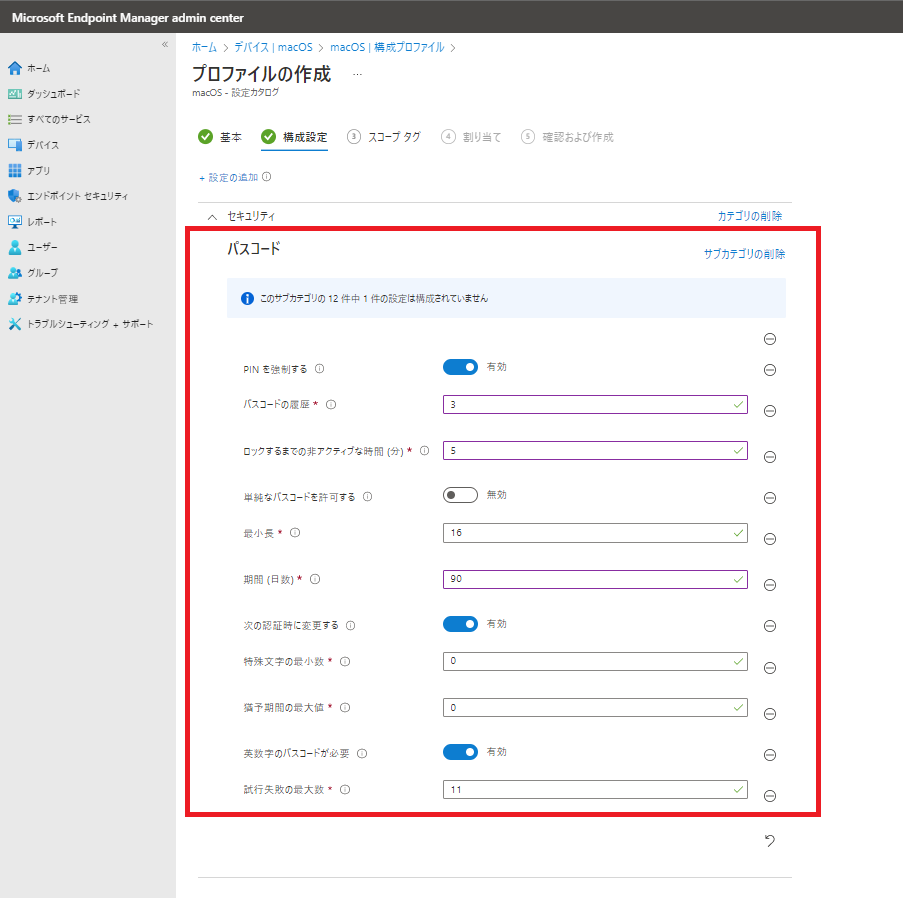

■ おすすめ設定 1 : 設定カタログ / セキュリティ / パスコード

macOS デバイスのパスコードの文字数、有効期限、および非アクティブ時の画面ロックの時間を制御します。

■ おすすめ設定 2 : 設定カタログ / ソフトウェア更新プログラム

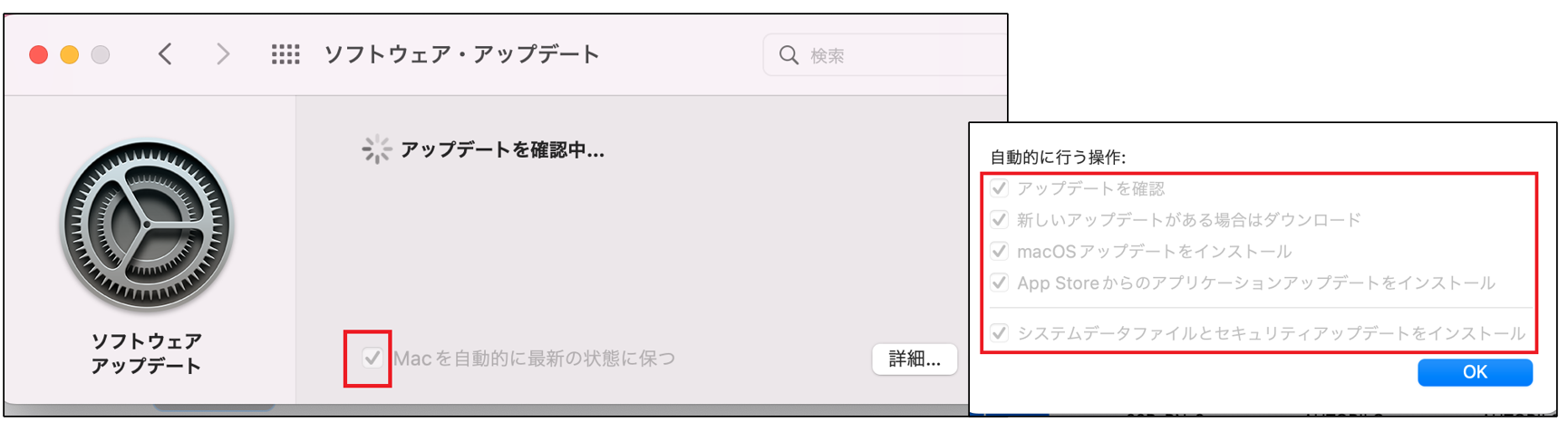

macOS デバイスの更新プログラムの自動適用を強制化し、最新状態に保つことでセキュリテイリスクを軽減させます。

上記の設定が適用されると、ソフトウェア・アップデート設定の自動更新に関するチェックが強制化され、ユーザー側で変更できないようにグレーアウトされます。

なお、こちらの設定の場合、自動更新されてしまうのですが、お客様によっては、まず検証してから最新のバージョンを適用したいという要望もあるかなと思います。

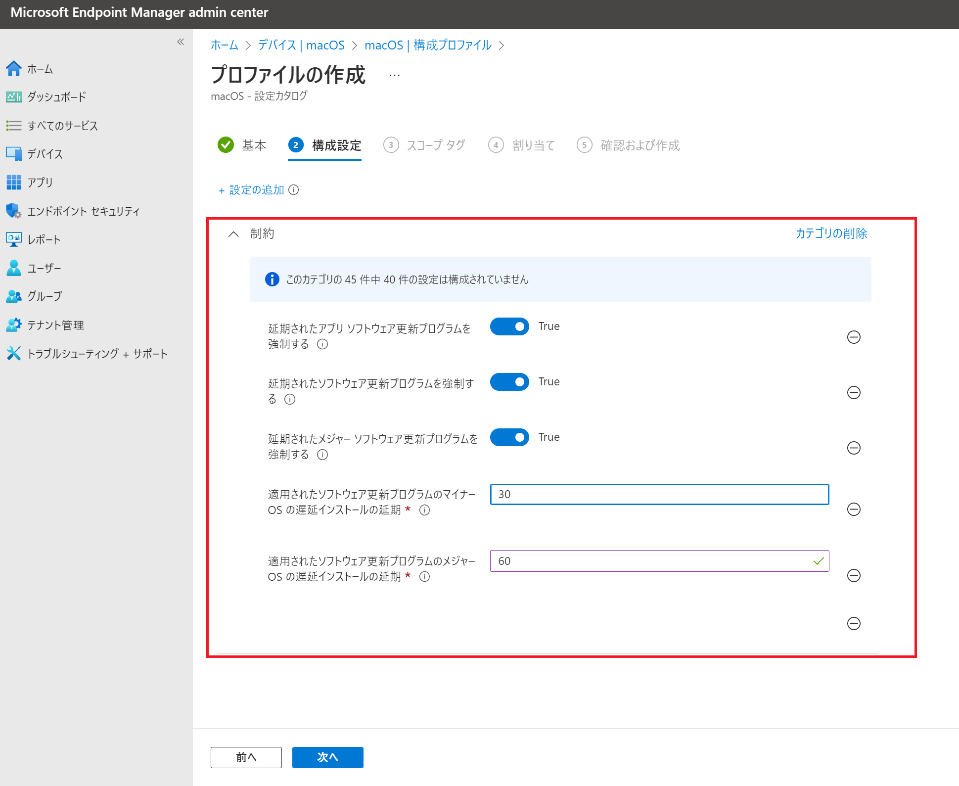

そういった場合は、[設定カタログ / 制約] の中に存在する更新プログラムの延期を利用し、一定期間更新を遅らせることができます。

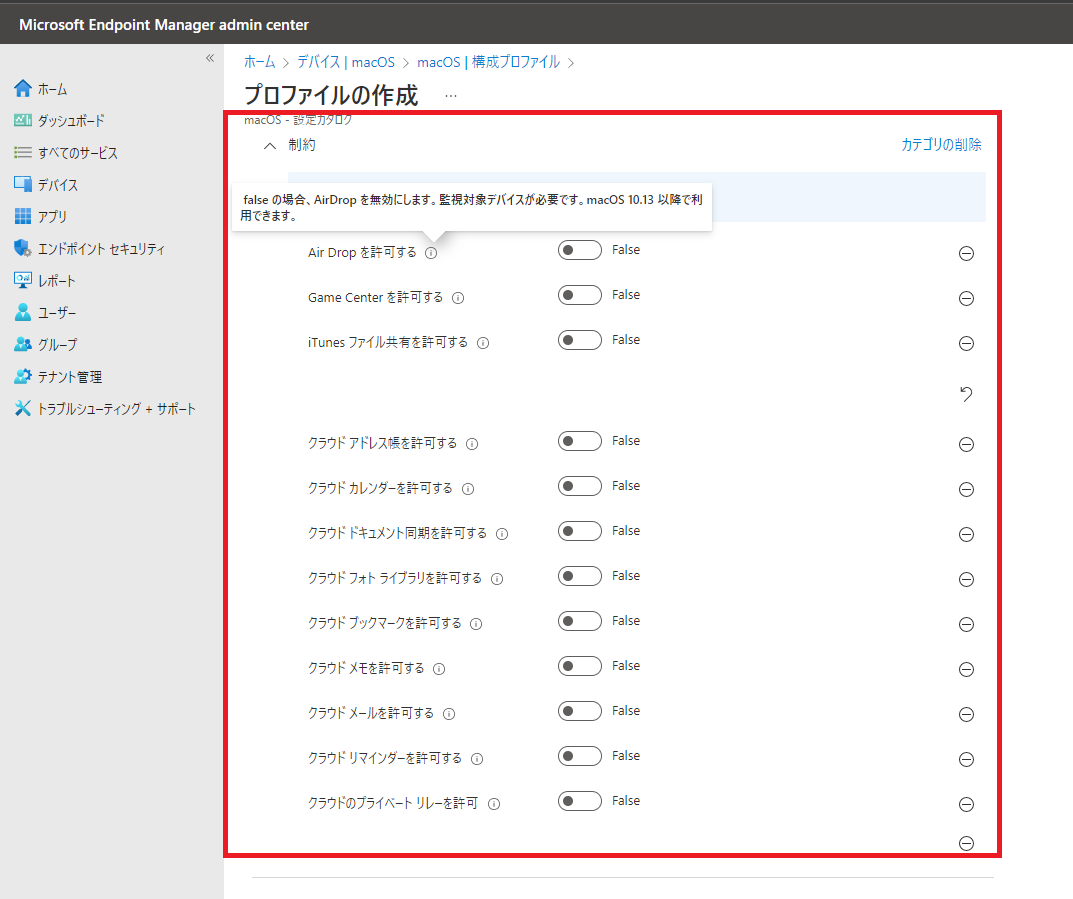

■ おすすめ設定 3 : 設定カタログ / 制約

※ 監視モードとして登録されたデバイスのみ有効な設定あり

AirDrop や iCloud 関連サービスの有効・無効を制御することが可能です。

注意点としては、「Air Drop を許可する」、「Game Center を許可する」は、監視モードとして登録されたデバイスにのみ適用されます。

参考サイト:Microsoft Intune で設定カタログを使用してポリシーを作成する

「エンドポイントセキュリティ」を利用することで、デバイスのセキュリティ関連設定を展開できます。

デバイスを制御するという目的については「デバイス構成プロファイル」と変わりませんが、「エンドポイントセキュリティ」はよりセキュリティに特化した設定を展開できます。

※ 一部の設定は「デバイス構成プロファイル」と「エンドポイントセキュリティ」の両方で設定することができます。

現時点で、macOS のデバイス制御設定として利用可能なメニューとしては、「ウイルス対策」、「ディスクの暗号化」、「ファイアウォール」があります。

ただし、「ウイルス対策」と「ファイアウォール」は、次の章で紹介する Microsoft Defender for Endpoint に、macOS デバイスがオンボードされている必要があります。

この章では、Microsoft Defender for Endpoint のオンボードしていない状態でも展開できる 「ディスクの暗号化」 をおすすめ設定として紹介させていただきます。

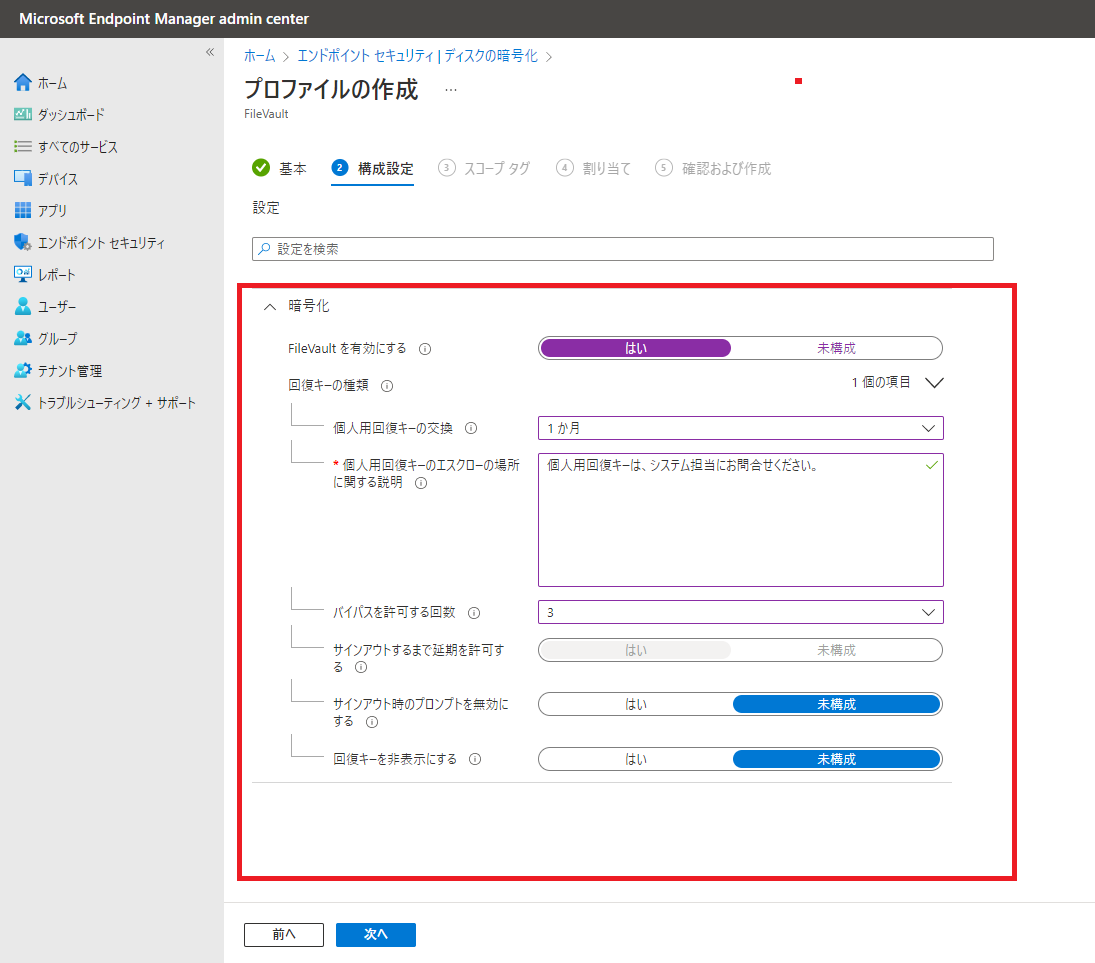

■ おすすめ設定 : エンドポイントセキュリティ / ディスクの暗号化

端的にこのメニューを説明すると、macOS デバイスの標準セキュリティ機能である FileVault の暗号化を強制化および Intune による回復キーの管理を実現することは可能です。

設定項目としては以下の通りで、強制化以外に回復キーの交換といった制御も行うことができます。

暗号化が完了すると、回復キーが MEM 管理センターから確認できるようになります。

※ 回復キーの確認は、デバイスの所有権が「企業」である必要があります。

参考サイト:Intune で FileVault ディスク暗号化を使用して macOS デバイスを暗号化する

ここまで、Intune を利用したデバイスセキュリティを紹介してきました。

macOS デバイス固有の制御ではございませんが、コンプライアンスポリシーを構成し、条件付きアクセスによるデバイスベースアクセス制御の適用することも推奨いたします。

次は、Microsoft Defender For Endpoint を利用した更なるセキュリティ対策をご紹介いたします。

Microsoft Defender for Endpoint に、macOS デバイスをオンボードすることで、様々なセキュリティ対策が実現できるようになります。

そして、Microsoft Defender for Endpoint と Intune を連動させることで、様々なセキュリティ対策を実現することできます。

今回は、Microsoft Defender for Endpoint にオンボードした macOS デバイスに対して、Intune を利用して展開できるセキュリティ対策の一部をご紹介させていただきます。

紹介する前に、Microsoft Defender for Endpoint の利用に関する前提条件とオンボード方法を簡単に説明いたします。

まず、Microsoft Defender for Endpoint を利用の前提条件としては、以下の通りです。

<ライセンス要件>

以下のいずれかのライセンスを保有すること。

・ Microsoft 365 E5 (M365 E5)

・ Microsoft 365 E5 Security

・ Microsoft 365 A5 (M365 A5)

・ Windows 10 Enterprise E5

・ Microsoft 365 Business Premium

・ Windows 11 Enterprise E5

・ Microsoft Defender for Endpoint

<システム要件>

・ 最新3つのメジャー リリース以上の OS バージョンを実行していること

・ macOS のベータ版は非サポート

・ M1 チップベースのプロセッサを搭載した macOS デバイスのサポートは、エージェントのバージョン 101.40.84 以降で正式にサポート

参考サイト:Mac 用 Microsoft Defender for Endpoint

macOS デバイスを Microsoft Defender for Endpoint にオンボードする方法としては、 Intune や JAMF といった MDM ツールを利用した展開方法とインストールパッケージとオンボーディング パッケージを手動で展開する方法に大別されます。

Intune で macOS デバイスを管理している場合の大まかな流れとしては以下の通りとなり、複雑な作業なく容易に複数デバイスのオンボードを実現することが可能です。

<Intune を利用したオンボード方法>

1. Microsoft Defender 管理センターより、オンボーディング パッケージをダウンロードする。

2. MEM 管理センターより、オンボード用の構成プロファイルを展開する。

3. MEM 管理センターより、システム拡張機能承認用の構成プロファイルを展開する。

4. MEM 管理センターより、カーネル拡張機能設定用の構成プロファイルを展開する。

5. デバイス 側のフルディスクアクセス許可を有効にする。

6. MEM 管理センターより、Microsoft Defender for Endpoint アプリを展開する。

詳しい設定手順は、以下のサイトをご参考にいただければと思います。

参考サイト:Mac での Microsoft Defender for EndpointのIntune ベースのデプロイ

では、次に、Intune を利用して展開できるセキュリティ対策の一部を紹介していきたいと思います。

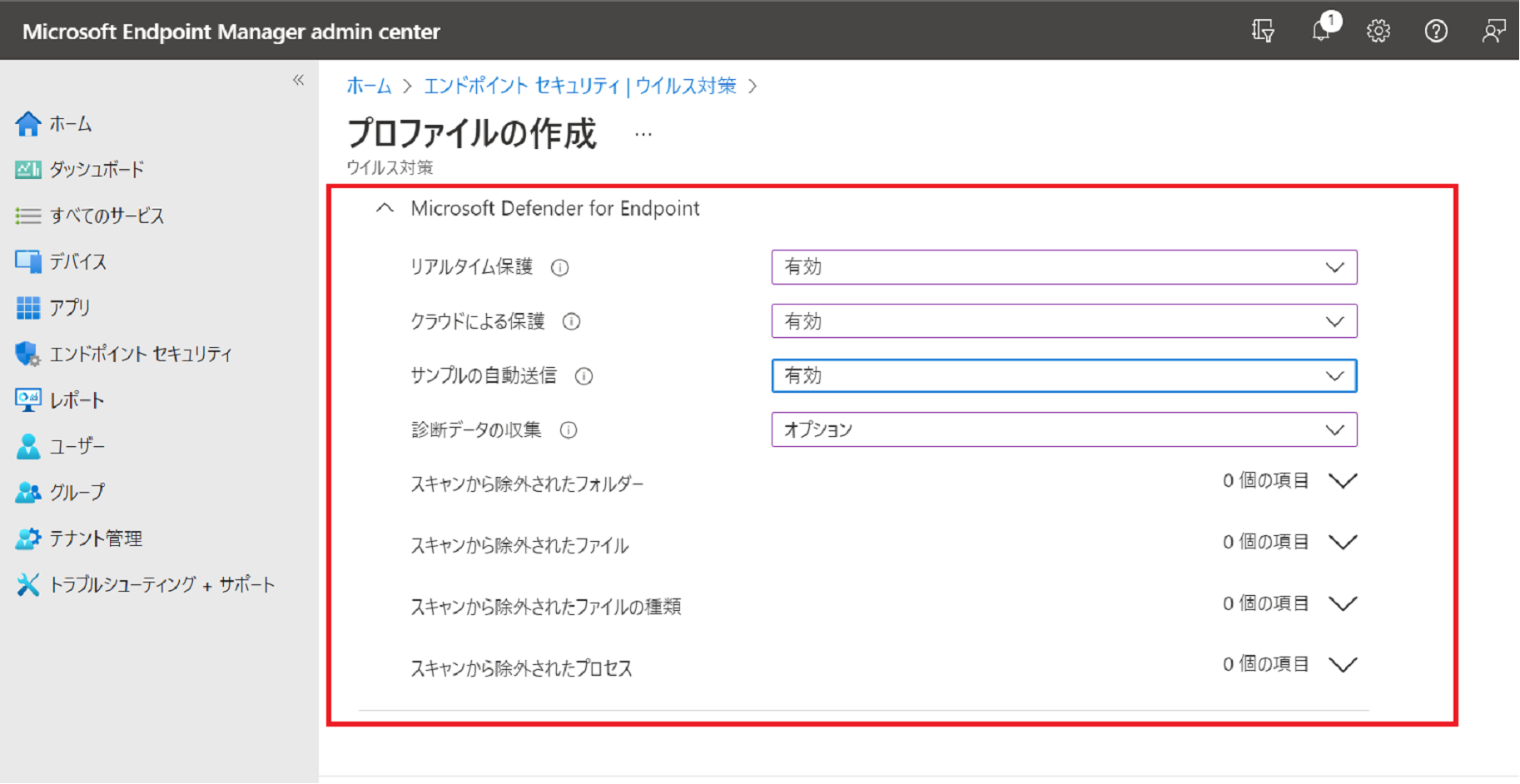

Microsoft Defender for Endpoint の設定を制御できます。

「リアルタイム保護」や「クラウドによる保護の有効化」の強制化、スキャン除外等を制御することが可能です。

macOS を Microsoft Defender for Endpoint にオンボードしたら、こちらのプロファイルの展開もセットで実施することをお勧めします。

参考サイト:Intune ウイルス対策の macOS ウイルス対策 Microsoft Defender ウイルス対策設定

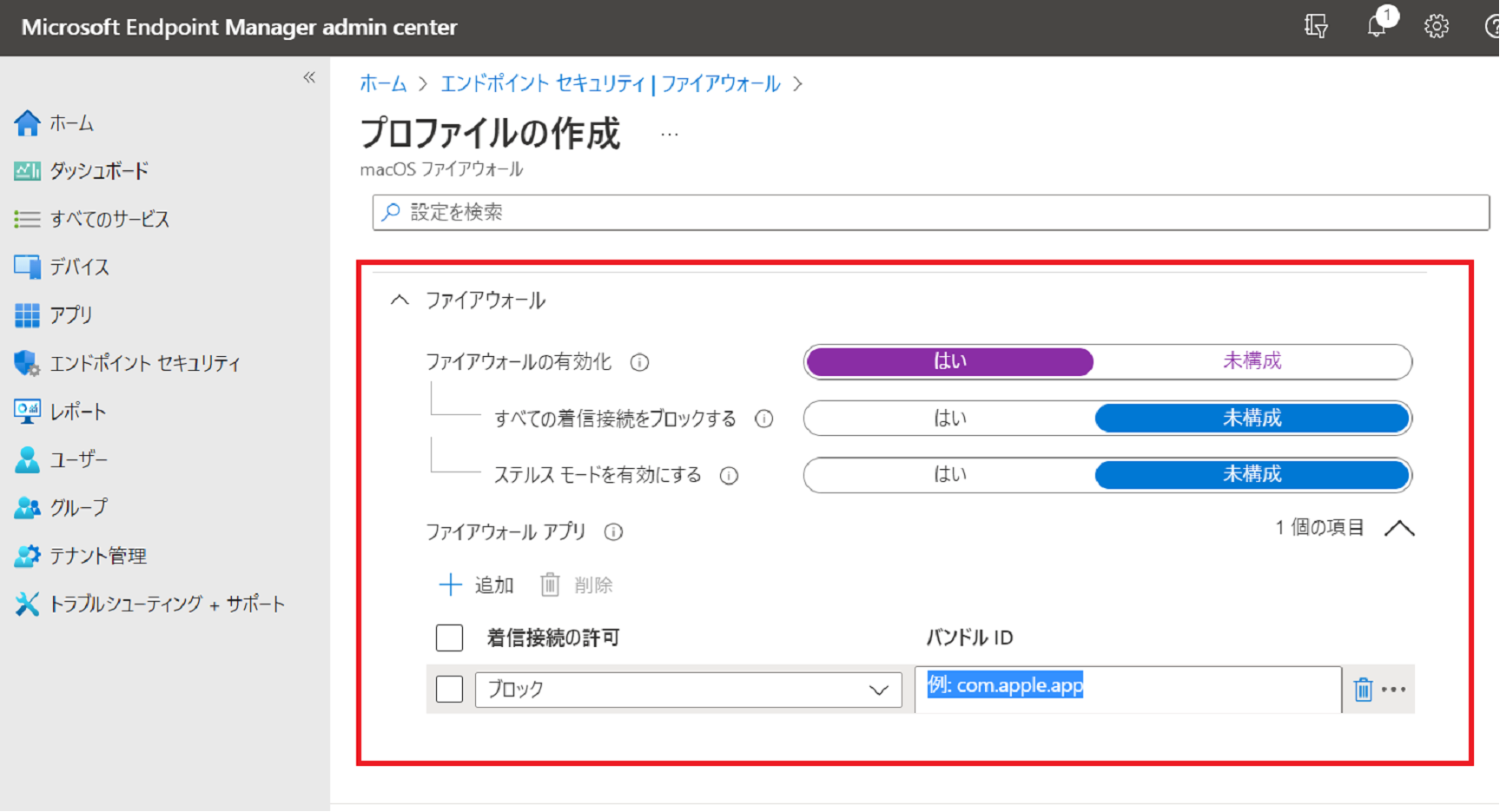

macOS 向けファイアウォールを有効化し、必要サービス以外をブロックする設定を強制したり、バンドル ID を指定してアプリ単位の接続許可を制御することができます。

参考サイト:エンドポイント セキュリティ ファイアウォールの設定

Microsoft Defender for Endpoint と Intune を組み合わせることで、製品 ID、シリアル番号、ベンダー ID の情報をもとに USB などのリムーバブルディスクの利用を制御することが可能です。

シンプルにブロックするだけではなく、読み取り専用にしたり、特定のベンダーの USB のみ制限をかけたり、細かな制御が適用可能です。

以下サイトの情報を参考に制御用 XML を作成して、それを MEM 管理センターからカスタムの構成プロファイルとして展開すること設定可能です。

参考サイト:Intune のデバイス制御ポリシーの例

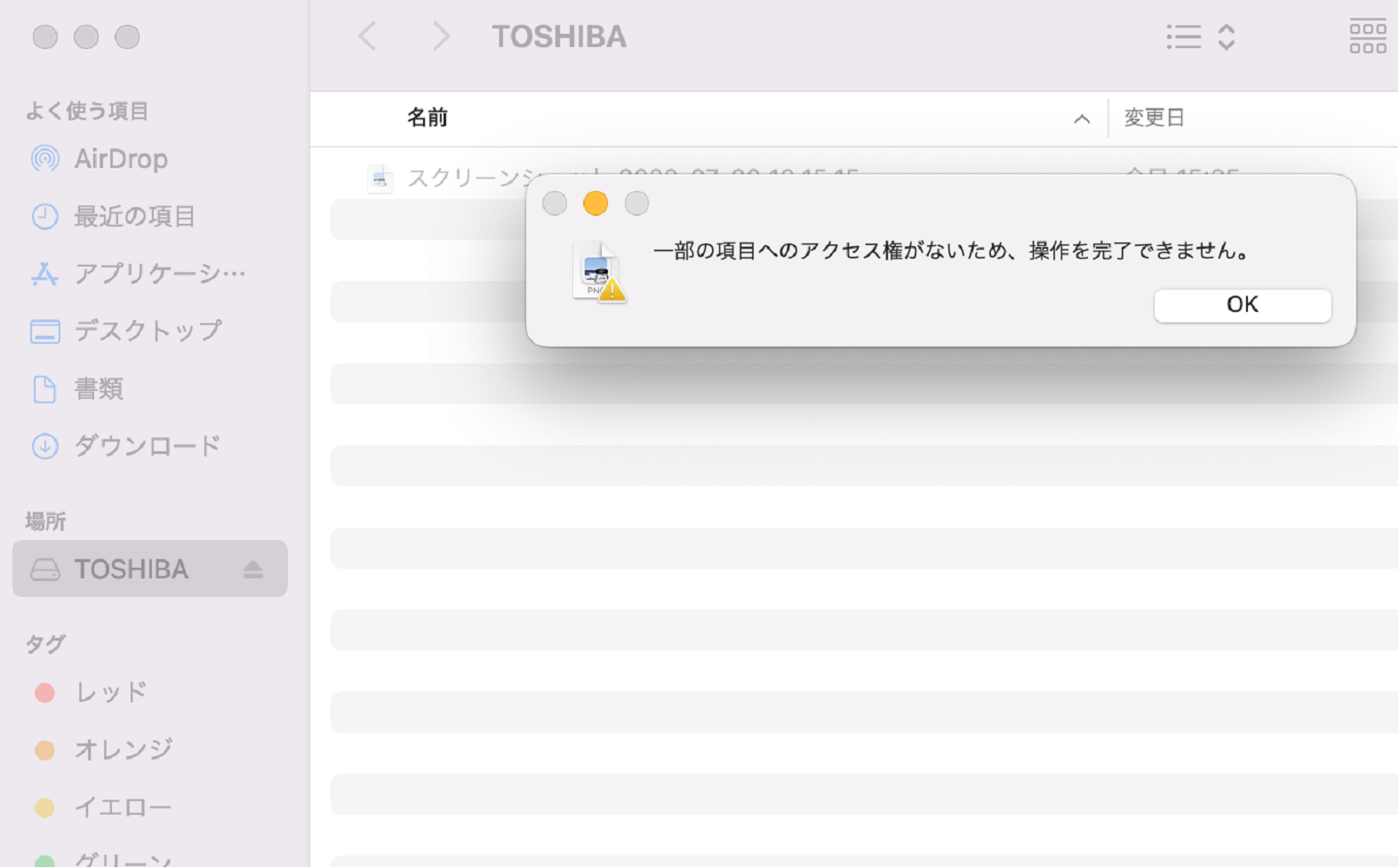

この制御による USB 接続がブロックする制御を展開したところ、アクセス権がないというエラーが出て読み込みに失敗しました。

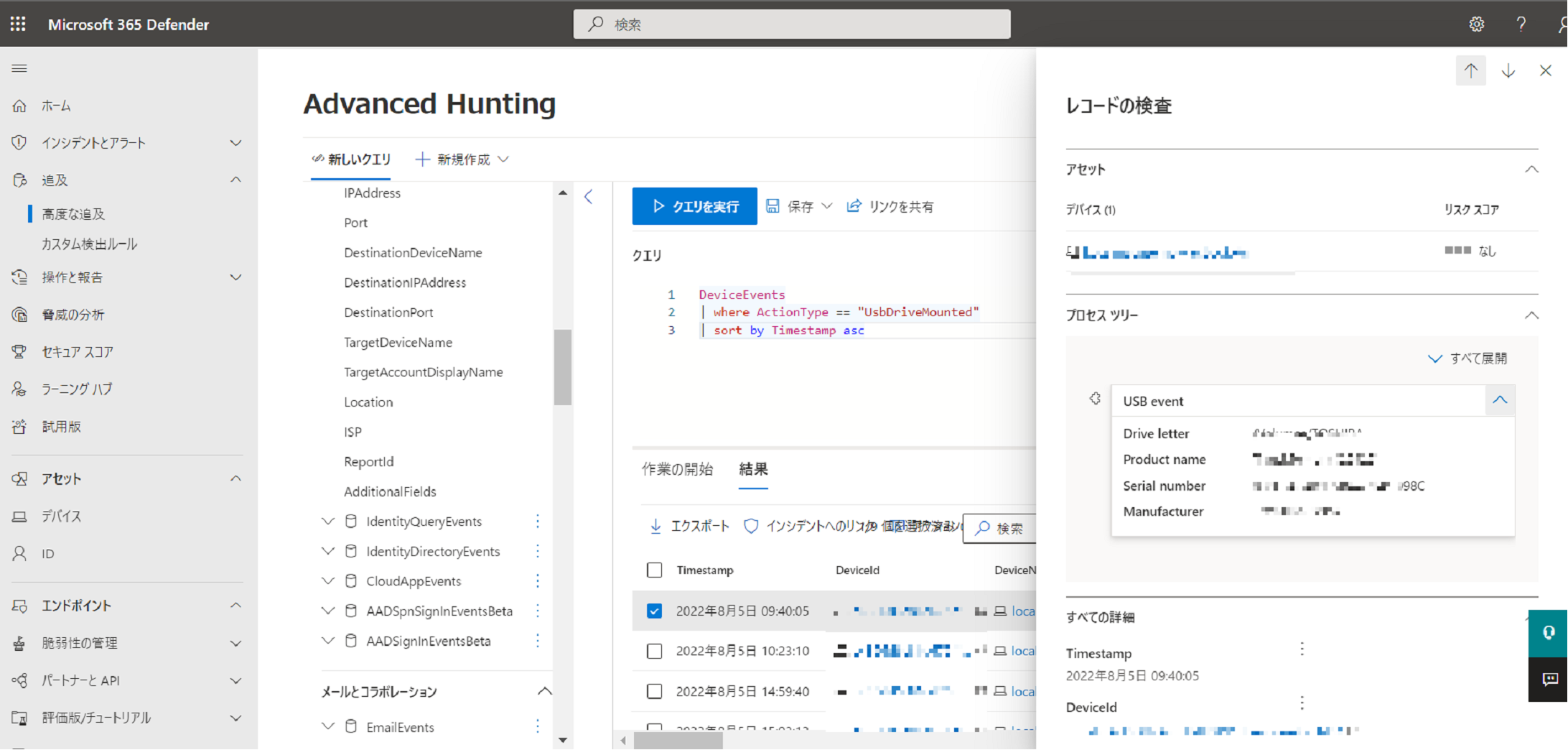

なお、Microsoft Defender for Endpoint にオンボードされているデバイスは、Microsoft 365 Defender 管理センターの Advanced Haunting から、リムーバブルディスクの接続履歴を調査することが可能です。

また、Microsoft Defender for Endpoint においては、macOS 向け Web サイトのフィルタリング機能がパブリックプレビューとして先日リリースされており、今後もセキュリティ機能の追加が期待できそうです。

参考サイト:Network Protection and Web Protection for macOS and Linux is now in Public Preview!

今回は、Intune を利用した macOS へのセキュリティ保護実装について考えていきました。

以前は、Windows と比べて、macOS についてはデバイス制御のポリシーが少なく不十分な印象がありましたが、最近は積極的に機能アップデートが行われており、充分なセキュリティ対策を講じることができるようになっているといえます。

また、Microsoft Defender for Endpoint と Intune を組み合わせで利用することで更なるセキュリティ対策を講じることができます。

そのため、この2つのソリューションを組み合わせで利用いただくことをおすすめいたします。

弊社のヘルプデスクサービスでは、Microsoft Defender for Endpoint と Intune のサポートを行っており、OS に限らず今の時代にあったデバイスセキュリティの実装のお手伝いすることが可能です。

では、またお会いしましょう!

関連ページ |