こんにちは。

ヘルプデスクの田村です。

今回は、Windows Defender のアプリケーション制御機能である、Windows Defender Application Control のポリシーを、Microsoft Endpoint Configuration Manager (以降 MECM) を用いて展開し、クライアント上での動作を確認してみました。

実際に活用する場合の動作イメージを掴んでいただけたら幸いです。

Windows Defender Application Control (以降 Application Control) とは、Windows 10 から導入された、クライアントで実行できるアプリケーションやドライバーを制御する機能です。予め設定したポリシーをデバイスに展開することで、承認されていないアプリケーションの起動を抑制したり、違反アプリケーションを起動した際にログを記録させるといった監査を行うことが可能です。

Application Control のポリシーは、Intune や MECM で展開できるほか、Powershell スクリプト、グループポリシーによる展開も可能です。

<システム要件>

Application Control のシステム要件は以下の通りです。

その他細かい要件などは、以下をご参照ください。

Windows Defender アプリケーション制御と AppLocker の概要

まずは、アプリケーションをどのように制御させるのか、ポリシーを定義する必要があります。

MECM には組み込みのポリシーが用意されており、これを利用することで簡単にポリシーを作成、展開することが可能です。

また、ポリシーを展開したとしても以下の実行可能ファイルはデフォルトで実行が許可されており、OS の挙動が不安定になるなどの心配は基本的にはありません。

また、ポリシー作成時のオプション設定として、Microsoft Intelligent Security Graph (ISG) によって認定されたソフトウェアの実行を許可することも可能です。

まずは、「監査モード」のポリシーを作成していきます。

<ポリシー作成手順>

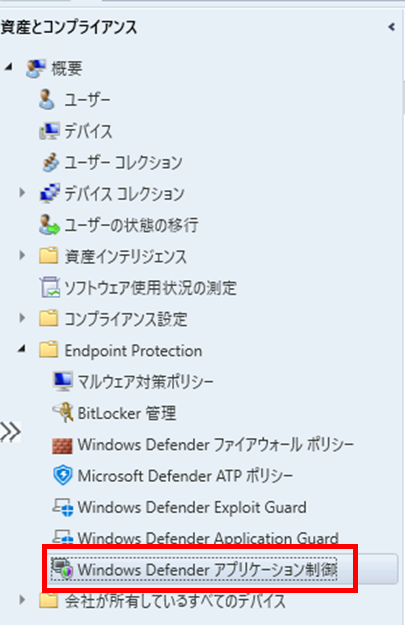

MECM コンソールを立ち上げ、[資産とコンプライアンス] - [Endpoint Protection] - [Windows Defender アプリケーション制御] を選択します。

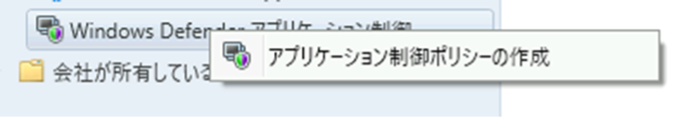

右クリックし、[アプリケーション制御ポリシーの作成] をクリックします。

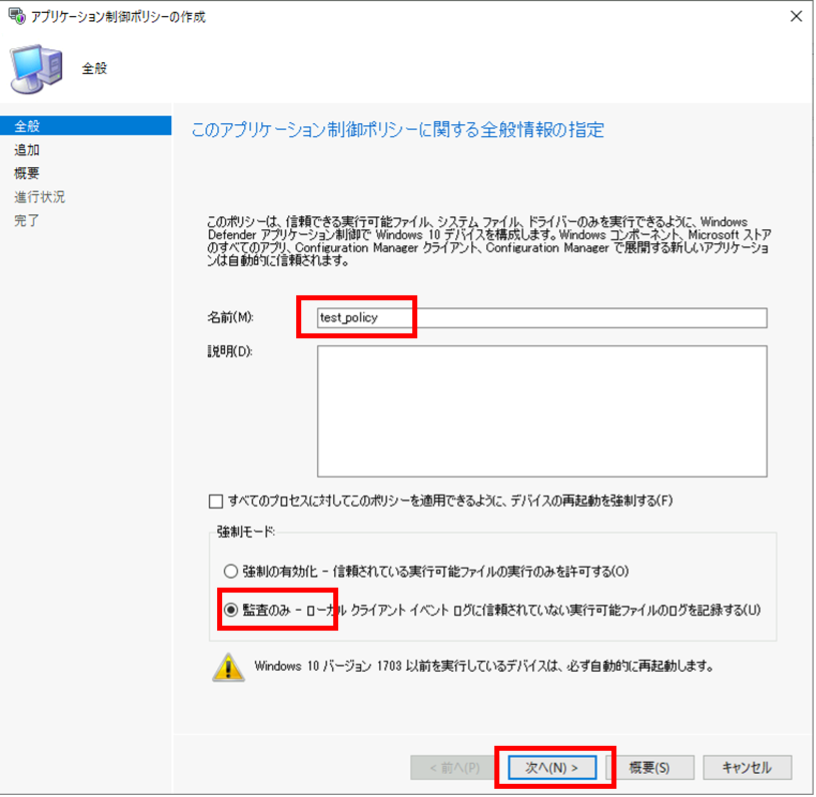

任意のポリシー名を入力し、「監査のみ」にチェックを入れて [次へ] をクリックします。

(「すべてのプロセスに対してこのポリシーを適用できるように、デバイスの再起動を強制する」にチェックを入れると、クライアント側に再起動通知を出して再起動を強制することも可能です。)

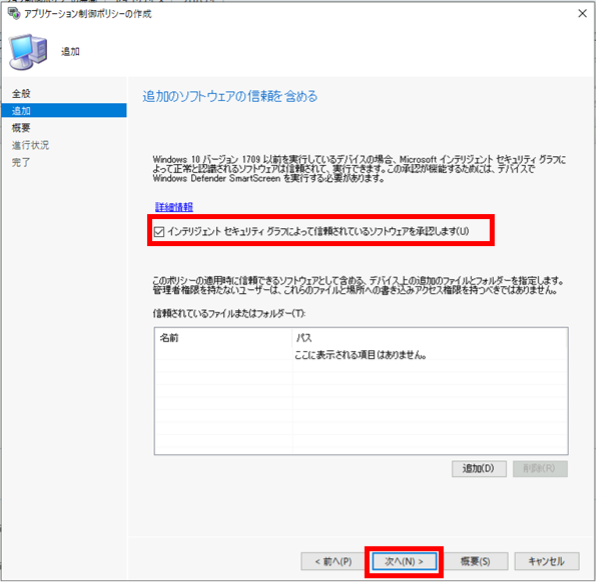

[追加] 画面で「インテリジェントセキュリティグラフによって信頼されているソフトウェアを承認します」にチェックを入れ、 [次へ] をクリックします。

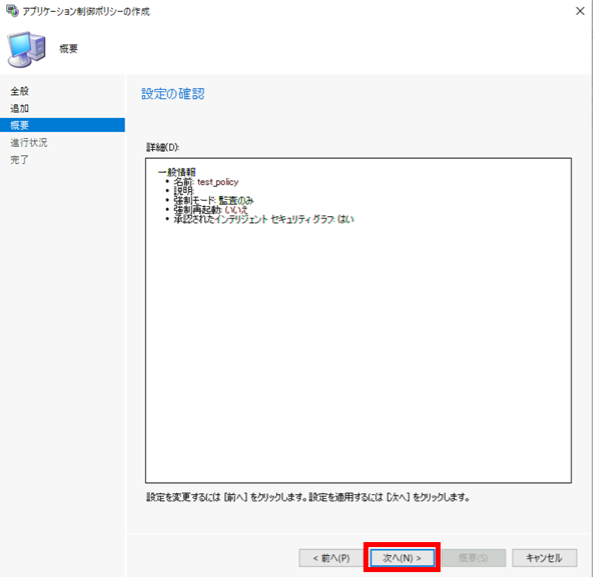

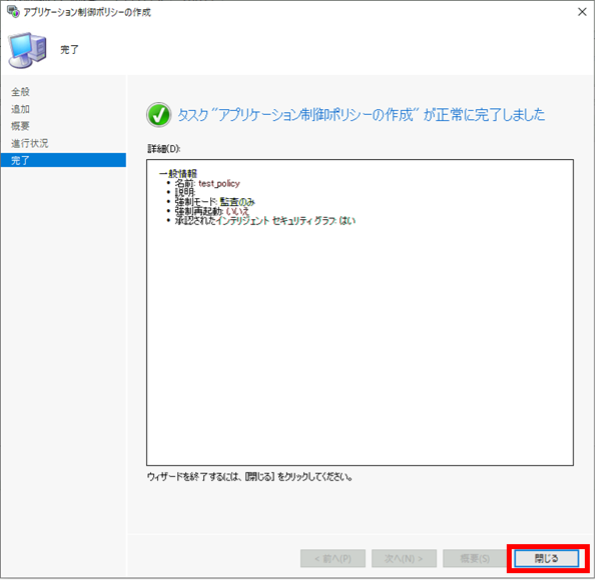

[概要] 画面で内容を確認し、[次へ] をクリックします。

[完了] 画面で [閉じる] をクリックしてウィザードを終了します。

ポリシーの作成が完了したら、デバイスにポリシーを展開します。

これにより、対象デバイスでポリシーが有効化され、アプリケーションの制御が動作するようになります。

<ポリシー展開手順>

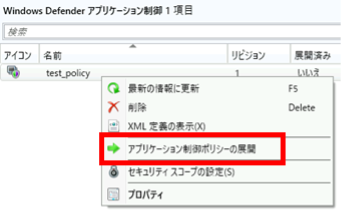

[資産とコンプライアンス] - [Endpoint Protection] - [Windows Defender アプリケーション制御] を選択し、先ほど作成したポリシーを右クリックし、「アプリケーション制御ポリシーの展開」をクリックします。

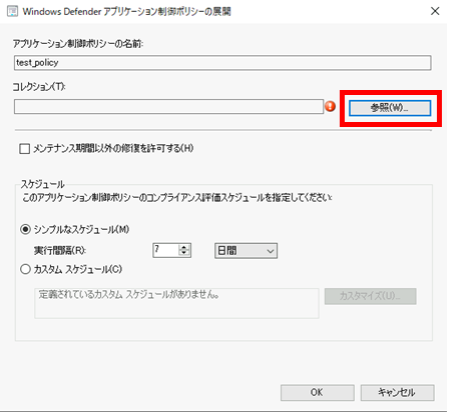

[参照] をクリックします。

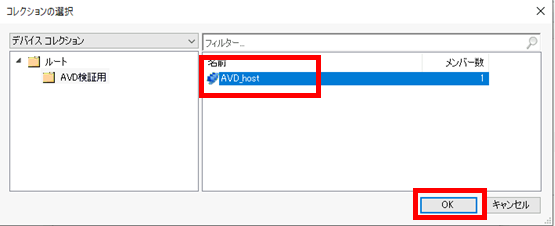

展開先のデバイスコレクションを選択し、[OK] をクリックします。

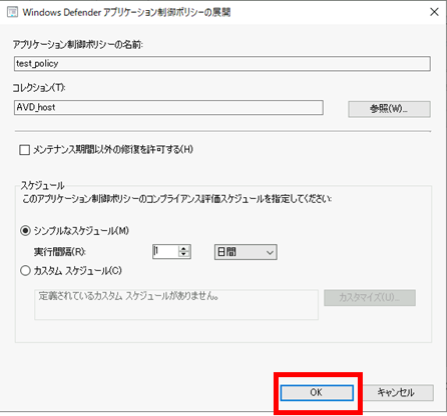

必要に応じてスケジュールを変更し、[OK] をクリックします。

ポリシーの展開を促すため、クライアントにログインします。

コントロールパネルを開き、「Configuration Manager」をクリックしてプロパティを起動します。

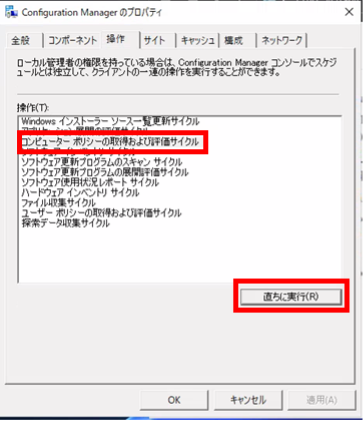

「操作」タブを開き、「コンピューターポリシーの取得および評価サイクル」を選択し、[直ちに実行] をクリックします。

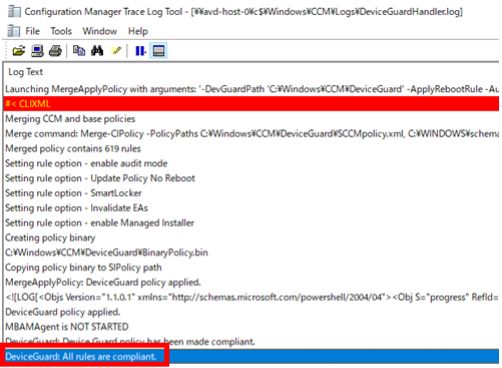

端末を再起動後に以下のログを参照し、「All rules are compliant」と表示されていれば、ポリシーの展開に成功しています。

C:\Windows\CCM\Logs\DeviceGuardHandler.log

次は、実際のクライアント側の挙動を確認していきます。

先ほど展開したポリシーは「監査のみ」のため、アプリケーションの起動については問題なく実施できます。

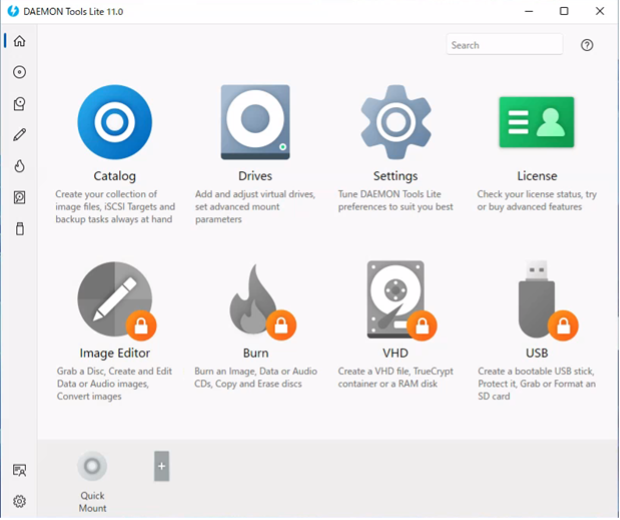

ためしに、MECM などからではなくインターネット上からダウンロード、インストールしたアプリケーションを起動できるか確認してみます。

問題なく起動できました。

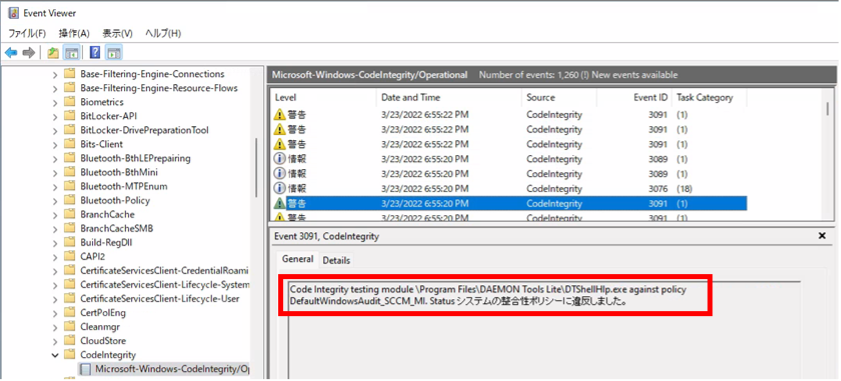

監査モードで実行しているため、起動したアプリケーションの履歴はログに記録されます。

この履歴は以下のイベントログに記録されています。

[アプリケーションとサービスログ] - [Microsoft] - [Windows] – [CodeIntegrity] – [Operational]

実際に、「ポリシー違反」のログが記録されていることがわかります。

このままだと違反しているアプリケーションも起動できてしまうため、今度はポリシーの設定を「強制モード」に変更してみます。

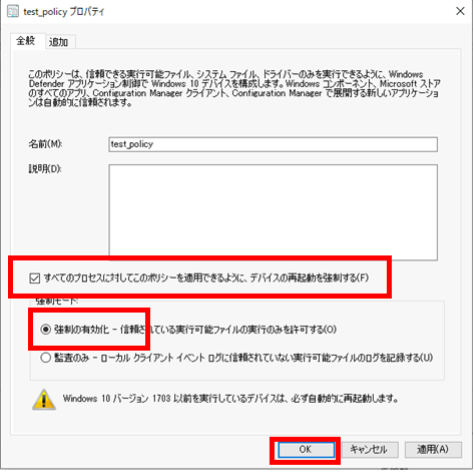

MECM コンソールで先ほど作成したポリシーのプロパティを開き、「全般」タブの「強制の有効化」にチェックを入れ、[OK] をクリックします。

今度は、再起動を強制するため「すべてのプロセスに対してこのポリシーを適用できるように、デバイスの再起動を強制する」にチェックを入れておきます。

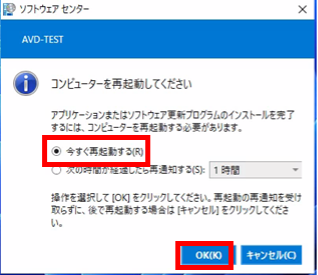

クライアントに戻り、再起動通知が表示されたら、「いますぐ再起動する」を選択して再起動します。

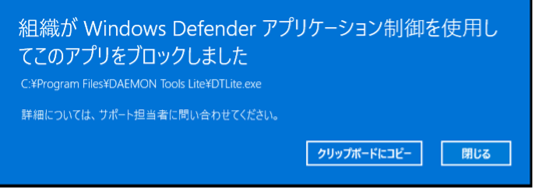

再起動後にアプリケーションを起動しようとすると、起動がブロックされ、ポリシーによる制御が動作していることが確認できました。

アプリケーションの起動を許可するにはいくつかの方法があります。

今回は、3 の MECM を介してインストールした場合に、起動が許可されるかを確認していきます。

※ Application Control ポリシー展開後に MECM からインストールしたアプリケーションが許可されます。ポリシー展開前にインストールされたアプリケーションは、 MECM でインストールしたものであっても許可されず、起動させることはできません。

先ほどと同様にインターネット上から入手したアプリケーションを MECM よりインストールします。

インストール後にアプリケーションを起動してみると、問題なく起動することができました。

なお、この場合は以下のログにも該当のアプリケーションに関するログは記録されません。

[アプリケーションとサービスログ] - [Microsoft] - [Windows] – [CodeIntegrity] – [Operational]

<ポリシーの完全な無効化>

MECM からポリシーを展開した場合、一度展開したポリシーは MECM 側で展開を削除しても無効化されません。ポリシーを完全に無効化したい場合は、ポリシーファイルをクライアント上から削除し、再起動する必要があります。

詳細については以下のページを参照してください。

Microsoft Endpoint Configuration Manager(MEMCM)を使用してWDACポリシーを展開する

いかがでしたでしょうか。

MECM を活用することで、比較的簡単に Application Control を展開し、アプリケーション動作の制御を実施できることがお分かりいただけたかと思います。

ただし、現時点ではポリシーの適用が不要になった際に MECM 上の操作のみではポリシーを削除できないなど、注意点もあります。

また、強制モードでポリシーを展開することによりアプリケーションの使用を強力に制限できるため、まずは監査モードでどういったアプリケーションがブロック対象となるのか、予め確認してから導入することが必要になってくると思います。

最後までお読みいただき、ありがとうございました。

関連ページ

「Enterprise Mobility + Security 導入支援サービス」はこちら |