皆さん、こんにちは。ヘルプデスクの田中です。

前回「DLP で情報漏えいを防ごう」を執筆させていただきましたが、今回も DLP シリーズ を執筆します!

今回は Microsoft 社の Endpoint Data Loss Prevention (以下、EDLP) を利用した情報漏えい対策をご紹介したいと思います。

EDLP とはどんな機能で、何をどう守れるのかをご紹介できればと思います。

DLP の時と変わらず情報漏えいを防ぐことを目的とするセキュリティツールとなります。ただし、対象が「デバイス上の」機密情報を検知することが可能となります。

また、本機能を利用するためのデバイスの前提条件は下記の通りとなりますが、Windows と macOS でサポートされる、されないに違いがある機能もございますので参考情報よりご確認いただければと思います。

ライセンスや前提条件などの参考情報は、下記で共有しておきますので確認してみてください。

【参考】

エンドポイント データ損失防止を開始する

Windows 10 および Windows 11 デバイスを Microsoft 365 にオンボードする概要

Microsoft 365 への macOS デバイスのオンボードに関する概要 (プレビュー)

監視と対処が必要なエンドポイントのアクティビティ

今回は、DLP で設定された「キーワード」が含まれた情報を、クラウドストレージにアップロードすることを検知し、禁止させたいと思います。

では、構成していこうと思います!

まずは、EDLP の構成をしていきます。

なお、今回も「Confidential」というキーワードを検出させたいと思いますので、前回ブログの「機密情報の種類の作成」を参考に準備いただければと思います。

本ブログを通じて動作を確認される場合は、以下の前提をクリアした上でお試しください。

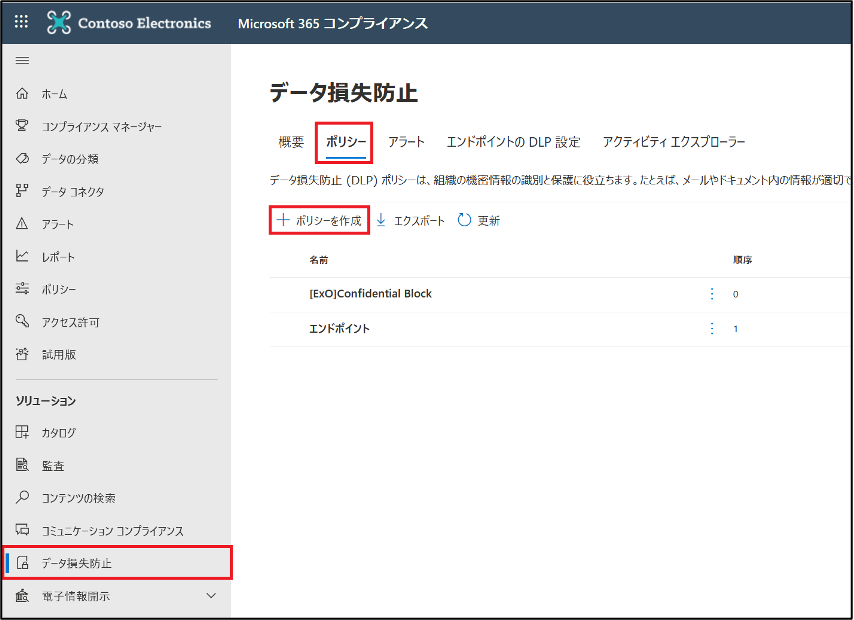

Microsoft 365 コンプライアンス センター (https://compliance.microsoft.com/) に管理者アカウントでサインインして、[データ損失防止] - [ポリシー] を選択して、[ポリシーを作成] をクリックします。

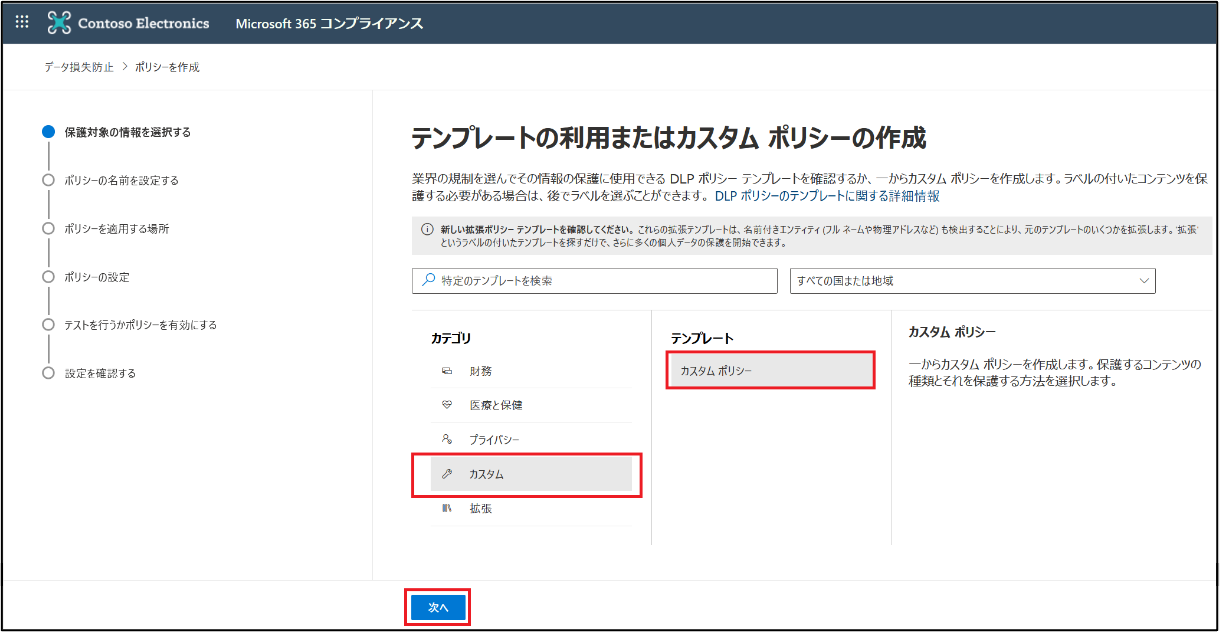

[テンプレートの利用またはカスタム ポリシーの作成] 画面に遷移後、[カスタム] - [カスタム ポリシー] を選択して、[次へ] をクリックします。

テンプレートを利用する場合は、以下の情報を確認してみてください。

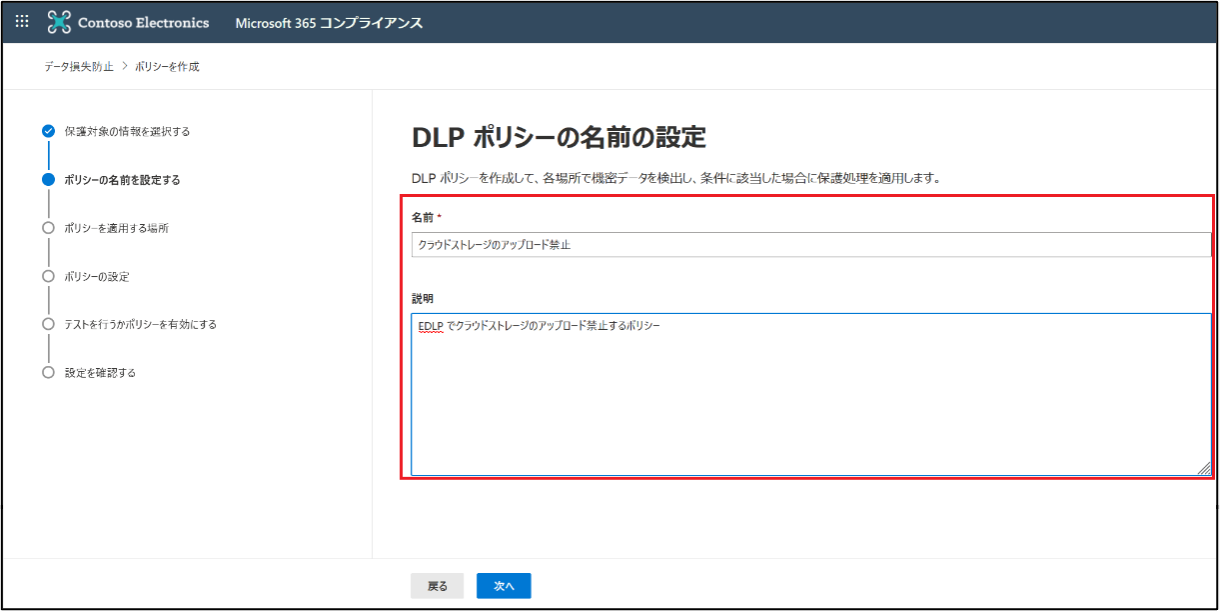

[DLP ポリシーの名前の設定] 画面に遷移後、[名前]、[説明] を入力して [次へ] をクリックします。

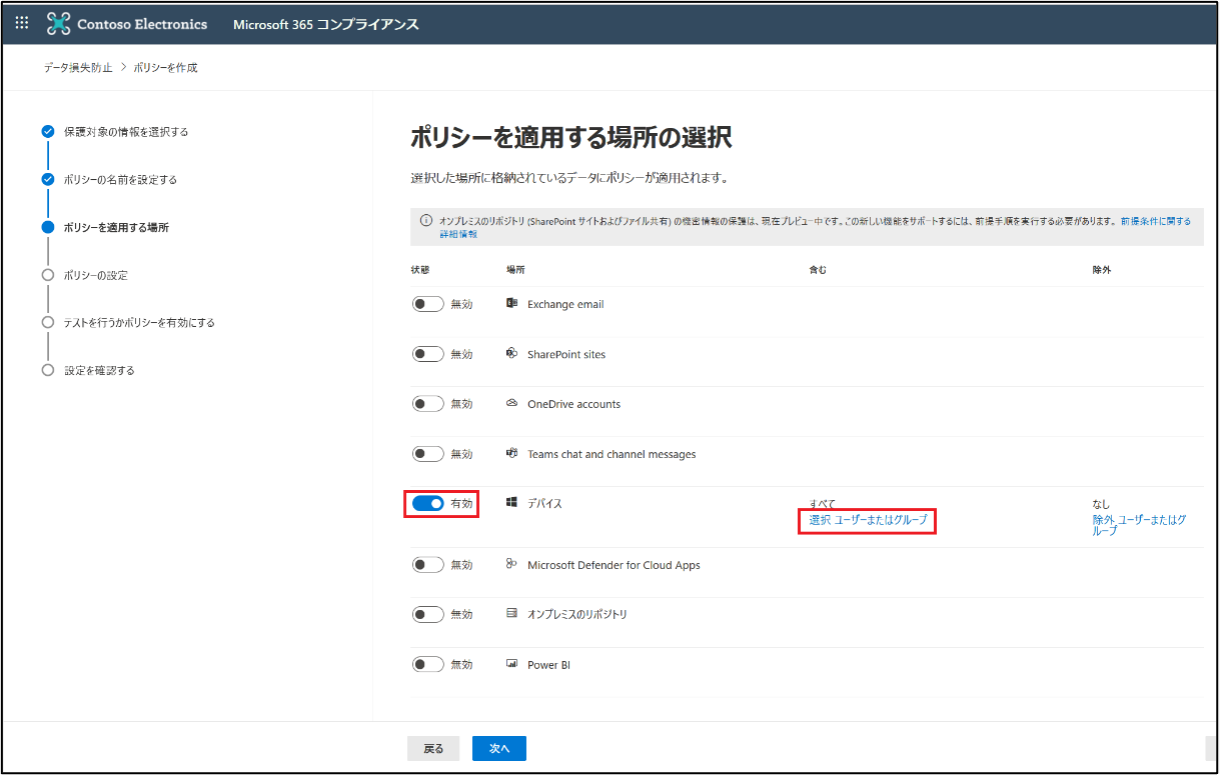

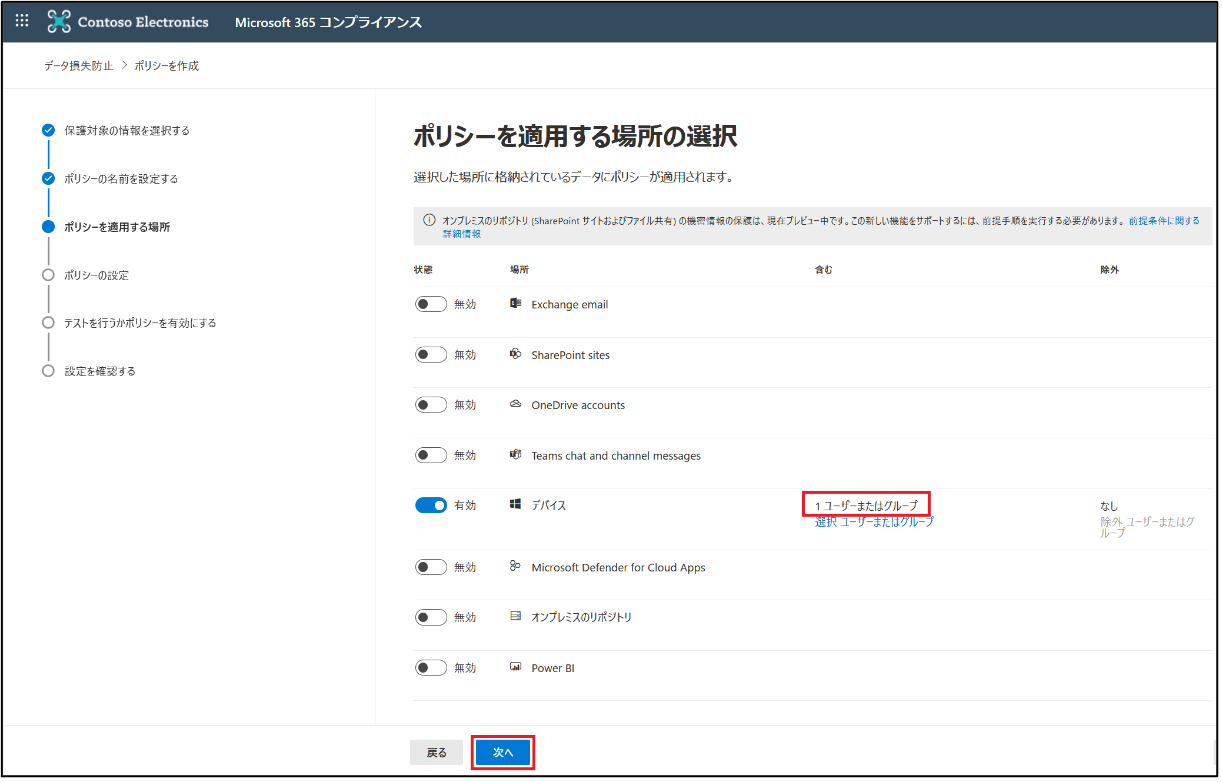

[ポリシーを適用する場所の選択] 画面に遷移後、[デバイス] のみ有効にします。適用するユーザーを選定するため、[選択ユーザーまたはグループ] をクリックします。

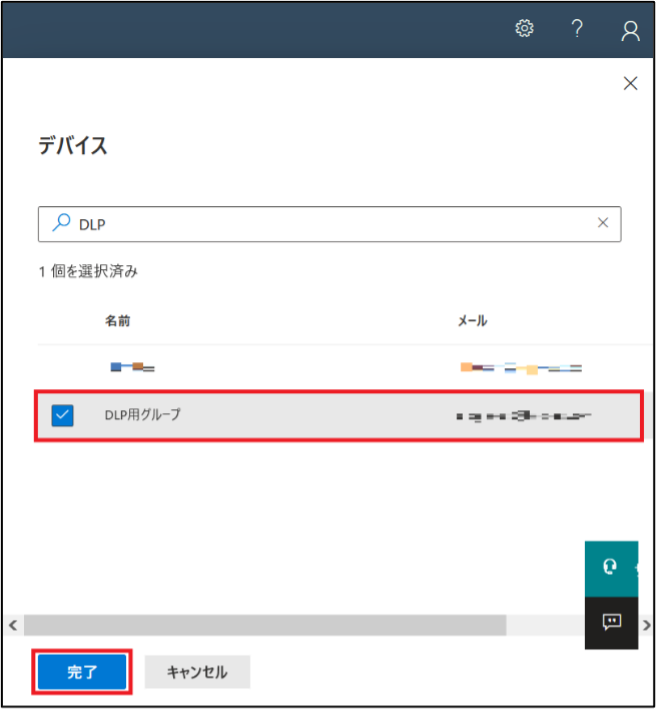

[デバイス] の選択画面に遷移後、事前に作成しておいた ”メールが有効なグループ” を選択して、[完了] をクリックします。

「デバイス」で選択できるのは、「ユーザー」または「グループ」になります。

参考情報内に「デバイス」 以外の情報も掲載されておりますので、確認してみてください。

【参考】

DLP ポリシー構成の概要

選択したグループが含まれていることを確認して、[次へ] をクリックします。

[ポリシーの設定の定義] 画面に遷移後、[次へ] をクリックします。

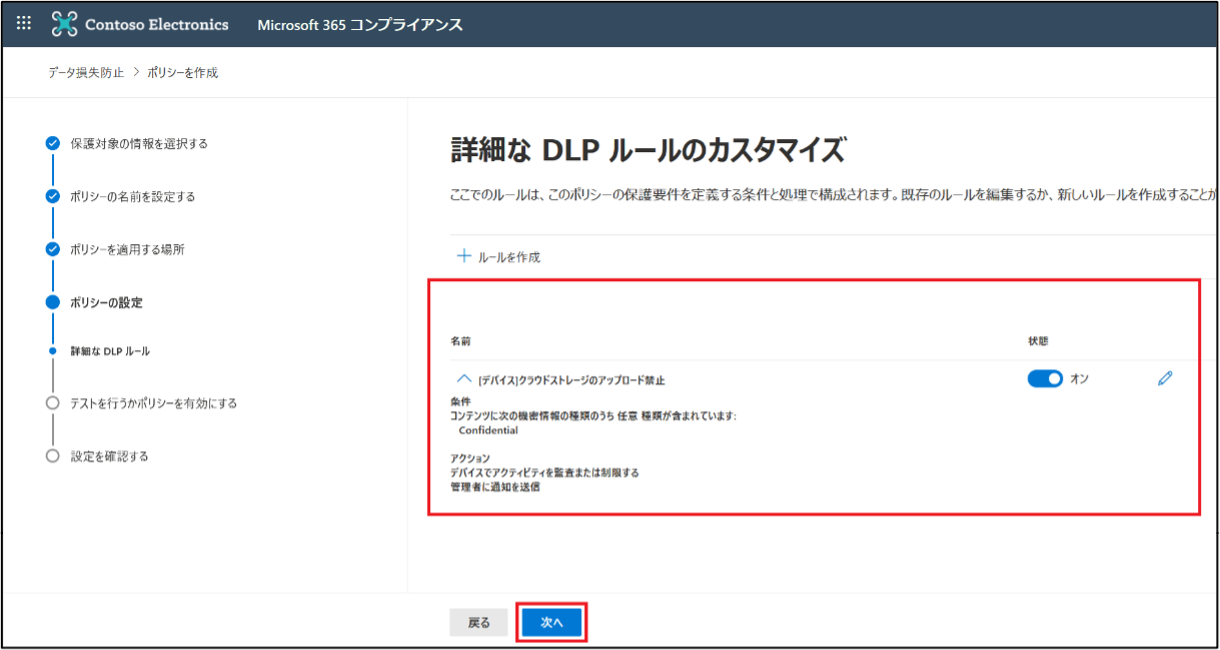

[詳細な DLP ルールのカスタマイズ] 画面に遷移後、[ルールの作成] をクリックします。

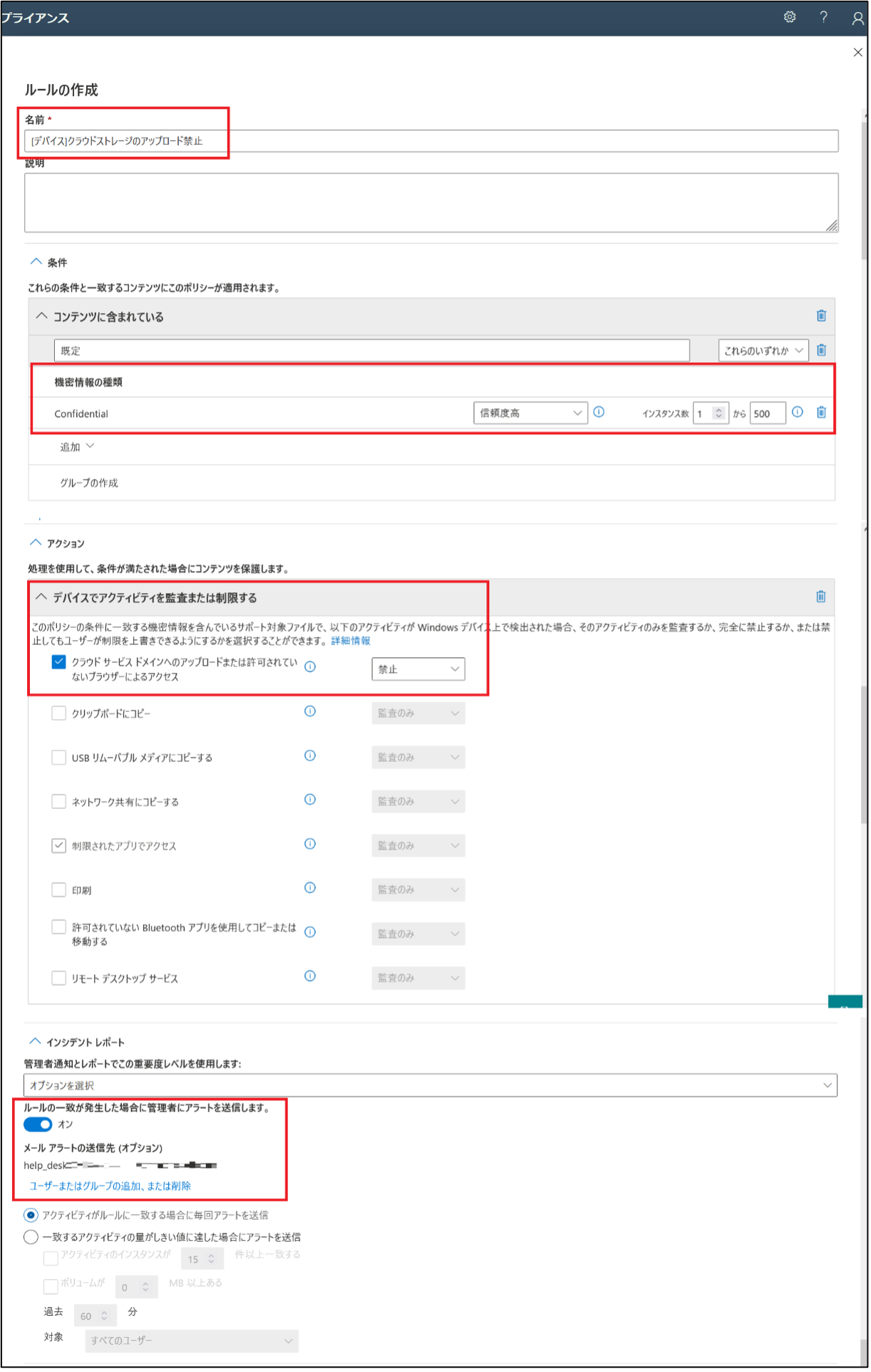

以下の項目を入力、および設定して [保存] をクリックします。

(項目数が多いため表形式とさせて下さい。項目に無い内容は、既定値となります)

左右にスクロールしてご覧ください。

| No | 項目 | 設定値 | 備考 |

|---|---|---|---|

| 1. | 名前 | [デバイス]クラウドストレージのアップロード禁止 | |

| 2. | 条件#1 | コンテンツに含まれている

|

インスタンス数は、設定した情報の数となります。そのため、”2” にする場合は、”Confidential” が 2 つ以上ないと検知されなくなるため注意 |

| 3. | アクション | デバイスでアクティビティを監査または制限する

|

|

| 4. | ルールの一致が発生した場合に管理者にアラートを送信します | オン

|

内容に問題ないことを確認して、[次へ] をクリックします。

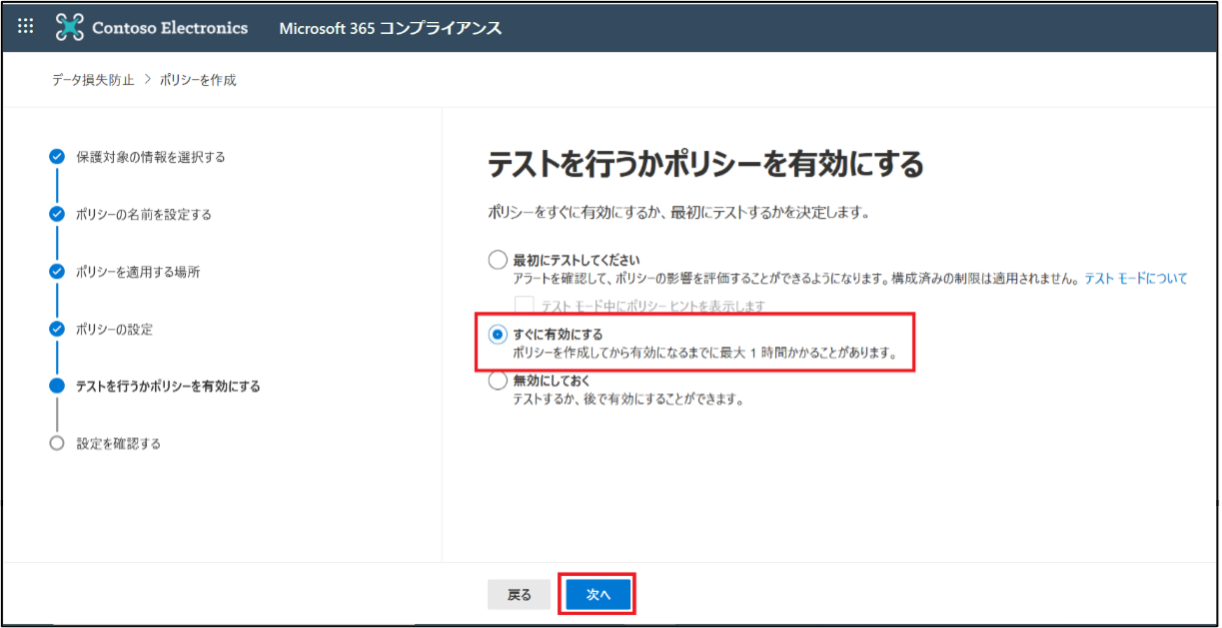

[テストを行うかポリシーを有効にする] 画面に遷移後、[すぐに有効にする] が選択されている状態で、[次へ] をクリックします。

なお、事前評価を実施した上で適用したい場合は、「テストモード」で実施していただければと思います。

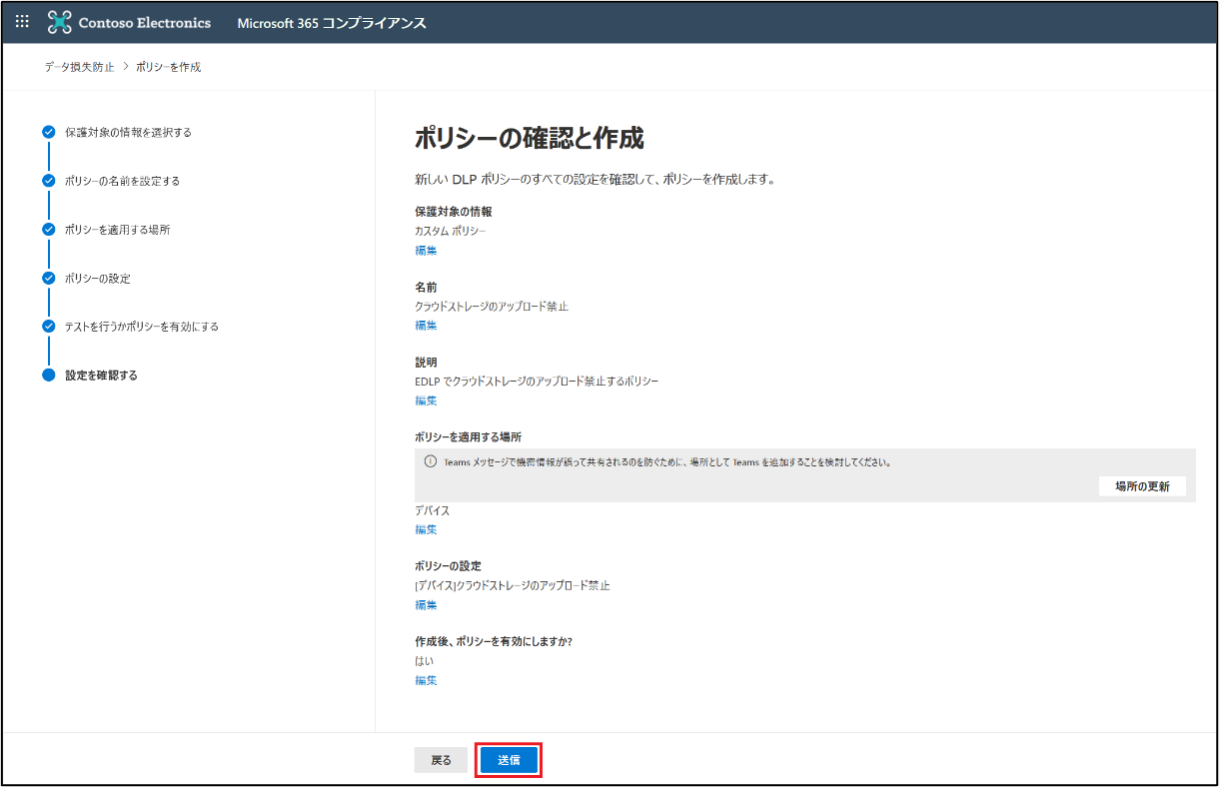

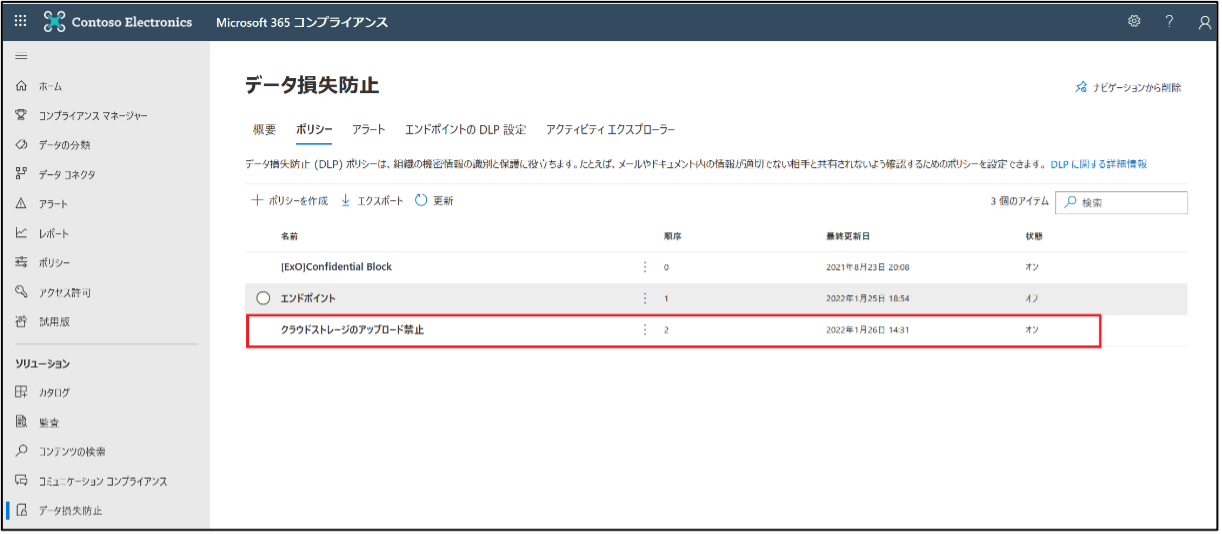

[ポリシーの確認と作成] 画面に遷移後、[送信] をクリックします。その後、DLP ポリシーが作成されたことを確認します。

それでは動作確認をしていきます。動作確認をする上でも前提条件がありますので、必ず満たした上で実施してください。

Google Chrome を利用する場合は、以下の情報を参考に Microsoft Compliance Extension を構成しないと正しく機能しないので注意してください。

その他、監視可能なファイルの情報など確認してください。

【参考】

Microsoft Compliance Extension を開始する

監視対象ファイル

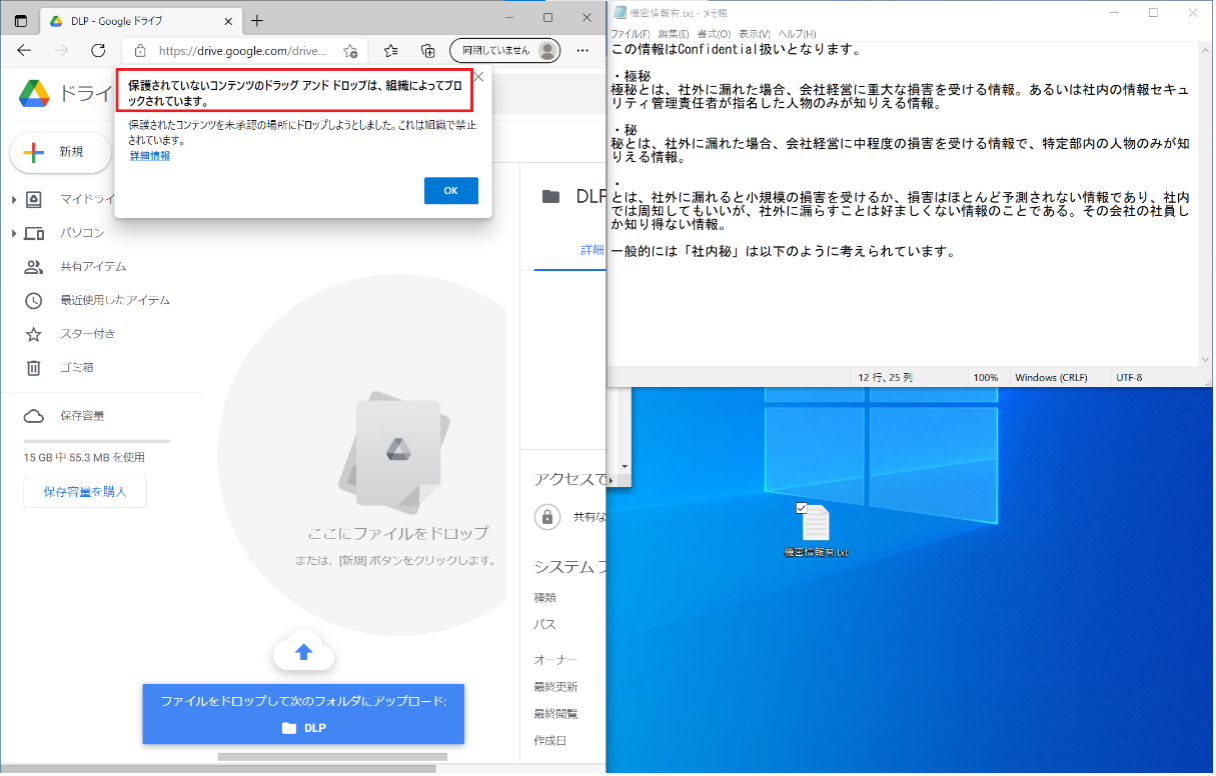

そのため、今回は Microsoft Edge で個人用の Google Drive にアップロードした時の動作を確認してみます。

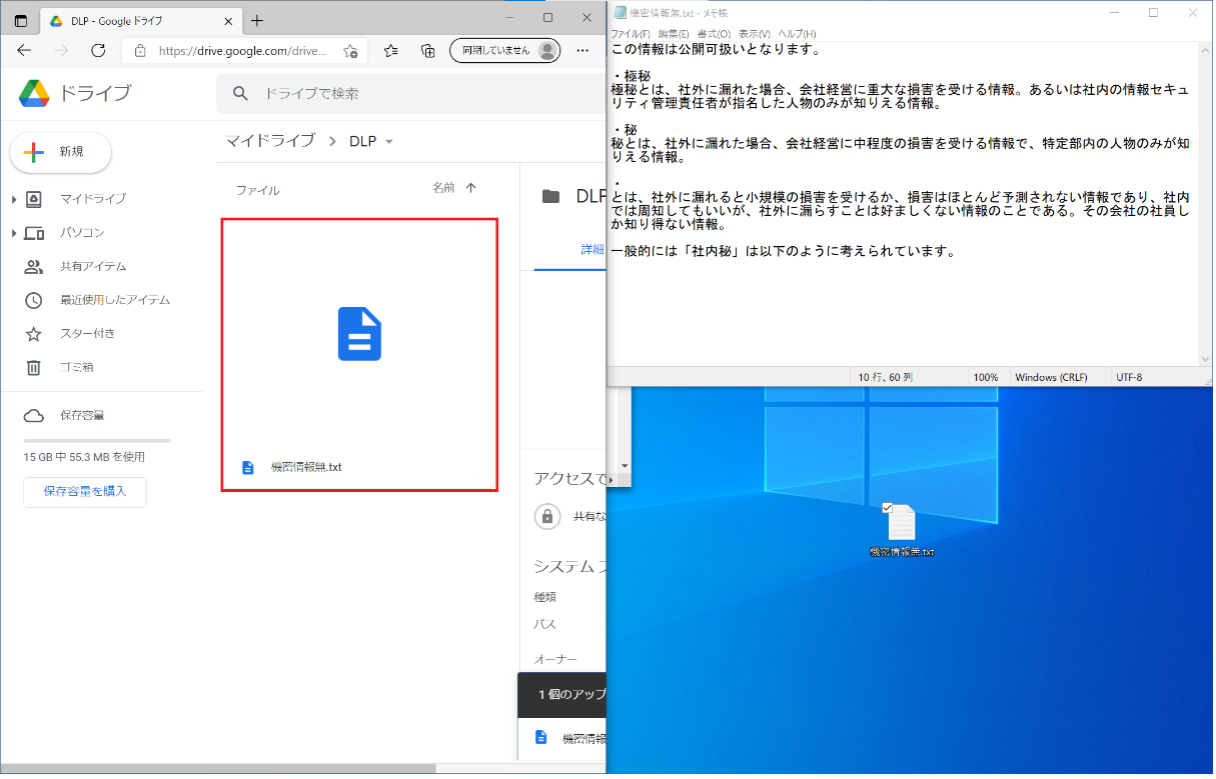

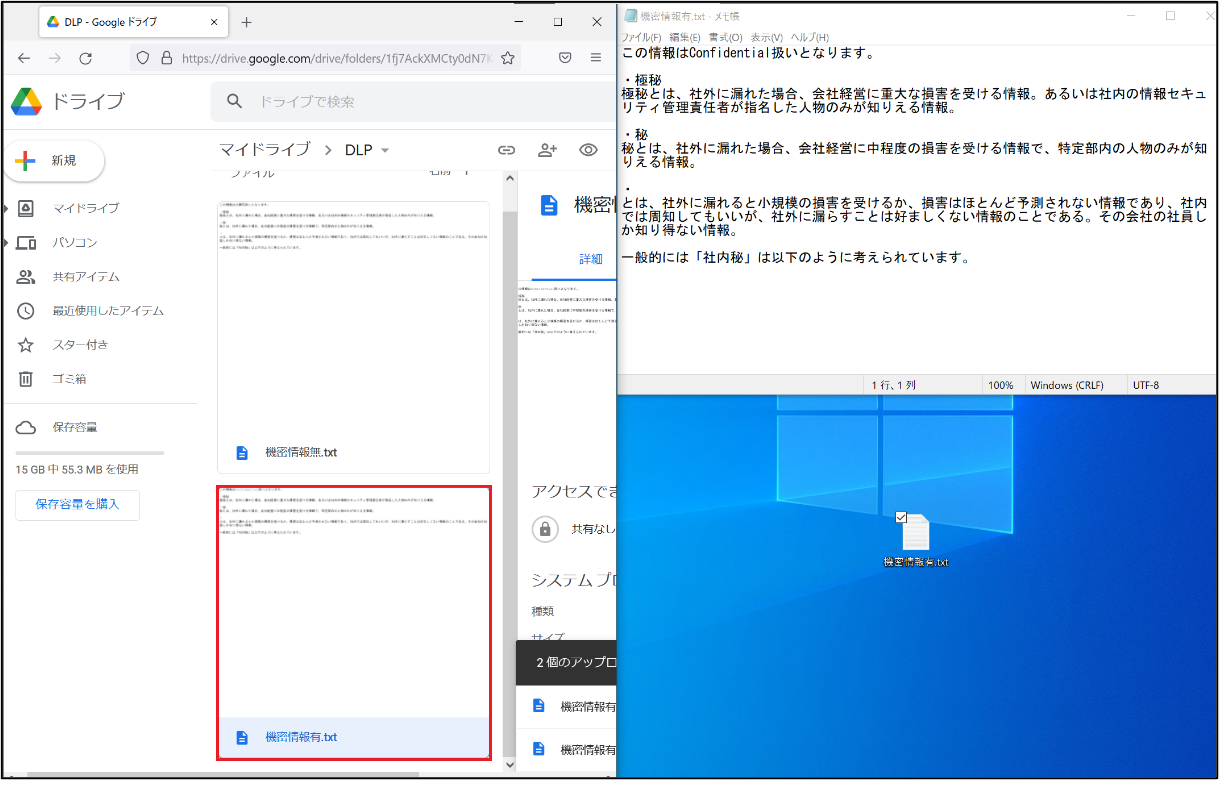

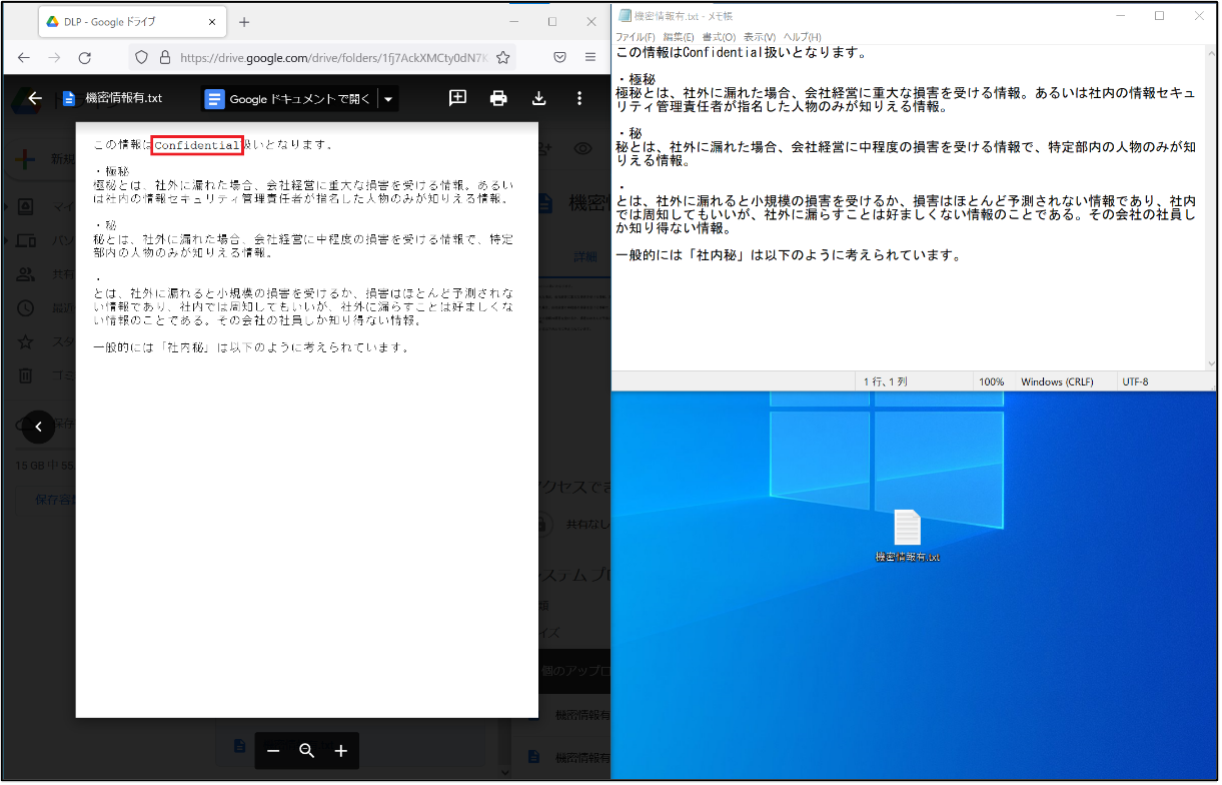

まず、Google Drive にサインインした上で、「Confidential」が含まれるファイルをアップロードしてみます。「保護されていないコンテンツのドラッグ アンド ドロップは、組織によってブロックされています。」と表示されていることが確認できました。

では、「Confidential」が含まれないファイルをアップロードしてみます。特にブロックされることなくアップロードできました。

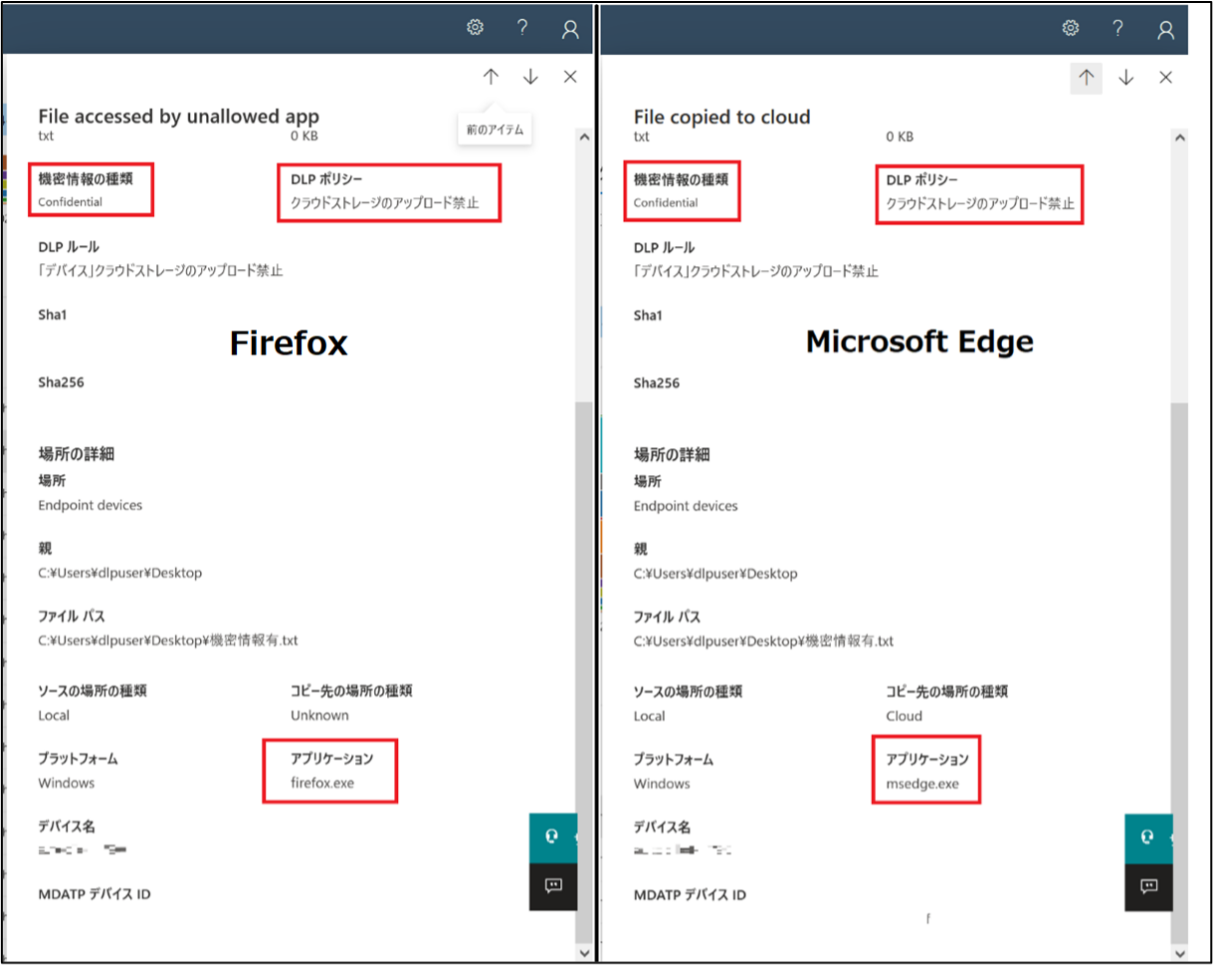

ここで気を付けてほしいのが、動作確認の前提で説明している通り、ブロック出来るのは Microsoft Edge、または Google Chrome ( Microsoft Compliance Extension展開済 ) を利用した場合に限ります。

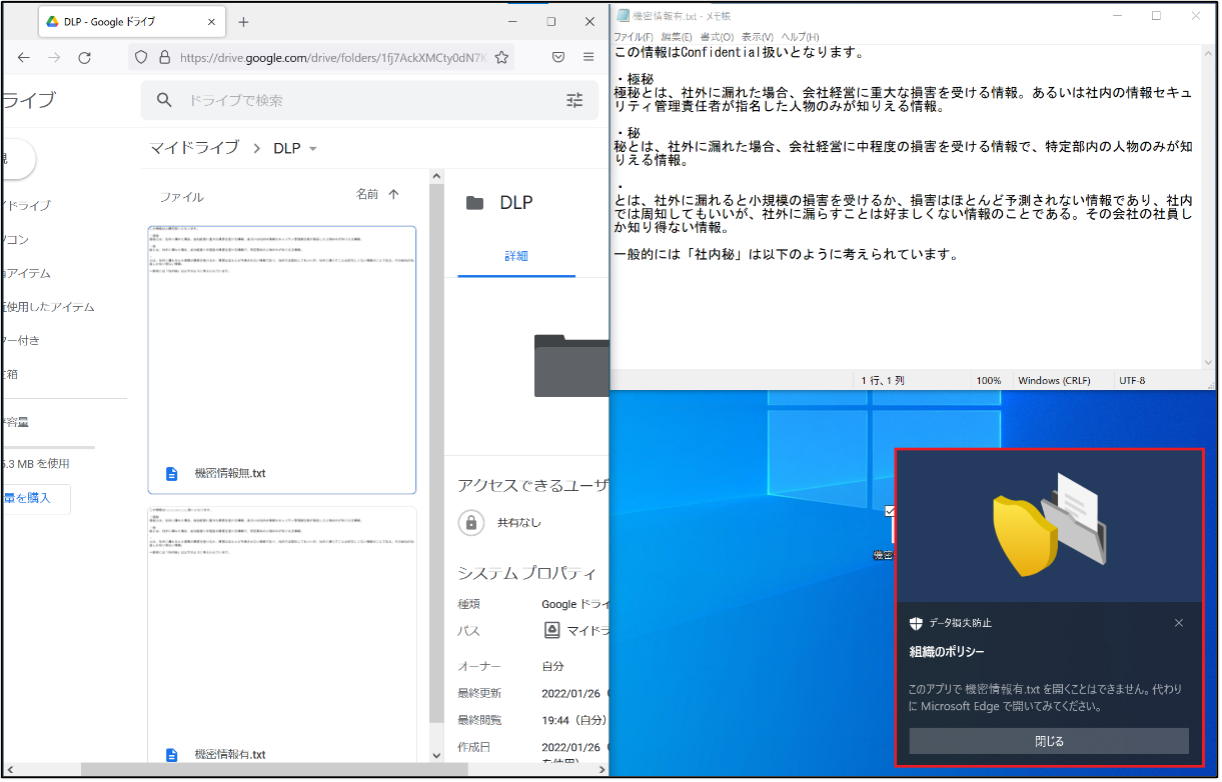

では、別のブラウザー (今回は、Firefox) で、「Confidential」が含まれるファイルをアップロードしてみます。この通り、アップロードできてしまいます。

こうなると情報漏えいは防ぎようがないと考えてしまいますが、許可されていないブラウザーをブロックする設定があります。こちらを設定してみます。

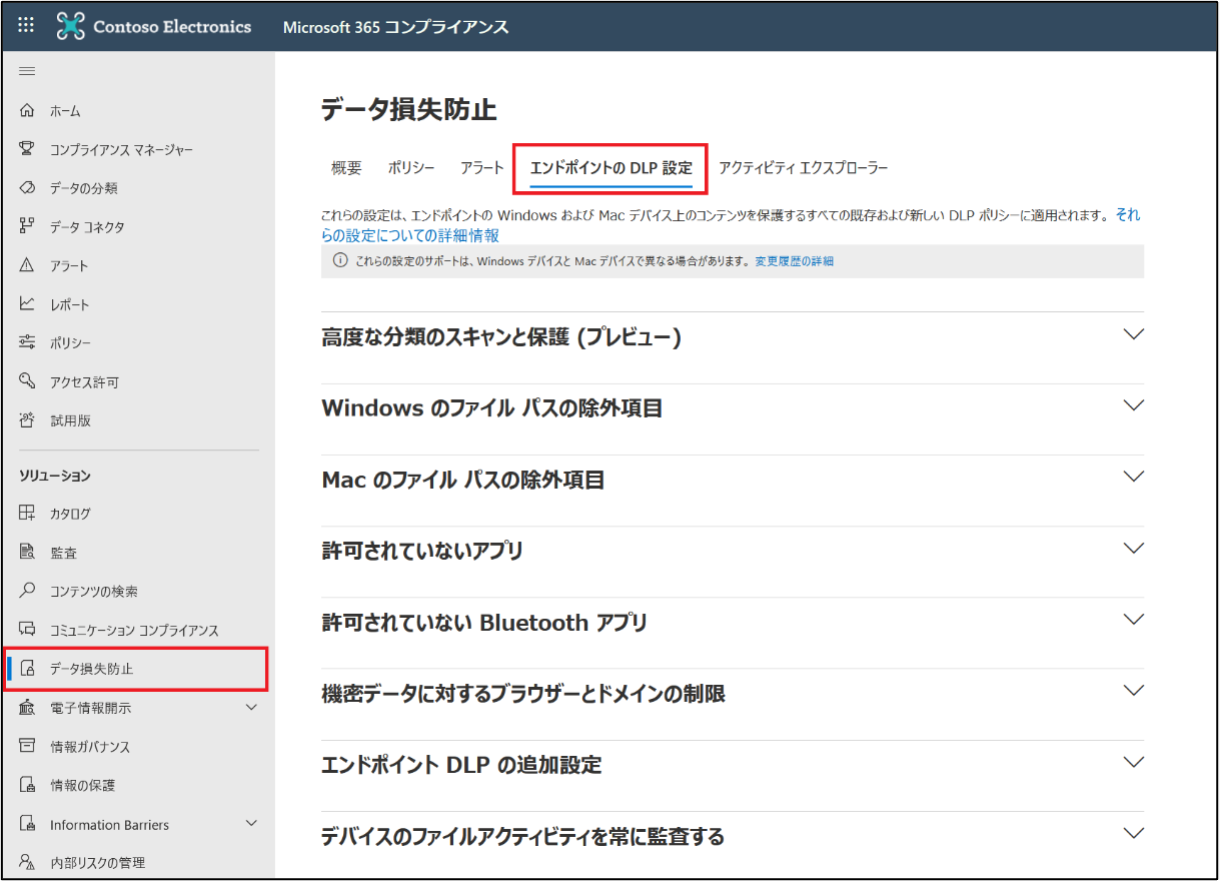

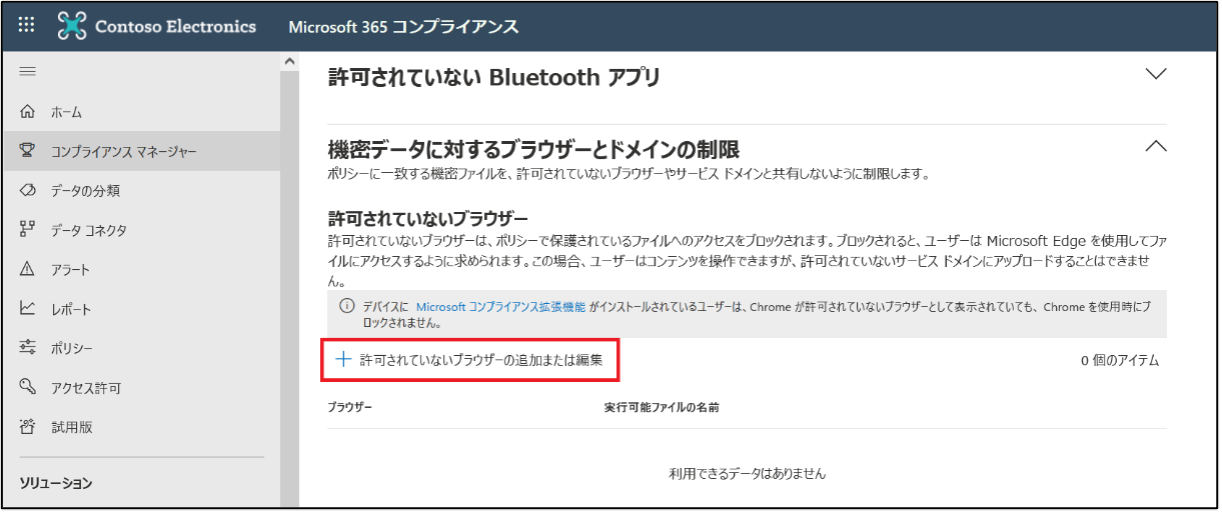

Microsoft 365 コンプライアンス センター (https://compliance.microsoft.com/) に管理者アカウントでサインインして、[データ損失防止] - [エンドポイントの DLP 設定] を選択します。

[許可されていないブラウザー]より、[許可されていないブラウザーの追加または編集]をクリックします。

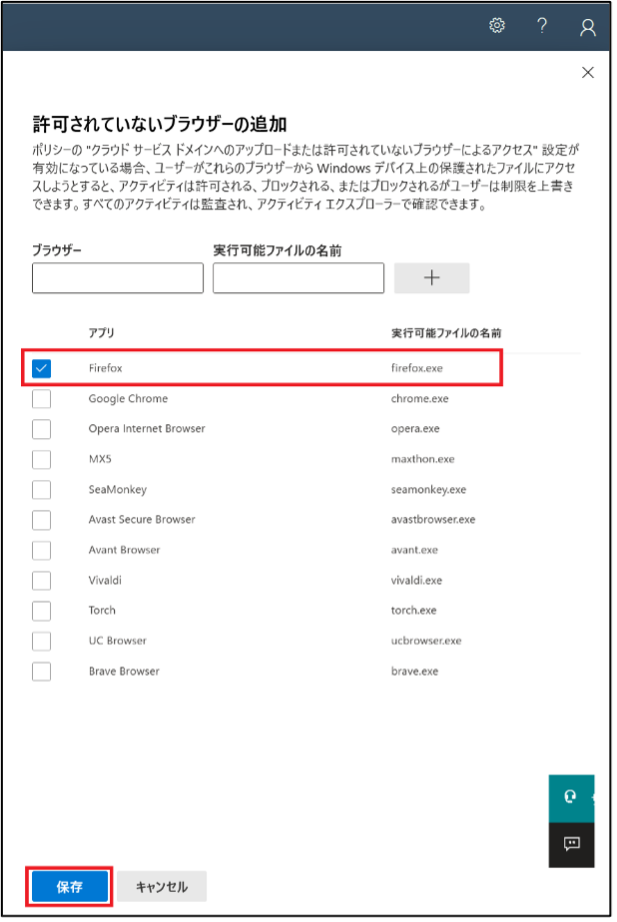

[許可されていないブラウザーの追加] 画面に遷移後、ブロック対象にするブラウザーを選択後、[保存] をクリックします。なお、本設定はブラックリストになります。

追加されたことを確認して、改めて動作確認してみましょう!

それでは、再度動作確認をしていきたいと思います!

機密情報を含んだファイルを「許可されていないブラウザー」にアップロードした場合、以下のように、「組織のポリシー」のポップアップが表示されます。

※ 参考までにですが、「許可されていないブラウザー」を構成してから有効化されるまで、「45分」程かかりました。

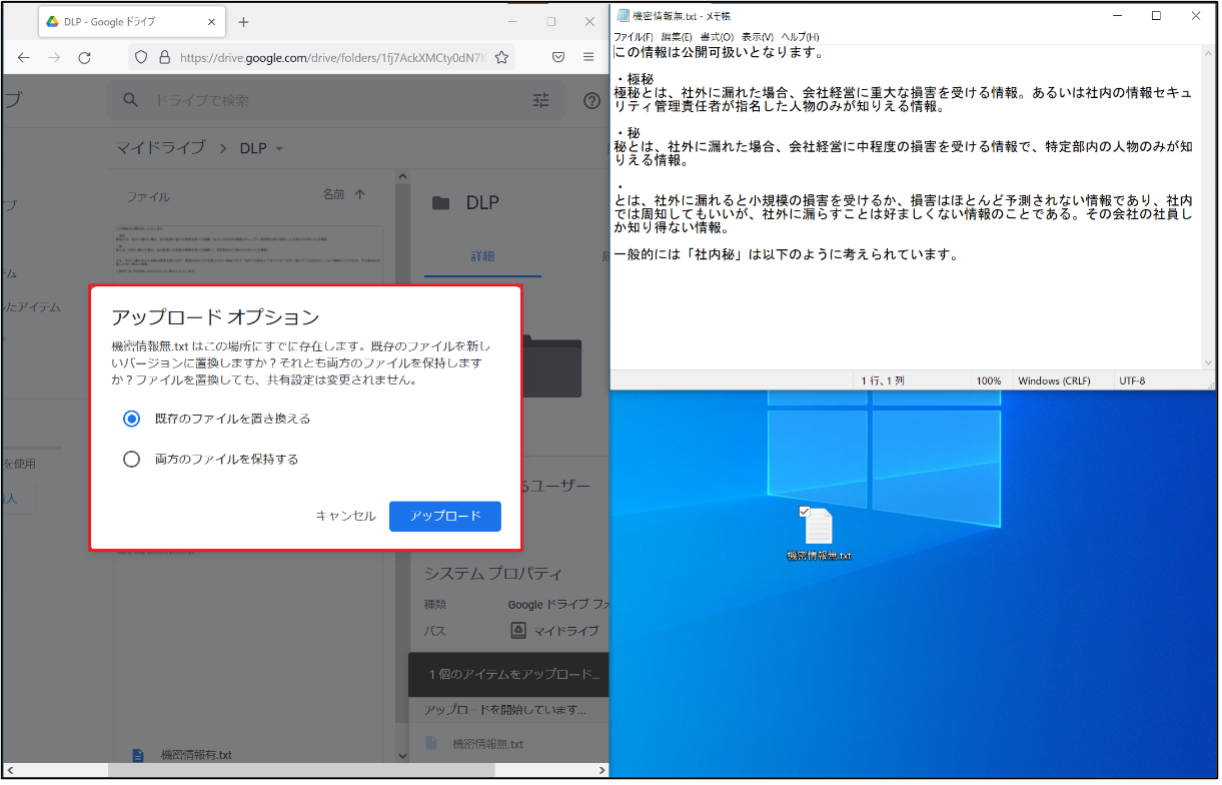

ちなみに機密情報を含まないファイルの場合は、影響がなくアップロードできました。

折角なので、管理者目線として、ログも確認してみます。「アクティビティ エクスプローラー」を確認すると、ブロックされたことがわかりますね。

なお、「アクティビティ エクスプローラー」の利用にも前提条件がありますので、確認してください。

いかがでしたでしょうか。EDLP ポリシーをユーザーに適用することで、デバイス側で機密情報の漏えいを防げることがわかります。

もちろん、「これを実装すれば防げる!」ではなく、漏えいする前の対処、漏えいした後の対処など、色々考えることはありますが、EDLP でデバイス側の漏えい対策を実装するのは有効かなと思いました。

次回も EMS や Microsoft Compliance に関連する記事、または自分が興味ある分野について執筆していこうと思います。最後まで読んでいただきありがとうございました!

関連ページ

「Microsoft 365 導入・運用支援サービス」はこちら |