皆さんこんにちは。内苑です。

およそ半年ほど前でしょうか。クラウドベースのマネージド ネットワーク セキュリティ サービスである、Azure Firewall がリリースされましたね。

本記事では、Azure Firewall のデプロイの流れと、実際の動作を こちら を参考に環境を作成しながら確認していきます。

Azure Firewall は、主に以下の機能を備えております。

内容は公開情報に記載のものを少しかみ砕いてご紹介させていただいております。

参考:Azure Firewall とは

https://docs.microsoft.com/ja-jp/azure/firewall/overview#features

本記事では、上記機能の中の

に焦点を当てて動作を見ていきたいと思います。

左右にスクロールしてご覧ください。

| 仮想ネットワーク | 仮想ネットワーク名:fwlab-vnet アドレス空間:10.0.0.0/16 |

|---|---|

| Firewall 用サブネット | サブネット名:AzureFirewallSubnet(※1) アドレス空間:10.0.1.0/24(※2) |

| Firewall リンク用スポークサブネット | サブネット名:fwlab-sn01 アドレス空間:10.0.2.0/24 |

| Firewall 動作検証用 VM | VM 名:fwlab-work 所属サブネット:fwlab-sn01 |

| スポークサブネット用ルートテーブル | テーブル名:Firewall-route |

※1 Azure Firewall 用のサブネット名は必ず [AzureFirewallSubnet] でなければいけません

※2 Firewall 用サブネットのアドレス空間は最小で /25 のレンジが必要となります

リソースの準備が完了したら、以下のステップに従い Azure Firewall の環境を構築します。

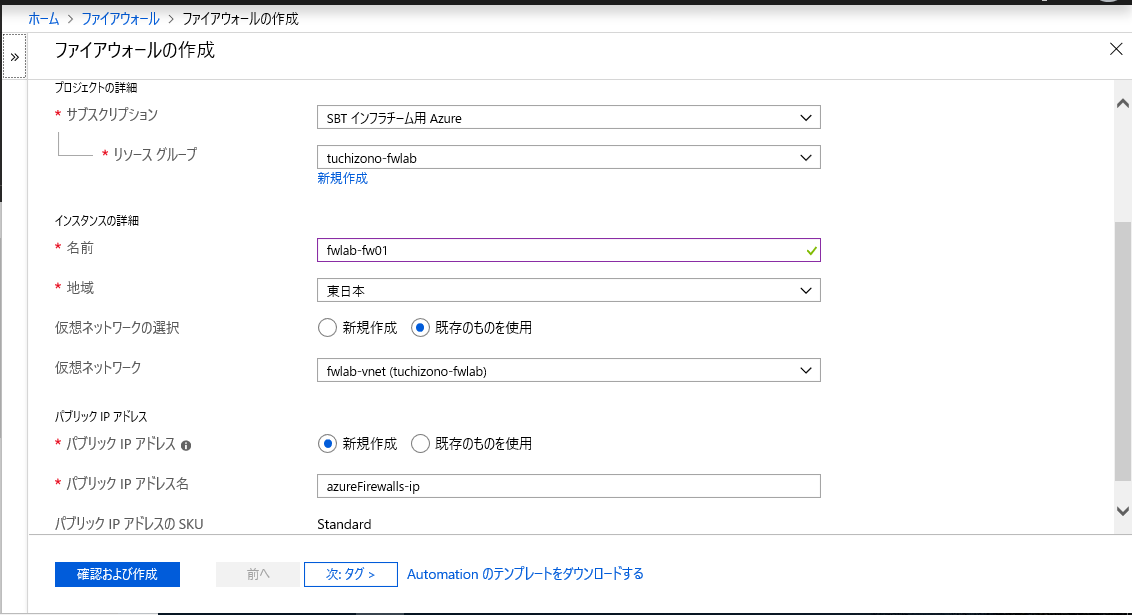

[全てのサービス] の [その他] カテゴリ内の [ファイアウォール] を選択し、新規作成を実施します。

![[その他] カテゴリ内の [ファイアウォール] を選択](/-/media/SMC/special/blog/ms-azure_blog/2019/0028/dg01.png?rev=27cc83ed36de4d8fbd2e8449866b007c)

設定項目は以下の通りとなっており、選択した仮想ネットワーク内に Azure Firewall 用サブネットが存在しない場合は、デプロイに失敗します。

また、作成時に選択した パブリック IP アドレス は、SNAT 時に変換される値となります。

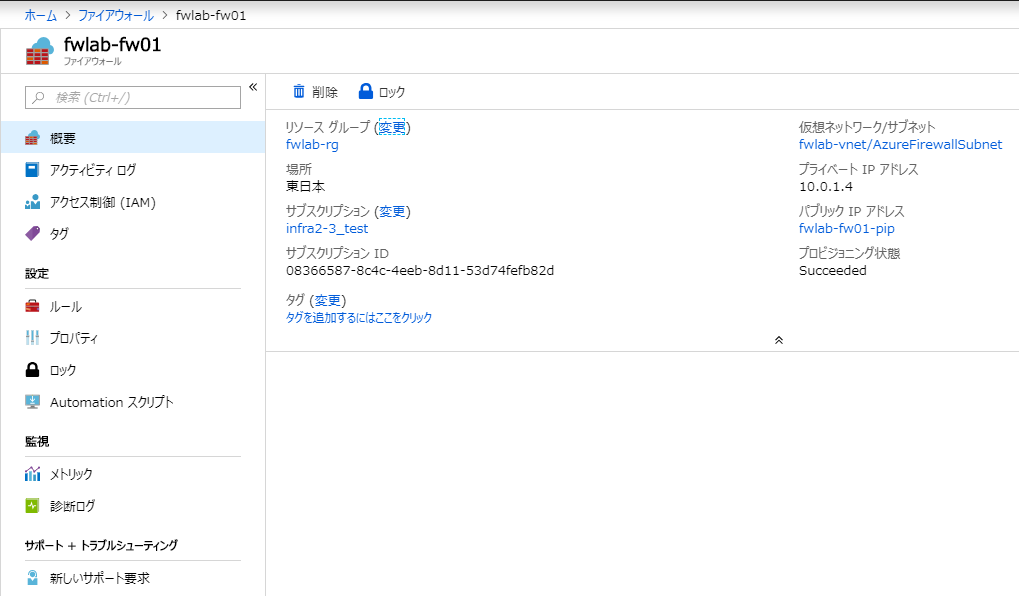

各項目を入力し、作成が完了したら、作成した Azure Firewall の [概要] タブにて表示されている IP アドレスをメモしておきます。(後でルートテーブルにルートを追加する際に使用します)

あらかじめ準備しておいた [スポークサブネット用ルートテーブル] をスポークサブネットに適用し、デフォルトルートを Azure Firewall に向けるルートを追加することにより Azure Firewall との紐づけを行います。

![[スポークサブネット用ルートテーブル] をスポークサブネットに適用](/-/media/SMC/special/blog/ms-azure_blog/2019/0028/dg04.png?rev=0ec0768eb3f94496b142672aa5aafaf6)

これで、[fwlab-sn01] に配置されているリソースのパブリック通信はすべて Azure Firewall を経由する構成となりました。

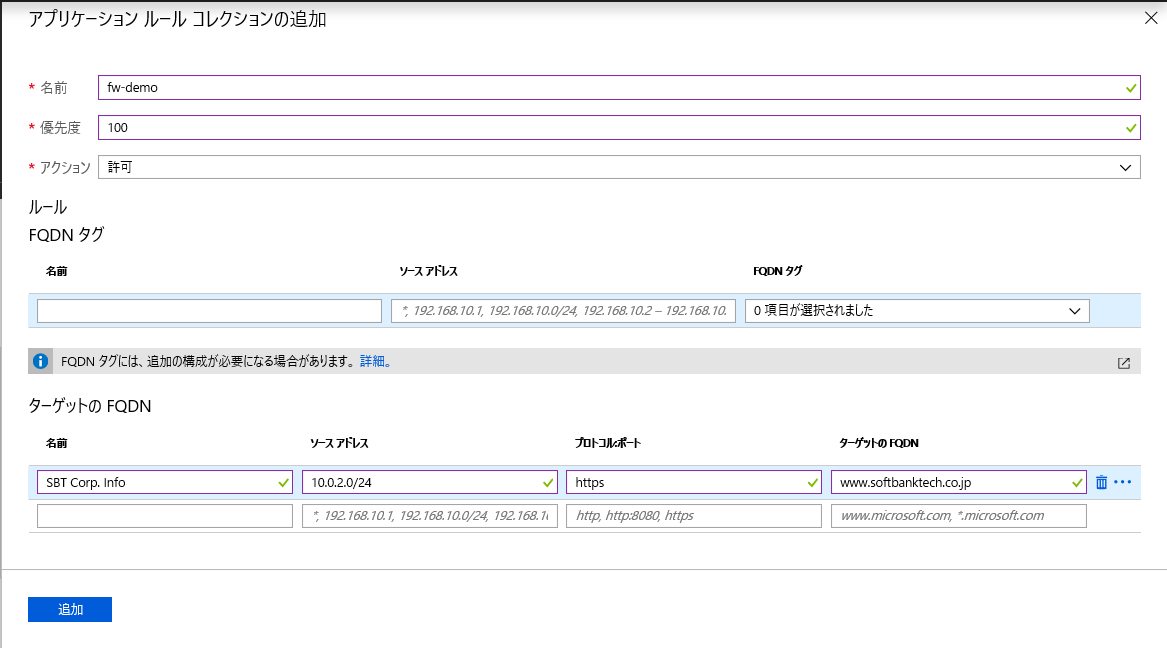

紐づけたサブネットからの接続を許可する通信を定義します。

まずは、アプリケーションルールコレクションより、許可する宛先 FQDN を定義します。今回の例では弊社のコーポレートサイトに接続できるよう構成してみました。

ルールコレクションは、各ターゲット FQDN の定義を束ねるグループのようなものと思っていただければよいかと思います。通信先として定義するカテゴリや、システムごとに分けると管理しやすいかと思います。

ルールを作成する際、ソースアドレスにはターゲット FQDN へのアクション(許可/拒否)を適用したい通信元のアドレスプレフィックスを入力する必要があります。

実はこの設定だけでも弊社のコーポレートサイトが閲覧可能となります。チュートリアルではネットワークルールコレクションより、外部 DNS へのアウトバウンドアクセスを許可するルールをセットして、NIC の参照 DNS を変更していますが、デフォルトで DHCP より配られている [168.63.129.16] は既定で通信が可能なようで、外部への名前解決ができてしまいます。

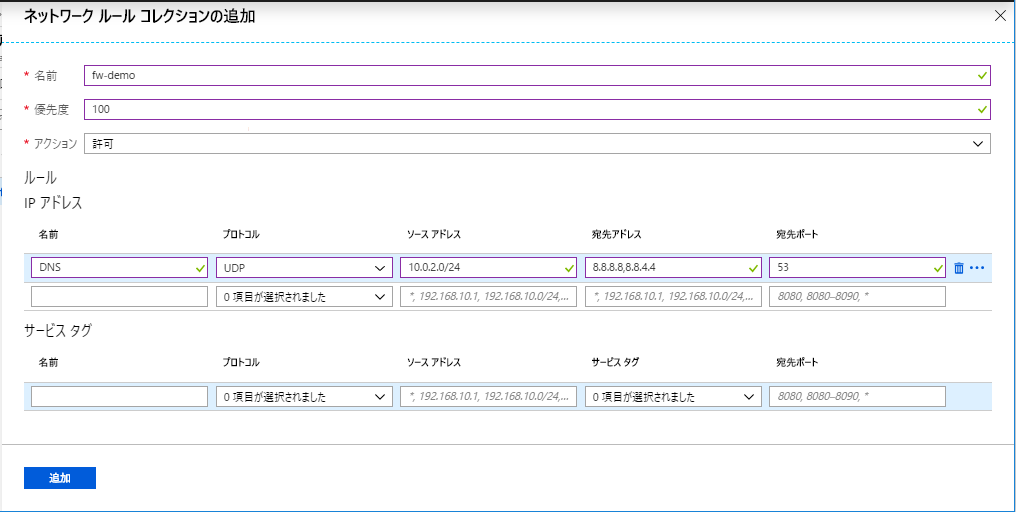

ただし、VNet 上に DNS を配置し、それを利用して外部の名前解決を行う場合は結局ネットワークルールの追加が必要となるので、DNS のルールは作成しておきましょう。

今回は Google Public DNS(8.8.8.8, 8.8.4.4)を参照するよう、ネットワークルールを作成します。

また、VM の NIC の参照 DNS にも Google Public DNS の値を設定しておきます。これで準備は完了です。

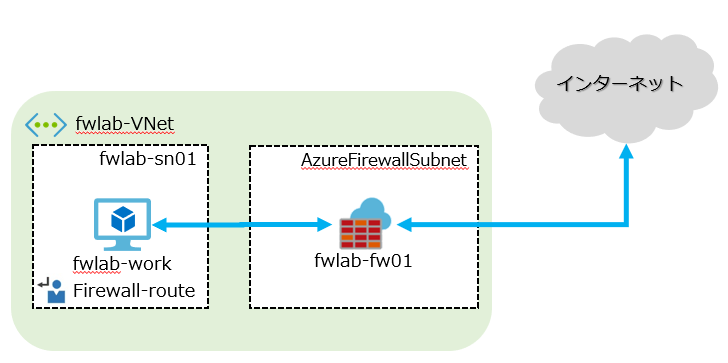

以下の図の通り、Azure Firewall と周辺環境が出来上がりました。

[fwlab-work] にリモートデスクトップ接続し、Internet Explore を開き、許可登録をした FQDN(https://www.softbanktech.co.jp/)を参照します。

以下の通り弊社のコーポレートサイトが表示されました。

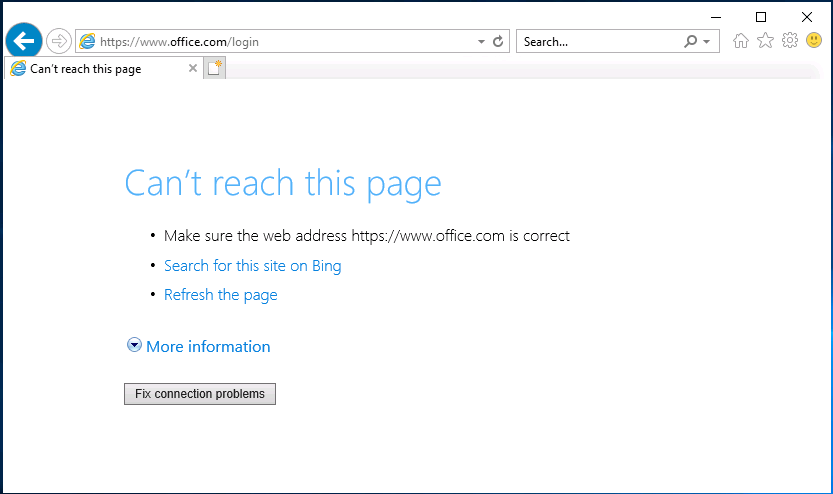

また、許可登録のない FQDN を参照しようとすると、以下の通り正しくページが表示されない状態となります。

Azure Firewall は、デプロイが手軽(周辺環境含め30分くらいで作成)で、スケールも勝手にやってくれるので、ルールの管理以外はほとんど手がかからず、インターネット方向の通信の集約をする目的ではとても使いやすいなという印象です。

ただし、プライベート通信の制御ができなかったり、インバウンドの制御については D-NAT くらいしかできないので、利用シーンを見極めて導入する必要があるかと思います。利用にあたっての制限事項や注意事項の詳細は、Part.2 にてご紹介できればと思っております。

最近では、サービスタグや脅威インテリジェンスの機能などが追加されてきているので、今後もサービス拡充が期待できそうですね!

関連ページ

Microsoft Azure 導入・運用支援サービス 詳細 |