皆さん、こんにちは。田中です。

前回は、Azure AD Premium の機能の一部である ”Azure AD Application Proxy(以下、App Proxy)” の構築をご紹介しました。

今回は、「Azure Active Directory(以下、Azure AD)認証」と条件付きアクセスの組み合わせで、認証制御の実装をご紹介したいと思います。

まず、今回利用する Azure AD 認証と条件付きアクセスについて少し触れておきます。

App Proxy による Azure AD 認証は、事前認証の設定になります。前回はパススルー認証で構成したので、事前のユーザー認証はかかりませんでした。しかし、今回は事前認証として Azure AD 認証を利用するため、Web サイトにアクセスする前に、Azure AD で事前に認証をかけることが可能になります。

条件付きアクセスは特定のアプリケーションに対して、「誰が、何(アプリ)を、どの場所から」等をアクセス制御の対象として実装することが可能です。条件付きアクセスは、Azure AD で認証制御を行うため、今回実施する Azure AD 認証ととても相性が良いです。

Azure AD 認証と条件付きアクセスを組み合わせることで、Azure AD 認証を行いつつ、アクセス制御の実現が可能となります。

では構築に入ってみましょう!

前回、アプリケーションを発行していますので、そちらの構成を変更して Azure AD 認証と条件付きアクセスの組み合わせを実装していきたいと思います。

また、条件付きアクセスを利用する場合の前提条件がありますので、ご留意していただければと思います。

今回実施する全体の流れを、簡易ではありますが以下に記載しておきます。

1-1.事前認証の変更

まずは、前回発行済みのアプリケーションの事前認証を変更していきます。

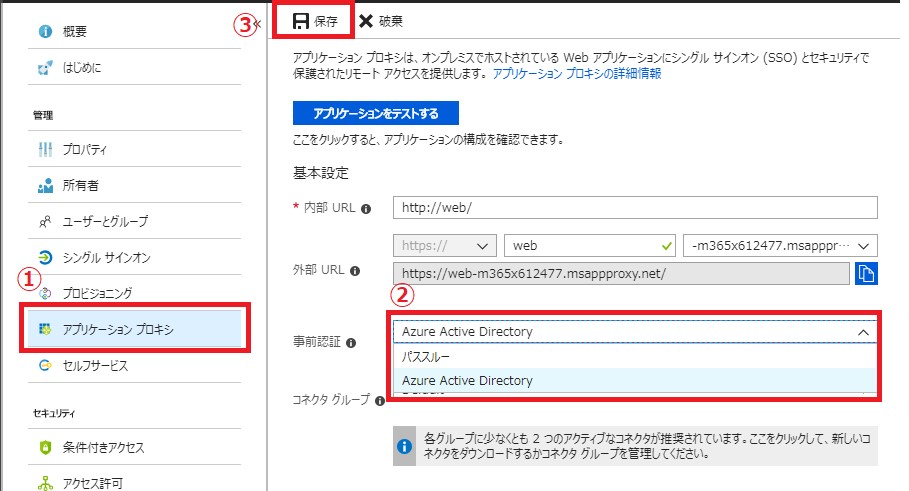

[Azure Active Directory]?[エンタープライズアプリケーション]を選択して、[発行したアプリケーション]をクリックします。

画面遷移後に、[アプリケーションプロキシ]をクリックします。事前認証を[Azure Active Directory]に変更し、[保存]をクリックします。

1-2.Azure AD 認証への変更確認

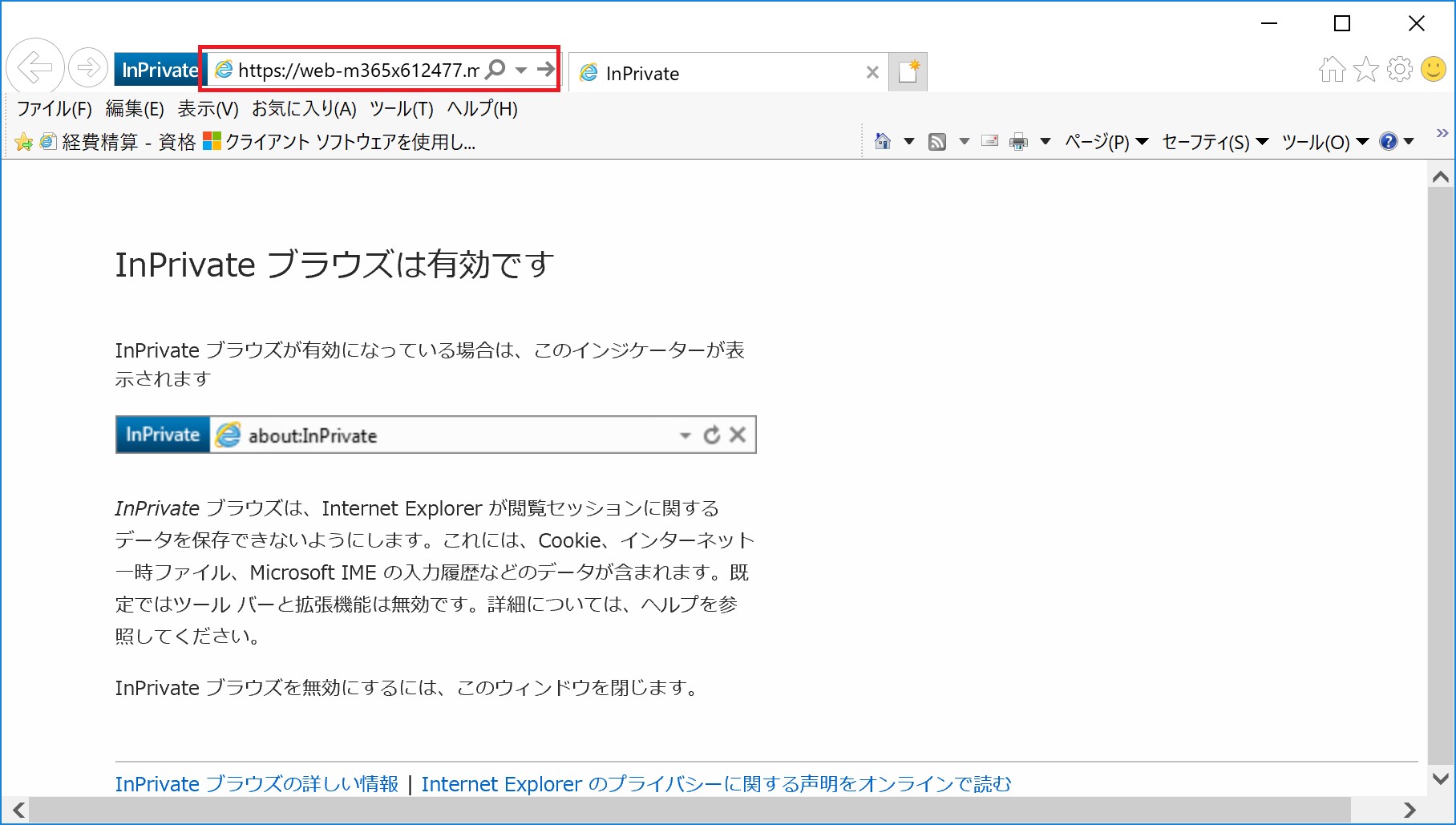

前項「1-1」で変更した認証に変更されたことを確認するため、今回は直接 URL を入力して確認したいと思います。

Web ブラウザーを起動して、[発行したアプリケーションの外部 URL]にアクセスします。

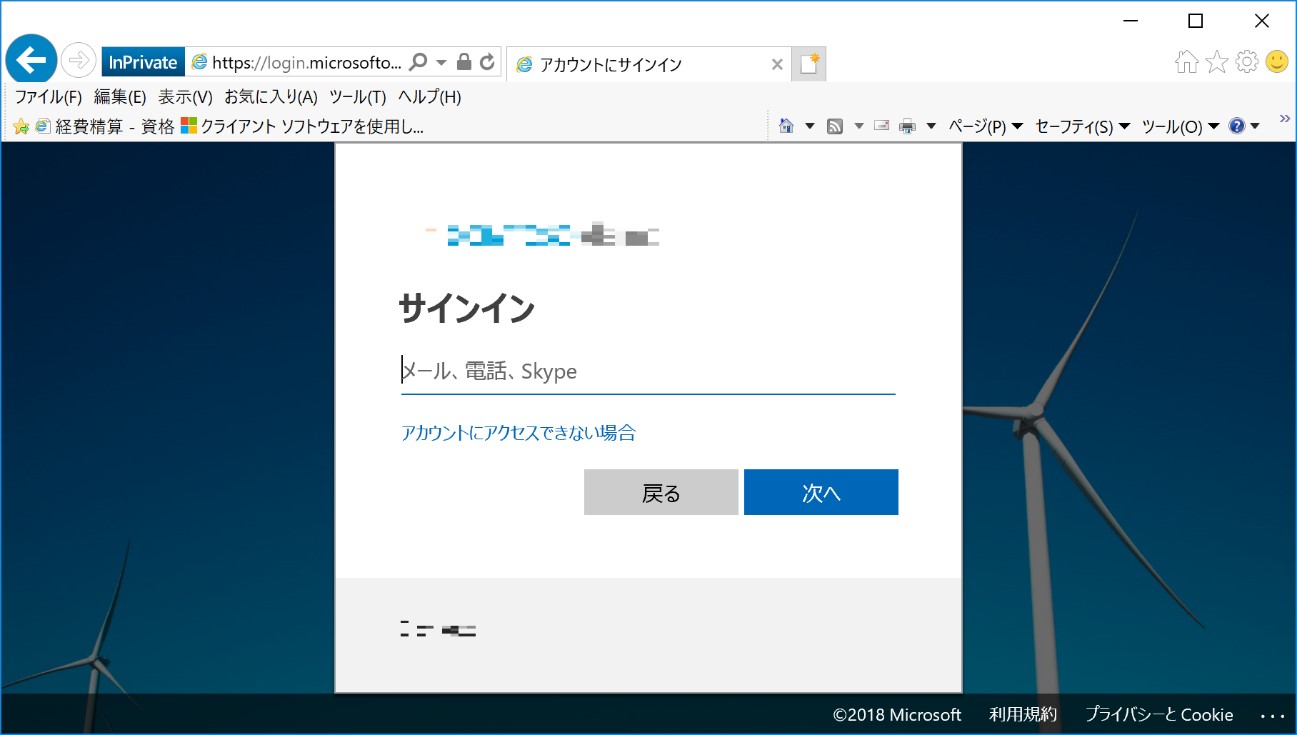

Azure AD の認証画面に遷移されれば 事前認証が Azure AD 認証に切替っていることが確認できます。

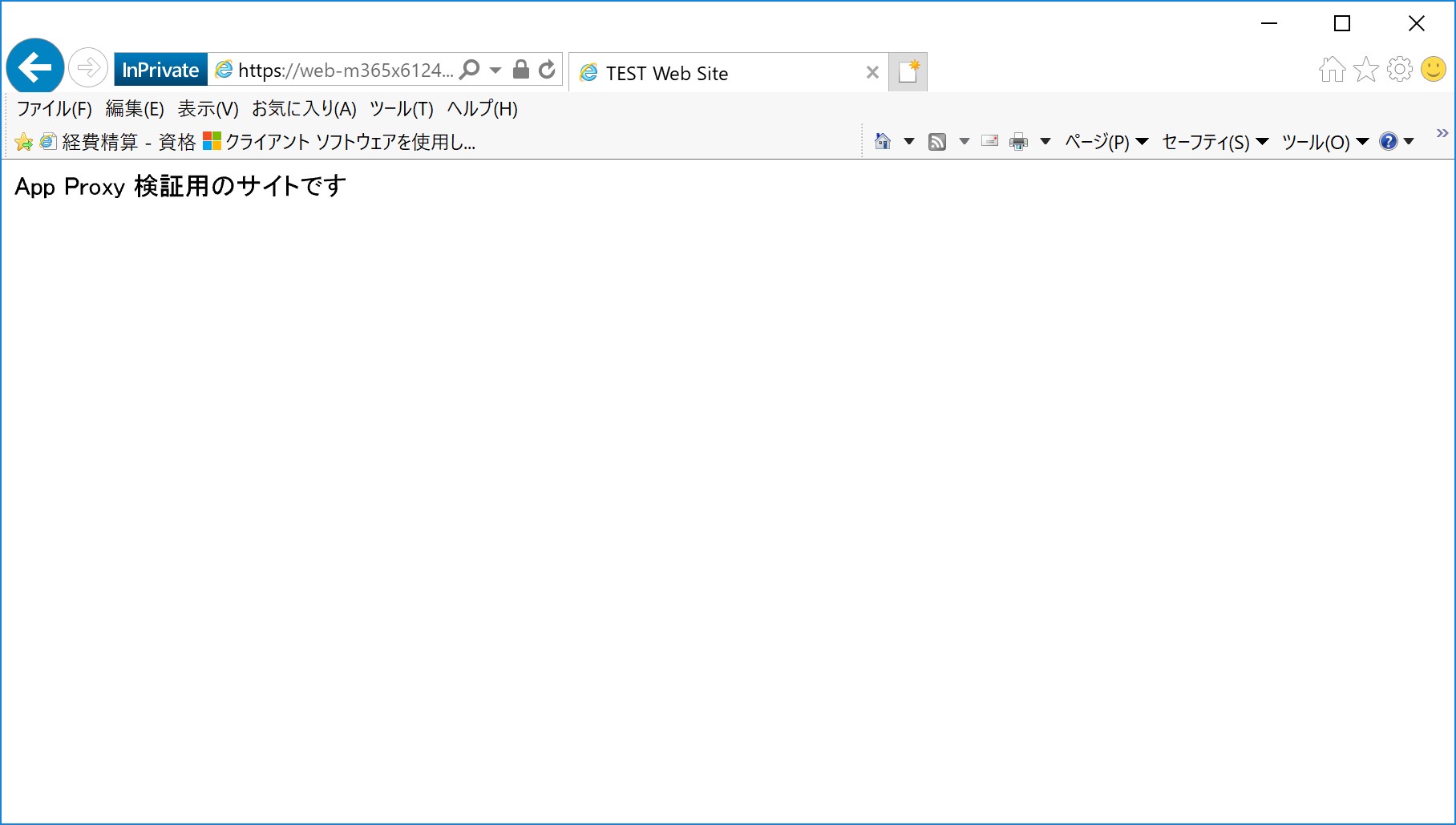

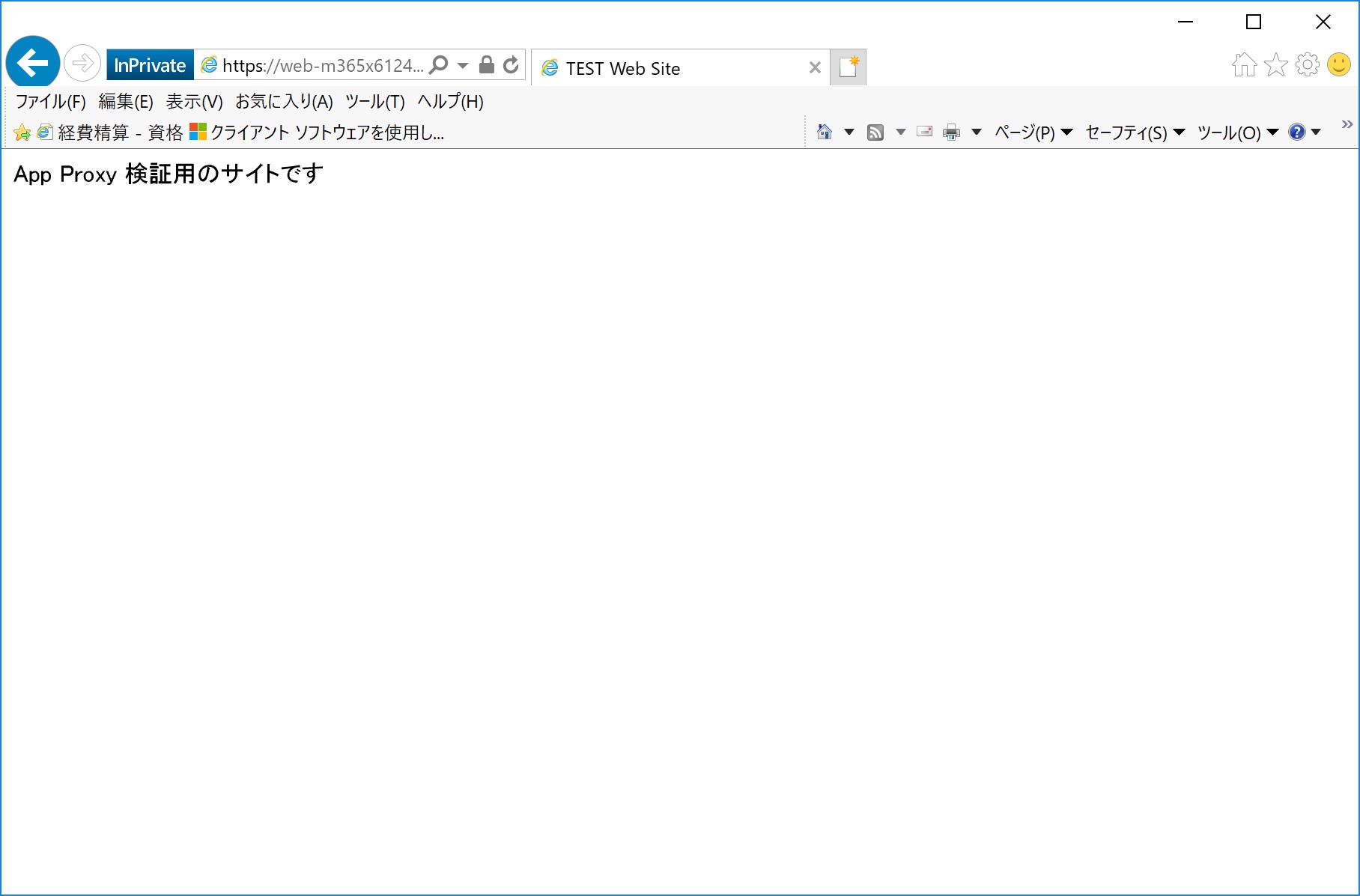

実際に認証を済ませて、アプリケーションの画面が表示されれば問題ないです。

2-1.条件付きアクセスの設定

前項「1-2」の事前認証における「Azure AD 認証」と、「条件付きアクセス」を利用してアクセス制御を掛けていきたいと思います。

条件付きアクセスは、「誰が、何(アプリ)を、どの場所から」等のポリシーを定義して、有効化することで、利用が可能となります。

今回は、多要素認証を要求させるように構成したいと思います。

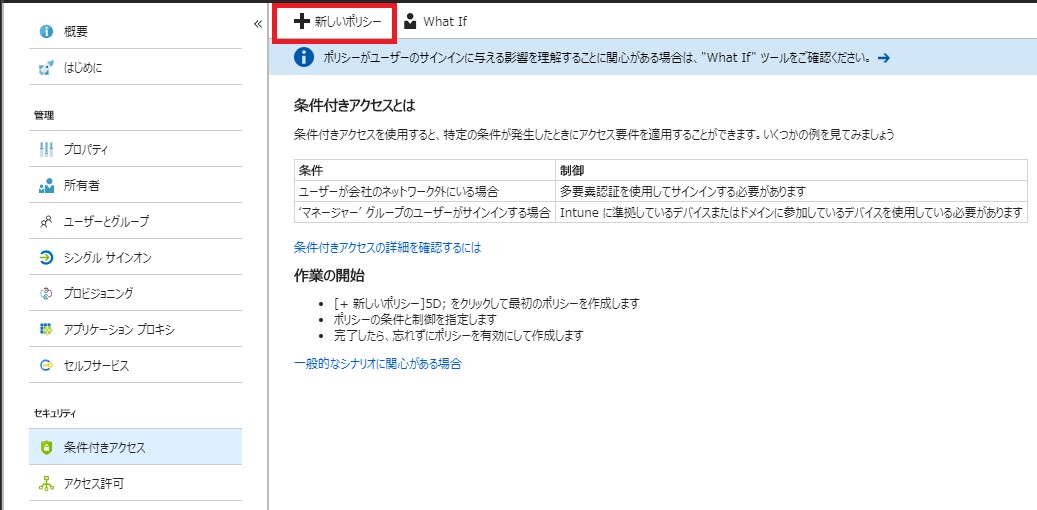

[Azure Active Directory]?[エンタープライズアプリケーション]-[発行したアプリケーション]?[条件付きアクセス]をクリックし、[新しいポリシー]をクリックします

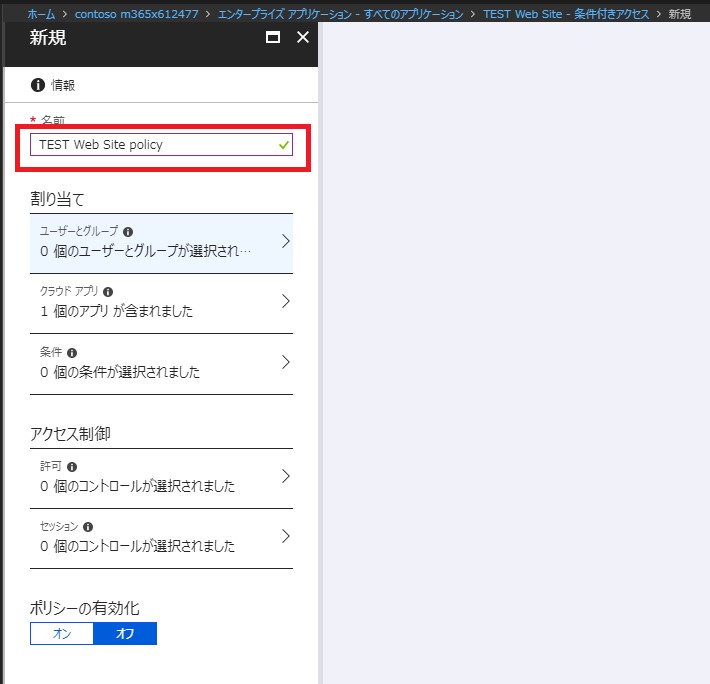

条件付きアクセスで作成する[名前]を入力します。[名前]が無い場合は、最終的に作成ができませんので、必ず入力をしてください。

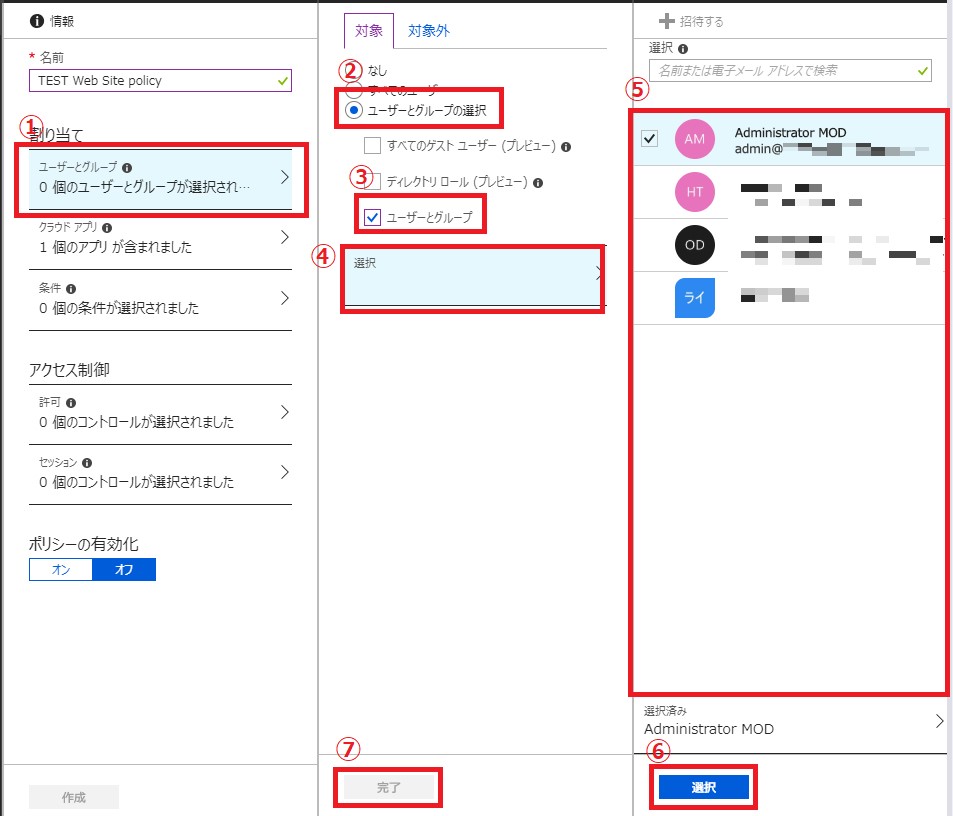

ここではアクセス制御対象のユーザー、またはグループを指定します。

[割り当て]の中で[ユーザーとグループ]を選択します。ラジオボタンで[ユーザーとグループの選択]を選択し、[ユーザーとグループ]にチェックを入れます。[選択]が表示されますので、選択後に対象のユーザー、またはグループを選択し、[選択]をクリックします。

その後に [完了]が選択できるようになるため、[完了]をクリックします。

[ユーザーとグループの選択]は以下の3つの選択可能ですが、プレビュー機能は機能変更によって変更が入る可能性がありますので、ご留意ください。

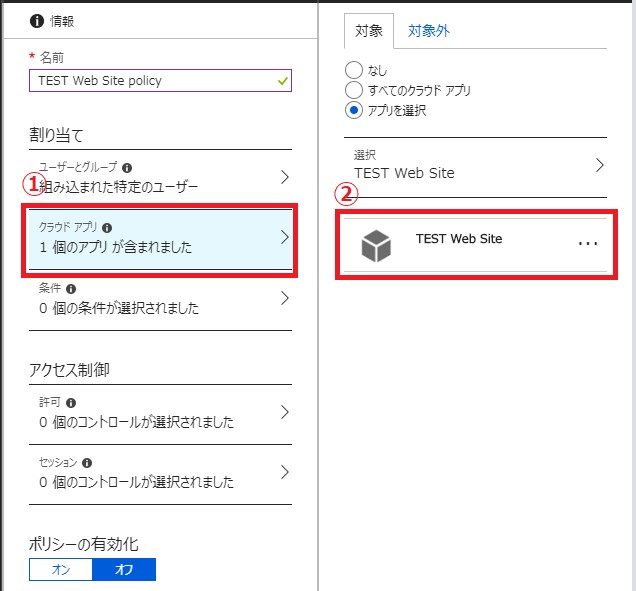

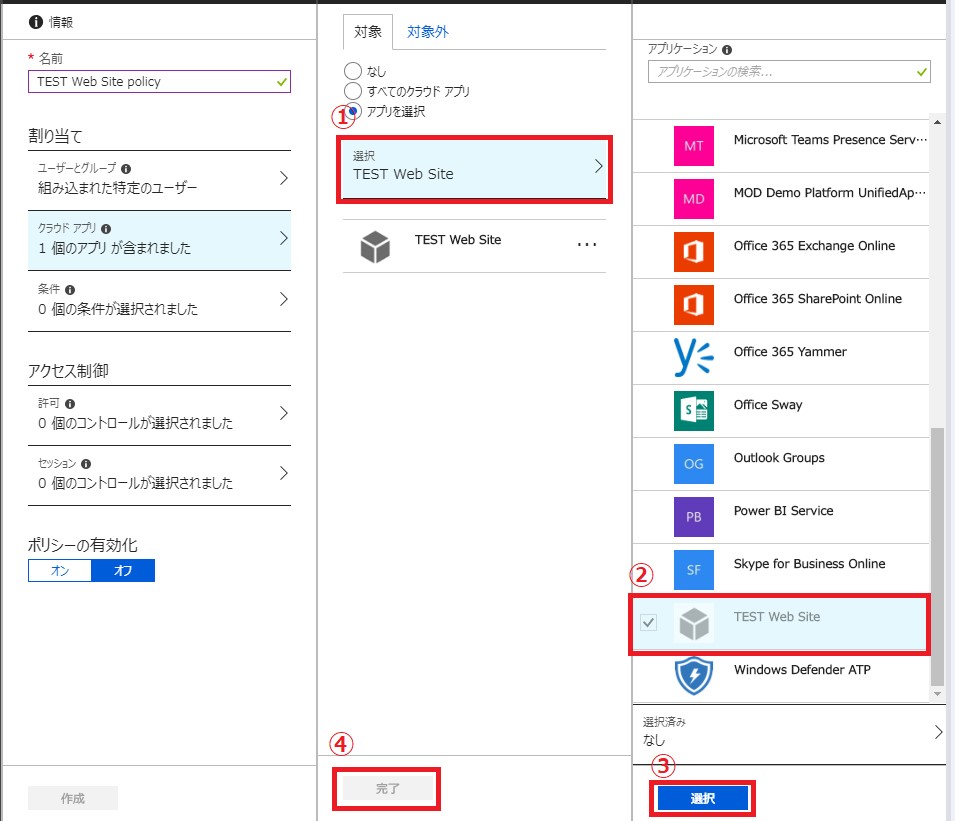

続いて、アクセス制御対象のアプリケーションを指定します。

[割り当て]の中で[クラウドアプリ]を選択します。対象アプリが選択されていることを確認します。

対象のアプリケーションの割り当てがされていない場合は、[選択]をクリックして[発行したアプリケーション]を選択し、[選択]をクリック後に[完了]をクリックします。

続いて、アクセス制御の条件を設定します。

現時点では、以下の5つで条件を構成することが可能です。

左右にスクロールしてご覧ください。

| 設定項目 | 説明 |

|---|---|

| サインインのリスク | 他人によるサインインの可能性。リスクレベルは高、中、または低になります。Azure AD Premium 2 ライセンスが必要です。 |

| デバイスプラットフォーム | ユーザーがサインインしているプラットフォーム。例:iOS |

| 場所 | ユーザーがサインインしている場所(IP アドレスの範囲を使用して特定) |

| クライアントアプリ | ユーザーがクラウドアプリへのアクセスに使用しているソフトウェア。 例:ブラウザー |

| デバイスの状態 | ユーザーがサインインしているデバイスが[ハイブリッド Azure AD 参加済み]と[準拠としてマーク済み]のどちらであるか。 |

今回は、以下の条件で構成したいと思います。

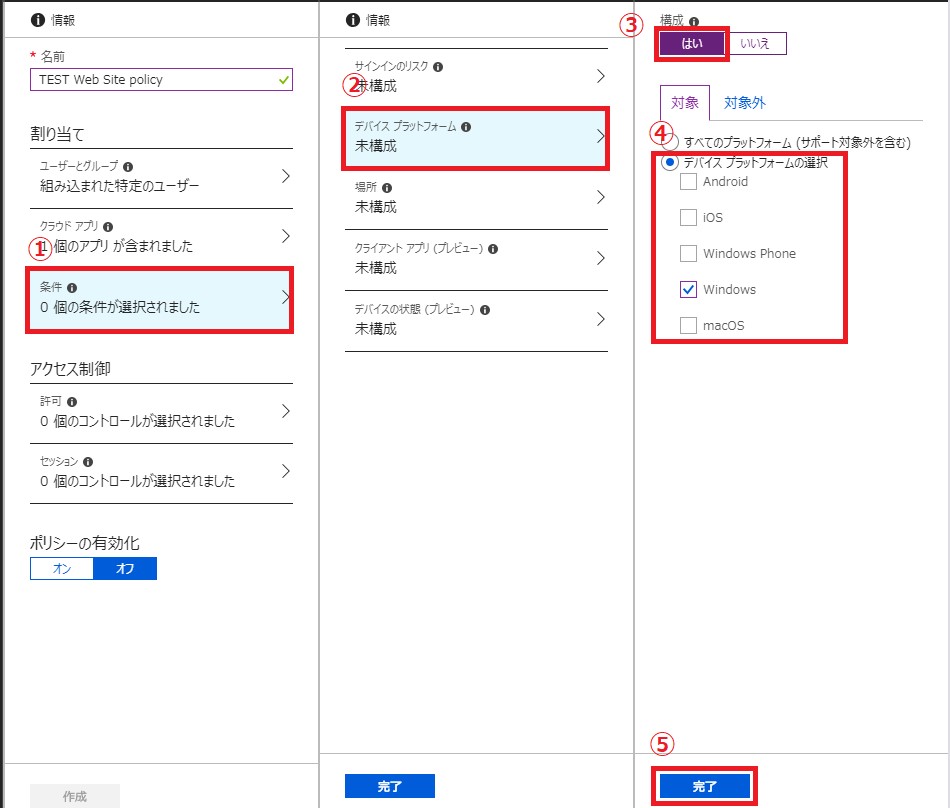

[割り当て]の中で[条件]を選択します。[デバイスプラットフォーム]を選択して、[構成]を“はい”に選択後、対象が非グレーアウトになります。

[デバイスプラットフォームの選択]を選択した後に、対象のプラットフォームを指定して、[完了]をクリックします。

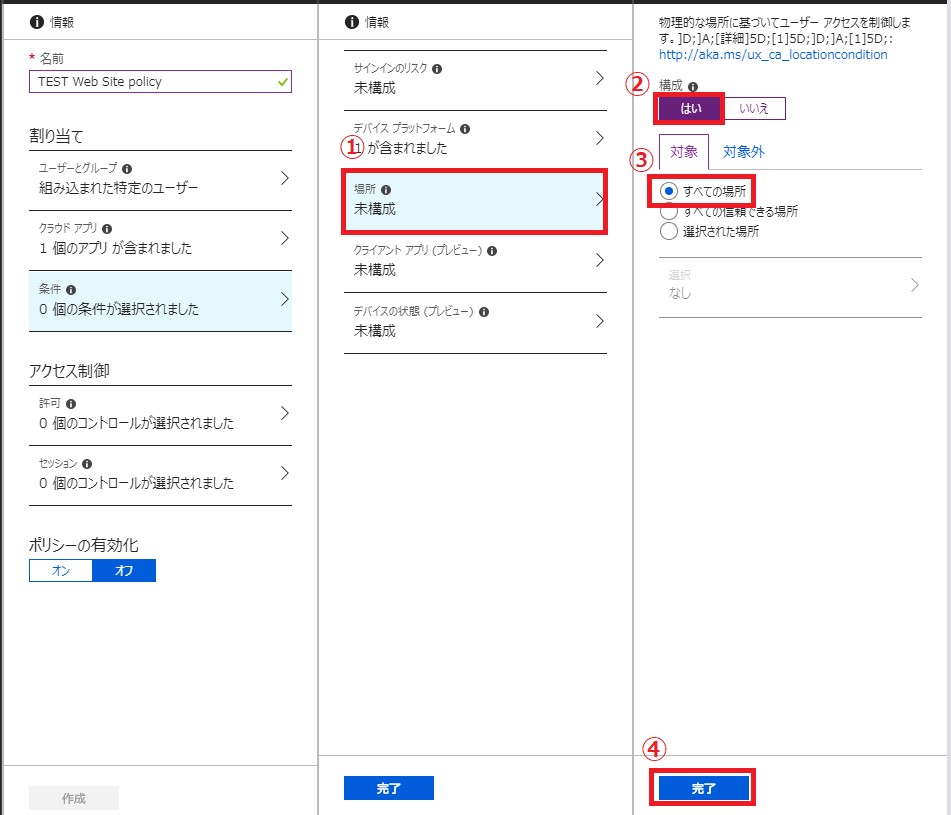

[場所]を選択して、[構成]を“はい”に選択後、対象が非グレーアウトになります。

[制御対象としたい場所]を選択した後に、[完了]をクリックします。

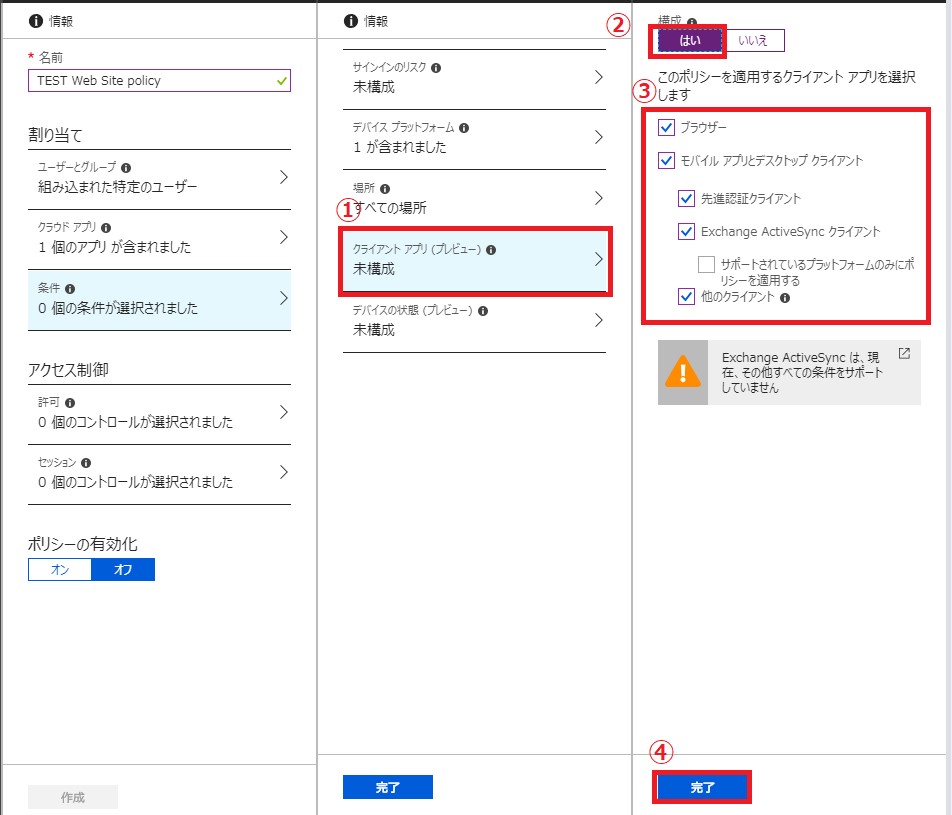

[クライアントアプリ]を選択して、[構成]を“はい”に選択後、対象が非グレーアウトになります。

[制御対処をしたいクライアントアプリ]を選択した後に、[完了]をクリックします。

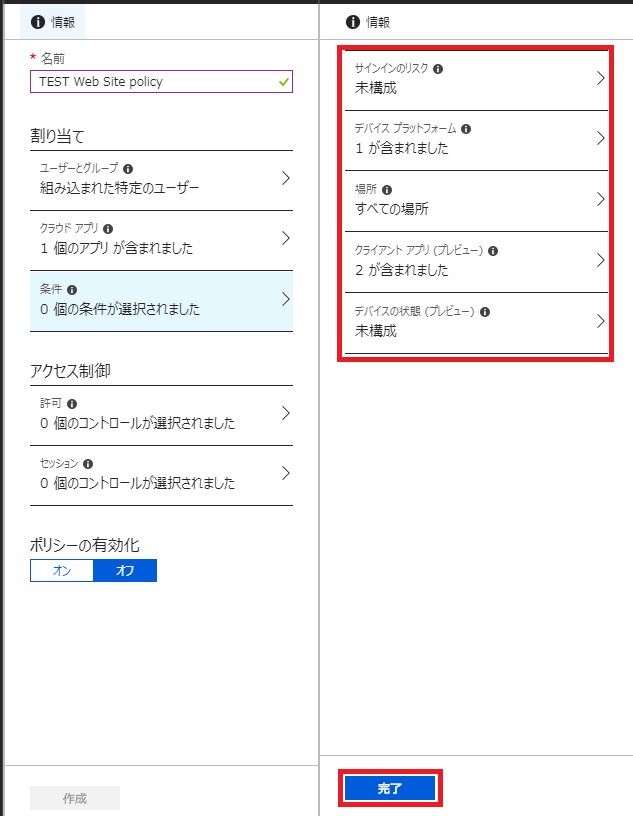

[条件]の設定が完了後、[完了]をクリックします。

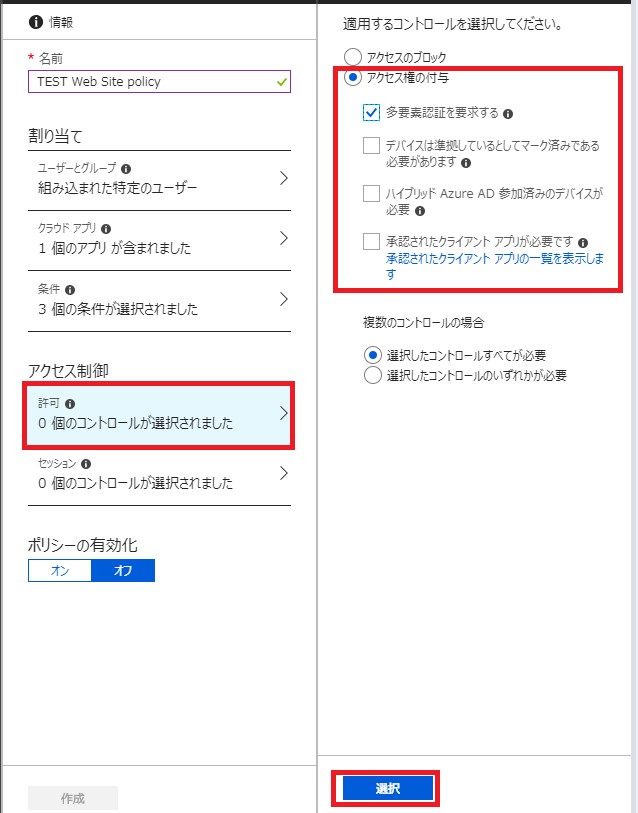

続いて、どのようなアクセス制御を掛けるのかを設定します。

[アクセス制御]の中の[許可]をクリックします。[アクセス権の付与]を選択し、[適用するコントロール]を設定後、[選択]をクリックします。

ここまでで、条件付きアクセスの設定は完了になります。[ポリシーの有効化]を[オン]にして、[作成]をクリックします。

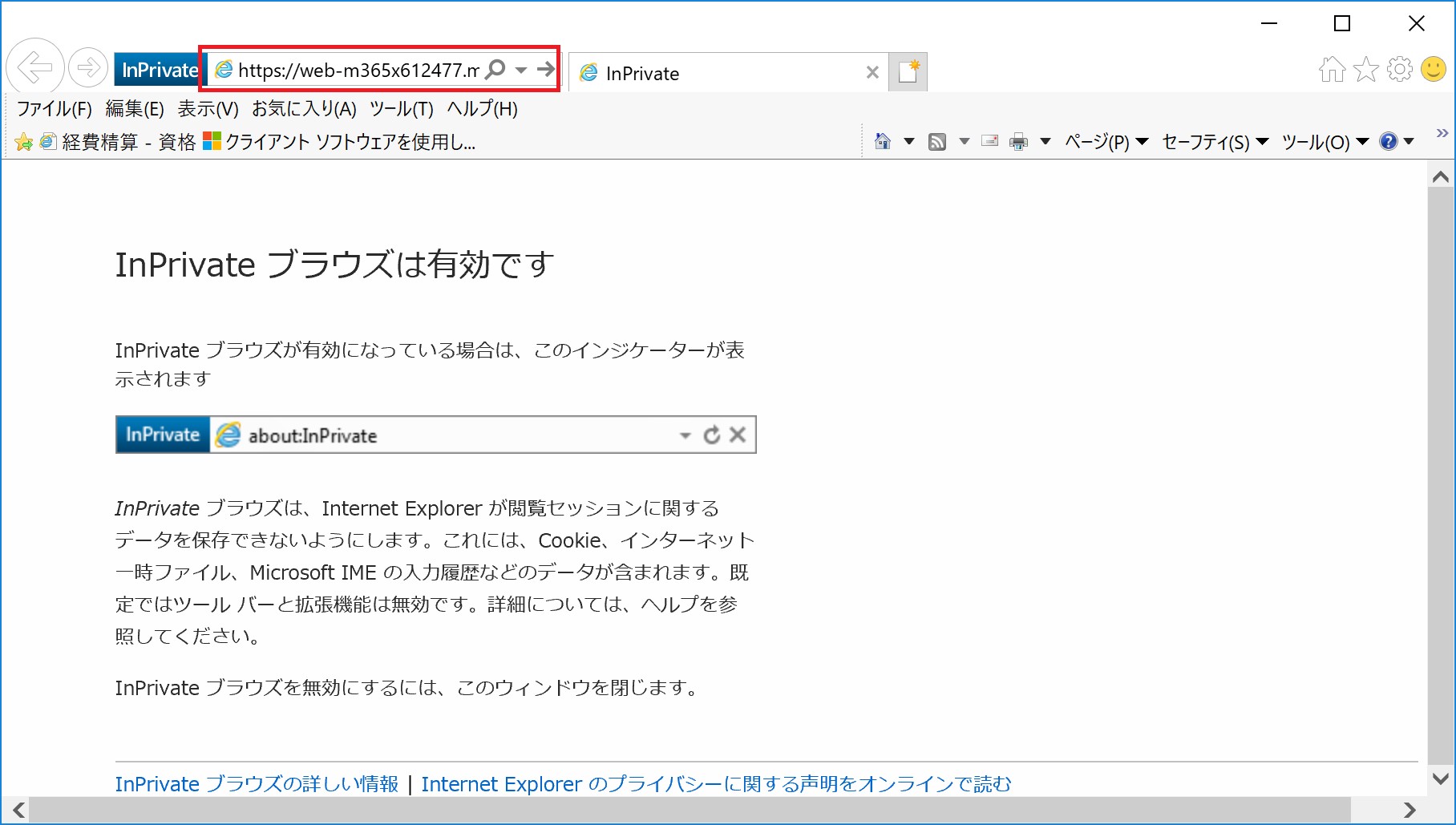

2-2.Web アクセス

条件付きアクセスの設定が完了したため、再度アクセスしてみましょう!

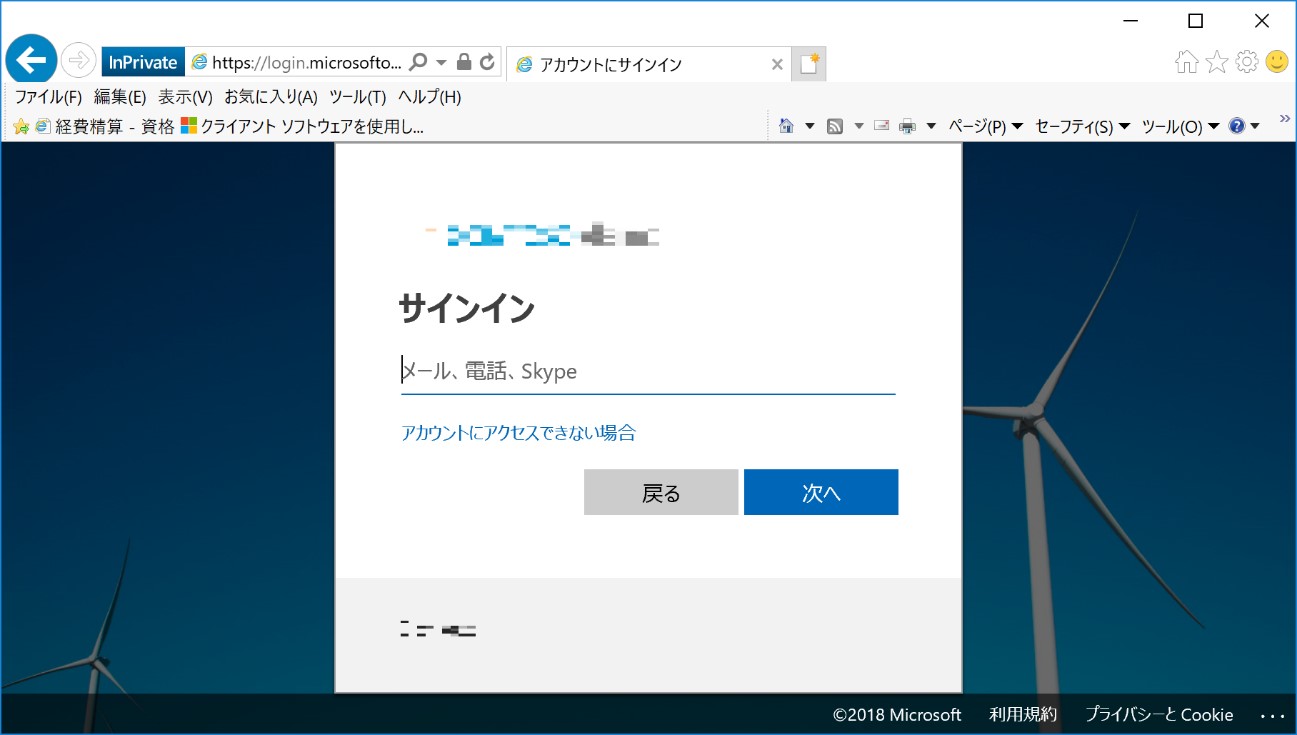

Web ブラウザーを起動して、[発行したアプリケーションの外部 URL]にアクセスします。

Azure AD の認証画面に遷移されれば Azure AD 認証に、事前認証が切替っていることが確認できます。

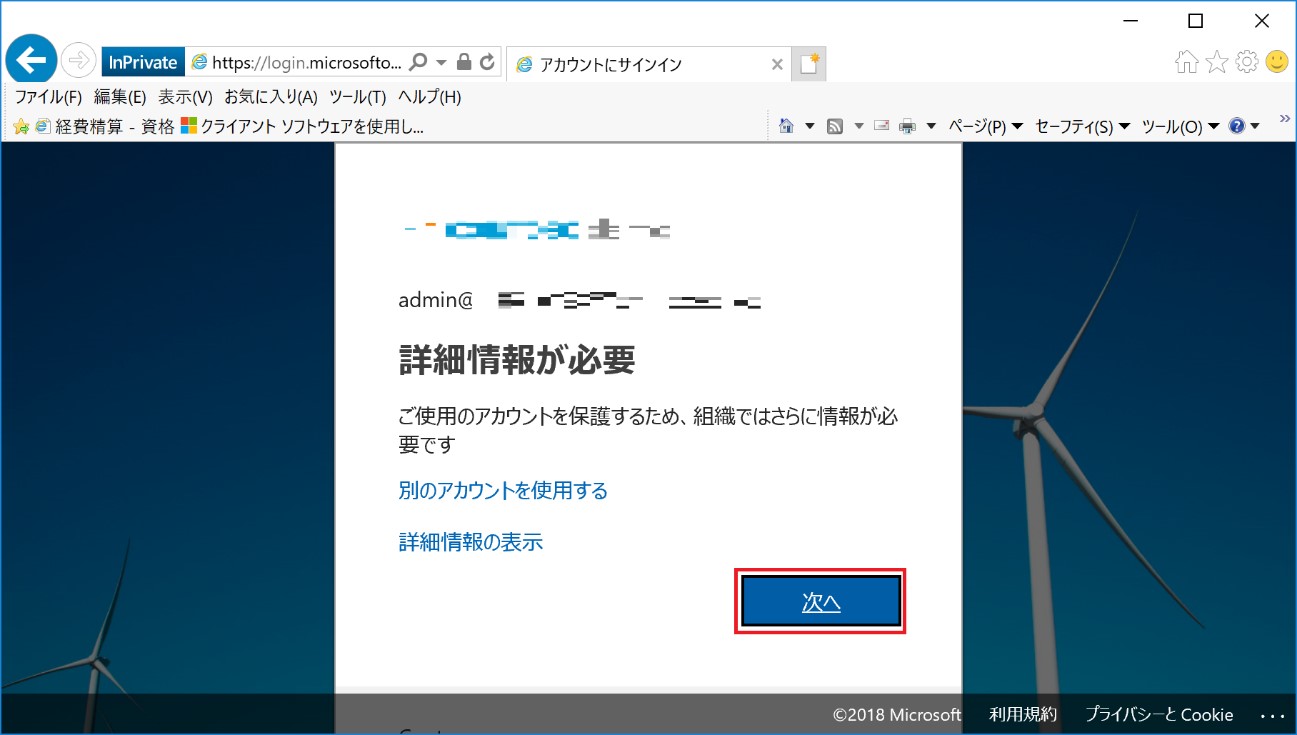

実際に認証を済ませてみると、[詳細情報が必要]と表示されます。[次へ]をクリックします。

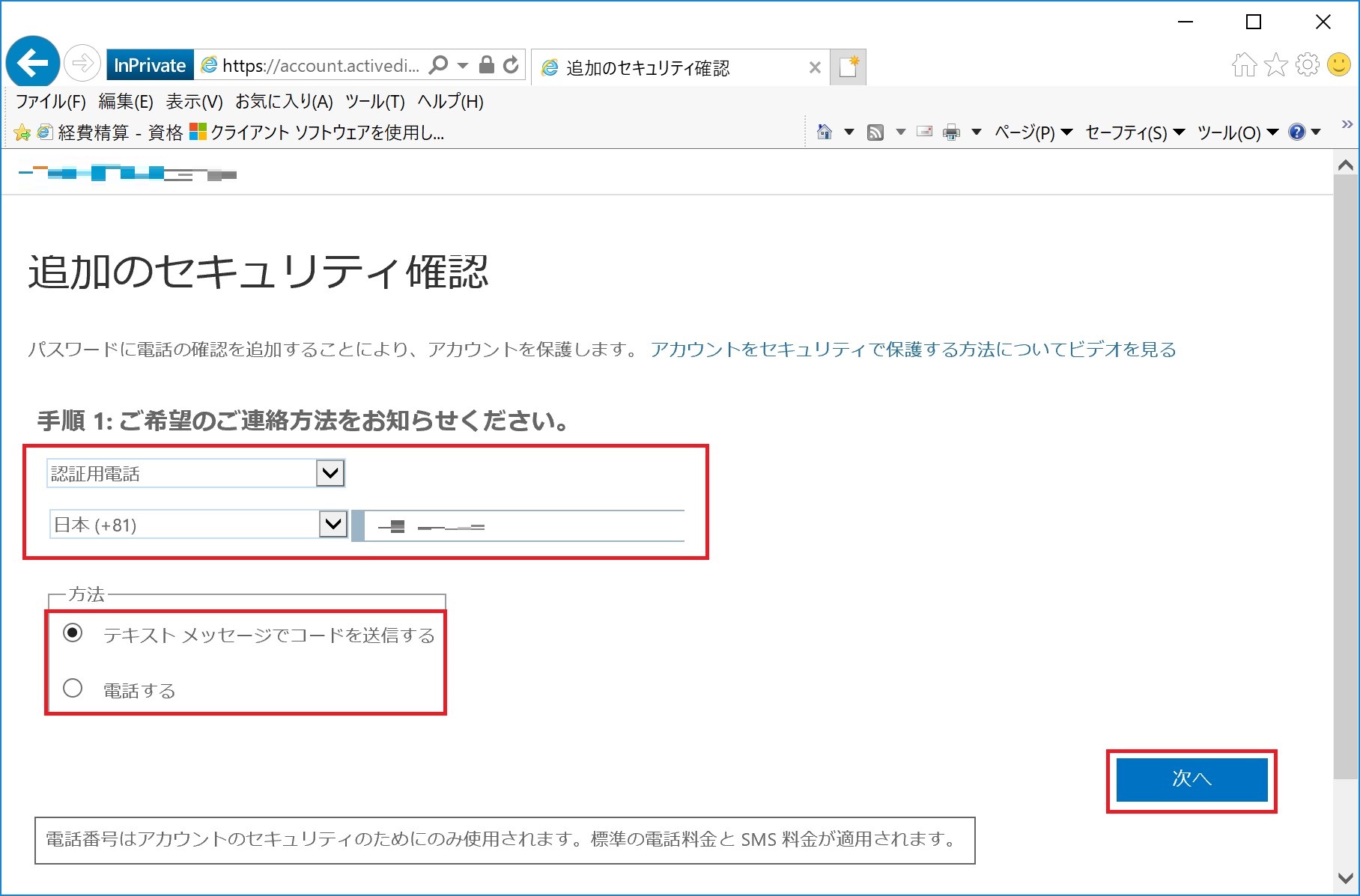

追加のセキュリティ情報を入力した上で、[次へ]をクリックします。

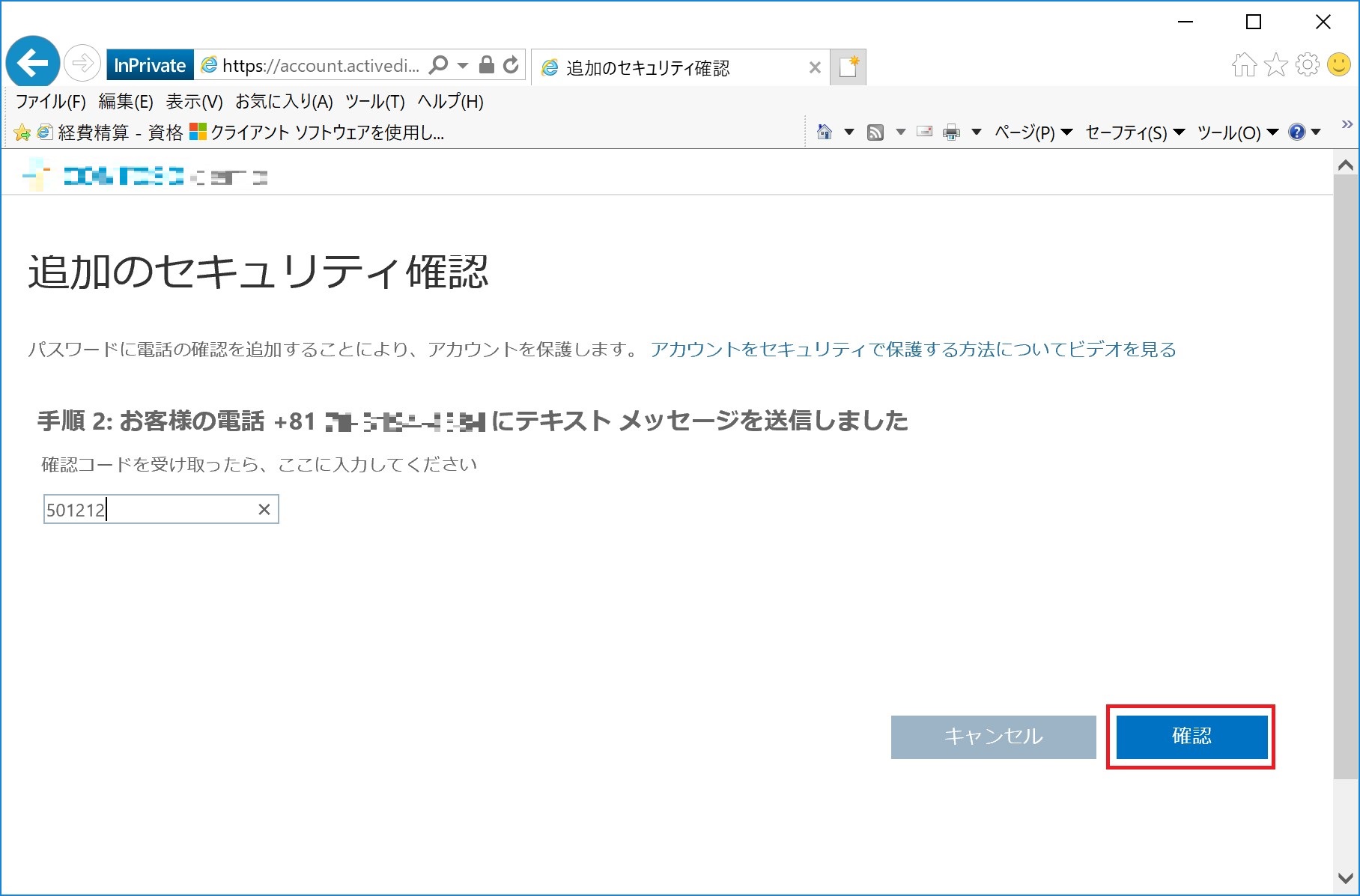

SMS でコードが通知されるので、コードを入力後に[確認]をクリックします。

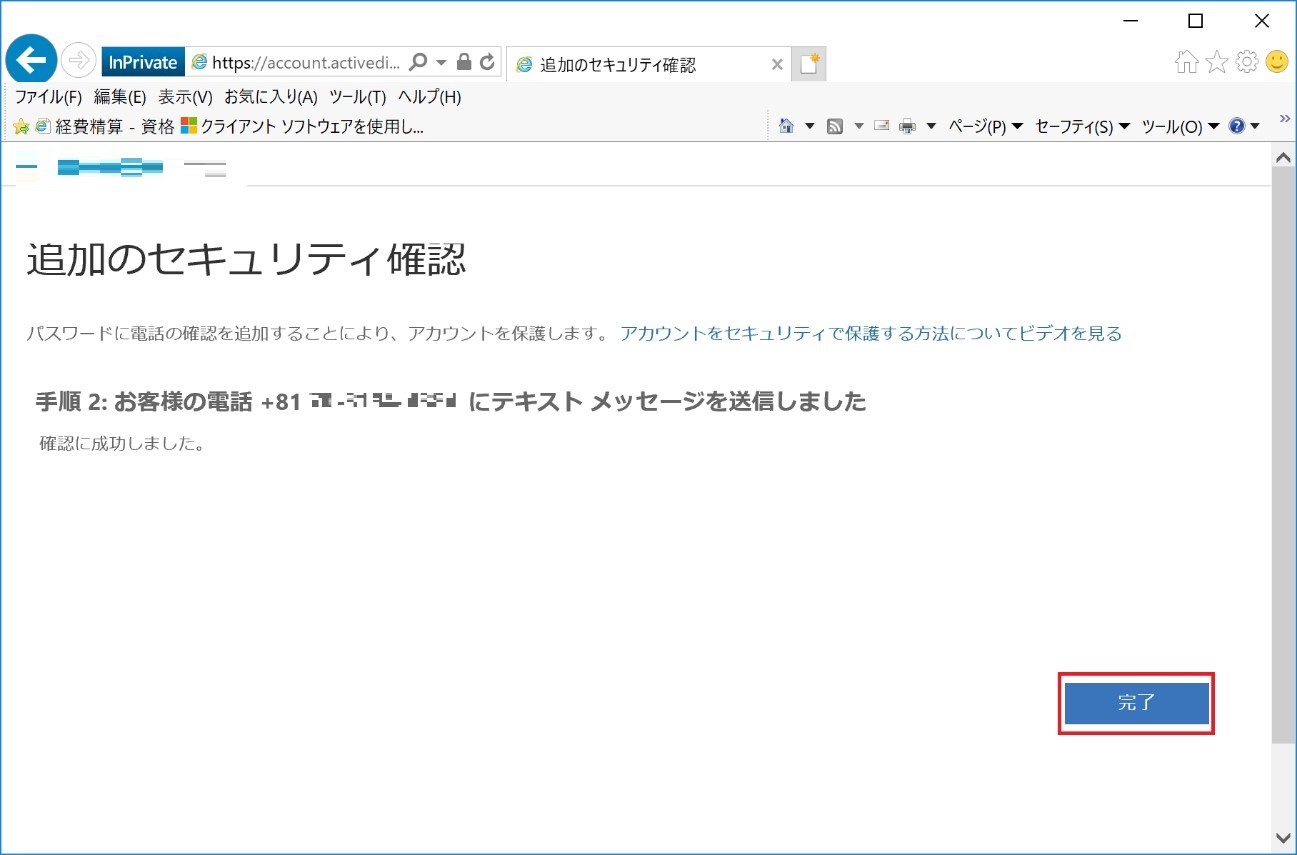

多要素認証の設定は完了となります。[完了]をクリックします。

その後、アプリケーションの画面が表示されれば問題ないです。

今回は多要素認証を利用したアクセス制御を実施しましたが、Intune を利用して条件付きアクセスを構成すれば会社が認めたデバイスでしかアクセスさせないよう構成することも可能です。その場合は、Intune によるデバイス登録をすることで実現ができます。

単純に Azure AD 認証するだけではなく、条件付きアクセスと組み合わせることでセキュアな環境を構成することが可能になります。通常は外部公開できない社内アプリケーションも App Proxy と条件付きアクセスを組み合わせることで、社外ネットワークから利用することもでき、柔軟な働き方を実現する一つの手段ともなりますので、是非ご活用ください。

今回の構成は認証方式として Azure AD 認証を採用して、条件付きアクセスでアクセス制御を実現しました。

次回は App Proxy で 公開されているアプリケーションに「シングルサインオン」を利用した構成を紹介したいと思います。

最後までお読みいただきありがとうございました!

次回予告