みなさん、こんにちは。

前回、Virtual Machines のディスク暗号化(ADE:Azure Disk Encryption)について紹介させていただきましたが、Azure にはデフォルトでデータセンター上の物理ディスクを暗号化する、すなわちストレージサービスの暗号化機能が備わっています。

今回ご紹介する暗号化機能の名称は、Azure Storage Service Encryption(SSE)と呼ばれ、Azure 構築・管理者の方であれば、多くの人が一度は耳にしたことがある機能ではないでしょうか?

今回は、暗号化についてもう少し理解を深めていただくために、この SSE についてのご紹介と、ADE との違いについても触れたいと思います。

SSE については、その名の通りストレージアカウント全体を暗号化対象とするもので、VHD ファイルを暗号化する ADE とは異なります。暗号化キーについては、Microsoft により保管・管理され、データセンターにおける物理ハードディスクからの情報漏洩対策としても有効です。

ただし ADE とは違い VHD ファイル自体が暗号化されているわけではないため、エクスポートした VHD ファイルは読み取り可能となります。従って、よりセキュアな管理が求められる場合は、ADE と併用することも1つの手段となります。

動きとしては、ユーザーによって SSE が有効なストレージアカウントに書き込みが行われたものから暗号化され、読み出しを行うタイミングで自動的に復号されます。

SSE が有効になる前に書き込みが行われたものは暗号化されませんので留意しておく必要はありますが、デフォルトで有効になっている機能のため、意図的に無効にしない限りはその心配もありません。現在では SSE 有効化状態のストレージアカウント上にある VHD から管理ディスクへの変換も可能になっています。

有効化前に書き込みが行われたファイルを暗号化したい場合は、コピー等で新たに書き込みを行うことで可能です。

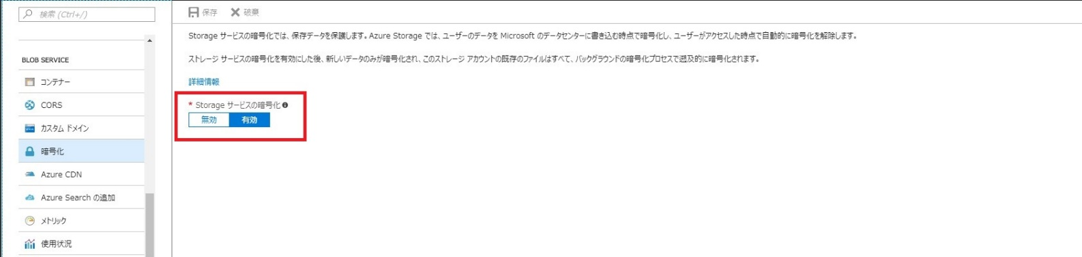

機能の設定については、Azure portal のストレージアカウントの暗号化メニューより可能です。

下記にもあるように、デフォルトで有効になっていることが確認できます。

ADE とは異なり、実装する手間なく、最低限の暗号化を施すことができる有り難い機能の1つであると言えます。

ADE と SSE の比較については、下記に分かり易く纏められていますので、参考にしてみてください。

参考:Azure Disk Encryption ( ADE ) と Storage Service Encryption ( SSE )の違い

重複する点も多いですが、特筆すべきポイントを改めて記載しておきます。

左右にスクロールしてご覧ください。

| SSE | ADE | |

|---|---|---|

| ユーザーによる暗号化対応 | 不要 | 必要 |

| I / O 遅延 | なし | あり |

| 暗号化キー管理 | マイクロソフト(ユーザー管理はプレビュー段階) | ユーザー |

| 暗号化対象 | ストレージアカウント | VHD ファイル |

| 暗号化タイミング | 有効な状態で作成されたデータのみ暗号化される | 随時作成されたファイルが暗号化される |

| セキュリティ強度 | VHD ファイルを悪意ある者に DL されると読み取り可能 | VHD ファイルを DL できても暗号化されているため読み取り不可 |

※ 両者は併用可能

ユーザーが管理する暗号化キーを SSE に使用する機能は現在プレビュー段階にありますが、GA されたら活用ケースも増えるかもしれません。

SSE、SSE(ユーザーによるキー管理)、ADE といったように複数の暗号化パターンを用意し、セキュリティ要件と合わせてメニュー化できれば、より提案の幅も広がるのではないでしょうか?

参考:ユーザーが管理する Azure Key Vault キーを Storage Service Encryption に使用する

何気なくデフォルトで実装されている機能も、補足するだけで管理者・利用者双方のセキュリティリスクに対する見解統一が図れる1機能として紹介させていただきました。

(この記事を書き終えてから最新情報が公開されたため、追記させていただきます)

SSE でユーザーが管理する暗号化キーの利用が正式に利用可能になりました!

参考:Announcing Storage Service Encryption with customer managed keys general availability

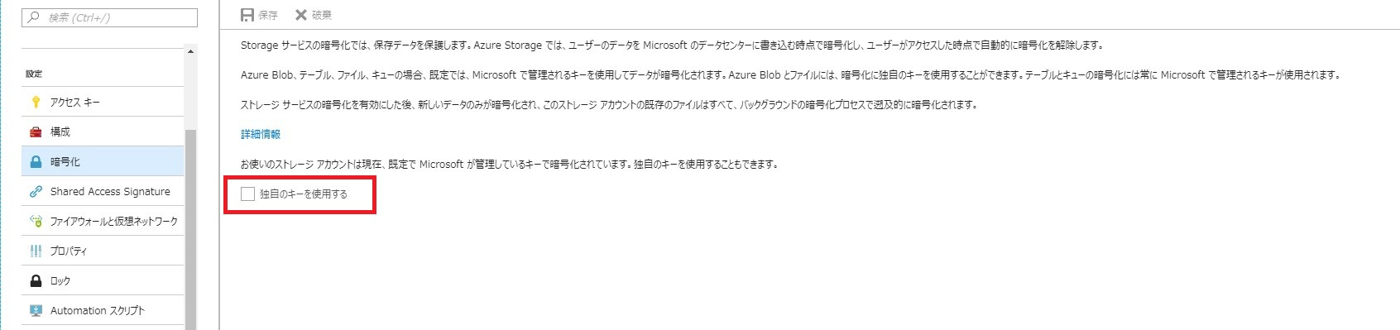

改めて検証もしたいと思いますが、暗号化メニューより「独自のキーを使用する」を選択すると、独自キーで構成することができるようになっています。

これでまた対応の幅が広がりますね!