Red Hat 社の Enterprise Linux ディストリビューションの DHCP クライアントパッケージに、リモートより任意のコードが実行される脆弱性(CVE-2018-1111)の攻撃コードが発見されました。

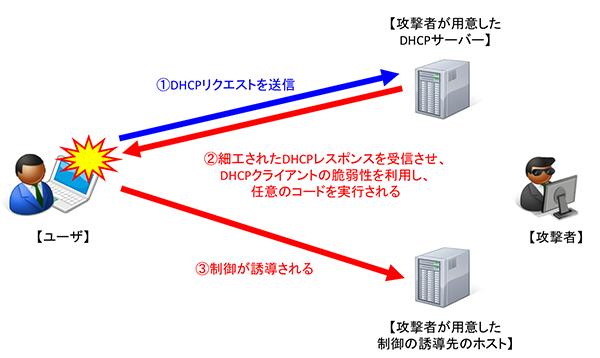

この脆弱性は、DHCP クライアントのパッケージに含まれる NetworkManager に存在しており、NetworkManager が DHCP レスポンスを処理する際に利用するスクリプトにコマンドインジェクションを行うことが可能です。このため、攻撃者が用意した不正な DHCP サーバーへアクセスしてしまうことにより、リモートより任意のコマンドを実行することが可能です。この脆弱性を利用した攻撃が成立した場合、リモートから任意のコマンドを実行される危険性があります。

ただし、この脆弱性が攻撃に利用されるためには、①ターゲットの IP が DHCP により割り当てられていること、②攻撃者が用意した DHCP サーバーへターゲットからの DHCP リクエストが到達し、また DHCP レスポンスを受信できること、などの条件を満たす必要があります。

本レポート作成(2018年5月18日)時点において、各ディストリビューションベンダーより脆弱性の修正プログラムがリリースされております。脆弱性を攻撃に利用される可能性は低いと考えられますが、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であることから、今回、この脆弱性(CVE-2018-1111)の再現性について検証を行いました。

本レポート作成(2018年5月18日)時点において、各ディストリビューションベンダーより、この脆弱性を修正するプログラムはリリースされております。当該脆弱性が修正された修正プログラムを適用していただくことを推奨します。

DHCP Client Script Code Execution Vulnerability - CVE-2018-1111

CVE-2018-1111 dhcp: Command injection vulnerability in the DHCP client NetworkManager integration script [fedora-all]

CESA-2018:1454 Critical CentOS 6 dhcp Security Update

CESA-2018:1453 Critical CentOS 7 dhcp Security Update

SL Security Errata dhcp (SL6)

SL Security Errata dhcp (SL7)

Oracle Linux CVE Repository CVE-2018-1111

攻撃者は、不正なレスポンスを送信する DHCP サーバーと、ターゲットシステムを制御するために用意した誘導先のホストの二台を用意します。ターゲットシステム上で不正な DHCP レスポンスが処理されることにより、ターゲットシステムの制御を誘導先のホストが奪取するコードを実行させます。今回の検証に用いたコードは、ターゲットシステム上から特定のサーバー、ポートにコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートからターゲットシステムが操作可能となります。

*誘導先のシステムは Linux です。

Red Hat Enterprise Linux Server 7.3

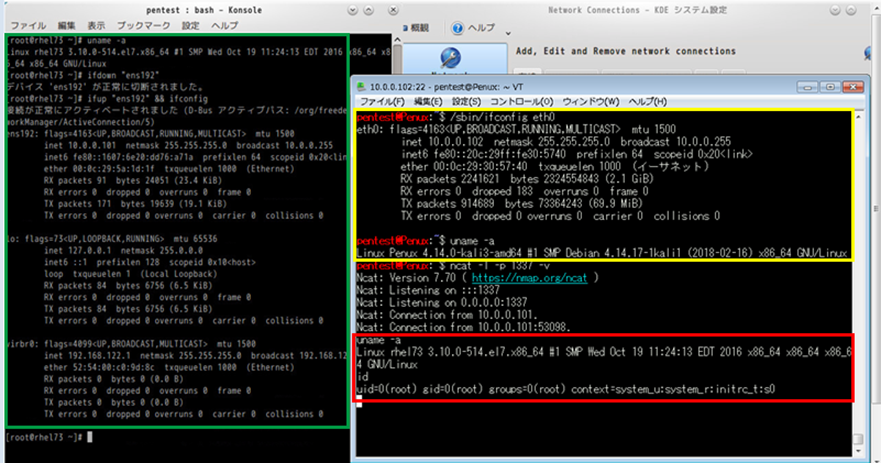

下図は、誘導先のコンピュータ(Linux)の画面です。黄線で囲まれた部分は誘導先のホストの情報であり、緑線で囲まれた部分はターゲットシステム(Red Hat Enterprise Linux 7.3)のホストの情報、および、DHCP クライアントを実行した際の画面です。

一方で、赤線で囲まれている部分は、ターゲットシステムにおいて、ホスト名、カーネルバージョン、奪取した権限の情報を表示するコマンドを実行した結果が表示されています。これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2018年5月21日 : 初版公開

脆弱性調査レポートのメール配信を開始しました!

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

「脆弱性調査レポート メール」の配信登録はこちら

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 コーポレートコミュニケーショングループ メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |