Microsoft Office およびワードパッドに、リモートより任意のコードが実行可能な脆弱性(CVE-2017-0199)及び、その脆弱性を利用する攻撃コードが発見されました。

本脆弱性は、Microsoft OLE (※1)における URL Moniker (※2)での処理に起因する脆弱性で、細工された HTA (※3)コンテンツの処理に不具合があるため生じる脆弱性です。

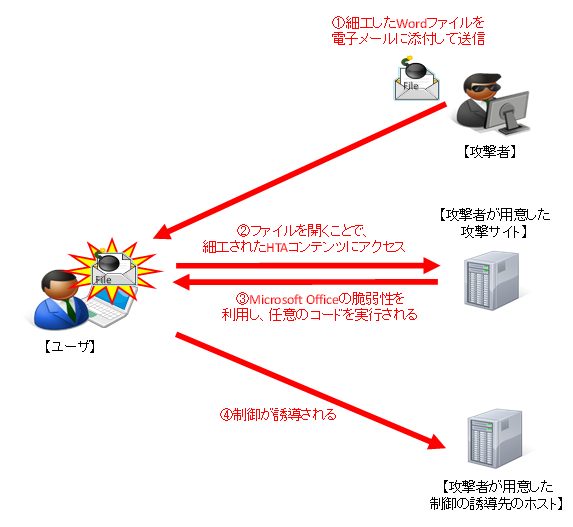

この脆弱性を利用し、攻撃者は細工を施した Word ファイルを電子メール等で送信し、同ファイルを受信したユーザーがそのファイルを開くことで、リモートから任意のコードを実行される等の危険性があります。

本レポート作成時点(2017年4月28日)において、ベンダーより脆弱性を解決する更新プログラムがリリースされております(2017年4月11日付)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいこと、加えてベンダーが「同脆弱性を悪用した事実を確認済み」と公表していることから、今回、この脆弱性(CVE-2017-0199)の再現性について検証を行いました。

Microsoft 社より、この脆弱性を修正する更新プログラム(KB 3141529、KB 3141538、KB 3178710および KB 3178703)がリリースされています。当該脆弱性を修正する更新プログラムを適用していただくことを推奨いたします。

CVE-2017-0199

CVE-2017-0199 | Microsoft Office /ワードパッド Windows API の w /リモート コード実行の脆弱性

Microsoft OLE URL Moniker における遠隔の HTA データに対する不適切な処理

添付ファイル付き電子メールを送信する等をして、脆弱性が存在するターゲットシステムが受信したと想定し、細工を施した Word ファイルをターゲットシステムにて開きます。ターゲットシステムは意図せず、攻撃者が用意した攻撃サイトにある細工された HTA コンテンツにアクセスします。今回の検証に用いた HTA コンテンツは、ターゲットシステム上から特定のサーバー、ポートへコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートからターゲットシステムが操作可能となります。

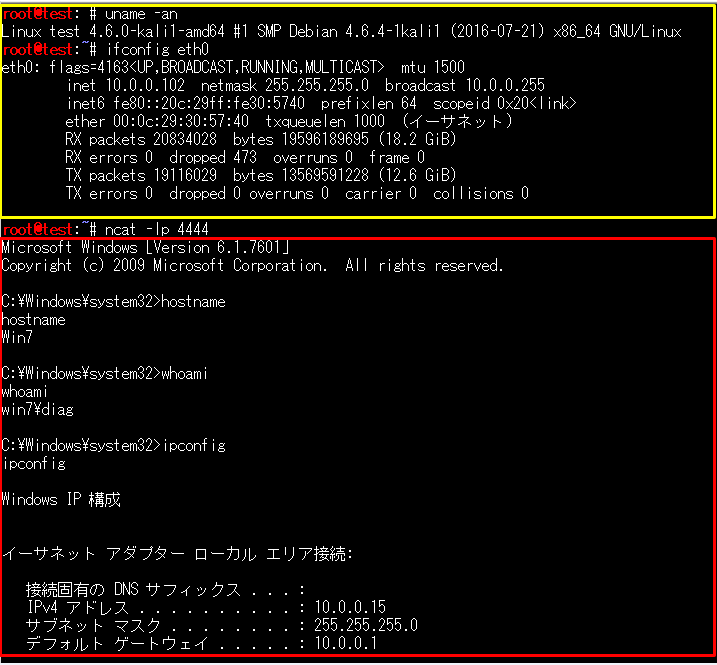

*誘導先のシステムは Linux です。

Windows 7 Enterprise SP1 日本語版

Microsoft Office Professional Plus 2016 日本語版

下図は、誘導先のコンピュータ(Linux)の画面です。黄線で囲まれた部分は、誘導先のホストの情報です。一方で、赤線で囲まれている部分は、ターゲットシステム(Windows7)において、ユーザーの情報、IP アドレスの情報を表示するコマンドを実行した結果が表示されています。これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2017年4月28日 : 初版公開

脆弱性調査レポートのメール配信を開始しました!

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

「脆弱性調査レポート メール」の配信登録はこちら

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、安部、菅 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |