CMS (*1)ソフトウェアとして広く使われている WordPress に、コンテンツインジェクション可能な脆弱性の攻撃コードが発見されました。

この脆弱性は WordPress の投稿の取得や新規追加、更新を行うことができる REST API にて、リクエスト受信時におけるアクセス権確認処理の不具合があるために生じる脆弱性です。なお、REST API は、WordPress4.7.0または4.7.1を使用するウェブサイトではデフォルトで有効になっています。

この脆弱性を利用した攻撃が成立した場合、ウェブサイトの投稿内容やページの内容を変更または削除される危険性があります。

本レポート作成(2017年2月3日)時点において、開発元より脆弱性を修正したバージョンがリリースされております(2017年1月26日付)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性の再現性について検証を行いました。

*1 CMS (Content Management System の略):ウェブサイトのページ作成において、技術的な知識がなくても容易にページを作成できるような仕組みを用意したシステム。

開発元より、この脆弱性を修正するプログラムがリリースされています。

当該脆弱性の修正を含む最新のバージョンを適用していただくことを推奨いたします。

ただちに最新版へアップデートすることが困難な場合、REST API を無効化するプラグインをインストールすることで、攻撃を回避できる可能性があります。下記、弊社検証において、同プラグインをインストールすることで攻撃を回避できたことを確認しております。

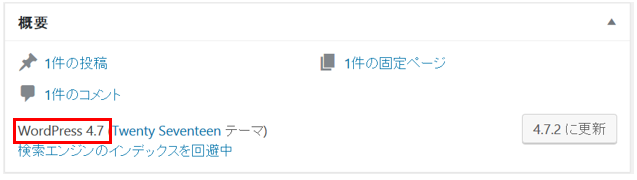

WordPress 管理画面のダッシュボード内、概要の項目より、WordPress のバージョンを確認できます。

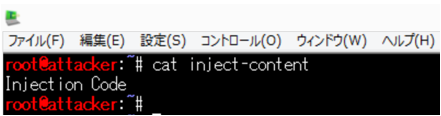

ターゲットシステムに対し、細工した API リクエストを送信することにより、同システムの投稿内容が変更されることを確認します。これにより、攻撃者が投稿内容を任意の内容に書き換えられることを確認できます。

CentOS 7.3 + WordPress 4.7.0

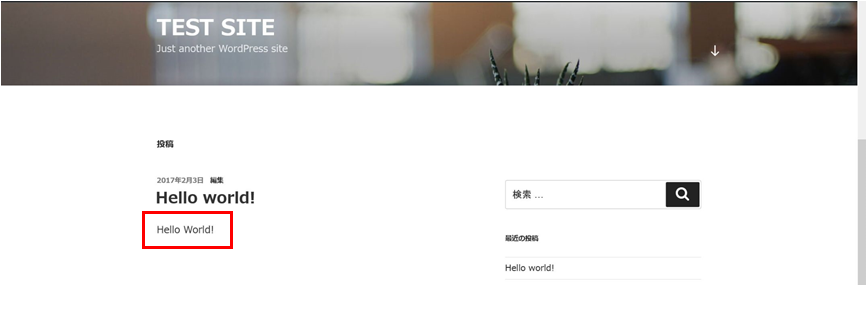

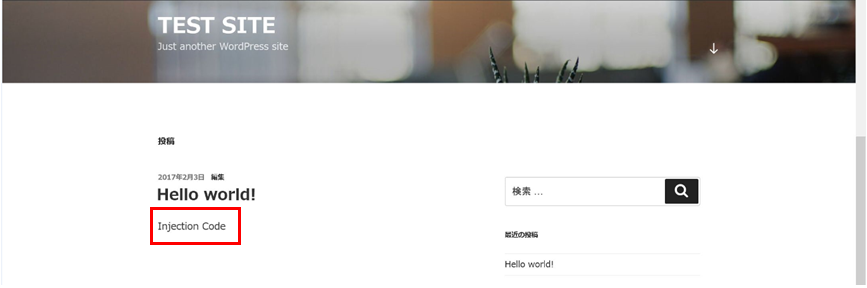

任意の投稿内容[画像1]を使用して攻撃コードを実行したところ、ターゲットシステムの投稿内容が変更されました。これにより、攻撃者はターゲットシステムの投稿内容を、任意の内容に書き換えることが可能であることが確認できました。

[▼画像1]

[▼ターゲットシステムの投稿内容(攻撃コード実行前)]

[▼ターゲットシステムの投稿内容(攻撃コード実行後)]

2017年2月3日 : 初版公開

脆弱性調査レポートのメール配信を開始しました!

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

「脆弱性調査レポート メール」の配信登録はこちら

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、安部、菅 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |