Microsoft Windows のカーネルモードドライバ(Win32k.sys)に、ローカルから権限昇格を行える脆弱性(CVE-2015-1701)が発見されました。

この脆弱性は、Win32k.sys がメモリ内のオブジェクトを正しく処理しないことにより発生します。これにより、システム上で権限昇格を行うことができ、その後カーネルモードで任意のコードの実行が可能となります。

攻撃者がこの脆弱性を利用するためには、システムへの有効なログオン情報が必要になります。

攻撃者が何らかの方法でシステムの一般ユーザーでのアクセス権を獲得した場合、この脆弱性を利用することで SYSTEM 権限を奪取されます。その結果、SYSTEM 権限でシステムを操作し、重要情報の改ざん、窃取されてしまうといった危険性があります

本レポート作成(2015年5月25日)時点において、既に Microsoft 社より脆弱性の修正プログラムがリリースされております(2015年5月13日)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(CVE-2015-1701)の再現性について検証を行いました。

Microsoft 社より、この脆弱性を修正するプログラム(MS15-051)がリリースされています。

当該脆弱性が修正された修正プログラムを適用していただくことを推奨いたします。

CVE-2015-1701

Windows カーネルモード ドライバーの脆弱性により、特権が昇格される (3057191)

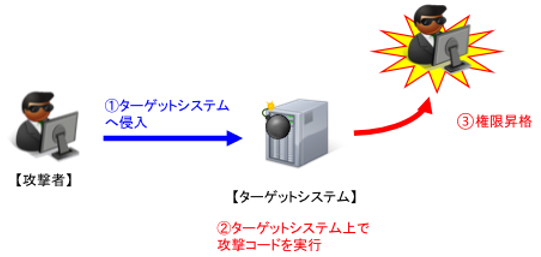

攻撃者は、一般ユーザー権限でターゲットシステムにログオンした後、細工したファイルを実行します。

これにより、ログオン時のユーザー権限から SYSTEM 権限へ昇格するというものです。

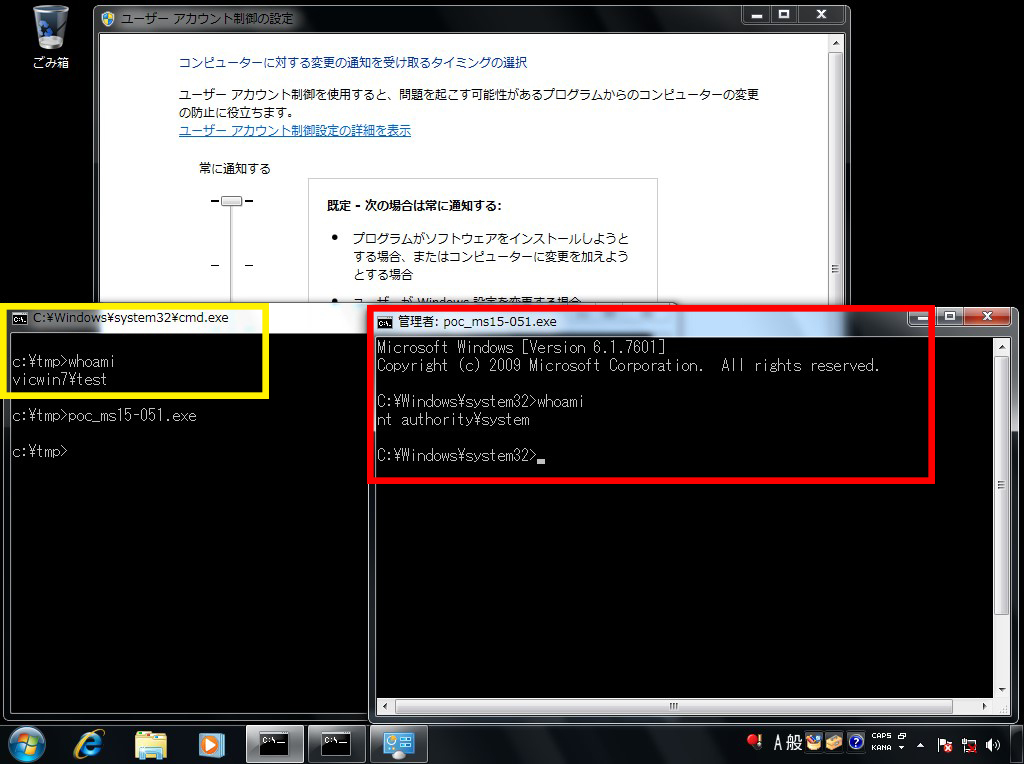

下図は、ターゲットシステム(Windows 7)の画面です。黄枠の箇所は、ログオン直後のユーザー情報(test)を表示しています。一方で赤枠の箇所は、細工されたプログラムを実行した直後のもので、SYSTEM 権限でコマンドプロンプトが動作していることを確認できます。細工されたプログラムを実行する際、UAC(ユーザーアカウント制御)による制御が有効であっても、制御は回避されてしまいます。

2015年5月25日 : 初版公開

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 皆口 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |