Microsoft Windows のコンポーネントである HTTP.sys が HTTP リクエストを処理する際に、リモートから任意のコードを実行可能な脆弱性(CVE-2015-1635)が発見されました。この脆弱性は、細工された HTTP リクエストをターゲット上の IIS に送信することにより、システム権限で任意のコードを実行することが可能です。

この脆弱性を利用した攻撃が成立した場合、リモートからシステム権限を奪取される危険性があります。なお、本レポート作成(2015年4月16日)時点において、システムにおけるサービス拒否を発生させる攻撃方法が公開されています。現時点ではシステムをダウンさせることにのみ成功しておりますが、今後、任意のコードの実行を実現する攻撃コードがリリースされる可能性がありますので、可能な限り早急に対策を講じていただくことを強く推奨いたします。

本レポート作成(2015年4月16日)時点において、既に Microsoft 社より脆弱性の修正プログラムがリリースされております(2015年4月15日)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であることから、今回、この脆弱性(CVE-2015-1635)の再現性について検証を行いました。

Microsoft 社より、この脆弱性を修正するプログラム(MS15-034)がリリースされています。

当該脆弱性が修正された修正プログラムを適用していただくことを推奨いたします。

ただちに修正プログラムを適用することが困難な場合、Microsoft 社より提供されている次の回避策の実施を推奨いたします。

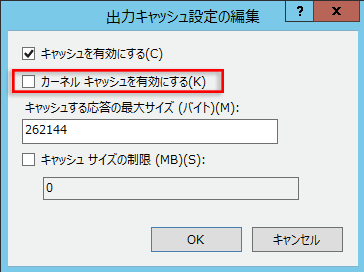

IIS の[出力キャッシュ]の設定より、[カーネルキャッシュを有効にする]のチェックを外すことにより、この脆弱性利用する攻撃を回避することが可能です。設定後、IIS を再起動する必要はありません。

ただし、この設定を行うことにより、IIS のパフォーマンスが低下する可能性があります。

参考:カーネル キャッシュを有効にする (IIS 7)

※参照先ページはカーネルキャッシュを有効にする設定が紹介されていますが、この脆弱性の回避策は「無効」にしていただくことです。

CVE-2015-1635

HTTP.sys の脆弱性により、リモートでコードが実行される (3042553)

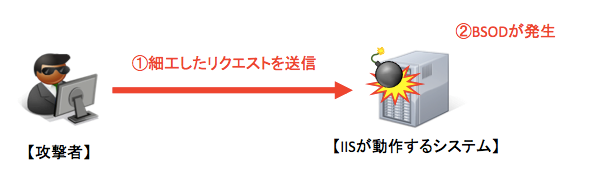

IIS が動作するターゲットシステムに対して細工した HTTP リクエストを送信することにより、ターゲットシステムで BSOD(Blue Screen of Death)を発生させ、システムをダウンさせます。

下図は、ターゲットシステム(Windows Server 2008R2 および Windows Server 2012)の画面です。図のように、細工された HTTP リクエストを受信したターゲットシステムでは BSOD が発生し、ダウンします。また https 通信においても、この脆弱性が発現することが確認できております。

2015年4月16日 : 初版公開

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 皆口 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |