Microsoft Windows で DLL ファイルを処理する際に、リモートから任意のコードを実行可能な脆弱性(CVE-2015-0096)が発見されました。この脆弱性は、DLL ファイルを処理する際に問題があり、ユーザに細工された Web サイトやファイル、DLL ファイルが含まれる作業ディレクトリ内のファイルを開かせることにより、リモートより任意のコードを実行することが可能です。

この脆弱性を利用した攻撃が成立した場合、ログオンしているユーザと同じ権限を奪取される危険性があります。

本レポート作成(2015年3月19日)時点において、既に Microsoft 社より脆弱性の修正プログラムがリリースされております(2015年3月10日)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(CVE-2015-0096)の再現性について検証を行いました。

Microsoft 社より、この脆弱性を修正するプログラム(MS15-020)がリリースされています。

当該脆弱性が修正された修正プログラムを適用していただくことを推奨いたします。

CVE-2015-0096

Microsoft Windows の脆弱性により、リモートでコードが実行される (3041836)

複数の Microsoft Windows 製品における権限昇格の脆弱性

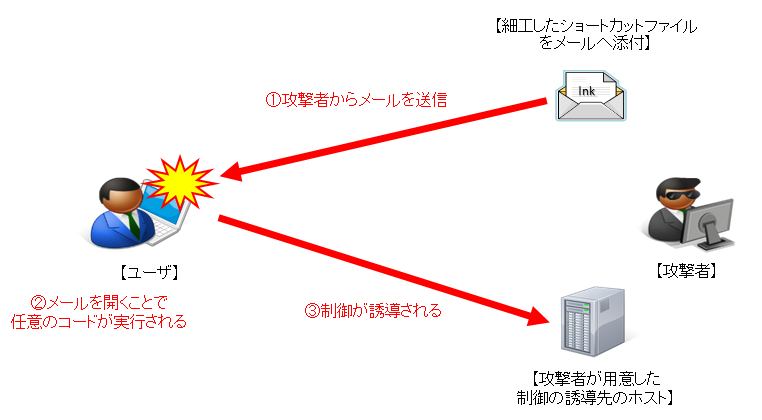

ターゲットシステムのユーザに対して、細工したショートカットファイルを添付したメールを送信します。ユーザがそのメールを開くことにより、ターゲットシステムは悪意のあるユーザが用意したホストへと制御が誘導されます。

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバー、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するものです。これにより、リモートからターゲットシステムが操作可能となります。

※誘導先のシステムはCentOS です。

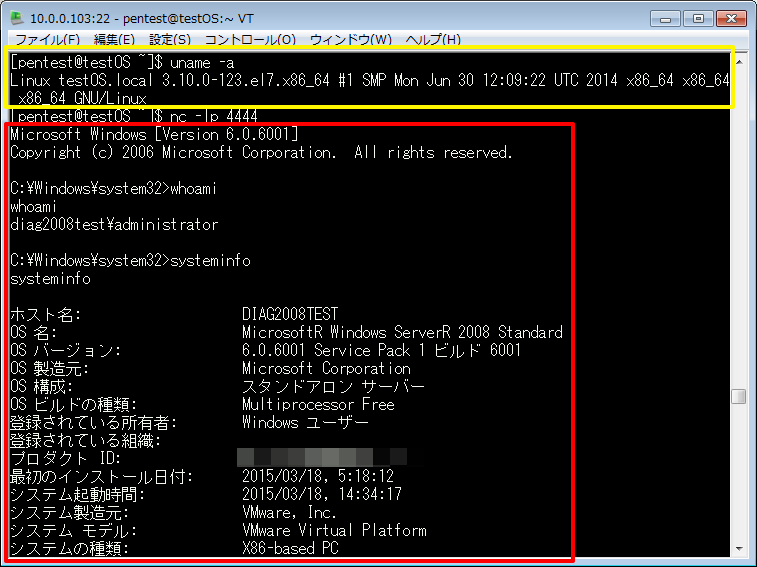

下図は、誘導先のコンピュータ(CentOS)の画面です。黄線で囲まれている部分は、誘導先のコンピュータの情報です。一方で、赤線で囲まれている部分は、ターゲットシステム(Windows Server 2008)において、ホスト名、ユーザの情報、システム情報を表示するコマンドを実行した結果が表示されています。

これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 皆口 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |