DEF CON(デフコン)は、毎年夏にラスベガスで開催される世界最大級のハッカーの祭典です。ハッカーやセキュリティ研究者、政府機関の関係者、IT専門家などが世界中から集まり、最新のサイバーセキュリティ技術に関する情報交換や交流を行います。

同時期に開催されるBlack Hat USAがビジネス色が強いイベントであるのに対し、DEF CONはサイバーセキュリティのコミュニティに焦点を当てたイベントとなっています。所々でCTF (Capture The Flag)と呼ばれる大会やワークショップが開かれており、お祭りのような雰囲気です。

さらに、今回はCTF (Blue Team Village, Project Obsidian CTF) に初参加し、6位を獲得した体験についてご紹介します。 なお別のブログでは、Black Hat USA 2025の参加レポートも公開しています。

そちらも併せてご覧ください。

DEF CON 33概要

- 開催期間

- 2025/8/7(木) - 2025/8/10(日)

- 開催場所

- アメリカ合衆国ネバダ州ラスベガス Las Vegas Convention Center

- 参加者数

- 26,000人程度

- 内容

- DEF CONのイベント会場はVillageという特定のテーマに特化した学習・交流スペースに分かれています。Villageの内容はマルウェア、ピッキング、ソーシャルエンジニアリング、IoTハッキングなどと多岐にわたり、各Villageでは講演やワークショップ、CTF(Capture The Flag)と呼ばれる大会などが開催されます。 今年は過去最多の34Villageが展示を行っていました。

https://defcon.org/html/defcon-33/dc-33-villages.html

Villageの傾向

過去5年間の展示Villageを分析して、セキュリティ分野におけるAIの存在感が年々増していると強く感じました。また、2024年、2025年の2年がかりで行われたDARPA(国防高等研究計画局)が主催する、AIとサイバーセキュリティの融合を試す大会であるAIxCC (AI Cyber Challenge)の決勝が開催され、なんと総額約2,250万ドルの賞金が用意されていました。

また、AIに直接的に関わりがないVillageでもAIが何らかの形で含まれており、AIが攻撃の対象やツールとして注目されていることが明らかに伝わってきました。脆弱性の発見からSOC運用、ソーシャルエンジニアリングに至るまで、あらゆる側面でAIが影響を及ぼしています。マルウェア解析、エクスプロイト、脆弱性調査といった従来の分野でもAIが利用されることで、それらの技術が改めて評価されているように感じました。また、ICS Village、Aerospace Village、Maritime Hacking Village、Payment Village、Car Hacking Villageなど特定産業に特化したVillageは毎年継続的に展示が行われており、一般的なエンタープライズのITシステムを超えた分野におけるセキュリティの重要性が年々上がっていることもわかりました。

バッジの紹介

DEF CONでは、毎年参加者にデザインの凝ったバッジが配られます。バッジのデザインは電子系と非電子系のものがあり毎年交互に入れ替わります。今年は非電子系でした。(去年のDEF CON参加レポートに電子系のバッジが載っているのでご興味がある方はそちらもご覧ください。)

今年のバッジは色の3原色(シアン、マゼンタ、イエロー)のアクリルがサンドイッチ状になったものでした。どうやらこのバッジを通して見ると初めて明らかになるアートや看板がイベント会場に散りばめられていて、隠されたパズルを解くためにも必要だという噂がありましたが、私は何も見つけられませんでした…。

バッジを受け取って早々にネジが外れてしまい、会場の床にバッジが散乱するというハプニングがありましたが、Hardware Hacking Villageに寄ってドライバーとネジ止め用接着剤をお借りして修復することができました。

Blue Team Village CTF

サイバーセキュリティ界隈では、わざと自社のシステムに攻撃を仕掛けて弱点を探すペネトレーションテストなどの「攻め」に特化した側をレッドチーム、攻撃の検知や攻撃されたときに被害を食い止めるなどの「守り」に特化した側をブルーチームと呼ぶ文化があります。そして、Blue Team Villageはその名の通り、攻撃検知や防衛に役立つツール・技術・戦術について議論・共有するためのVillageとなっています。

Blue Team Villageでは4つのCTFが開催されていて、そのうち我々が参加した「Project Obsidian CTF」はBlue Team Villageの看板となるCTFです。このCTFでは、現実世界でも起こり得るような5つのセキュリティインシデント(Kill Chain)のシナリオが問題として用意されています。さまざまなツールやサイバーセキュリティの知見を活用し、攻撃者の侵入経路や攻撃の影響範囲を分析し、時間内(48時間)に感染された端末のログなどから回答となる「フラグ」を見つけ出すことで点数を獲得します。最終的に点数が最も多いチームが優勝となります。

今回、現地でセキュリティ監視センター(SOC)でセキュリティアナリストをしている私とセキュリティコンサルタントの2名、国内からリモートで4名の、計6名で編成したチームで参加しました。

現地ならではのトラブル発生

DEF CON初日の9:00にバッジを貰うなどの入場処理を済ませ、現地参加の我々は早速Blue Team Villageへと向かいました。

10:00になると各CTFの登録が解禁されましたが、会場に準備されたネットワークの調子が悪く、なかなか登録できない状況が続きました。その後なんとか登録は済ませたものの、やはりネットワークが不調で問題に取り組むことができず、またBlue Team Villageにはテーブルや椅子は準備されているものの、最も重要な電源コンセントが存在せず、日本から参加していたリモートのメンバーの活躍に頼る形となり、彼らに多くの問題を解き進めてもらいました。

結局、その日は会場のネットワークの調子が改善しなかったため、ほかのVillageの講演やワークショップを見て回りました。この時点では、だいぶ順位は低い状態でしたが、ホテルに戻った後に作戦会議や情報共有を行い、ホテルのネットワークを利用して我々は一気に順位を上げていきます。

問題の内容

ここで問題の内容について軽くご紹介します。

「Project Obsidian CTF」は問題数がなんと224問もあり(一般的なCTFは40問ほどのイメージ)、いかに効率的に問題を解けるかが鍵となりました。ほとんどの問題はWazuh(オープンソースのSIEM製品)を使うものと、フォレンジックアーティファクトをダウンロードしてそれを分析するものの2パターンに大きく分かれていました。

Wazuhに関する問題について

自分が普段利用しているSIEM製品とは異なるため、基本的なクエリの書き方に苦戦しました。また、どんなログが取り込まれているのかを把握するのに時間がかかりましたが、公式ドキュメントを参照したり、生成AIを利用してクエリを作成するなどの工夫を行いました。異なる環境においても、普段の業務でも使っている「セキュリティリスクの考え方」は変わりませんでした。なぜこのログが発生しているのか、どの攻撃がどのログに残り得るのかを考えるのが、攻撃者の行動を理解する上で重要だと改めて認識しました。

フォレンジックアーティファクトに関する問題について

Windows Event Log、ブラウザ履歴、Command-Lineログなど、端末から収集されたzipファイルを与えられ、その中から攻撃者の足跡をたどるといったものでした。調査対象は合計数十GBもあり、どこから手を付ければよいかすら分からない状態でした。途中から生成AIにディレクトリ構造を丸々渡し、優先的に調査する対象を教えてもらう戦術で問題を解き進めました。

その他にも、攻撃者が環境内に残したファイルを脅威インテリジェンスプラットフォームで確認したり、暗号化されたメッセージを解読したり、与えられた画像の場所を特定したり、ほかのVillageに訪れてスタッフに話しかけると答えを教えてくれるという問題もあり、回答を心から楽しみました。

結果

最終的に229チーム中6位という結果を出すことができました。

入賞まであと少しだったのが悔しいですが、日本からリモートで参戦してもらったメンバーも活躍し、大満足の結果になりました。今回の反省点として、技術的なノウハウももちろんありますが、ネットワーク対策やリモートメンバーのスケジュール調整、問題の特色把握など、「Project Obsidian CTF」に対する事前準備がとても重要だと分かりました。

訪れたVillageの紹介

CTFに奮闘しつつ、合間にほかのVillageも訪れました。ここではそれらの内容を一部紹介します。

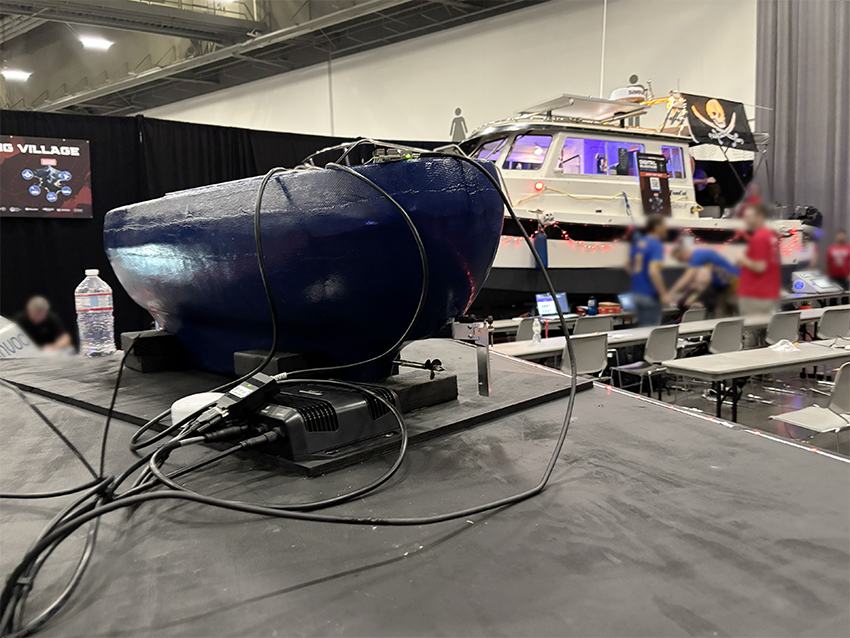

Maritime Hacking Village

Maritime Hacking Villageは、船舶システムにおけるサイバーセキュリティに焦点を当てたVillageです。Village内には船舶システムの操作パネルのシミュレーターや小型の船が設置されていました。実際にメキシコの麻薬カルテルから押収した麻薬を海から密輸するために利用されていたRCボートも置いていて、たまたまそこにいた参加者と一緒にCANバス通信を解析し、あーだこーだ言いながらモーターを動かすことに成功しました。最終的にはRCの制御方法を解析し、GPSでRCボードが自動制御できるように改造するチャレンジだそうです。

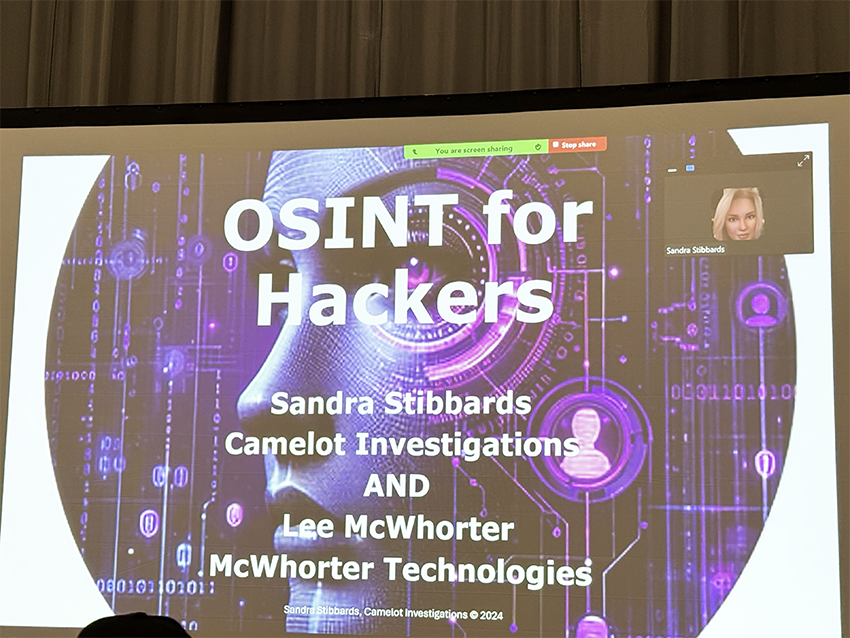

Red Team Village

Red Team Villageはオフェンシブセキュリティにおける考え方、連携、戦略をトレーニングすることに重点を置いたVillageです。私はこちらでSandra Stibbards氏の「OSINT for Hackers」のワークショップに参加しました。私立探偵が使っているOSINTのテクニックやツールについて学び、それをサイバーセキュリティの文脈でどのように活用できるかを考えさせられました。

Social Engineering Community Village

Social Engineering Community Villageは、ソーシャルエンジニアリングを学び、議論し、実践できるVillageです。特に人気なのが、実際の企業に電話をかけてソーシャルエンジニアリングにより電話相手から外部に漏らしてはいけない情報をどれだけ聞き出せるかを競う「Vishing Competition」です。Village内には防音されたフォンブースがあり、競技の参加者はそこから電話をかけ、その様子が会場で配信されていました。参加者によって話を聞き出すテクニックが異なったり、予想もつかない返答が返されたりして会場は大変盛り上がっていました。

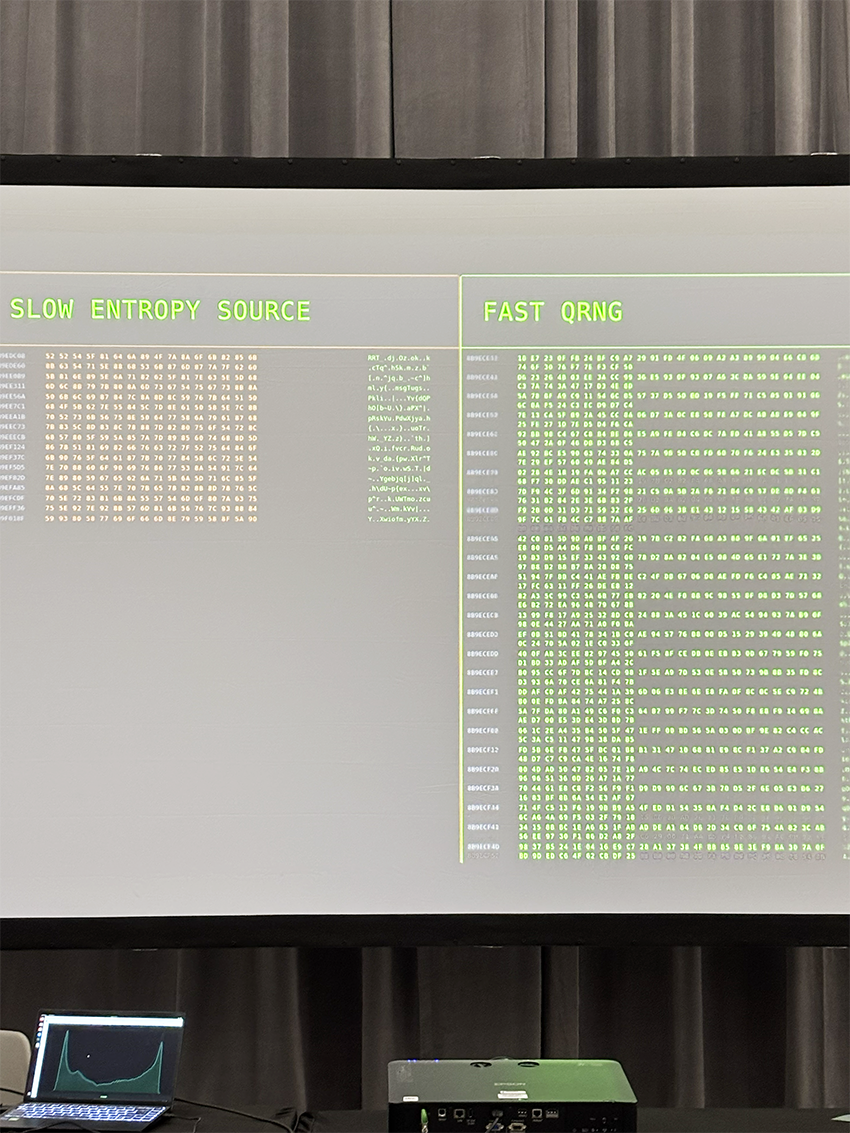

Quantum Village

Quantum Villageは量子コンピューター、量子センサーなどの量子技術について学び、量子世界を操るマシンを構築しているエンジニアや科学者たちと交流ができるVillageです。レーザーの位相の量子力学的性質を活用したTRNG (真性乱数発生器)/QRNG(量子乱数生成器)のチップが展示されていました。従来の時間などをシード値として用いたPRNG(疑似乱数生成器)よりアウトプットが速いとの説明を受けました。学生の頃は量子力学の分野で研究していたので、興味深い内容でした。

まとめ

今回、Blue Team VillageのProject Obsidian CTFに参加し、チームメンバーと協力して6位という結果を出せたことがとても嬉しいです。普段なかなかできないフォレンジック調査を体験し、今後より良い成績を残すために勉強をしなければいけない技術課題など、CTFに向けた準備すべき内容も見えてきました。次回参加時に1位を獲得できるように、これからも技術習得を続けたいと思います。

また、DEF CON自体に参加したことで、普段触れることのできない分野について学び、高い技術力を持つ参加者と交流することでサイバーセキュリティに対するモチベーションを上げることができました。カンファレンスに参加するだけでは業務に直結するスキルアップは難しいと感じます。興味を持った分野や技術を持ち帰り、自分なりに調べたり、実際に手を動かしたりしながら掘り下げることで、初めて技術力の向上につながると実感しました。そしてDEF CONはそうした好奇心の種を見つけるには最高の環境だと考えます。

サイバーセキュリティに関わっている方や興味がある方は、ぜひDEF CONへの挑戦をお勧めします。