こんにちは、樋口です。

今回は、Microsoft Purview のブラウザーベースのデータ損失防止(DLP)についてご案内します。

また、2025年7月の Microsoft 公開情報からセキュリティ関連の情報もピックアップしましたので、併せてご紹介いたします。

- ※当ブログにて記載しております Microsoft 社の Web サイトの URL については、Microsoft 社側のリダイレクトの仕組みにより、お客様の閲覧環境に沿ったページに自動的にリダイレクトされることがございます。

原文を参照される場合は、リダイレクトされた URL の ja-jp などの文字列を en-us に変更することで閲覧いただけます。

ブラウザーベースのDLPを検証してみた

機密情報を保護し、過剰共有によるリスクを軽減するために、機密情報を許可されたユーザーが許可された範囲のみに共有できるように構成する必要があります。このような仕組みをデータ損失防止(DLP)と呼びます。

Microsoft Purview では、DLPポリシーを定義して適用することで、データ損失防止を実装します。DLPポリシーはさまざまな場所、データ転送方法、ユーザーアクティビティの種類に基づいて機能します。

背景・概要

今回の検証では、Microsoft Purview のブラウザーベースのDLP機能がプレビュー公開されましたので、本機能を用いて、サードパーティー製のアンマネージドクラウドAIアプリ(組織で管理されていないクラウド生成AIアプリ)への情報共有を制御できるかを確認しました。本機能は、AIアプリ利用時の情報漏えいリスクに備える「Security for AI (AIのためのセキュリティ)」という考え方にもつながる内容です。

本機能は Microsoft Edge 上で動作するDLPポリシーにより、ユーザーが機密情報をアンマネージドクラウドAIアプリへ共有しようとした際に、管理者に通知したり、必要に応じて操作のブロックを行ったりすることが可能です。

なお、エンドポイントDLPを使用することでもユーザーが機密情報をアンマネージドクラウドアプリへ共有しようとした際に、監査や操作のブロックを行うことが可能ですが、ブラウザーベースのDLPとどのような違いがあるか次にまとめました。

エンドポイントDLP

- デバイスに保存された保護されたファイルのクラウドアプリへのアップロードを制限するポリシーを作成することが可能です。

- Microsoft Intune で管理され、Microsoft Purview にオンボードされたデバイス上でのみ有効です。

- 許可されるブラウザーや許可/ブロックするクラウドサービスの設定に基づいて、保護されたファイルのアップロードを監査/ブロックすることが可能です。

※ エンドポイントDLPはデバイスに保存されたファイルに対する機能なので、クラウドアプリへのアップロードの他に「USBへのアップロード」や「印刷」なども制限できますが、今回は、クラウドアプリに対する制御のみのご紹介となります。

ブラウザー ベースのDLP

- Microsoft Edge for Business を制御ポイントとして、アンマネージドクラウドAIアプリへの機密情報のアップロードを制限するポリシーを作成することが可能です。

- 「テキストのアップロード」や「ファイルのアップロード」などのブラウザー操作を対象にDLPポリシーで監査/ブロックが可能です。

- プレビュー機能なので、アンマネージドクラウドAIアプリ(OpenAI ChatGPT、Google Gemini、DeepSeek、Microsoft Copilot(非Enterprise版)) への「テキストのアップロード」のみ監査/ブロックの制御を構成することが可能です。

- Microsoft Intune 管理されたデバイス上のみで使用可能です。また、ポリシーが有効になるには、DLPポリシーに加えてEdge管理ポリシーの両方で対象ユーザーがスコープに含まれている必要があります。

※「Edge管理ポリシー」とは、ユーザーが個別に設定するものではなく、Microsoft Intuneなどを通じて企業や管理者が一括で配布・適用するEdgeの構成ルールです。

エンドポイントDLPとブラウザーベースのDLP を比較してまとめたものを下表に示します。

左右にスクロールしてご覧ください。

| 項目 | エンドポイントDLP | ブラウザーベースのDLP |

|---|---|---|

| Entra参加 | Entra参加 | Entra 参加/Entra ハイブリッド参加 が必要 |

| Microsoft Intune 登録 | 必要 | 必要 |

| デバイスのオンボード | 必要 | 不要 |

| 保護対象のデータの種類 | デバイスに格納されているデータ |

以下のクラウド アプリ経由で共有されるデータ

|

| サポートされているアンマネージドクラウドアプリ | エンドポイントDLP設定の [クラウド サービスドメインの許可/ブロック] 一覧に基づいて変更可能 |

|

| サポートされているブラウザ |

|

Microsoft Edge |

| 許可されていないブラウザー | エンドポイントのDLP設定の [許可されていないブラウザー] 一覧に基づいて変更可能 ※ ユーザーの許可されていないブラウザーでの操作は制限されません |

上記以外のブラウザー ※ ユーザーは、Microsoft Edge、Google Chrome 以外は実行・インストーラー ファイルがブロックされ操作できません。 |

| 制限できる操作 |

|

アンマネージドクラウドアプリへの機密情報を含むテキストのアップロードを監査/ブロック |

前提条件

環境

- Microsoft Intune で管理されている Windows 10/11

※ Microsoft Purview へのオンボードは不要

ライセンス

- Microsoft 365 E5 Compliance

サポートされているアンマネージドクラウドアプリ

- OpenAI ChatGPT

- Google Gemini

- DeepSeek

- Microsoft Copilot(非Enterprise(M365 Consumer)版のみ)

検証・結果

- Microsoft Edge、Google Chrome 以外のブラウザーへのアクセスがブロックされます。

- リストリGoogle Chrome ブラウザーでのLLMアプリへのアクセスがブロックされます。スト

- 制御対象は 「テキストのアップロード」のみです。

- 「テキストのアップロード」はプロンプトに入力されたテキストをエージェントに送信する操作を指します。

- ァイルのアップロード/ダウンロード、印刷などの操作は制御対象外となります。

- Microsoft Copilot Enterprise 版は適用されません。

1. ブラウザーベースのDLPポリシーの作成

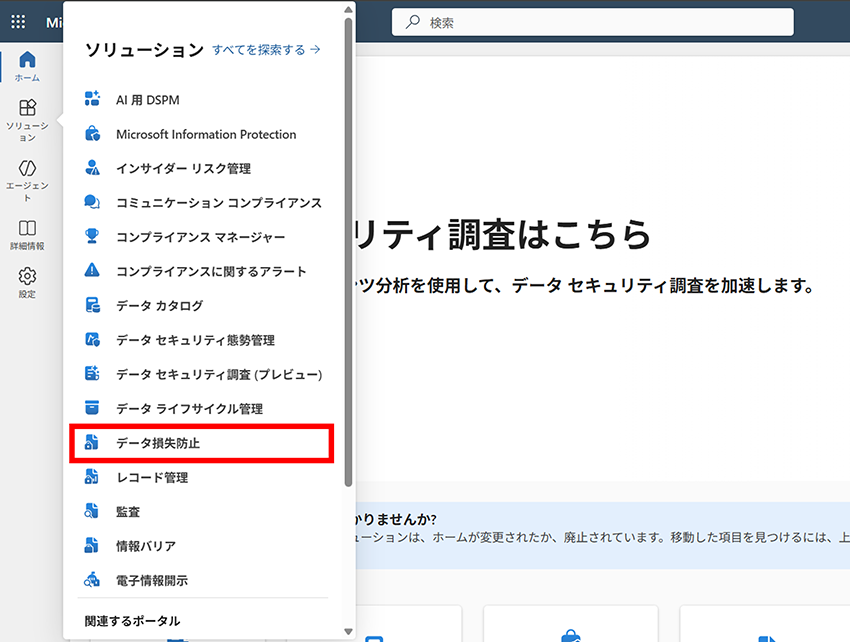

1. [Microsoft Purview ポータル] (https://purview.microsoft.com/) にサインインします。

2. [ソリューション] - [データ損失防止] をクリックします。

3. [データ損失防止] - [ポリシー] - [+ ポリシーの作成] をクリックします。

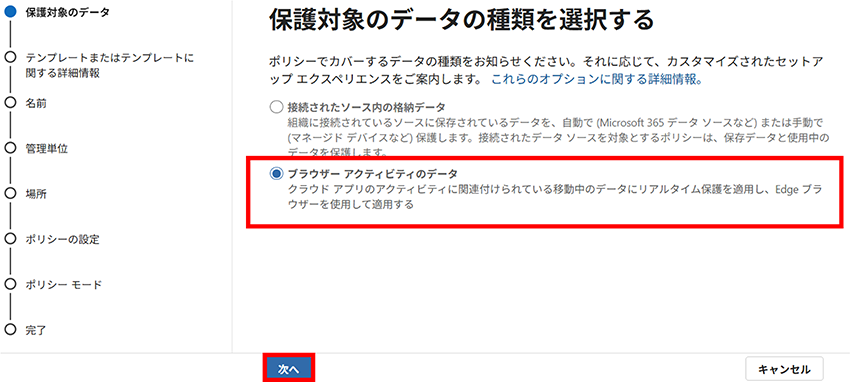

4. [ブラウザー アクティビティ内のデータ] を選択し、[次へ] をクリックします。

5. [カテゴリ] ボックスの一覧から [カスタム] を選択し、[規制] の一覧から [カスタム ポリシー] を選択し、[次へ]をクリックします。

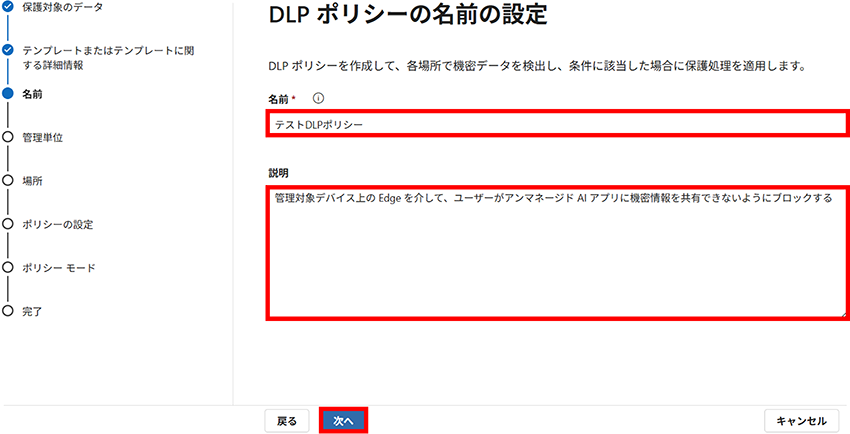

6. ポリシー名と任意で説明を入力し、[次へ]をクリックします。

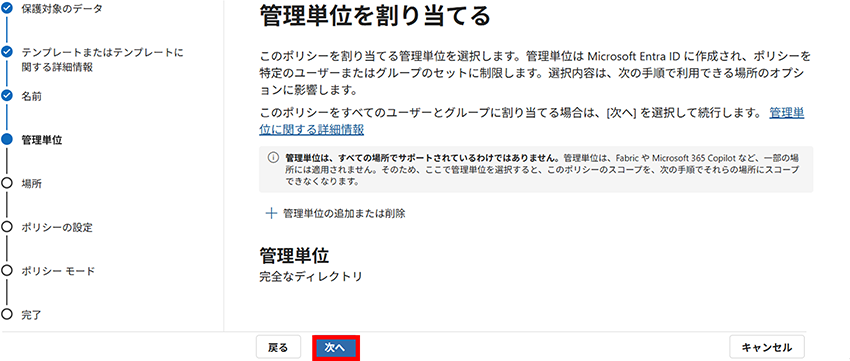

7. 既定の [完全なディレクトリ] を [管理単位の割り当て] はそのままの設定で [次へ]をクリックします

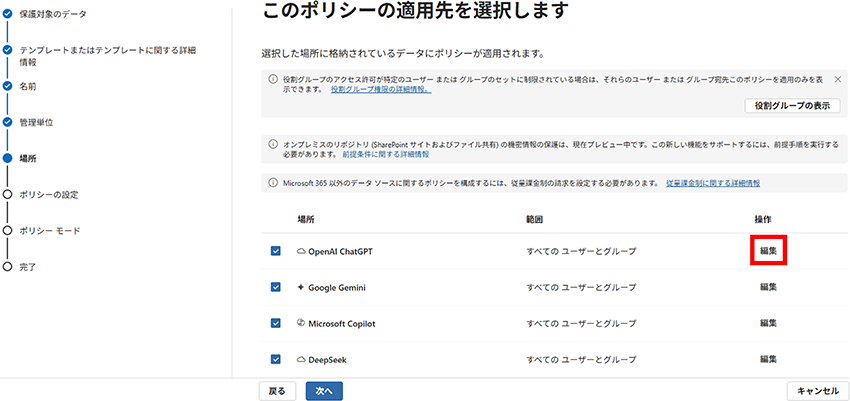

8. OpenAI ChatGPT、Google Gemini、Microsoft Copilot、DeepSeek を選択します。

9. 各場所の横にある [アクション] 列で [編集] をクリックします。

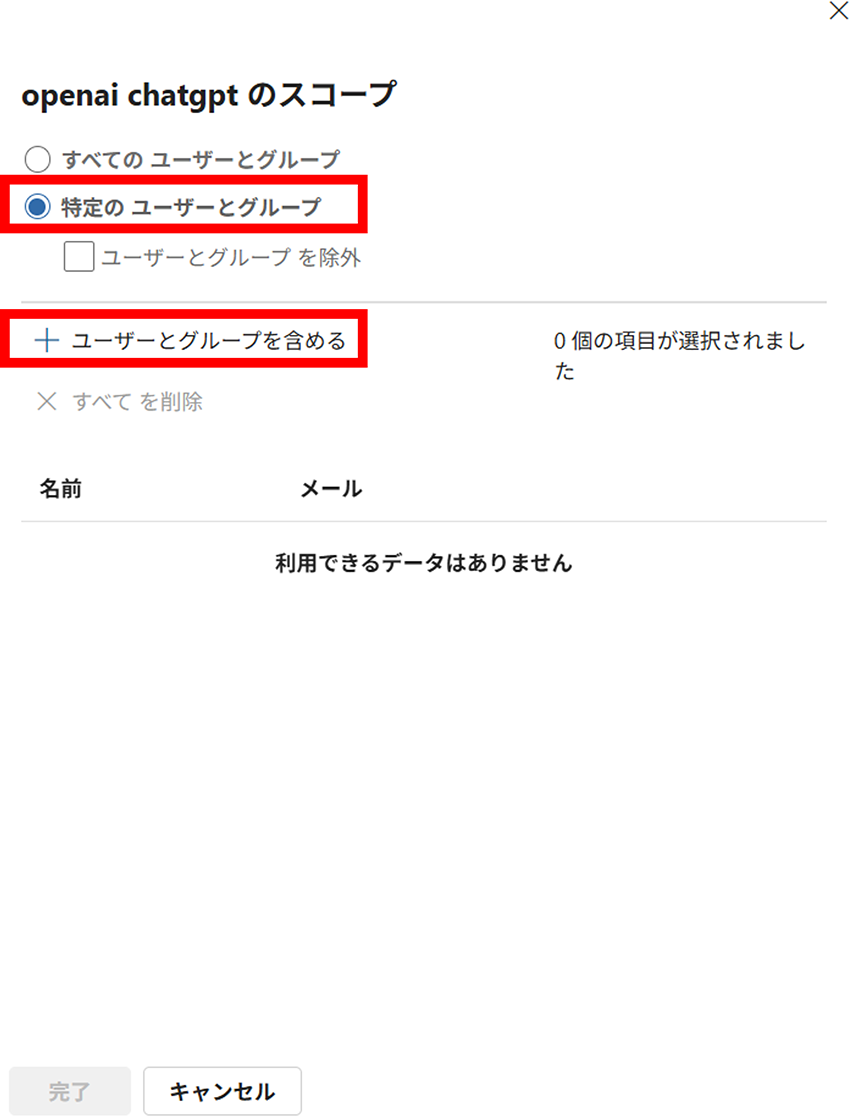

10. [特定のユーザーとグループ] を選択し、[+ユーザーとグループを含める] をクリックします。

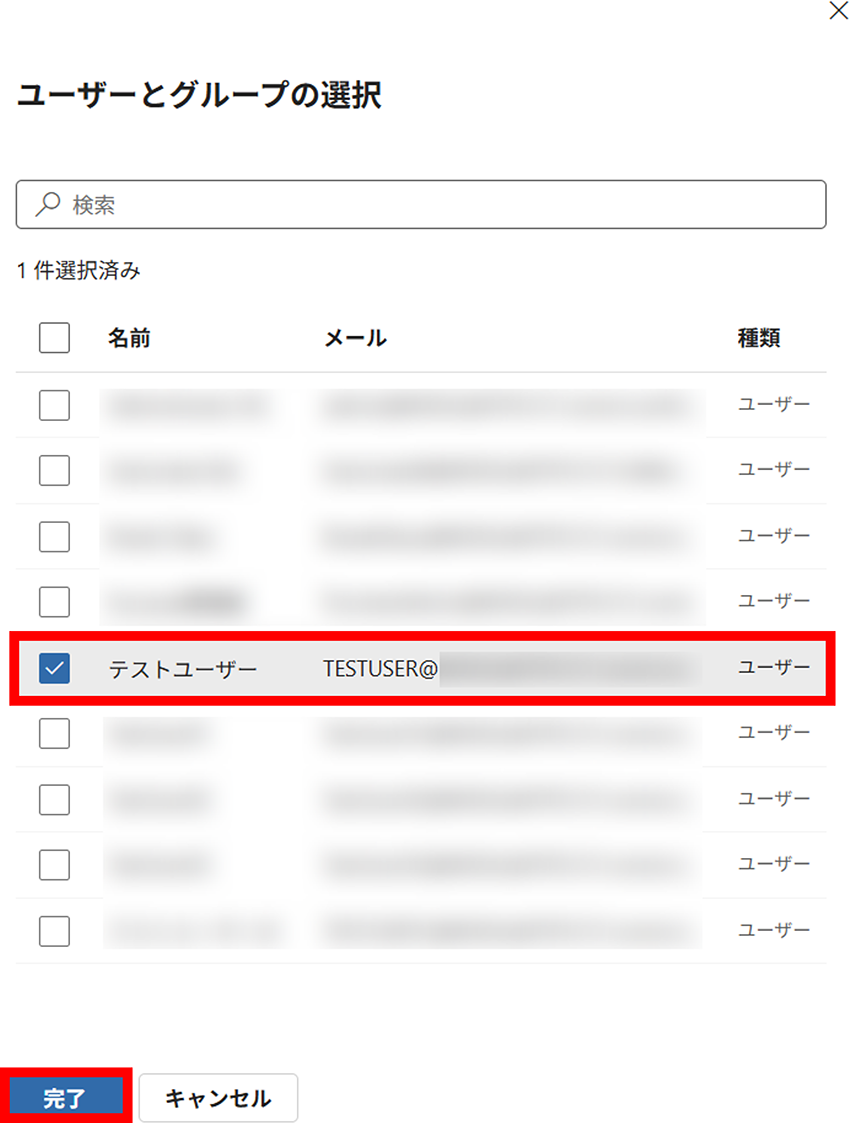

11. 対象のユーザー/グループを選択し、[完了] をクリックします。

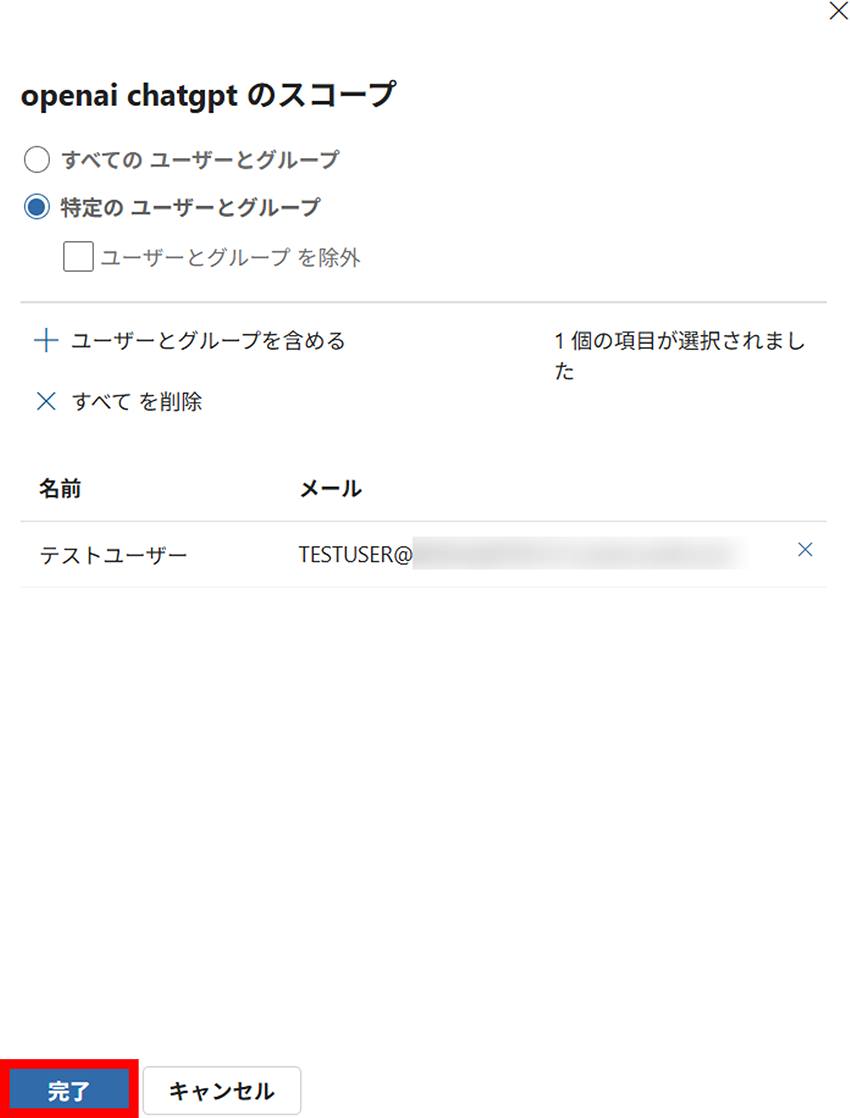

12. 対象のユーザーが表示されていることを確認し、[完了] をクリックします。

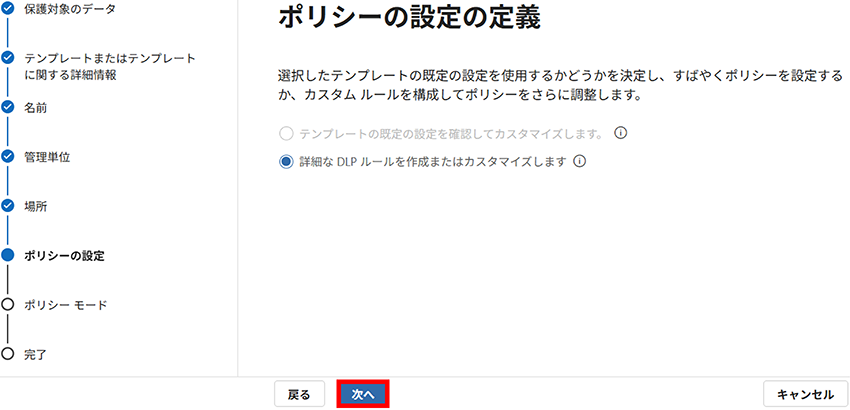

13. 同様に他の場所のスコープも設定し、[次へ] をクリックします。

14. [ポリシー設定の定義] ページで、[詳細な DLP ルールを作成またはカスタマイズする] オプションが既に選択されているので、[次へ] をクリックします。

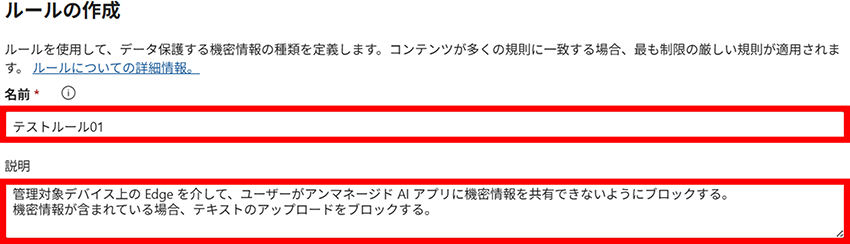

15. [詳細な DLP ルールのカスタマイズ] ページで、[+ ルールの作成] を選択します。

16. ルールの名前と任意で説明を入力します。

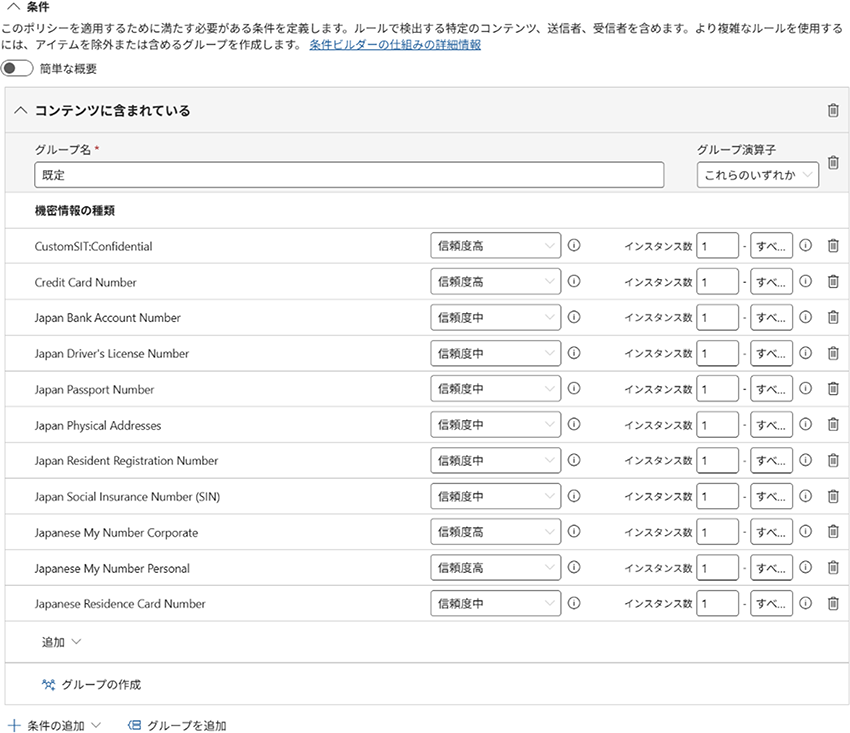

17. [+ 条件の追加] で条件を設定します。[条件] では以下の設定が可能です。

左右にスクロールしてご覧ください。

| コンテンツに含まれている | 選択した機密情報の種類/トレーニング可能な分類子がコンテンツに含まれていることを条件とする |

|---|---|

| 適応型保護のインサイダーリスクレベルが次の場合 | ユーザーの適応型保護のインサイダーリスクレベルが選択したレベルであることを条件とする |

※ 今回は例として以下の設定をします。

左右にスクロールしてご覧ください。

| 条件の追加 | グループ名 - グループ演算子 | 機密情報の種類 |

|---|---|---|

| コンテンツに含まれるもの | 既定 - これらのいずれか |

|

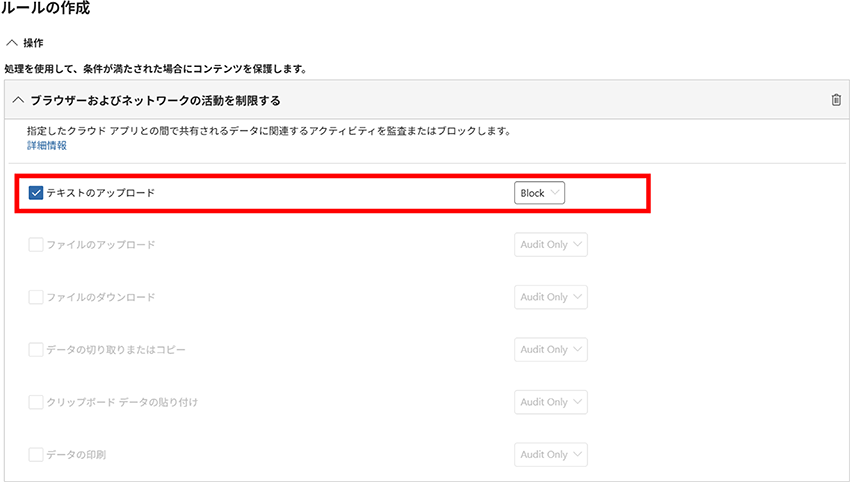

18. [操作] でアクションを設定します。[操作] では以下の設定が可能です。

左右にスクロールしてご覧ください。

| 項目 | 操作 | 処理 |

|---|---|---|

| ブラウザーおよびネットワークの活動を制限する | テキストのアップロード | 監査のみ/ブロック |

※「ファイルアップロード」など他の機能はグレーアウトしており、使用できません。

※今回は例として以下の設定をします。

左右にスクロールしてご覧ください。

| 項目 | 操作 | 処理 |

|---|---|---|

| ブラウザーおよびネットワークの活動を制限する | テキストのアップロード | ブロック |

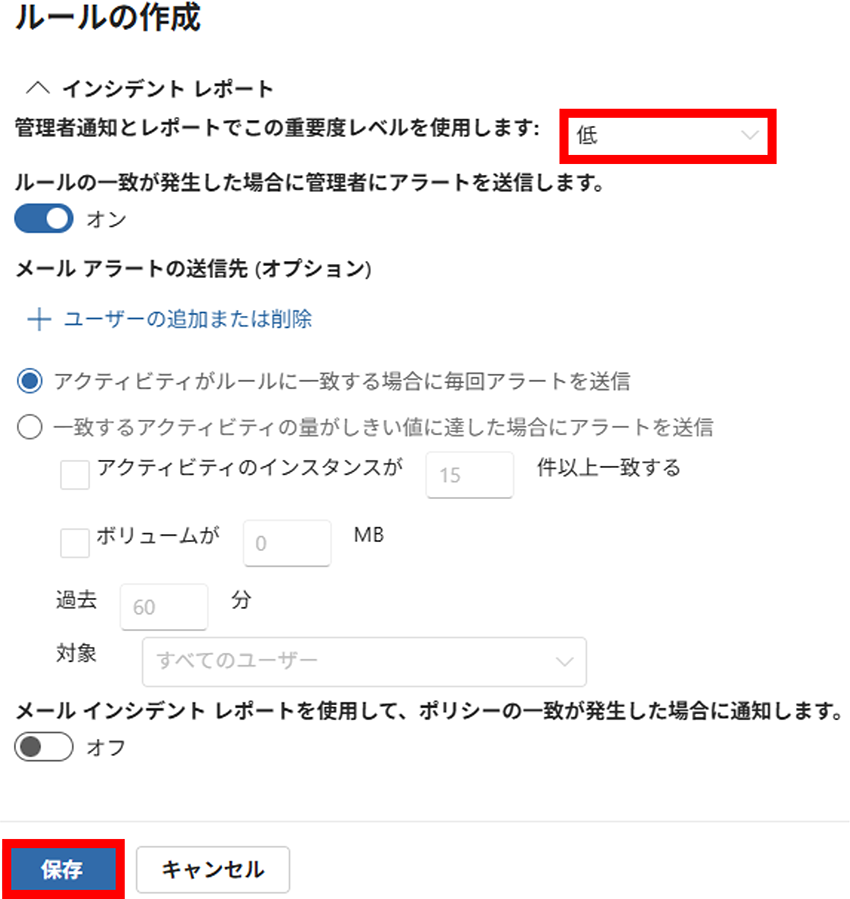

19. [インシデント レポート] で以下の設定をし、[保存] をクリックします。

左右にスクロールしてご覧ください。

| 項目 | 設定値 |

|---|---|

| 管理者のアラートとレポートでこの重大度レベルを使用する | 低 |

20. ルールが追加されていることを確認し、[次へ] をクリックします。

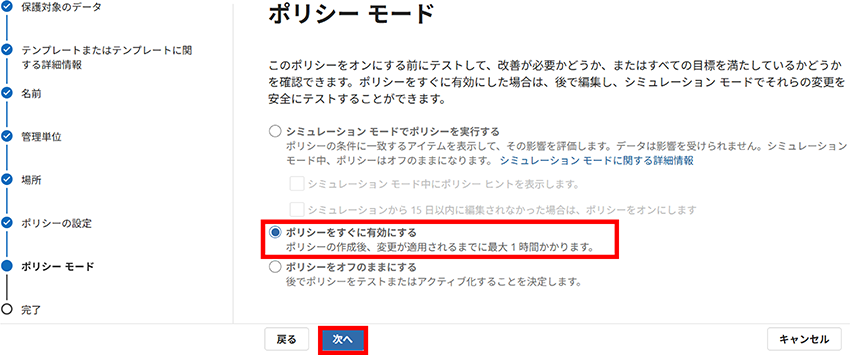

21. [ポリシー モード ] ページで、[ポリシーをすぐに有効にする] を選択し、[次へ] をクリックします。

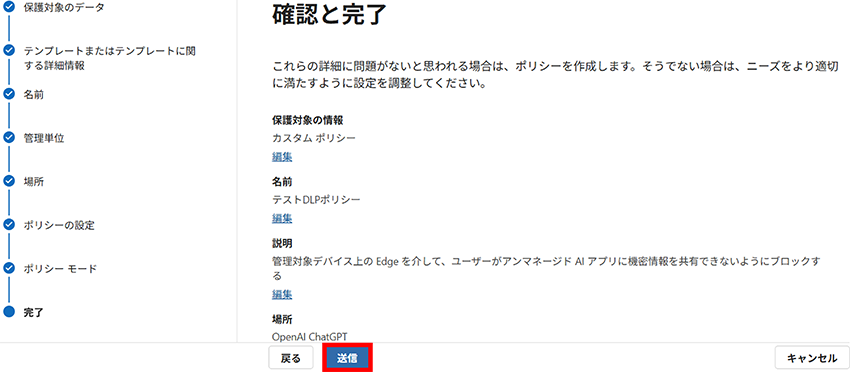

22. [送信] をクリックします。

23. [完了] をクリックします。

手順は以上です。

2. Microsoft Edge 管理ポリシーの作成

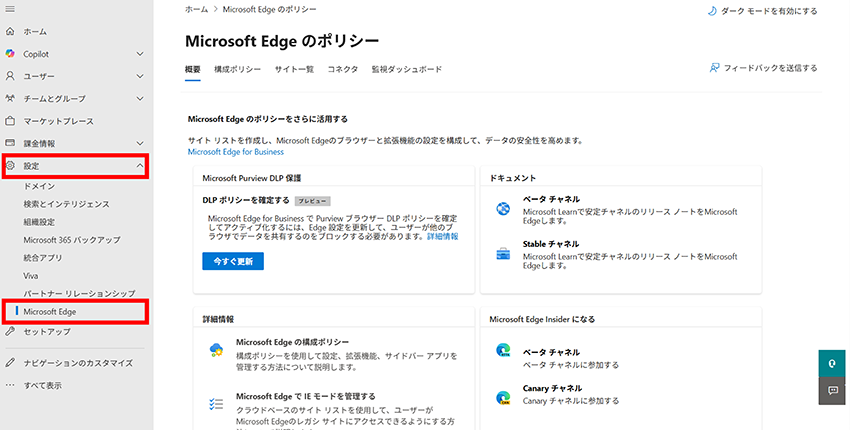

1. [Microsoft 管理 ポータル] (https://admin.cloud.microsoft/) にサインインします。

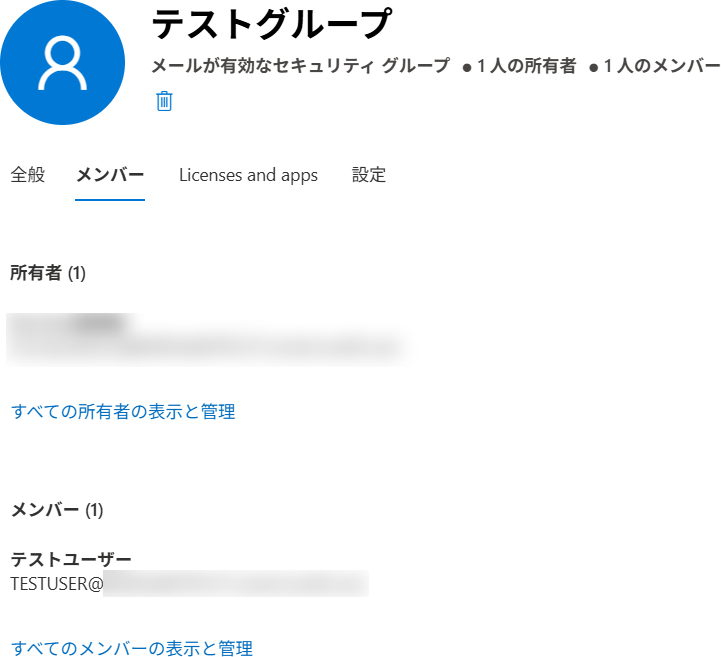

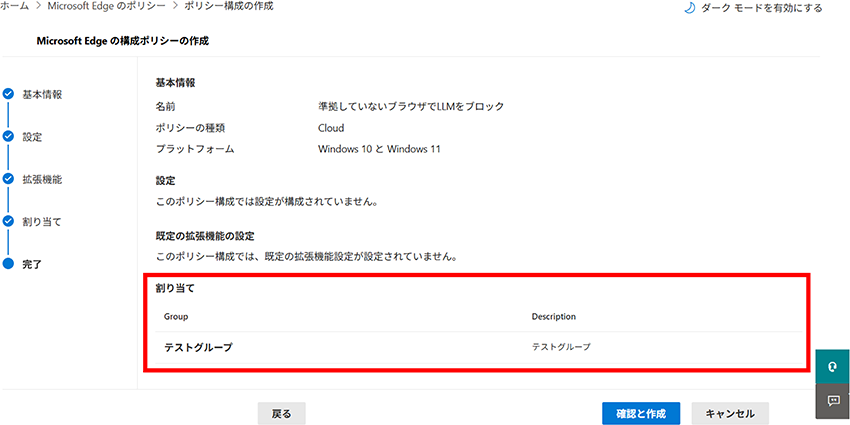

2. DLPポリシーで適用の範囲に選択したユーザーを含むセキュリティ グループを作成します。

3. [設定] - [Microsoft Edge] をクリックします。

4. [構成ポリシー] のタブを開き、[+ポリシーの作成] をクリックします。

5. 手順2で作成したセキュリティグループを含むポリシーを作成します。この時、特に設定は必要ありません。

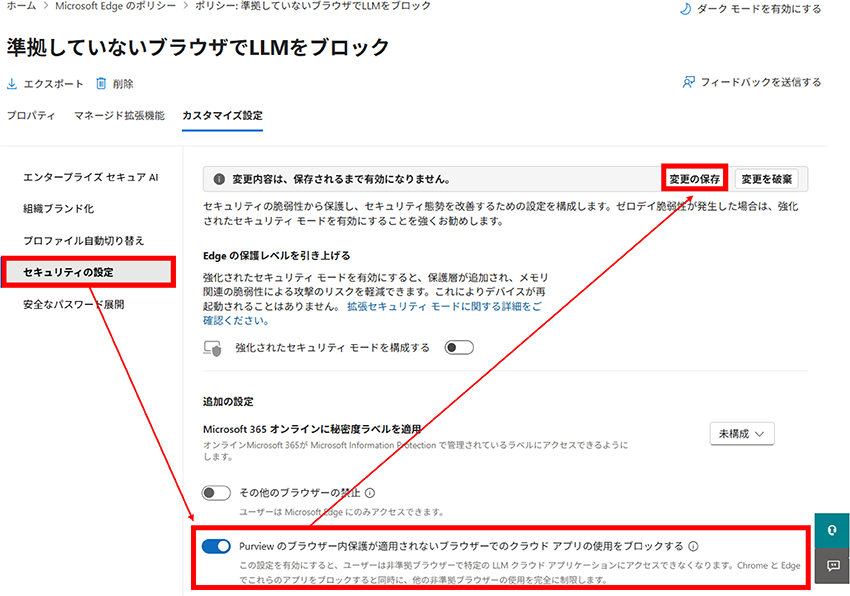

6. 作成した構成ポリシーをクリックします。

7. [カスタマイズ設定] タブをクリックします。

8. [セキュリティの設定] を開き、[Purview のブラウザー内保護が適用されないブラウザーでのクラウド アプリの使用をブロックする] を有効にし、[変更の保存] をクリックします。

手順は以上です。

参考

この設定を行うことで下表の2つの構成プロファイルが作成されていることを確認ました。

左右にスクロールしてご覧ください。

| ポリシー名 | 内容 |

|---|---|

| LLM URLをブロックするアンマネージドAIアプリ用のEdgeポリシー |

Google Chrome で特定のアンマネージドAIアプリへのアクセスをブロックします。

※ LLMとはLarge Language Modelの略で大量の文章データを学習して、人間のように自然な文章を理解・生成できるAIモデルのことです。 |

| 他の非準拠ブラウザーをブロックするアンマネージドAIアプリ用のEdgeポリシー | Microsoft Edge、Google Chrome 以外のブラウザの実行ファイルやインストーラー、アップデーターへのアクセスをブロックします。 FireFoxやOpera、Vivaldi、Torといった主要なブラウザをブロックしています。 |

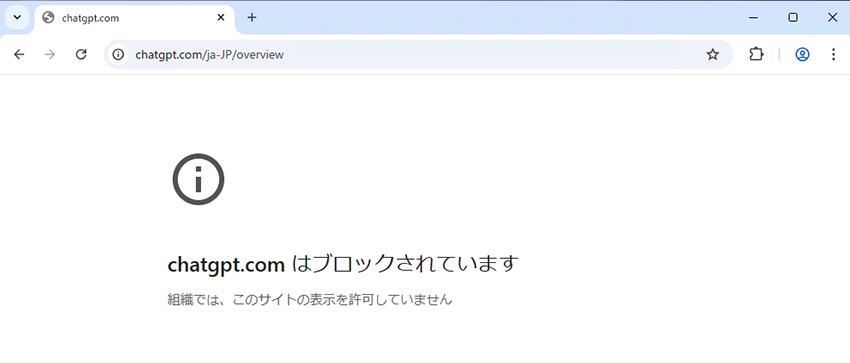

ユーザーから以下のような動作が確認できます。

■Google Chrome でLLM(生成AIアプリ)URL にアクセスしたときブロックされる。

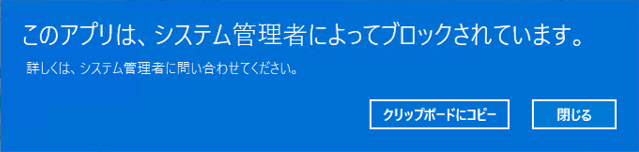

■ Microsoft Edge、Google Chrome 以外のブラウザアプリの実行ファイル・インストーラーを起動したときブロックされる。

3. 動作確認

※Entra 参加、Intune 登録をしたWindows 11の仮想マシンで動作を確認します。

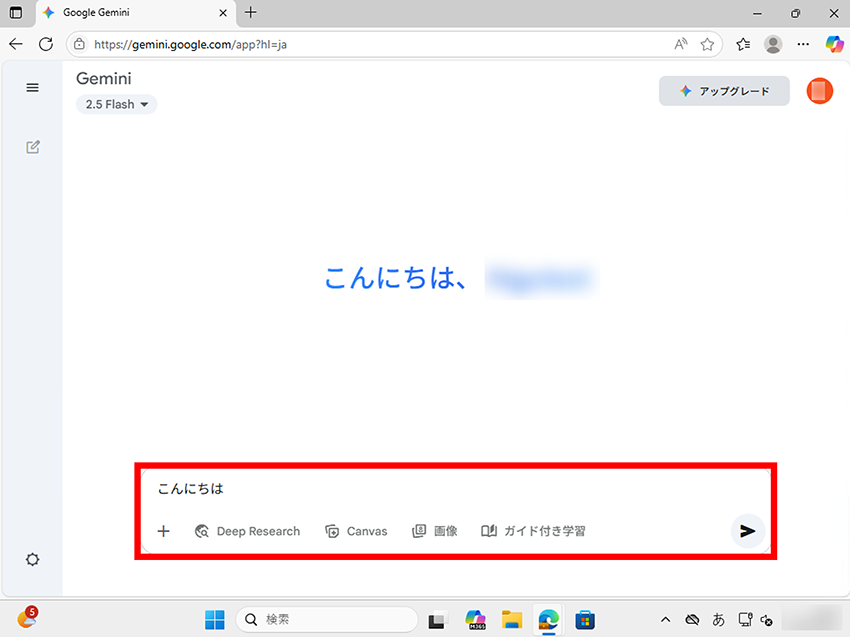

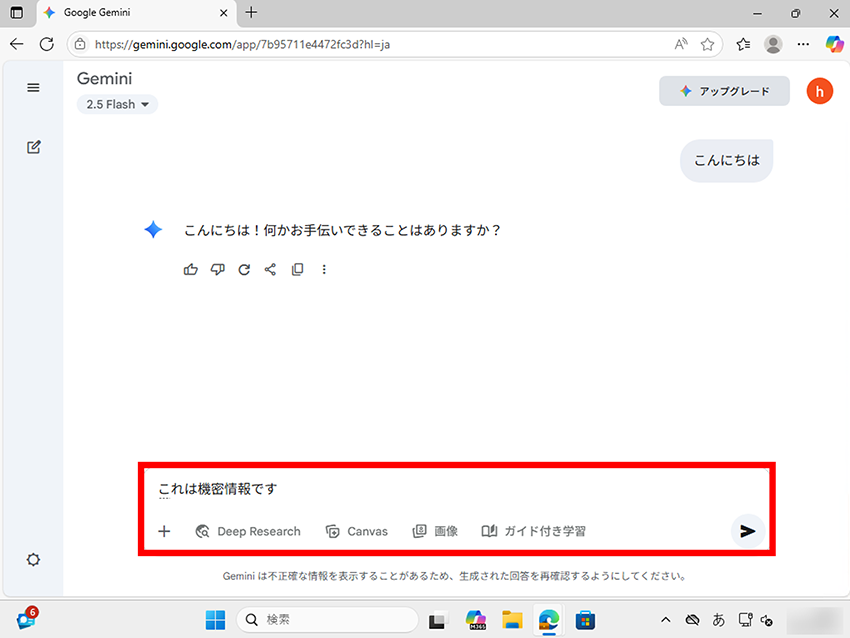

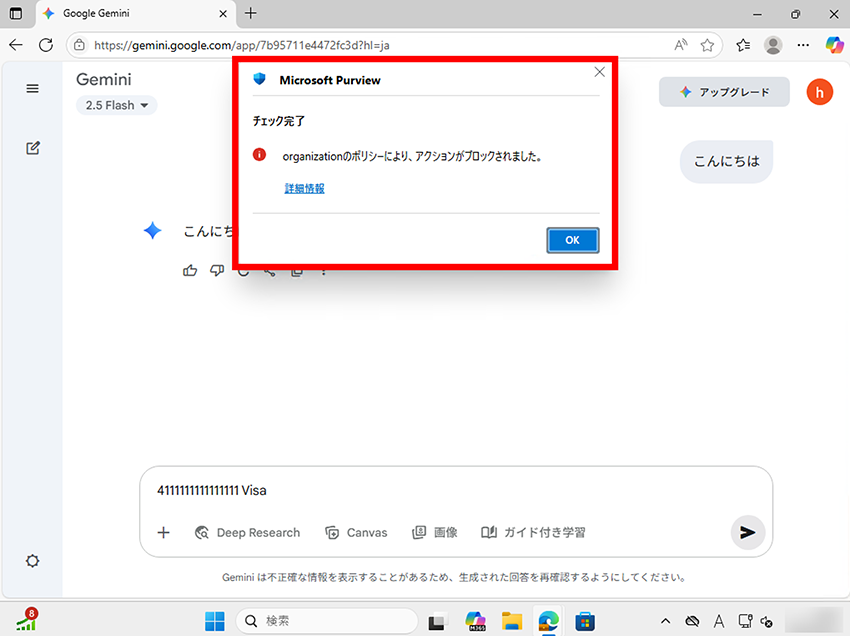

1. Microsoft Edge より Gemini (https://gemini.google.com/app?hl=ja) にアクセスします。

2. プロンプトに何か文字を打ってみます。

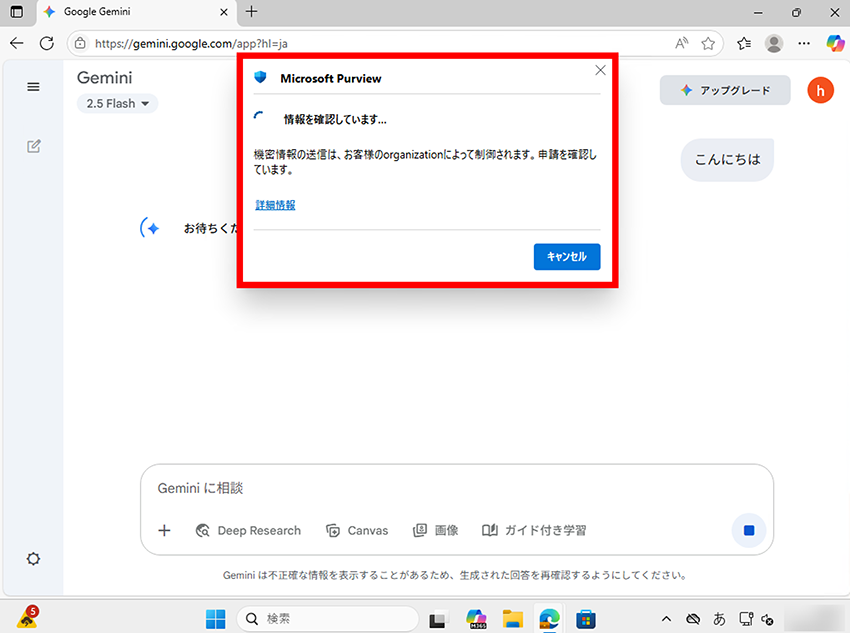

3. ポップアップで情報が確認されていることがわかります。

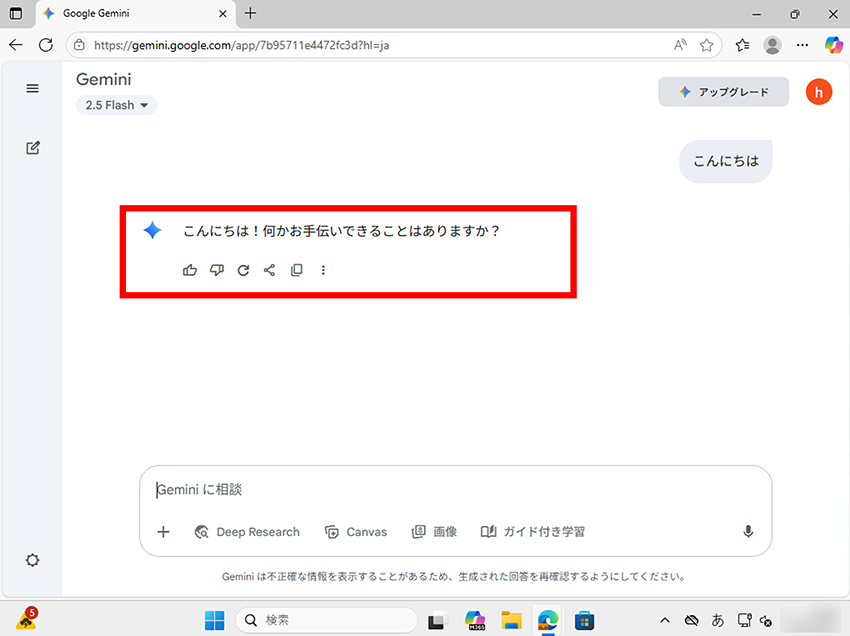

4. 「こんにちは」は特に設定した機密情報には該当しないため、そのまま送信されました。

5. 設定した機密情報の種類に該当する文字列を入力してみます。

※ ”機密” という単語を機密情報とするカスタムSITがコンテンツに含まれていることを条件に入れました。

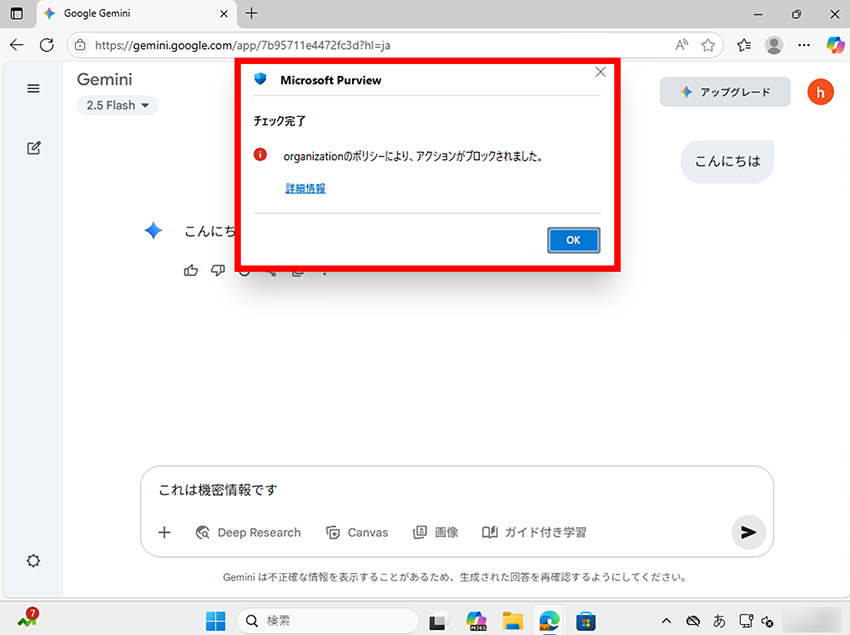

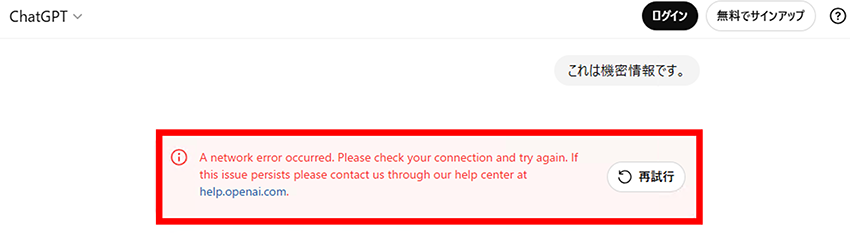

6. 今度は、アクションがブロックされましたと表示され、プロンプトは送信されませんでした。

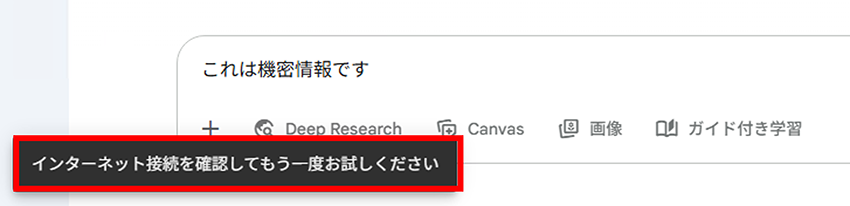

※ インターネット接続エラーで送信できなかったことになっているようです。

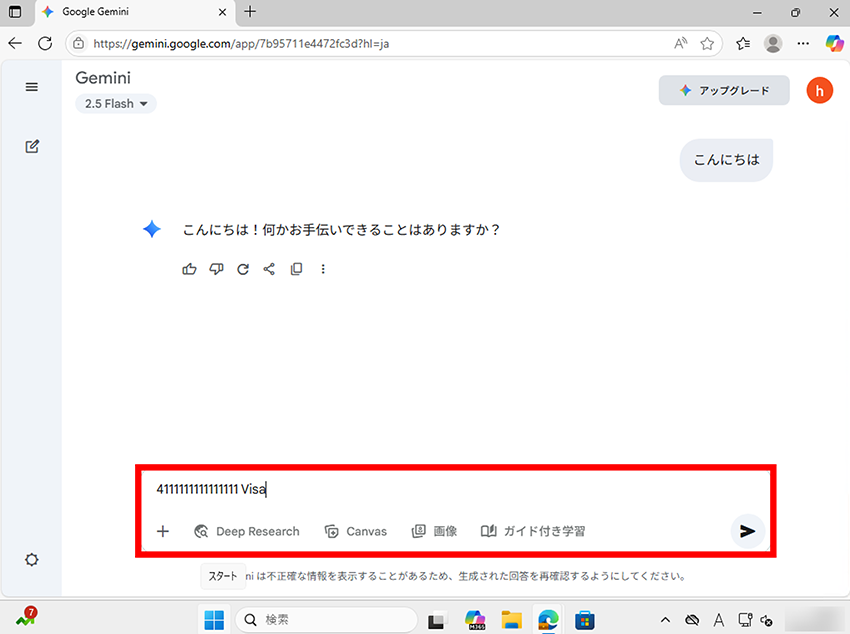

7. クレジットカード番号もやってみましょう。

※ クレジットカード番号がコンテンツに含まれていることを条件に入れています。

8. これも、アクションがブロックされましたと表示され、プロンプトが送信されませんでした。

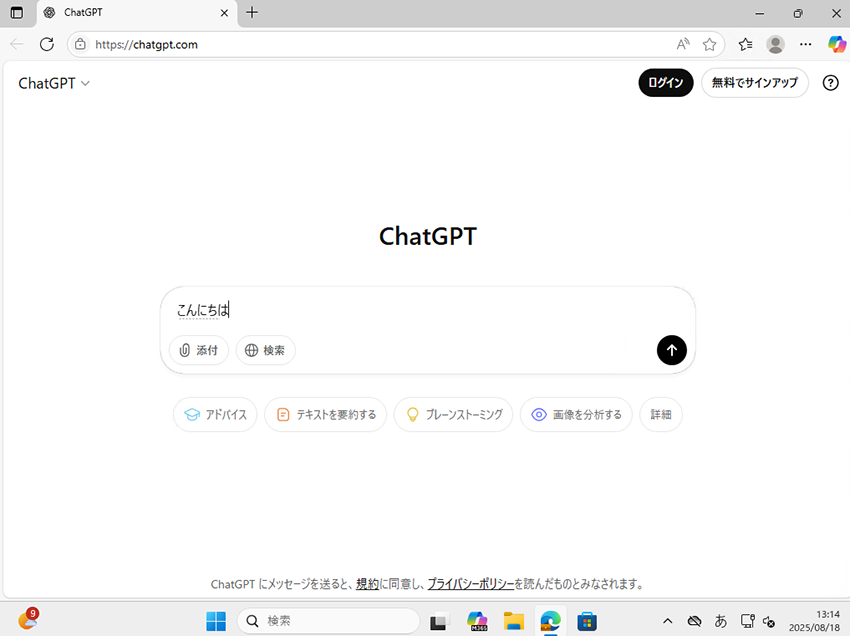

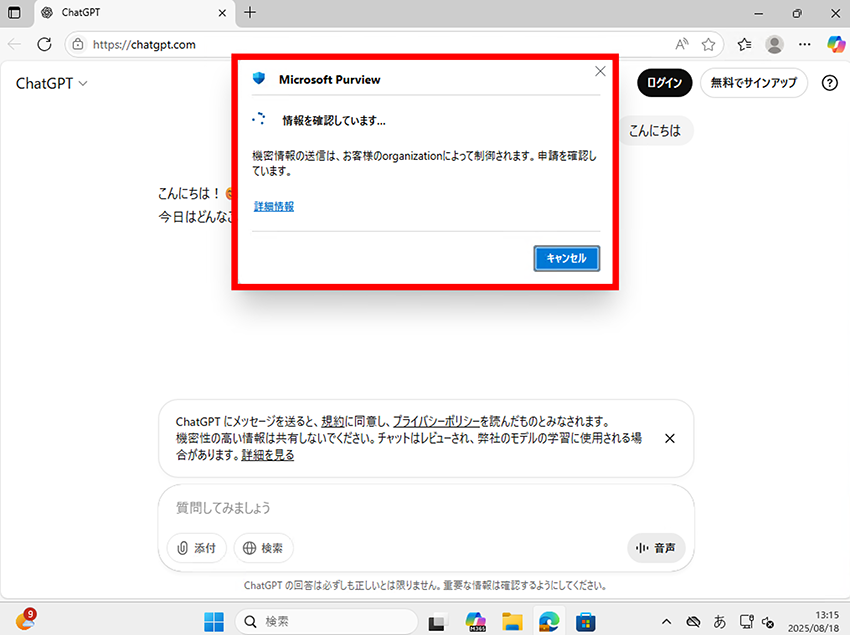

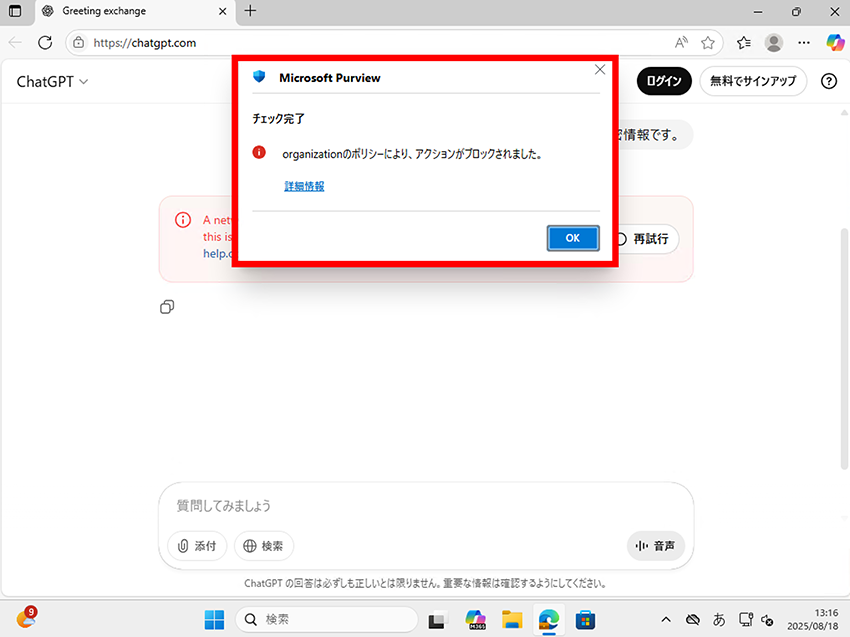

9. 他のAIサイト:ChatGPT (https://chatgpt.com) でも検証してみます。

10. Gemini と同様にポップアップで情報の確認がされていることが分かります。

11. 機密情報として送信をブロックする動作も同様に得られました。

※ 送信されたように見えますが、ネットワークエラーで送信できなかったことになっています。

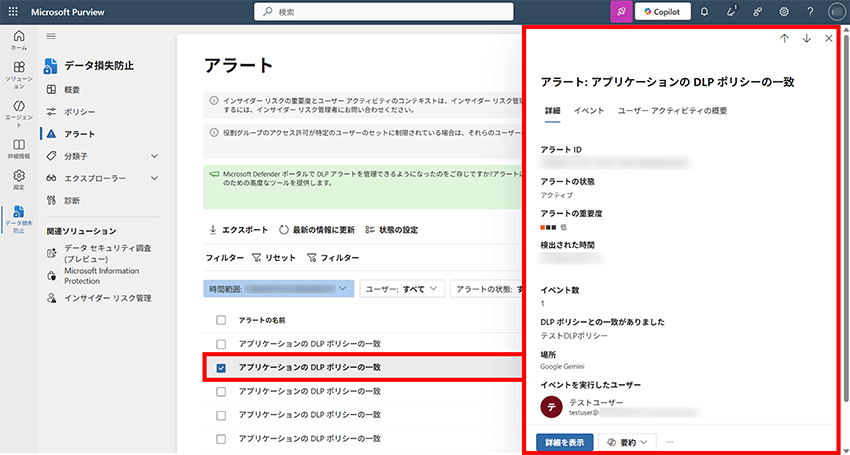

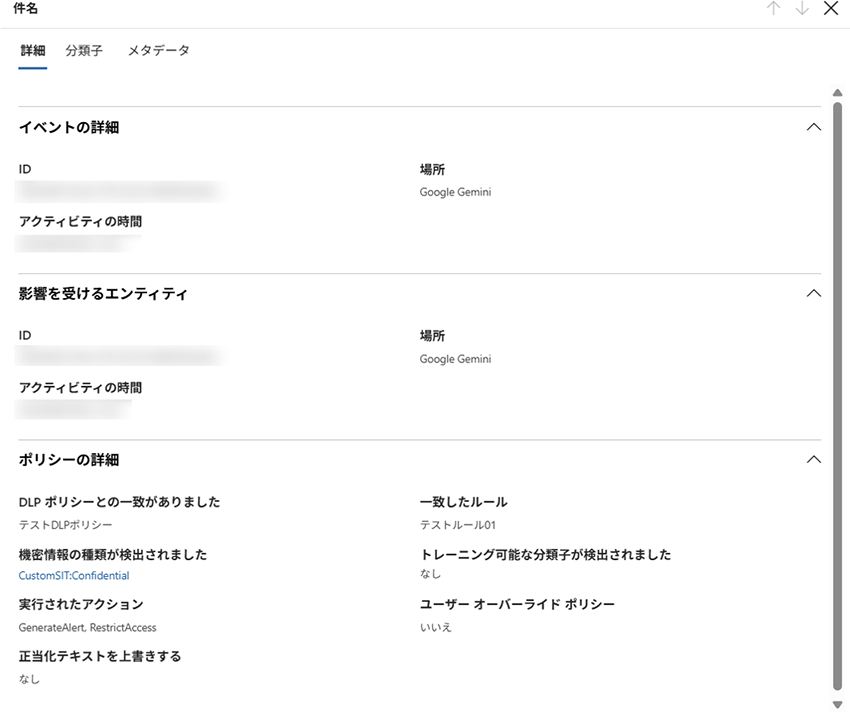

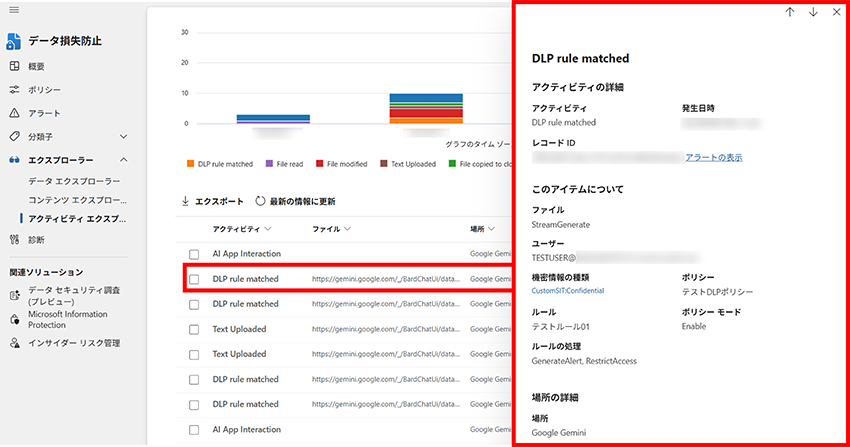

12. 管理者から、これらの動作を[Microsoft Purview ポータル] (https://purview.microsoft.com/) から確認します。

■ [ソリューション] - [データ損失防止] - [アラート]

詳細からは画像のような情報を得られます。

また、[分類子] タブでは、実際にどのようなプロンプトが入力されたのか確認することが可能です。

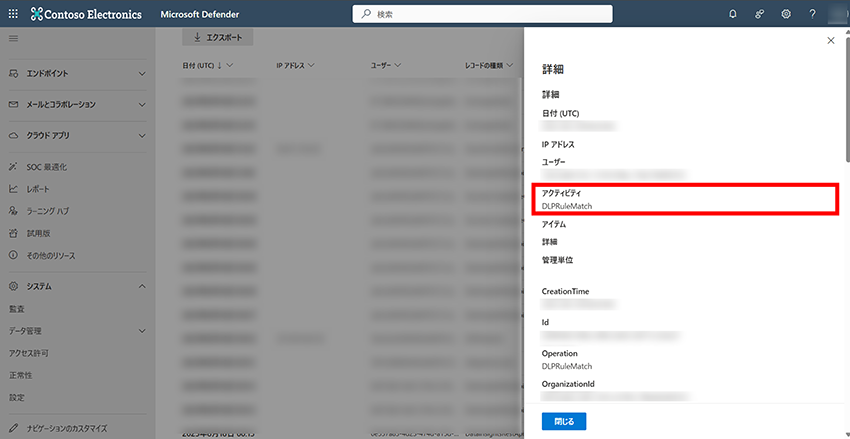

■ [ソリューション] - [データ損失防止] - [エクスプローラー] - [アクティビティ エクスプローラー]

13. [Microsoft Defender] (https://security.microsoft.com/) 監査ログからも確認することができました。

まとめ

ここまで、Microsoft Edge 経由でアンマネージドクラウドAIアプリに機密情報を共有されないようにするDLPポリシーを検証しました。

検証したブラウザーベースのDLPポリシーを検証してみて感じたメリットとデメリットは以下の通りです。

メリット

- デバイスを Microsoft Purview にオンボードせずに使用できるため、オンボードする構成をしていない端末にも簡単に適用可能である。

- アンマネージドクラウドAIアプリに送信するプロンプトテキストに機密情報が含まれていないことを検知可能なので、機密情報が誤って外部AIに送信されるのを防ぐことが可能である。

- プロンプトを入力する度にプロンプトテキストの内容を確認するポップアップが表示されるため、ユーザーは機密情報を含めないようにすることの重要性を自然と意識しやすくなる。

デメリット

- Microsoft Edge、Google Chrome 以外のブラウザーの操作ができなくなる。

- アンマネージドクラウドAIアプリは Microsoft Edge のみでしか使用できなくなる。

- プロンプトテキストの入力後に確認によって、レスポンスが通常より遅くなるため、ユーザーエクスペリエンスが損なわれる可能性がある。

- ファイルのアップロードなどは制御できないため、ファイル内に機密情報がある場合は外部AIに機密情報が共有されてしまう。

ファイルのアップロードなどは現在の機能では制御できないため、エンドポイントDLPポリシーで非管理対象AIアプリへの機密情報を含むファイルのアップロードを監査/ブロックする制御も一緒に構成し、多面的にデータを守る必要がありそうだと思いました。

また、現在制御可能なアンマネージドクラウドAIアプリは4つと少ないため、Microsoft Purview や MDA(Microsoft Defender for Cloud Apps)を使用して「ブラウザーベースのDLPポリシーで制御可能なAIアプリ以外は使用させない」や、「そもそもアンマネージドクラウドAIアプリは使用させない」といった制御も検討する必要があると思います。

引き続き、7月度の Microsoft 公開情報をご確認ください!

Microsoft 公開情報

「Microsoft Blog の更新からセキュリティに関する気になる項目をピックアップしてご紹介します。

Microsoft Intune と Microsoft Entra の Microsoft Security Copilot でIT効率を向上

Improving IT efficiency with Microsoft Security Copilot in Microsoft Intune and Microsoft Entra

- Microsoft は、Entra ID と Intune に統合された「Security Copilot」の一般提供を開始しました。これはAIを活用して、IT管理者が自然言語で質問し、迅速にデータ取得・分析・対処できる機能です。Intune では、非準拠デバイスの特定やポリシーの衝突回避などが可能になり、Entra ID ではアクセス権の管理や脅威の調査を効率化できます。これにより、IT業務の時間短縮とセキュリティ強化が実現され、運用の質の向上が期待されます。

Black Hat USA 2025における Microsoft の発表: 現代のサイバー防御への統合アプローチ

Microsoft at Black Hat USA 2025: A Unified Approach to Modern Cyber Defense

- Microsoft はBlack Hat USA 2025で、最新のサイバー攻撃に対応するための統合的な防御戦略を発表しました。脅威インテリジェンス、インシデント対応、AIの活用を組み合わせることで、攻撃の検知から対策の実施までを迅速に行える体制を整えています。特に、ランサムウェアやビジネスメール詐欺(BEC)などの脅威に対して、社内の専門チームが連携して対応する仕組みが紹介されました。

Microsoft Sentinel Data Lake:シグナルを統合し、コストを削減し、エージェント型AIを強化

Introducing Microsoft Sentinel data lake

- Microsoft Sentinel Data Lake という新しい仕組みを発表しました。従来のSIEMでは困難だった大量データの長期保存と分析を、コストを抑えながら実現することが可能です。Microsoft Defender などのデータを統合し、AIによる脅威検出やインシデント対応を強化できます。最大12年分のデータを保持し、KQLやJupyter Notebookを使った高度な分析も可能です。これにより、セキュリティチームは過去の攻撃を精密に再構築し、迅速な対応ができるようになります。

さいごに

以上です。

Security for AI/AI for Security の分野は急速に進化しており、次々と新しい機能や対策が登場しています。今後どんな技術が登場するのかとても楽しみです!

引き続き、最新情報をキャッチアップしながら、実務に生かせる形で検証・共有していければと思います。

最後までお読みいただき、ありがとうございました。