みなさま、こんにちは!山田です。

2025年2月に、Microsoft Entra ID(以下、Entra ID)の機能追加で QR コード認証が新たに利用できるようになりました。

Entra ID の QR コード認証とは、共有デバイスを利用している現場担当者にフォーカスし、QR コードと PIN を用いて Entra ID にサインインする認証方法です。

今回は、Entra ID の QR コード認証の利用イメージおよび設定方法をご案内します。

QR コード認証でサインインの簡素化が実現できますが、その分セキュリティ面で脆弱になる面があると感じました。条件付きアクセスを用いて QR コード認証をよりセキュアに運用する設定も実施してみましたのでご紹介します。

また、2025年7月の Microsoft 公開情報からセキュリティ関連の情報もピックアップしましたので、併せてご紹介します。

- ※当ブログにて記載しております Microsoft 社の Web サイトの URL については、Microsoft 社側のリダイレクトの仕組みにより、お客様の閲覧環境に沿ったページに自動的にリダイレクトされることがございます。

原文を参照される場合は、リダイレクトされた URL の ja-jp などの文字列を en-us に変更することで閲覧いただけます。

Entra ID の「QR コード認証」を試してみた

QR コード認証の概要

2025年2月、Entra ID の機能追加で QR コード認証が新たにパブリックプレビューとして利用できるようになりました。

Entra ID の QR コード認証とは、共有デバイスを利用している現場担当者にフォーカスし、QR コードと PIN を用いて Entra ID にサインインする認証方法です。

Microsoft 社 は現場担当者を以下のように定義しています。

- 現場担当者は、多くの場合タブレットやスマートフォンを使って作業し、顧客や一般の人々と直接作業します。

- サービス、サポートを提供し、製品を販売したり、製品やサービスの製造と配布に直接関与する従業員であったりします。たとえば、小売関係者、医療臨床医、看護スタッフ、工場労働者などです。

対してインフォメーションワーカーは以下のように定義しています。

- インフォメーションワーカーは、おそらくデスクトップやノート PC を使い、本社のスタッフなど、顧客と直接やり取りするスタッフより多くのドキュメントで作業しているでしょう。

※引用元:Microsoft 社「現場担当者ユーザータイプとライセンスについて」

これまで共有デバイスに長い ID やパスワードを入力して都度サインインしていた現場担当者は、QR コードのスキャンと PIN を入力することでサインインできるようになるため、入力する手間が省け利便性の向上が見込まれます。

利用する上での注意事項として、インフォメーションワーカーは、多くのドキュメントを扱いさまざまな社内情報へアクセスするため、QR コード認証ではなくフィッシングに強い認証や MFA を利用することが推奨されています。また、本機能は一般提供前のパブリックプレビューのため、予告なしに仕様変更が行われる可能性があります。

前提条件

本機能を利用するために、以下環境が必要です。

- Azure サブスクリプション(Microsoft Entra ID P1 ライセンスのみで動作することは確認していますが、Microsoft 社 に確認したところ、機能を利用するための要件に準拠するため Azure サブスクリプションが必要であると案内をいただきました)

- Microsoft Entra テナント

- Microsoft Entra テナントの認証ポリシー管理者以上のロールが付与された管理者用アカウント

- Microsoft Entra ID P1 以上のライセンスを保有するユーザーアカウント

- Android バージョン 13以降、または iOS/iPadOS バージョン15以降 の共有デバイス

- Teams アプリから QR コード認証を利用する場合、Android バージョン1.0.0.2024143204以降、iOS バージョン1.0.0.77.2024132501以降の Teams アプリ

ユーザーのサインイン手順 (Web)

まずはじめにサインイン時の実際の動作をご紹介します。

現在既知の問題として、QR コード認証を有効に設定した後、パスワードなど既存の認証方法でサインインする必要があります。既存の認証方法でサインインすることで、以降のサインインで QR コード認証が利用できます。

※参考:Microsoft 社:Microsoft Entra ID の認証方法 - QR コード認証方法 - 既知の問題

また、初めて QR コード認証を実施した際は PIN の変更が要求されます。

1. ユーザーは、管理者から事前にサインイン用の QR コードと PIN を受け取ります。

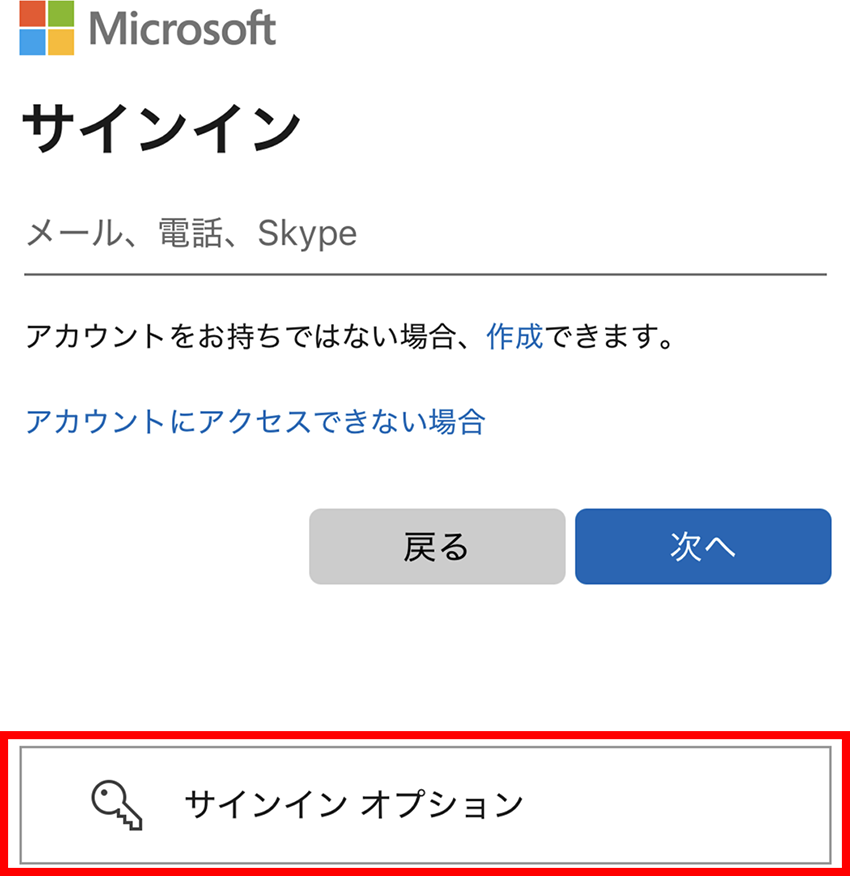

2. モバイルの Web ブラウザにて、Entra ID のサインイン画面を表示し、[サインイン オプション] をクリックします。

3. [組織へのサインイン] をクリックします。

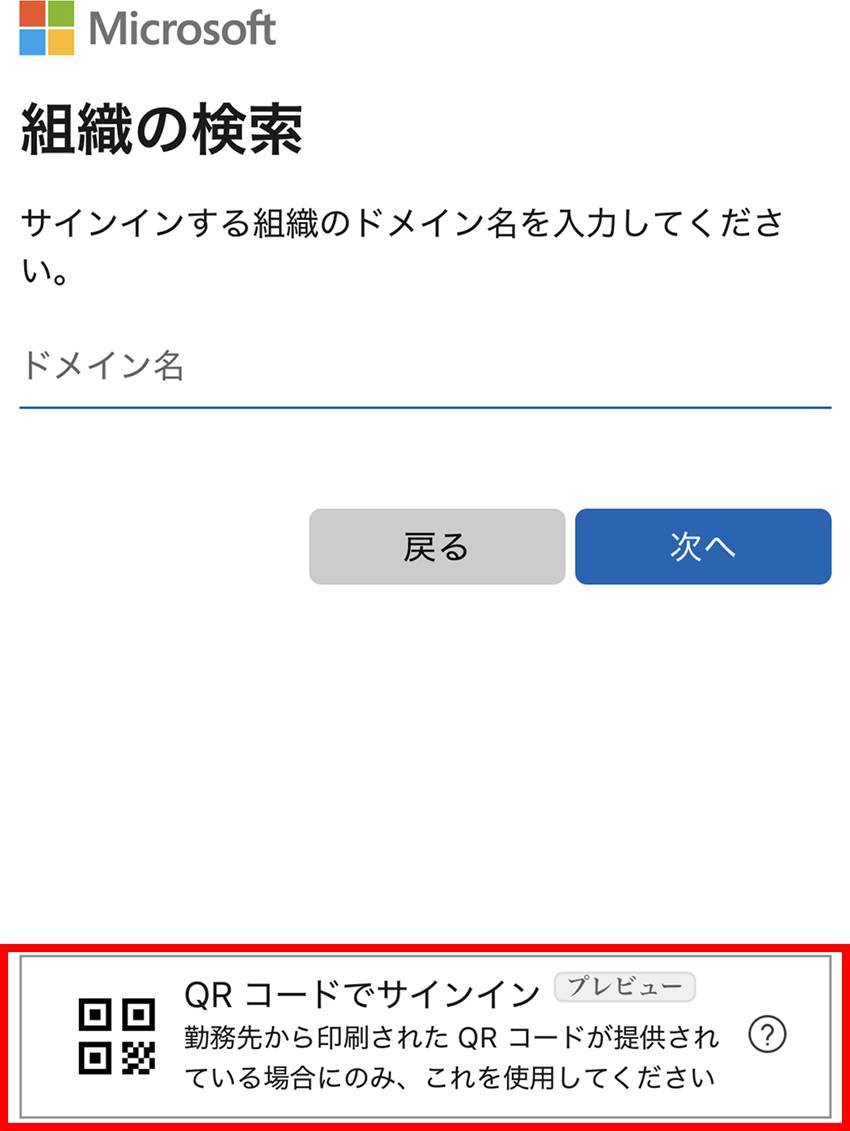

4. [QR コードでサインイン] をクリックします。

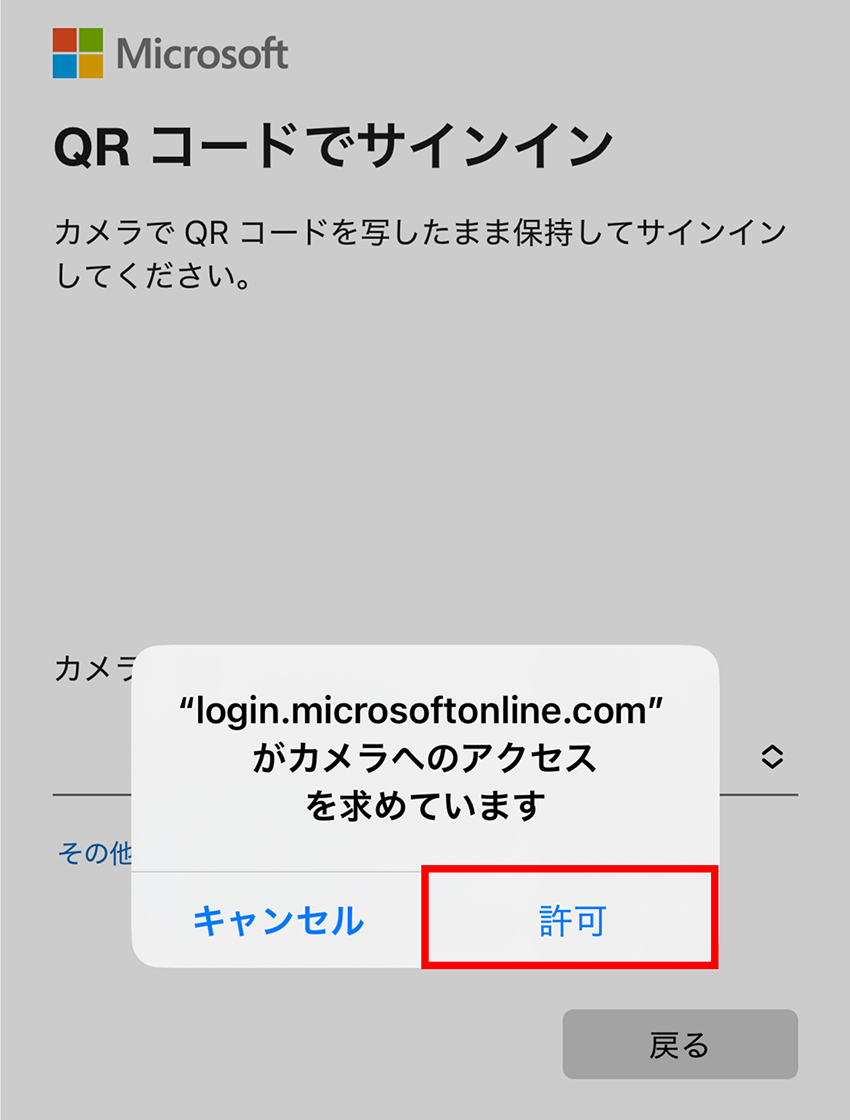

5. カメラへのアクセスが要求された場合、[許可] をクリックします。

6. QR コードをスキャンします。

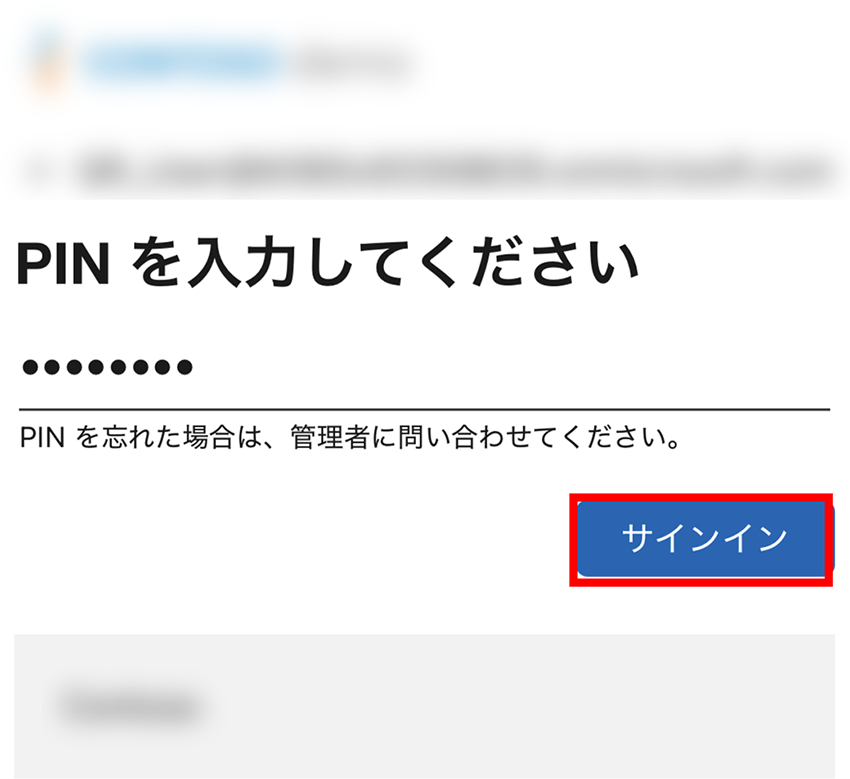

7. PIN を入力します。

8. サインインが完了し、サービスにアクセスできるようになります。

手順は以上です。

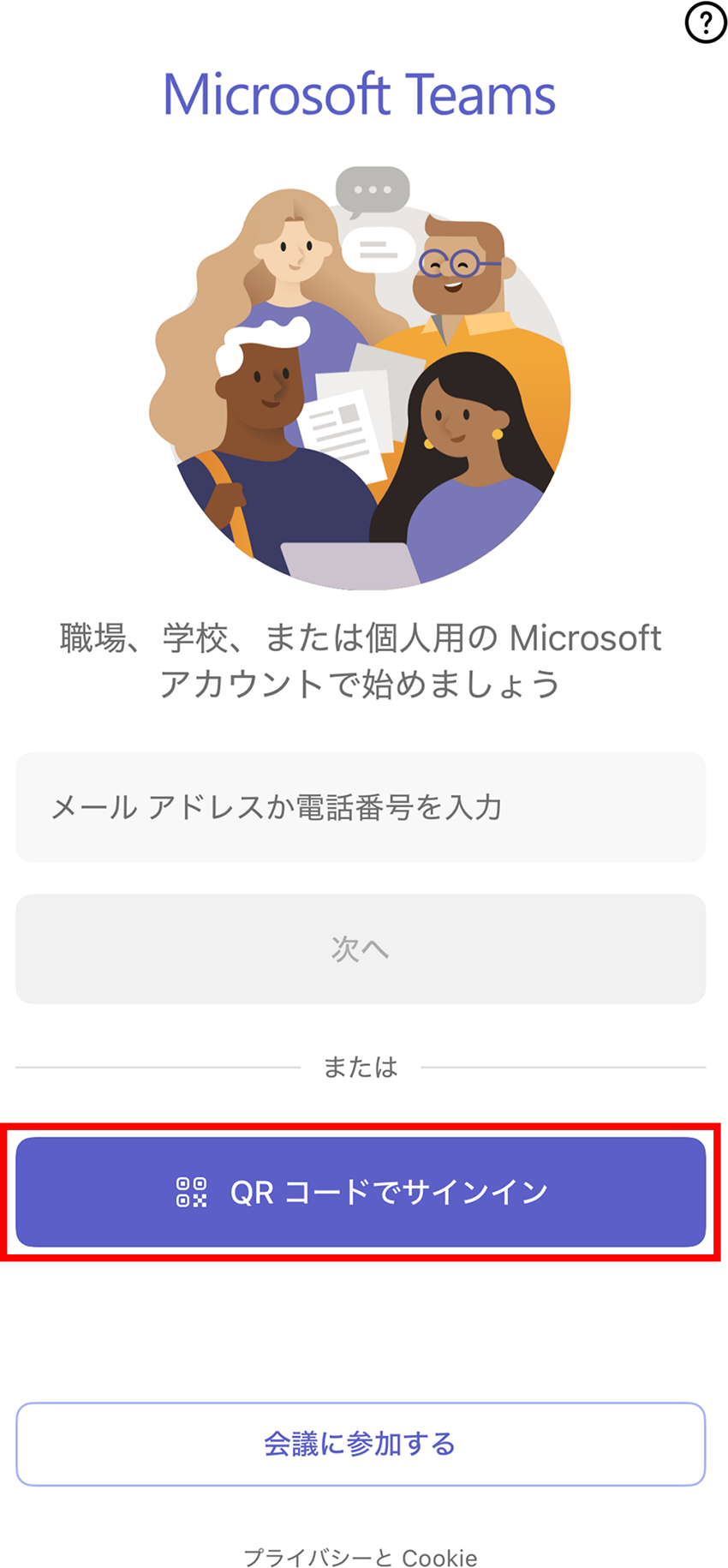

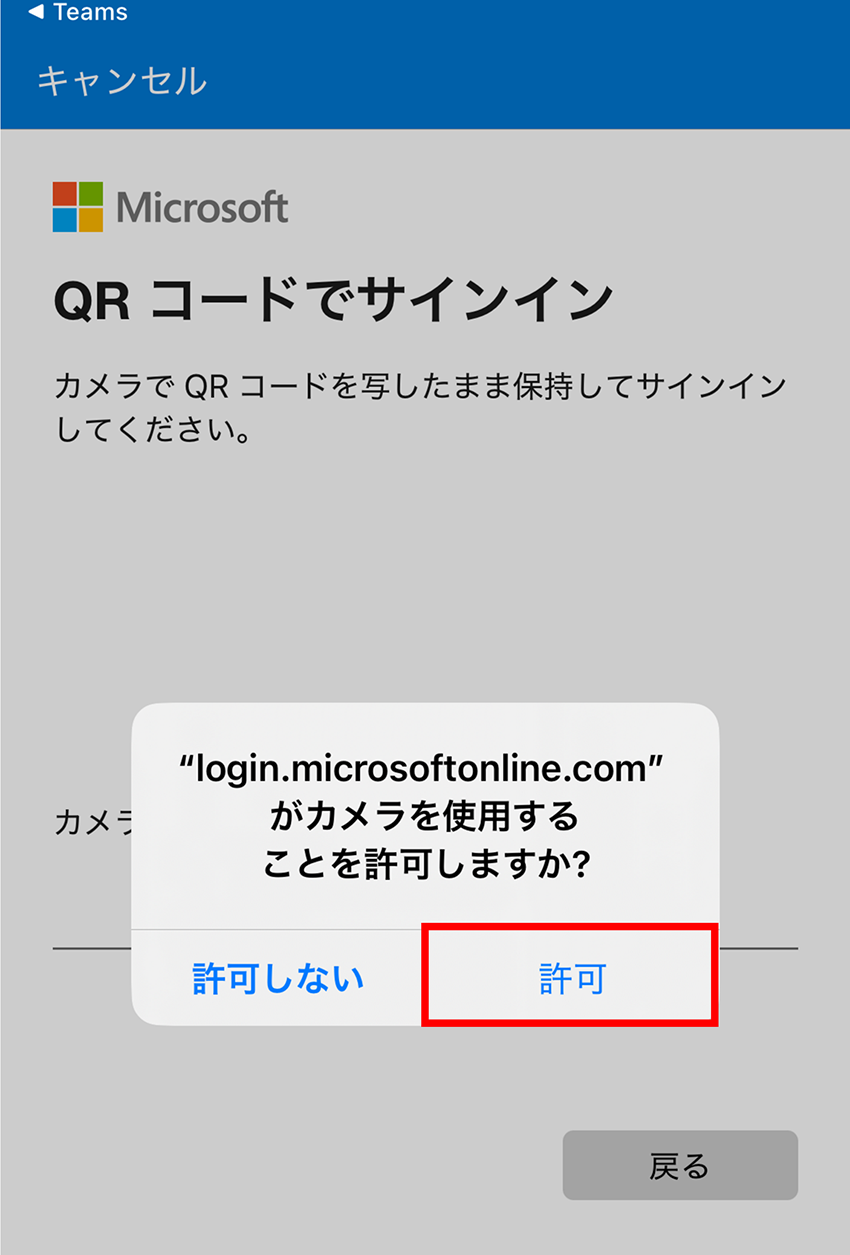

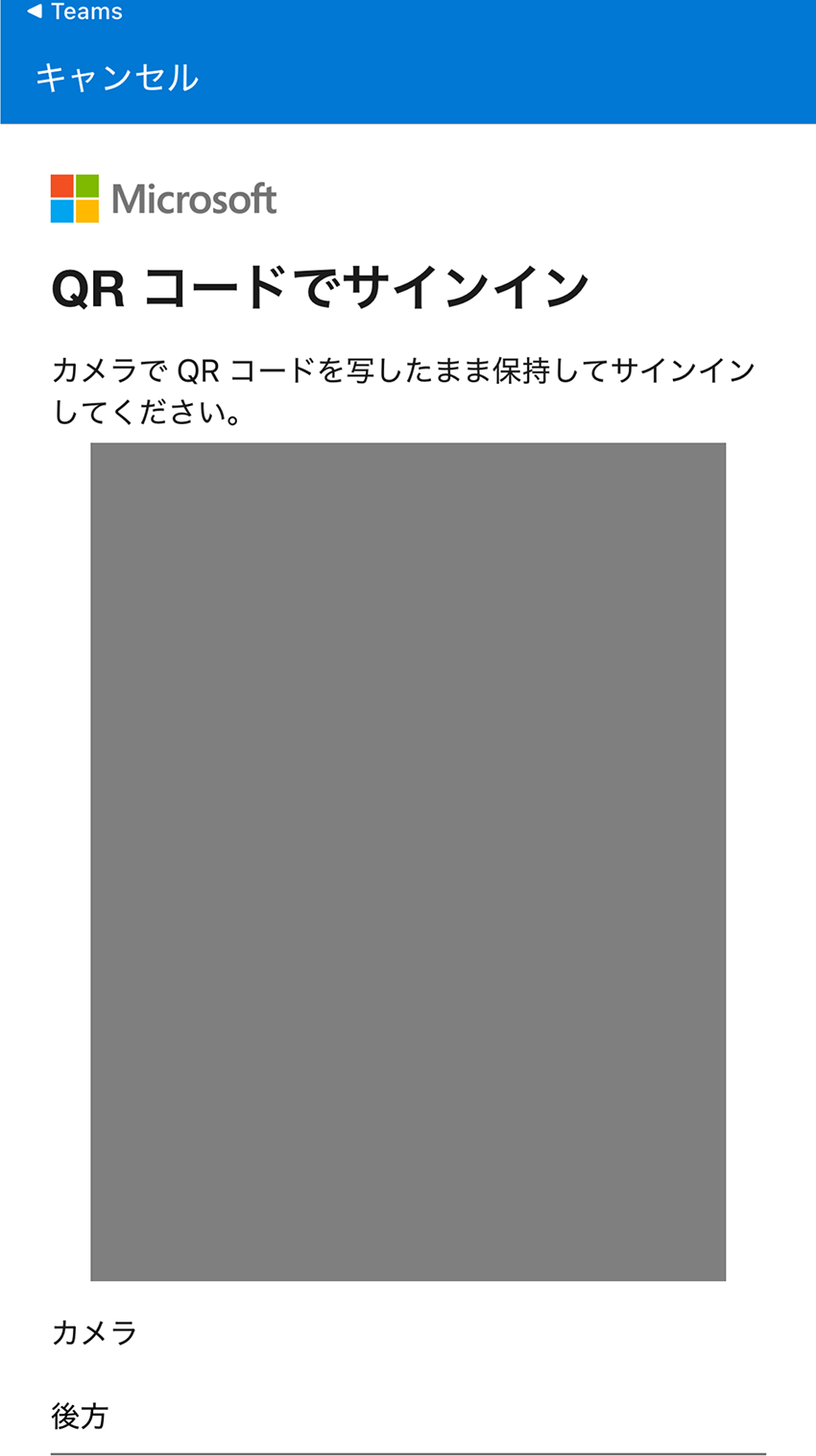

ユーザーのサインイン手順(アプリ)

1. ユーザーは、管理者から事前にサインイン用の QR コードと PIN を受け取ります。

2. Entra ID の QR コード認証に対応したアプリを開き、[QR コードでサインイン] をクリックします。

3. Microsoft Authenticator アプリへ遷移します。カメラへのアクセスが要求された場合、[許可] をクリックします。

4. QR コードをスキャンします。

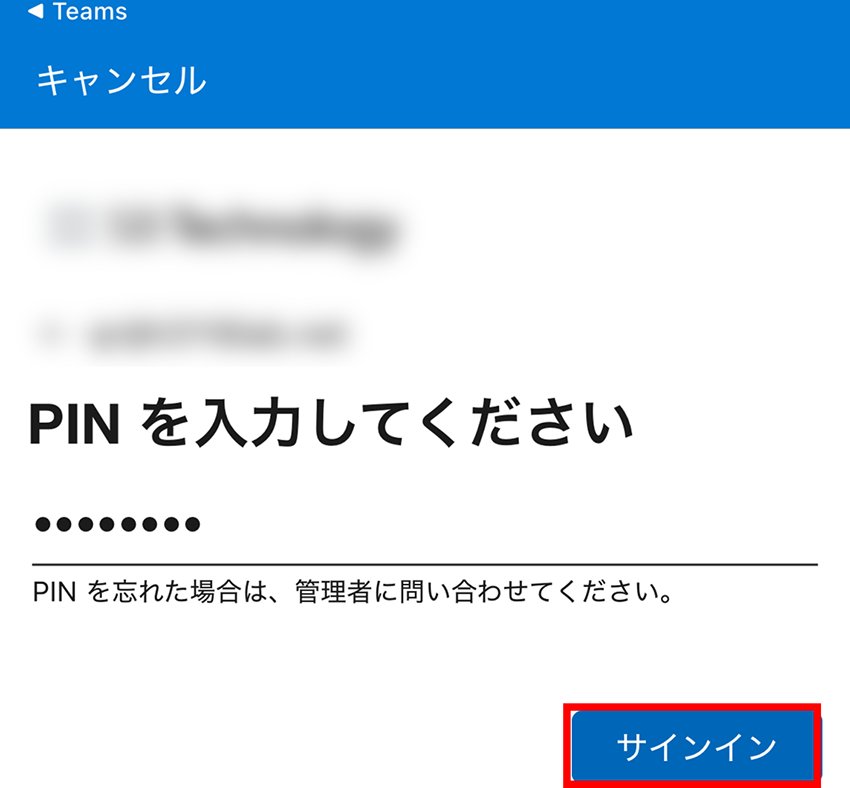

5. PIN を入力します。

6. サインインが完了し、サービスにアクセスできるようになります。

手順は以上です。

QR コード認証の有効化手順(Web)

ここからは QR コード認証を実際に利用するために必要な設定をご紹介します。

1. Microsoft Entra 管理センター (https://entra.microsoft.com/) を起動します。

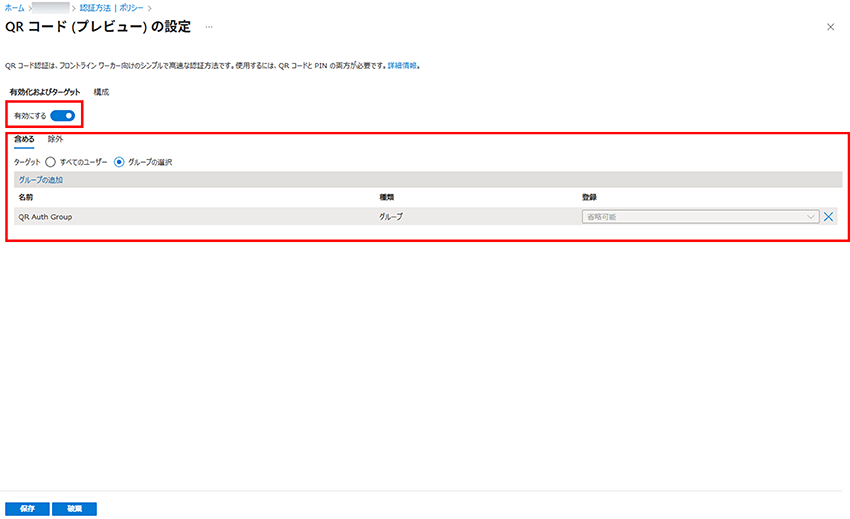

2. [保護] > [認証方法] > [ポリシー] をクリックし、[QR コード (プレビュー) ] をクリックします。

3. [QR コード (プレビュー) ] 画面にて、[有効にする] に設定し、グループの追加にて QR コード認証を実施させたいグループを選択します。

4. [構成] タブをクリックし、任意で [QR PIN の長さ] と [標準 QR コードの有効期限 (日数) ] を入力し、[保存] をクリックします。

設定項目にて制御可能な事項は以下の通りです。

- QR PIN の長さ

- PIN の最低文字数を8桁から20桁で調整できます。PIN が数値のみで構成されることを踏まえ、利便性とセキュリティを考慮し値を設定します。

- 標準 QR コードの有効期限(日数)

- 標準 QR コードの有効期限は1日から395日で調整できます。

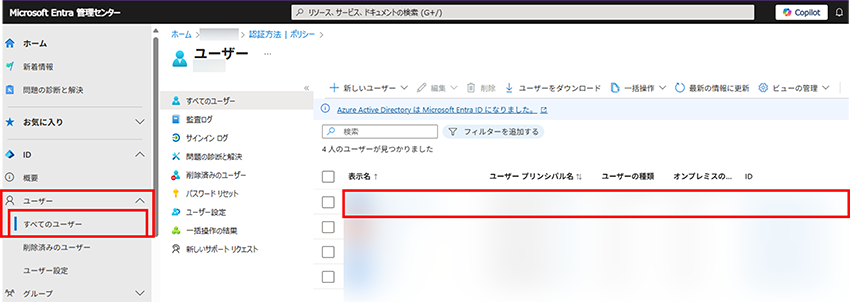

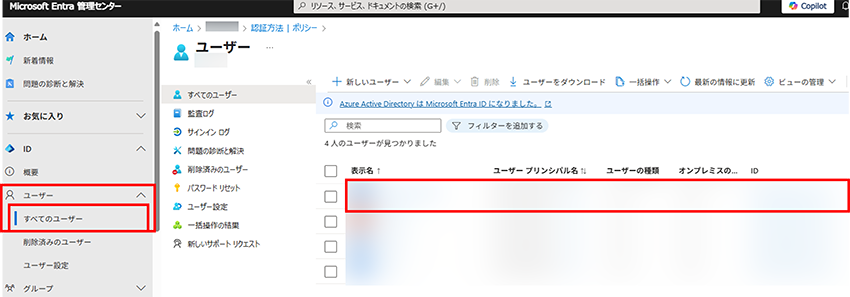

5. [ユーザー] > [すべてのユーザー] をクリックし、QR コードと PIN を発行したいユーザーをクリックします。

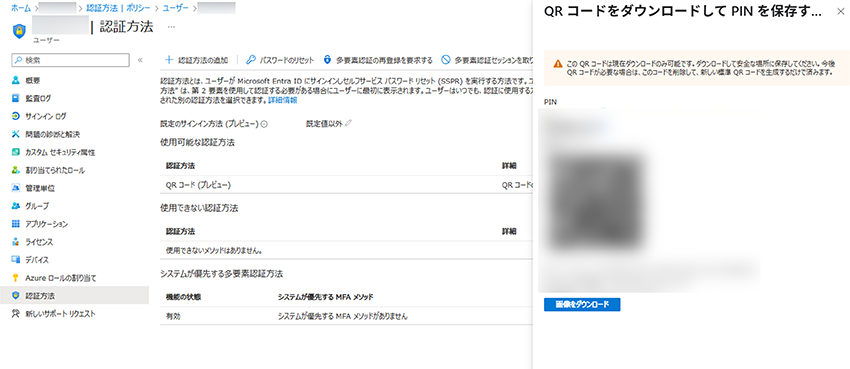

6. [認証方法] > [認証方法の追加] をクリックし、方法として [QRコード (プレビュー) ] を選択し、[有効期限] 、 [アクティブ化の時間]、[PIN] を任意の値に設定し、[追加] をクリックします。

7. サインインに利用できる QR コードと PIN が発行できました。

手順は以上です。

上記の設定をすべて実施することで、Web ブラウザから Entra ID へサインインする際に QR コード認証が利用できるようになります。

QR コード認証の有効化手順(アプリ)

一部のアプリでは、アプリ内で QR コード認証を実施することができます。

2025年8月時点で、Microsoft 社がリリースしているアプリの中では以下のアプリがアプリ内での QR コード認証に対応しています。

- iOS/iPadOS:Microsoft Teams

- Android:Microsoft Teams、Managed Home Screen

アプリをインストールしただけでは QR コードでサインインするボタンは出てきません。

そのため、QR コード認証の有効化手順(Web)章の設定を実施したうえで、事前に Teams アプリで QR コードログインを行いたいデバイスに Microsoft Intune を用いて Microsoft Authenticator をインストールし、以下の設定を配布することで、アプリのサインイン画面に QR コード認証のオプションが表示されるように構成する必要があります。

OS によって QR コード認証のオプションを表示させる手順は異なり、iOS/iPadOS ではデバイス構成プロファイルのシングルサインオンアプリ拡張機能で、Microsoft Authenticator アプリに対して以下設定を構成します。

- キー:preferred_auth_config

- 種類:文字列

- 値:qrpin

Android ではアプリ構成ポリシーで、Microsoft Authenticator アプリに対して以下設定を構成します。

- 構成キー:Preferred authentication configuration

- 値の型:string

- 構成値:qrpin

本検証では、iOS 版 Microsoft Teams アプリで QR コード認証を利用できるよう設定します。

1. Microsoft Intune 管理センター (https://intune.microsoft.com/) を起動します。

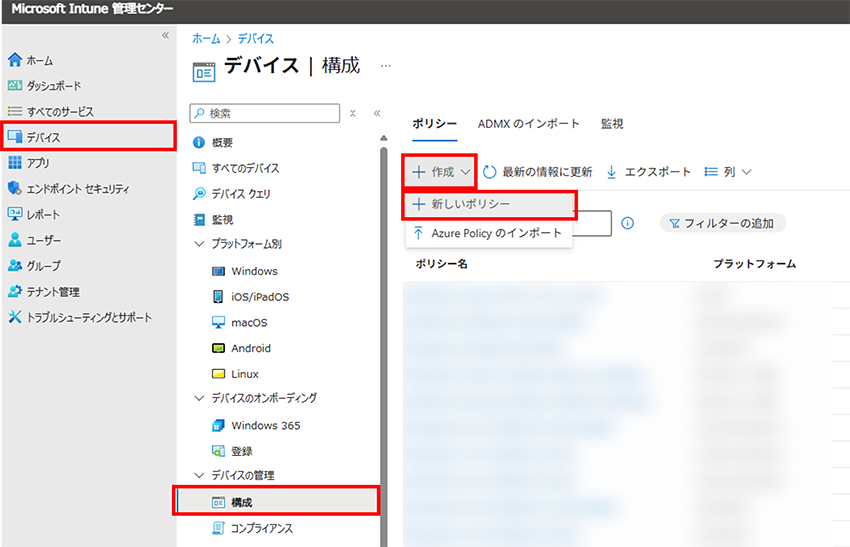

2. [デバイス] > [デバイスの構成] > [構成] をクリックし、[作成] > [新しいポリシー] から新しく構成ポリシーを作成します。

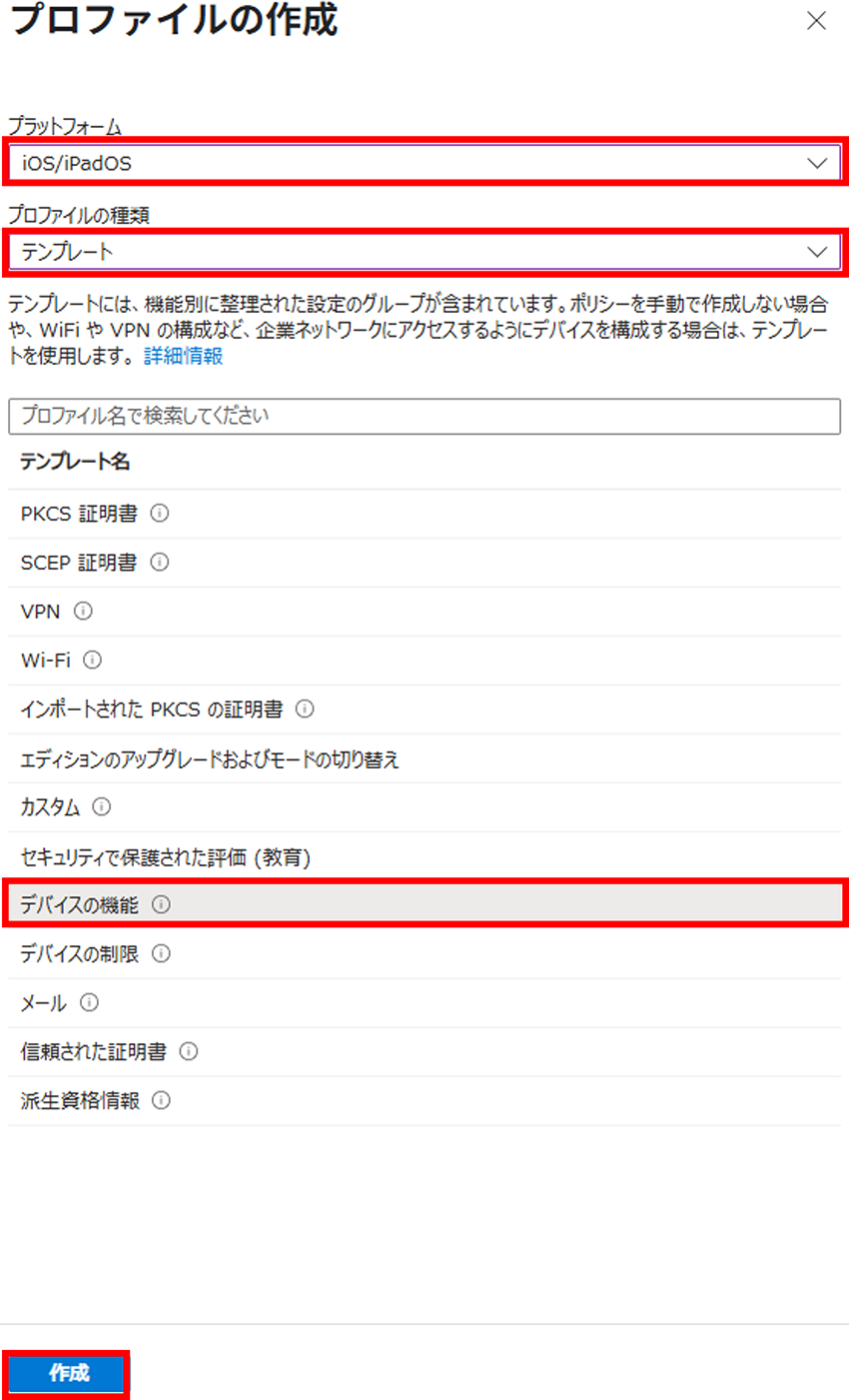

3. [プロファイルの作成] 画面にて、プラットフォームを [iOS/iPadOS] に、プロファイルの種類を [テンプレート] に、テンプレート名を [デバイスの機能] に設定し、[作成] をクリックします。

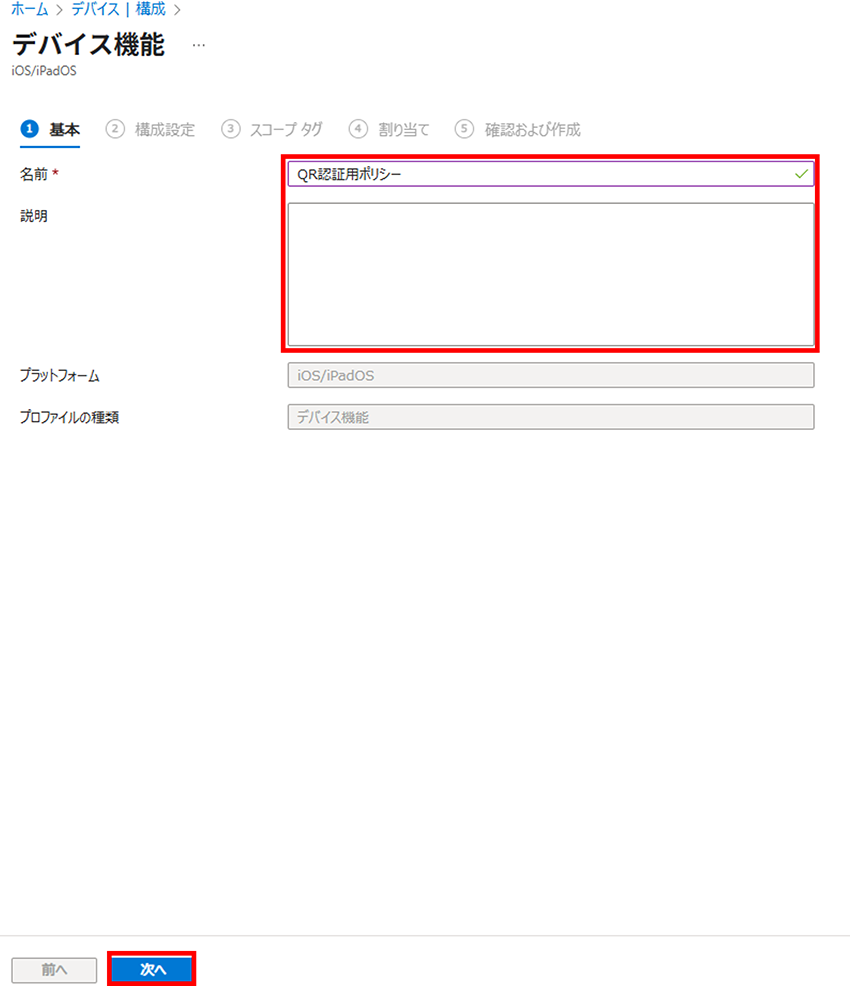

4. [名前] と [説明] を適宜設定し、[次へ] をクリックします。

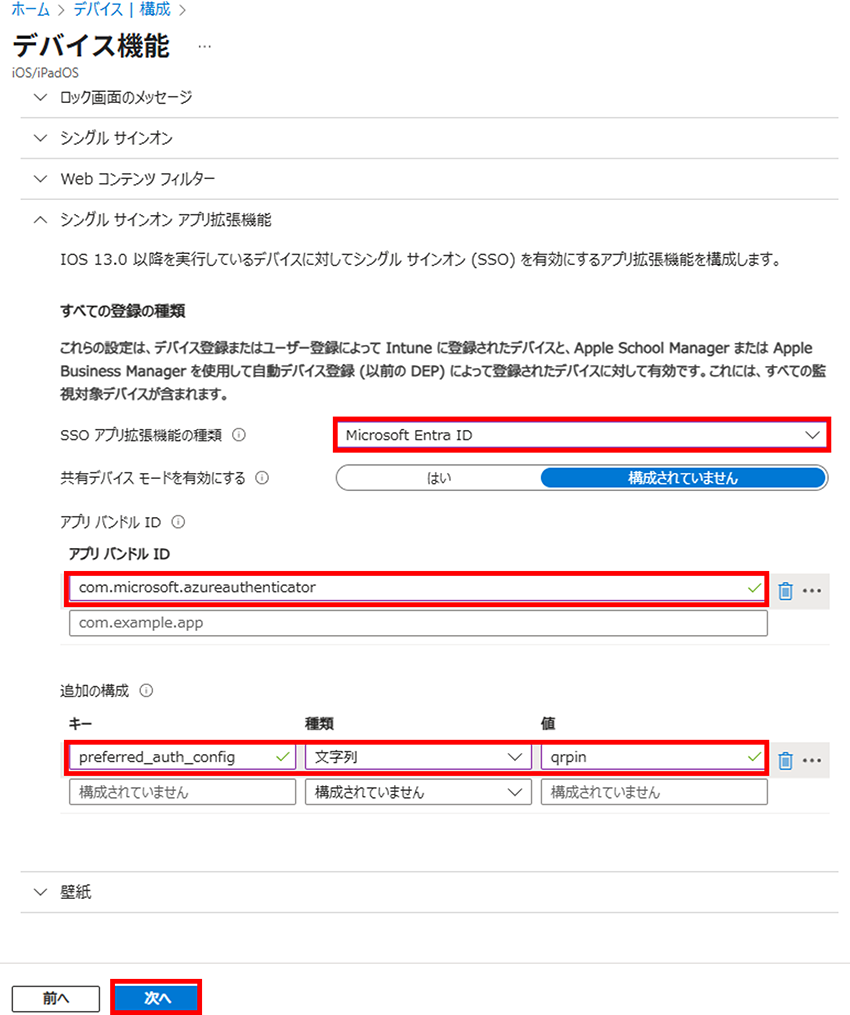

5. [シングルサインオンアプリ拡張機能] セクションにて、以下設定を構成し [次へ] をクリックします。

- SSO アプリ拡張機能の種類:Microsoft Entra ID

- アプリバンドル ID:com.microsoft.azureauthenticator

- 追加の構成

- キー:preferred_auth_config

- 種類:文字列

- 値:qrpin

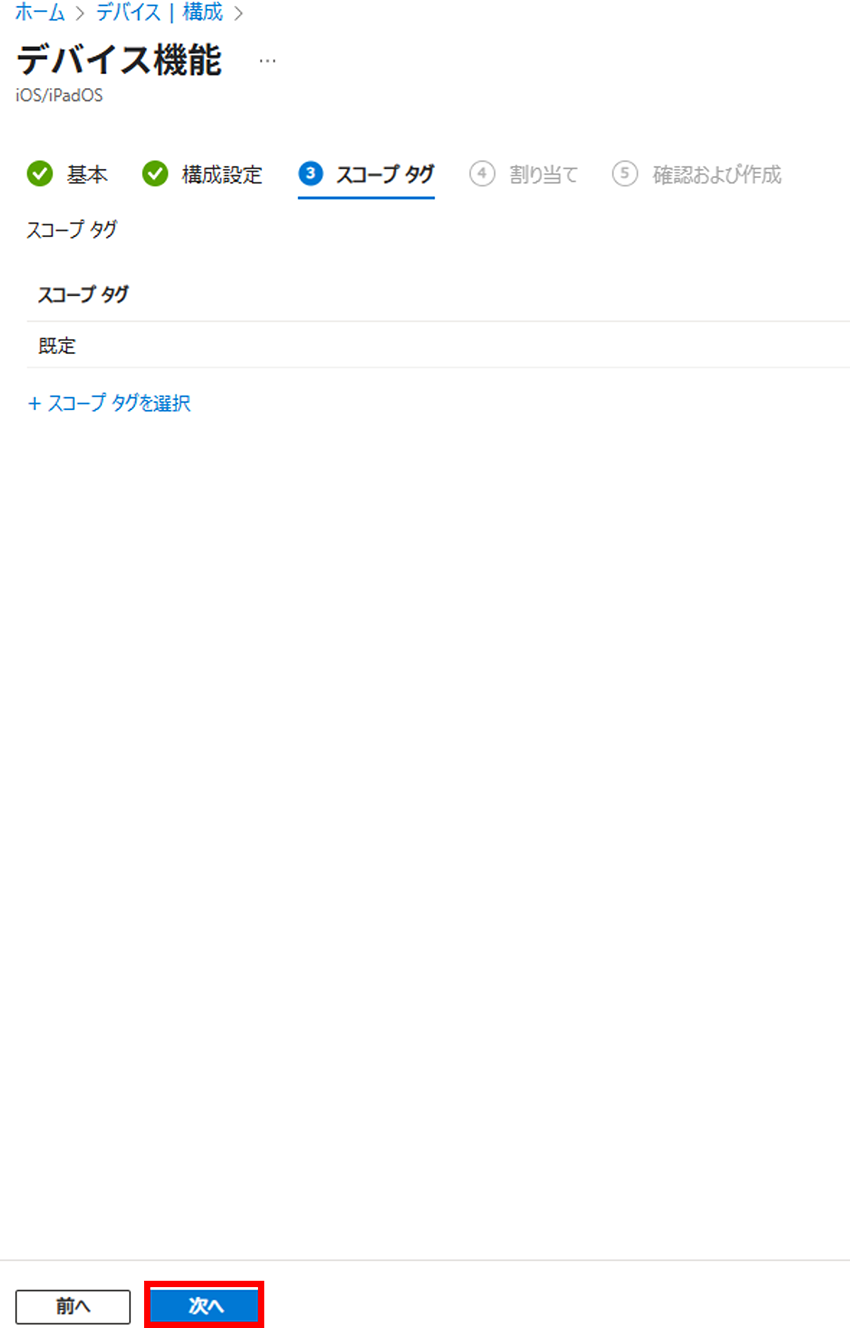

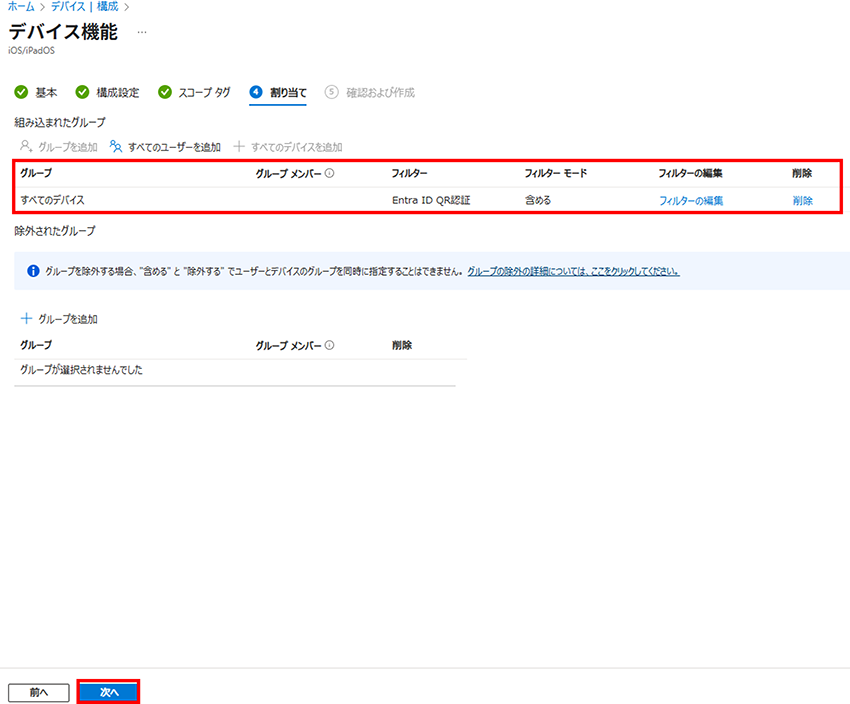

6. スコープタグは任意で設定し、[次へ] をクリックします。

7. 割り当てにて、デバイスグループを設定し、[次へ] をクリックします。

8. 検証および作成にて、設定内容を確認し、[作成] をクリックします。

手順は以上です。

上記の設定をすべて実施することで、モバイルの対応アプリから Entra ID へサインインする際に QR コード認証が利用できるようになります。

一時 QR コード機能を用いて有効期限が短い QR コードを発行する

一時 QR コードとは、QR コード認証の有効化手順の章にて発行した標準 QR コードに加えて、追加で発行できる QR コードです。標準 QR コードと比較して、有効期限が短く、有効期限を最長で 12 時間に設定することができます。有効期限が切れた場合、一時 QR コードでのサインインは無効となり、サインインには標準 QR コードを利用する必要があります。

普段利用している QR コードを自宅に忘れた際、代替のサインイン方法として利用するといった使い道が考えられます。

1. Microsoft Entra 管理センター (https://entra.microsoft.com/) を起動します。

2. [ユーザー] > [すべてのユーザー] をクリックし、一時 QR コードを発行したいユーザーをクリックします。

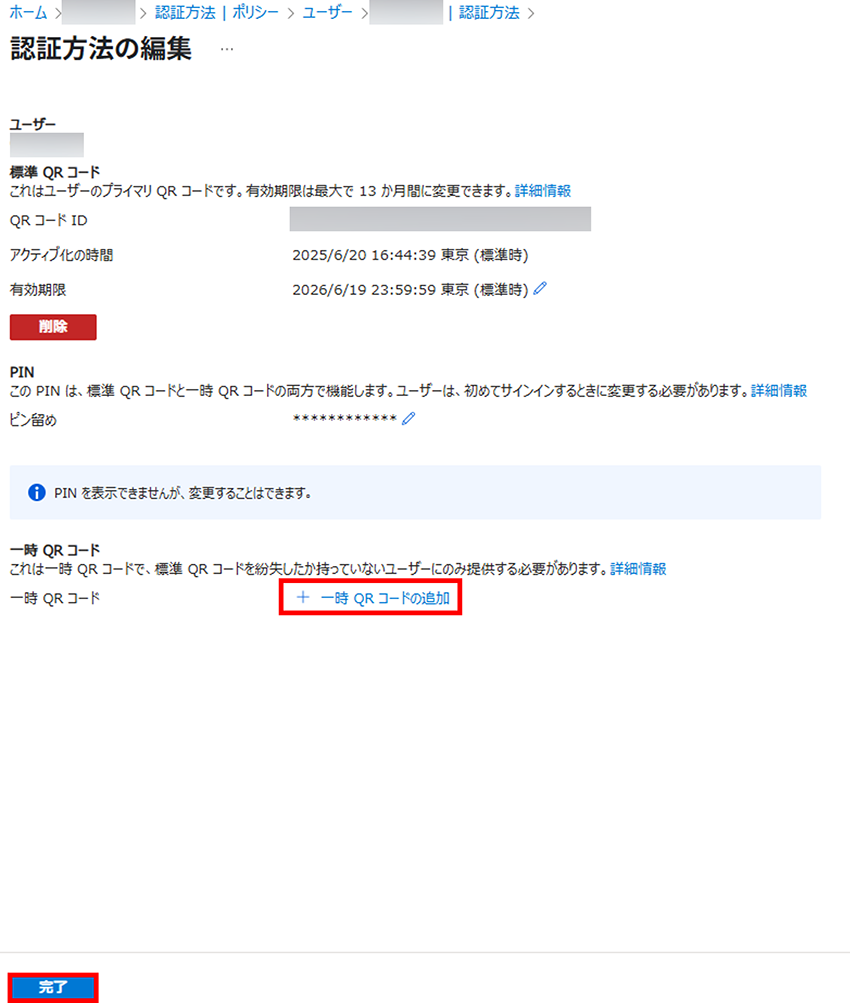

3. [認証方法] をクリックし、QR コード (プレビュー) の横にある […] > [編集] をクリックします。

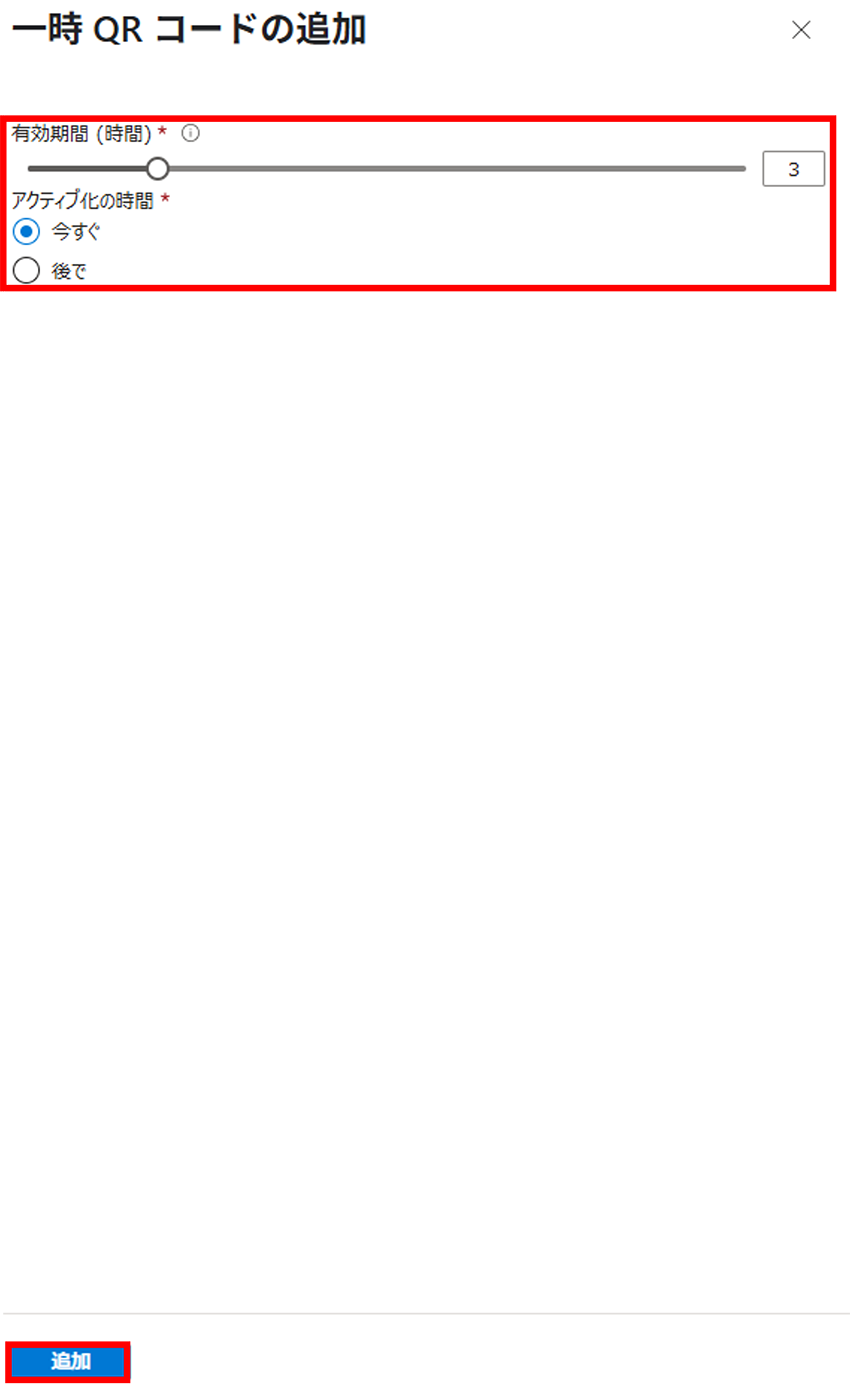

4. [一時 QR コードの追加] をクリックします。

5. [有効期限] と [アクティブ化の時間] を任意の値に設定し、[追加] をクリックします。有効期限は時間で設定でき、1時間から12時間の間で調整できます。

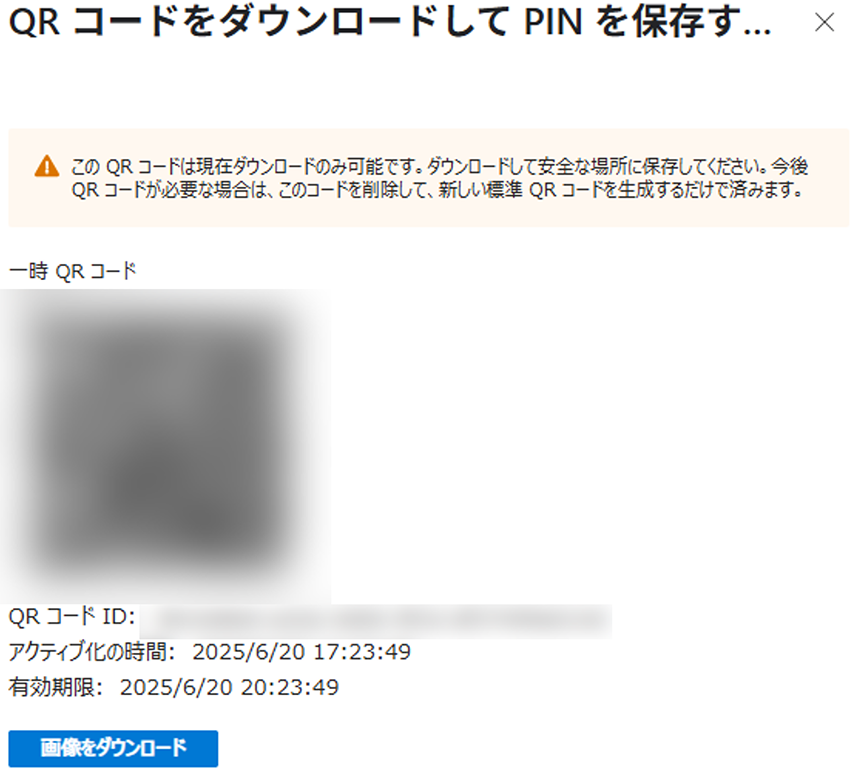

6. サインインに利用できる QR コード が発行できました。

手順は以上です。

上記の設定をすべて実施することで、一時的に利用できる QR コードが発行できます。

メリット・デメリット

本機能の検証を通じて感じたメリット・デメリットは以下の通りです。

左右にスクロールしてご覧ください。

| メリット | デメリット |

|---|---|

|

|

条件付きアクセスを用いて共有デバイスからのサインインのみに制限する

QR コード認証が、他のサインイン方法に比べてセキュリティ面で脆弱となるデメリットを補うため、Microsoft 社は条件付きアクセスポリシーを別のセキュリティ層として組み合わせることを推奨しています。

本検証では、テナント上で共有デバイスモードとして設定されたデバイスのみからサインインできるように設定します。

事前準備として、デバイスを共有デバイスモードに設定する必要があります。

共有デバイスモードの概要については下記公開情報をご確認ください。

今回は iOS を対象に検証を実施したため、下記公開情報の手順に沿って共有デバイスモードに設定しました。

※参考:Microsoft 社:共有デバイス モードでデバイスの登録を設定する

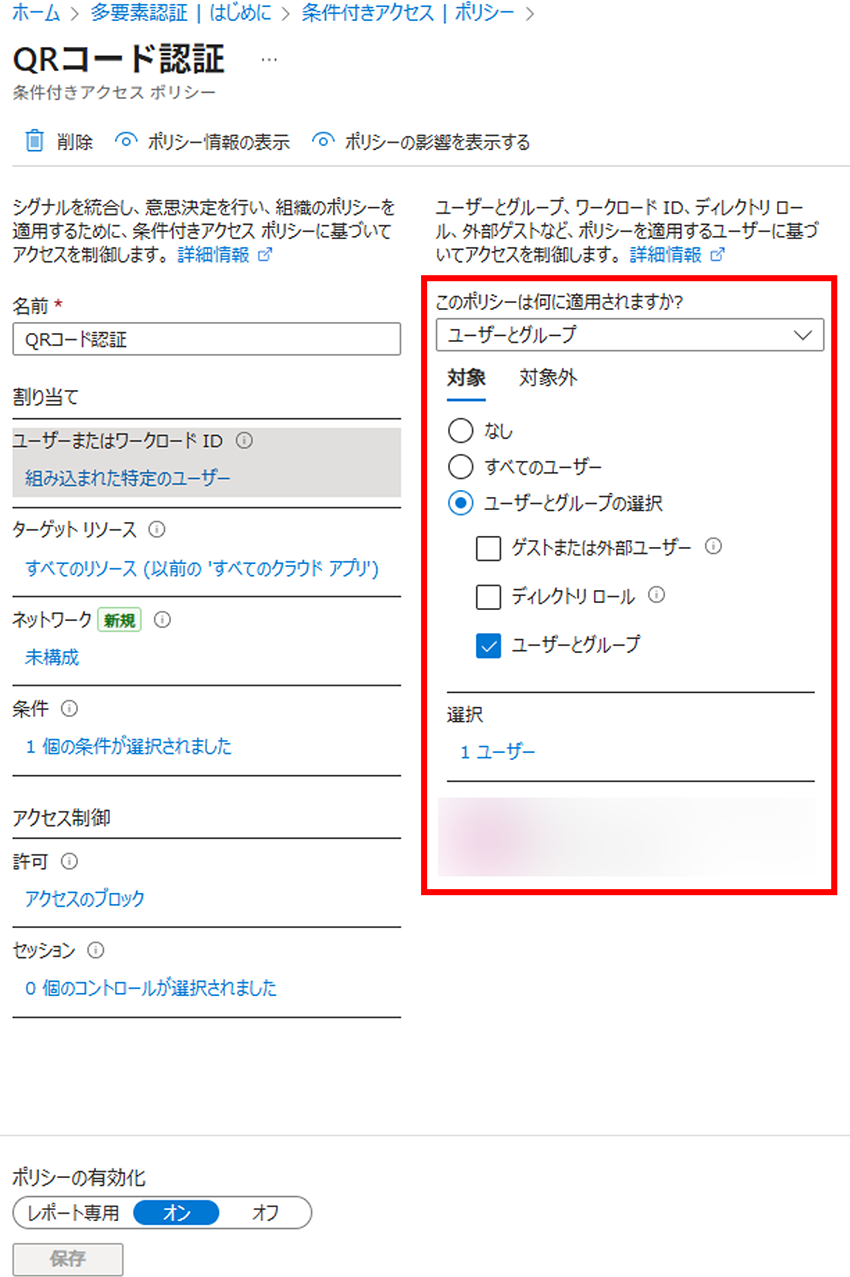

条件付きアクセスは以下のように設定します。

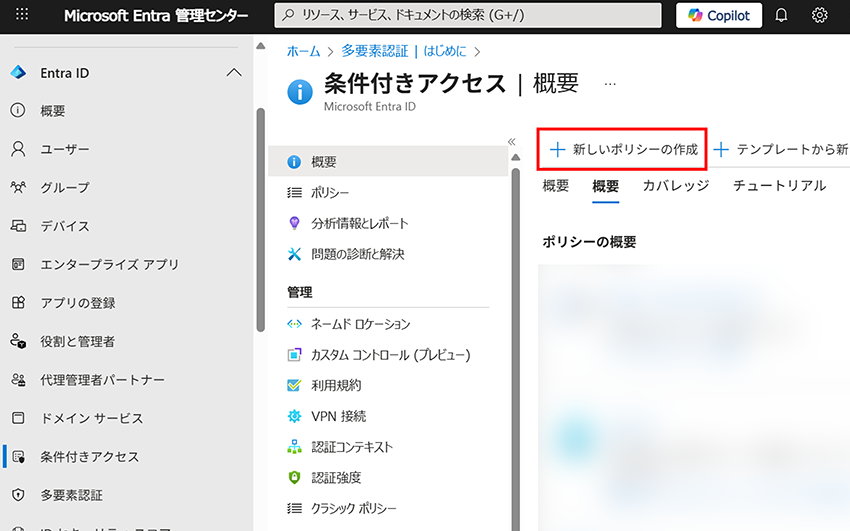

1. Microsoft Entra 管理センター (https://entra.microsoft.com/) を起動します。

2. [条件付きアクセス] > [新しいポリシーの作成] をクリックします。

3. [ユーザーまたはワークロード ID ] に、QR コード認証を利用するユーザーやグループを選択します。

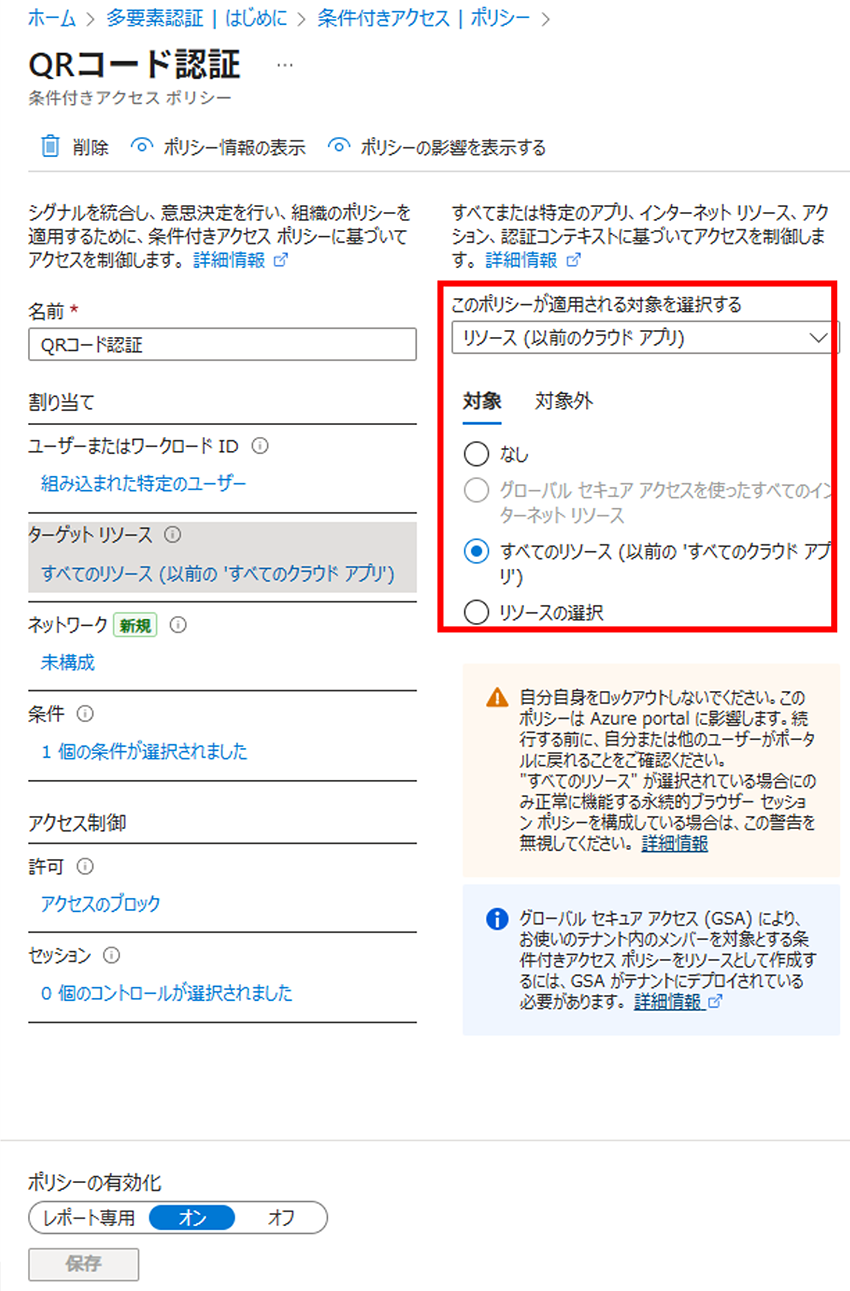

4. [ターゲットリソース] に、対象とするリソースを設定します。

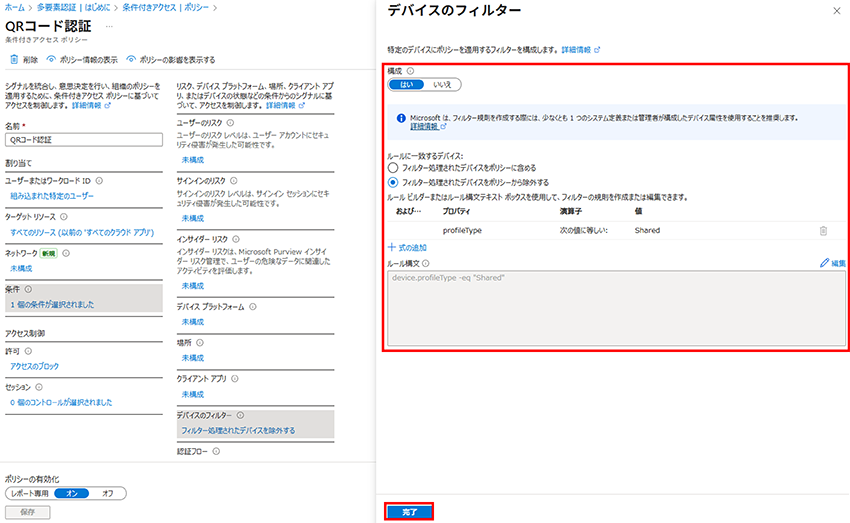

5. [条件] > [デバイスのフィルター] に、以下の通り設定し、[完了] をクリックします。

- 構成:はい

- ルールに一致するデバイス:フィルター処理されたデバイスをポリシーから除外する

- ルール構文:device.profileType -eq "Shared"

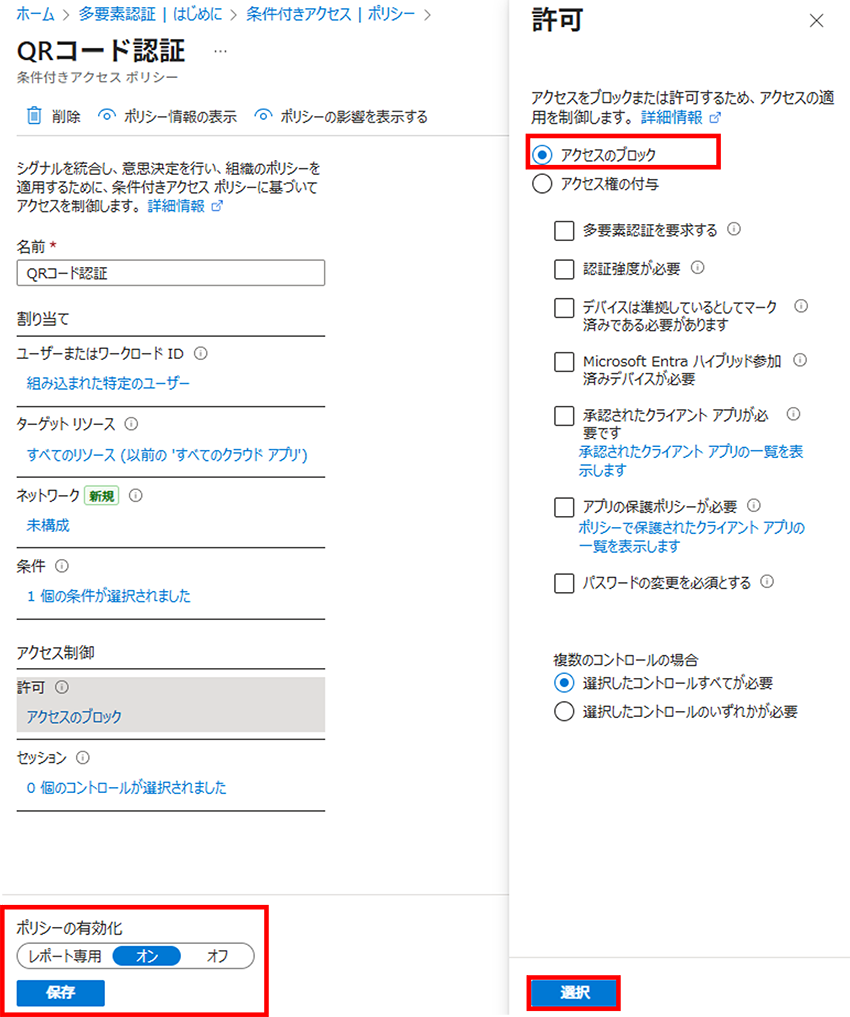

6. [許可] にて、[アクセスのブロック] を設定し、[ポリシーの有効化] を [オン] に設定し、[保存] をクリックします。

手順は以上です。

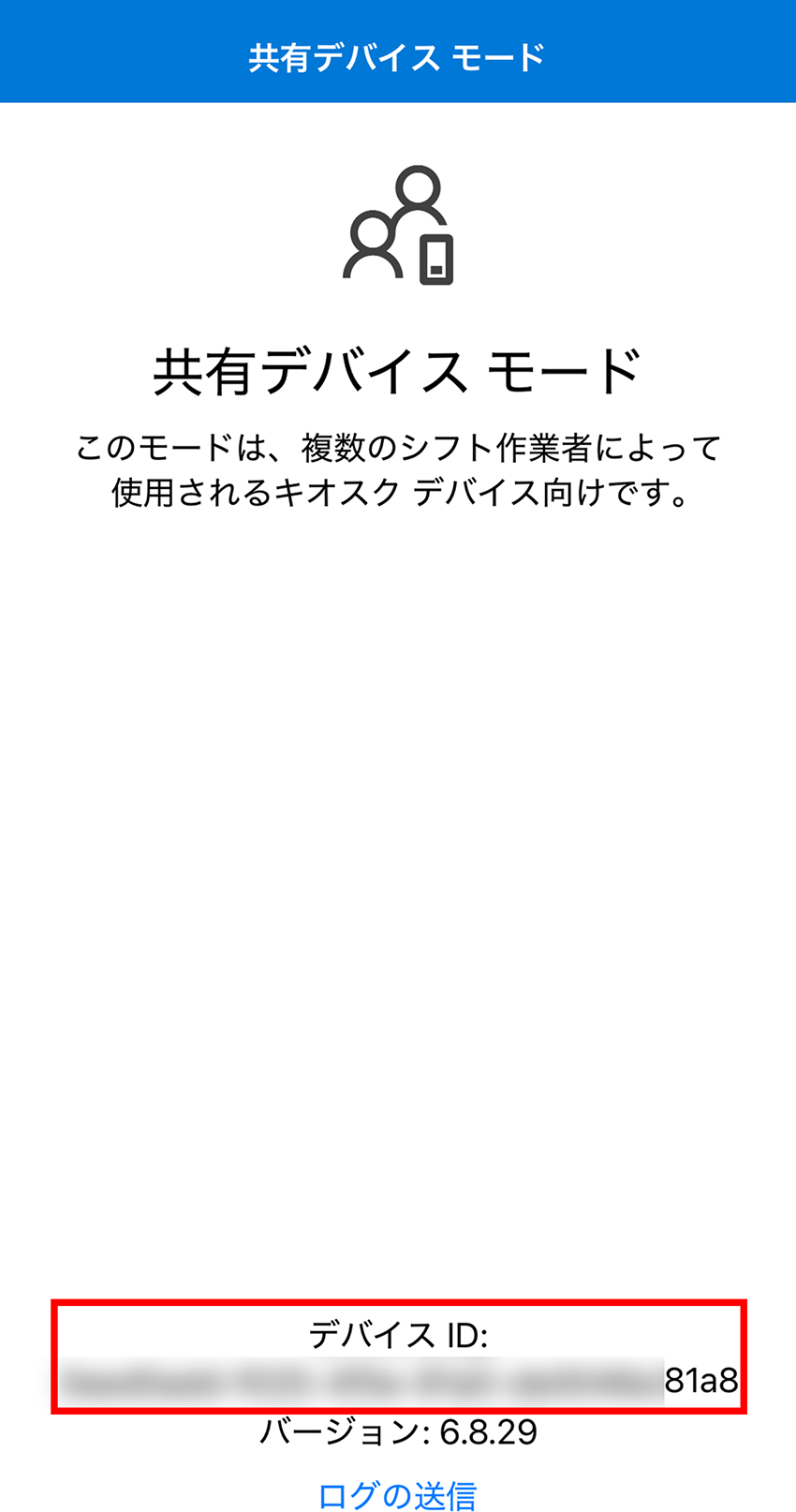

本ポリシーの検証のため、共有デバイスモードに設定した端末(デバイス ID の末尾:81a8)を準備しました。

共有デバイスからサインインすると、サインインに成功し、該当の条件付きアクセスポリシーについて以下のようなサインインログが残りました。サインインログより、デバイスの条件が一致したため設定した条件付きアクセスによるブロックが実施されず、接続が許可されたことが確認できます。

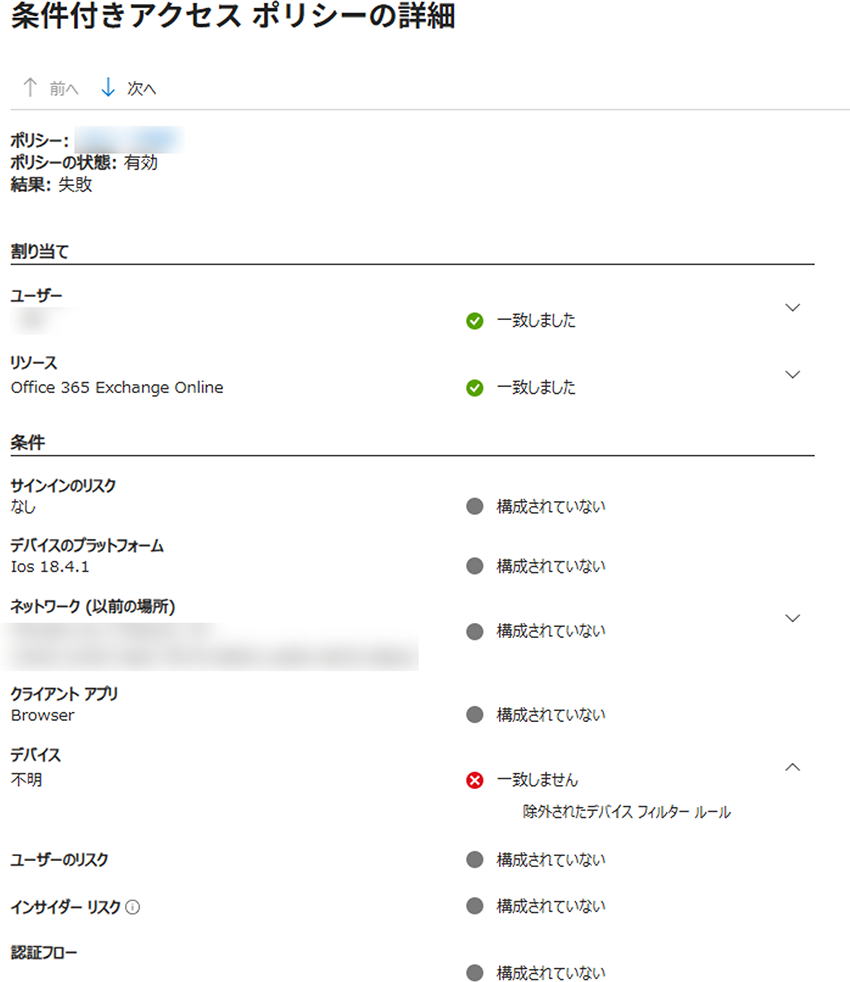

私物デバイスや第三者のデバイスを想定した Entra に登録されていないデバイスからサインインすると、サインインに失敗し、該当の条件付きアクセスポリシーについて以下のようなサインインログが残りました。サインインログより、デバイスの条件が一致しなかったため、サインインに失敗したことが確認できます。

まとめ

本機能を利用することで、共有デバイスを利用するユーザーなどサインインを頻繫に行うシナリオにおいて、サインインの手間が省け、利便性の向上が見込まれます。しかし、セキュリティと利便性はトレードオフの関係となるため、サインインの手間が省ける分条件付きアクセスなど別の層でのセキュリティ対策が推奨されるといった注意点も存在します。

引き続き、7月度の Microsoft 公開情報をご確認ください!

Microsoft 公開情報

Microsoft Blogの更新からセキュリティに関する気になる項目をピックアップしてご紹介します。

Microsoft Defender for Office 365 を使用した電子メール爆弾からの保護

Protection Against Email Bombs with Microsoft Defender for Office 365

- この記事では、Microsoft Defender for Office 365 による「電子メール爆弾」攻撃への対策について紹介されています。

電子メール爆弾とは、大量のメールを送りつけて受信トレイを圧迫し、重要なメッセージを見逃させたり、サーバーをダウンさせたりする攻撃手法です。最近では、Microsoft Teams や Zoom など他の通信手段と組み合わせたハイブリッド型の攻撃も増えており、電子メール爆弾の問題解決を支援する IT サポートを装った詐欺がマルウェア感染につながるケースもあります。

Microsoft 社はこの脅威に対し、送信元の履歴やスパムの兆候を分析する新しい検出技術を導入しました。大量メールを迷惑メールフォルダーに振り分けることで、受信トレイへの侵入を防ぎます。導入後、1日平均2〜3万件の攻撃が防止されているとのことです。

Apple ソフトウェアアップデートを宣言型デバイス管理に移行

Support tip: Move to declarative device management for Apple software updates

- この記事は、Apple 社が 2025 年の WWDC(Worldwide Developers Conference:Apple 社が開発者向けに開催しているイベント)で発表した 「MDM(モバイルデバイス管理)によるソフトウェアアップデートの非推奨」 と、それに伴う Microsoft Intune の対応についてまとめられています。

Apple 社は今後、ソフトウェアアップデートを宣言型デバイス管理(DDM)を標準とし、従来の MDM 方式を廃止する方針を示しました。これにより、Microsoft Intune では MDM によるアップデート管理機能が iOS/iPadOS/macOS 26 より非推奨となり、DDM への移行が必須となります。

DDM では、Microsoft Intune がデバイスに必要な OS バージョンと期限を通知するだけで、デバイス側が進捗を報告する仕組みとなり、より効率的な管理が可能になります。Intune 管理センターでは、設定カタログを使って DDM 対応の更新ポリシーを構成できます。

企業や教育機関は、今後の iOS/iPadOS/macOS 26 に対応するため、DDM ベースの管理への早期移行が推奨されています。

まとめ

以上です。

最後までお読みいただきありがとうございました。