こんにちは、秦です。

今回は、Microsoft Intune の エンドポイント特権管理に追加された Elevation rules policy での「拒否」の動作についてご案内します。

また、2025年6月の Microsoft 公開情報からセキュリティ関連の情報もピックアップしましたので、併せてご紹介します。

- ※当ブログにて記載しております Microsoft 社の Web サイトの URL については、Microsoft 社側のリダイレクトの仕組みにより、お客様の閲覧環境に沿ったページに自動的にリダイレクトされることがございます。

原文を参照される場合は、リダイレクトされた URL の ja-jp などの文字列を en-us に変更することで閲覧いただけます。

エンドポイント特権管理(EPM)の Elevation rules policy に追加された「拒否」を検証してみた

これまで、エンドポイント特権管理(以下、EPM)で昇格を自動で拒否したい場合は、実行ファイルすべてを対象とする必要がありました。

ですが今回、EPM の Elevation rules policy に「拒否」が追加されたことにより、特定のファイルのみ自動で昇格を拒否することが可能となったため、動作の確認をしてみました。

※ライセンス要件としてエンドポイント特権管理を利用するためには、Intune Suite ライセンスまたは、エンドポイント特権管理のスタンドアロンライセンスが必要です。

エンドポイント特権管理(Endpoint Privilege Management - EPM)とは

まずは、EPM について軽く概要をご説明します。

EPM とは、Windows 標準ユーザーに対して、実行ファイル単位 (exe,msi,ps1) で特権の Just in Time 付与が可能になる機能です。

通常利用時は標準ユーザー権限ですが、管理者権限が必要なアプリなどは一時的に特権に昇格して実行が可能となります。また、この際ユーザーにローカル管理者権限は付与されず、あくまで特定ファイルのみ権限を昇格するため、権限の過剰付与も防ぐことができます。

ポリシーの種類

EPM では以下の2種類のポリシーを構成することができ、それぞれのポリシーで特権昇格時の動作を設定可能です。

- Elevation Settings policy:デバイス単位で、ファイルを特権で実行する際の既定の動作を設定する

- Elevation rules policy:ファイル単位で特権へ昇格する際の動作を設定し適用する。Elevation Settings policy よりも優先される

ポリシーの種類ごとの比較です。適用範囲と設定可能な昇格動作を記載しています。

左右にスクロールしてご覧ください。

| Elevation Settings policy | Elevation rules policy | |

|---|---|---|

| 適用範囲 | 対象デバイスに含まれる実行ファイル(exe,msi,ps1)すべて | 特定の実行ファイル(exe,msi,ps1) - ファイルはファイルハッシュや証明書で指定 |

| 設定可能な昇格動作 | ・全ての要求を拒否 ・ユーザーの確認が必要 ・サポートの承認を必須にする |

・拒否 ※今回追加 ・ユーザーの確認 ・サポート承認済み ・自動 |

※昇格動作は、管理画面での表記をそのまま記載しているため表記ゆれが発生しています。表記は異なりますが動作は同じです。

昇格動作

昇格動作とは特権昇格時に実施するアクションです。以下が用意されています。

- 拒否:管理者権限への昇格を自動で拒否する

- 自動:特に制限はなく、自動で昇格可能とする

- ユーザーの確認:ファイル実行時、理由の記入やユーザー認証を実施することで昇格可能とする

- サポートの承認:昇格要求を送信し、承認者が Intune ポータルから承認後に、昇格可能とする

Elevation rules policy での「拒否」の検証・結果

検証のシチュエーション

Elevation settings policy にて「ユーザーの確認が必要」を既定の動作としておき、Elevation rules policy にて特定のファイルのみ「拒否」とした場合、「拒否」の設定をしたファイルのみ自動での昇格がブロックされるかを確認します。

検証結果

Elevation rules policy にて「拒否」の設定をしたファイルは実行がブロックされ、その他のファイルは Elevation settings policy による既定の動作となりました。

動作検証

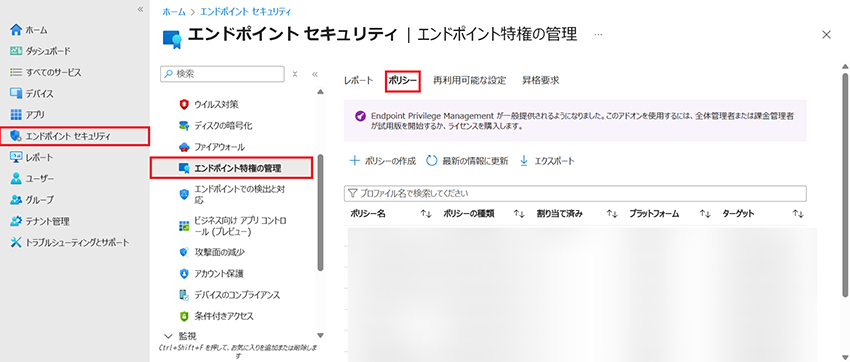

1.Intune 管理センターにアクセスします。(https://intune.microsoft.com)

2.[エンドポイントセキュリティ] - [エンドポイント特権の管理] - [ポリシー] を選択します。

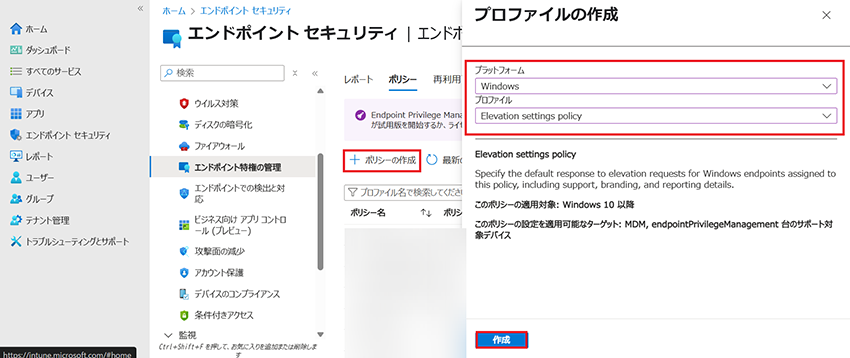

3.まず Elevation settings policy を作成するため、[ポリシーの作成] - [Elevation settings policy] - [作成] を選択します。

4.本検証では、昇格時に理由を入力することで昇格が可能となる設定を行い、割り当て設定後、ポリシーを作成します。

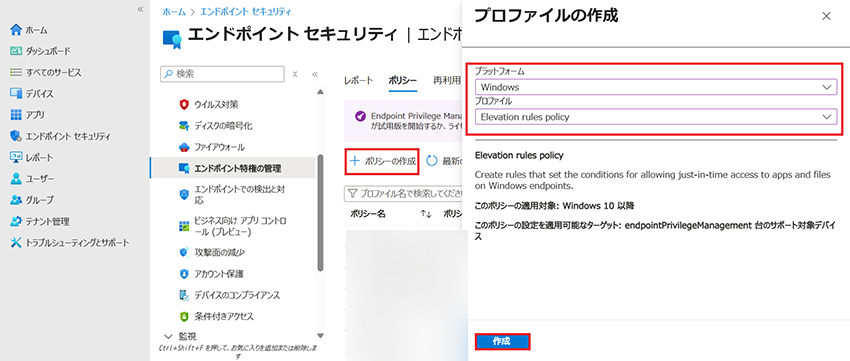

5.次に、Elevation rules policy を作成するため、[ポリシーの作成] - [Elevation rules policy] - [作成] を選択します。

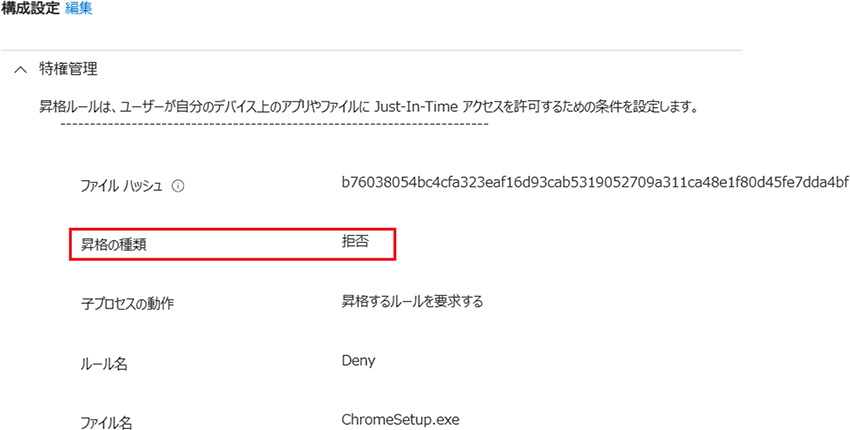

6.本検証では、Google Chrome のインストーラーの特権昇格は自動で拒否されるように設定し、割り当て設定後、ポリシーを作成します。

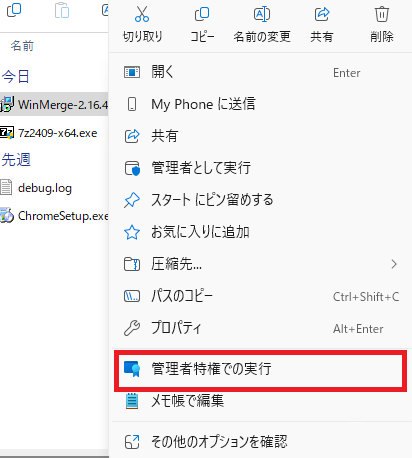

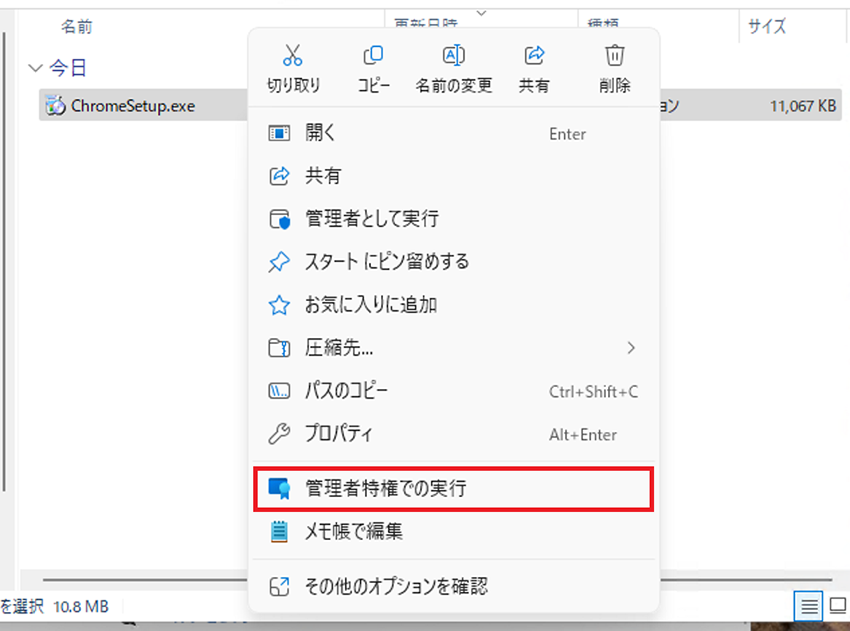

7.デバイスで動作を確認します。デバイスに EPM ポリシーが割り当たることで、実行ファイルを右クリックした際に [管理者特権での実行] が表示されるようになります。

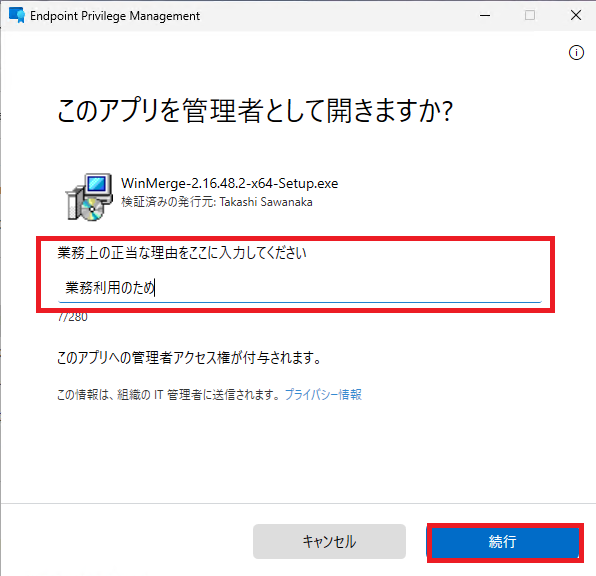

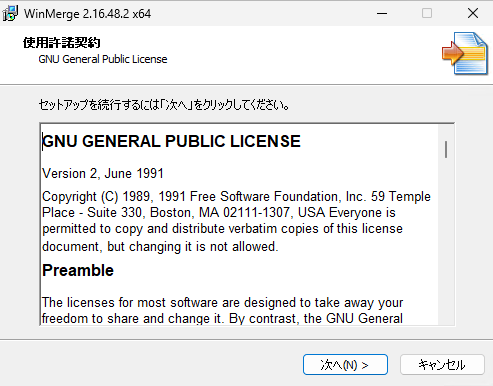

8.まずは既定の動作を確認するため、[Elevation settings policy] のみが割り当たっている WinMerge のインストーラーで [管理者特権の実行] をクリックすると、理由の入力が求められます。理由を入力して [続行] をクリックすることでファイルが実行できることが確認できました。

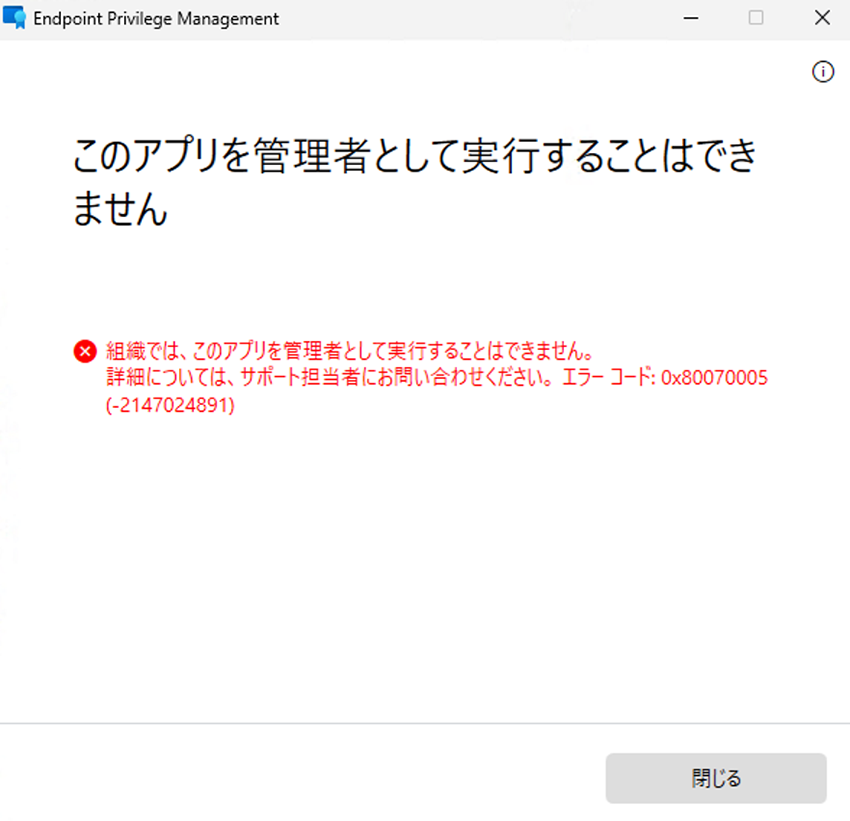

9.次に、[Elevation rules policy] が割り当たっている Google Chrome のインストーラーで [管理者特権の実行] をクリックすると、実行が拒否されることが確認できました。

まとめ

これまで、特定のファイルを拒否したい場合はユーザーからの申請を管理者が手動で拒否する必要がありました。

今回の追加機能により組織が許可していないファイルの実行を自動で拒否することが可能となり、管理者の負荷を減らすことが可能になったのではないでしょうか。

また、[Elevation settings policy] にて規定を任意の昇格動作とし、[Elevation rules policy] にて特定のファイルは自動で拒否とすることで、ブラックリスト方式での運用も可能になる追加機能となります。

組織のセキュリティポリシーや運用に沿った設定とすることで、管理者とエンドユーザー双方の負荷軽減につながるものと考えています。

以下にホワイトリスト方式とブラックリスト方式の設定方法、想定される利用シーンを記載しています。

左右にスクロールしてご覧ください。

| ホワイトリスト方式 | ブラックリスト方式 | |

|---|---|---|

| 設定方法 | Elevation settings policy:全ての要求を拒否 Elevation rules policy:任意の昇格動作(必要なファイルのみ) |

Elevation settings policy:任意の昇格動作 Elevation rules policy:拒否(禁止したいファイルのみ) |

| 利用シーン | 業務において必要なファイルが明確化されている場合に利用。 | 業務において必要なファイルが明確化されていない場合に利用。 |

| 備考 | 必要なファイルのみを特権昇格可能とするため、セキュリティリスクが低い。 | 拒否に指定したファイル以外は実行が可能となるため、ホワイトリストに比べてセキュリティリスクは高い。 ファイルハッシュを利用して指定する場合、別バージョンの同アプリは利用可能となる。証明書で指定することでファイルハッシュよりは適用範囲を広げることができる。 昇格動作をサポートによる承認とすることで、リスクの低減も可能。 |

引き続き、6月度の Microsoft 公開情報をご確認ください!

Microsoft 公開情報

Microsoft Blog の更新からセキュリティに関する気になる項目をピックアップしてご紹介します。

すべての公開認証局が新しい S/MIME ベースライン要件を施行します

Take action: Update Intune SCEP certificate profiles to comply with new S/MIME Baseline Requirements

- 2025年7月16日までに、すべての公開認証局(CA)は、CA/Browser フォーラムで発表された新しい S/MIME ベースライン要件を施行し、これにより、公開 CA によって発行されたすべてのスポンサー検証済み S/MIME 証明書のサブジェクト名に "Given Name" 属性と "Surname" 属性を含める必要があります。これらの属性がない場合、公開 CA に証明書の要求が拒否されます。

さいごに

以上です。

最後までお読みいただきありがとうございました。