こんにちは、樋口です。

今回は、Microsoft Intune の「Windows Autopilot デバイスの準備」という機能でデバイスをセットアップする方法をご案内します。

また、2025年5月の Microsoft 公開情報からセキュリティ関連の情報もピックアップしましたので、併せてご紹介します。

- ※当ブログにて記載しております Microsoft 社の Web サイトの URL については、Microsoft 社側のリダイレクトの仕組みにより、お客様の閲覧環境に沿ったページに自動的にリダイレクトされることがございます。

原文を参照される場合は、リダイレクトされた URL の ja-jp などの文字列を en-us に変更することで閲覧いただけます。

HWID なしでできる「Windows Autopilot デバイスの準備」を検証してみた

Windows Autopilot を利用するためには事前に HWID の収集・登録が必須であり、以下のような手動運用により IT 担当者に大きな負担がかかっていました。

- 販売パートナーと調整をおこない HWID を一括取得する

- 販売パートナーから HWID を得られない場合は個別で取得する

- 取得した HWID を手動で Intune に登録する

など

「Windows Autopilot デバイスの準備」は、新しいパソコンをすぐに業務で使える状態に自動でセットアップする仕組みです。

この機能を使用すれば、HWID の登録は不要となります。またキッティング時に、IT 担当者が手作業で設定する必要がなく、電源を入れてインターネットに接続するだけで、会社のルールに沿った設定やアプリのインストールが自動で行われます。

この機能により、導入作業の時間と手間を大幅に削減でき、リモートワーク環境でもスムーズな展開が可能になります。

要件

ソフトウェア

- indows 11 バージョン 24H2 以降

- Windows 11 バージョン 23H2 (KB5035942 以降)

- Windows 11 バージョン 22H2 (KB5035942 以降)

構成

※参考:Microsoft 社:Windows の自動Intune登録を設定する

※参考:Microsoft 社 ユーザーがデバイスをMicrosoft Entra IDに参加できるようにする

割り当てられた セキュリティ デバイス グループを作成する

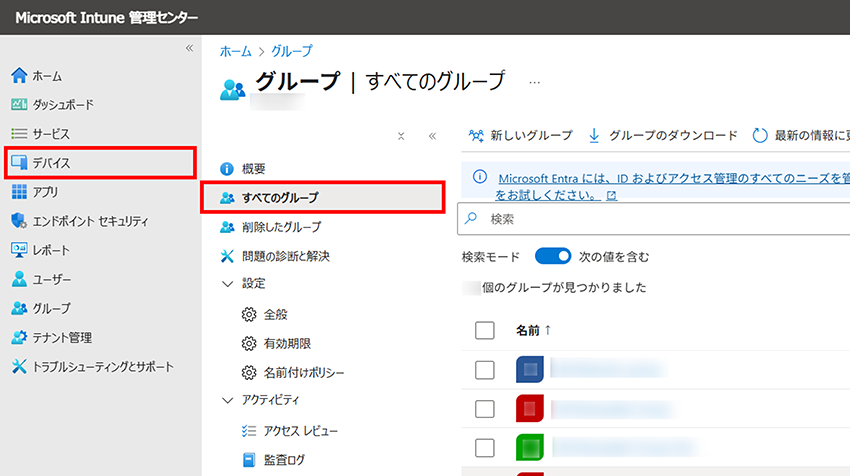

1. Microsoft Intune 管理センター (https://intune.microsoft.com) を起動します。

2. [グループ] > [すべてのグループ] をクリックします。

3. [新しいグループ] をクリックします。

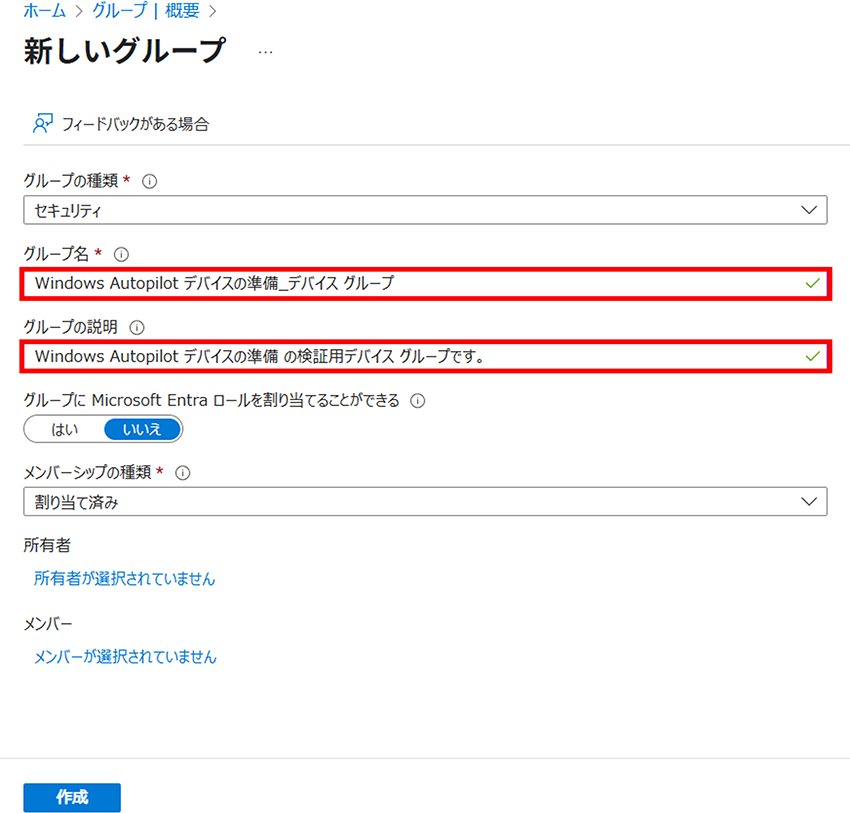

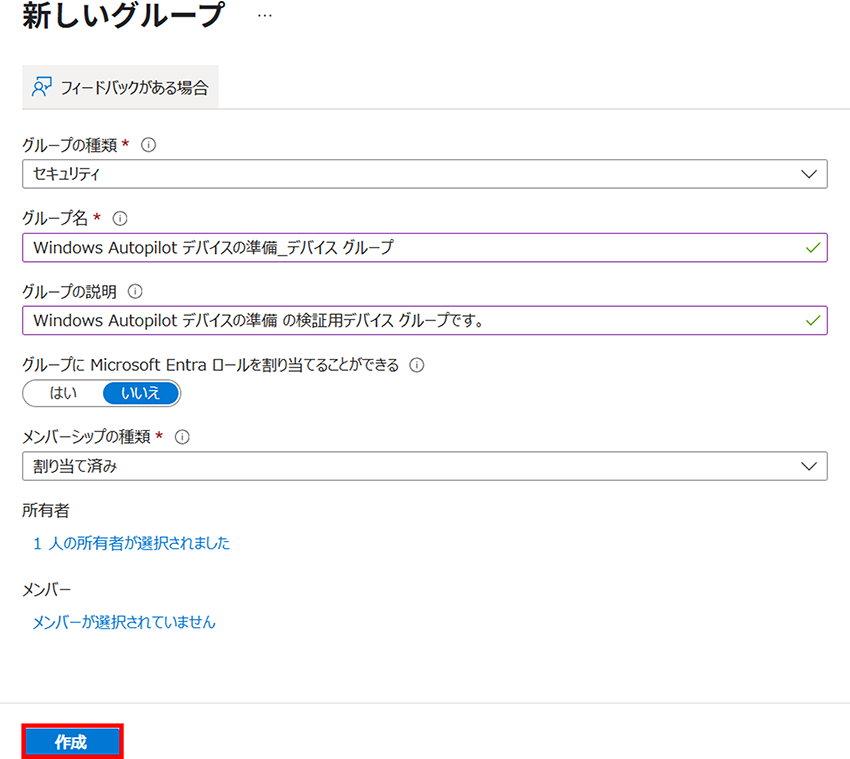

4. [新しいグループ] 画面が開きますので、任意の [グループ名] と [グループの説明] を入力します。

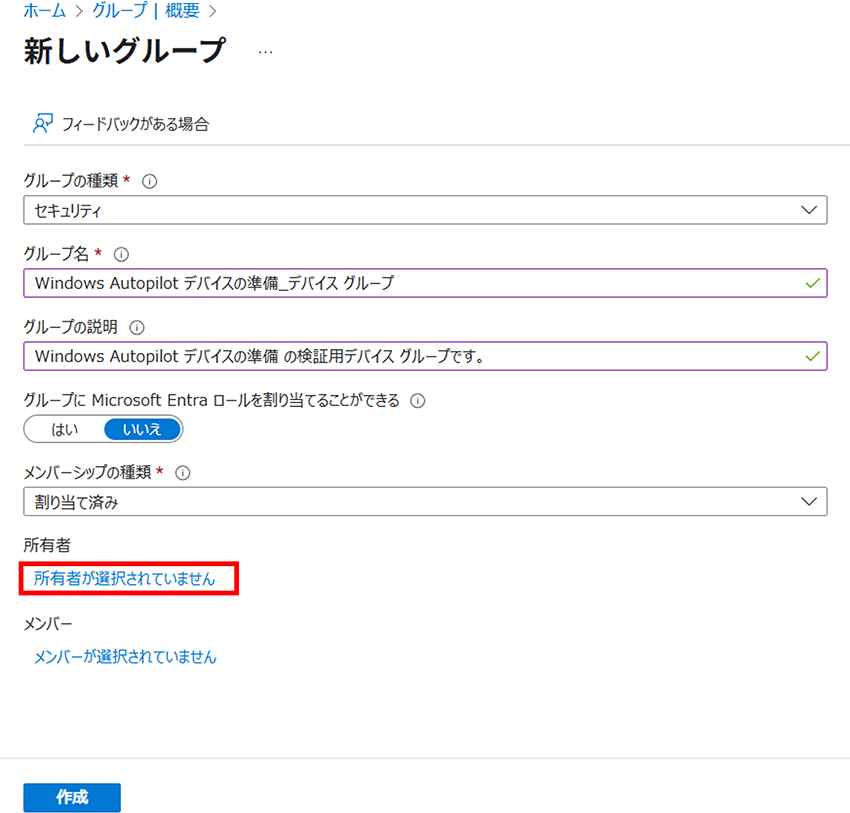

5. [所有者が選択されていません] をクリックします。

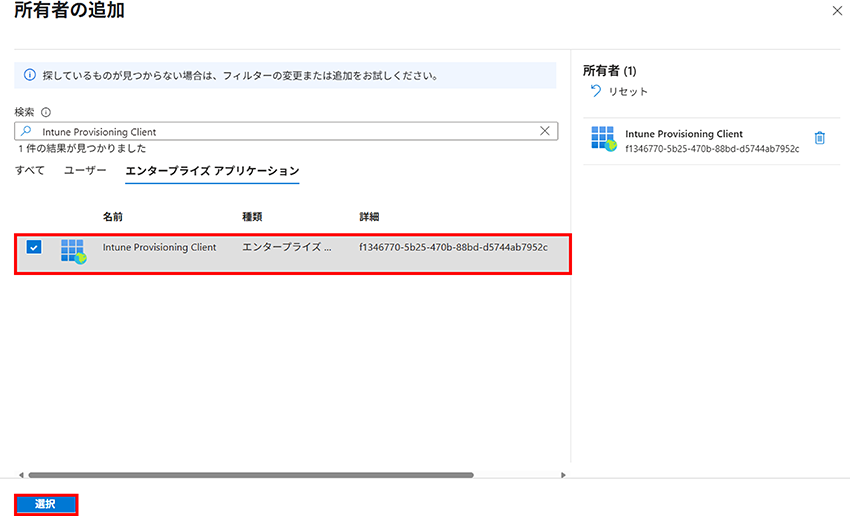

6. [f1346770-5b25-470b-88bd-d5744ab7952c] の AppId を使用して Intune プロビジョニング クライアント サービス プリンシパルを選択、または、検索バーを使用して、[Intune Provisioning Client] を選択し、[選択] をクリックします。

※ 一部のテナントでは、サービス プリンシパルの名前は、[Intune Autopilot ConfidentialClient] の場合があります。

※ [Intune Provisioning Client] または [Intune Autopilot ConfidentialClient] がオブジェクト一覧にも検索でも表示されない場合は、Intune プロビジョニング クライアント サービス プリンシパル を追加します。

※参考:Microsoft 社:Intune プロビジョニング クライアント サービス プリンシパル を追加

7. [作成] をクリックします。

手順は以上です。

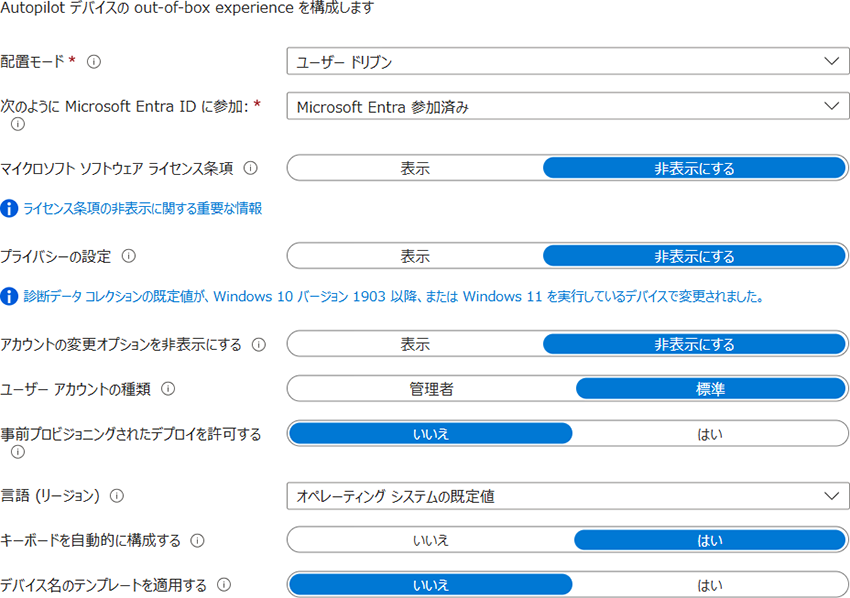

Windows Autopilot デバイス準備ポリシーを作成する

1. Microsoft Intune 管理センター (https://intune.microsoft.com) を起動します。

2. [デバイス] > [デバイスのオンボーディング] > [登録] をクリックします。

3. [Windows] タブにて、[デバイス準備ポリシー] をクリックします。

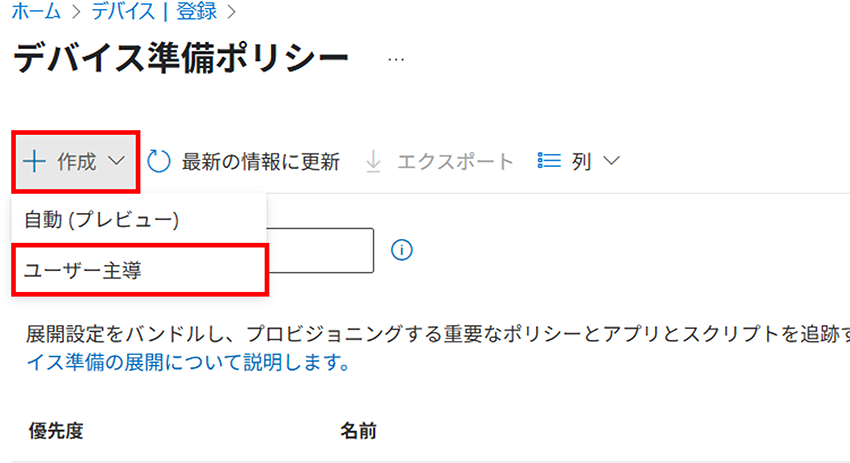

4. [デバイス準備ポリシー] が開きますので、[+作成] > [ユーザー主導] をクリックします。

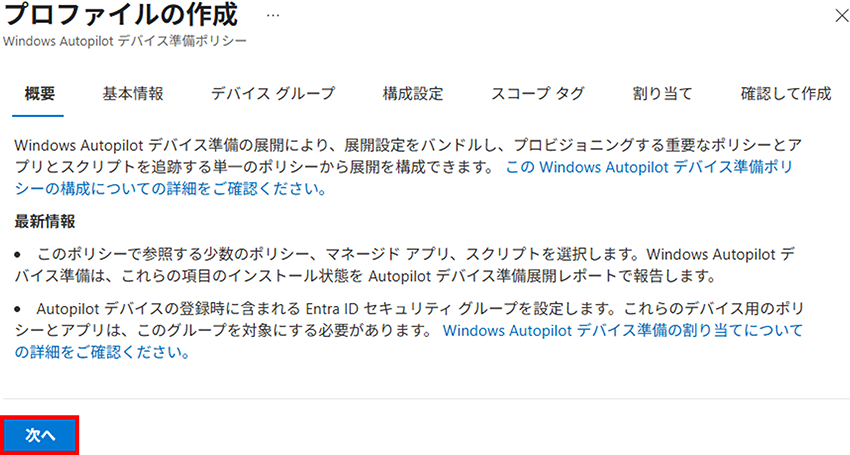

5. [概要] 画面にて、[次へ] をクリックします。

6. [基本情報] 画面にて、任意の [名前]、[説明] を入力し、[次へ] をクリックします。

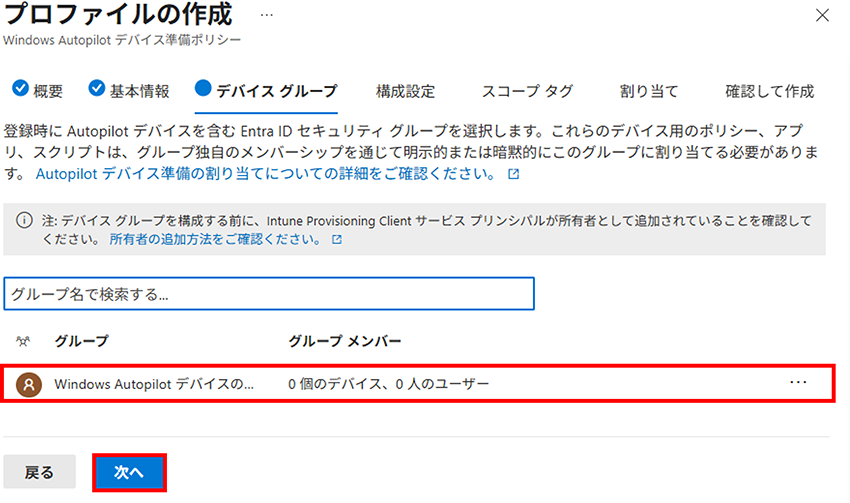

7. [デバイス グループ] 画面にて、作成したデバイス グループを選択し、[次へ] をクリックします。

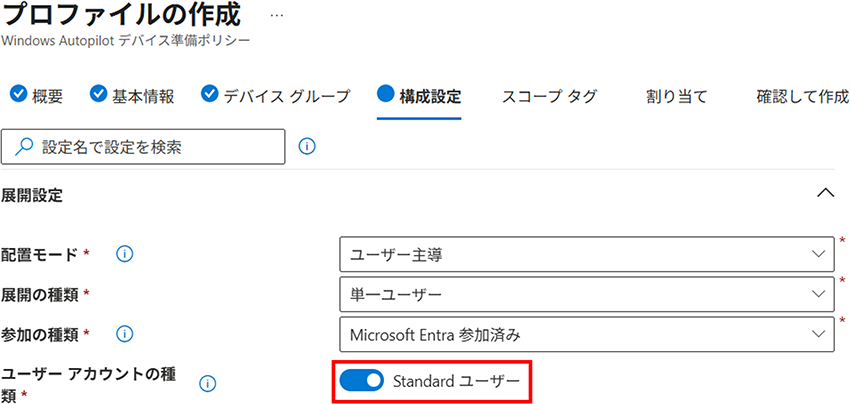

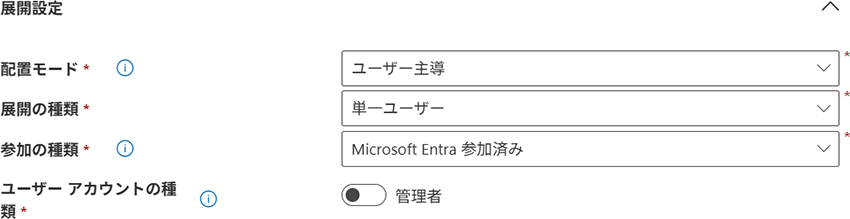

8. [構成設定] > [展開設定] にて、展開するユーザーアカウントの種類に[管理者] と [Standard ユーザー] のいずれかを選択します。

※ 今回は例として、[Standard ユーザー] を選択します。

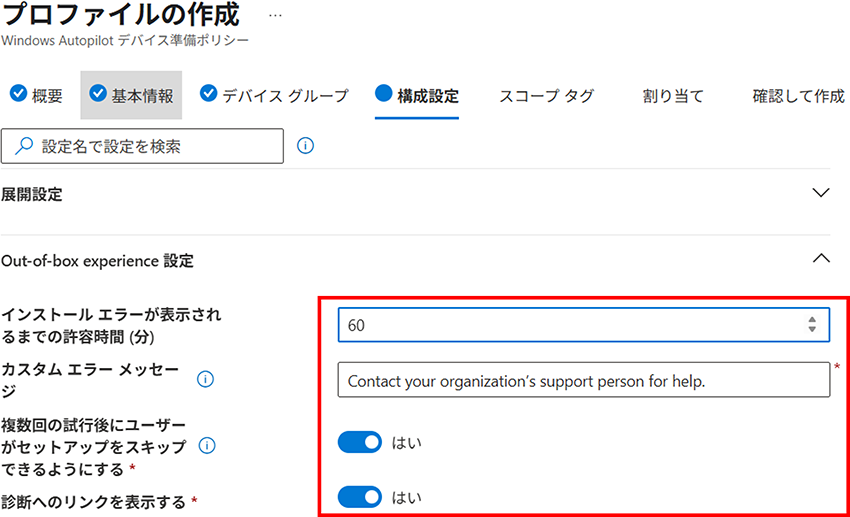

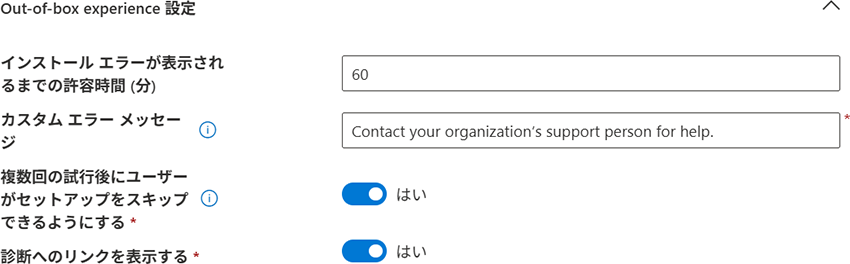

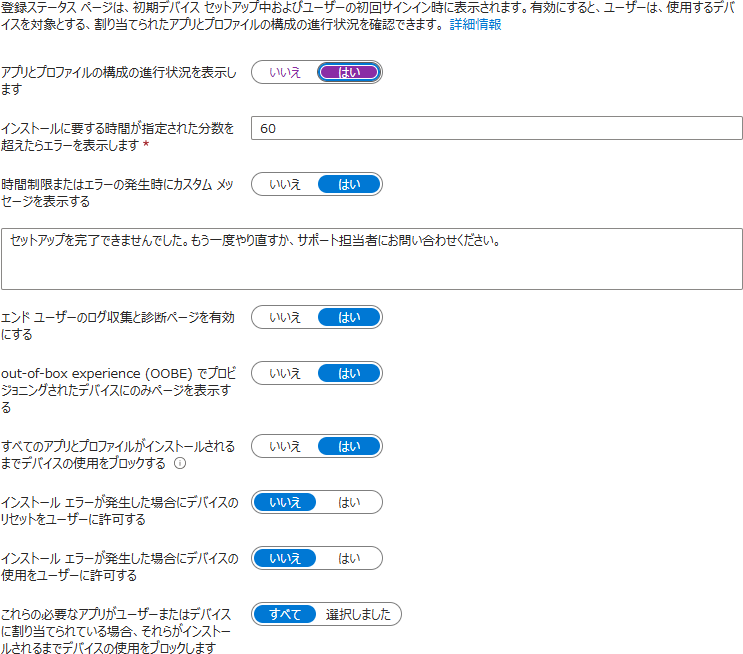

9. [構成設定] > [Out-of-box experience 設定] にて、エラー画面の設定をします。下表に設定できる項目をまとめました。

左右にスクロールしてご覧ください。

| 項目名 | 説明 |

|---|---|

| インストールエラーが表示されるまでの許容時間 (分) | デプロイが失敗するまでの許容時間 (15~720 [分]) を入力します。 |

| カスタムエラーメッセージ | デプロイが失敗した場合に表示されるメッセージを入力します。 |

| 複数回の試行後にユーザーがセットアップをスキップできるようにする | [はい] にすると、デプロイが失敗した場合に [デバイスのセットアップをスキップする] ボタンが追加されます。これにより、デプロイに失敗した状態でもユーザーがデスクトップに移動することを許可します。 |

| 診断へのリンクを表示する | [はい] にすると、デプロイが失敗した場合にリンクが表示され、ユーザーが診断ログを取得できるようになります。 |

※ 今回は例として、既定値のままとします。

10. [構成設定] > [アプリ] にて、デプロイ中に展開する最大10個のアプリを追加します。

※ 追加するアプリには、対象となるユーザー/デバイスグループが割り当てられている必要があります。デバイス グループを割り当てる場合は、作成したデバイス グループを選択します。

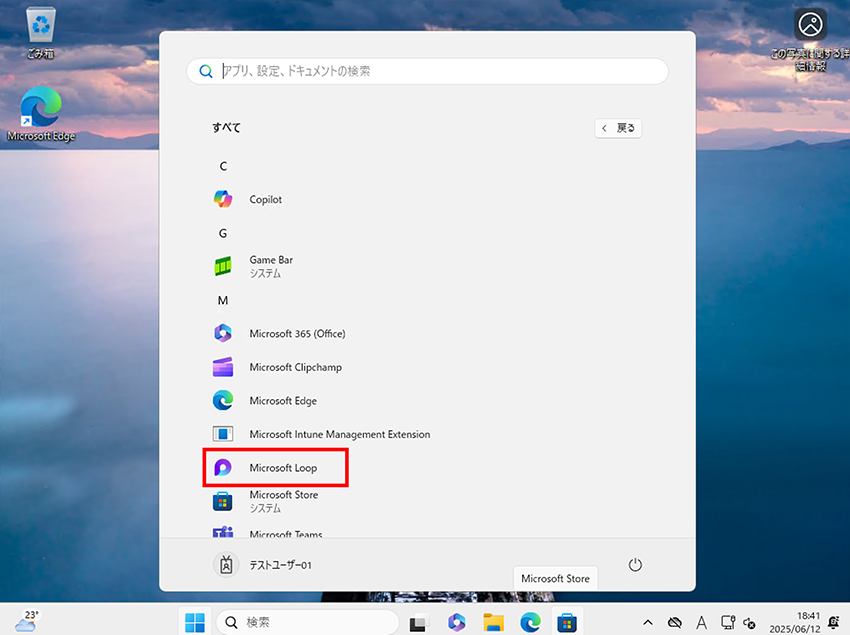

※ 今回は例として、[Microsoft Loop] を追加します。

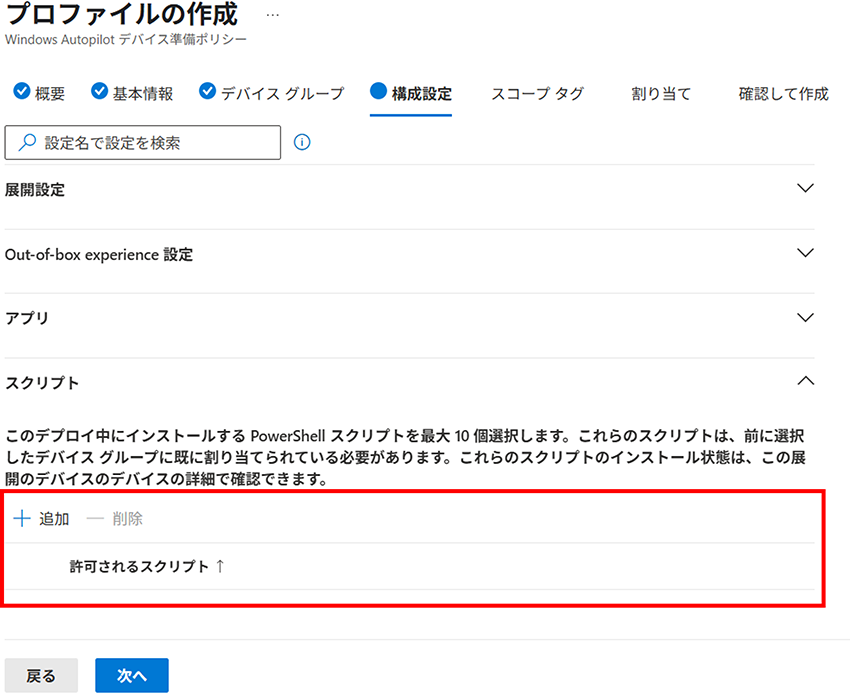

11. [構成設定] > [スクリプト] にて、デバイスに展開する最大 10 個のアプリを追加します。

※ 追加するスクリプトには、対象となるユーザー/デバイスグループが割り当てられている必要があります。デバイスグループを割り当てる場合は、作成したデバイスグループを選択します。

※ 今回は例として、何も追加しません。

12. [構成設定] の設定が完了したら、[次へ] をクリックします。

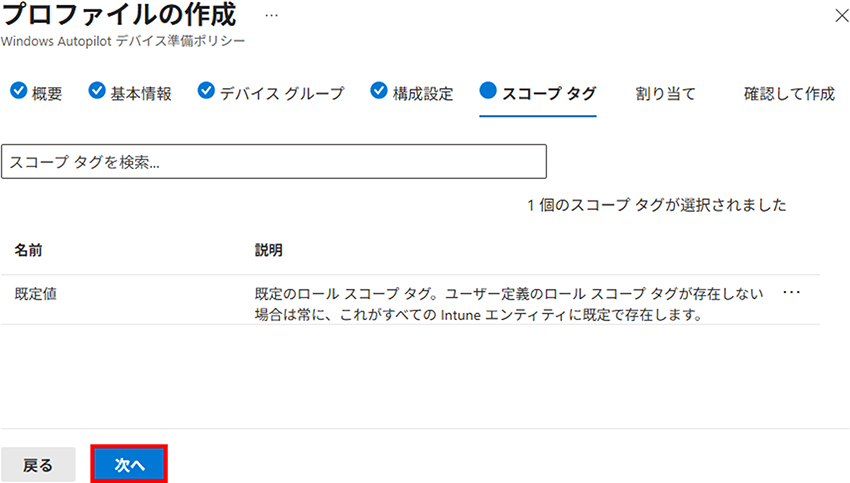

13. [スコープタグ] 画面にて、任意でスコープタグを選択し、[次へ] をクリックします。

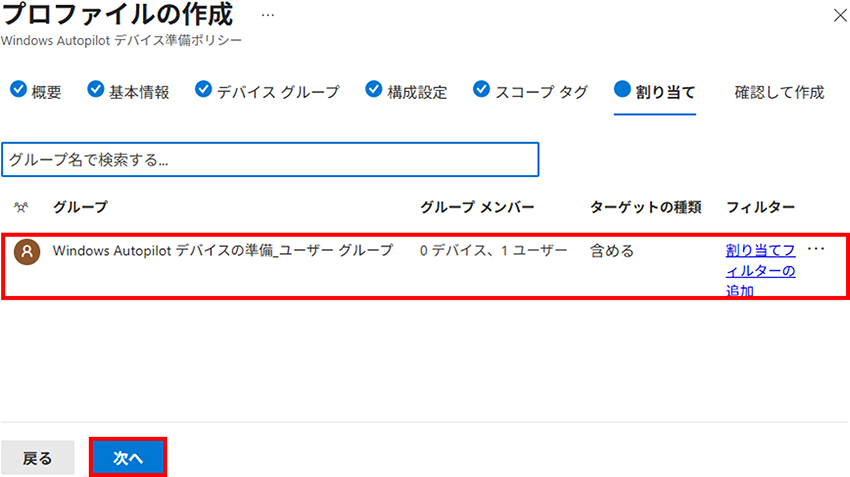

14. [割り当て] 画面にて、対象となるユーザーを含むユーザーグループを選択し、[次へ] をクリックします。

15. [確認して作成] 画面にて、[保存] をクリックします。

手順は以上です。

動作確認

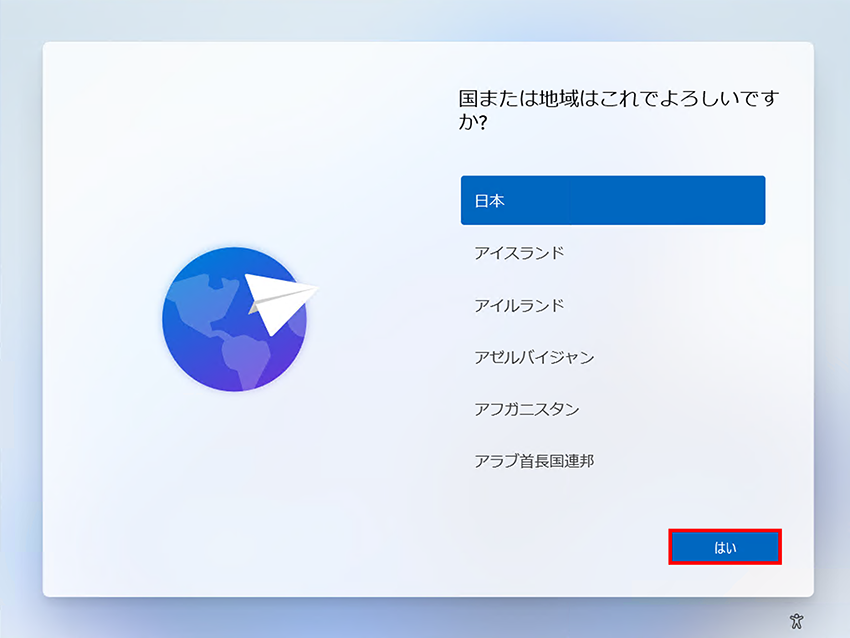

1. 国または地域を選択し、[はい] をクリックします。

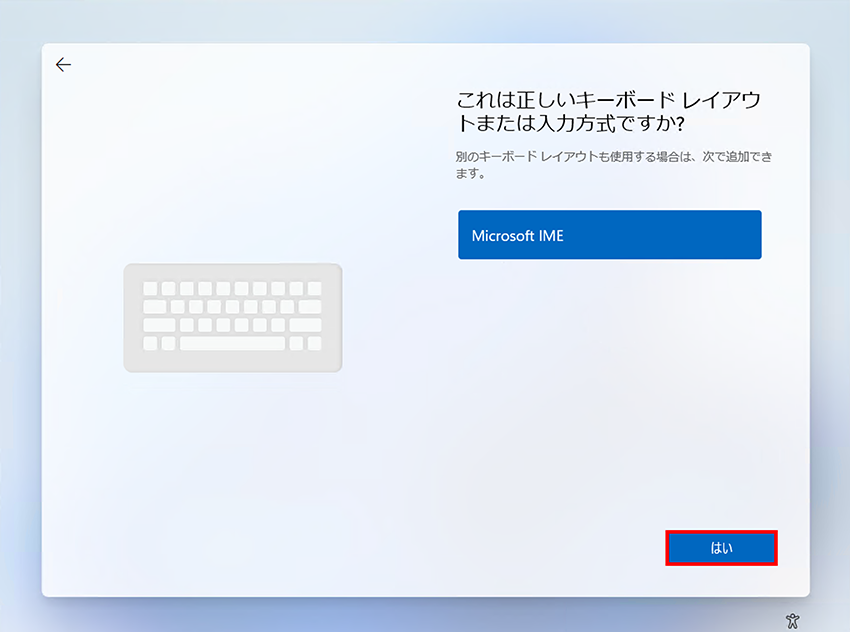

2. キーボード レイアウトまたは入力方式を選択し、[はい] をクリックします。

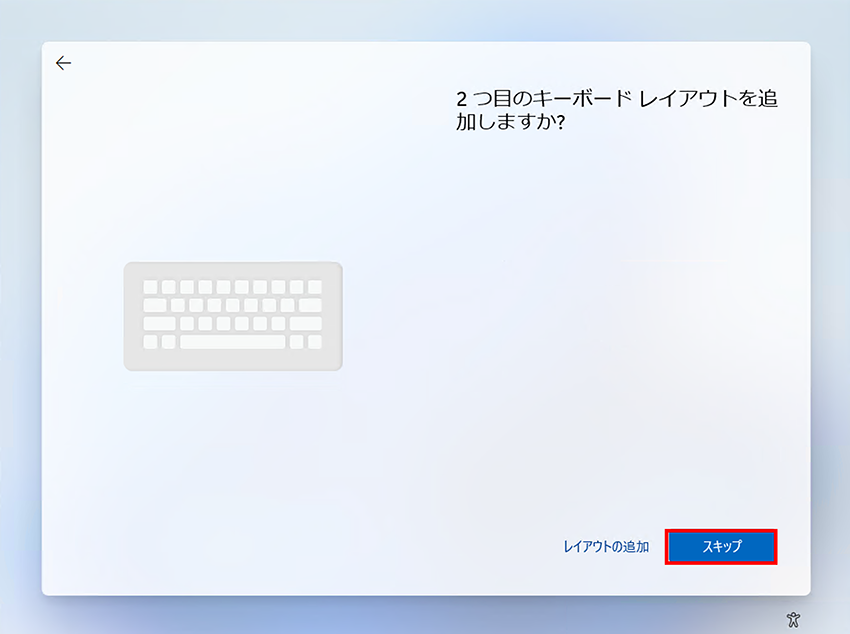

3. 2つ目のキーボード レイアウトは追加せずに、 [スキップ] をクリックします。

4. ネットワークを選択し、[次へ] をクリックします。

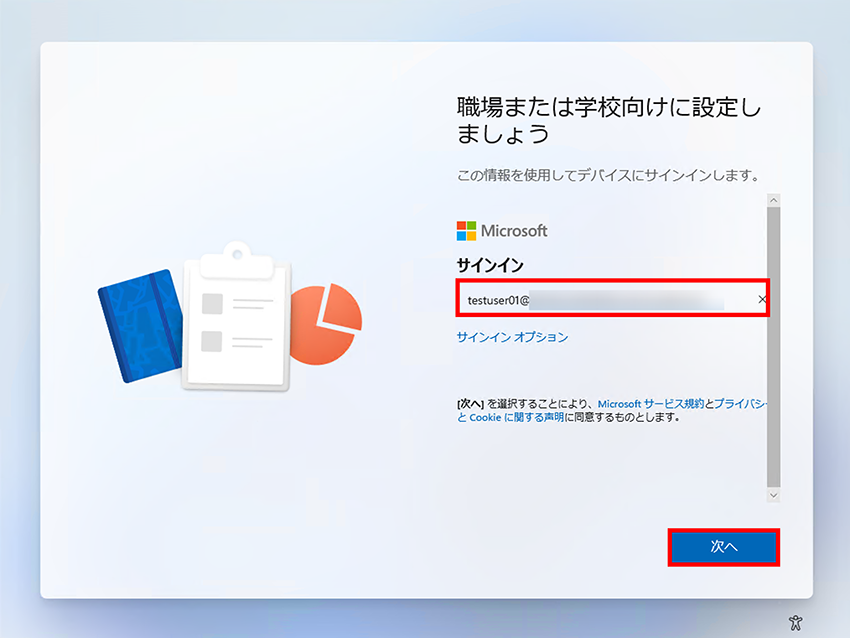

5. サインイン画面が表示されますので、ユーザーグループに割り当てた Microsoft Entra アカウントを入力し、[次へ] をクリックします。

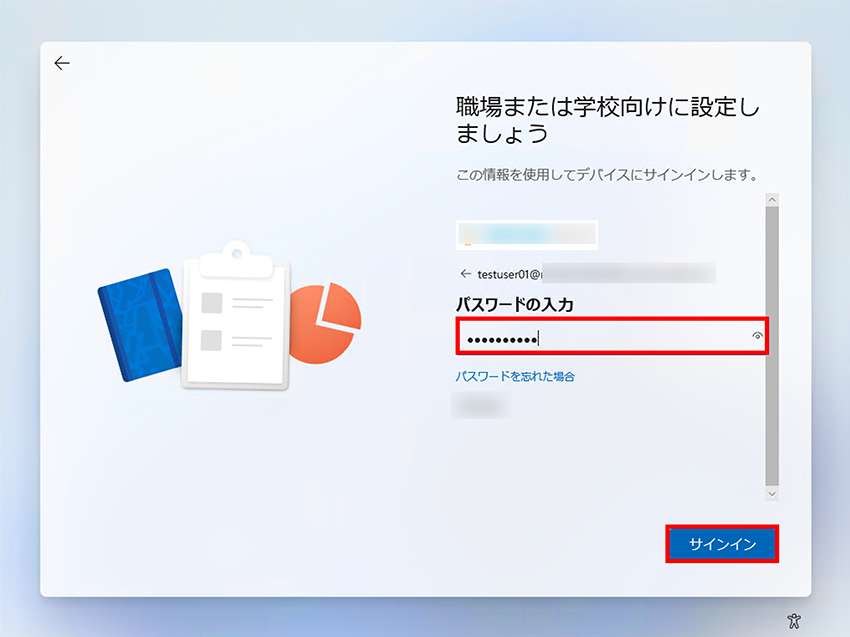

6. パスワードを入力し、[サインイン] をクリックします。

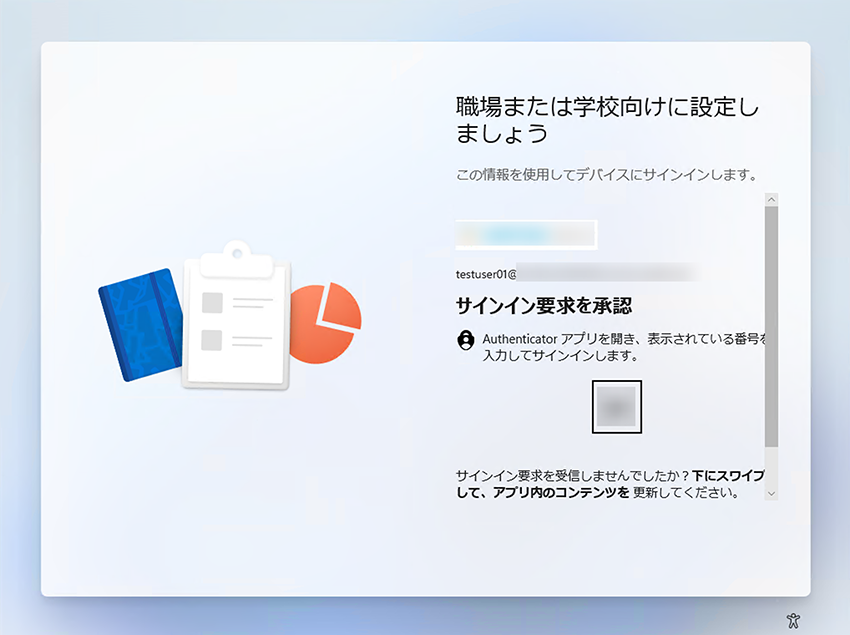

7. 多要素認証を求められたので認証します。

※ 条件付きアクセスポリシーで多要素認証を構成しているため、認証を求められています。

8. デプロイが始まります。

9. 完了画面が表示されましたので、[次へ] をクリックします。

デプロイが失敗した場合は、以下のような画面が表示されました。

※ エラー画面は [Windows Autopilot デバイス準備ポリシーを作成する] > [手順9] に示した [Out-of-box experience 設定] にてカスタムすることができます。

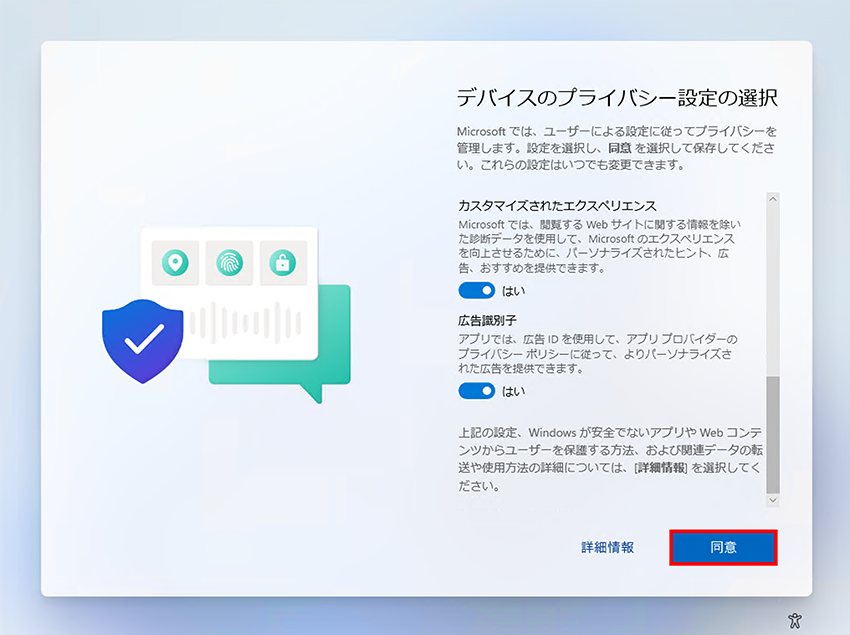

10. [デバイスのプライバシー設定] を選択し、[同意] をクリックします。

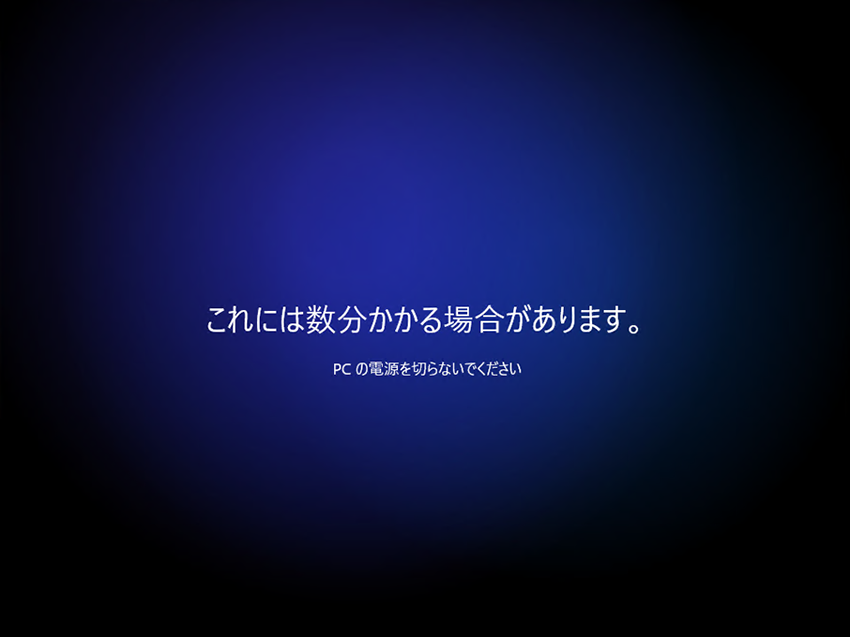

11. しばらく待ちます。

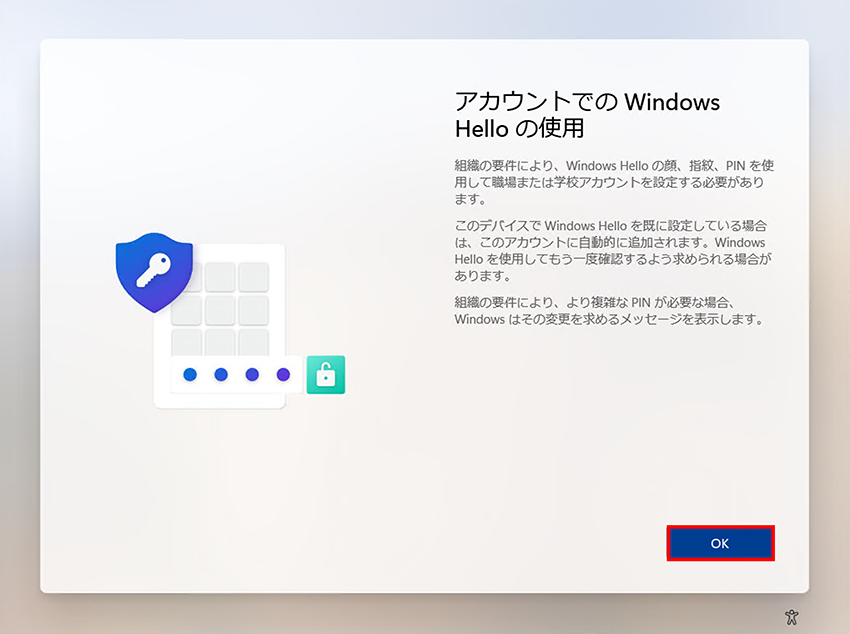

12. Windows Hello の使用で [OK] をクリックします。

※ 使用したテナントは Windows Hello を有効にしているため、設定が求められています

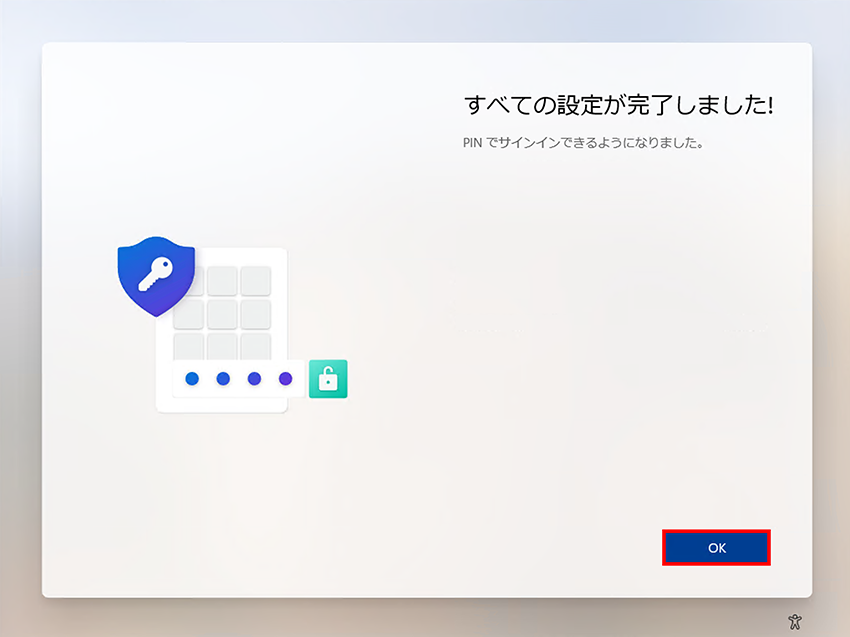

13. 任意の PIN を入力し、[OK] をクリックします。

14. 完了画面が表示されましたので、[OK] をクリックします。

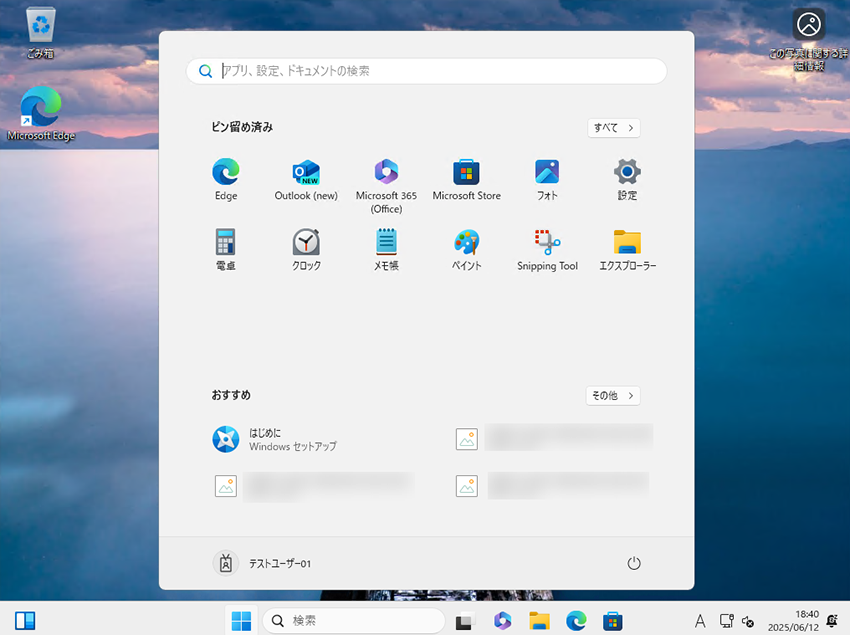

15. デスクトップ画面に遷移されました。

16. 追加した [Microsoft Loop] アプリが追加されていることが確認できます。

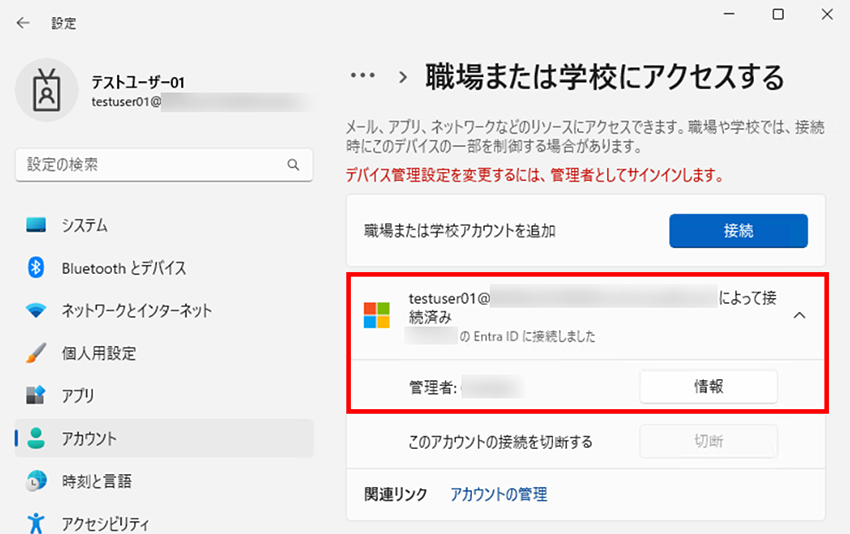

17. [設定] > [アカウント] をクリックし、アカウント情報を確認すると、ユーザー名の下に [管理者] の文字がないため一般アカウントとしてサインインしていること確認できます。

18. [設定] > [アカウント] > [職場または学校にアクセスする] をクリックすると、Microsoft Entra ID と MDM (Microsoft Intune) に接続されていることが確認できます。

従来の Windows Autopilot との比較

Windows Autopilot デバイスの準備

左右にスクロールしてご覧ください。

| 対象 OS | Windows 11 のみ |

|---|---|

| Entra ID | Entra 参加のみ |

| リアルタイム監視 | ほぼリアルタイムで監視 [Microsoft Intune 管理センター] > [デバイス] > [監視] > [Windows Autopilot デバイス準備の展開状況] にて、アプリのインストール状態など、デバイスごとのデプロイ状況を確認できる。 |

| シナリオ | ユーザー主導、自動展開 (プレビュー) |

| アプリ | 最大10個 (重要アプリ) |

| スクリプト | 最大10個 |

従来の Windows Autopilot

左右にスクロールしてご覧ください。

| 対象 OS | Windows 10/11 |

|---|---|

| Entra ID | Entra 参加、ハイブリット参加 |

| リアルタイム監視 | リアルタイムではない (レポートはある) |

| シナリオ | ユーザー主導、自己展開、事前プロビジョニング、既存デバイス再利用など |

| アプリ | 最大100個 |

| スクリプト | 最大10個 |

まとめ

「Windows Autopilot デバイスの準備」によって、新しいデバイスのセットアップが高速かつ容易になります。

従来の Windows Autopilot に比べると、インストール可能なアプリ数に制限があるなどカスタマイズの自由度は低く、ユーザー操作を非表示にできないため、柔軟性やユーザーの負担軽減という面ではやや劣ります。

しかしその分、セットアップ中に処理する内容が絞られていることにより、非常に高速で、設定ミスやトラブルが起きにくく、毎回同じ品質で展開できるという安定性があります。

これにより、IT 担当者の作業負担を軽減し、複数台の PC を一貫した状態で効率よく導入することが可能になり、ユーザー主導のキッティングがより身近なものになります。

また、HWID の登録を必要としないため、販売パートナーから購入せずに HWID を登録できる状態ではないデバイスをセットアップするシナリオに対して、有効な機能ではないでしょうか。

ただし、HWID の登録が必要ないため、ID/PW がわかっていれば初期化されているとはいえ信頼されていないデバイスも登録が可能となっています。信頼されているデバイスのみを登録させたい場合は、Windows の企業識別子を登録し、デバイス プラットフォーム制限を構成する必要があります。

従来の Windows Autopilot と併せて、さまざまなシナリオに対応できる選択肢が増えたように思います。

引き続き、5月度の Microsoft 公開情報をご確認ください。

Microsoft 公開情報

Microsoft Blog の更新からセキュリティに関する気になる項目をピックアップしてご紹介します。

M365 Copilot チャットおよび Office アプリによって生成されたリンクに対する SafeLinks 保護

SafeLinks Protection for Links Generated by M365 Copilot Chat and Office Apps

- 安全なリンクの機能によって Microsoft 365 Copilot Chat のセキュリティが強化されました。

M365 Copilot Chat は、Microsoft Defender for Office 365 の安全なリンクと統合されました。チャット応答に含まれるハイパーリンクのクリック時に検証され、悪意のあるリンクからユーザーを保護します。

この機能は Microsoft Defender for Office 365 Plan 1 以上を利用しているユーザーに自動的に適用されます。Microsoft Defender for Office 365 を使用していないユーザーであっても、チャット応答に含まれるハイパーリンクのクリック時の URL レピュテーションチェックが自動で有効にされています。

また、以前はチャット応答に含まれるハイパーリンクは、ユーザーが自由に編集・削除・変更できる状態でした。現在の仕様では、応答の生成元となる基礎データの中にハイパーリンクが含まれていた場合、そのリンクはチャット応答内で編集ができない仕様となっています。

Microsoft Defender for Office 365 のフィッシング対策言語 AI によるメール セキュリティの強化

Microsoft Defender for Office 365's Language AI for Phish: Enhancing Email Security

- Microsoft Defender for Office 365 に新たに導入された Language AI for Phish のフィッシング対策に特化した言語 AI モデルによってメール セキュリティがより強化されました。Language AI for Phish モデルは、数千件の実際のフィッシング攻撃から学習し、自然言語処理技術を活用して、人間のアナリストのようにメール内容を理解・分析します。

2025年4月から運用されており、99.99%以上の精度で毎日100万件のフィッシングメールをブロックしています。言語 AI をより進化させることで、BEC 対策を強化し、組織が新たな脅威に迅速に対応できる統合セキュリティ体制が構築することが可能です。

Azure Information Protection モバイル ビューアと RMS 共有アプリの廃止通知

Retirement notification for the Azure Information Protection mobile viewer and RMS Sharing App

- iPhone/Android 向けの Azure Information Protection モバイルビューア と Mac 向けの RMS Sharing アプリ が2026年5月30日に廃止されることが発表されました。

これらは、Windows 以外のデバイスから Office ファイル以外の暗号化されたファイルを閲覧する際に使用されるツールです。

iPhone や Android では、PDF および PPDF ファイルの閲覧は M365 Copilot や OneDrive、Edge にて可能ですが、PFILE は閲覧できなくなります。

Mac では、Mac 向けの Microsoft Purview Information Protection のファイルラベラーおよびビューアの提供が予定されており、閲覧が可能となります。

なお、Windows では引き続き、Microsoft Purview Information Protection Viewer から閲覧が可能です。

さいごに

以上です。

最後までお読みいただきありがとうございました。