皆さま、こんにちは。石坂です。

SBテクノロジーでは、2024年6月に Microsoft Entra ID Governance(以下、IGA)に関する以下のセミナーを実施し、ご参加いただいた多くの皆さまからご好評をいただきました。

Microsoft Events - 条件付きアクセスで満足していませんか? Entra ID Governance でセキュリティの深化を

今回のブログでは、セミナーにご参加いただけなかった方や IGA を基礎から知りたいといった方に向けて、IGA の機能や設定方法をご紹介します。

Microsoft Entra ID Governance とは?

昨今、企業の IT 環境はクラウドサービスやリモートワークの普及、外部パートナーとの協働が活発になることで、従業員の ID やアクセス権限の管理がますます複雑化しています。この複雑化に伴い、認証制御だけでは、特権アカウントの乱用やコンプライアンス違反、情報漏えいなどのセキュリティリスクに対する対策が不十分であり、より包括的な ID とアクセス権限の管理が求められる時代となっています。

Microsoft Entra ID Governance は、これらの課題に対処するための最適なソリューションです。ID とアクセス権限の管理を効率的かつセキュアに行い、リソースへの適切なアクセス権限の割り当てや特権 ID の管理、ユーザーのライフサイクルイベントの管理を円滑にサポートします。

IGA を利用することで、認証制御だけでは対処できないセキュリティリスクを解消し、企業のセキュリティを向上させるとともに、運用業務の効率化を図ることができます。

Microsoft Entra ID Governance の主要機能と必要ライセンス

IGA が提供する主要機能と必要となるライセンスは、以下の通りです(※1)。2024年9月時点では、「ID のライフサイクル管理」、「アクセスのライフサイクル管理」、「特権 ID の管理」などに関する多様な機能が展開されています。

左右にスクロールしてご覧ください。

| カテゴリ | 機能 | 説明 | ライセンス |

|---|---|---|---|

| ID のライフサイクル管理 | ライフサイクルワークフロー | 企業のライフサイクルイベント(入社、異動、退職など)に合わせたタスクを設定し、一連のタスク処理を自動的に実行します。 | Microsoft Entra ID Governance もしくは Microsoft Entra Suite(※2) |

| アクセスのライフサイクル管理 | エンタイトル メント管理 |

アクセスパッケージを利用することで、リソース (SharePoint Online サイトや Microsoft Teams(以下、Teams)チーム) へのアクセス権を一元管理します。 | Microsoft Entra ID Premium P2以上(※3) |

| アクセス レビュー |

定期的にアクセス権をレビューし、適切な権限が割り当てられているかを確認・管理します。 | Microsoft Entra ID Premium P2以上(※3) | |

| 特権 ID の管理 | Privileged Identity Management | 必要な時にだけ必要な特権を付与し、不要になった場合は自動的に特権をはく奪します。 | Microsoft Entra ID Premium P2以上(※3) |

※1:ここでご紹介した機能は、IGA の主要機能の一部となります。その他の機能や必要となるライセンスの詳細については、以下のページをご参照ください。

参考:マイクロソフト社「Microsoft Entra ID ガバナンス ライセンスの基礎:ライセンス別の機能」

※2:Microsoft Entra Suite は、Microsoft Entra ID のセキュリティ製品を組み合わせたパッケージです。2024年7月に一般提供が開始されました。Microsoft Entra Suite に含まれるセキュリティ製品の詳細は、以下のページをご参照ください。

参考:マイクロソフト社「Microsoft Entra のプランと価格」

※3:一部機能については、Microsoft Entra ID Governance もしくは Microsoft Entra Suite が必要となる場合があります。

Microsoft Entra ID Governance の実践ガイド (利用シナリオと設定方法)

利用シナリオ

前段では、IGA の機能やライセンスについてご紹介しましたが、「運用業務に IGA をどのように活用できるのかが分からない」と感じる方もいらっしゃるかもしれません。

IGA を利用すると、例えば、従業員の入社から退職までのライフサイクルイベントを次のように効率的に管理することが可能になります。

左右にスクロールしてご覧ください。

| イベント | 機能 | 活用事例 |

|---|---|---|

| 入社時 | ライフサイクルワークフロー | 中途社員 A が入社後すぐに配属部署(システム開発部 1G)での業務を開始できるように、入社当日に「アカウントの有効化」、「ウェルカムメールの送信」、 「所属部署(システム開発部 1G)の Teams チームやグループへの追加」を自動で行います。 |

| 在職中 | アクセス パッケージ |

中途社員 A が、プロジェクト「ERP システム開発」に参画することになったため、専用チーム(ERP Dev Project)や関連するリソースへのアクセス権限を付与します。プロジェクトが進行する中で、プロジェクト主任は、四半期ごとにアクセス権の見直しを行い、不要な権限を削除します。 |

| 退職時 | ライフサイクルワークフロー | 退職時には、中途社員 A に付与された Microsoft 365 ライセンスを取り消し、アカウントを無効化します。また、所属部署の Teams チーム(システム開発部 1G)や各種リソースからも自動的にアクセス権をはく奪します。 |

設定方法

本ブログでは、実践ガイドとして、上記の「利用シナリオ」をベースに IGA の設定方法もご紹介します。今回は、以下の機能について、設定方法を解説します。

- ライフサイクルワークフローの設定(イベント:入社時を想定)

- アクセスパッケージの設定(イベント:在職中を想定)

前提条件として、以下のライセンスが必要となります。(※4)

左右にスクロールしてご覧ください。

| ライフサイクルワークフロー | Microsoft Entra ID Governance もしくは Microsoft Entra Suite |

|---|---|

| アクセスパッケージ | Microsoft Entra ID Premium P2 以上 |

※4:試用版ライセンスを利用することも可能です。詳細は、以下のページをご参照ください。

参考:マイクロソフト社「Microsoft Entra ID ガバナンス ライセンスの基礎:試用版の開始」

1. ライフサイクルワークフローの設定(イベント:入社時)

1)[Identity Governance]-[ライフサイクルワークフロー]に移動します。

2)画面上部の[+新しいワークフロー]を選択します。

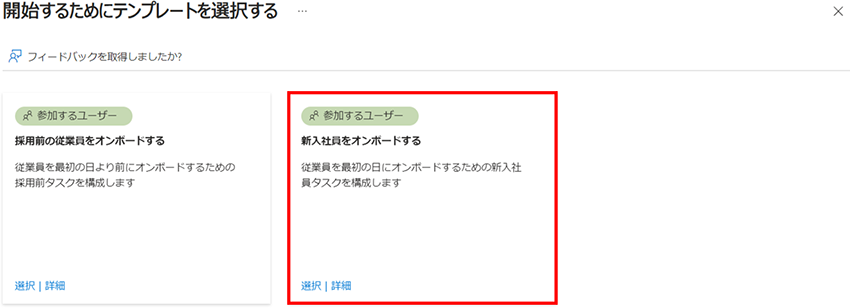

3)ライフサイクルワークフロー内で展開されているワークフローテンプレートの一覧が表示されます。ここでは例として、「新入社員をオンボーディングする」のテンプレートを選択します。

4)[基本情報]にて、ワークフロー名やワークフローを実行する条件(トリガーの詳細)を設定します。ここでは例として、ユーザーの[employeeHireDate(従業員入社日)]が0日(=当日)になったタイミングをトリガーとして設定します。

5)[スコープの構成]にて、ワークフローを適用するユーザーのスコープを定義します。今回は、活用事例に合わせて、[department (部署名)]が [システム開発部 1G]のユーザーを対象とします。

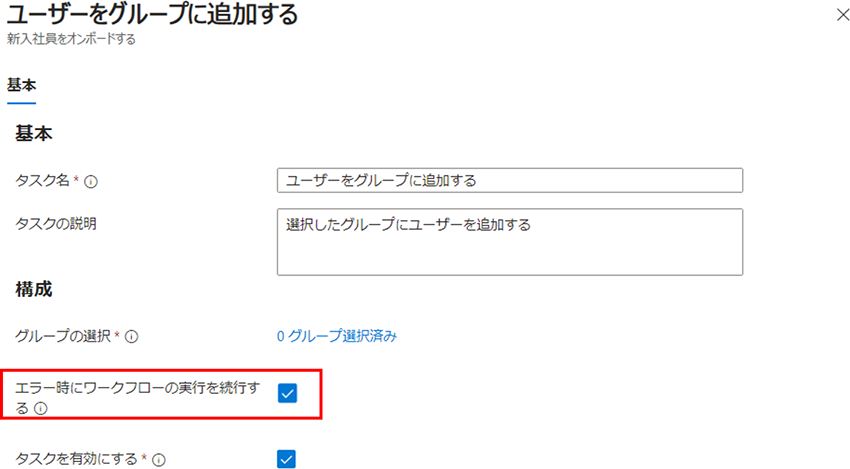

6)[タスクの確認]にて、ワークフローに組み込むタスクの設定を行います。活用事例に合わせて「アカウントの有効化」、「ウェルカムメールの送信」および「グループ(システム開発部 1G)への追加」をタスクとして設定します。

※テンプレートに応じて既定のタスクが表示されます。[+タスクの追加]を選択すると、追加タスクをワークフローに設定できます。

7)[タスクの設定]にて「エラー時にワークフローの実行を続行する」にチェックを入れると、前段のタスク処理が失敗した場合も、後続のタスク処理を継続して実行することができます。

8)最後に、[確認と作成]の画面でワークフローの設定を確認し、[スケジュールの有効化]にチェックを入れて[作成]をクリックします。これで設定は完了です。

※参考※

ワークフローの実行結果を確認する場合は、[ワークフロー履歴]からタスク処理の状態やエラー内容を確認できます。

【補足:エラーの解消方法】

以下画面で表示されているエラーは、ユーザーのマネージャー属性が設定されていない、もしくは、無効な値が入力されていることが原因で発生しているエラーです。ユーザーのプロファイルを確認し、正しいマネージャー情報を入力することで、エラーが解消します。

2. アクセスパッケージの設定

1)[Identity Governance]-[エンタイトルメント管理]-[アクセスパッケージ] に移動します。

2)画面上部の[+新しいアクセスパッケージ]を選択します。

3)[基本]にて、アクセスパッケージの基本情報と、アクセスパッケージを配置するカタログを設定します。「カタログ」は、アクセスパッケージを整理・管理するためのコンテナの役割を果たします。ここでは例として、[新しいカタログの作成]から専用カタログを作成し、選択します。

4)[リソースロール]にて、アクセスパッケージを使ってユーザーに割り当てる「リソース」とリソースに対する「ロール」を設定します。今回は、活用事例に合わせて「プロジェクト専用チーム(ERP Dev Project)」へのアクセス権を割り当てます。

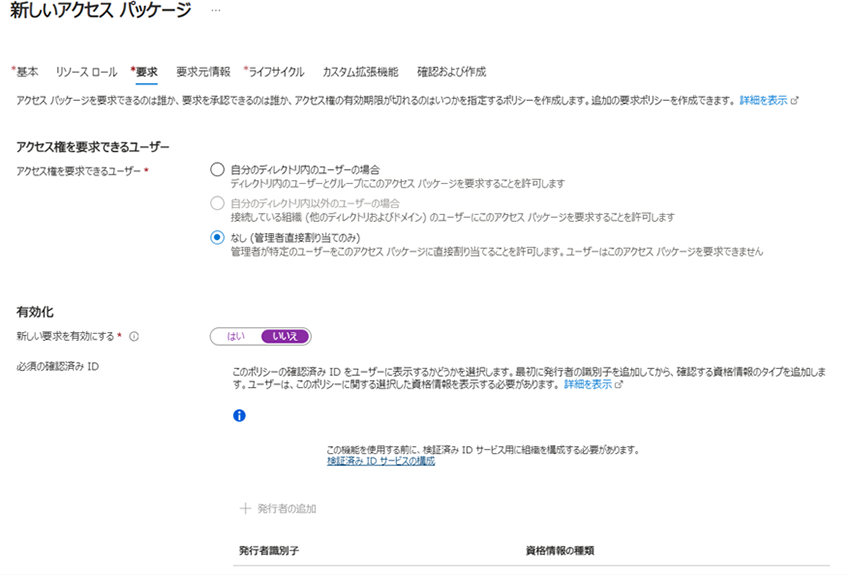

5)[要求]では、アクセスパッケージへのアクセス権を要求できるユーザーを設定します。ここでは、例として「管理者による直接割り当て」を選択します。(ユーザー自身を選択する場合は、承認者の設定や承認理由の要否などを設定することが可能です。)

【補足:その他の設定項目】

※[新しい要求を有効にする]:「管理者による直接割り当て」を選択する場合は、アクセスパッケージを有効化するため[はい]を選択します。[要求]にてユーザー自身を選択する場合は、本設定を有効にすることで、ユーザーがアクセスパッケージに対して新しいアクセス要求を送信することができます。

※[必須の確認済み ID]:アクセス要求時に確認済み ID(Verified ID)の提示が必要かどうかを設定します。

6)[要求元情報]では、ユーザーが、アクセスパッケージを要求する際に提供する必要がある基本的な情報を設定します。

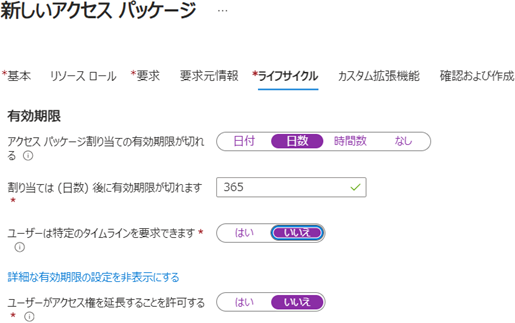

7)[ライフサイクル]-[有効期限]では、ユーザーがアクセスパッケージを利用できる期間を設定します。例えば、有効期限を以下の画面通り設定した場合は、割り当てられてから1年後にアクセスパッケージの有効期限が切れ、リソースへのアクセス権(例:ERP Dev Project チーム)が自動ではく奪されます。

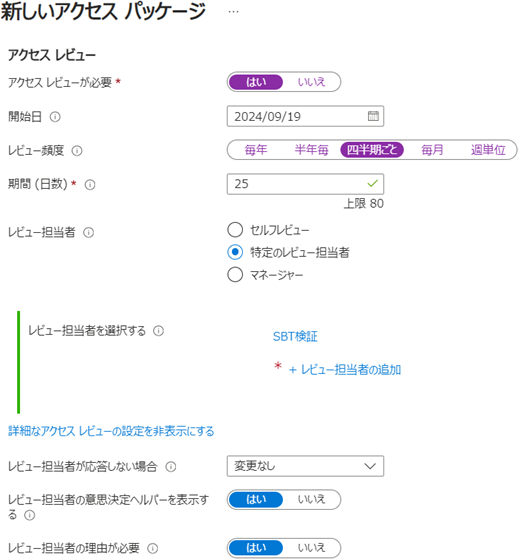

8)[ライフサイクル]-[アクセスレビュー]では、アクセスパッケージに対するアクセス権の棚卸しを設定します。(個別のリソースに対するアクセス権の棚卸しを設定したい場合は、[Identity Governance]-[アクセスレビュー]から設定が可能です。)

9)[カスタム拡張機能]では、アクセスパッケージの”要求が作成された時”や”割り当てが許可された時”など、特定のイベントをトリガーにして、Logic Apps やカスタムワークフローの実行を設定できます。

10)最後に、[確認と作成]の画面でアクセスパッケージの設定を確認し、[作成]をクリックします。これで設定は完了です。

※参考※

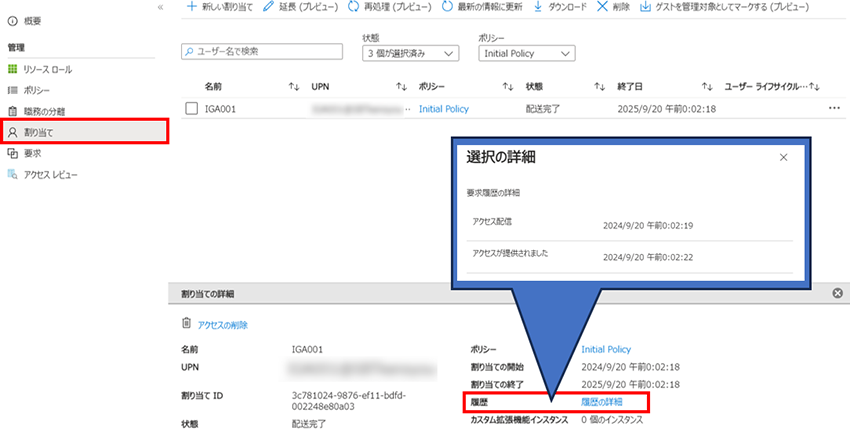

アクセスパッケージの割り当て状況を確認する場合は、作成したアクセスパッケージの[割り当て]から確認することが可能です。

IGA 実践ガイドのご紹介は以上となります。

まとめ

今回は IGA の機能と活用方法についてご紹介しました。

IGA を利用することで、従業員の入社から退職までのライフサイクルイベントの自動管理や、リソースへのアクセス権限を一元管理するなど、ID とアクセス権限の管理を効率的かつセキュアに行うことができます。

従業員のアクセス権限や ID 管理が複雑化している中で、管理不備による不正アクセスや情報漏えいのリスクの増大など、認証制御だけでは対処できない課題が増えています。今こそ、自社のセキュリティ対策を見直して、包括的な ID 管理とアクセス権限の管理を実現する IGA の導入を検討してみませんか?

SBテクノロジーでは、IGA を含む Microsoft Entra ID セキュリティの導入や Microsoft 365 E5 の導入支援も行っています。興味をお持ちの方はお気軽にお問い合わせください。

最後まで読んでいただきありがとうございました。