Microsoft Office の数式エディター※ 1に、リモートより任意のコードが実行可能な脆弱性(CVE-2017-11882)及び、その脆弱性を利用する攻撃コードが発見されました。

本脆弱性は、数式エディターにおける、スタックベースのバッファオーバーフローの脆弱性です。

この脆弱性を利用し、攻撃者は細工を施した Word ファイルを電子メール等で送信し、同ファイルを受信したユーザーがそのファイルを開くことで、リモートから、同ファイルを開いたユーザーの権限で任意のコードを実行される危険性があります。

※ 1:文書に数式を挿入するためのコンポーネント

本レポート作成(2017年11月27日)時点において、Microsoft 社 より脆弱性を解決する更新プログラムがリリースされております(2017年11月15日)。しかしながら、攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(CVE-2017-11882)の再現性について検証を行いました。

最近のソフトウェアは、DEP(Data Execution Prevention)や ASLR(Address Space Layout Randomization)、CFG(Control Flow Guard)といった保護機能により、メモリ破損の脆弱性に対する影響の緩和を行っています。しかし、Microsoft Office の数式エディターは、最新の修正プログラムが適用された Microsoft Office 2016 のバージョンであっても、上記の保護機能が適用されないため、コード実行などの攻撃が容易となります。また、Microsoft Office の数式エディターは Out-of-process COM サーバーのため、Microsoft Office に対する保護機能、例えば、Microsoft Office プログラムに対する EMET や、Windows Defender Exploit Guard、および ASR(Windows Defender Exploit Guard Attack Surface Reduction)も適用されません。

なお、Windows 7 において、EMET の ASLR をシステム全体のレベルで「Always On」に設定している場合には、この脆弱性に対する攻撃から保護されますが、他方、Windows 8.0 から Windows 10 においては、システム全体のレベルで ASLR を設定できないため、この脆弱性に対する対策を行う必要があります。

Microsoft 社より、この脆弱性を修正する更新プログラムがリリースされています。当該脆弱性を修正する更新プログラムを適用していただくことを推奨いたします。

ただちに更新プログラムを適用することが困難である場合、Microsoft 社より更新プログラムを適用しない場合の回避策として、数式エディター3.0を無効にする方法が提案されています。ただし、本回避策を使用した場合の影響として、数式オブジェクトが正常に機能しない場合があると報告されています。

また、Microsoft 社による公式の回避策ではありませんが、Windows 7 において、EMET の ASLR をシステム全体のレベルで「Always On」に設定することでも回避が可能です。

数式エディター3.0を無効にする手順は以下の通りです。

詳細は以下 Microsoft 社の Web サイトをご確認ください。

How to disable Equation Editor 3.0

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}]

"Compatibility Flags"=dword:00000400

[HKEY_CLASSES_ROOT\CLSID\{0002CE02-0000-0000-C000-000000000046}]

[HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Equation.3]

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}]

"Compatibility Flags"=dword:00000400

[HKEY_CLASSES_ROOT\WOW6432Node\CLSID\{0002CE02-0000-0000-C000-000000000046}] [HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Equation.3]

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\EMET "EnableUnsafeSettings"=dword:1

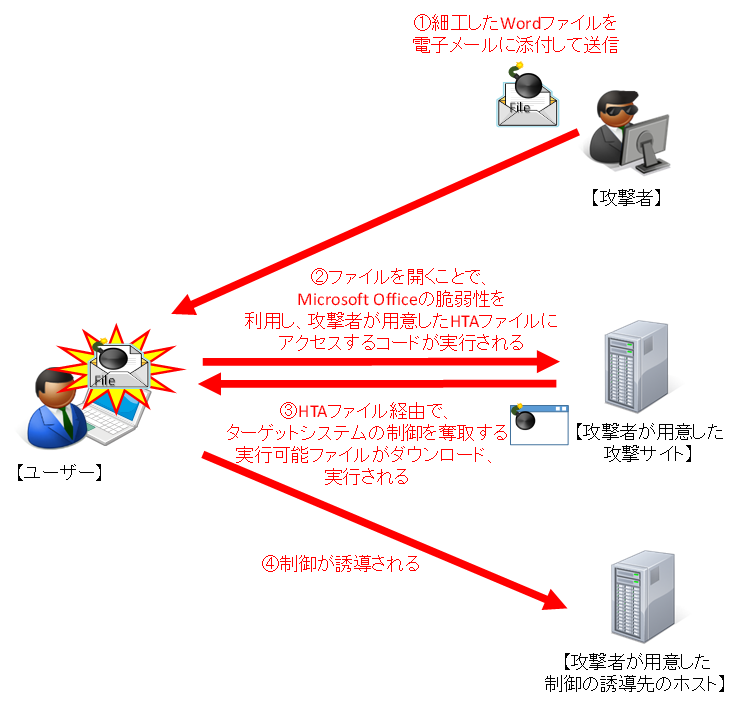

添付ファイル付き電子メールを送信する等をして、脆弱性が存在するターゲットシステムが受信したと想定し、細工を施した Word ファイルをターゲットシステムにて開きます。本脆弱性単体では任意のコードを実行する際に制限がありますので、まず、本脆弱性を利用して別途攻撃者が用意した HTA ファイル※ 2にアクセスするコードを実行させます。その後、同 HTA ファイルによって実行形式のファイルをダウンロード、実行させます。今回の検証に用いた実行形式のファイルは、ターゲットシステム上から特定のサーバー、ポートへコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートからターゲットシステムが操作可能となります。

* 誘導先のシステムは Linux です。

※ 2:HTML を動的に変化させるダイナミック HTML の機能を利用して、Windows 向けのアプリケーションを作成する技術のことです。

下図は、誘導先のコンピュータ(Linux)の画面です。黄線で囲まれた部分は、誘導先のホストの情報です。 一方で、赤線で囲まれている部分は、ターゲットシステム(Windows 7)において、ユーザーの情報、IP アドレスの情報を表示するコマンドを実行した結果が表示されています。 これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2017年11月27日:初版公開

脆弱性調査レポートのメール配信を開始しました!

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

「脆弱性調査レポート メール」の配信登録はこちら

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |