Windows XP および Windows Server 2003のリモートデスクトップサービス(旧ターミナルサービス)に、リモートより任意のコードが実行可能な脆弱性(CVE-2017-9073)及び、その脆弱性を利用する攻撃コードが発見されました。

本脆弱性は、スマートカード認証で使用するコンポーネント「gpkcsp.dll」内の、スマートカード情報を格納する構造体の不具合に起因するバッファオーバーフローの脆弱性で、この脆弱性を利用した攻撃が成立した場合、リモートから Windows の SYSTEM 権限で任意のコードを実行される危険性があります。本脆弱性の影響を受けるシステムの条件は、対象システムがドメインに参加していること、リモートデスクトップサービスが動作しており、かつ同サービスにてスマートカードデバイスのリダイレクトを許可する設定になっていることです。なお、スマートカードデバイスのリダイレクトについてはデフォルトで許可する設定になっております。

また、本脆弱性は、「The Shadow Brokers」と名乗るグループによって公開された、同グループが NSA (米国家安全保障局)と関連が深いとされている、「The Equation Group」から盗んだと主張する攻撃コードの中の一つである「EsteemAudit」が悪用する脆弱性です。なお、同グループが公開した攻撃コードの中には、5月初旬から世界中で話題となった WannaCry を拡散させるために使用されたとされる攻撃コード「EternalBlue」も含まれていました。

本レポート作成(2017年6月5日)時点において、本脆弱性の影響を受ける可能性がある Windows XP および Windows Sever 2003は、開発元のサポートがすでに終了 (Windows XP は2014年4月9日(日本時間)に、Windows Server 2003は2015年7月15日(日本時間)に終了)しているため、本脆弱性を修正するプログラムがリリースされない可能性が高いこと、また攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であること、加えて攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(CVE-2017-9073)の再現性について検証を行いました。

本脆弱性の影響を受ける可能性がある Windows XP および Windows Sever 2003 は、開発元のサポートがすでに終了しているため、本脆弱性を修正するプログラムはリリースされない可能性が高いと判断できます。可能な限り迅速に現在サポート中の OS へとアップデートしてください。それまでの暫定回避策としては、以下回避策のいずれかを実施することを推奨いたします。

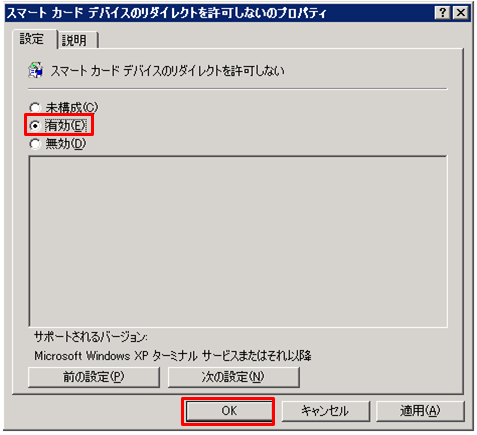

「スマートカードデバイスのリダイレクトを許可しない」設定を有効にする手順は以下の通りです。

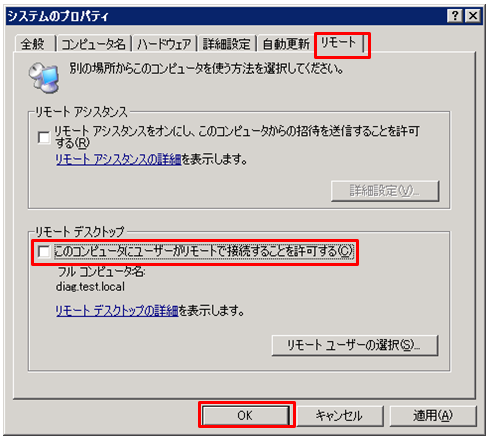

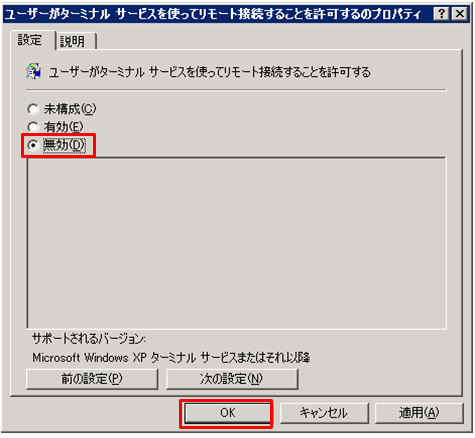

リモートデスクトップサービスを無効にする手順は以下の通りです。

※ Windows 2003での設定例です。

※ Windows 2003での設定例です。

CVE - CVE-2017-9073

Protecting customers and evaluating risk

A Dissection of the “EsteemAudit” Windows Remote Desktop Exploit

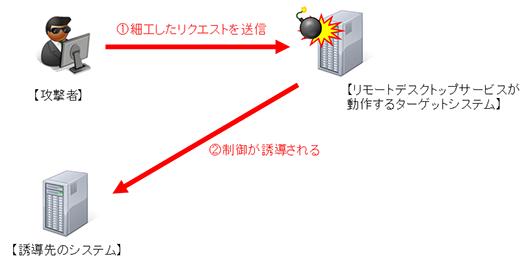

攻撃者は、リモートデスクトップサービスが動作するターゲットシステムへ細工したリクエストを送信することにより、ターゲットシステムの脆弱性を利用して任意のコードを実行させます。

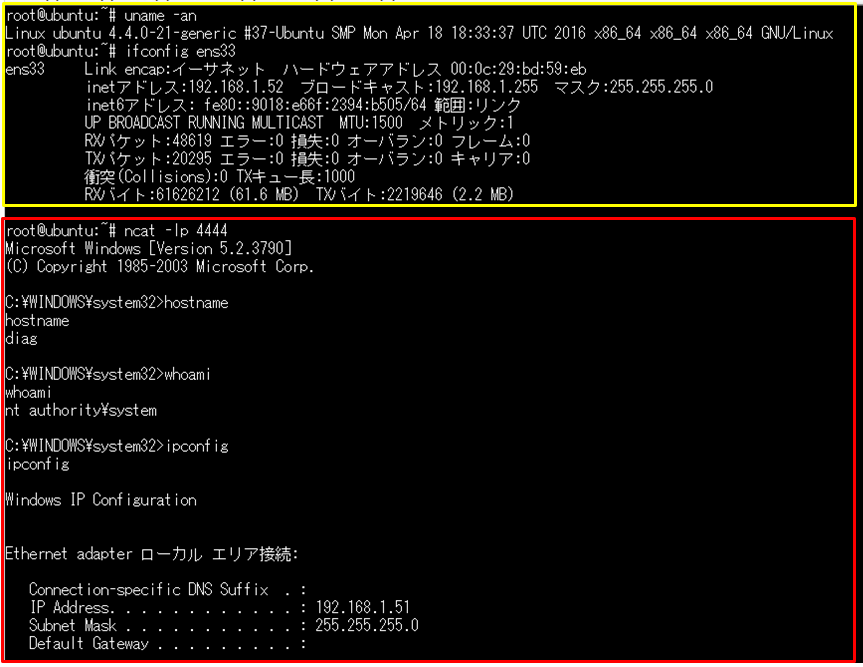

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバー、ポートへコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートから Windows の SYSTEM 権限でターゲットシステムが操作可能となります。

*誘導先のシステムは Linux です。

Windows Server 2003

下図は、誘導先のコンピュータ(Linux)の画面です。黄線で囲まれた部分は、誘導先のホストの情報です。

一方で、赤線で囲まれている部分は、ターゲットシステム(Windows Server 2003)において、ユーザーの情報、IP アドレスの情報を表示するコマンドを実行した結果が表示されています。

これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2017年6月5日 : 初版公開

脆弱性調査レポートのメール配信を開始しました!

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

「脆弱性調査レポート メール」の配信登録はこちら

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、吉田、菅 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |