こんにちは。普段 Azure インフラ構築業務を主に行っている上村です。今回は、Microsoft の比較的新しいクラウド型 VDI ソリューションである Windows 365 についての記事となります。

Microsoft には、Azure ベースの VDI ソリューションとして、既に Azure Virtual Desktop(以下文中では AVD と表記)が存在します。Windows 365 も AVD と同様、実体としては Azure 上の仮想マシン(Azure VM)です。

この記事では、AVD と Windows 365 のそれぞれの特徴から、構築の流れ、主な設定項目まで、Windows 365 という製品の概観が分かるように順を追って説明していこうと思います。

AVD と Windows 365 について、大きな違いは以下の通りです。適したユースケースや利用可能な機能、課金方法などそれぞれ異なるため、要件と照らし合わせて検討する必要があります。

この記事が公開された時点で、Windows 365 には主に以下のプランが存在します。

本記事では Enterprise について記載しますが、基本的な設定方法や構成は Frontline でもおおむね同じと考えていただいても問題ないかと思います。

Windows 365 には、その環境構成を検討する上でポイントとなる事項が幾つか存在します。ここでは、ネットワークと Entra 参加方法の 2 つの観点からざっくりと解説します。

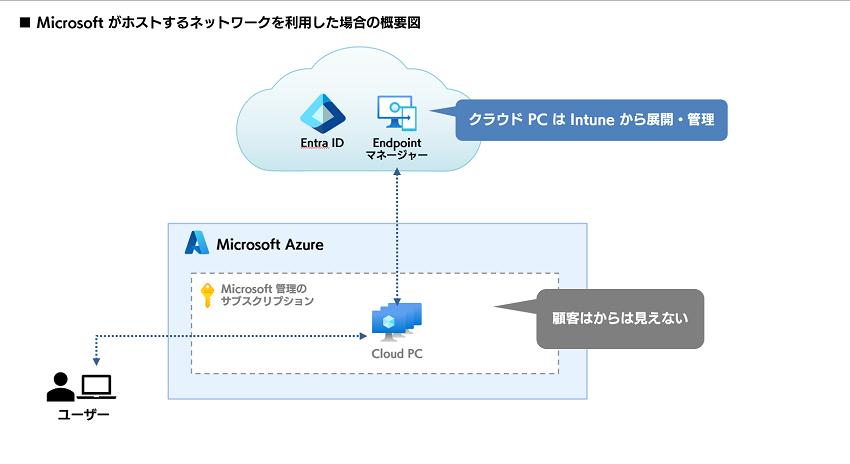

Windows 365 には、Microsoft がホストするネットワークを利用する構成と、Azure ネットワーク接続を使用する構成が存在します。

Microsoft がホストするネットワークを利用する場合、顧客側で Azure 環境を用意する必要はありません。クラウド PC の実体は、顧客側からは見ることのできない Microsoft 管理のサブスクリプションにデプロイされ、通信制御なども全て Microsoft が実施してくれます。

ただし、通信制御をカスタマイズしたり、オンプレミス環境と閉域網で接続したりといったことはできません。また、ハイブリッド参加を構成することもできません。

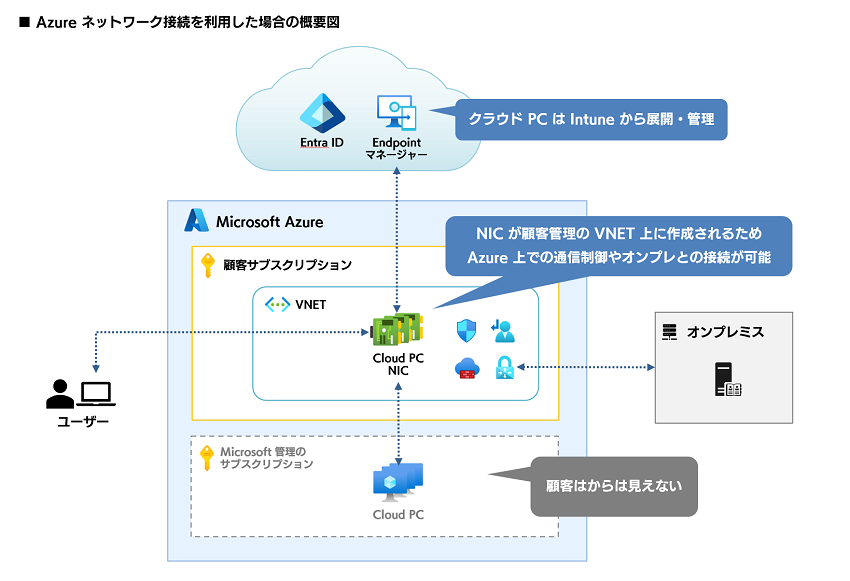

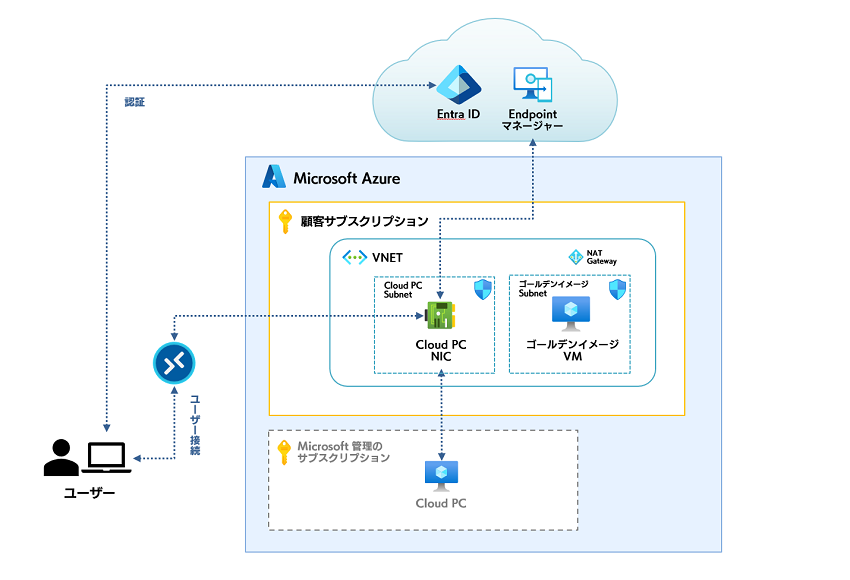

通信制御をカスタマイズしたり、オンプレミス環境と接続したり、ハイブリッド参加が必要といった要件がある場合には、Azure ネットワーク接続を使用します。これは、顧客の Azure 環境の VNET/Subnet にクラウド PC を展開するという方法です。

より正確に言うと、顧客 VNET 上にはクラウド PC の NIC のみがリソースとして作成される動作となります。VM や Disk は、リソースとしては作成されません。下図のようにクラウド PC の NIC だけが顧客サブスクリプションに足を出していて、顧客環境で通信制御が出来るしくみになっていると理解すると分かり易いかと思います。

Azure ネットワーク接続を使用すれば、Azure リソースの従量課金や運用コストは追加で必要となりますが、NSG やルートテーブル、Azure Firewall、ExpressRoute/VPN Gateway の利用など、通常の Azure 環境と同様にネットワーク制御を行うことができます。

Windows 365 では、Entra Join とハイブリッド参加の両方を利用することが可能です。

注意すべき点としては、ハイブリッド参加の場合はオンプレミス環境と Azure 環境の接続が必要になるため、Azure ネットワーク接続構成でしか利用できない点です。

そのほかの認証に関する構成や注意事項については、

こちら

のドキュメントをご確認下さい。

具体的な手順の説明に入る前に、まずは Windows 365 のプロビジョニング方法について、基本的な流れをご説明しておきます。Azure のみで完結する AVD とは違って、Windows 365 は Intune 側で展開・管理を行うため、プロビジョニングの方法もやや独特であり、このあたりの考え方が最初はイメージがつきづらいかもしれません。

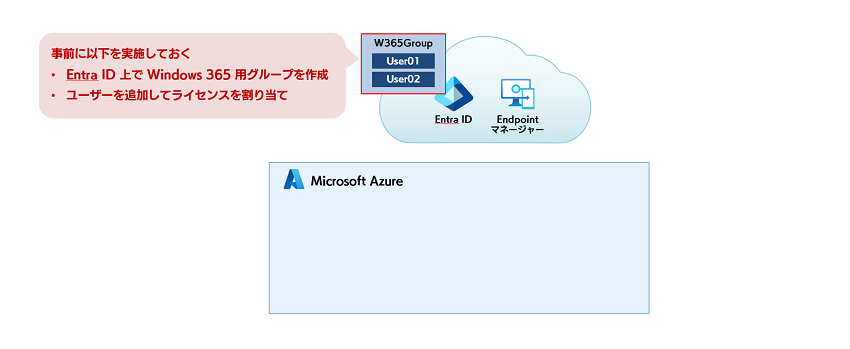

簡単のため、以下のように最もシンプルな構成の場合を例に取って、クラウド PC のプロビジョニングの流れについて解説します。

1. 事前に Entra ID 側の準備をしておきます。Entra ID 上で、Windows 365 を利用するユーザーを集めたセキュリティグループを作成し、ユーザーをグループに追加して必要なライセンスを割り当てます。

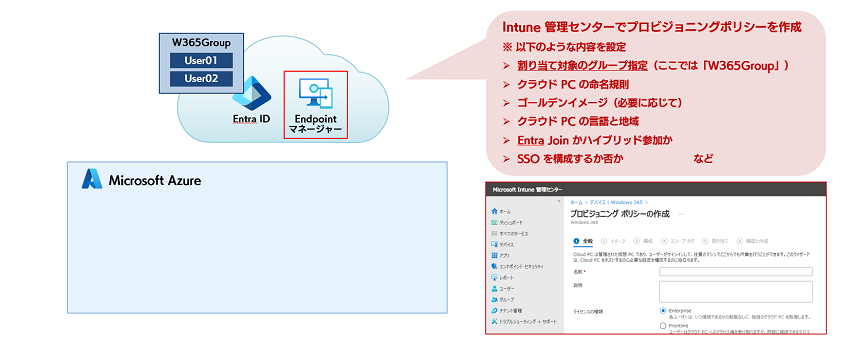

2. Entra ID の事前準備ができたら、Intune 管理センターから Windows 365 の設定を行います。

Intune 管理センターでプロビジョニングポリシーを作成し、クラウド PC を割り当てる Entra ID 上のグループを指定します(そのほか、クラウド PC の命名規則や使用するイメージなど、クラウド PC に必要な情報も設定します)。

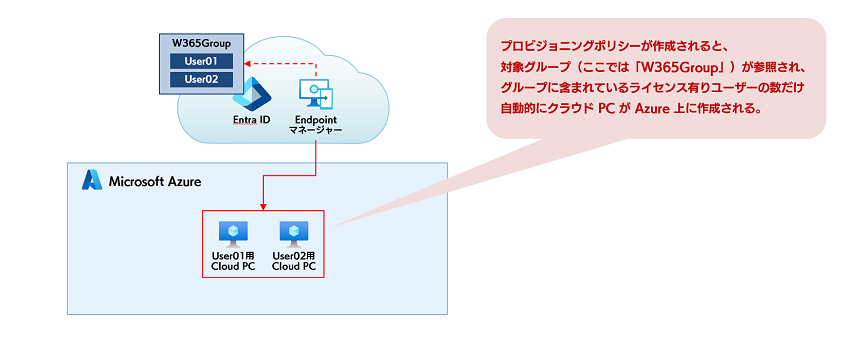

3. プロビジョニングポリシーが正常に作成されると、割り当て対象として指定した Entra ID 上のグループが参照され、ライセンスを保持しているユーザーの数だけクラウド PC が Azure 上に自動的に作成されます。

このように、「プロビジョニングポリシーが対象グループを常時参照しており、ライセンスのあるユーザーに対してクラウド PC を自動的に作成・割り当てする」というしくみのため、例えば後からライセンス割り当て済みユーザーをグループに追加すると、自動的にクラウド PC が新規作成されるという動作になります。

ちなみに、カスタムイメージを使用する場合や、Azure ネットワーク接続を使用する構成の場合は、プロビジョニングポリシーを作成する前に幾つか実施しなければならない手順が増えます。次の章では、このあたりの手順も含めて実際の構築例をご説明します。

さてここからは、具体的に Windows 365 をどのようにして構成していくかについて、実際の画面キャプチャを交えながら説明していきます(設定項目の詳細な説明等は一部省略しています)。

今回構築する環境について、主な設定ポイントは以下の通りです。前の章でご説明したよりも少しだけ複雑な構成になっています。

構成概要図は以下の通りです。顧客サブスクリプションに VNET と関連リソースを作成しておき、そこにクラウド PC を展開する構成です。

今回は Azure ネットワーク接続を使用するので、まず Azure 上に VNET を作成します。本題からは外れるので詳細は割愛しますが、以下のような VNET を作成しました。

※ ネットワークアドレス等の設定は基本的に何でもよいですが、公式の Docs ではクラウド PC 用サブネットのサイズは、展開予定のクラウド PC 台数の 1.5 ~ 2 倍のアドレス空間を確保することが推奨されています。

※ Windows 365 の通信要件は

こちら

です。

次に、カスタムイメージを作成します。こちらも詳細は割愛しますが、Azure VM 作成後に日本語化やアプリインストールなどを行い、sysprep をかけた後、Azure VM のページから [キャプチャ] を選択してイメージ化しています。 詳細な手順については こちら を参考にしてください(なお、現状 Windows 365 では Azure コンピューティングギャラリーを使用することはできません)。

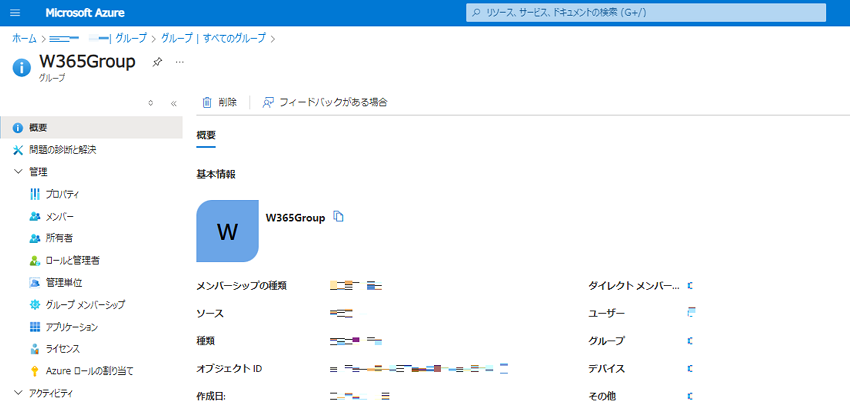

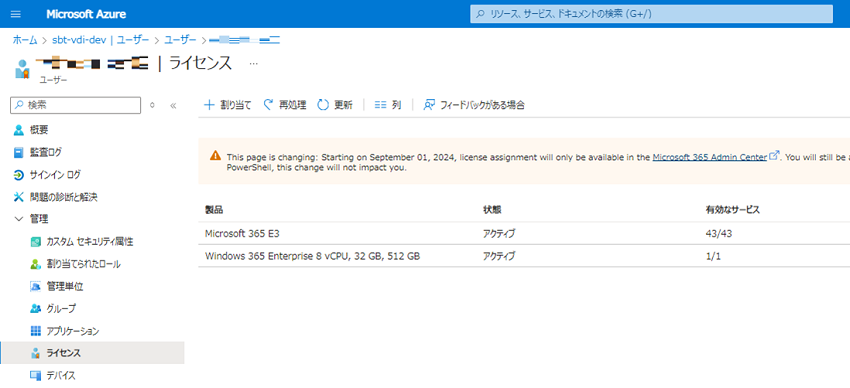

その次に、Entra ID 上でクラウド PC を割り当てるグループを作成しました。 その後、Windows 365 を利用するユーザーアカウントにライセンスを割り当て、グループに追加しました(必要なライセンスについては、 こちら をご確認ください)。

※ カスタムイメージを使用しない場合はこの手順は不要です

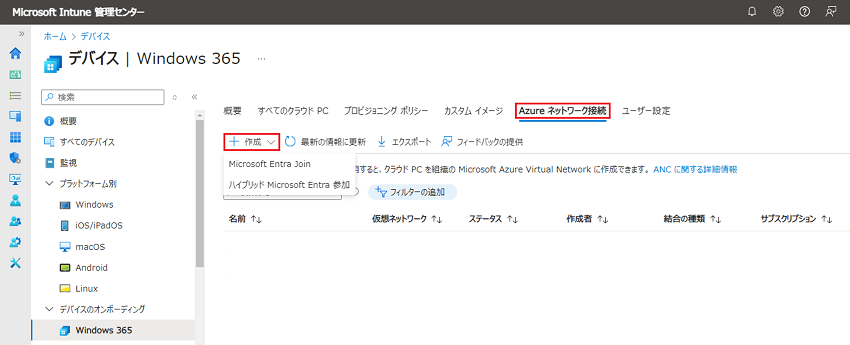

Intune 管理センター にログインし、[デバイス] - [デバイスのオンボーディング] - [Windows 365] を開きます。

[カスタムイメージ] タブを開き、[+ 追加] を押下します。

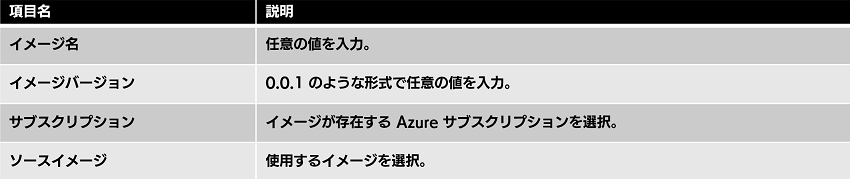

[イメージ名] [イメージバージョン] に任意の値を入力し、Azure サブスクリプションを選択します。すると Azure 上に存在するイメージが選択できるようになるので、選択して [追加] を押下します。

しばらくして一覧にアップロードしたイメージが表示され、[状態] が [アップロードが成功しました] になれば完了です。

※ Microsoft がホストするネットワークを使用する場合はこの手順は不要です

[Azure ネットワーク接続] タブを選択し、[+ 作成] を押下します。すると、[Microsoft Entra Join] と [ハイブリッド Microsoft Entra 参加] が表示されるので、該当する方を選択します(今回は [Microsoft Entra Join] を選択)。

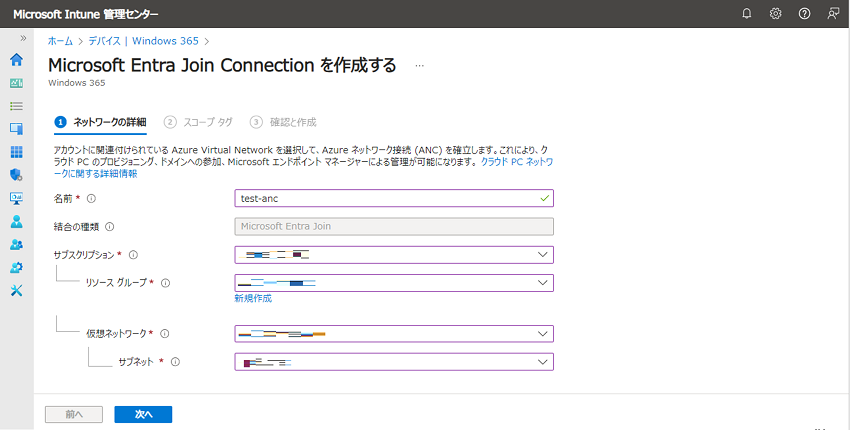

[名前] で任意の値を入力したあと、先ほど作成した Azure VNET の情報を入力し、[③ 確認と作成] タブまで進んで [確認と作成] を押下します([② スコープタグ] は、今回は特に指定していません)。

仮想ネットワーク接続の一覧画面の [ステータス] が [チェックの成功] になれば完了です。

最後にプロビジョニングポリシーを作成します。

[プロビジョニングポリシー] タブを選択し、[+ ポリシーの作成] を押下します。

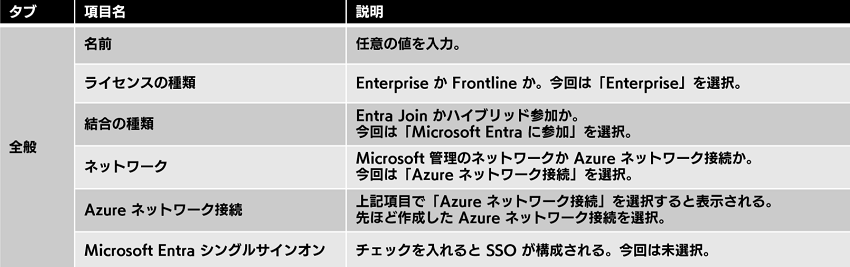

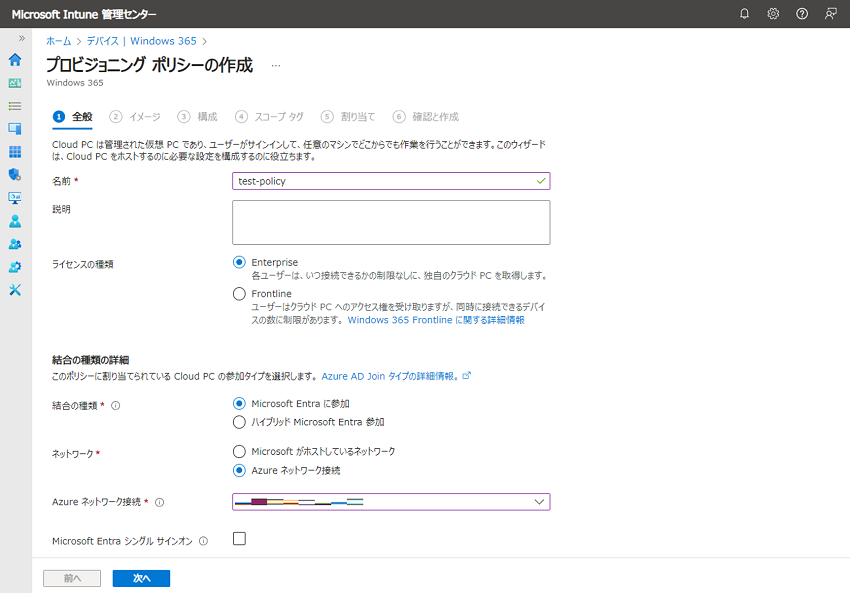

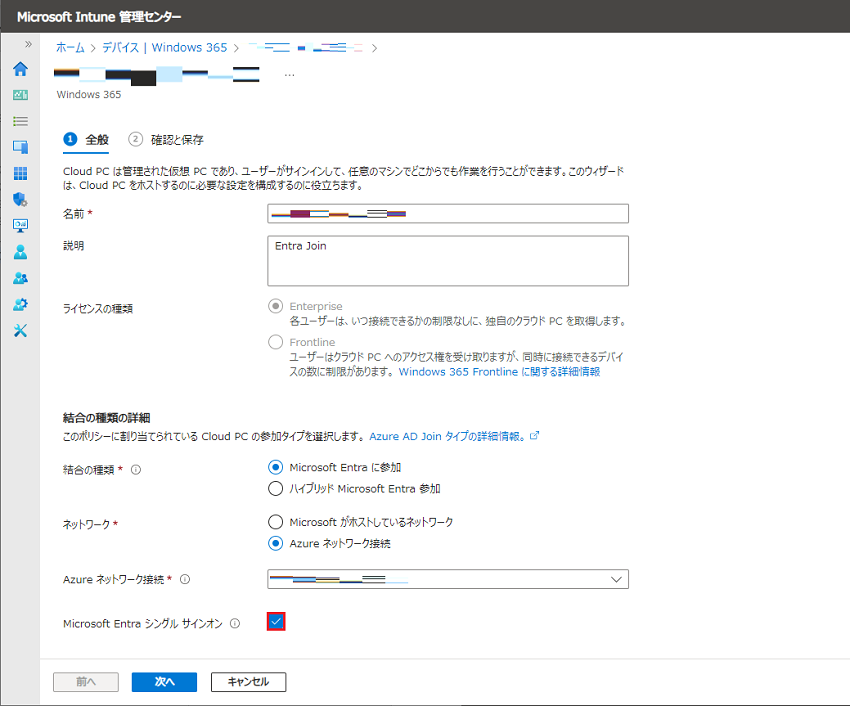

[① 全般] タブで以下の項目を入力します。

[② イメージ] タブで、[カスタムイメージ] を選択します。すると、先ほど Intune 管理センターにアップロードしておいたイメージが選択できるようになるので、対象のイメージを選択します。

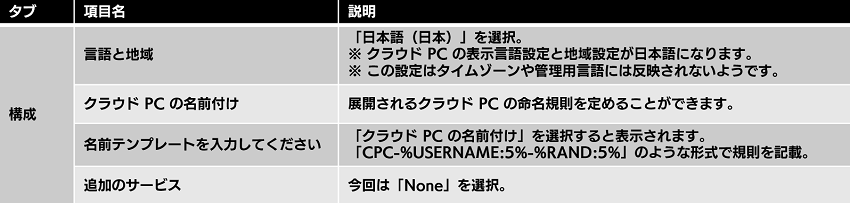

[③ 構成] タブで、以下の項目を選択します。

[④ スコープタグ] は、今回は特に設定しません。

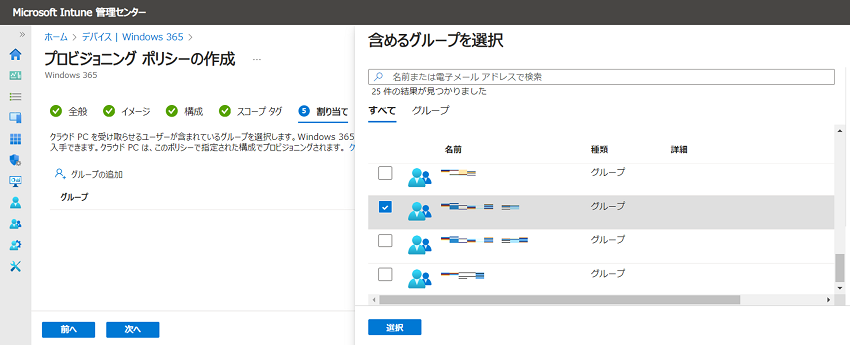

[⑤ 割り当て] タブで、[グループの追加] を選択します。すると、Entra ID 上のグループの一覧が表示されるので、最初に Entra ID 上で作成しておいた Windows 365 用のグループを選択します。

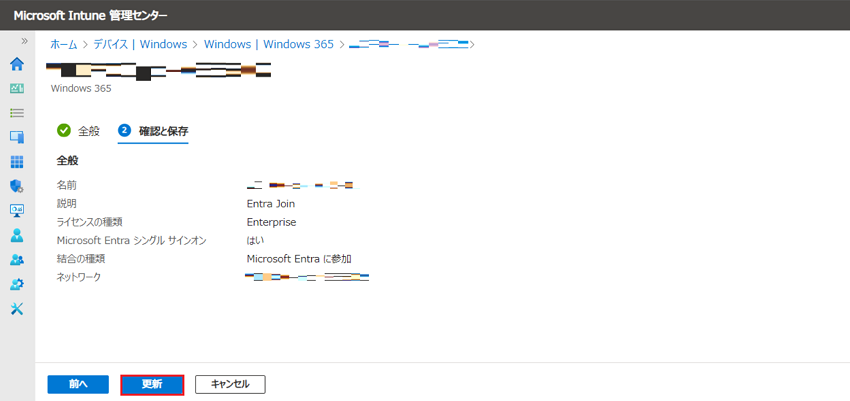

[⑥ 確認と作成] で内容を確認し、[作成] を選択します。

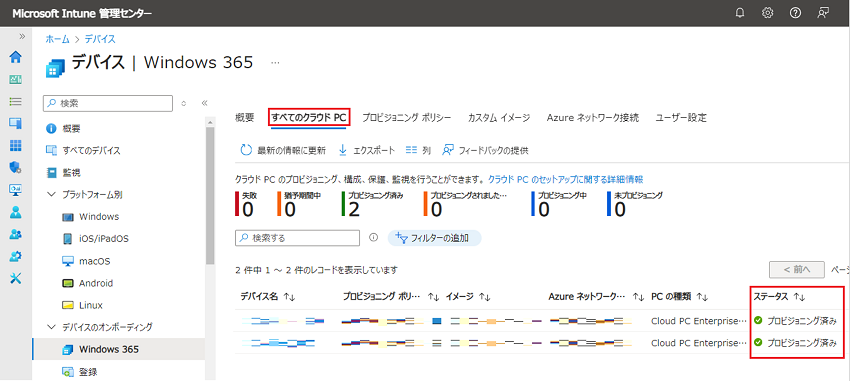

プロビジョニングポリシーが正常に作成されると、自動的にクラウド PC が展開されます。クラウド PC のプロビジョニングには 1 時間以上かかります。気長に待ちましょう。

暫く待機してから [すべてのクラウド PC] タブを確認します。展開予定のクラウド PC が表示されていて、[ステータス] が [プロビジョニング済み] になっていれば完了です。

クラウド PC の展開手順例は以上となります。ハイブリッド参加の場合は、Azure でのオンプレミス接続や Entra Connect の構成などもう少し設計要素は増えますが、クラウド PC の展開の流れについては基本的には同じような流れになります。

プロビジョニングが完了すると、クラウド PC に接続できるようになります。

クラウド PC への接続方法はいくつかありますが、Windows 365 アプリか web クライアントを利用するケースが多いかと思います(詳細は

こちら

)。ここでは web クライアントの利用イメージをご紹介します。

まずローカル PC のブラウザで「

https://windows365.microsoft.com/

」にアクセスします(認証画面が出た場合は、クラウド PC を利用するユーザーアカウントでサインインします)。

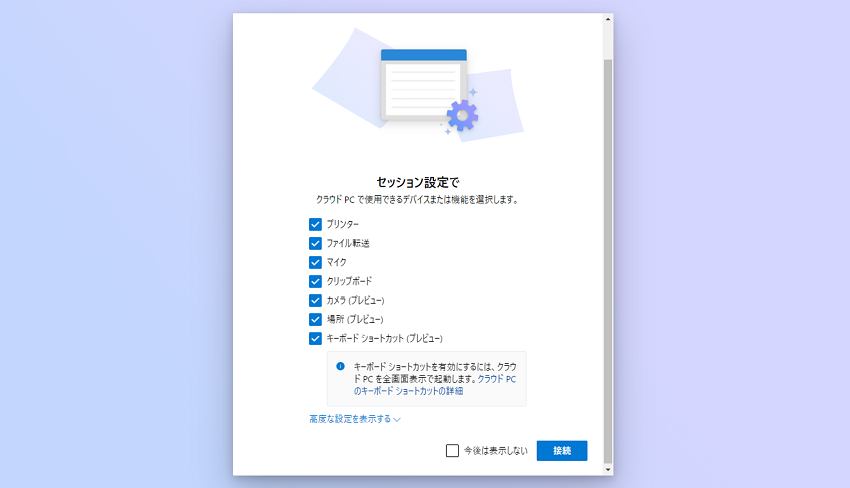

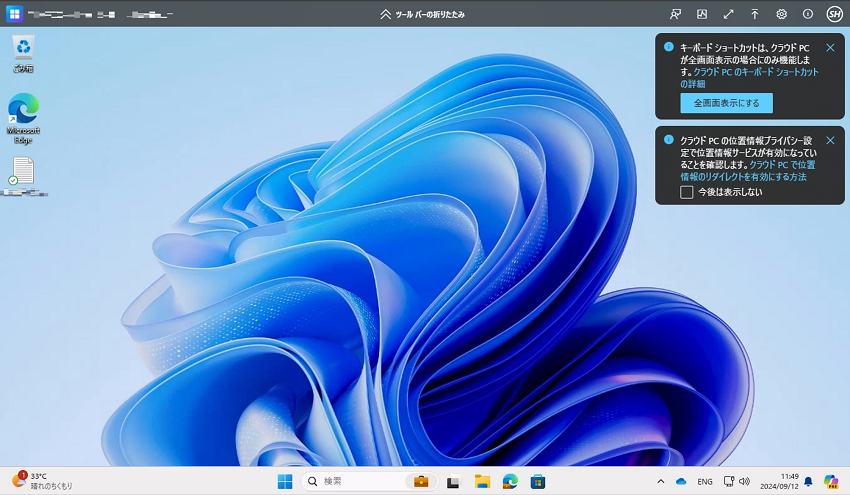

割り当てられたクラウド PC が表示されているはずですので、[ブラウザでアクセス] を押下すると、新しいタブが開いてクラウド PC にアクセスできます(SSO を設定していない場合はここでももう一度認証を行う必要があります)。

これでいつでもクラウド PC を使うことができるようになりました。

ところで、これまで説明した設定以外にも、Windows 365 には追加の設定項目やカスタマイズできる項目が存在します。全てを説明することは出来ませんが、この章ではよく利用すると思われる機能について幾つかピックアップしてごく簡単にご紹介します。

SSO 未構成の状態では、web クライアントまたはアプリにアクセスする際の認証に加え、クラウド PC にアクセスする際にもアカウント認証を行う必要がありますが、SSO を構成すると後者の認証がスキップできます。

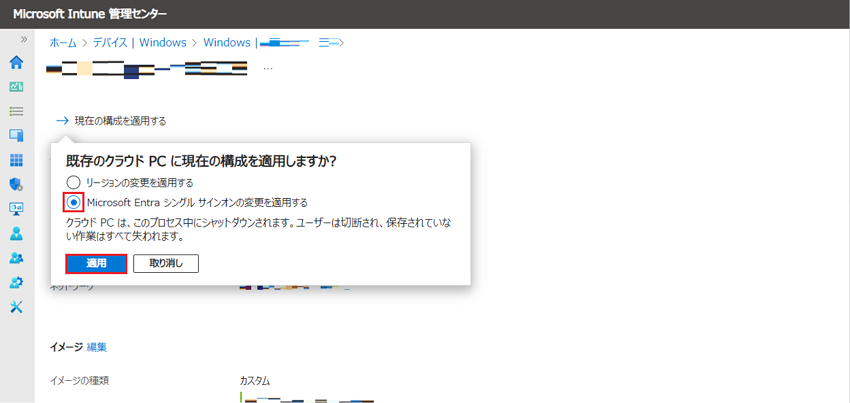

Entra Join 構成の場合は SSO の構成は非常に単純です。プロビジョニングポリシーの [Microsoft Entra シングルサインオン] という項目にチェックを入れて設定を更新し、適用するだけで完了です。

ハイブリッド参加の場合は、上記に加えて AD 側で Kerberos サーバーオブジェクトの作成などを行う必要があるため、設定がやや複雑になります。 この設定手順に関しては AVD のものと同じなので、 AVD の該当ドキュメント を参考にして設定を行ってください。

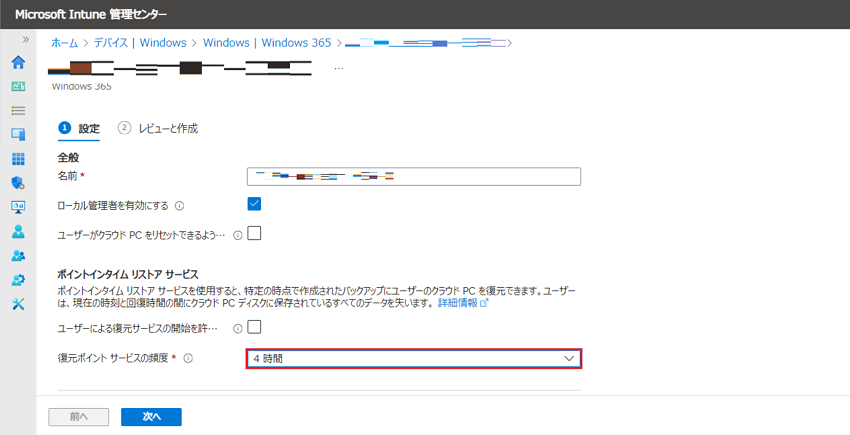

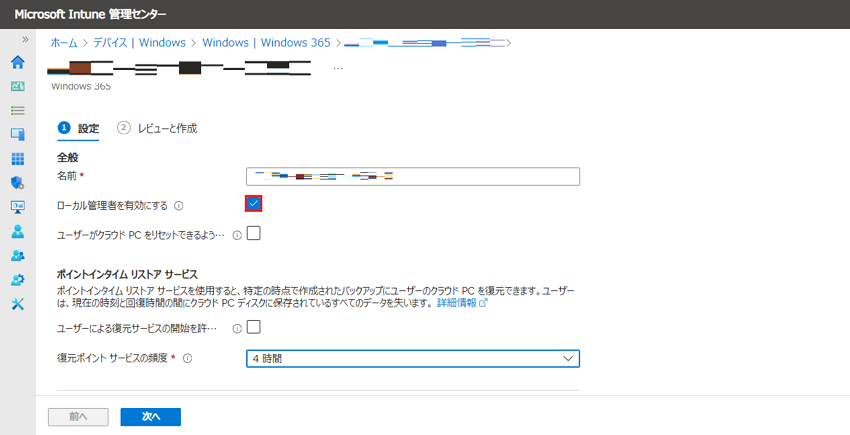

ユーザーにクラウド PC のローカル管理者権限を付与したい場合は、[ユーザー設定] で [ローカル管理者を有効にする] にチェックを入れ、対象のグループに割り当てるだけで権限を付与することができます。

Windows 365 では、既定でクラウド PC のバックアップが取得されています。バックアップの頻度は、[ユーザー設定] から 4 ~ 24 時間の範囲で変更することが可能です。

また、上記の既定のバックアップとは別に、[デバイス] - [すべてのデバイス] - [デバイスの一括操作] から、特定のクラウド PC の復元ポイントを手動で作成することもできます。

上記の通り Windows 365 では自動的にバックアップが取得されていますが、このバックアップは内部で地理的に冗長化されており、リージョン障害時も失われないようになっています。

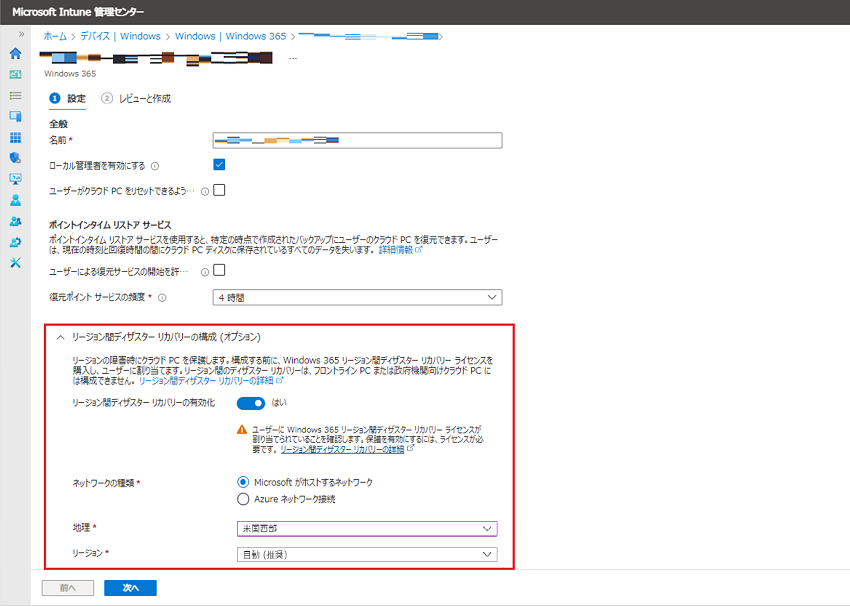

このバックアップを利用して、リージョン障害発生時にバックアップデータから別リージョンにクラウド PC を展開する機能がリージョン間ディザスターリカバリー機能です。

リージョン間ディザスターリカバリーを有効化するためには、事前に [ユーザー設定] から DR 設定を行い、DR 先のリージョンなどを指定しておく必要があります。

また、Azure ネットワーク接続を使用する場合には、DR 時に使用される VNET や Azure ネットワーク接続を予め別リージョンに用意しておく必要があります。

実際にリージョン障害が発生した際には、Intune ポータルの [デバイス] - [すべてのデバイス] - [デバイスの一括操作] から、手動でディザスターリカバリーをアクティブ化します。

セキュリティ要件として、ローカル PC とクラウド PC の間でコピーアンドペーストを禁止したり、デバイスのリダイレクトを制限したりしたいなどといった要望はよく挙がると思います。

Windows 365 では、Intune の構成プロファイルでリダイレクト制限や画面キャプチャ保護を設定できます。

設定は Intune 管理センターの [デバイス] - [デバイスの管理] - [構成] から実施しますが、この手順は物理 PC に対する構成プロファイル管理と同じと考えてよいかと思います。詳細は

こちら

をご確認下さい。

また、ハイブリッド参加の場合は、上記に加えて GPO でもリダイレクト制限の設定が可能です。

そのほか、

スイッチ

(クラウド PC の画面とローカル PC の画面を簡単に切り替えられる)や、

Boot

(物理 PC へのログインの際に直接クラウド PC にログインさせる。物理 PC をシンクライアント的に使わせる機能)など、新しい機能も続々と登場しています。

また、冒頭で少し触れた通り、物理 PC に対して使用できる Intune の管理機能は、クラウド PC に対しても基本的に全て同様に用いることが可能です。

いかがでしたでしょうか。Windows 365 は、AVD とはまた違った特徴を持つ、比較的新しい VDI ソリューションです。既存 VDI 環境の移行や、物理 PC から VDI への移行をお考えの場合は、Windows 365 もぜひご検討いただければと思います。