こんにちは。Enterprise Mobility + Security (EMS) のサービスの1つである Microsoft Intune を使用し、デバイスの管理機能を導入している町端です。

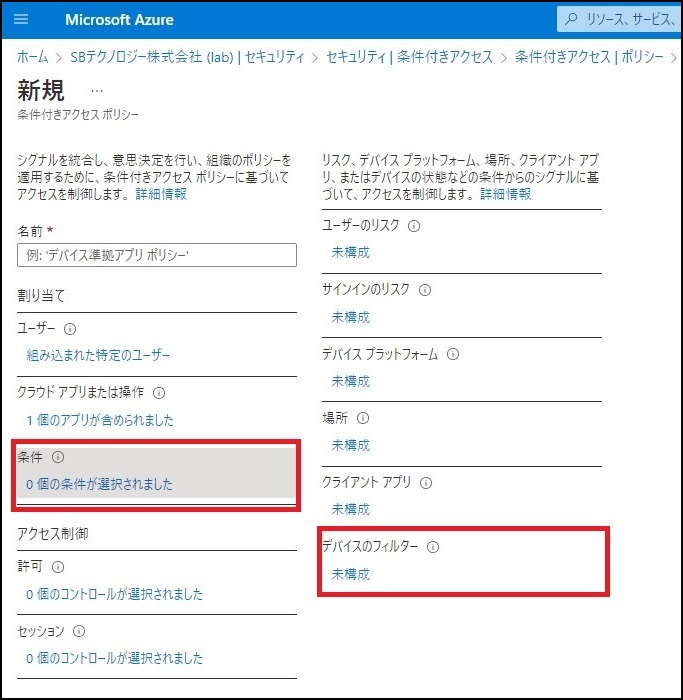

本記事では、条件付きアクセスのデバイスフィルターを使用し、特定のデバイスのみ条件付きアクセスから除外する方法をご紹介します。

条件付きアクセスは 「ユーザー」 に対して適用するため、1 人のユーザーが複数のデバイスを所有している場合、そのユーザーが所有するすべてのデバイスが対象になってしまいます。

今回紹介するデバイスフィルターを使用することで、特定のデバイスを条件付きアクセスから除外することが可能です!

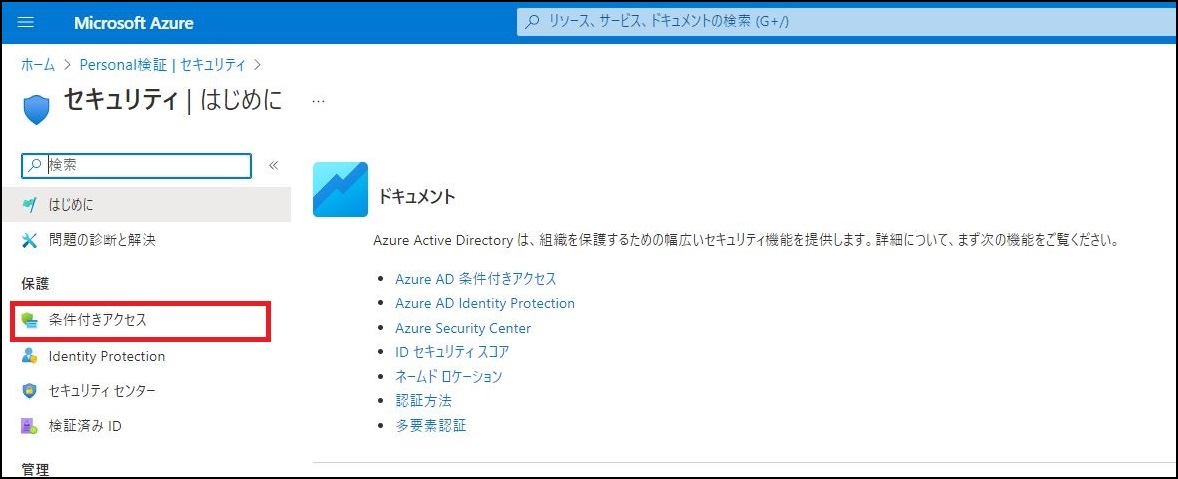

条件付きアクセスとは、Azure AD の機能の一つで、クラウドアプリへのアクセスに対して様々な条件を定義し、適切なアクセス制御を実装することができる機能です。

割り当てるユーザーや対象のクラウドアプリの他に、リスク、デバイスプラットフォーム、場所、クライアントアプリ、デバイスの状態などの条件を設定することが可能です。

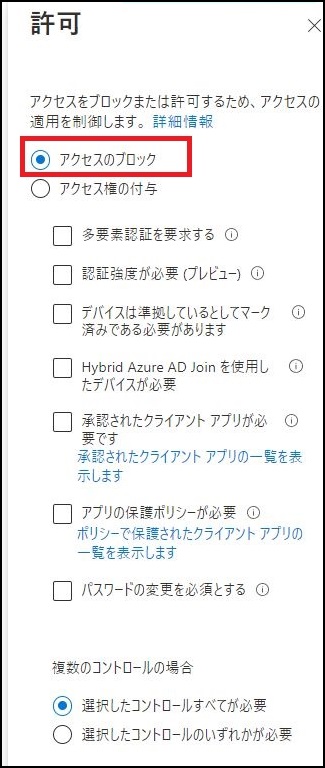

条件に合致した場合は、アクセスをブロックするか、MFA の要求や Intune での準拠済みデバイスを必要とするなど、条件付きでアクセスを許可することができます。

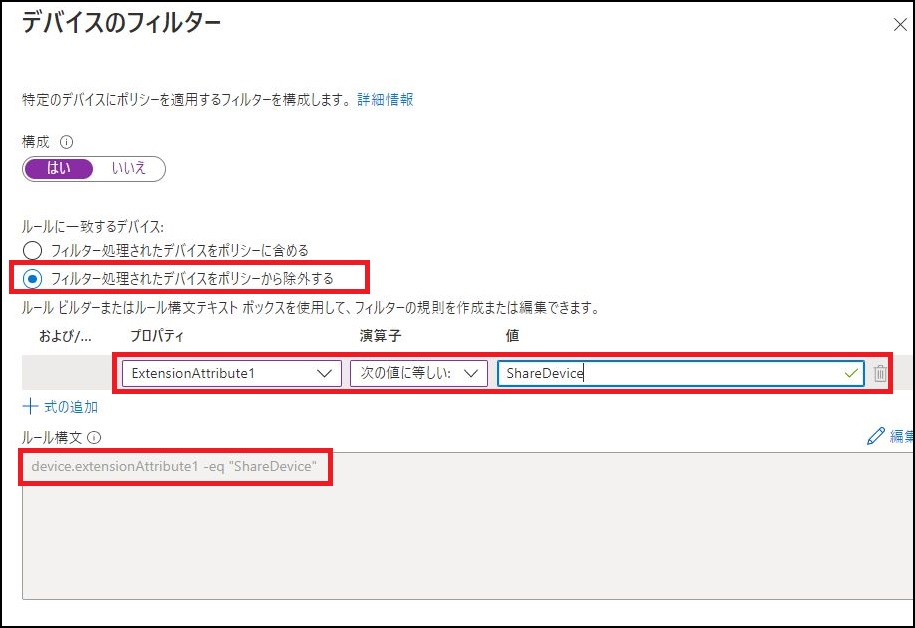

条件付きアクセスを適用する際に、デバイス名、Azure AD へのデバイス登録種別 (Azure AD Join、Azure AD Registered、Hybrid Azure AD join) などのデバイスフィルターでサポートされているプロパティと演算子を使用して、 特定のデバイスを条件付きアクセスの対象または除外にできる機能です。

デバイスフィルターでサポートされている演算子とプロパティの一覧はこちらからご覧ください。

条件付きアクセスでデバイスフィルターを使用するためには以下の条件を満たしている必要があります。

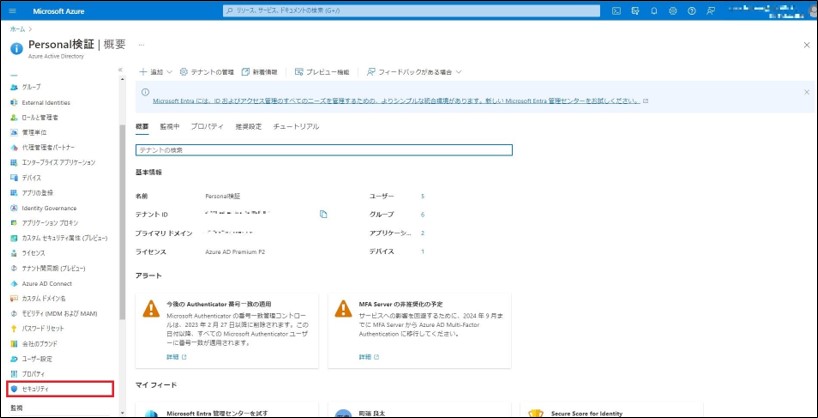

条件付きアクセスポリシーにより管理者グループに所属しているユーザーのみ Azure ポータルにアクセスをできる環境を想定します。

また、管理者グループのユーザーは、自身の業務端末と管理用端末の両方から Azure ポータルにアクセスできることとします。

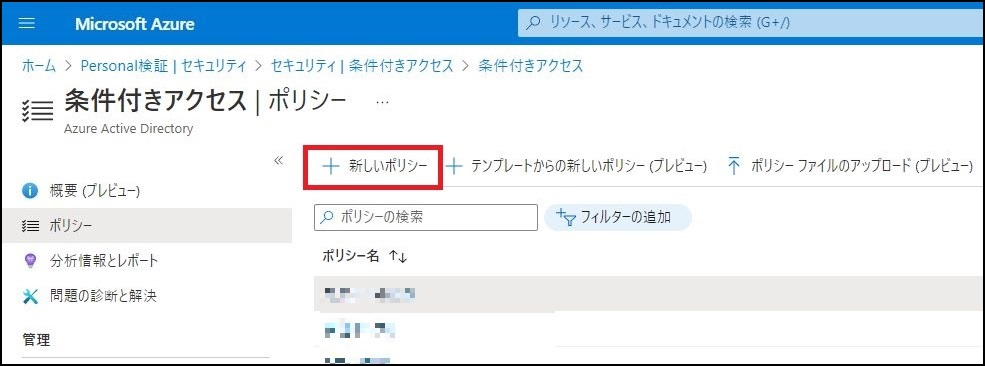

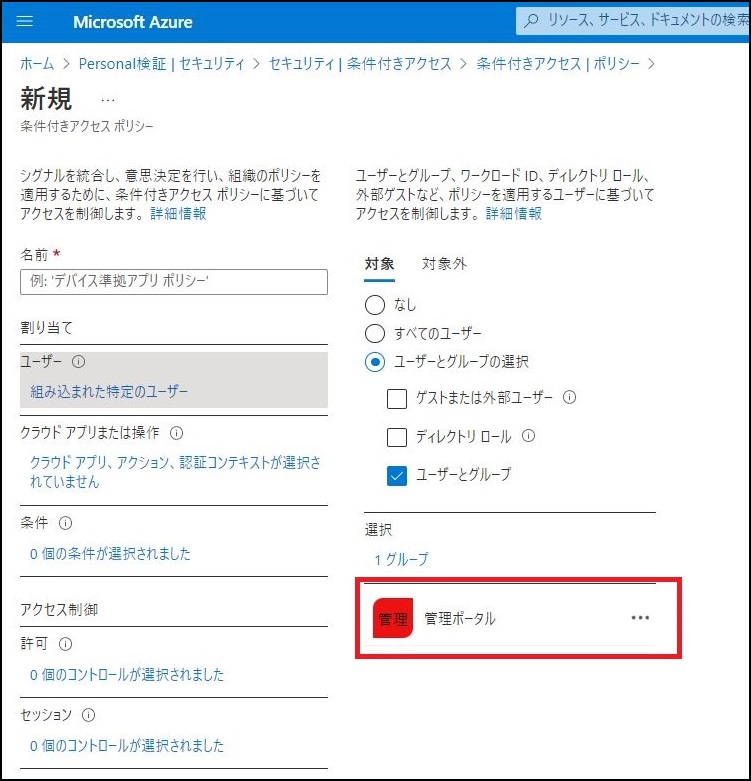

このような環境で、Azure ポータルには特定の管理用端末からのみアクセスを許可する条件付きアクセスポリシーを以下の内容で構成します。

※今回は管理者ユーザーが含まれている「管理ポータル」グループを割り当てます。

※今回は、Azure ポータルへのアクセスをブロックするため、「Microsoft Azure Management」を対象アプリとして選択します。

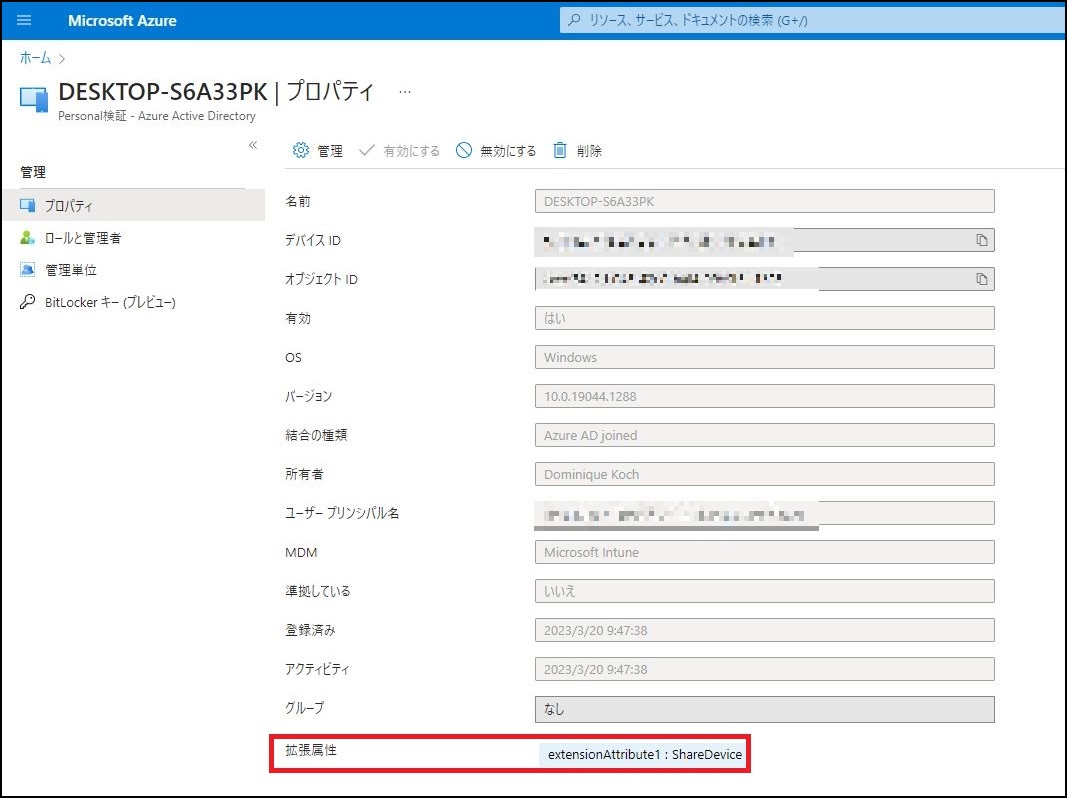

今回はextensionAttribute1 に “ShareDevice” を保有している場合、デバイスフィルターで除外される設定をしています。

これで条件付きアクセスを構成することが出来ました。

条件付きアクセスおよびデバイスフィルターがうまく動作しているかを確認します。

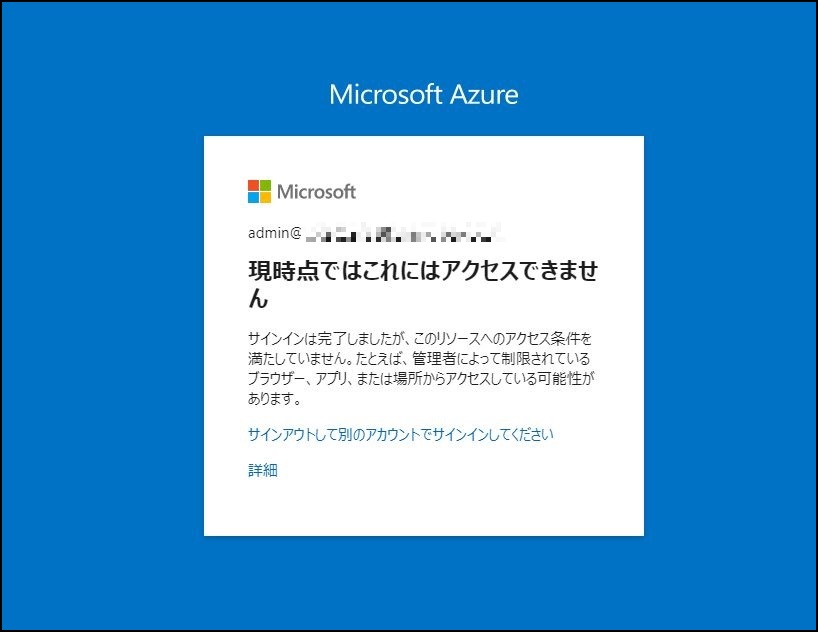

Azure ポータルにアクセスすると条件付きアクセスでブロックされました。

続いて、サインインログを確認します。

条件付きアクセスのサインインの結果の欄が [失敗] となっていることがわかります。

条件付きアクセスポリシーの詳細を確認すると、デバイスの情報は認識していますが、設定しているデバイスフィルターと一致しないため、ブロックされていることが分かります。

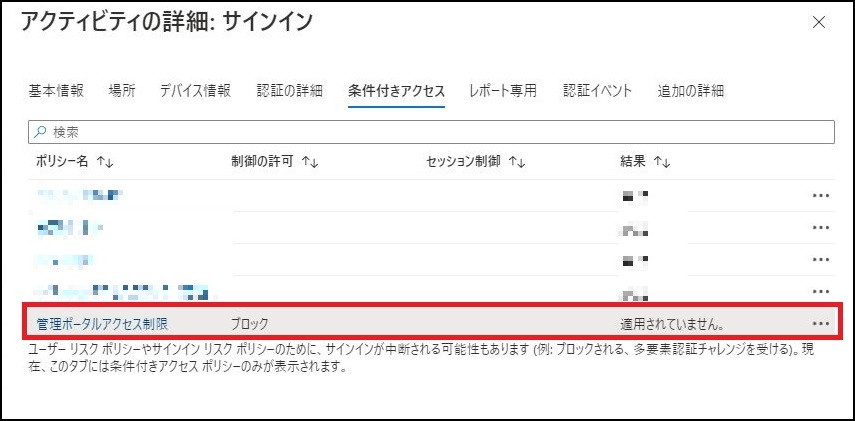

サインインしたところ、条件付きアクセスではブロックされず、Azure Portal にアクセスすることが出来ました。

サインインログを確認し、ブロックされた際のログとの差分を確認します。

条件付きアクセスのサインインの結果の欄が [適用されていません] となっていることがわかります。

条件付きアクセスでブロックされた場合は、[失敗] となっていたので、デバイスフィルターが正常に動作していることが分かります。

条件付きアクセスの詳細を確認すると、デバイスの情報がデバイスフィルターで定義しているものと一致しているため、状態が [一致しました] となっています。

これで、デバイスフィルターで条件付きアクセスから除外されていることを確認することが出来ました!

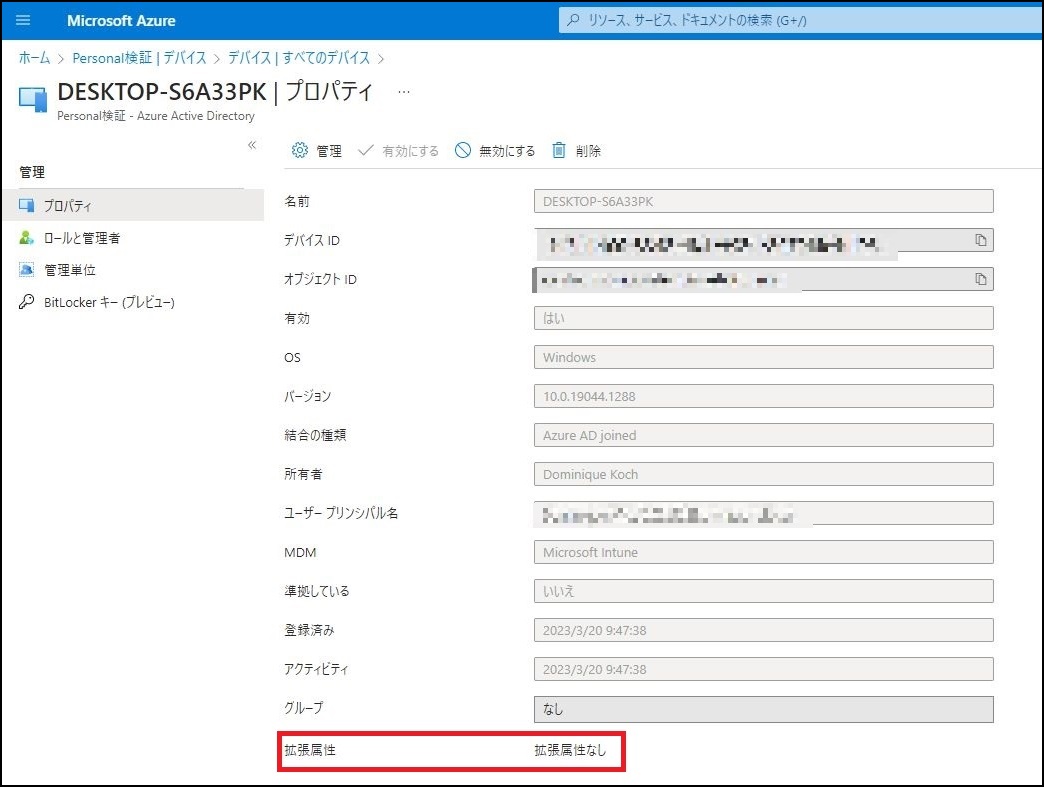

今回の検証を行うにあたり、私が躓いたポイントがあるため以下でご紹介します。

私が検証した際は、Edge に自身のアカウントでサインイン、Azure Portal には管理者アカウントでアクセスしていました。

これでは、Edge のサインインプロファイルと、Azure Portal にアクセスしているユーザーが異なるため、デバイスの状態が Azure AD へ連携されず、デバイスフィルターで除外されるはずが、条件付きアクセスでブロックされてしまっていました。

Edge はサインインプロファイルに紐づいてデバイス情報を PRT (プライマリーリソーストークン) で Azure AD へ連携しているため、異なるユーザーで Edge にサインインしている場合、デバイス情報を Azure AD に連携することができず、デバイス情報が認識されません。

その結果、デバイスフィルターが動作しないことになります。

Chrome の拡張機能は、シークレットウィンドウでは機能しないため、シークレットウィンドウで使用する必要がある場合は、別途 Chrome 上での設定を加える必要があります。

ここまでお読みいただきありがとうございます。

デバイスフィルターを使用することで、今回のように特定のデバイスのみ条件付きアクセスから除外させるなど、ユーザー単位ではなく、デバイス単位で、より柔軟にアクセス制御を実施することが可能です!

次回のブログでは今回使用している、extensionAttribute に設定を付与する方法を紹介しようと考えていますので、興味がありましたらご覧いただけると幸いです。