こんにちは。Enterprise Mobility + Security (EMS) のサービスの1つである Microsoft Intune を使用し、デバイスの管理機能を導入している町端です。

本記事では、一時アクセスパス (Temporary Access Pass : TAP) と Windows Autopilot を組み合わせて使用することで、管理者がユーザーに本来のパスワードを通知することなく、ユーザー自身がパスワードレスで PC をキッティングする方法をご紹介します。

Windows Hello for Business (以下 WHfB) が有効化 / 無効化されているかによって動作が変わりますので、記事内で動作の違いを補足します。

一時アクセスパスとは、管理者によって発行される期間限定のパスワードです。

ユーザーに自身のパスワードを通知することなく、パスワードレスの認証方法 (Microsoft Authenticatorや Windows Hello など) を登録する際の一時的なパスワードとして利用することが可能です。

また、一時アクセスパスを使用することで、ユーザーが認証要素 (FIDO2 セキュリティキーや Microsoft Authenticator) を紛失した場合でも簡単に回復することが可能です。

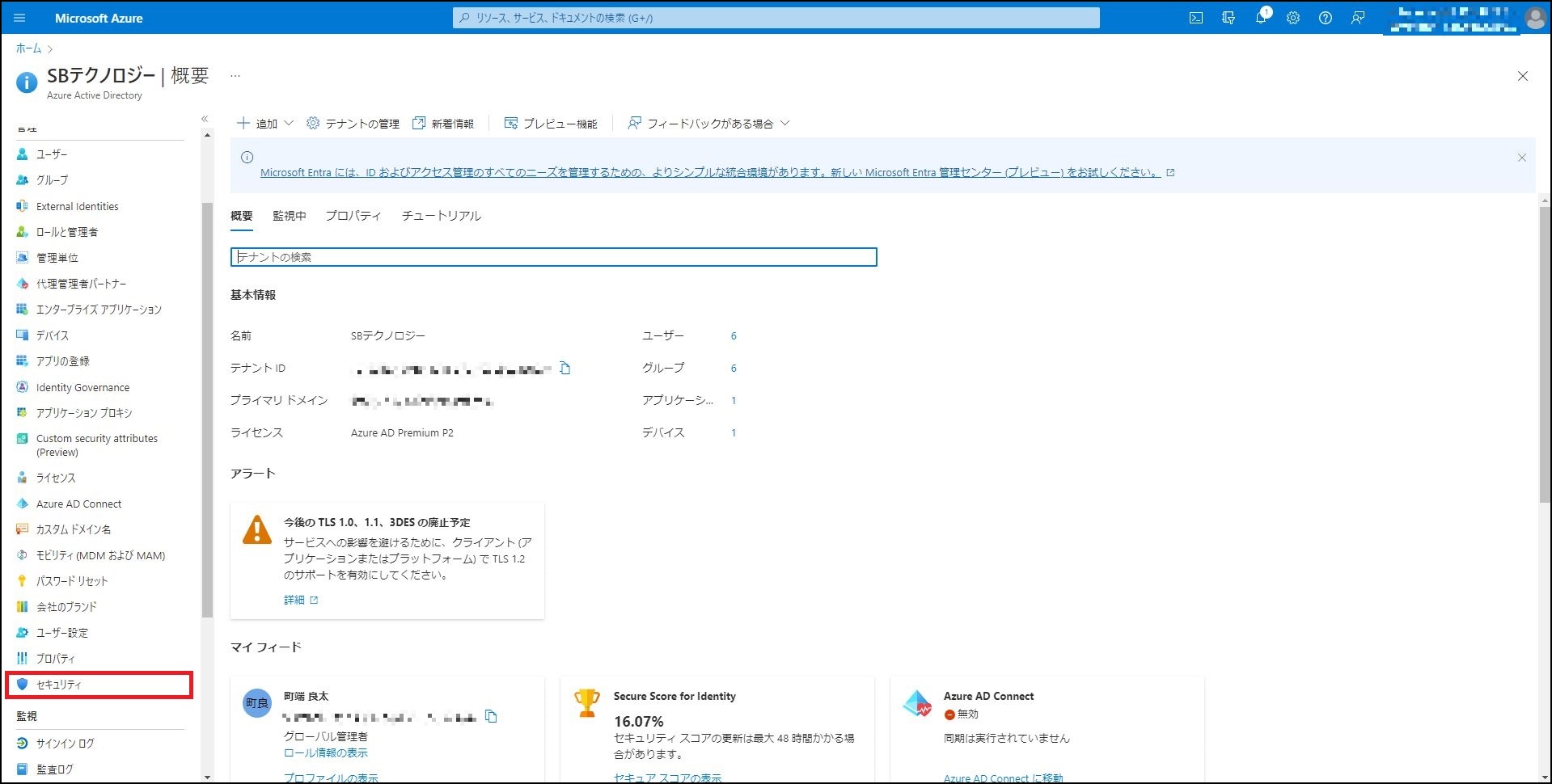

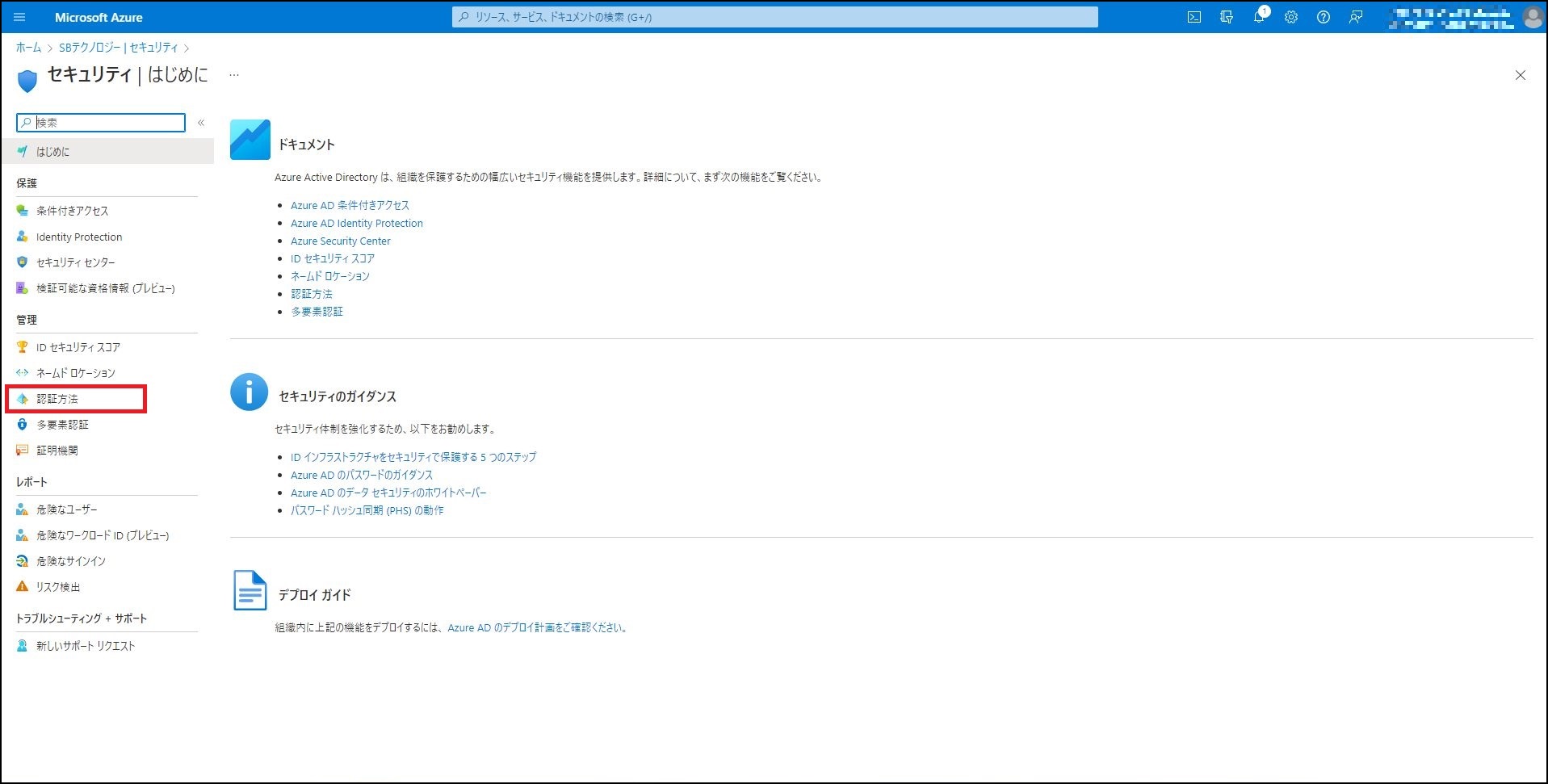

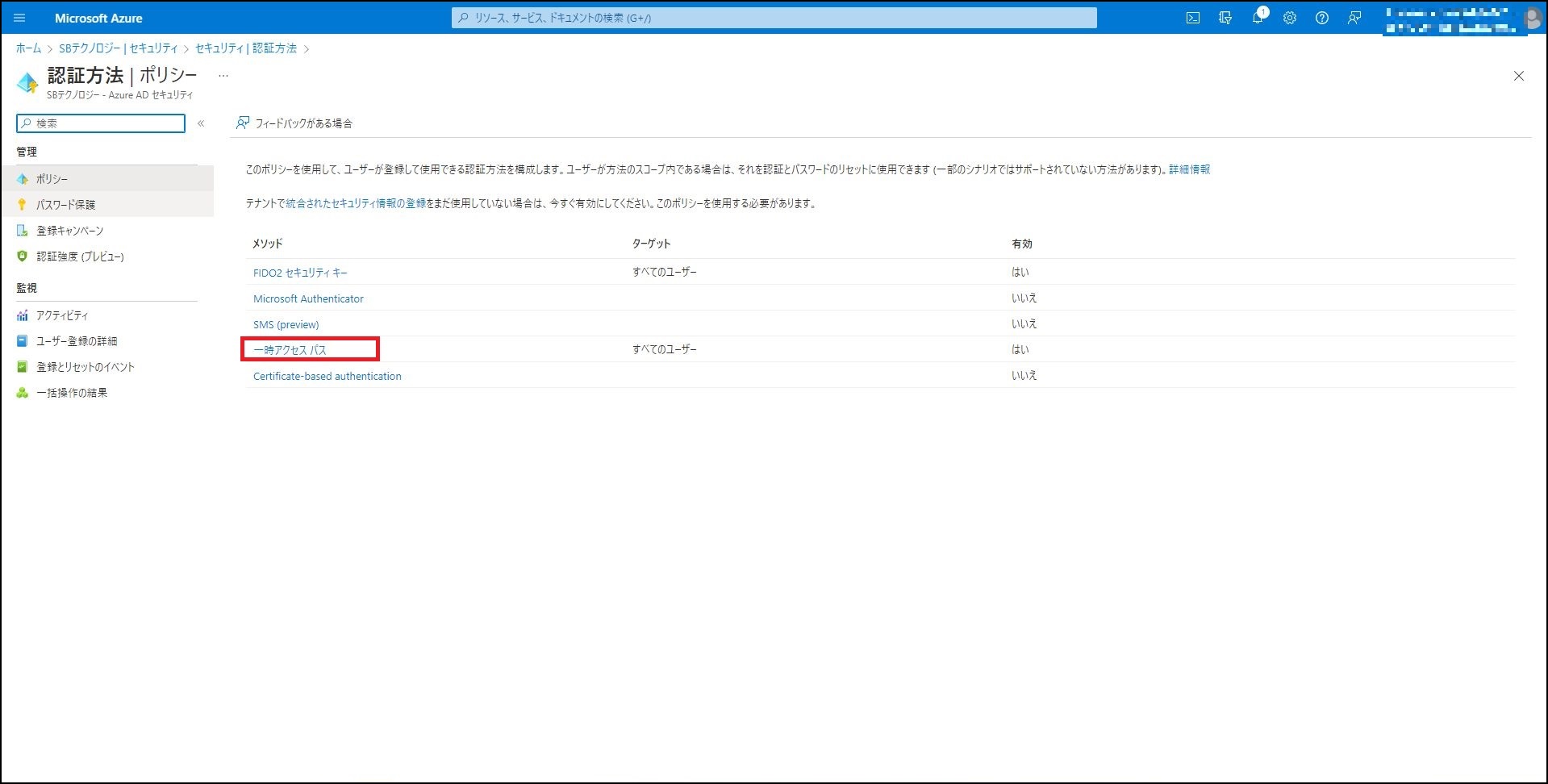

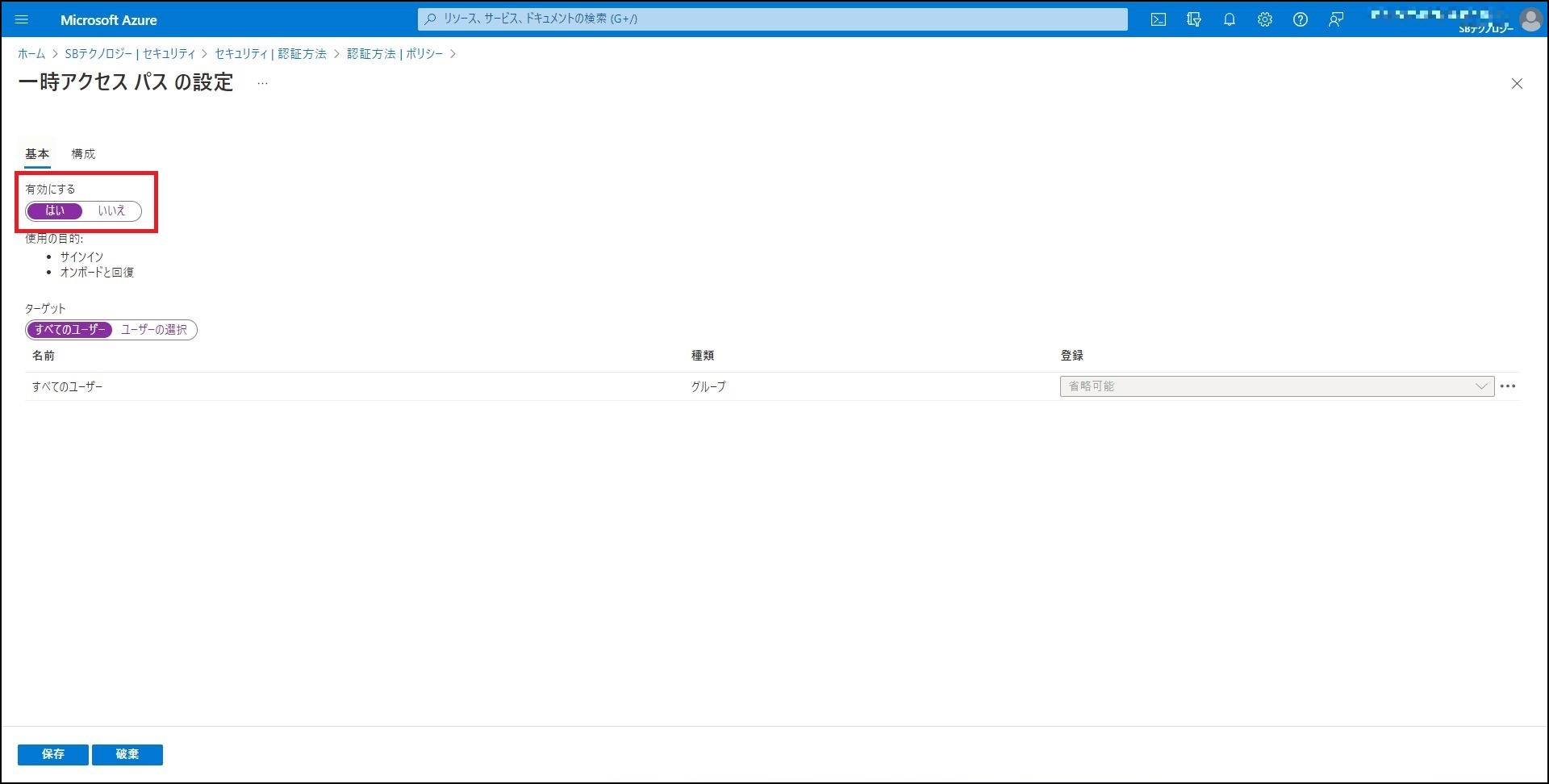

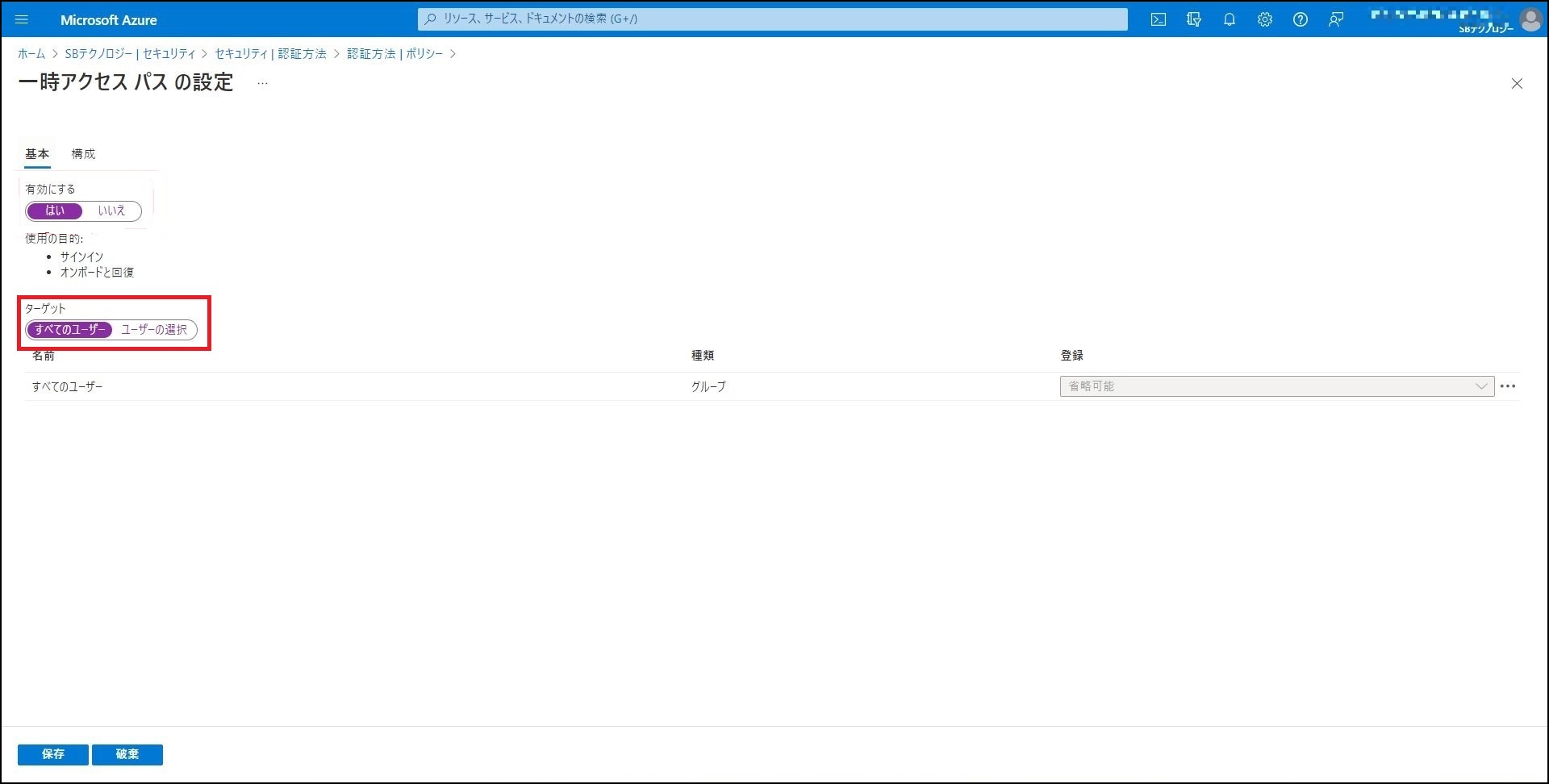

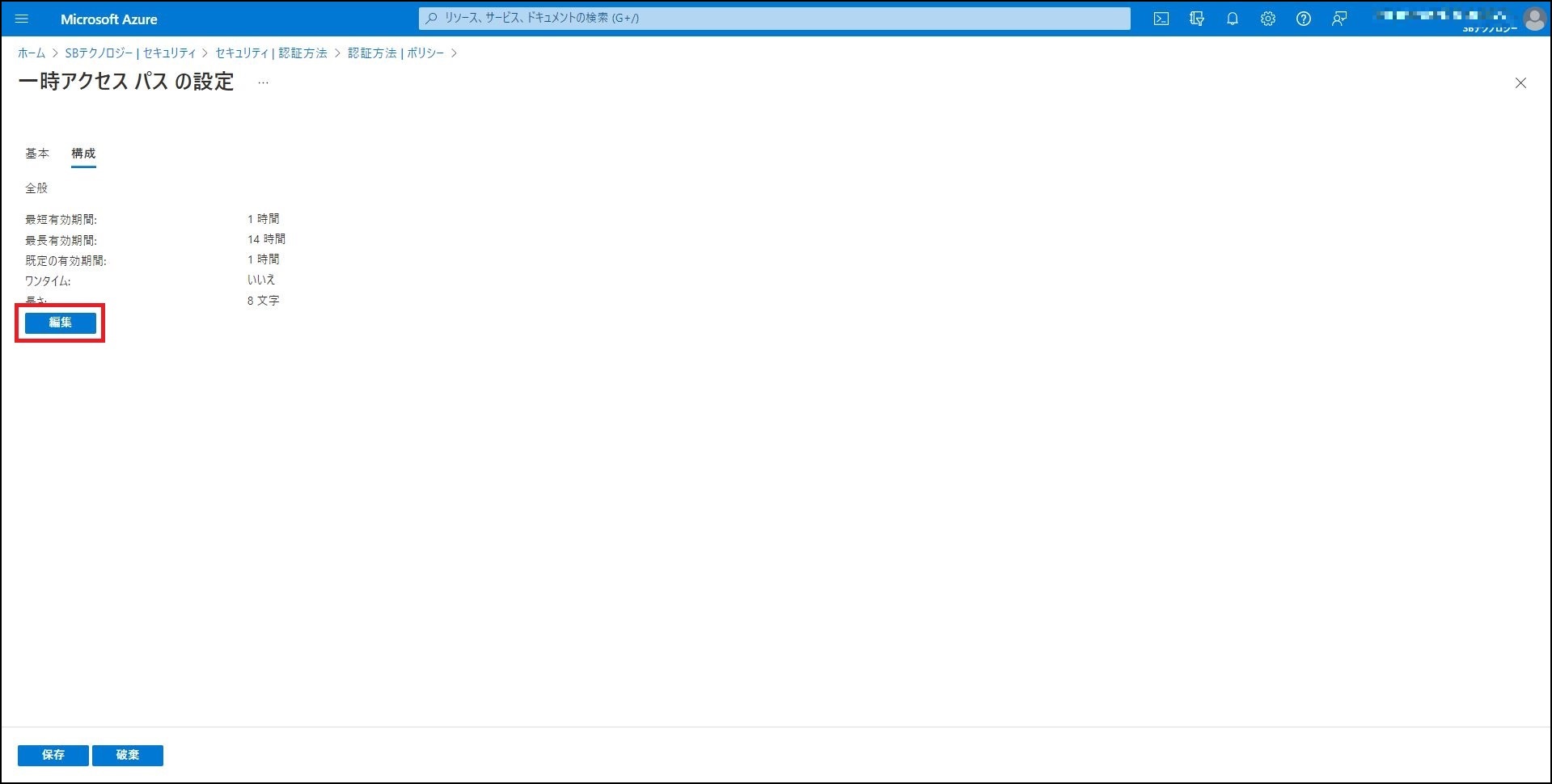

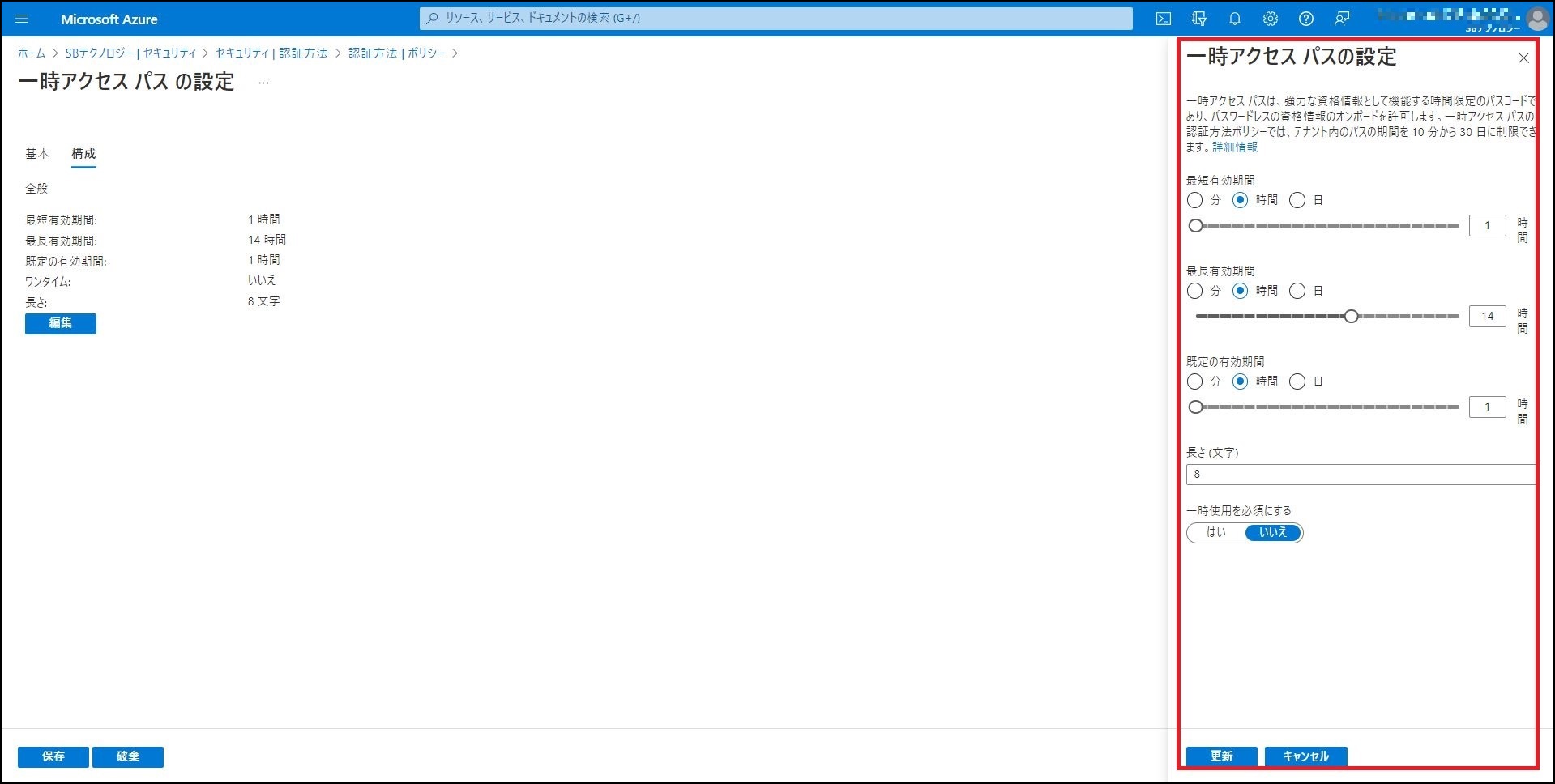

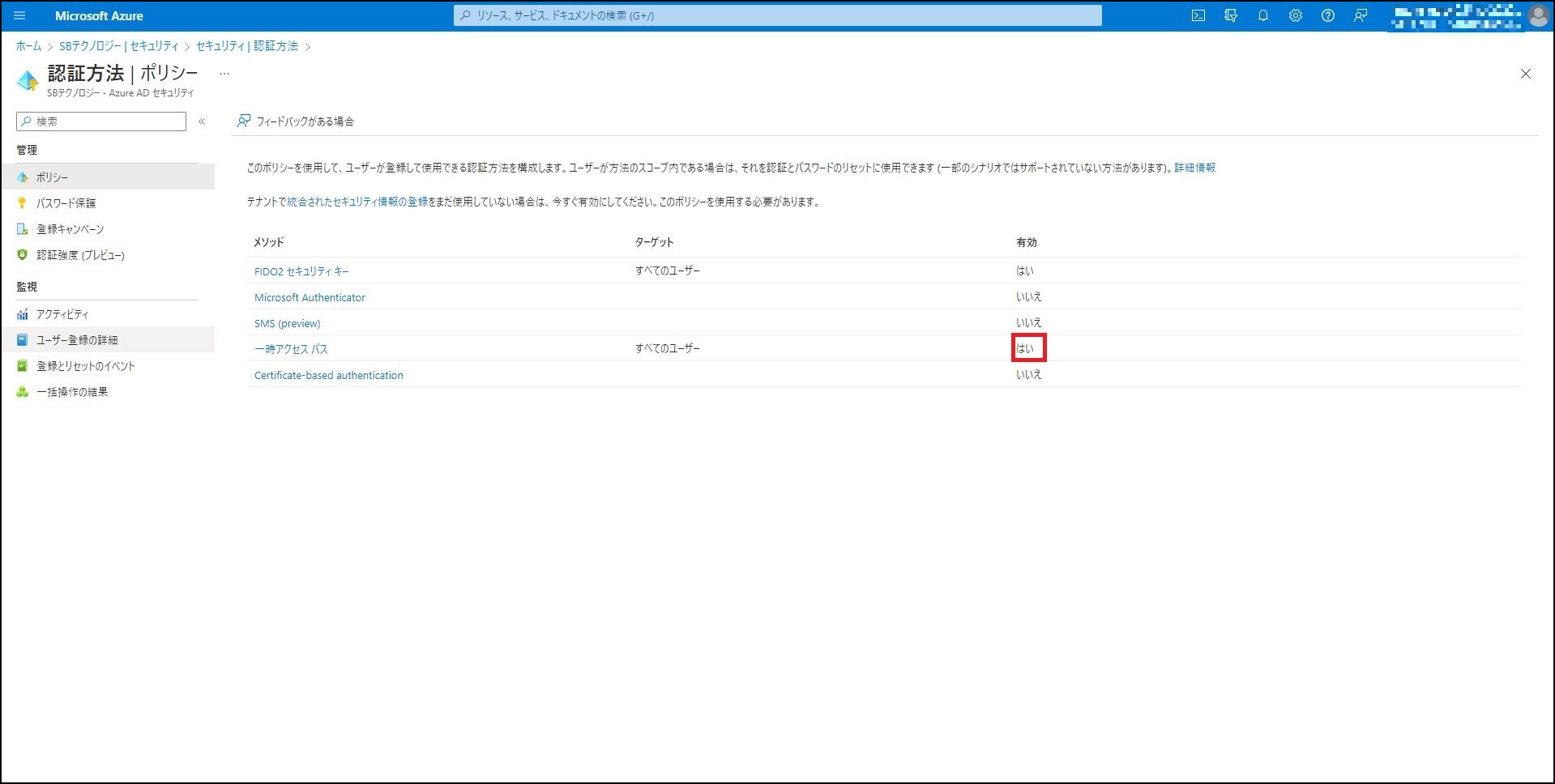

Azure AD 管理センターから一時アクセスパスを有効化する設定を行います。

左右にスクロールしてご覧ください。

| 設定 | 既定値 | 使用可能な値 | 説明 |

|---|---|---|---|

| 最短有効期間 | 1時間 | 10 - 43,200 (分) | 一時アクセスパスが有効な最短期間 |

| 最長有効期間 | 8時間 | 10 - 43,200 (分) | 一時アクセスパスが有効な最長期間 |

| 既定の有効期間 | 1時間 | 10 - 43,200 (分) | 既定値は、ポリシーによって構成される最短および最長の有効期間内で、個々のパスによってオーバーライドできます |

| 一回限りの使用 | いいえ | はい / いいえ | ポリシーが [いいえ] に設定されている場合、テナントのパスは、その有効期間 (最大有効期間) 中に 1 回または複数回使用できます。 一時アクセス パス ポリシーで 1 回限りの使用を強制することで、テナントに作成されたすべてのパスが 1 回限りの使用として作成されます |

| 長さ | 8 | 8 ~ 48 字 | パスコードの長さを定義します |

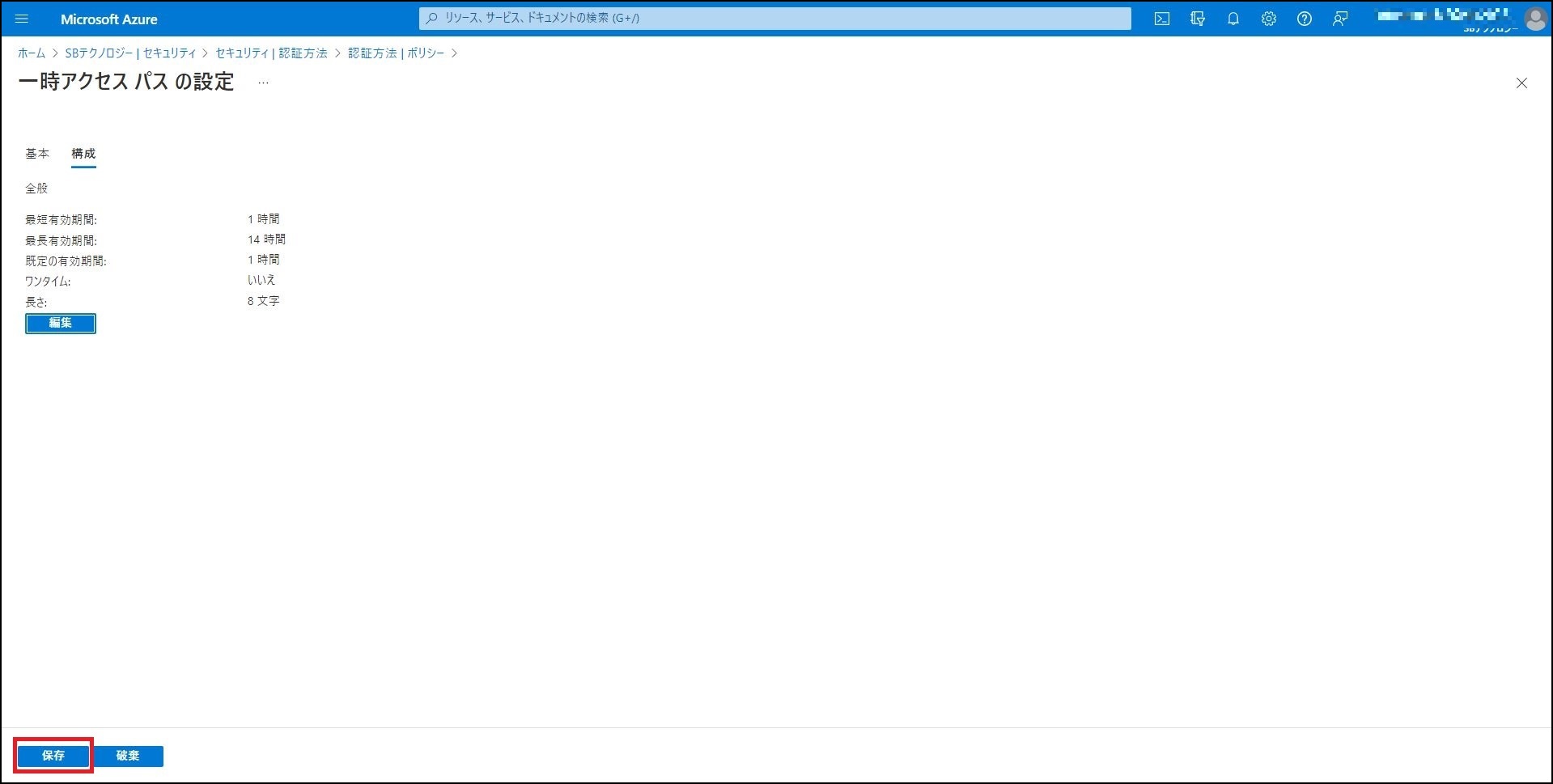

これで一時アクセスパスを有効にすることができました。次にユーザーの一時アクセスパスを作成する設定を行います。

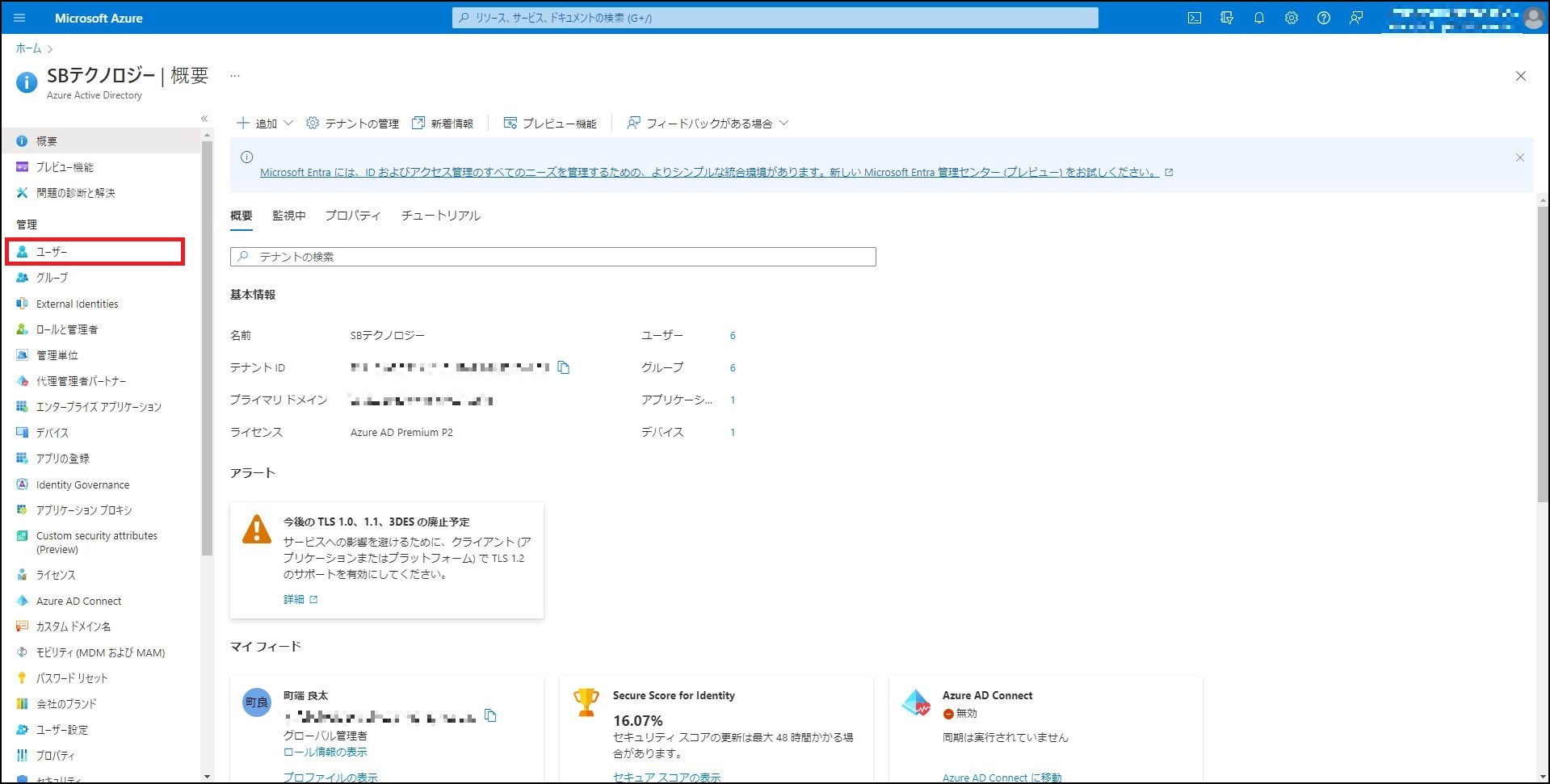

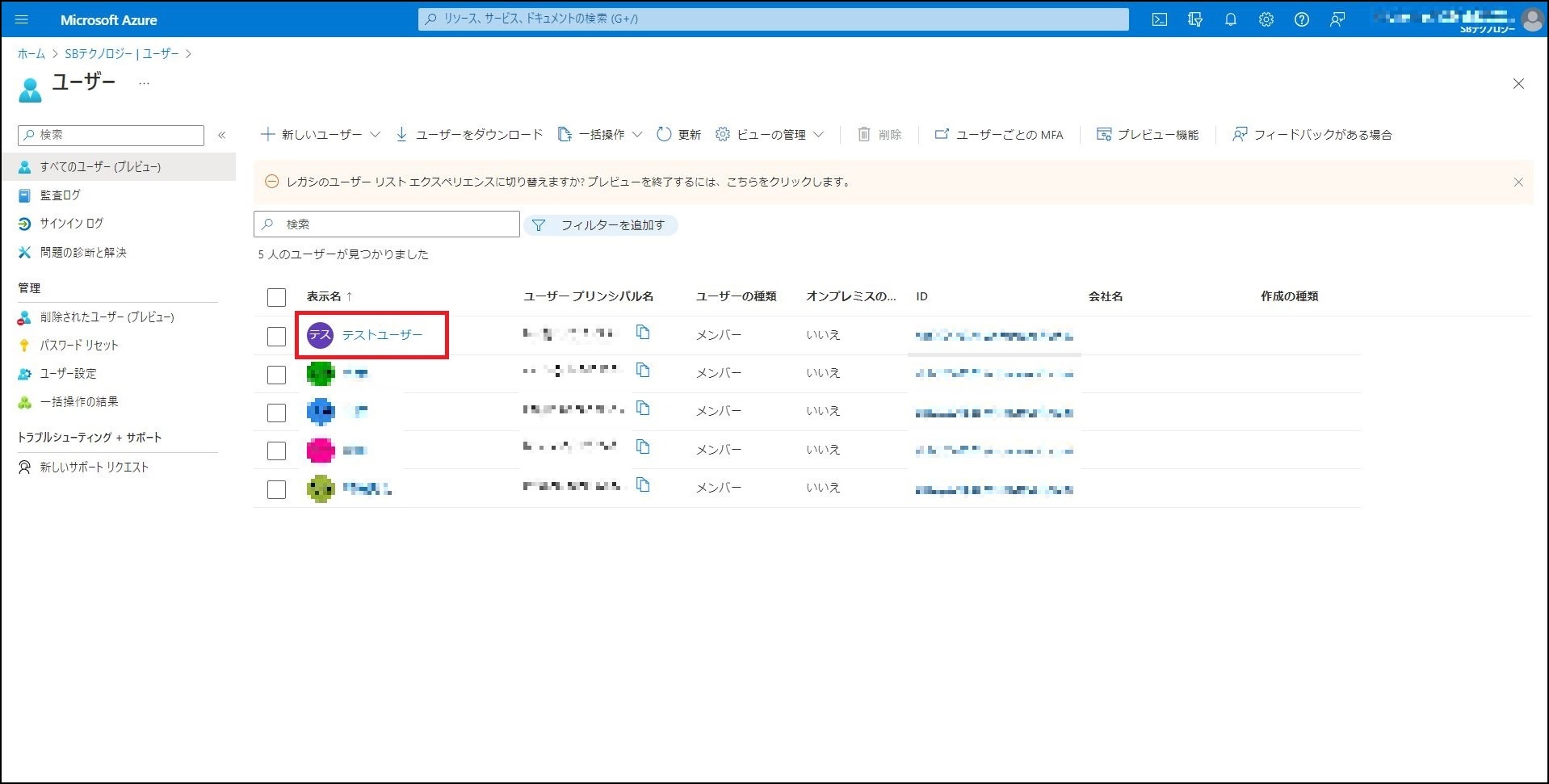

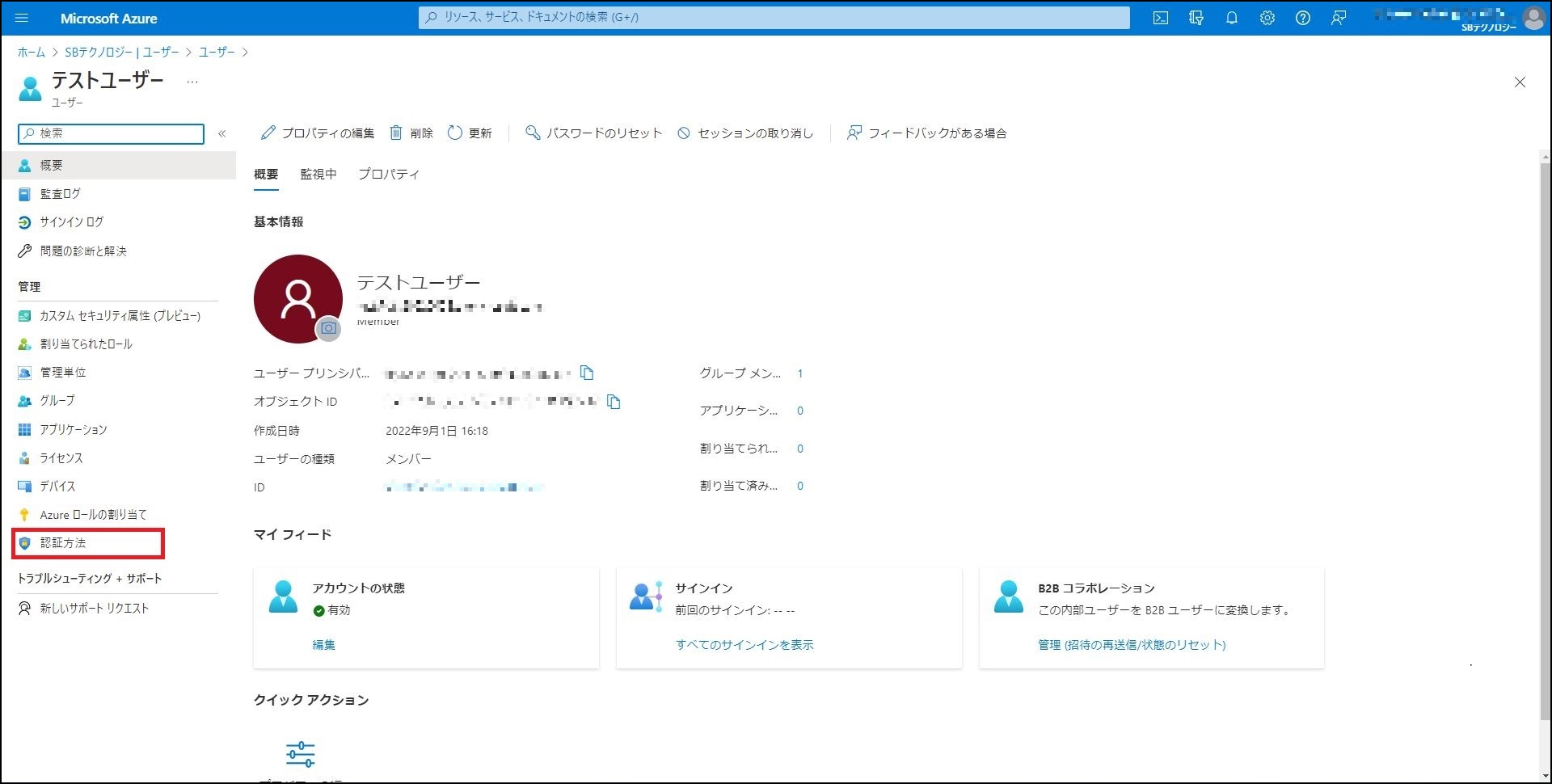

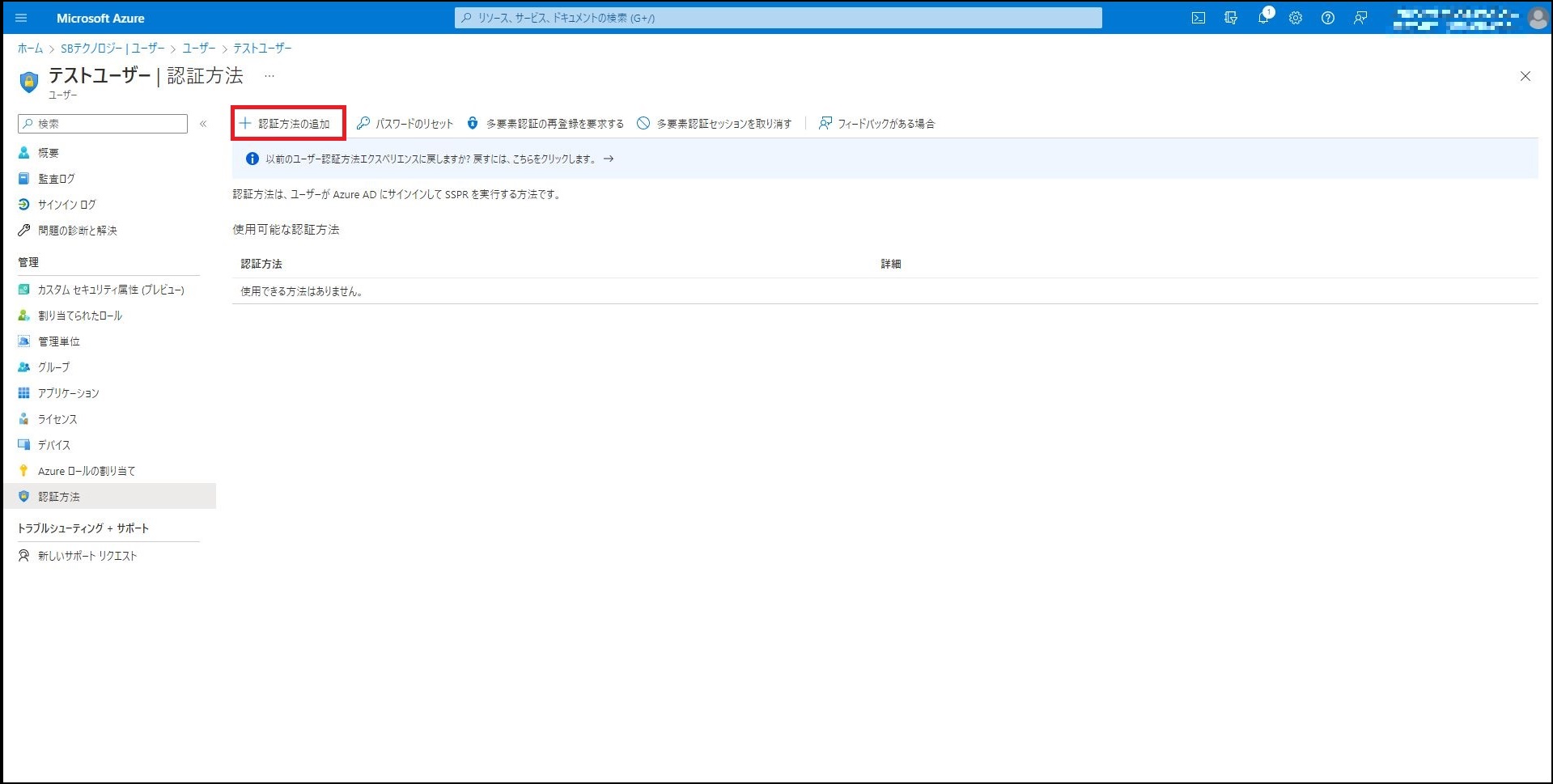

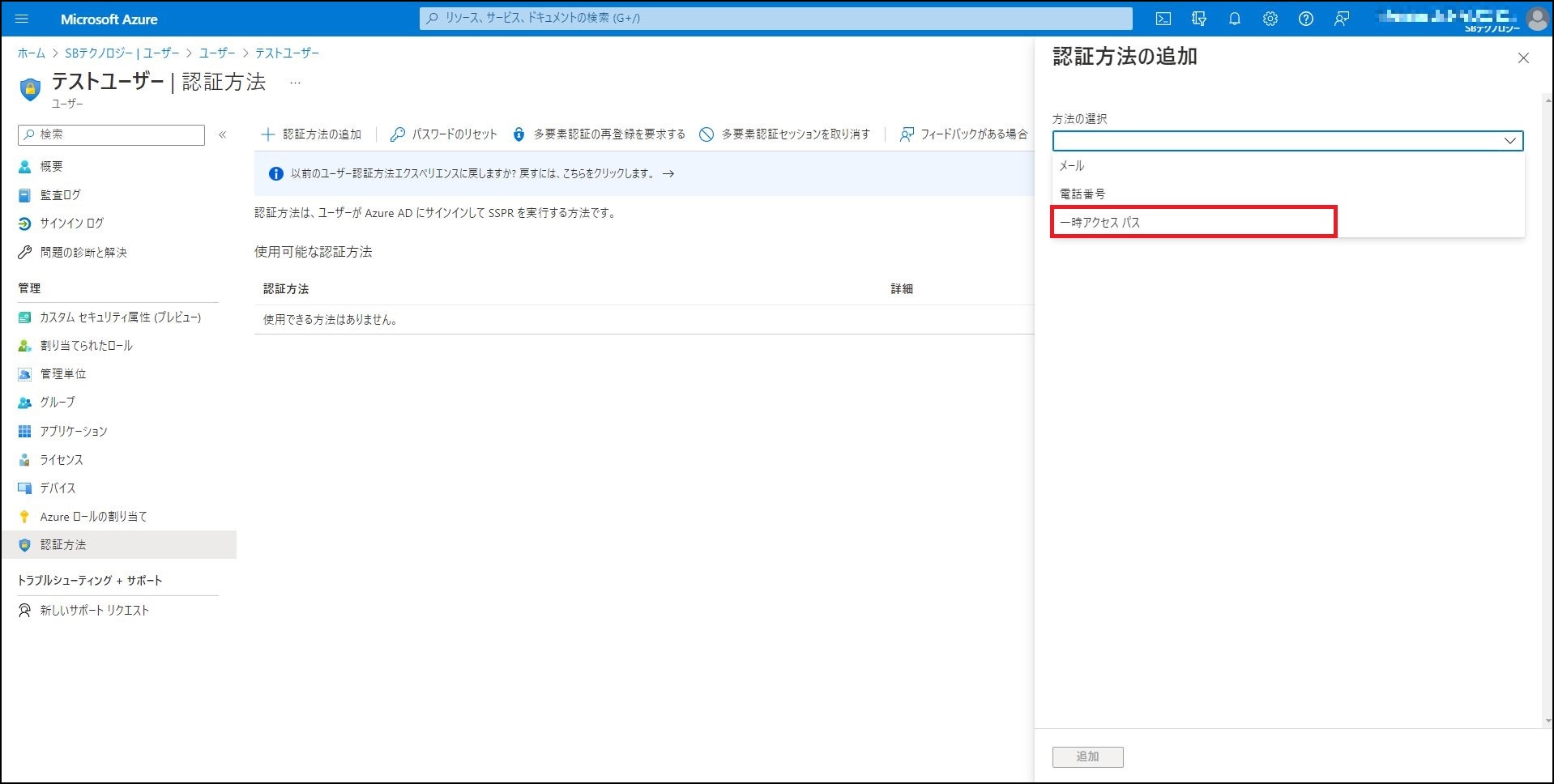

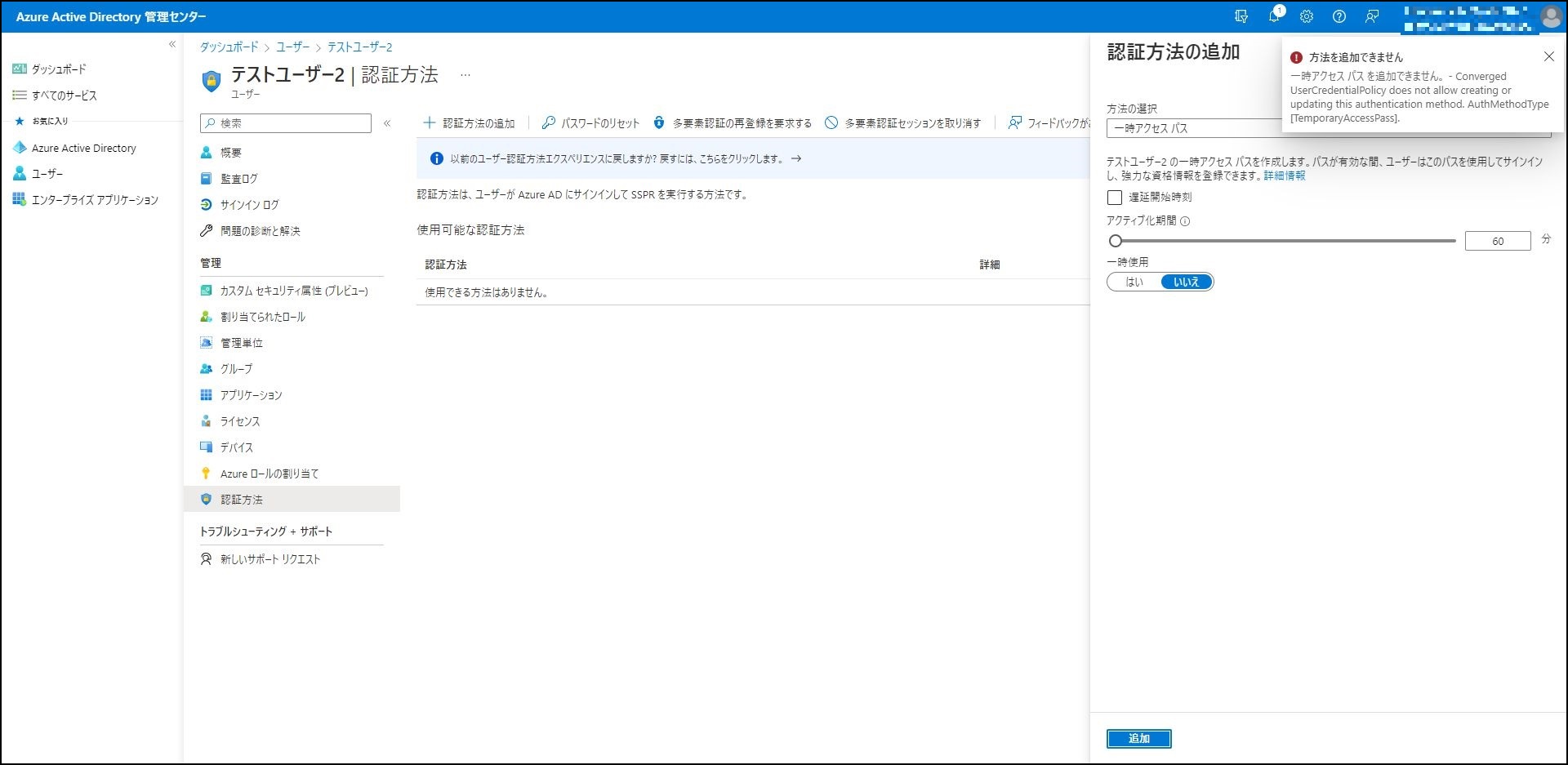

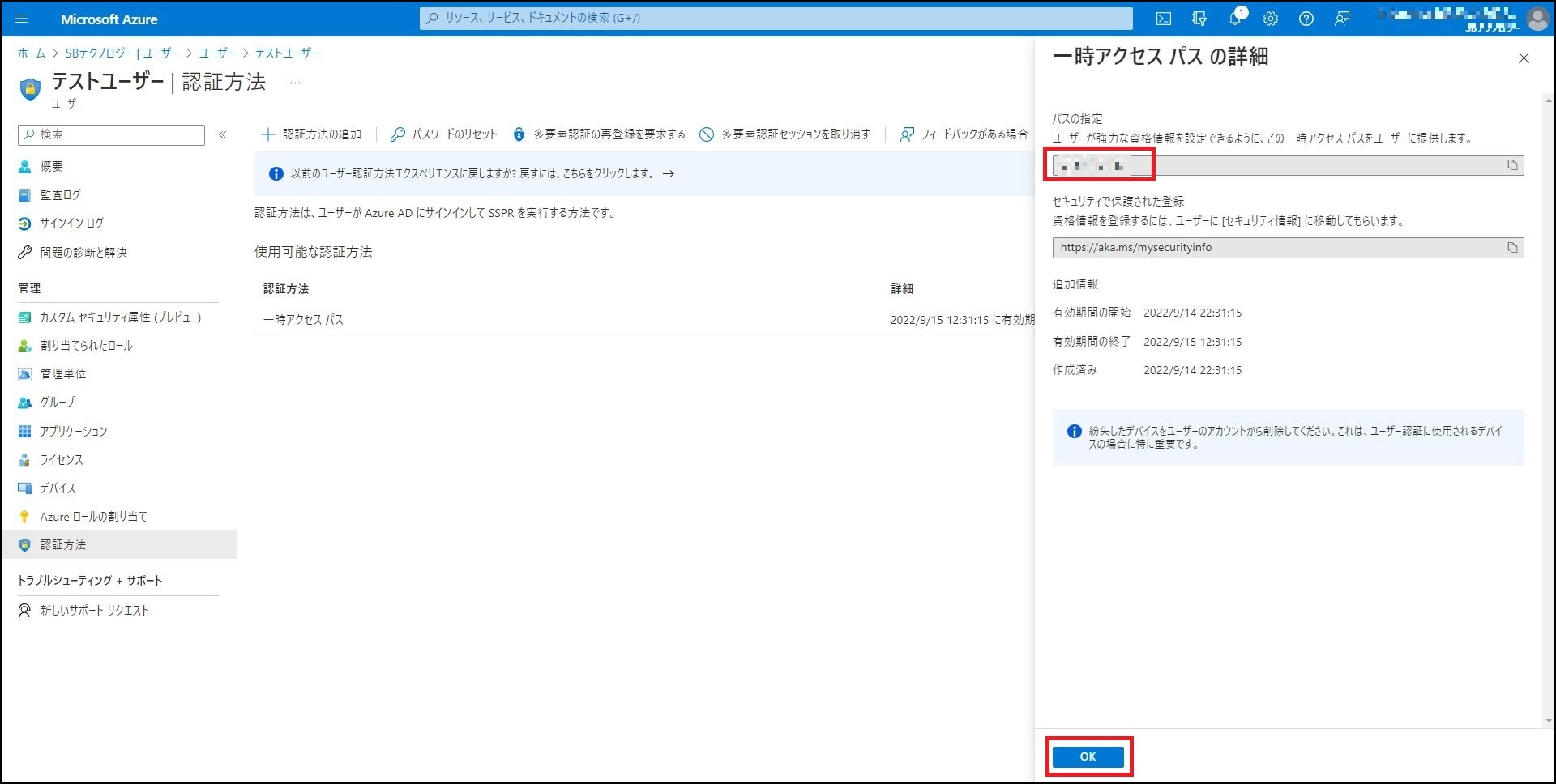

上記で一時アクセスパスを有効化した後、Azure AD 管理センターでユーザー用の一時アクセスパスを作成できるようになります。

一時アクセスパスの作成および閲覧が可能な役割を記載します。

左右にスクロールしてご覧ください。

| 役割名 | 操作 |

|---|---|

| グローバル管理者 | 自分以外の任意ユーザーの一時アクセスパスを作成・削除・表示 |

| 特権認証管理者 | 管理者と自分以外のメンバーの一時アクセスパスを作成・削除・表示 |

| 認証管理者 | 自分以外のメンバーの一時アクセスパスを作成・削除・表示 |

| グローバル閲覧者 | ユーザーの一時アクセス パスの詳細を表示 |

左右にスクロールしてご覧ください。

| 設定 | 説明 |

|---|---|

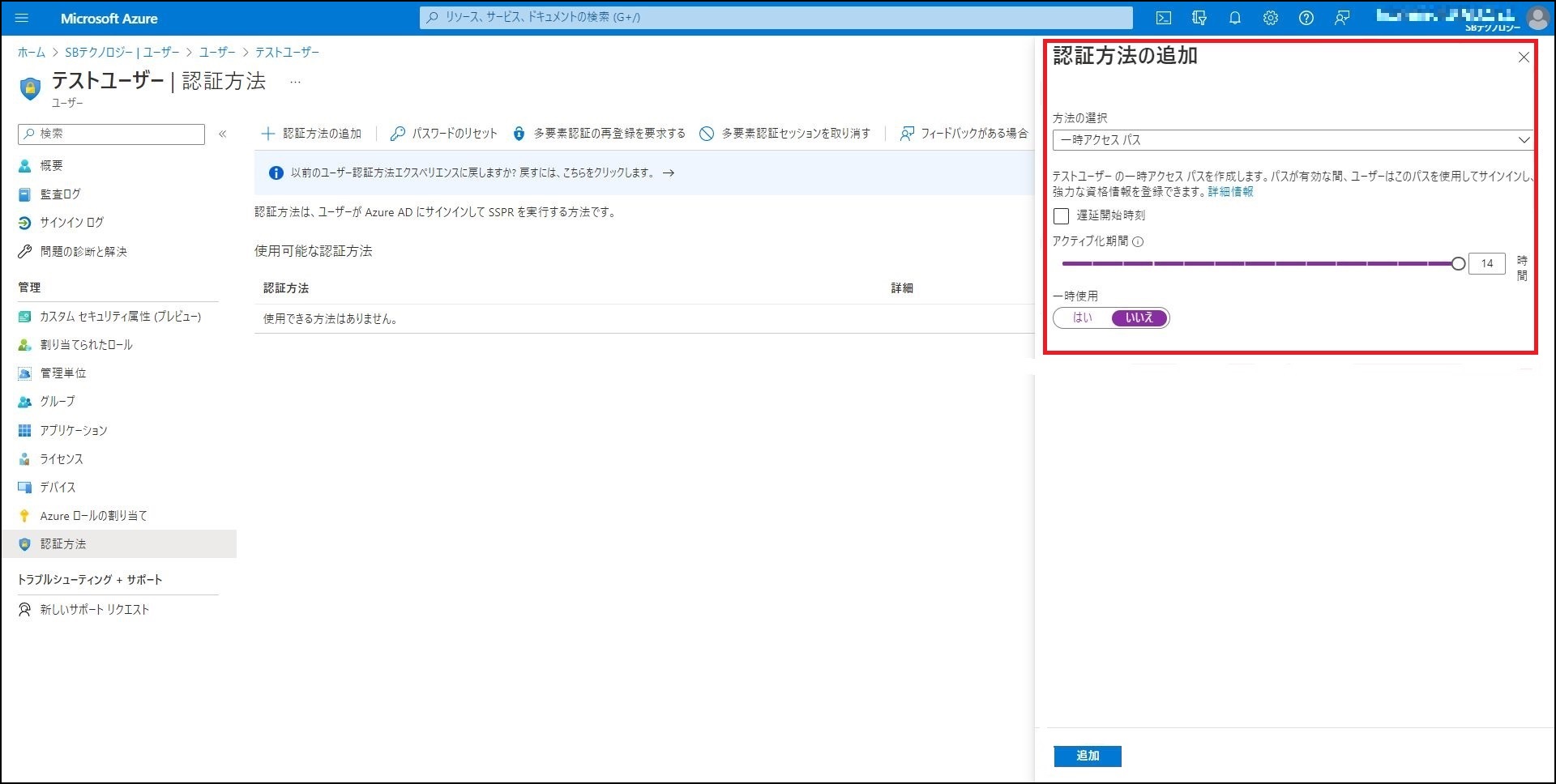

| 遅延開始設定 | 一時アクセスパスを有効化する日程を設定することが可能 |

| アクティブ化期間 | 前述の一時アクセスパスの設定の [最長有効期間] を最大値として、一時アクセスパスを使用可能な時間を設定することが可能 |

| 一時使用 | 一時アクセスパスを使用できる回数を1回か無制限か設定することが可能 |

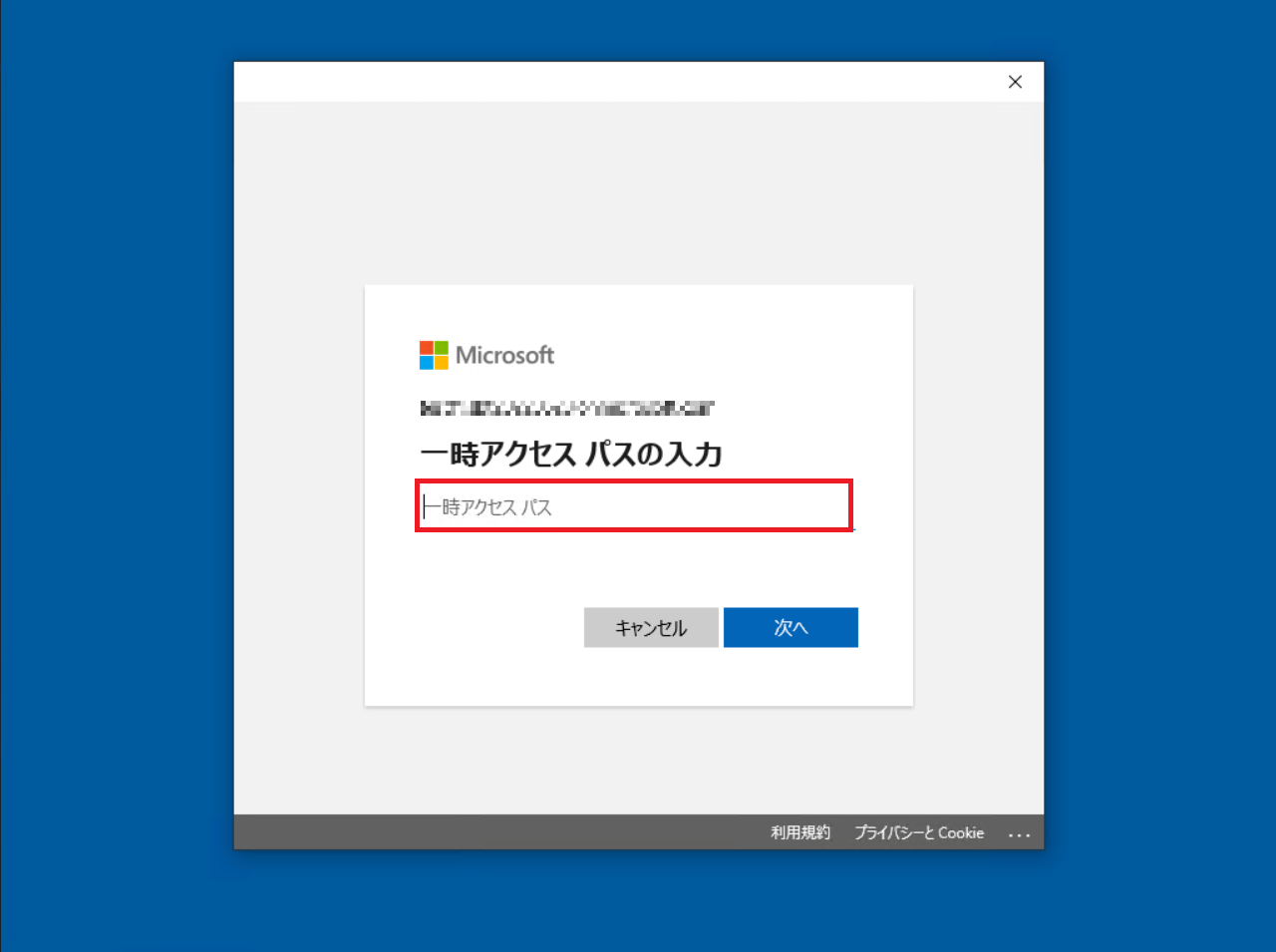

これで [アクティブ化期間] の間、ユーザーが一時アクセスパスを使用できるようになりました。

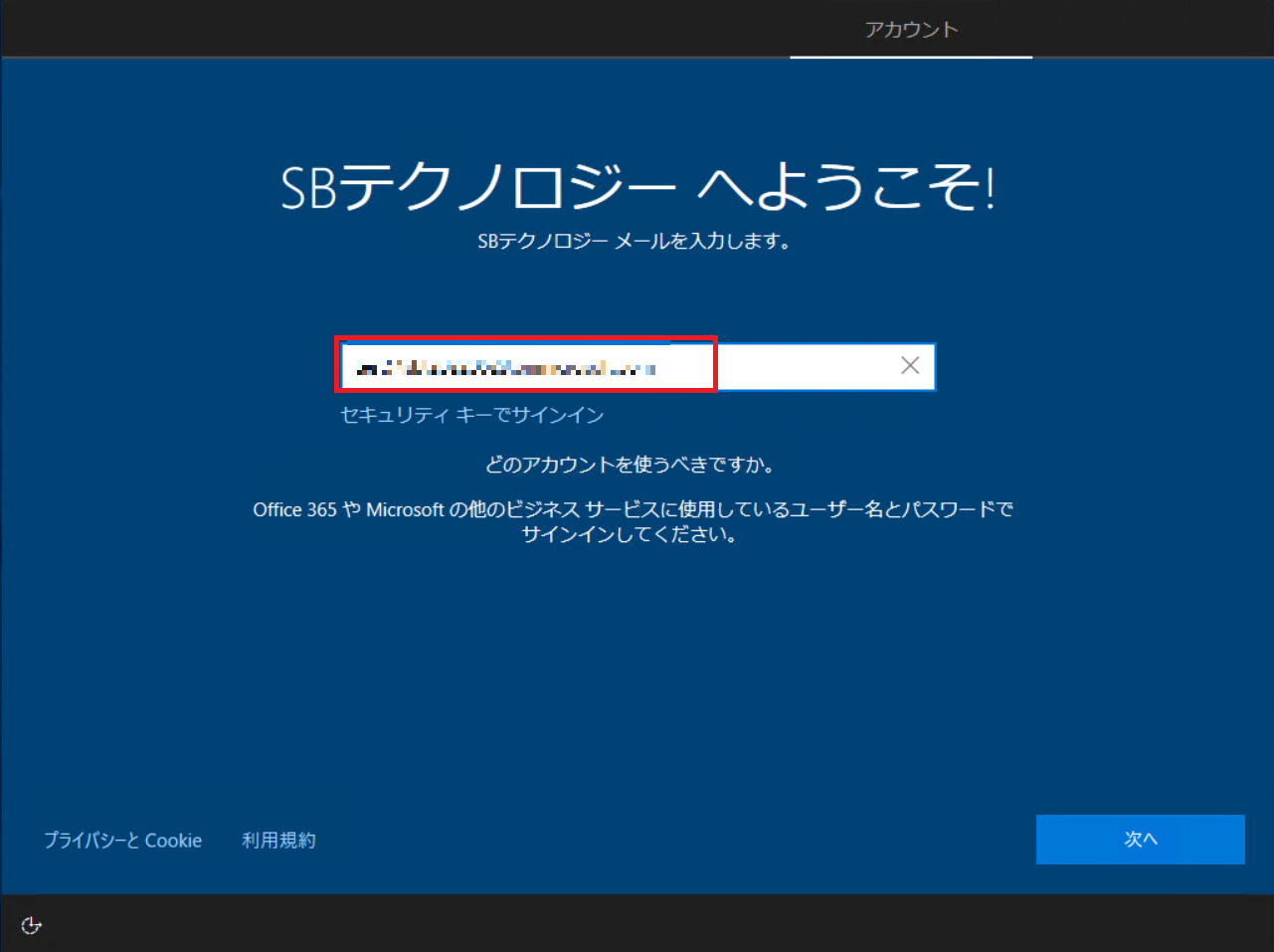

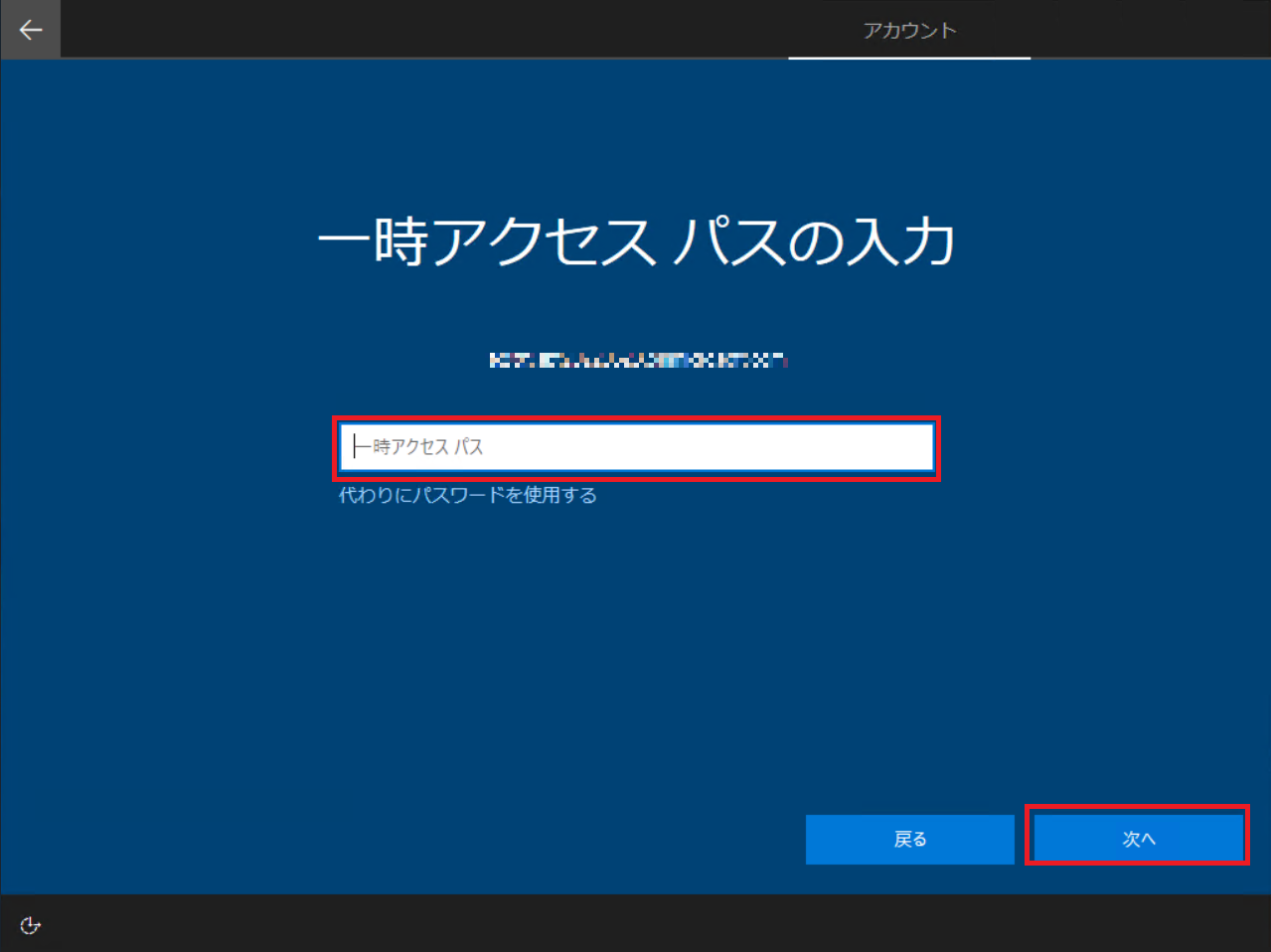

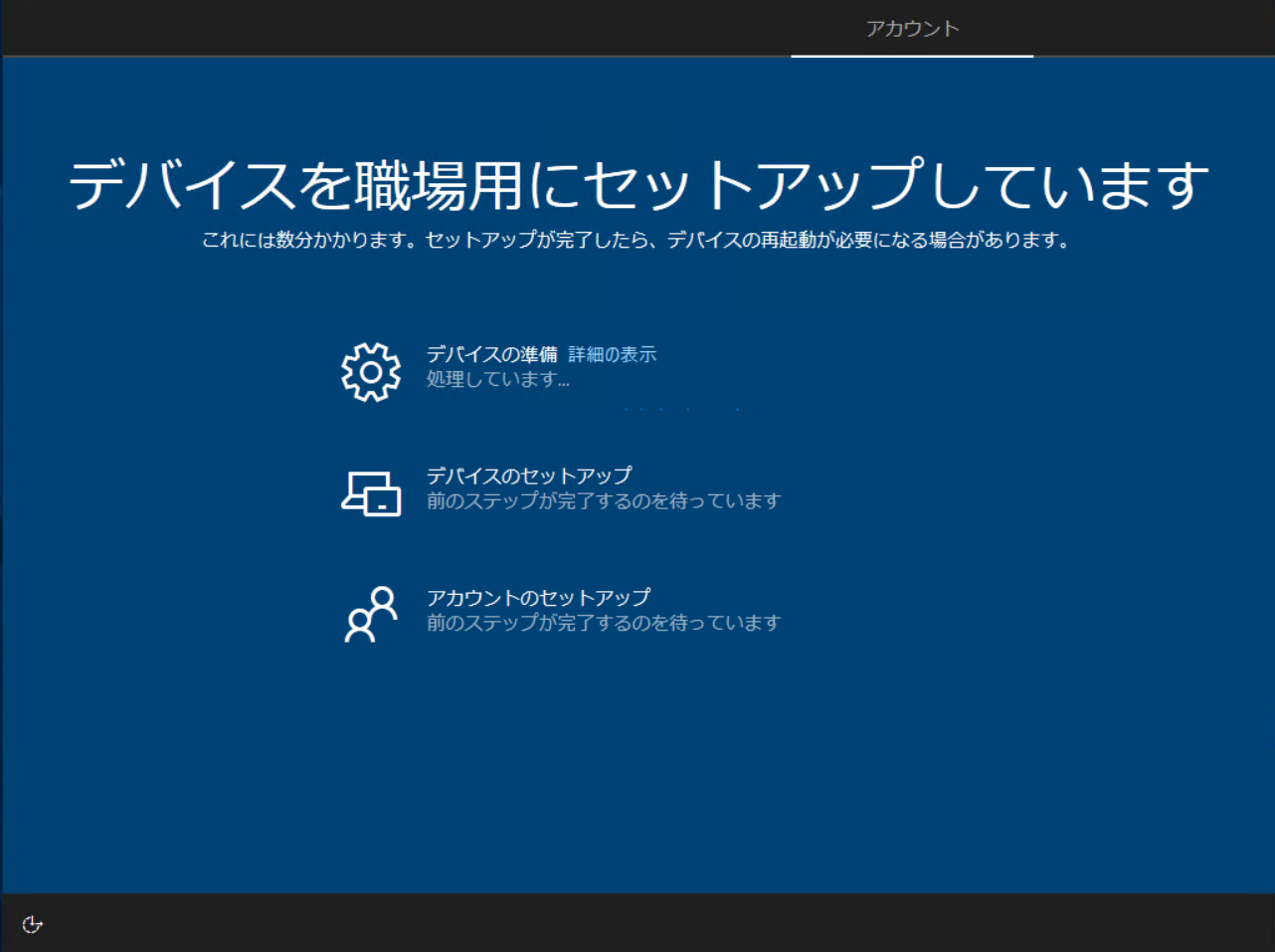

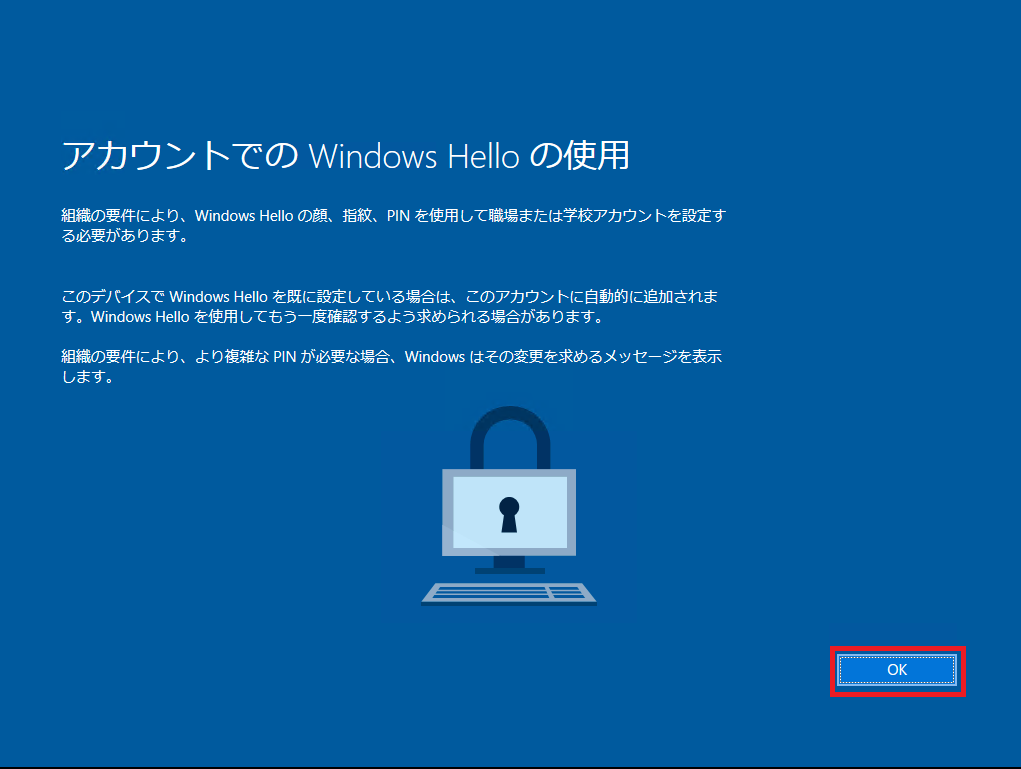

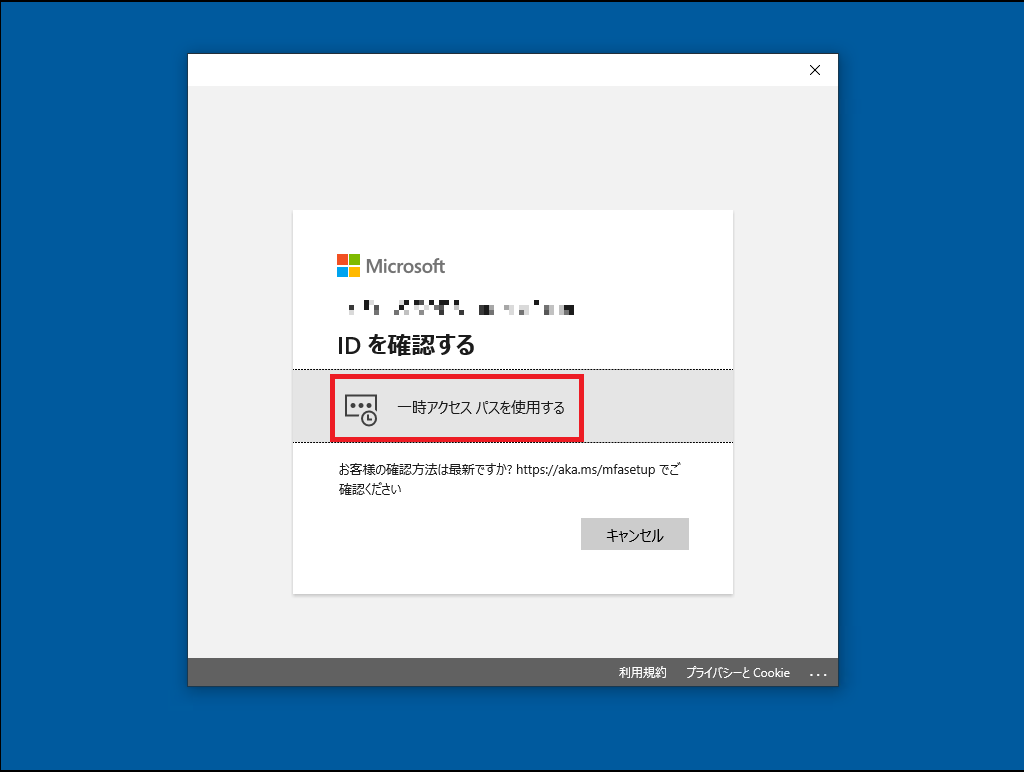

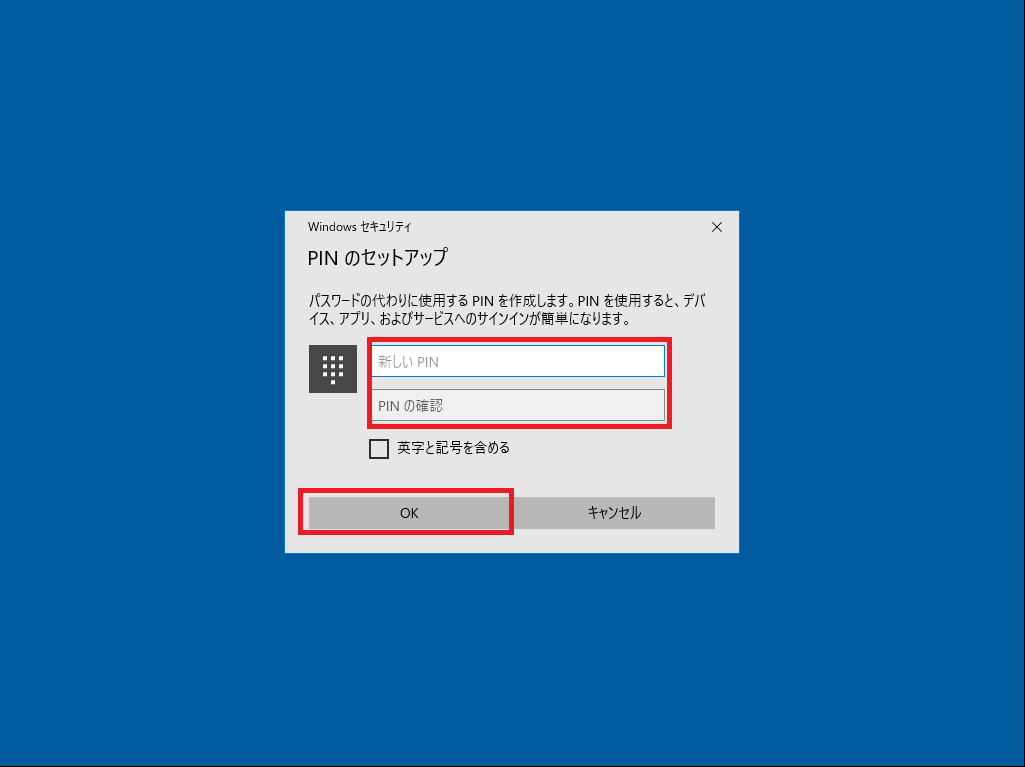

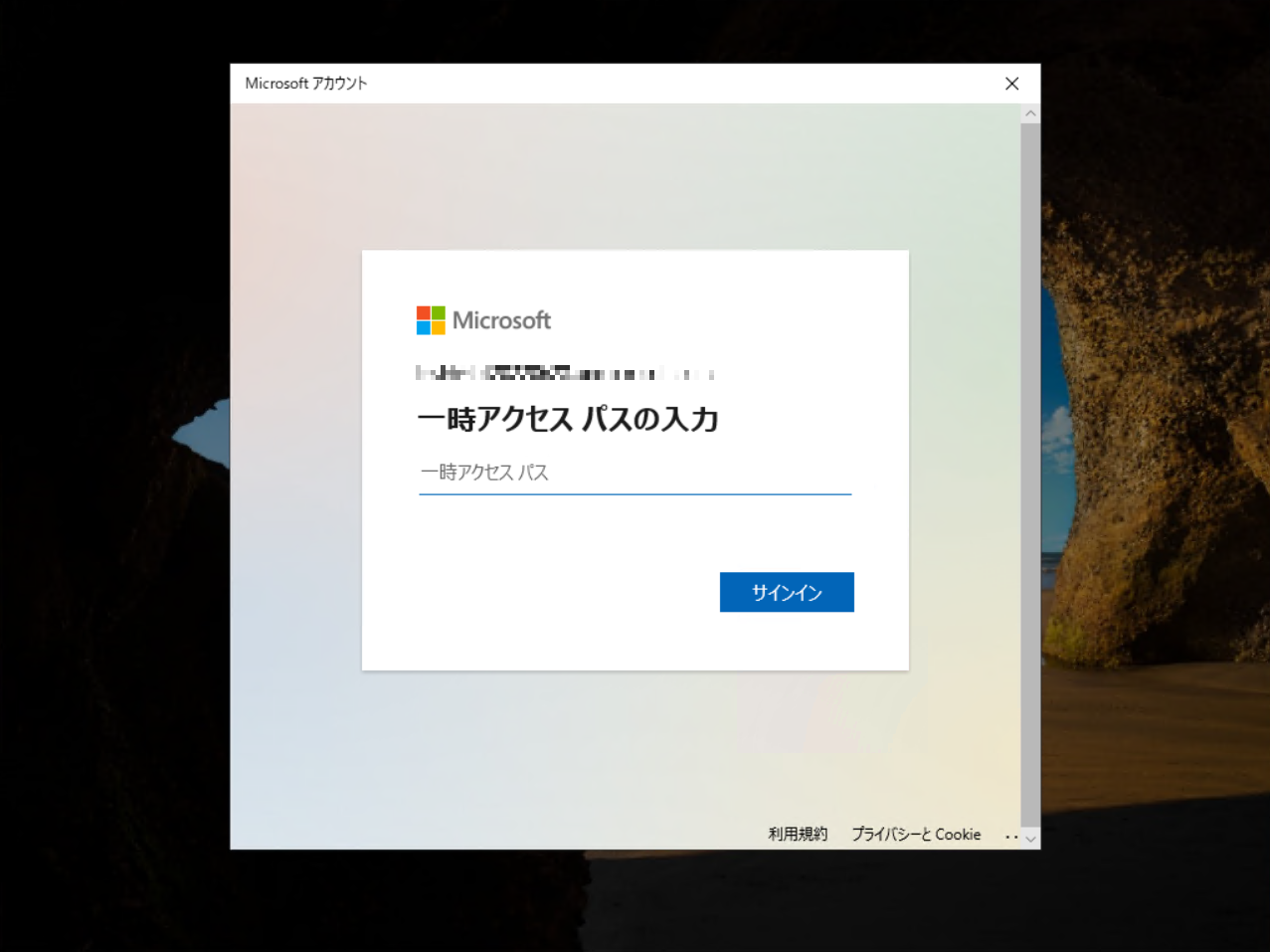

Windows Autopilot を使用して PC のキッティングを行います。今回は前提として、テナントの Intune 設定で、WHfB が有効化されている場合のキッティング方法をご紹介します。WHfB が無効化されている場合は、パスワード入力画面をスキップするための設定を追加する必要があるので、設定方法については次項で説明します。

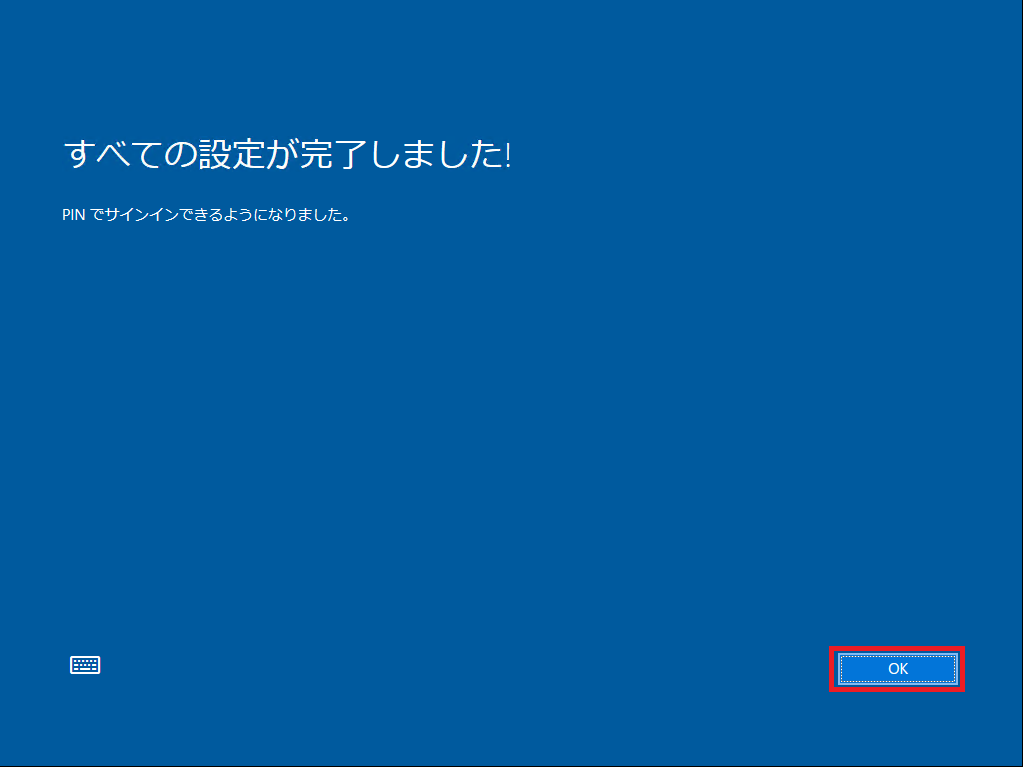

これで PC のキッティングは完了です。ユーザーにパスワードを伝えることなく、一時アクセスパスのみで PC をキッティングすることができました!

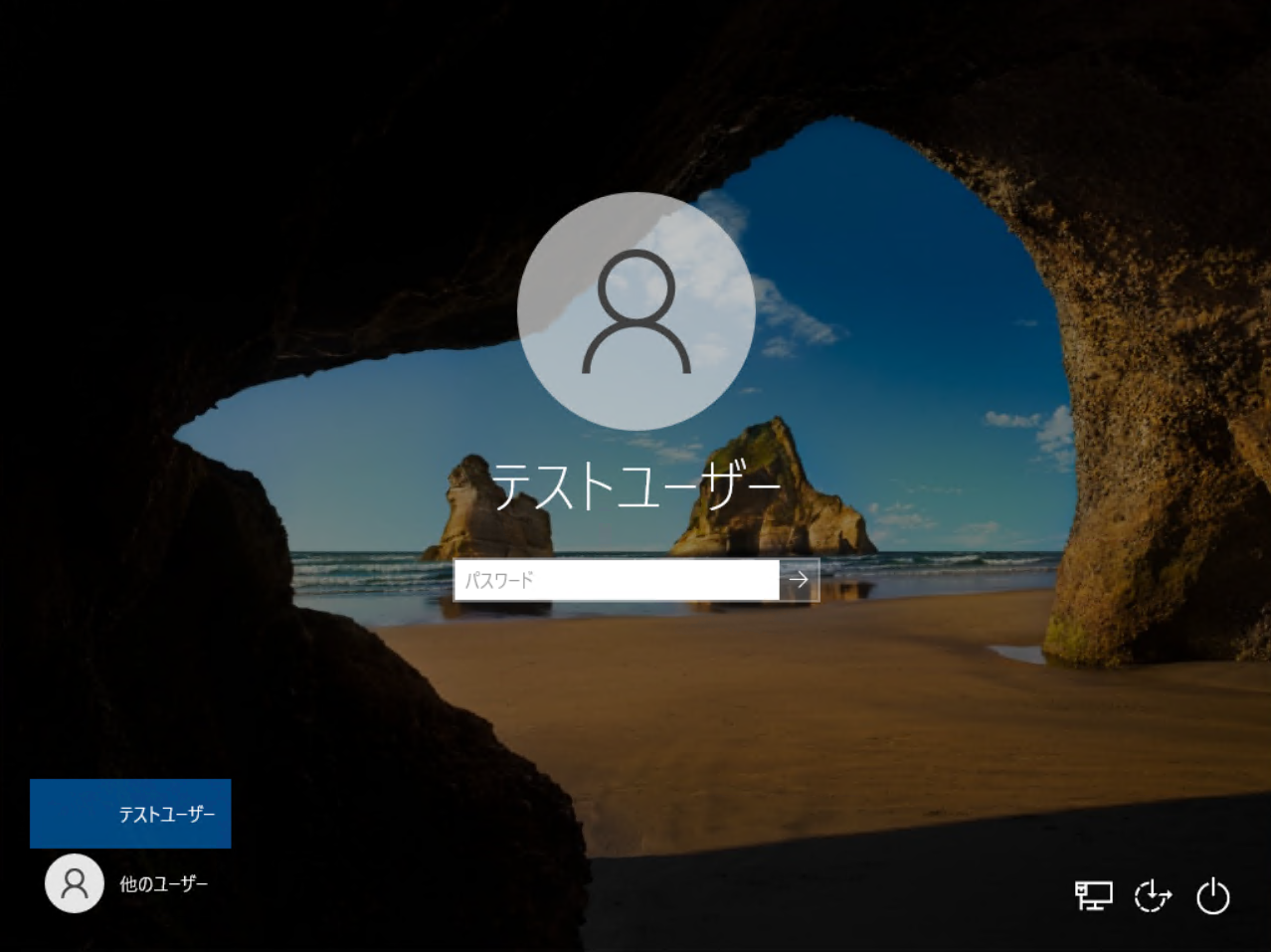

WHfB が無効化されていると、Windows Autopilot 完了後の初回サインイン時、通常のサインイン画面が表示されます。

そのため、一時アクセスパスを使用することができず、パスワードでしかサインインすることができません。

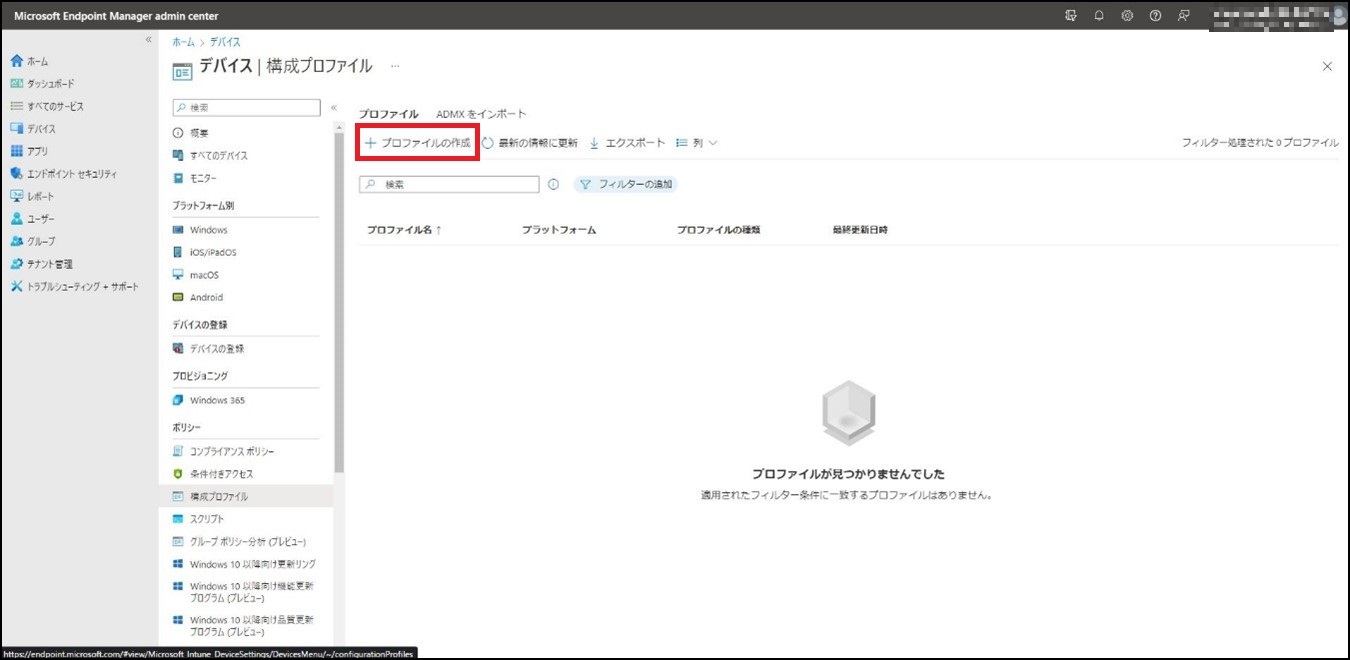

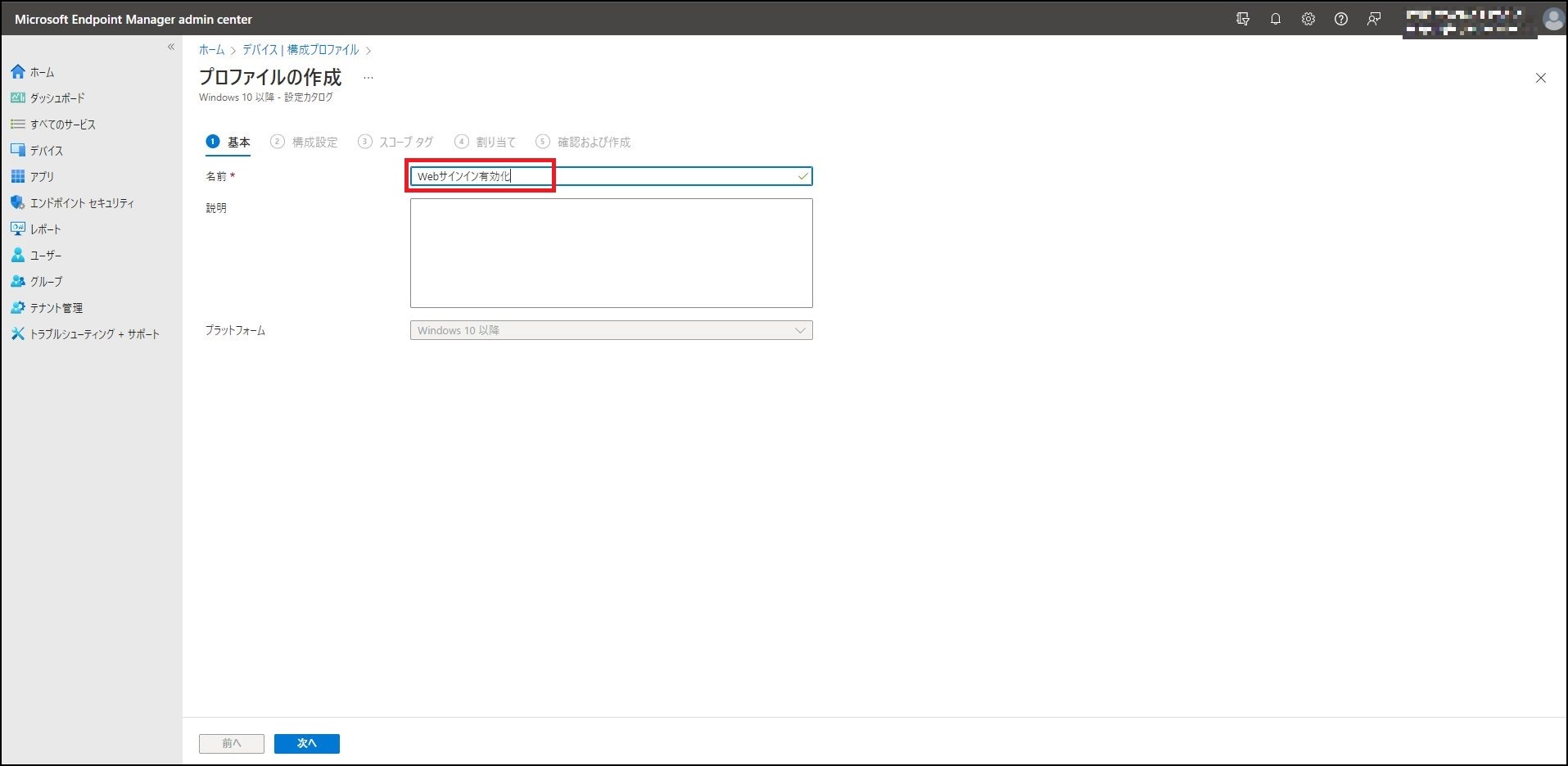

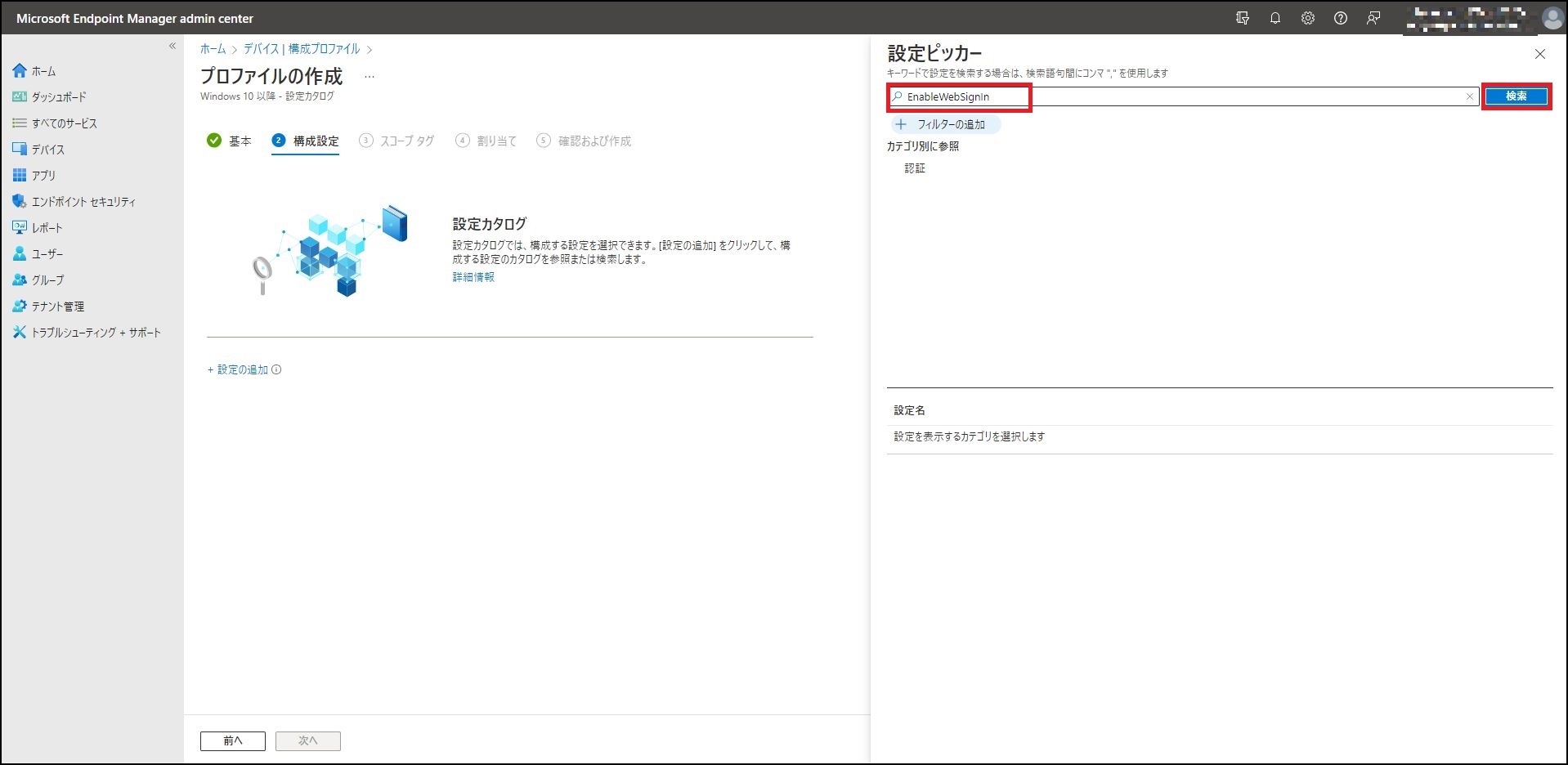

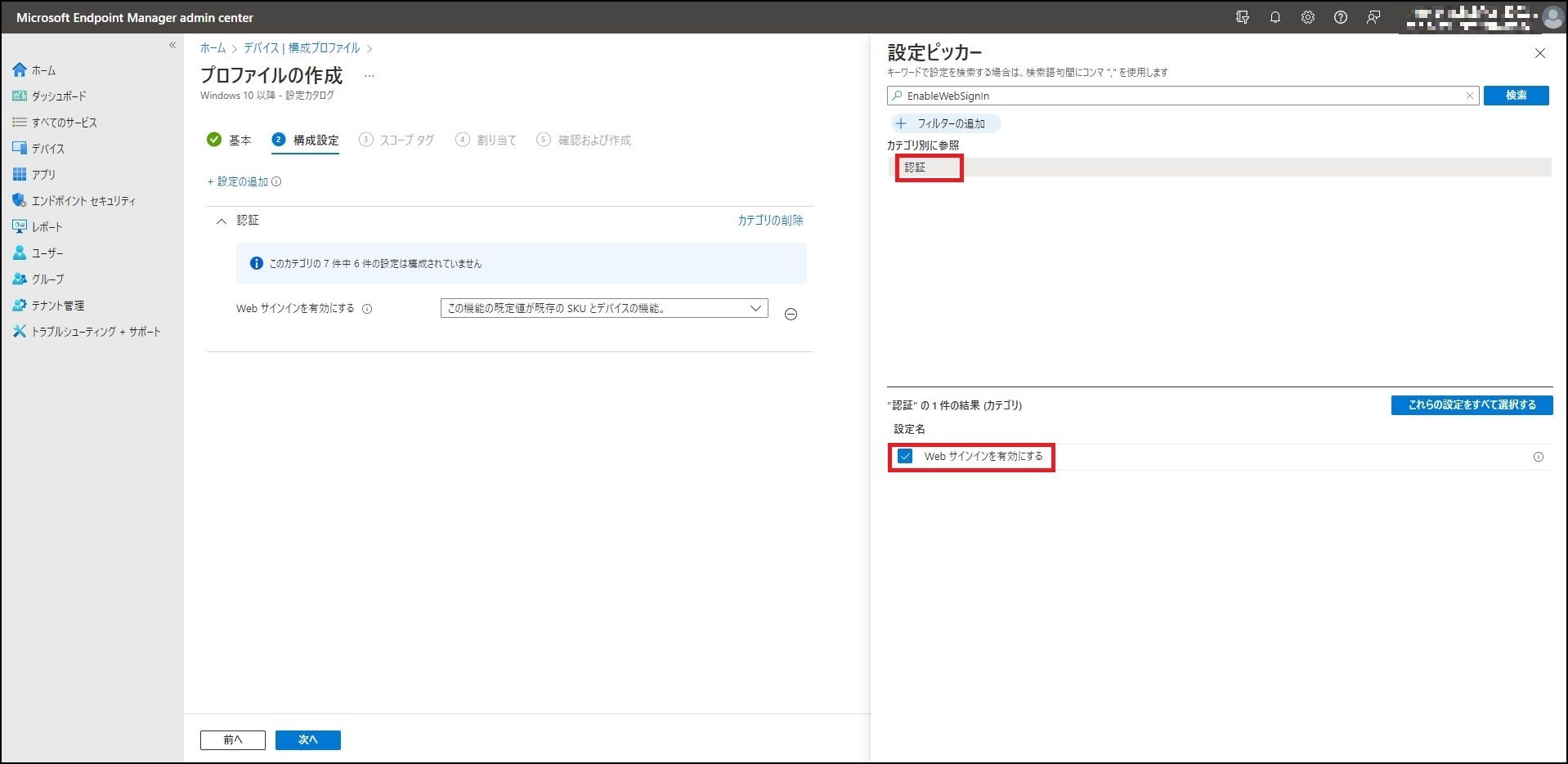

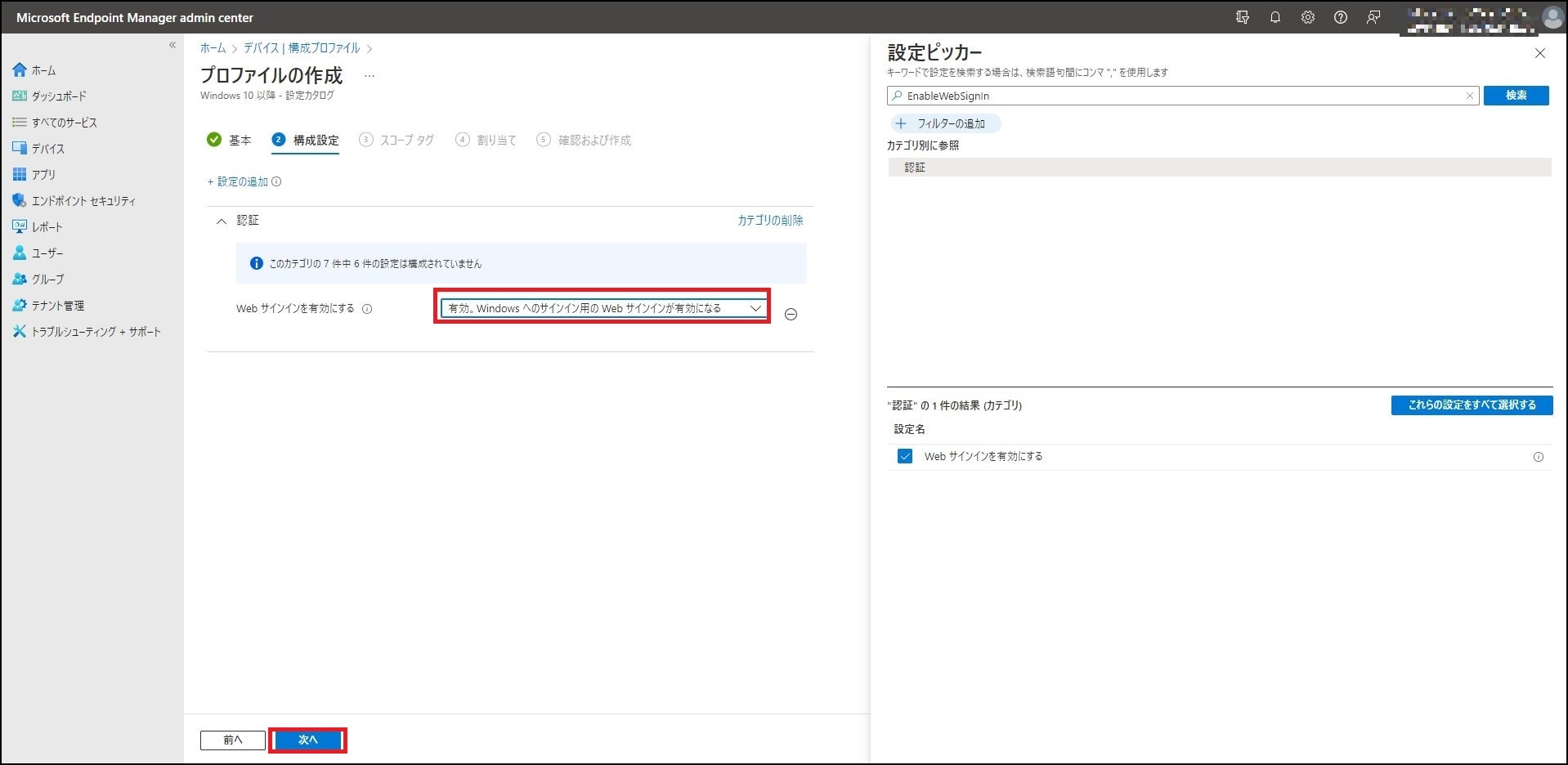

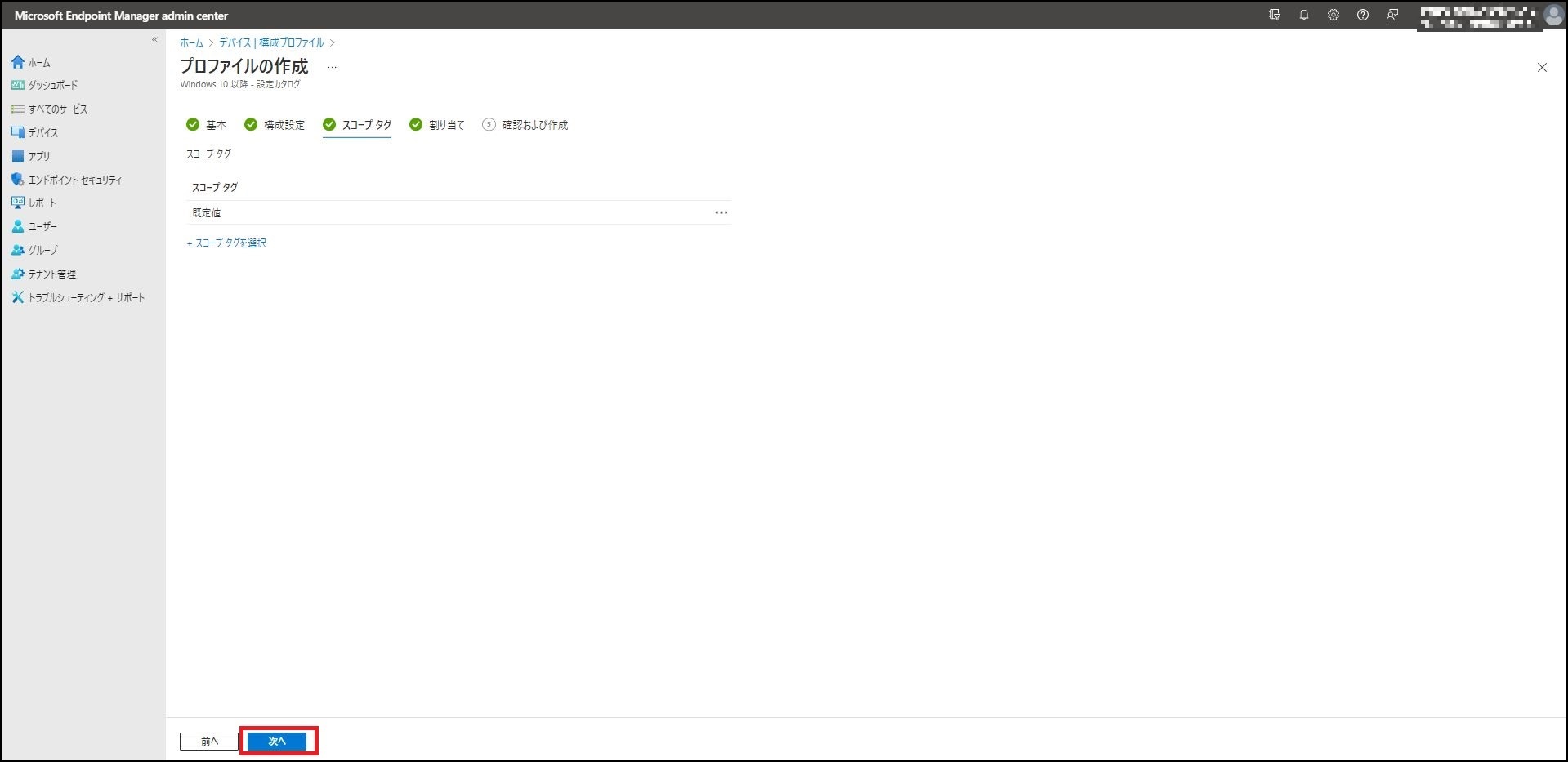

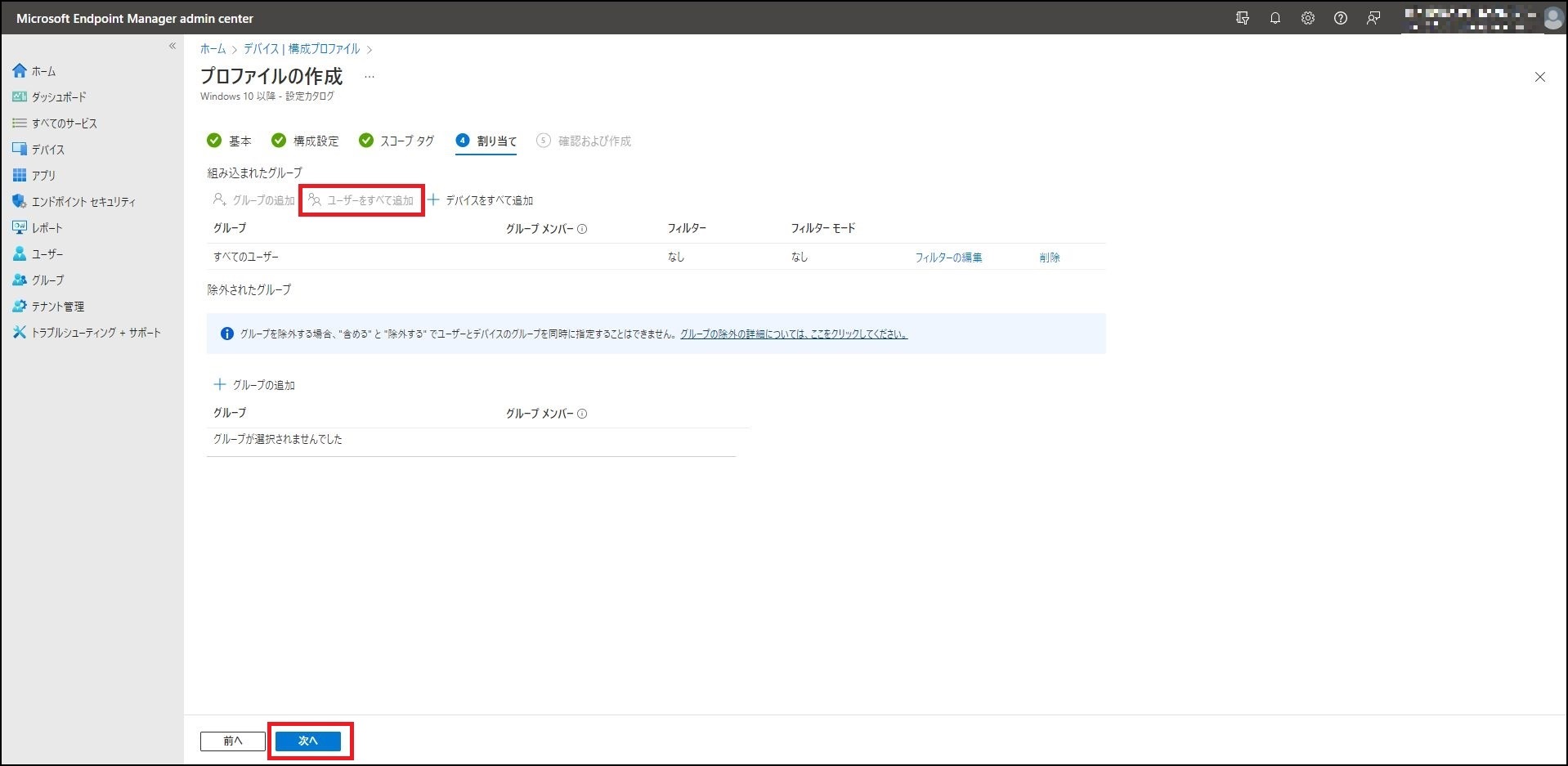

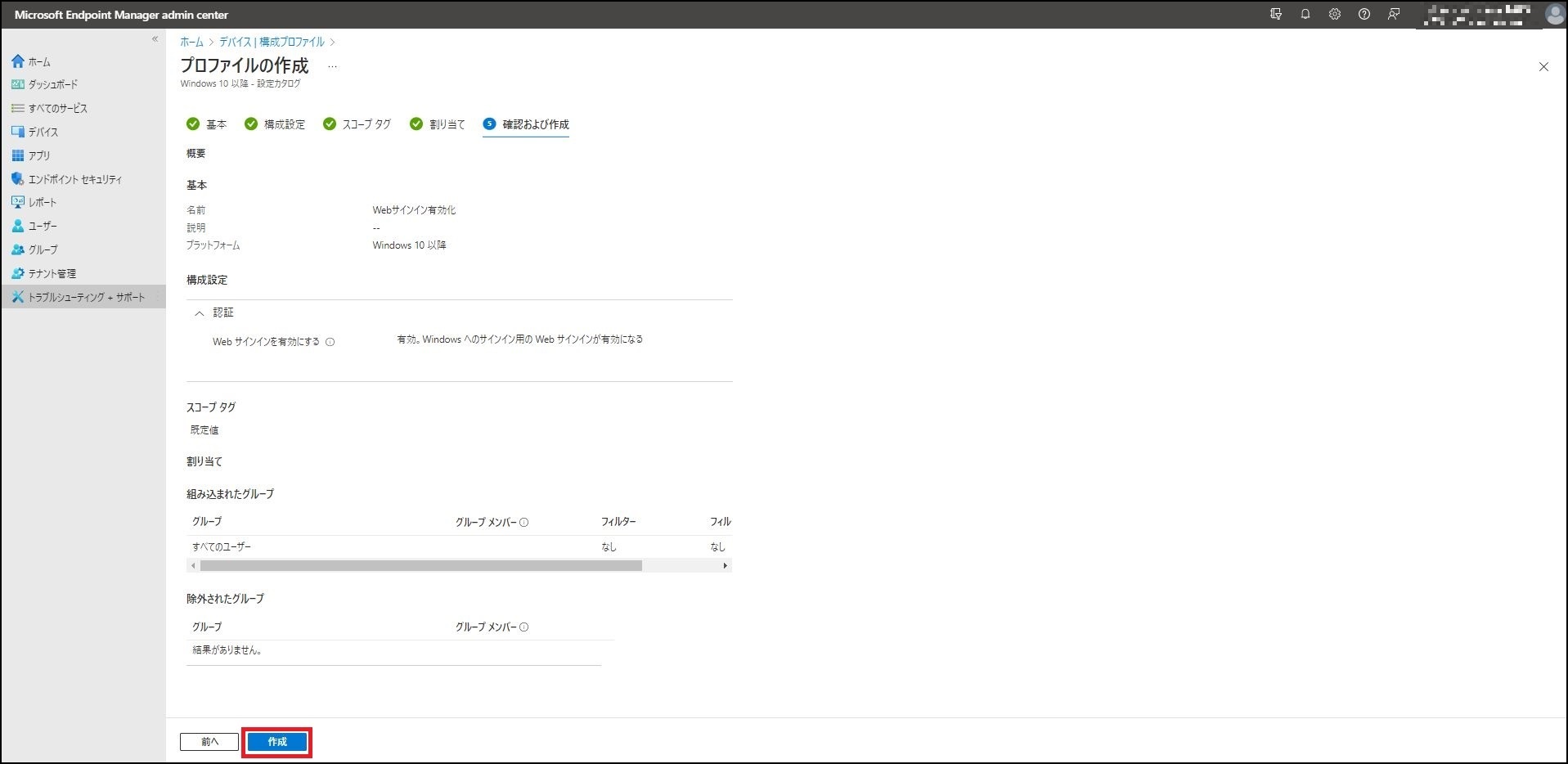

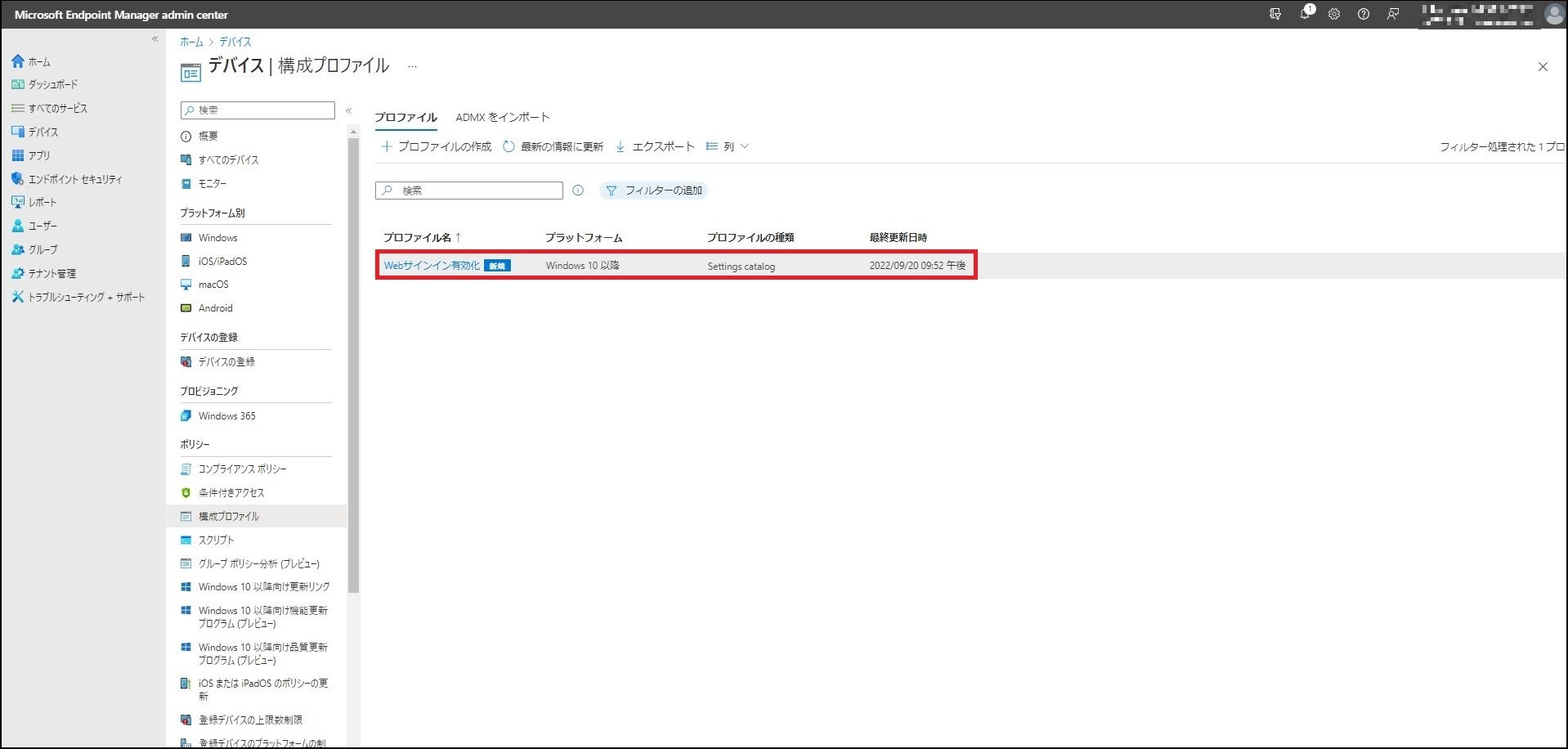

これを回避するために、Web サインイン機能を有効化します。

※2022 年 9 月 現在プライベートプレビュー版の機能になるため実装には注意が必要です。

※Web サインインは Azure AD Joined の PC でのみサポートされます。

この後に、ユーザーは Windows Hello for Business や FIDO2 などのパスワードレス認証方法を設定することにより、パスワードレスで PC の利用を開始することができるようになります!

ここまで、パスワードレスで PC をキッティングする方法についてご紹介しましたがいかがでしたでしょうか。現状プレビュー版の機能を使用する必要もあり、企業の PC をパスワードレスで使用するのはまだまだ難しいなと検証を通じて感じました。今後もパスワードレスに関する内容のアップデートがありましたら、ブログ記事を作成しようと考えていますので、興味がありましたらご覧いただけると幸いです。