皆さん、こんにちは。ヘルプデスクの田中です。

前回「DLP で情報漏えいを防ごう」を執筆させていただきましたが、今回は、Azure AD でアプリケーション連携を実施してみたいと思います。

ヘルプデスクでは、お客様のシステムを変更 (作業代行) することもありますが、アプリケーション連携は特に依頼の多い作業ともなっております。

それでは実施していきます!

Azure AD とアプリケーション連携をする前の課題と連携した後のメリットがあるのかを考えてみます。

ユーザーにとって利用システムが多数あり、かつパスワードが別々で管理されている場合は負担になると考えられます。負担がかからないように、簡単なパスワードを設定して忘れないようにしたり、パスワード変更があっても末尾のみを変更するなど、覚えはないでしょうか?

Azure AD とアプリケーション連携を実施することで、Azure AD で利用している ID、パスワードがそのまま利用出来たらどうでしょうか。

利用するアプリケーションが、クラウドという企業も少なくないと思います。働き方もテレワークを選択することもあると思うので、IP 制御ではなくユーザーの状態やデバイスを評価した認証ができれば、セキュリティ面でも安全な利用方法ができると思います。

今回は、Azure AD と Dropbox Business を連携させたいと思います!

【参考】

Azure Active Directory を使用した SAML 認証 | Microsoft Docs

では、構成していこうと思います!

折角なので、アプリケーション側でユーザーを招待するところから実施してみたいと思います。アプリケーション連携を実施する前の利用状態を覚えておいてください。

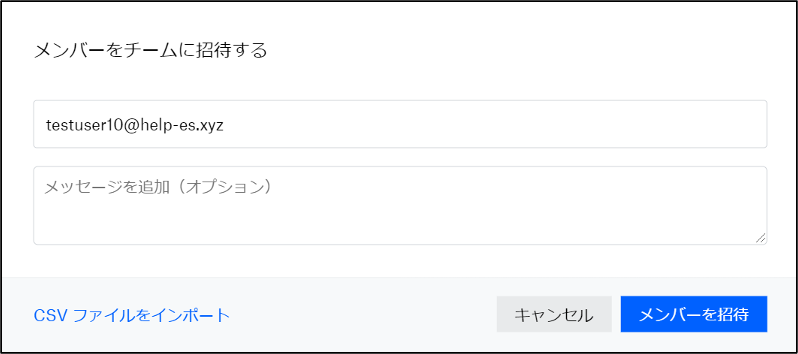

まずは、DropBox Business でアカウントを招待します。

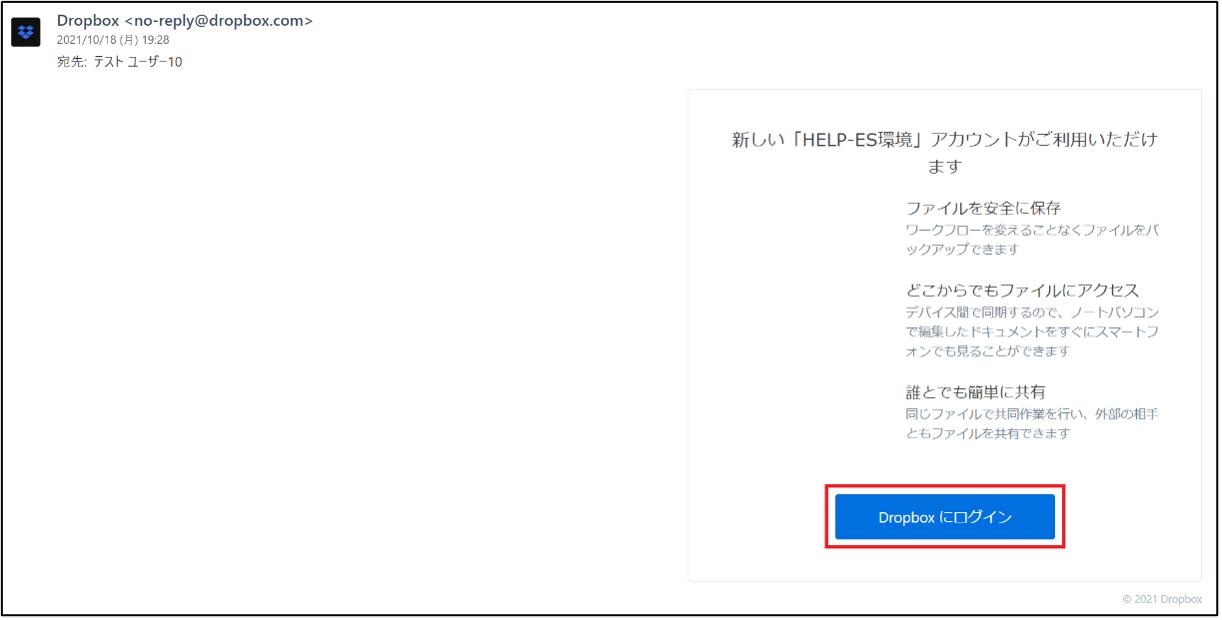

ユーザーにメールが通知されましたので、「DropBox にログイン」をクリックします。

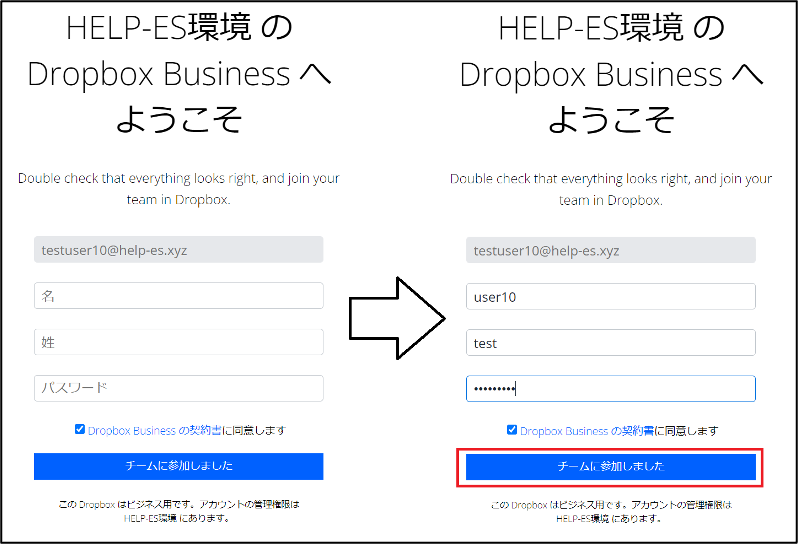

設定項目画面でユーザー情報を入力して、「チームに参加しました」をクリックします。

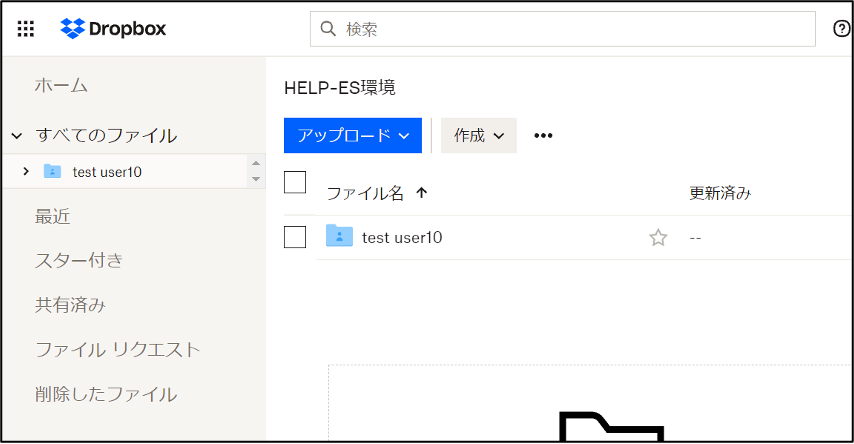

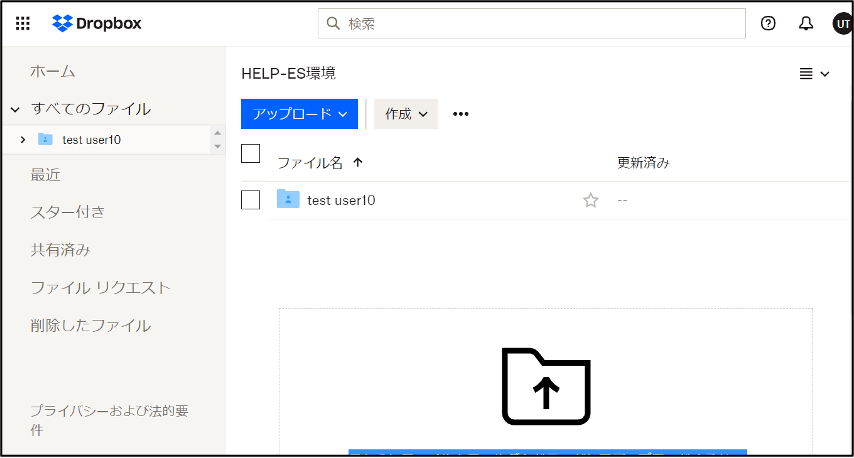

無事にログインできました。

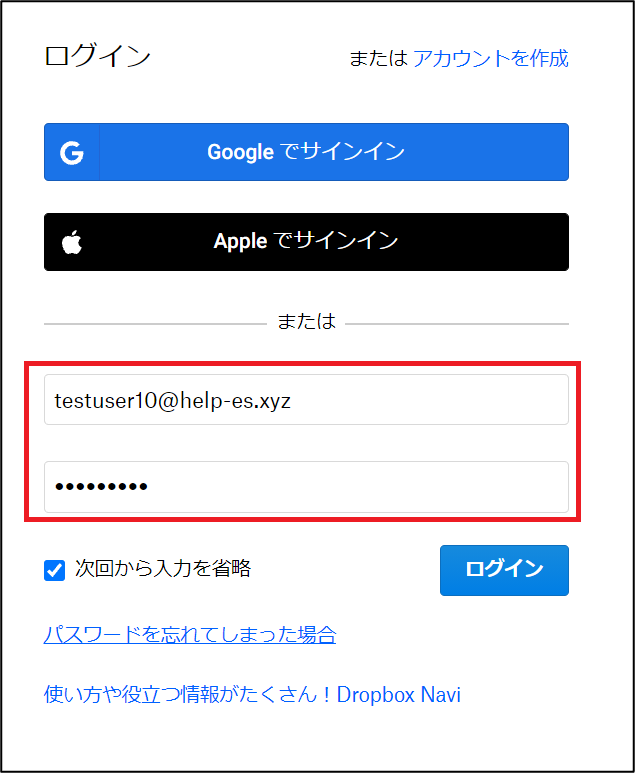

「ログアウト」をして、改めてログインした場合は ID / PASS の入力が必要になります。

勿論、パスワードもシステム毎に別になるので、もしパスワードを忘れた場合は管理者へ連絡して、パスワードをリセットしてもらうなんてことも考えられますね。

では、ここから Azure AD でアプリケーション連携をしてみましょう。

尚、「チュートリアル:Dropbox Business と Azure Active Directory の統合」に従って実施していきます。

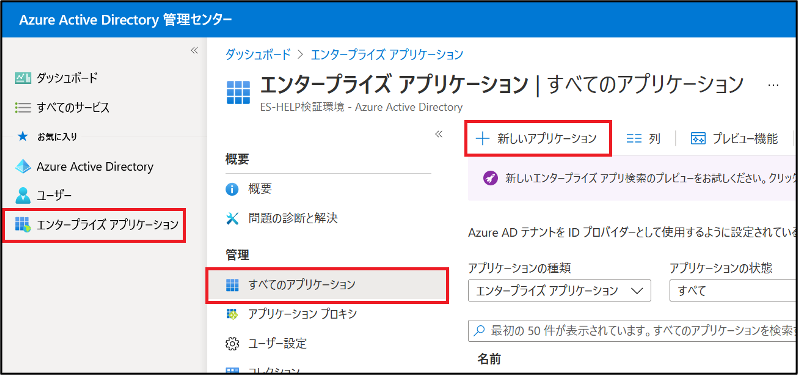

Azure Active Directory 管理センター (https://aad.portal.azure.com/) に管理者アカウントでサインインして、[エンタープライズ アプリケーション] – [すべてのアプリケーション] - [新しいアプリケーション] をクリックします。

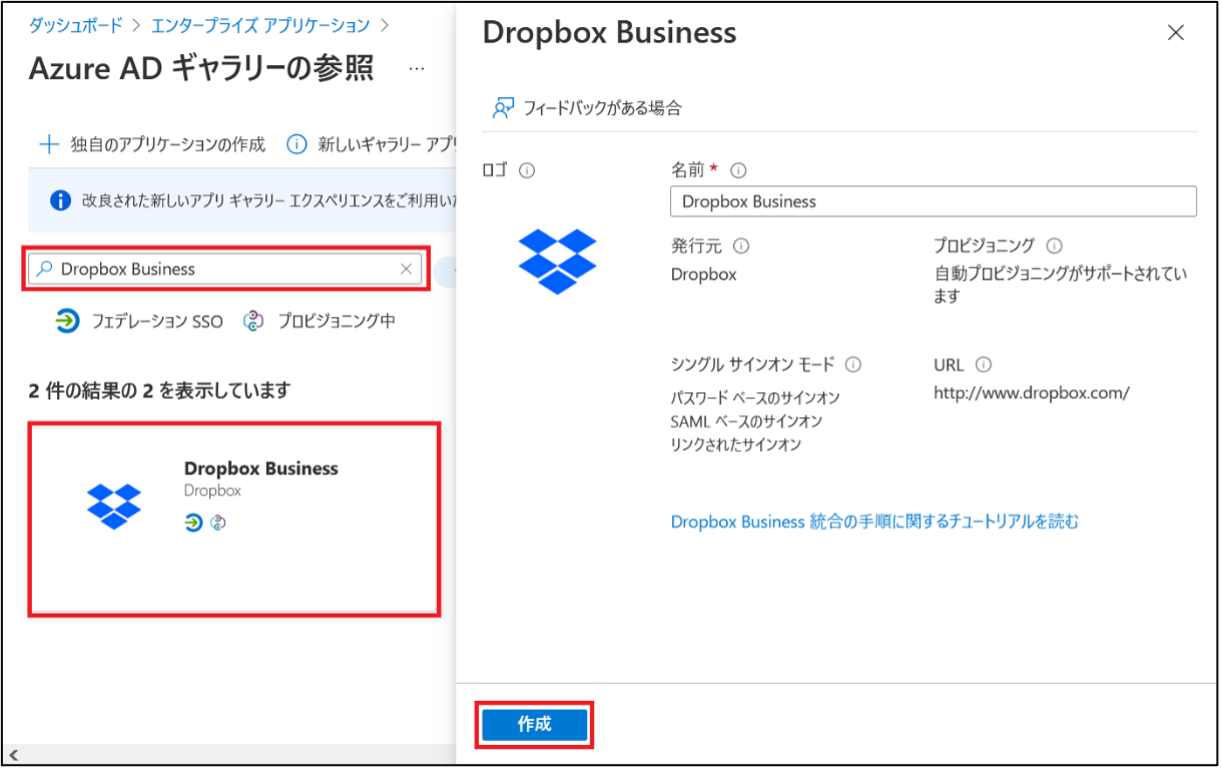

「アプリケーションを検索」の検索バーより、「Dropbox Business」を入力します。検索完了後、「Dropbox Business」をクリックして、「作成」をクリックします。

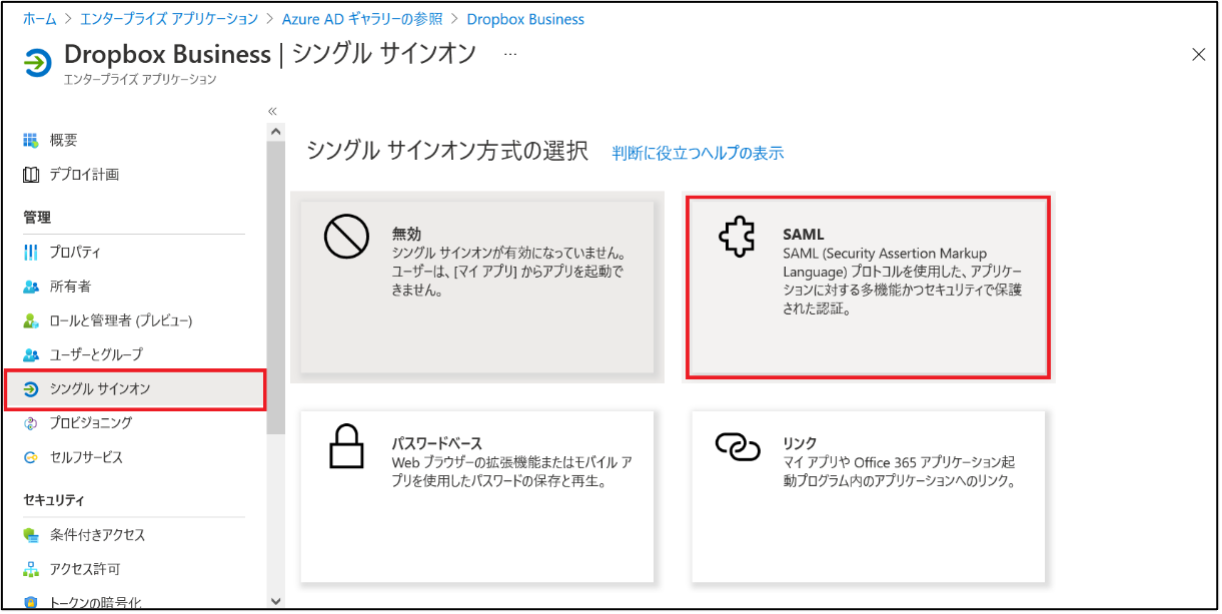

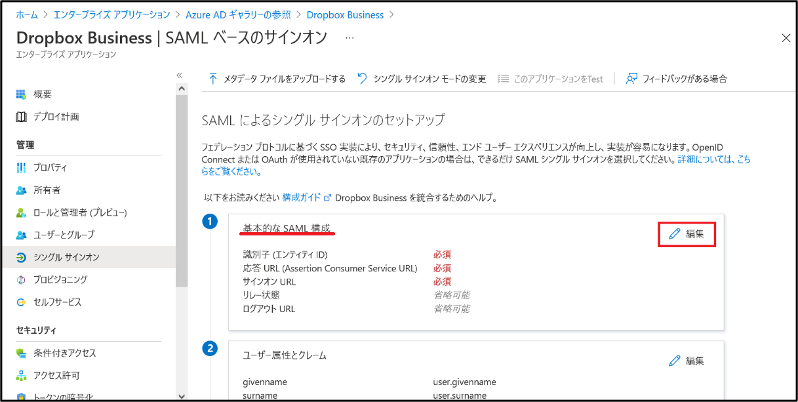

[Dropbox Business] アプリケーションの作成が完了後、[シングルサインオン] - [SAML] をクリックします。

[SAML によるシングル サインオンのセットアップ] 画面が起動された後、[基本的な SAML 構成] より [編集] をクリックします。

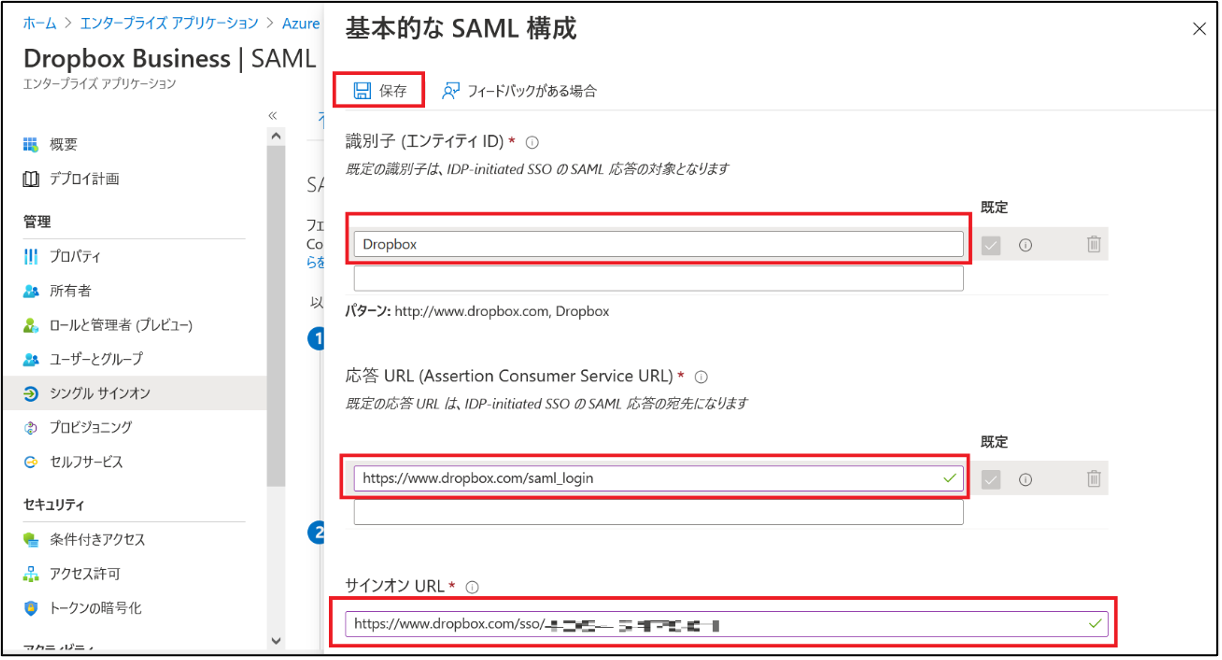

チュートリアルに従い、以下の通りに入力します。問題がないことを確認して、[保存] をクリックします。

| No | 項目 | 設定値 | 備考 |

|---|---|---|---|

| 1. | 識別子 (エンティティ ID) | Dropbox | |

| 2. | 応答 URL (Assertion Consumer Service URL) | https://www.dropbox.com/saml_login | |

| 3. | サインオン URL | https://www.dropbox.com/sso/<id> | Dropbox Business より取得 |

| 4. | リレー状態 | <省略> | |

| 5. | ログアウト URL | <省略> |

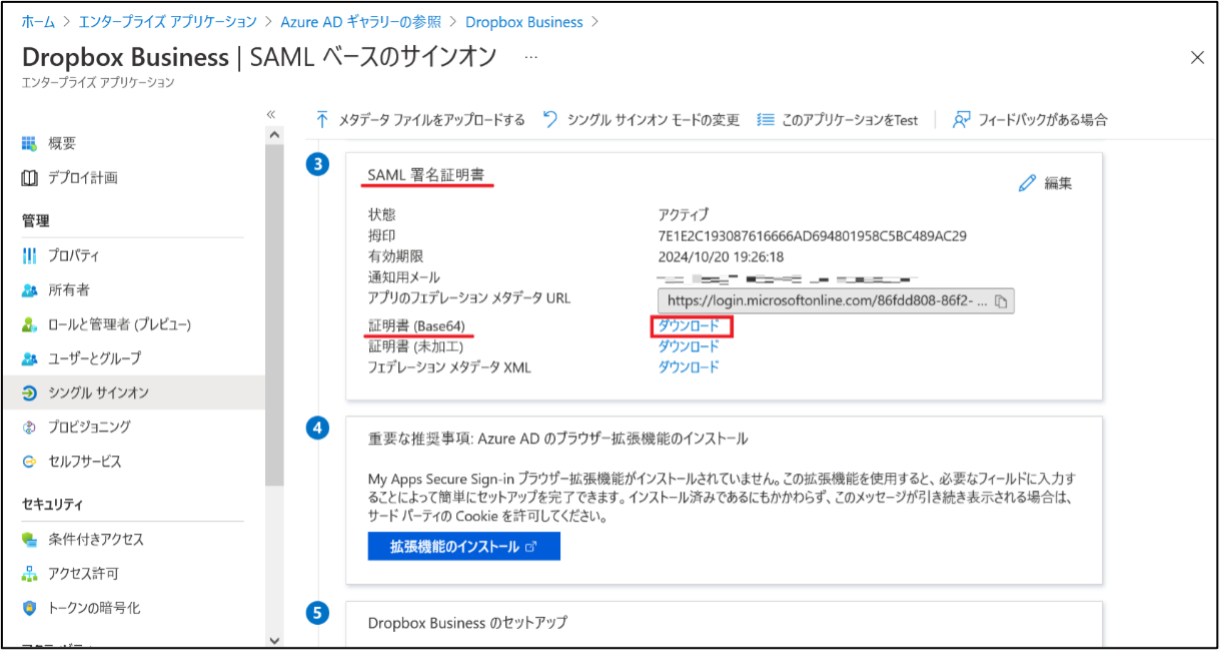

[SAML 署名証明書] より [証明書 (Base 64) ] の証明書の [ダウンロード] をクリックし、ファイルを保存します。

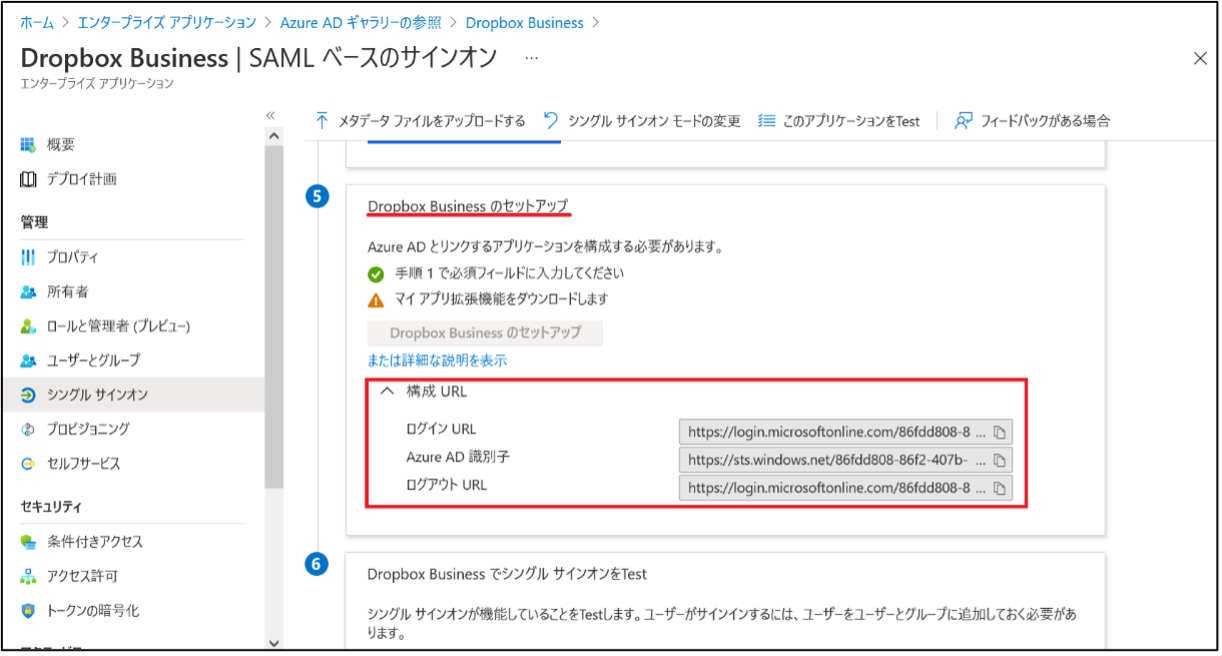

[Dropbox Business のセットアップ] で [構成URL] より「ログイン URL」と「ログアウト URL」の値をメモしておきます。

Dropbox business のアプリケーション連携に最低限必要な情報は以上となります。

それ以外の設定についても表で簡単に記載しておきます。

| No | 設定場所 | 項目 | 説明 |

|---|---|---|---|

| 1. | ユーザー属性とクレーム | 一意のユーザー ID | 既定では [user.userprincipalname] が指定されていますが、認証に必要な値が違う場合は変更します。 |

| 2. | SAML 署名証明書 | 通知用メール | 証明書の有効期限が切れる前に 60 日前、30 日前、7 日前 に通知されるメールアドレスを指定します。グループ指定でも問題ないです。 |

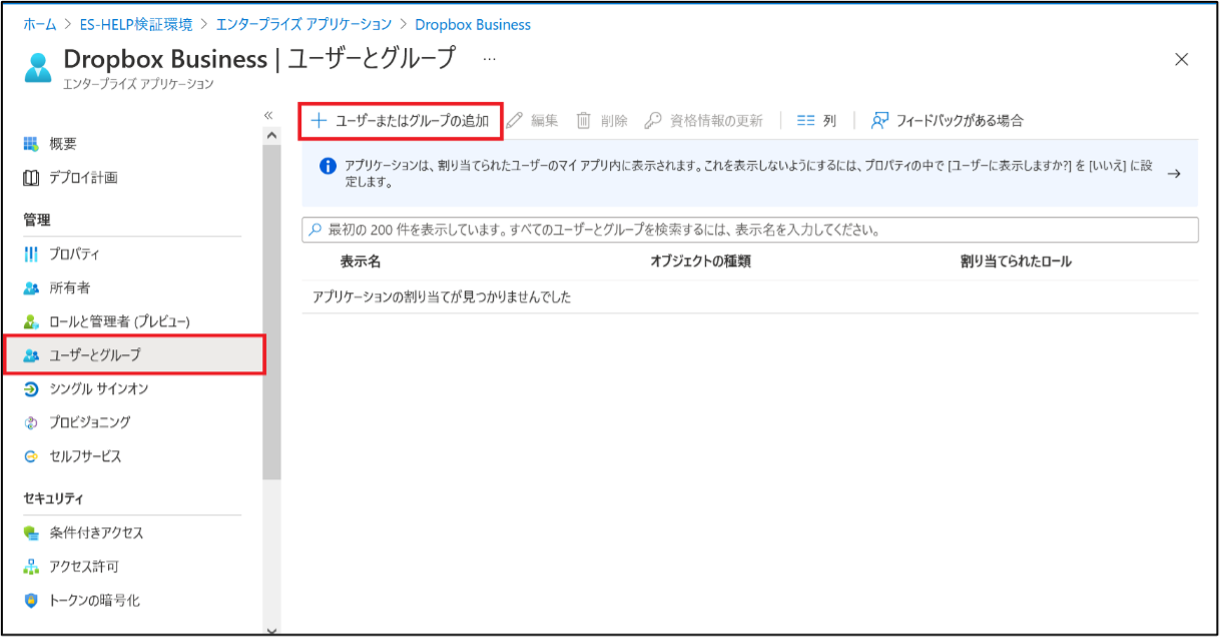

次に、ユーザーのサインインを許可してあげる必要があるので、[ユーザーとグループ] – [ユーザーまたはグループの追加] をクリックします。

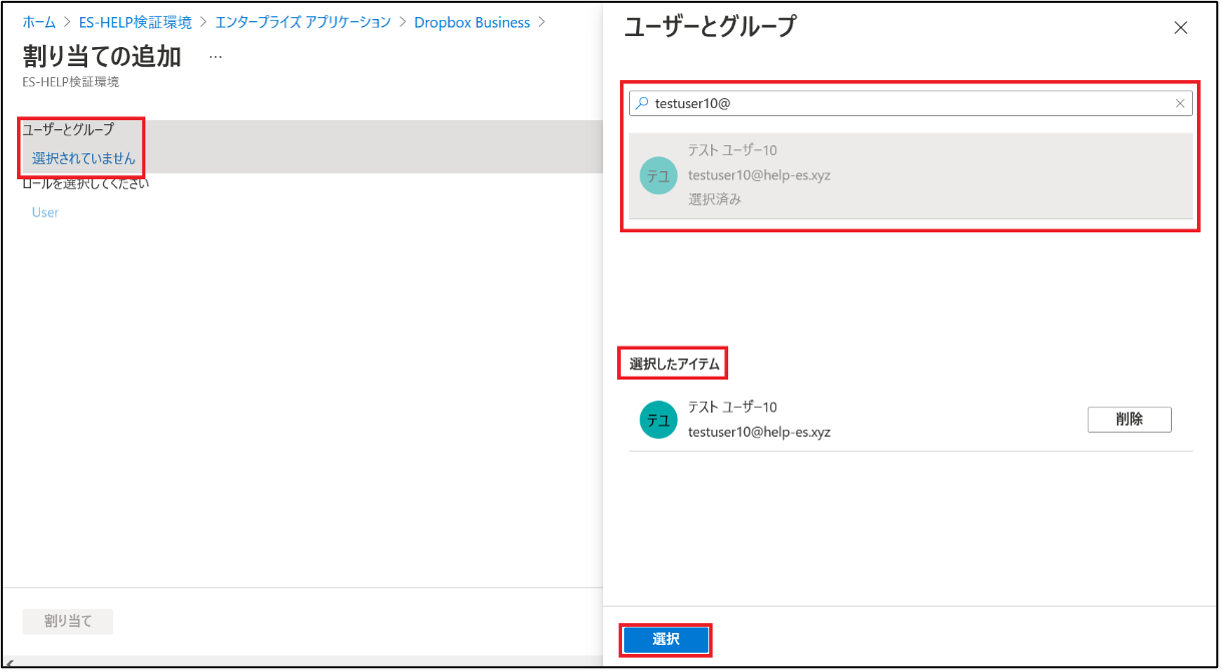

[割り当ての追加] 画面に遷移後、[選択されていません] をクリックします。右に [ユーザーとグループ] 画面が表示されますので、ユーザーを検索後にクリックし、 [選択したアイテム] に移動したことを確認後、[選択] をクリックします。

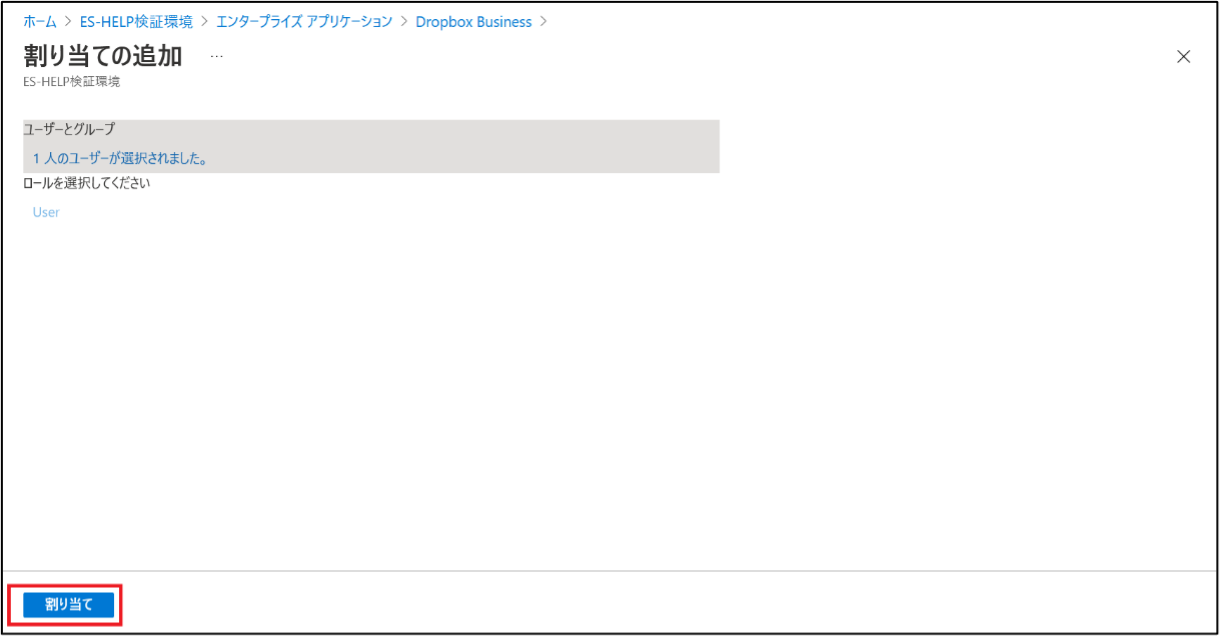

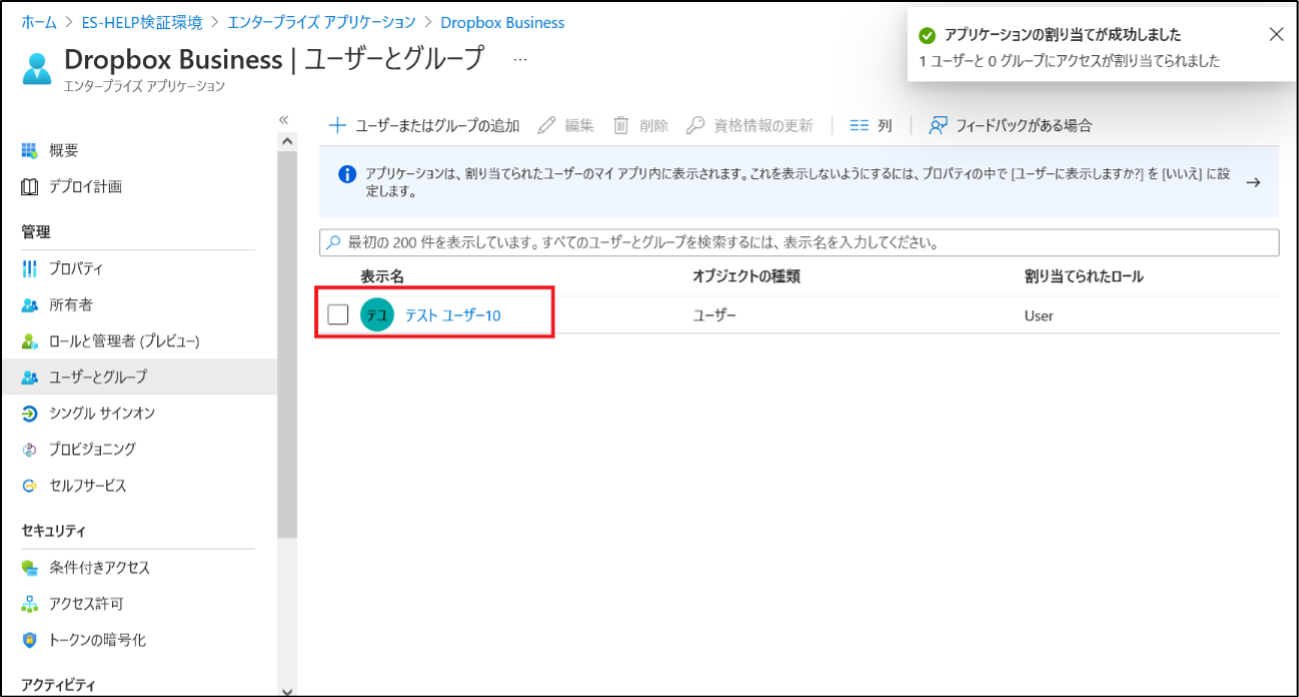

[割り当て] をクリックして、正常に割り当てが完了されたことを確認します。

続いて、Dropbox business の設定をしていきます。

「Enterprise Mobility + Security 導入支援サービス」はこちらここからは Dropbox business の作業となります。尚、弊社のヘルプデスクで作業代行をさせていただく場合ですが、アプリケーション側の設定作業は実施しないものとなりますので、ご留意いただければと思います。

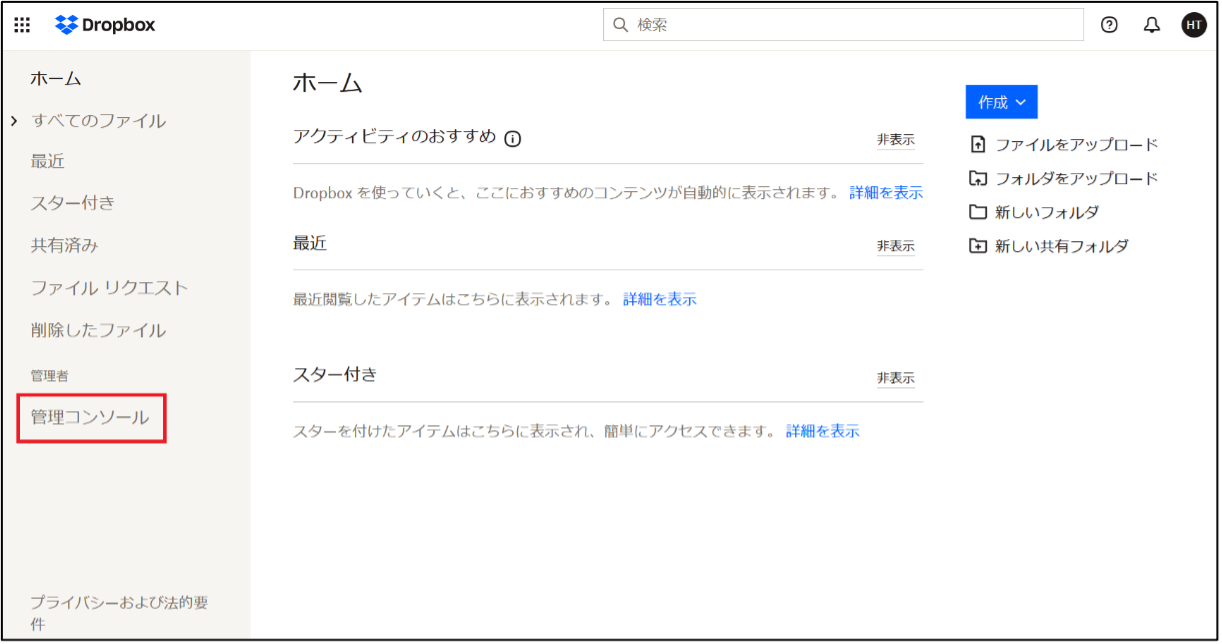

Dropbox business (https://www.dropbox.com/login) に管理者アカウントでサインインして、[管理コンソール] をクリックします。

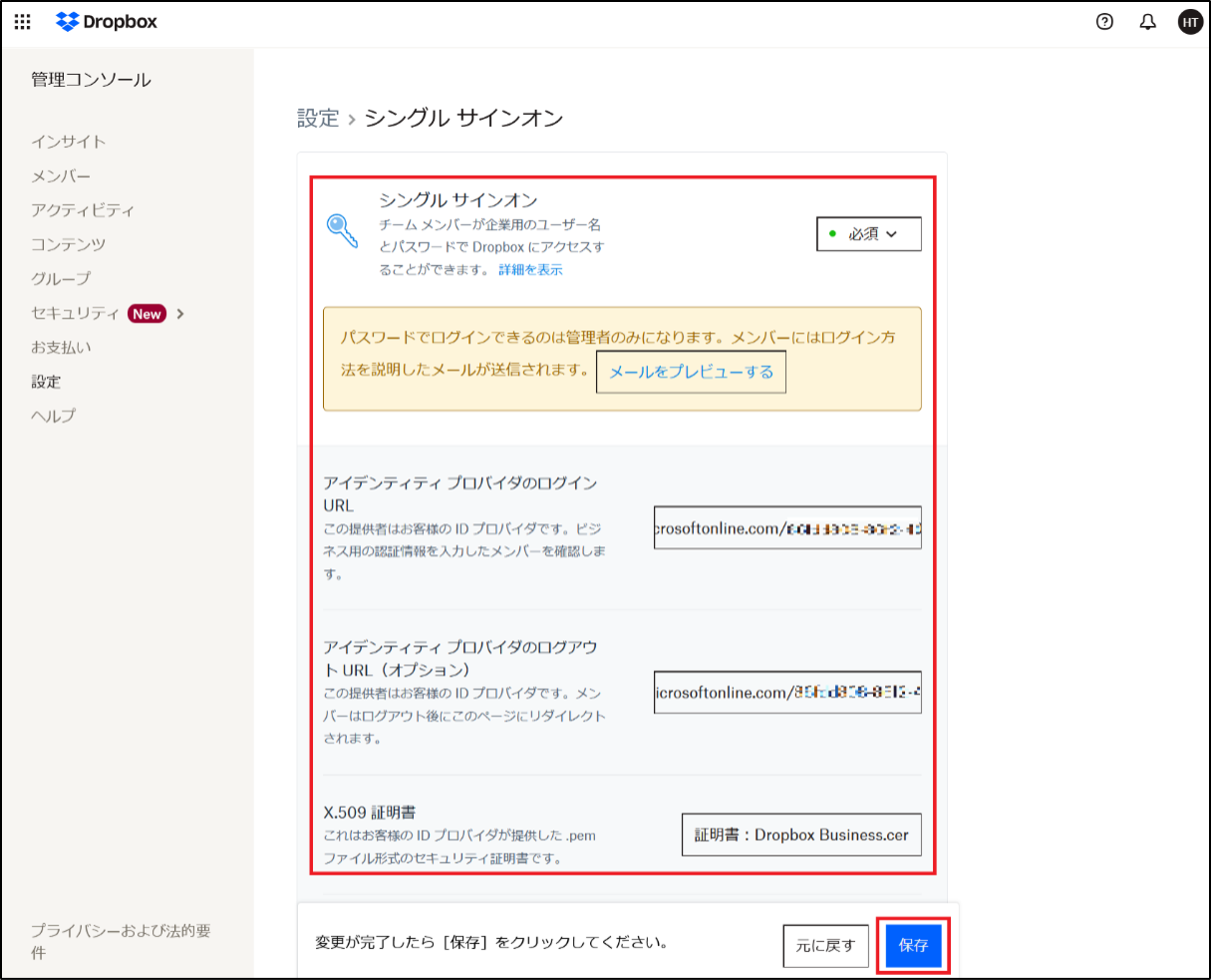

「設定」 - 「シングルサインオン」をクリックします。

[シングルサインオン] 画面で、以下のように入力、およびアップロードをします。

内容に問題がないことを確認し、[保存] をクリックします。

| No | 項目 | 設定値 |

|---|---|---|

| 1. | シングル サインオン | 必須 |

| 2. | アイデンティティ プロバイダのログイン URL | Azure AD の [構成 URL] – [ログイン URL] の値 |

| 3. | アイデンティティ プロバイダのログアウト URL (オプション) | Azure AD の [構成 URL] – [ログアウト URL] の値 |

| 4. | X.509 証明書 | Azure AD の [証明書 (Base64) ] でダウンロードしたファイル |

アプリケーション連携の作業はここまでとなります。

「Enterprise Mobility + Security 導入支援サービス」はこちら実際に動作確認をしていきます!

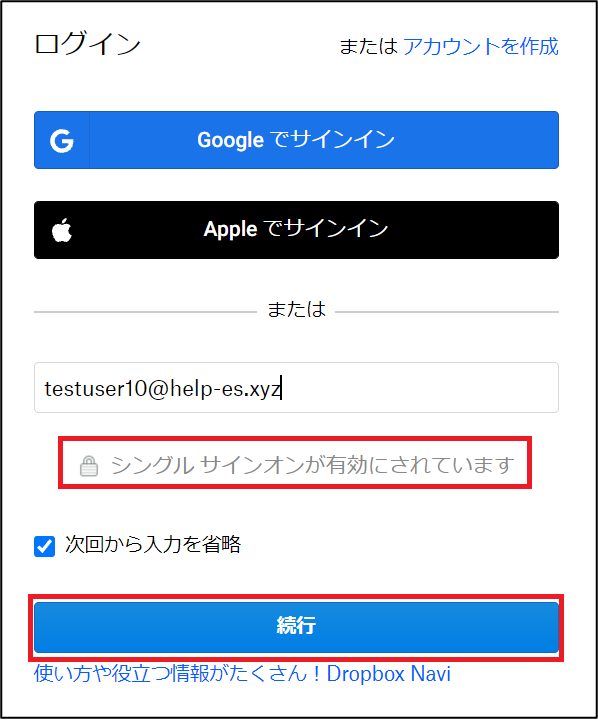

Dropbox business (https://www.dropbox.com/login) に接続して、ユーザーを入力すると「シングルサインオンが有効にされています」と表示されています。そのまま「続行」をクリックします。

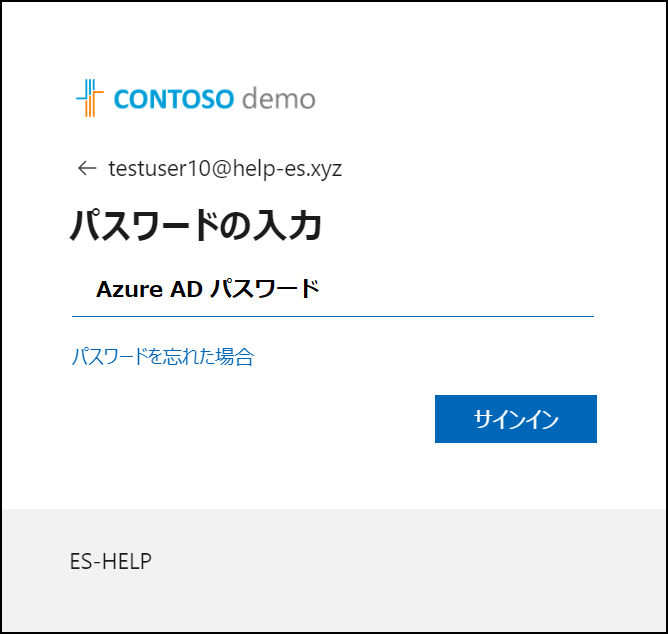

Azure AD とアプリケーション連携をしたので、 Azure AD のサインイン画面にリダイレクトされます。そのまま認証を済ませますが、ここで変更された点は、最初に設定した Dropbox business のパスワードではなく、Azure AD のパスワードの入力が必要となります。

無事にサインインできました。

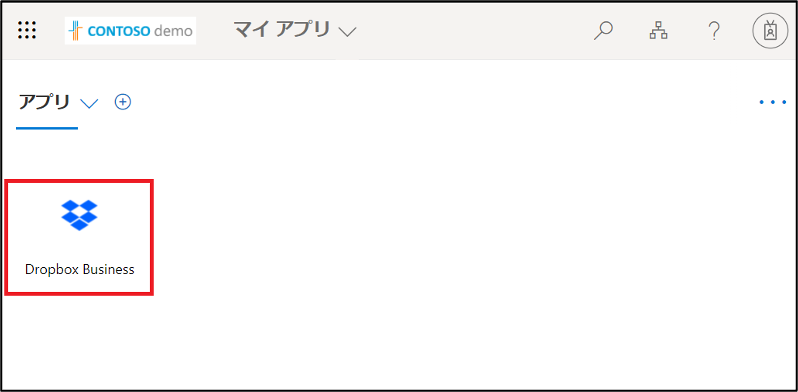

また、今回ユーザーの割当てを実施したので、My Apps ポータル(https://myapplications.microsoft.com/) に表示されています。事前に Azure AD の認証が済んでいる場合は、そのまま Dropbox Business にアクセスもできます。

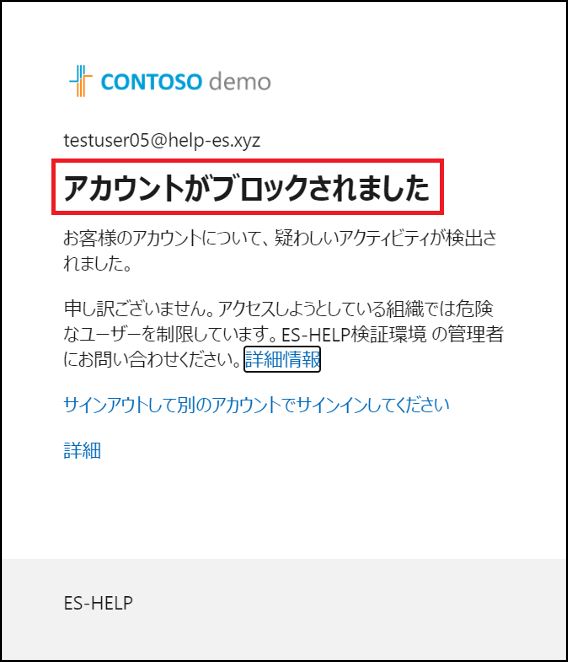

下記については、セキュリティに問題のあるユーザーを意図的に作成したときの画像です。サインインしようとしたときに、条件付きアクセスと組み合わせすることによってアクセス制御ができています。

いかがでしたでしょうか。難しい作業もなく Azure AD とアプリケーション連携を実施することができました。Azure AD の ID で認証できることにより、ユーザーがシステム毎に ID を使い分ける必要性がなくなります。

セキュリティ面でも条件付きアクセスと組み合わせて、ゼロトラストセキュリティへの第一歩という流れも作れるかと思います。

次回も EMS に関連する記事、または自分が興味ある分野について執筆していこうと思います。最後まで読んでいただきありがとうございました!

関連ページ

「Enterprise Mobility + Security 導入支援サービス」はこちら |