こんにちは。ヘルプデスクの田村です。

EMS や Configuration Manager といった Microsoft 製品の利活用方法のご案内や、導入後の運用代行、トラブル時の問題解決をご支援するテクニカルサポートを担当しています。

今回は、Configuration Manager での Azure Virtual Desktop の管理、というテーマでお送りしたいと思います。

Microsoft の仮想デスクトップサービスである Azure Virtual Desktop は、同じくMicrosoft の管理ツールである Configuration Manager がサポートする、唯一の仮想デスクトップサービスです。

従来のオンプレミス デバイス環境と同様に、 Configuration Manager を運用管理に活用できるのか、検証環境を用いて動作を確認してみました。

ひとことで言うと、「クラウド上の仮想デスクトップサービス」です。

Azure Virtual Desktop (※ 旧称 : Windows Virtual Desktop) は、Microsoft 社が提供するマネージド VDI サービスで、Azure の仮想マシン上で「Windows 10」や、「Office 365」のアプリ、その他のサードパーティー製アプリを実行し、リモートから利用することができるサービスです。"AVD" と略します。

新型コロナの感染拡大の影響もあり、テレワークへの対応やセキュリティ対策など、社給デバイスの導入・管理は、多くの企業で課題になっていると思います。

AVD は、既存の VDI サービスや DaaS サービスと違い、以下のような利点があり、導入までの手軽さや管理負担の軽減などの点から、これらの課題解決に一役買ってくれるサービスではないでしょうか。

ご存じの方も多いかもしれませんが、改めて説明しておきます。

正式名称は「Microsoft Endpoint Configuration Manager」です。MECM と略したりします。元々は「System Center Configuration Manager」という製品名で、SCCM と呼ばれており、こちらの方がなじみのある方も多いかと思います。

平たく言えばデバイスの運用・管理ツールです。

以下のような運用作業を一つのツールで一元管理できる Microsoft の製品です。

他にもできることはたくさんありますが、ここでは割愛します。

では早速 AVD 環境を作成していきたいと思います。

なお、AVD を利用するにあたっては AD DS 環境を用意する必要があり、現状以下のいずれかの選択肢があります。

今回は、オンプレ環境に AD DS が構成されている前提で進めることとし、オンプレ AD のアカウント情報は Azure AD Connect で Azure AD と同期しているものとします。

■ 今回利用した環境

(わかりやすくするため、今回はすべて Azure 上の VM で構成しています。)

また、環境を作成するサブスクリプションで以下のリソースプロバイダを事前に登録しておく必要があります。

Microsoft.DesktopVirtualization

【参考:ホスト プールを作成する】

AVD 環境の作成は以下の流れで実施します。

① AVD ホストプールの作成

② ユーザーグループの作成、およびユーザーの追加

③ アプリケーショングループへ接続を許可するユーザー (グループ) の割り当て

① AVD ホストプールの作成

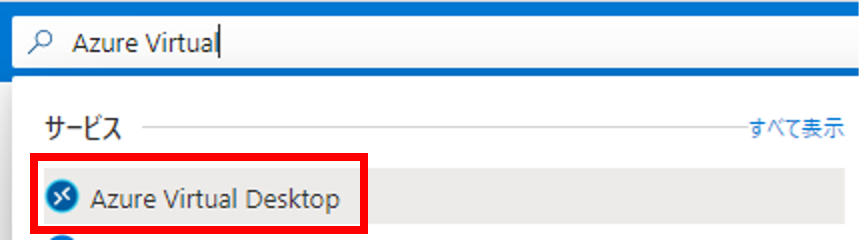

Azure Poral に管理者アカウントでサインインし、Azure Virtual Desktop サービスにアクセスします。

[ホスト プールの作成] をクリックします。

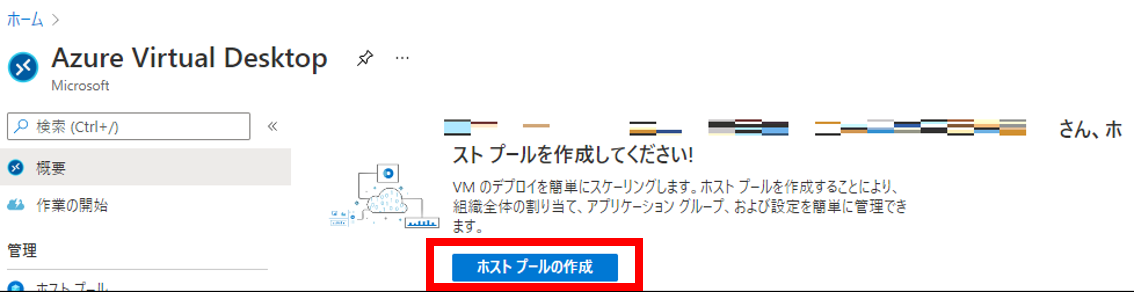

「ホスト プールを作成する」画面で以下の項目をそれぞれ指定します。

・[基本] タブ

サブスクリプション : 作成先のサブスクリプションを選択します。

リソースグループ : リソースグループを選択します。

ホスト プール名 : 任意の名称を入力します。

場所 : メタデータの格納先リージョンです。 (2021 年 9 月時点では日本は選べません。)

ホスト プールの種類 : 「個人用」または「プール」 を選択します。

今回は「プール」を選択しました。

プールを選択した場合は、[負荷分散アルゴリズム]、[セッション数の上限] を選択します。

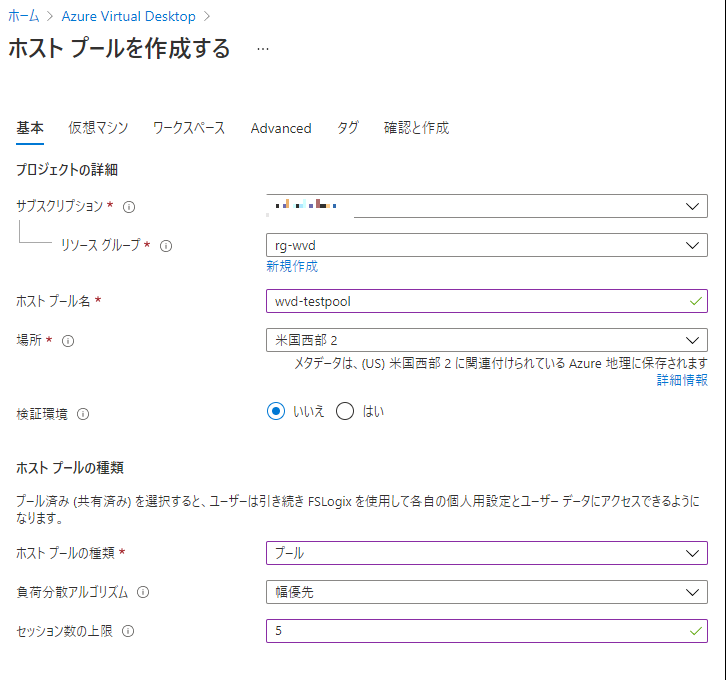

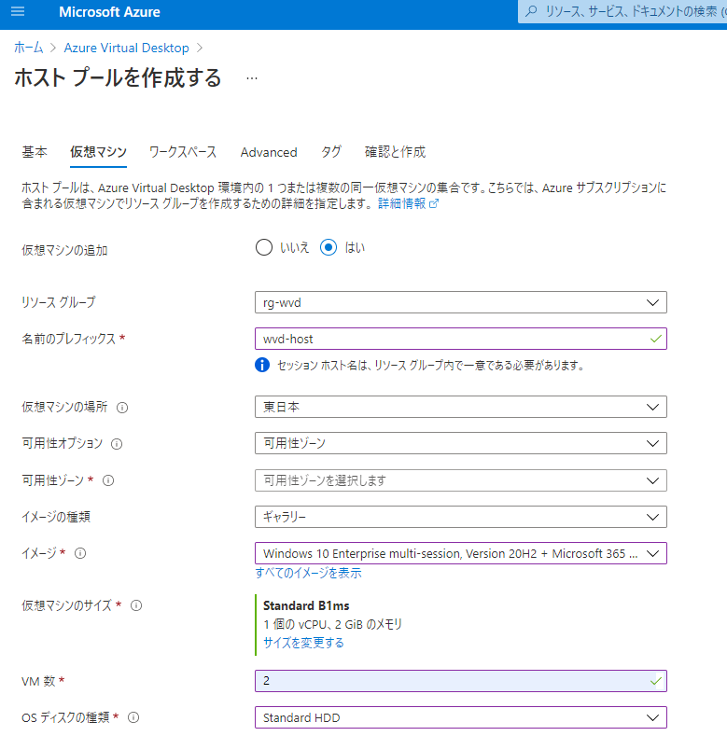

・[仮想マシン] タブ

セッションホストとなる VM の設定です。

名前のプレフィックス : VM 名のプレフィックスを指定します。

仮想マシンの場所 : VM が作成されるリージョンを指定します。

イメージ : 予め用意されている OS イメージ、もしくは自分で作成したカスタムイメージを使用して、作成する VM のタイプを選択することが可能です。

今回は予め用意されている Windows 10 Enterprise multi-session Version 20H2 + Microsoft 365 を選択しました。

その他、作成する [VM 数] や [ディスクの種類] を指定し、必要に応じて [仮想マシンのサイズ] を変更します。

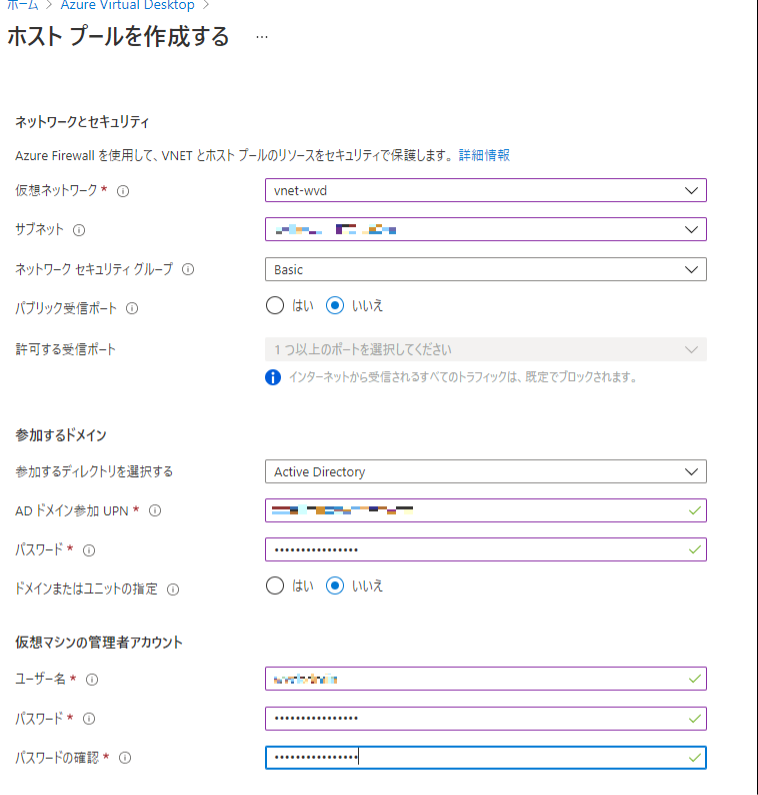

「ネットワークとセキュリティ」

仮想ネットワーク : VM を作成するネットワークを選択します。

先ほどの [仮想マシンの場所] と同一リージョン内のネットワークを指定します。

必要に応じて AVD 用のサブネットを指定します。

「参加するドメイン」

オンプレ AD のドメイン参加に使用する資格情報を入力します。

「仮想マシンの管理者アカウント」

VM のローカル管理者です。任意のアカウントを指定します。

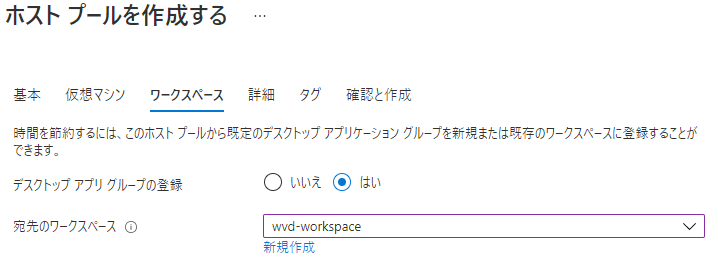

・[ワークスペース] タブ

「宛先のワークスペース」に任意の名称を入力し、新規にワークスペースを作成します。

・[確認と作成] タブ

検証に成功したことを確認し、[作成] をクリックします。

これで、仮想デスクトップホストとなる VM が作成されました。

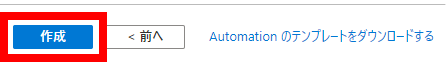

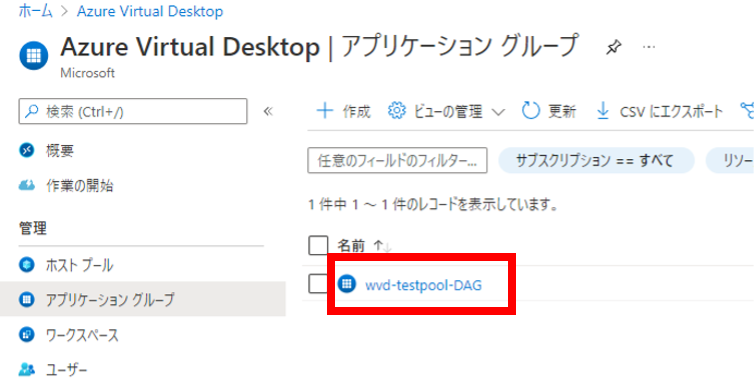

ホストプールを作成すると、以下のようにアプリケーショングループが作成されます。

このアプリケーショングループに、AVD を利用させたいユーザーを割り当てることで、接続を許可します。

② ユーザーグループの作成、およびユーザーの追加

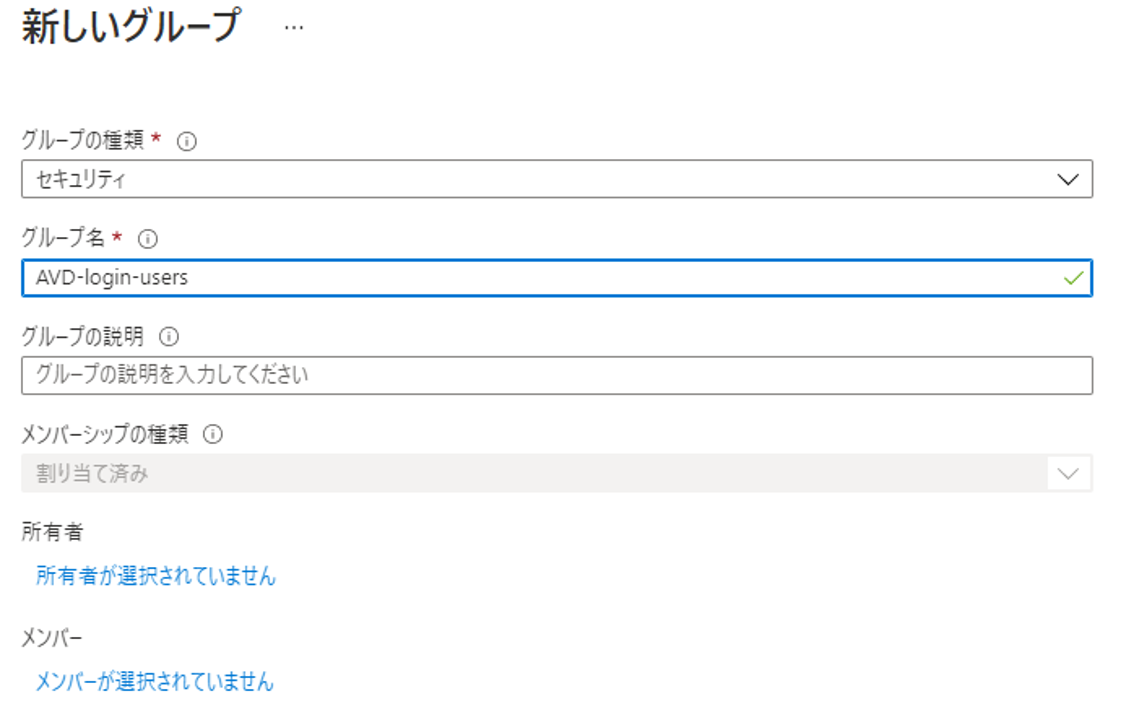

Azure Portal から Azure Active Directory サービスに移動し、「グループ名」を選択して、AVD 接続を許可するユーザーグループを作成します。

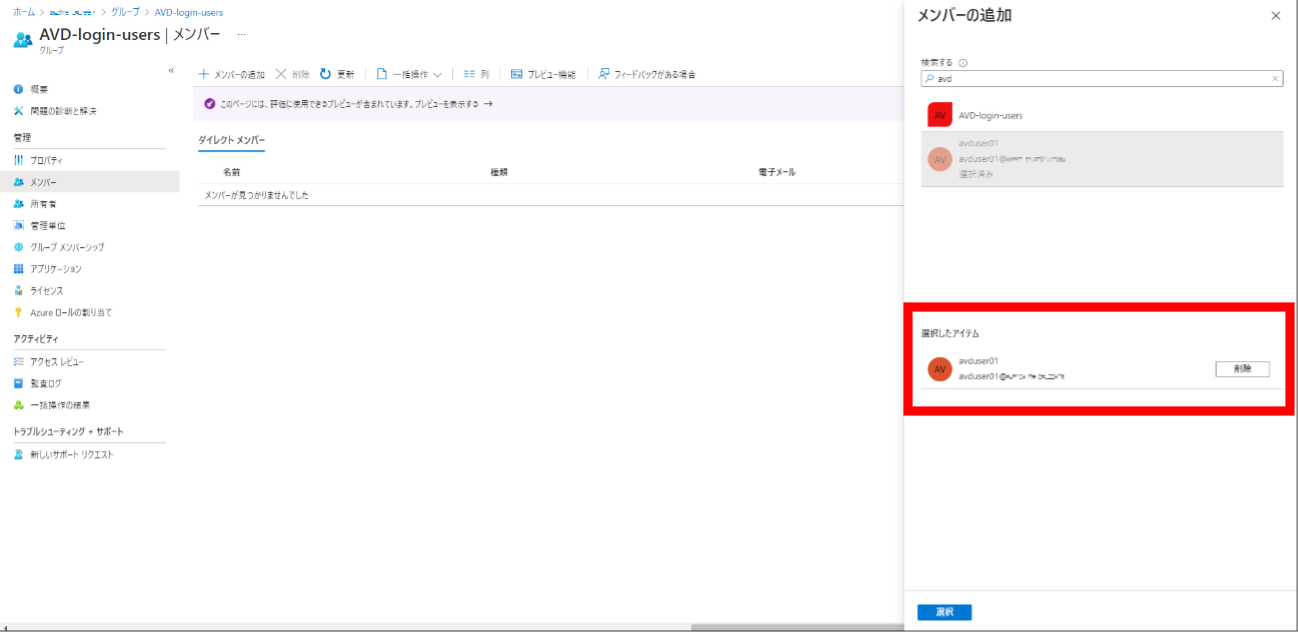

作成したグループに AVD の接続を許可するユーザーを追加します。

④ アプリケーショングループへ、接続を許可するユーザー (グループ) の割り当て

Azure Portal から Azure Virtual Desktop サービスに戻り、「アプリケーショングループ」に移動し、先ほど作成されたアプリケーショングループを選択します。

[割り当て] を選択し、[+追加] をクリックします。

先ほど作成したグループを検索し、[選択] をクリックします。

これで、このグループに所属しているユーザーは AVD 環境にアクセスできるようになりました。

実際にログインを試してみます。

以下の URL より Web ブラウザ経由でアクセスします。

https://rdweb.wvd.microsoft.com/arm/webclient/index.html

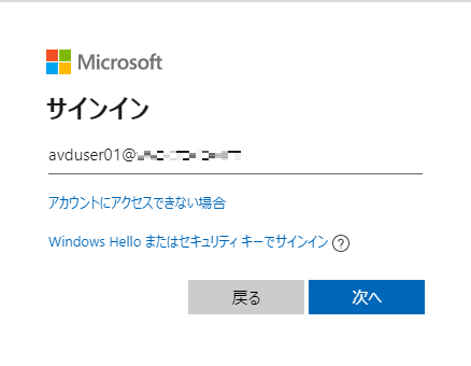

認証画面が表示されたら、先ほど割り当てたオンプレ AD DS ユーザーの資格情報を入力します。

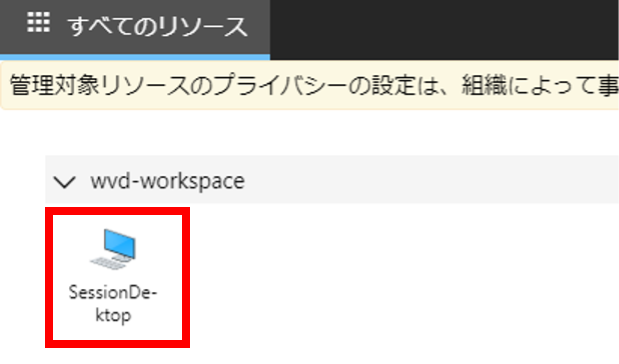

アクセス可能なセッションが表示されるので、クリックします。

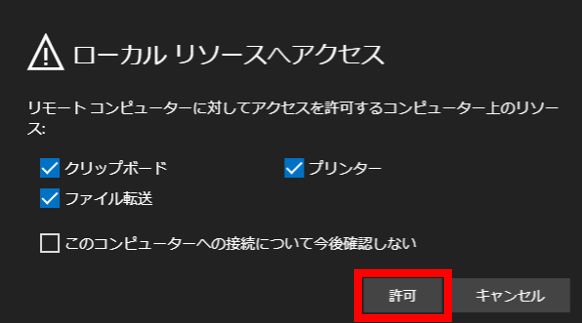

「ローカル リソースへのアクセス」 で [許可] を選択します。

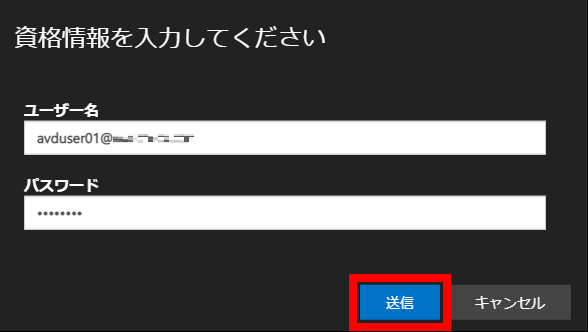

オンプレ AD DS のユーザーの資格情報を入力し、[送信] をクリックします。

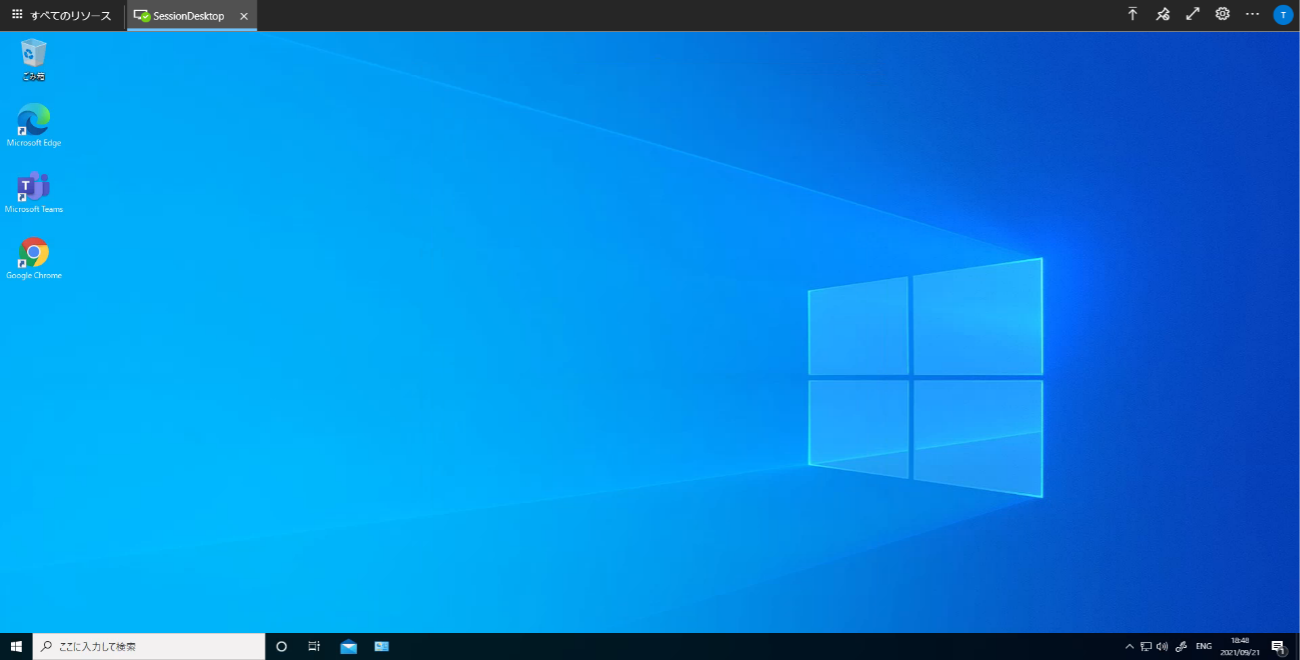

無事ログインできました。

無事 AVD 環境が作成できたところで、オンプレのデバイスと同様に Configuration Manager での管理ができるのか確認してみます。

今回は以下の項目を試してみました。

① AD 探索によるデバイスの検出

② Configuration Manager エージェントのインストール

③ Windows 更新プログラムの配信

なお、以降の手順において、Configuration Manager の詳細な操作手順については割愛させていただきます。

詳しくは、以下の Microsoft Docs をご参照ください。

【参考:Microsoft Endpoint Configuration Manager ドキュメント】

① AD 探索によるデバイスの検出

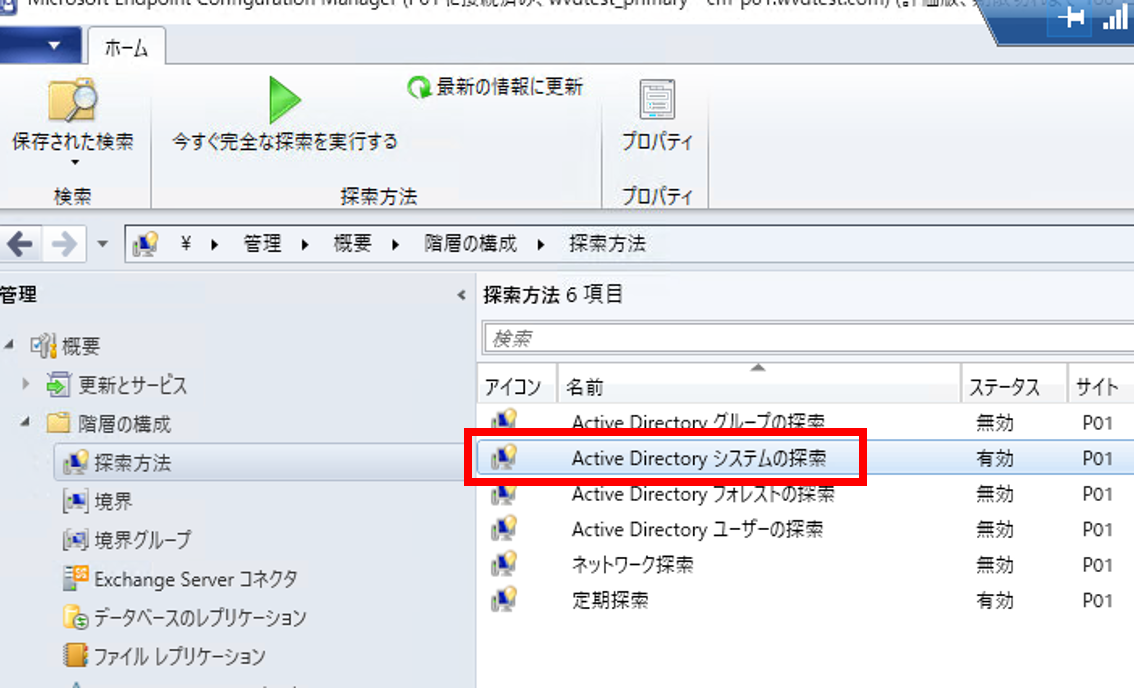

Configuration Manager 側で Active Directory システム探索を有効化し、デバイスが検出されるかを確認します。

Configuration Manager コンソールを起動し、[管理]-[階層の構成]-[探索方法] の「Active Directory システムの探索」より探索を有効化します。

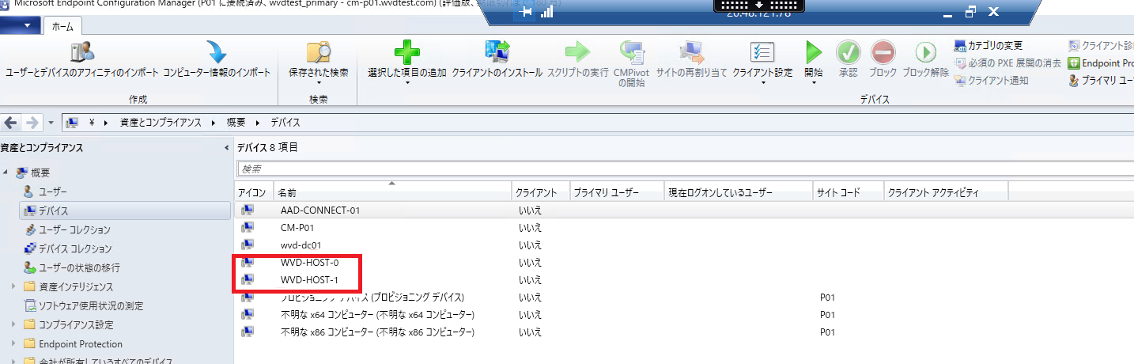

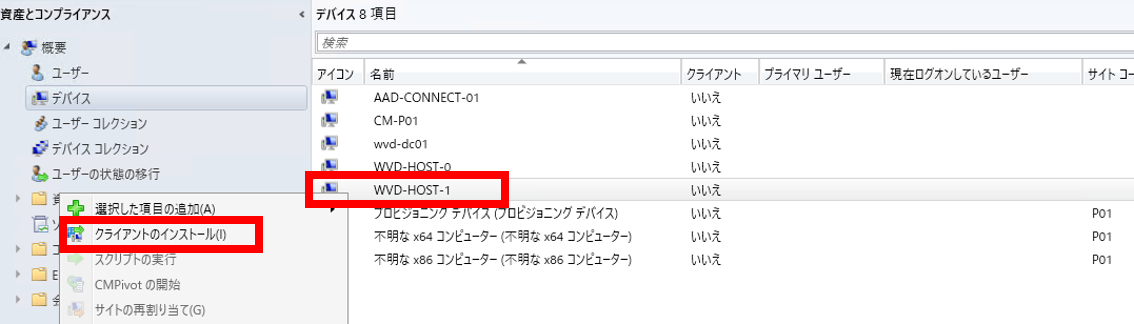

探索完了後、コンソールの [資産とコンプライアンス]-[デバイス] より、AVD 環境のデバイスが問題なく検出されたことが確認できます。

(この時点ではエージェントがインストールされていないため、管理対象のデバイスとしては登録されておらず、「クライアント」の項目は「いいえ」となっています。)

② Configuration Manager エージェントのインストール

Configuration Manager の管理デバイスとして登録するため、クライアントエージェントをインストールします。

今回は、Configuration Manager のプッシュインストール機能を使って、インストールを行ってみました。

まずは、プッシュインストールを行うためのアカウント設定を実施します。

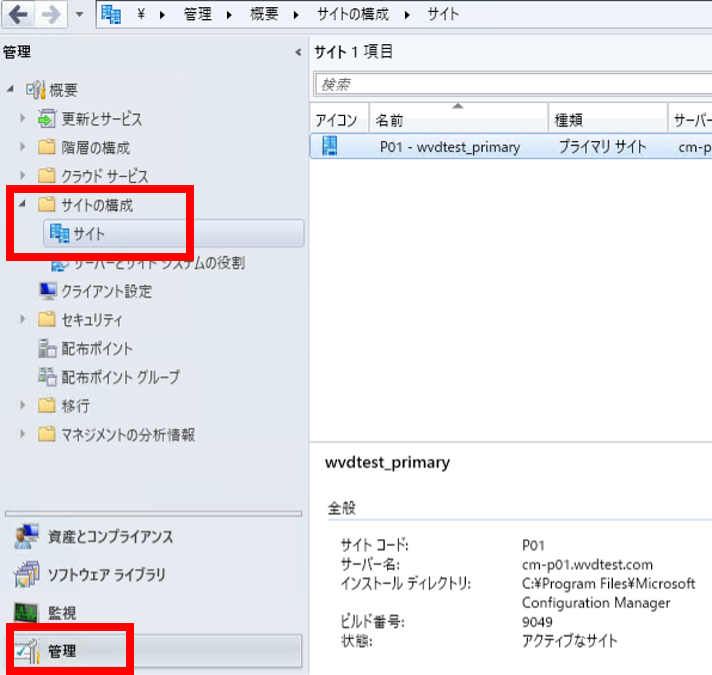

Configuration Manager コンソールを起動し、[管理]-[サイトの構成]-[サイト] を選択します。

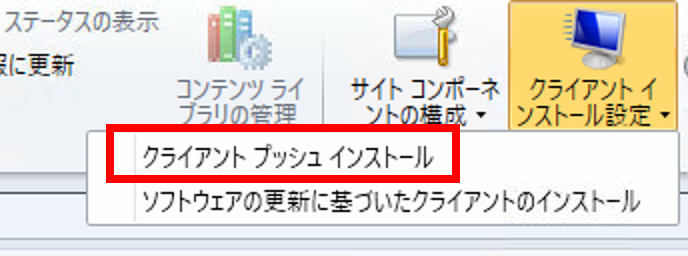

サイトサーバーを選択した状態で、上部メニューの [クライアント インストール設定] より [クライアント プッシュ インストール] を選択します。

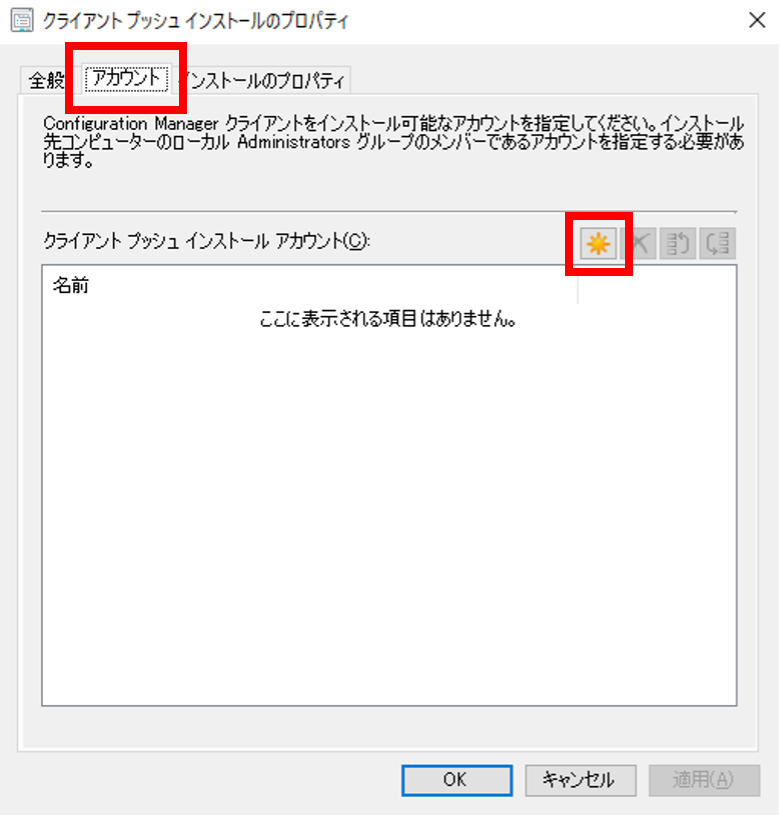

プロパティ画面が開いたら、[アカウント] タブを選択し、新規作成ボタン [*] をクリックします。

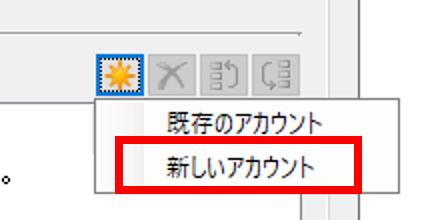

[新しいアカウント] を選択します。

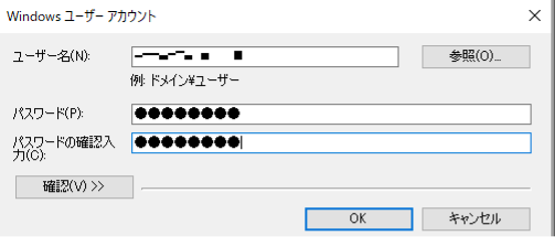

クライアントへのインストール権限のあるアカウント情報を入力します。

[OK] を2度クリックして設定画面を閉じます。

次に、実際にプッシュインストールを実行します。

Configuration Manager コンソールの [資産とコンプライアンス]-[デバイス] を選択します。

プッシュインストールを行いたい端末を右クリックし、[クライアントのインストール] を選択します。

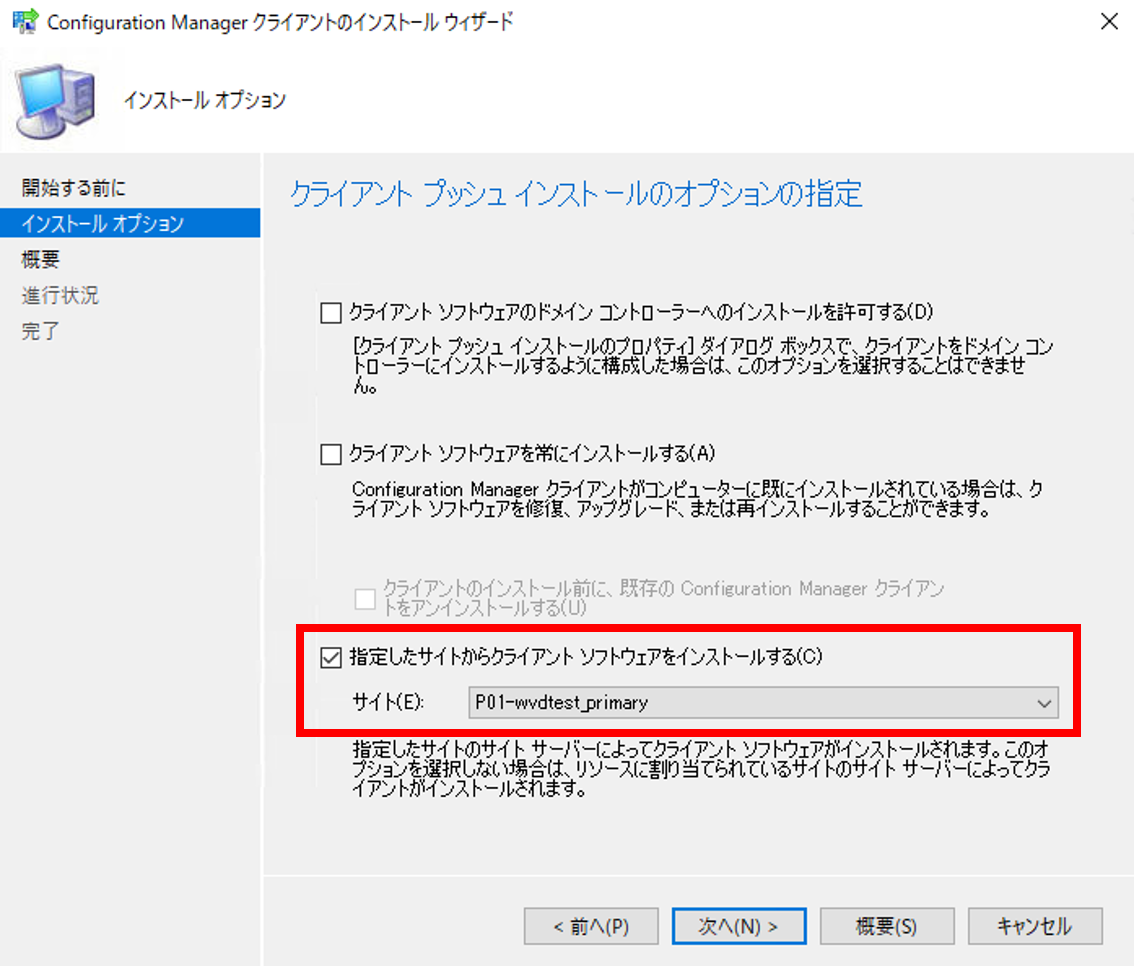

ウィザードが表示されたら、「インストール オプション」で [指定したサイトからクライアント ソフトウェアをインストールする] にチェックを入れ、サイトサーバーを選択します。

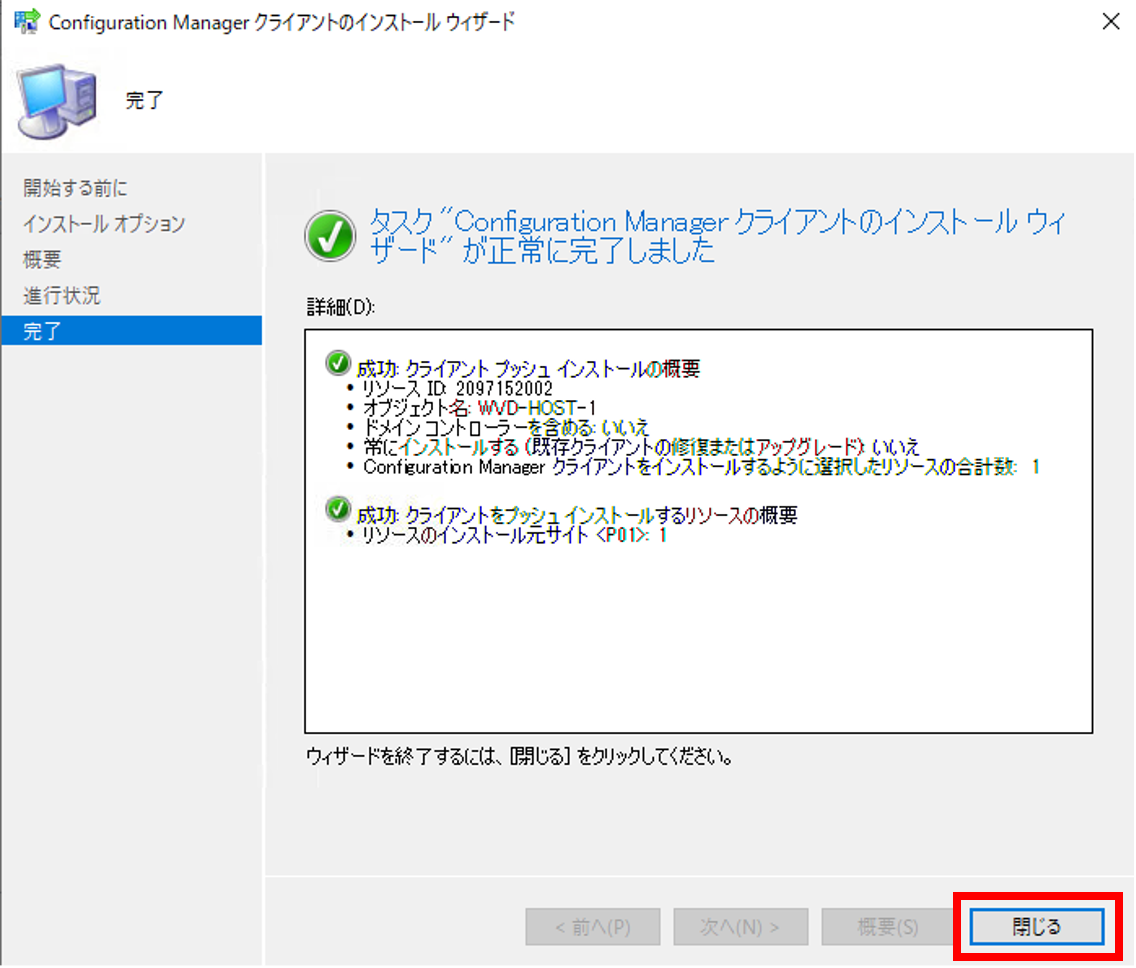

その他の設定はデフォルトのまま、[次へ] をクリックし、[完了] 画面で [閉じる] をクリックします。

これで設定は完了です。

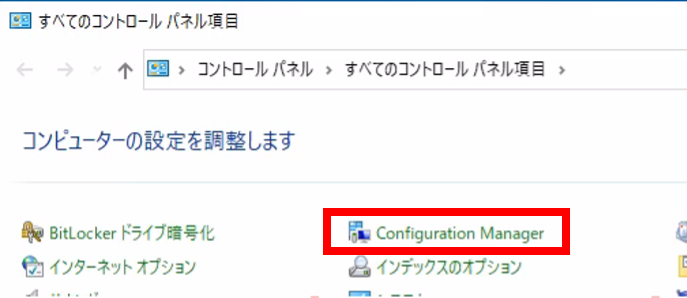

プッシュインストール構成後、しばらくしてから AVD 環境にログインし、コントロールパネルを開きます。

「Configuration Manager」が表示されており、インストールが完了していることが分かります。

Configuration Manager コンソール上からも、「クライアント:はい」 となっていることが確認できました。

③ Windows 更新プログラムの配信

Configuration Manager でよく活用する機能である、更新プログラムの配信を試してみました。

ここで注意が必要なのが、マルチセッションでの利用が可能な AVD は、通常のオンプレ Windows クライアントと異なり、扱いとしてはサーバー OS と同様になる点です。

そのため、事前に Configuration Manager 側のソフトウェア更新ポイントの設定で、サーバー向けの更新プログラムを同期するように設定しておく必要があります。

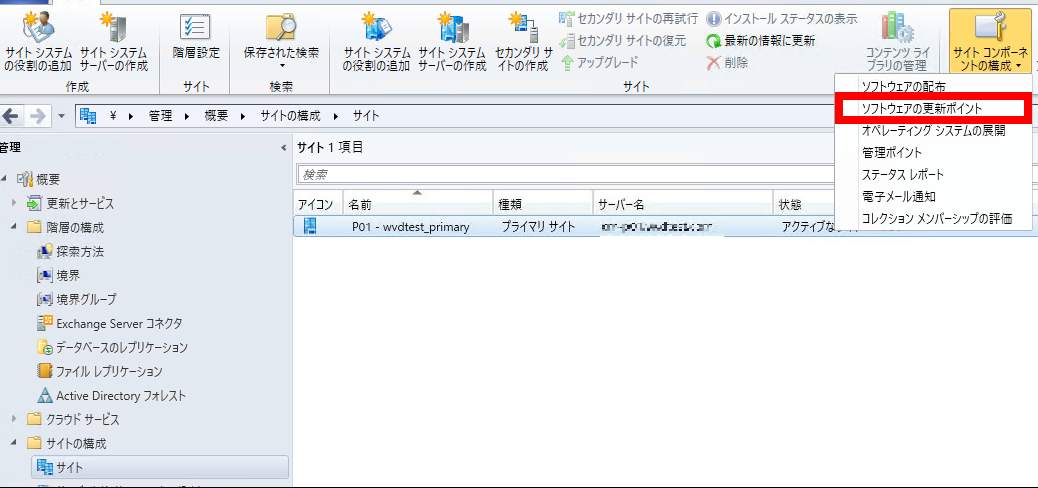

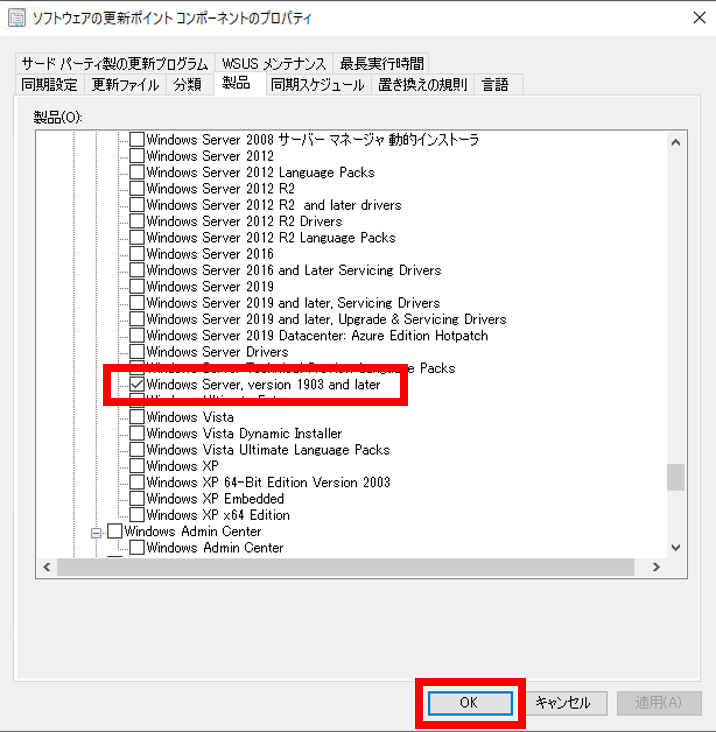

Configuration Manager コンソールを起動し、[管理]-[サイト] を選択し、利用しているサイトサーバーを選択した状態で、[サイトコンポーネントの構成]-[ソフトウェアの更新ポイント] を選択します。

[製品] タブを選択し、[Windows Server version 1903 and later] にチェックを入れ、[OK] をクリックします。

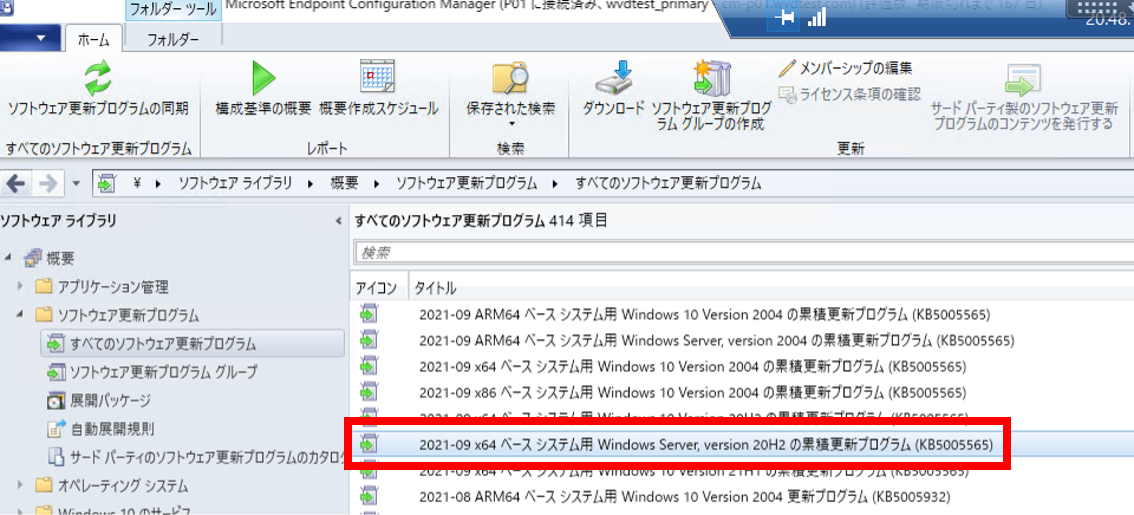

問題なく同期されれば、コンソール上の更新プログラムの一覧に表示されます。

今回、 AVD を Windows 10 20H2 x64 ベースで作成しているため、適用対象となる更新プログラムは、「yyyy-mm x64 ベース システム用 Windows Server, version 20H2 の累積更新プログラム」となります。

こちらの更新プログラムを配信すると、AVD 環境でも MECM からの配信で問題なく更新プログラムが適用されました。

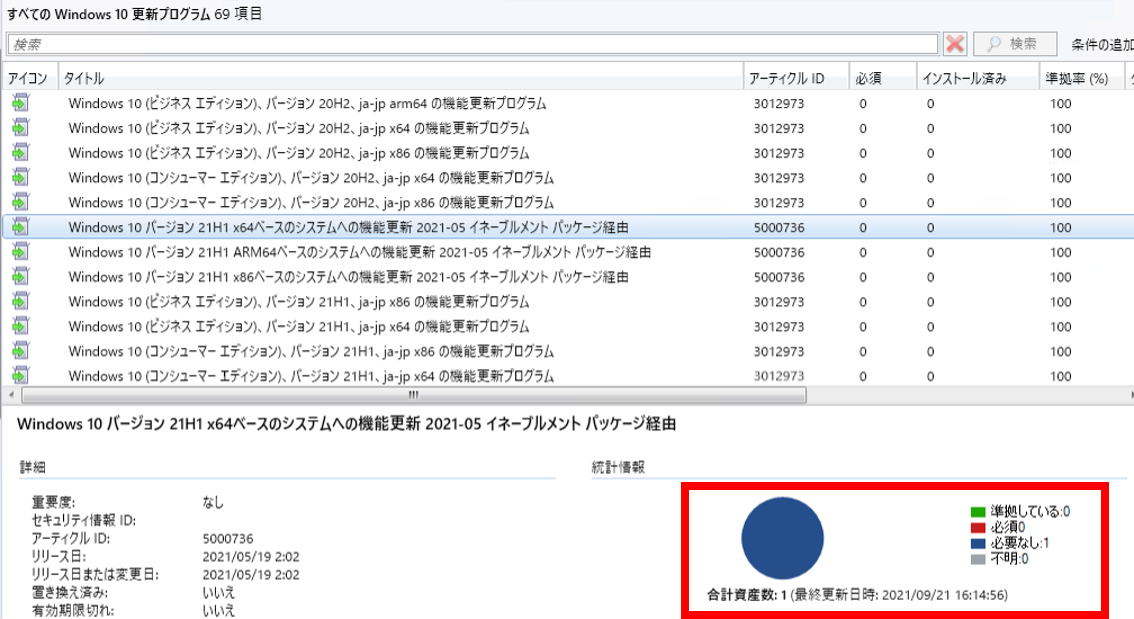

なお、今回の検証では Configuration Manager からの累積更新プログラムの適用は可能でしたが、Windows 10 用の機能更新プログラムについては「必要なし」と判定されてしまい適用することができませんでした。

サーバー OS 向けの機能更新プログラムは確認できなかったので、別途確認してみたいと思います。

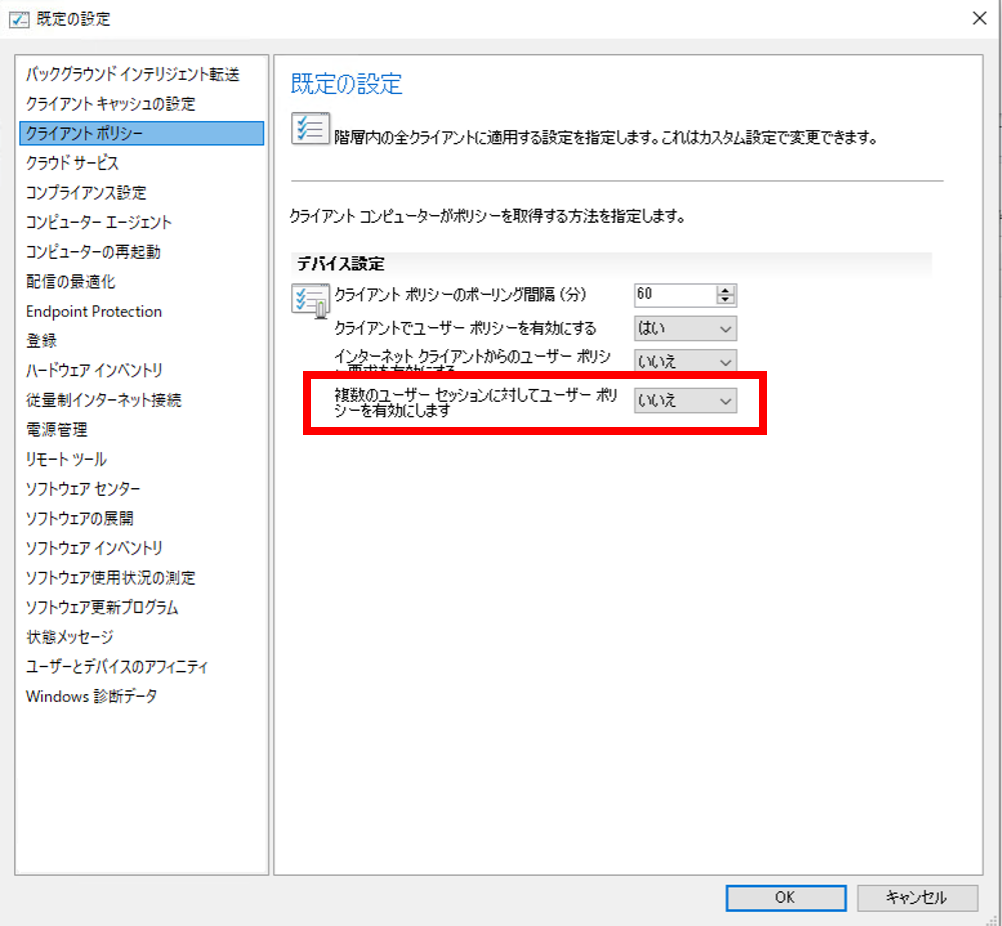

また、今回はデバイスに対する配信のみ検証しましたが、 マルチセッション用に構成 AVD 環境で、ログインユーザーを対象にしたアプリケーションやプログラムの配信を行いたい場合は、Configuration Manager の「クライアント設定」で以下のマルチセッション用の設定を有効化しておかないと、ユーザーを対象とした配信は動作しません。

・クライアント ポリシー

「複数のユーザーセッションに対してユーザーポリシーを有効にします」:はい

マルチセッション環境下で複数ユーザーがログインしている場合、一つのクライアントに複数の配信が動作することによってパフォーマンスへの影響が発生する恐れがあるため、デフォルトでは無効になっているようです。

いかがだったでしょうか。

AVD は、前提条件さえ満たせば導入は非常に簡単で、VM 作成時にカスタムイメージの利用も可能なため、より柔軟な仮想デスクトップ環境の構築が可能であることがお分かりいただけたかと思います。

また Configuration Manager については公式に Azure Virtual Desktop をサポートしているということもあり、一部注意点はありますが、ほぼオンプレのクライアント管理と変わらない動作が確認できました。

AVD 導入後のクライアント管理の一つの方法として、ご検討の材料になれば幸いです。

今回は動作確認がメインとなりましたが、その他実際の運用で必要になってくる対応や条件付きアクセスによるアクセス制御など、次回以降も AVD に関する内容をご紹介していければと思います。

最後までお読みいただき、ありがとうございました!

関連ページ

「Enterprise Mobility + Security 導入支援サービス」はこちら |