経済産業省「情報セキュリティサービス基準」適合

経済産業省では、情報セキュリティサービスについて、一定の品質の維持・向上に努めていることを第三者が客観的に判断し明らかにするための基準として、情報セキュリティサービス基準を設けて公表しています。

サイバートラストの脆弱性診断サービスは、この「情報セキュリティサービス基準」に準拠し、認定登録されています。

※ プラットフォーム診断は、当社子会社であるサイバートラスト社のサービスをご提供します。

※「情報セキュリティサービス基準」に登録されているサイバートラスト社のサービスは、「Web アプリケーション診断」「ネットワーク診断」となります。

サイバートラスト社のプラットフォーム診断は、プラットフォームにおけるセキュリティの問題を、360度網羅的にチェック・診断するサービスです。

ネットワーク診断を主体としたプラットフォームの脆弱性に対するリスクアセスメントに加え、外部からの調査のみならず、インストールされたパッケージ・ソフトウェアを内部から調査するホスト診断もご提供します。

インターネット / 内部ネットワーク環境より通信経路を介して検査・診断を実施します。

専用診断ツールを対象サーバー上で実行し、ソフトウェア・パッケージにおけるセキュリティパッチの運用状況を、OS の内側から検査・診断します。

「ネットワーク診断」と「ホスト診断」の両方を実施します。

本診断では、ネットワーク機器およびサーバー、OS、データベース、ミドルウェアに対して、既知の脆弱性や設定不備などインシデントの要因となる項目を調査します。ネットワーク診断は外部から行うこともできますが、お客様の運用施設内で実施することでより深い診断が可能となり、リモートによる診断ではわからないような潜在的なリスクを把握することも可能です。

左右にスクロールしてご覧ください。

| 項目 | 内容 |

|---|---|

| ホストのスキャン | ポートスキャン / 実行中のサービスの検出 |

| ネットワークサービスの脆弱性 | DNS に関する調査 / メールサーバーに関する調査 / FTP に関する調査 / Windows ネットワークサービスに関する調査 / SNMP に関する調査 / SSH サーバーに関する調査 / データベースサーバーに関する調査 |

| Web サーバーの脆弱性 | Web サーバーの脆弱 |

| 各種 OS の脆弱性 | Windows の既知の脆弱性 / その他各種 OS の既知の脆弱性 |

| 悪意あるソフトウェア / ネットワーク機器の脆弱性 | バックドアの調査 / P2P ソフトウェアの調査 / 各種ネットワーク機器の既知の脆弱性 |

ネットワーク診断だけでは困難な OSにインストールされたソフトウェア・パッケージの脆弱性を網羅的に洗い出します。ホスト端末で直接スキャンするため、通信経路から見える情報よりも、多くの問題を発見することが可能です。

左右にスクロールしてご覧ください。

| 項目 | 内容 | 対象 |

|---|---|---|

| システム情報 | OS のバージョン情報の調査 / カーネルのバージョン情報の調査 / ネットワークインターフェース情報の調査 / DNS サーバー情報の調査 / システムアーキテクチャ | ○ |

| インストールソフトウェア・パッケージの脆弱性 | インストールソフトウェア・パッケージ情報に関する調査 / インストールソフトウェア・パッケージの既知の脆弱性 / バージョン情報に関する調査 / 公開されている既知の脆弱性に関する調査 / 未適用セキュリティパッチと最新セキュリティパッチに関する調査 | ○ |

左右にスクロールしてご覧ください。

| 対象 OS | 注意事項 |

|---|---|

| Windows Server 2019 | Server Core を除きます。 |

| Windows Server 2016 | |

| Red Hat Enterprise Linux 6/7/8 | 標準カーネル以外のカーネルを除きます(例:kernel-*.el7.elrepo.x86_64 など)。 |

| CentOS 6/7 | |

| Amazon Linux | |

| Amazon Linux2 |

※ 上記以外の OS での対応可否は別途お問い合わせください。

診断結果は「診断報告書」として提出します。診断報告書は、経営層向けのエグゼクティブサマリー(5段階の評価ランクを含む)と技術者向けに詳細レポートとして、 確認された脆弱性および対策などを記載し、お客様が改善すべき事項を明確にご提示します。

| エグゼクティブサマリー | 診断対象のリスクを一目で把握できるように、5段階評価(A~E)とレーダーチャートによる分析で提示します。 |

|---|---|

| 詳細レポート | 検出された脆弱性の状態やリスク、対策案を提示します。開発者が改修しやすいように再現例と発見箇所について詳しく報告。対策案として、根本的対策と保険的対策の 2種類を提示します。 |

確認された脆弱性の影響の度合いについては、下図の通り、「攻撃難易度」と「危険度」の2つの軸による評価を行います。それにより、公開中のシステムにおいて、「危険度が高いがその脆弱性を攻撃することは難しい」場合や、「危険度は低いが容易に攻撃できてしまう」場合などを把握できるため、リスクの高さを相対的に判断することが可能になる、といったメリットがあります。

左右にスクロールしてご覧ください。

| リスク評価基準 | ||||

|---|---|---|---|---|

| リスク評価 マトリクス |

攻撃難易度 | |||

| 易 | 中 | 難 | ||

| 危険度 | 高 | 4:緊急 | 3:高 | 2:中 |

| 中 | 2:中 | 2:中 | 1:低 | |

| 低 | 1:低 | 1:低 | 1:低 | |

| 無 | 0:無 | 0:無 | 0:無 | |

左右にスクロールしてご覧ください。

| 危険度評価基準 | |

|---|---|

| 高 | システムの侵入やページの改ざん、機密情報漏えいにつながる指摘事項 (SQL インジェクション・クロスサイトスクリプティングなど) |

| 中 | システムの停止やシステム設定情報の漏えいにつながる指摘事項 (DoS 攻撃・設定パラメーターの漏えいなど) |

| 低 | システムのバナー情報など、直接的にシステムへの侵入につながらない指摘事項 (サーバーサービスのバージョン取得・不要なオープンポートなど) |

左右にスクロールしてご覧ください。

| 攻撃難易度評価基準 | |

|---|---|

| 高 | 簡単に手に入るツールなどによって、用意に攻撃を行うことが可能 |

| 中 | 特定の条件をクリアすることによって攻撃を行うことが可能 |

| 低 | 攻撃を行うためには非常に複雑な条件をクリアする必要がある |

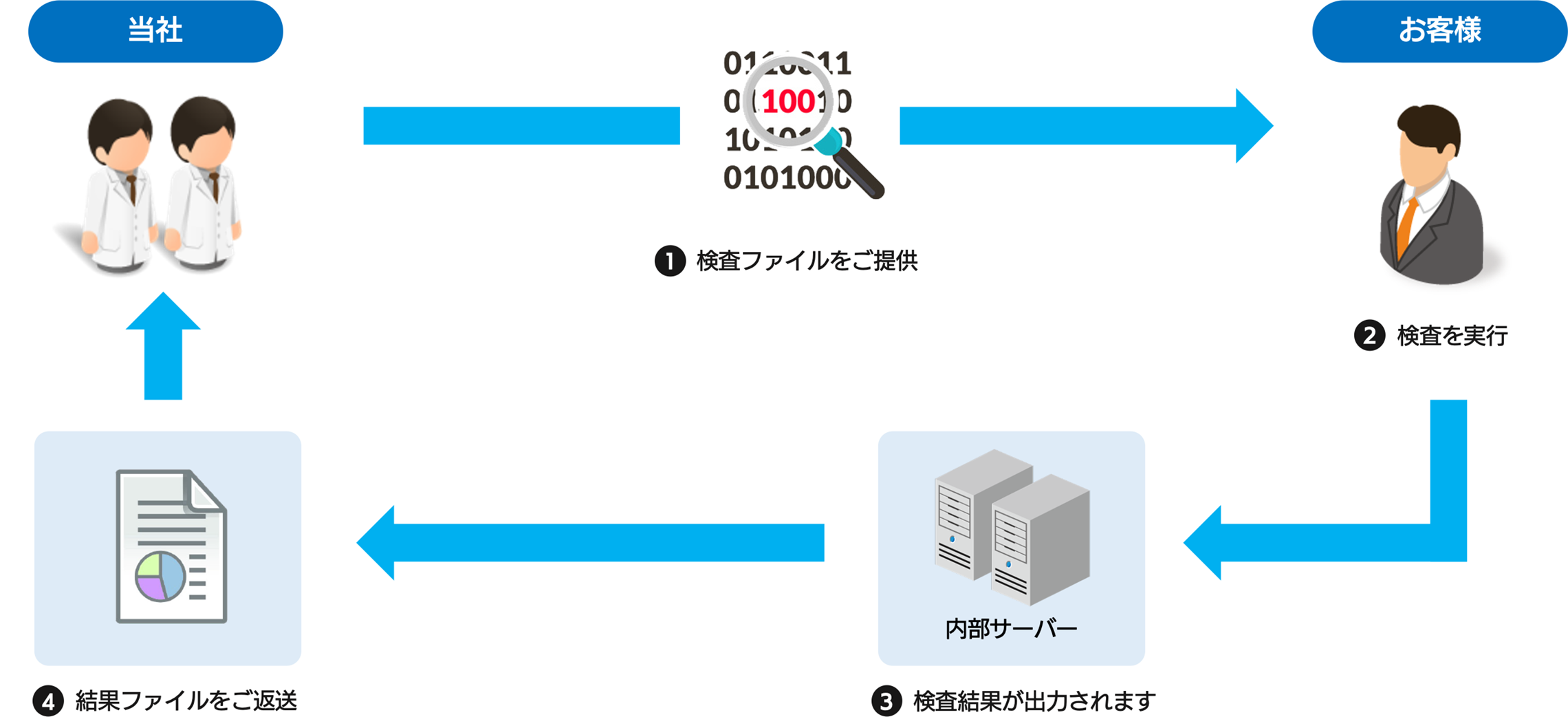

脆弱性診断の流れは、大きく4つの段階に分かれます。