Internet Explorer 9から11およびその他製品で使用されている、 Microsoft JScript 5.8およびVBScript 5.7または5.8エンジンにおいて、任意のコードを実行、またはサービス拒否状態にされる脆弱性(CVE-2016-0189) (MS16-051およびMS16-053)の攻撃コードが発見されました。この攻撃コードは2016年6月頃に発見されたものですが、同脆弱性は2016年にエクスプロイトキット(=Magnitude, Neutrino, RIG, Sundown Exploit Kit)で最も悪用された脆弱性であるとの Recorded Future による報告があり、改めての注意喚起の意味を込めて、本レポートを作成いたしました。なお、この脆弱性は、使用する配列をロックしていないことにより、配列を使用中に同配列のプロパティ等が変更可能であることが原因で生じるものです。

本脆弱性を利用した攻撃が成立した場合、攻撃者により細工された Web サイトを介して、任意のコードを実行される、またはサービス拒否状態にされる可能性があります。

本レポート作成時点(2016年12月15日)において、ベンダーより脆弱性を解決する更新プログラムがリリースされております(2016年5月11日付)。しかしながら、攻撃を成立させるためのコードが容易に入手可能であり、かつ脆弱性に対する攻撃が容易であること、また攻撃を受けた際にシステムへの影響が大きいことから、今回、この脆弱性(CVE-2016-0189)(MS16-051およびMS16-053)の再現性について検証を行いました。

Microsoft 社より、この脆弱性を修正する更新プログラム(MS16-053およびMS16-051)がリリースされています。 当該脆弱性を修正する更新プログラムを適用していただくことを推奨いたします。

更新プログラムを適用しない場合の回避策として、下記「VBScript.dll および JScript.dll へのアクセスの制限」を行う方法が提案されています。ただし、本回避策を使用した場合の影響として、VBScript または JScript を使用する Web サイトが正常に機能しない場合があると報告されています。

32 ビットコンピュータの場合、管理コマンドプロンプトから下記コマンドを入力します。

takeown /f %windir%\system32\vbscript.dll

cacls %windir%\system32\vbscript.dll /E /P everyone:N

cacls %windir%\system32\jscript.dll /E /P everyone:N

64 ビットコンピュータの場合、管理コマンドプロンプトから下記コマンドを入力します。

takeown /f %windir%\syswow64\vbscript.dll

cacls %windir%\syswow64\vbscript.dll /E /P everyone:N

cacls %windir%\syswow64\jscript.dll /E /P everyone:N

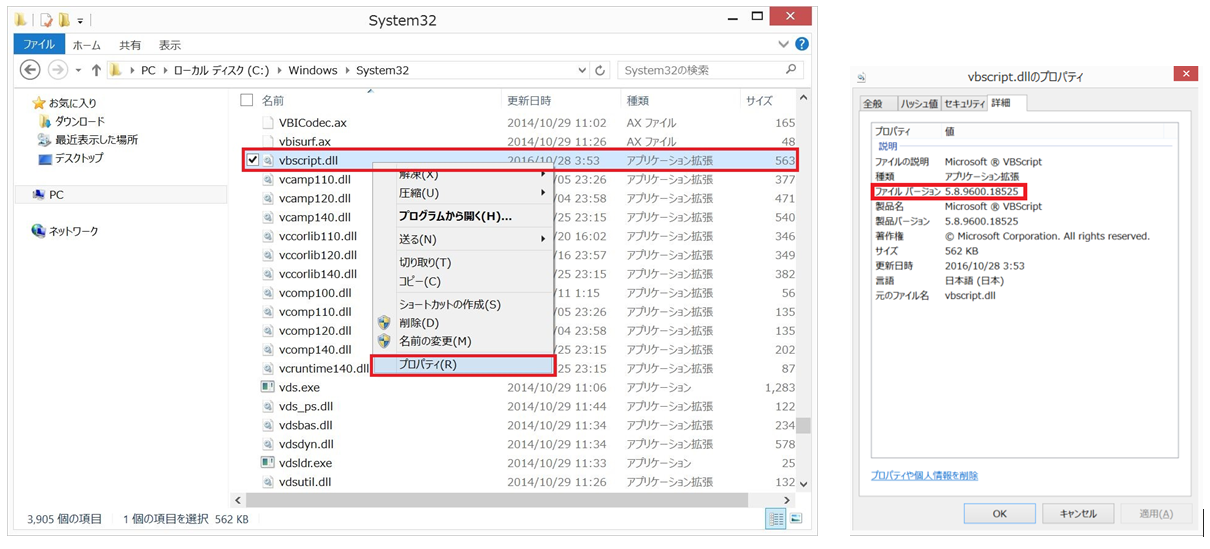

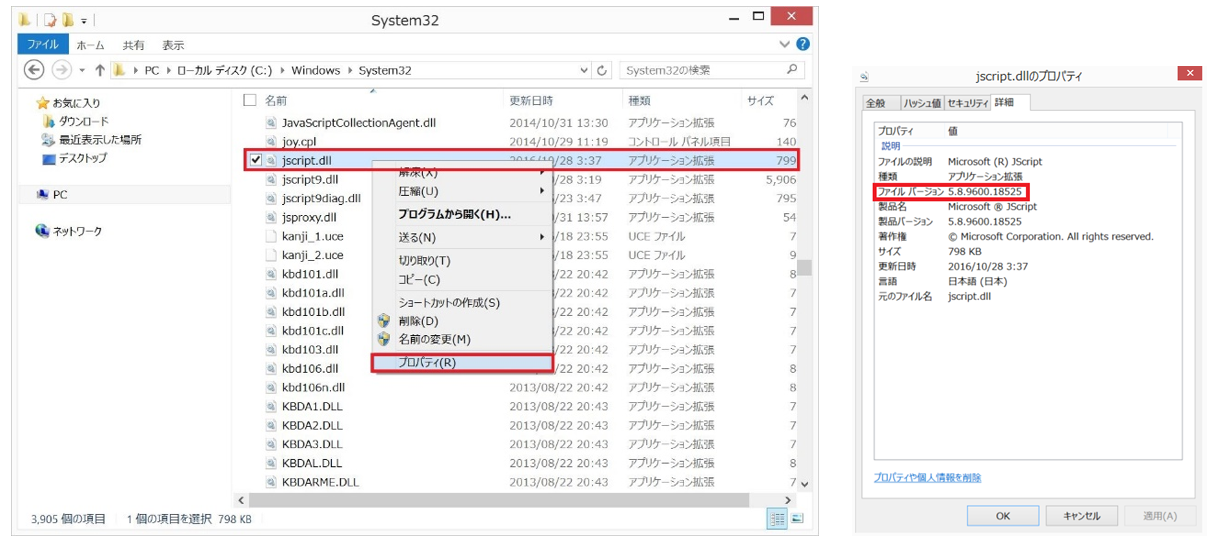

以下の手順でシステムにインストールされている JScript または VBScript エンジンのバージョンを確認することができます。

[vbscript.dll]を右クリックして [プロパティ]を選択し、次に [詳細]タブをクリックします。 ファイルバージョンが 5.8で始まる場合 (例: 5.8.9600.18525)、VBScript 5.8がコンピューターにインストールされています。

[jscript.dll]を右クリックして [プロパティ]を選択し、次に [詳細]タブをクリックします。 ファイルバージョンが5.8で始まる場合 (例: 5.8.9600.18525)、JScript 5.8がコンピューターにインストールされています。

CVE-2016-0189

Internet Explorer 9 から 11 などの製品で使用される Microsoft JScript および VBScript エンジンにおける任意のコードを実行される脆弱性

マイクロソフト セキュリティ情報:MS16-051

マイクロソフト セキュリティ情報:MS16-053

New Kit, Same Player: Top 10 Vulnerabilities Used by Exploit Kits in 2016

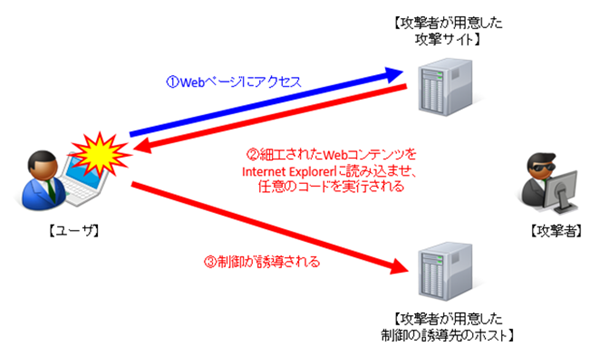

ターゲットシステムを攻撃者が用意したサイトにアクセスさせることで、JScript および VBScript エンジンの脆弱性を利用して任意のコードを実行させます。

今回の検証に用いたコードは、ターゲットシステム上から特定のサーバー、ポートにコネクションを確立させるよう誘導し、システム制御を奪取するものです。これにより、リモートからターゲットシステムが操作可能となります。

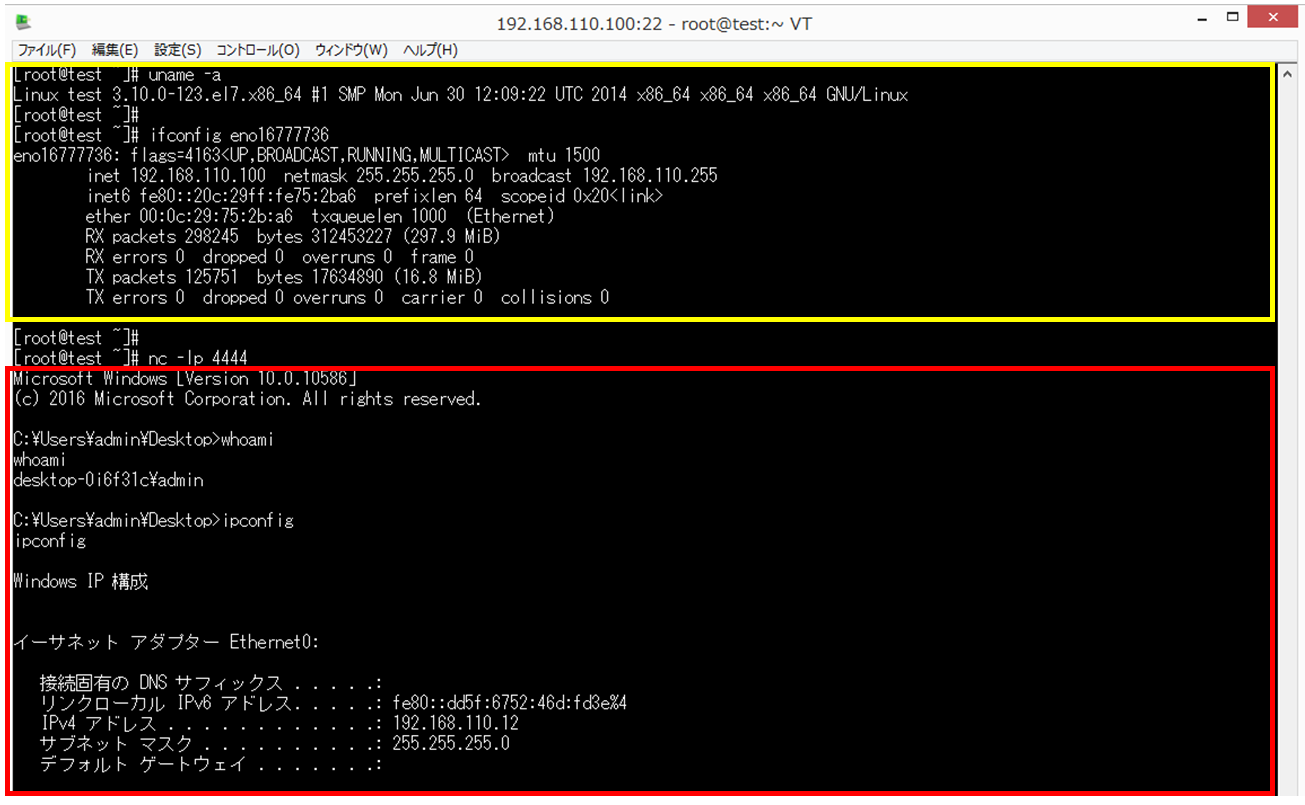

Windows 10 日本語版 + Internet Explorer 11

下図は、誘導先のコンピュータ(Linux)の画面です。黄線で囲まれた部分は、誘導先のホストの情報です。 一方で、赤線で囲まれている部分は、ターゲットシステム(Windows 10)において、ホスト名、ユーザーの情報、IP アドレスの情報を表示するコマンドを実行した結果が表示されています。 これにより、ターゲットシステムで任意のコマンドを実行することに成功したと判断できます。

2016年12月22日 : 初版公開

ご好評いただいている「脆弱性調査レポート」ですが、コンテンツの都合上、レポートの発行は不定期です。そこで、新しい脆弱性調査レポートを発行するたびに最新情報をメールでお届けする「脆弱性調査レポート メール」の配信を開始しました。ぜひご登録ください。

本件に関するお問い合わせ先

| 『報道関係者様からのお問い合わせ』 ソフトバンク・テクノロジー株式会社 管理本部 経営企画部 齊藤、安部、菅 TEL:03-6892-3063 メールアドレス:sbt-pr@tech.softbank.co.jp |

『お客様からのお問い合わせ』 下記問い合わせフォームよりお問い合わせください。 |